サイバー犯罪

サイバー犯罪を支える「レジデンシャルプロキシ」の台頭

セキュリティ回避やサプライチェーン攻撃の手段として蔓延しつつある「レジデンシャルプロキシ」について、犯罪ビジネスにおける立ち位置や技術詳細を中心に解説します。

- レジデンシャルプロキシサービスと防弾型ホスティングサービスは、近年におけるサイバー犯罪の担い手として、互いに肩を並べています。レジデンシャルプロキシサービスは、数百万に及ぶIPアドレスを、正確な位置情報付きで提供します。こうしたサービスによってサイバー犯罪者は、企業や行政機関、eコマースのWebサイトに設置された詐欺防止システムやITセキュリティを回避し、標的型攻撃に繋げます。

- レジデンシャルプロキシのプロバイダが増えるに従い、IPアドレス単位のブロックリストに基づく対策の効果が弱まっています。代わりに、接続・セッション単位でのアクセス制御に基づく対策が求められています。

- レジデンシャルプロキシのプロバイダは、接続・セッション単位での高度なアクセス制御を回避するために、レジデンシャル・エンドポイント毎に個別のソフトウェアをアップロードし、そこで必要なタスクを実行させる「モジュラー型アプローチ」に移行していくと予想されます。

- 極東地域の一部レジデンシャルプロキシプロバイダは、すでに「モジュラー型アプローチ」を採用し始めています。当該プロバイダは、安価なIoTデバイスのソフトウェアやハードウェアサプライチェーン上の弱点を悪用し、事前に感染させたAOSP(Androidオープンソースプロジェクト)対応端末を販売することで、数百万件に及ぶレジデンシャルプロキシを獲得しています。

はじめに

本稿では、防弾ホスティングサービスやプロキシネットワークサービスに代わってサイバー犯罪市場を席巻している「レジデンシャルプロキシ」について、その特徴や用途に焦点を当てて解説します。

レジデンシャルプロキシとは、インターネットに繋がった家庭用コンピュータやスマートフォン、スマートTV、ホームルータなどにプロキシ接続機能を設置し、第三者に利用させるアンダーグラウンドサービスを指します。端末所有者は多くの場合、第三者にアクセスされていることを認識していません。こうした仕組みは、一般家庭ユーザからの通信と見せかけて不正な活動を行う形で、悪用される可能性があります。例えばサイバー犯罪者は、レジデンシャルプロキシを介して詐欺防止システムなどをすり抜け、より正確に標的の企業や行政組織を狙おうとします。以上のようにレジデンシャルプロキシは、従来から防弾ホスティングサービスやプロキシサービスが形成していたサイバー犯罪市場に入り込み、既存エコシステムの一部を塗り替えると同時に、機能拡充をもたらしています。

レジデンシャルプロキシが台頭している主な要因は、ここ数年で発生した数千件ものランサムウェア攻撃や侵入事象によって膨大な情報が流出し、サイバー犯罪のビジネスモデルが変化したことです。例えばサイバー犯罪者は、レジデンシャルプロキシのインターネット接続や通信セッションを用いて正規のユーザになりすますことで、窃取したテラバイト相当の機密情報や個人特定情報(PII:Personally Identifiable Information)を資金に変えようと画策しています。

COVID-19の蔓延によってリモートワークが普及したことも、レジデンシャルプロキシの台頭を後押しする一因となりました。リモートワークによってアタックサーフェス(攻撃対象領域)が拡大し、サイバー犯罪の裾野が広がったためです。また、防御側のセキュリティ対策が進化し、従来からの防弾ホスティングサービスだけではサイバー攻撃が成立しにくくなったことも、一因として挙げられます。

以降、レジデンシャルプロキシが台頭している背景について、詳しく解説します。また、レジデンシャルプロキシを取り巻く市場が今後どのように変化していくか、それが「Cyber Risk Exposure Management(CREM)」にどのような影響を与えるかについても、分析します。例えば、レジデンシャルプロキシプロバイダが単純なエンドポイント・プロキシを超えたサービスに移行するパターンが挙げられます。さらに、さまざまなモジュールを柔軟にロード可能なソフトウェアが従来のプロキシソフトウェアに代わって出現し、エンドポイントからパスワードのブルートフォース攻撃やWebデータのスクレイピングを直接実行するパターンも考えられます。

上述のサービス方式は、ネットワークパケットのフィンガープリント(識別情報)に基づくブロックシステムを回避する手段として、サイバー犯罪に利用されていくと予想されます。実際、極東地域に拠点を置くレジデンシャルプロキシプロバイダは、当該のサービス方式によって数百万に及ぶ出口ノードを運用しています。この手のサービスは、従来からのサイバー犯罪ボットネットと似た機能を有しますが、最近では、正規のユースケースを謳ったビジネスにも利用され始めています。一連の傾向を踏まえると、進化するサイバー犯罪の戦術に遅れを取ることなく、攻撃の発生前にリスクを軽減可能なツールを駆使してSOC(セキュリティオペレーションセンター)を手堅く支援するなど、プロアクティブなセキュリティ対策の実施が求められます。

サイバー犯罪におけるビジネスプロセスの進化

ビジネスプロセスは自然に進化していくものであり、サイバー犯罪についても同じことが言えます。サイバー犯罪のプロセスが進化する引き金としては、標的組織が導入した強力な防衛戦略やセキュリティ製品を出し抜こうとする攻勢の強まり、生成AIをはじめとする革新的な技術の出現、オンラインユーザによる行動習慣の変化、さらには、地政学的情勢による影響も含まれます。

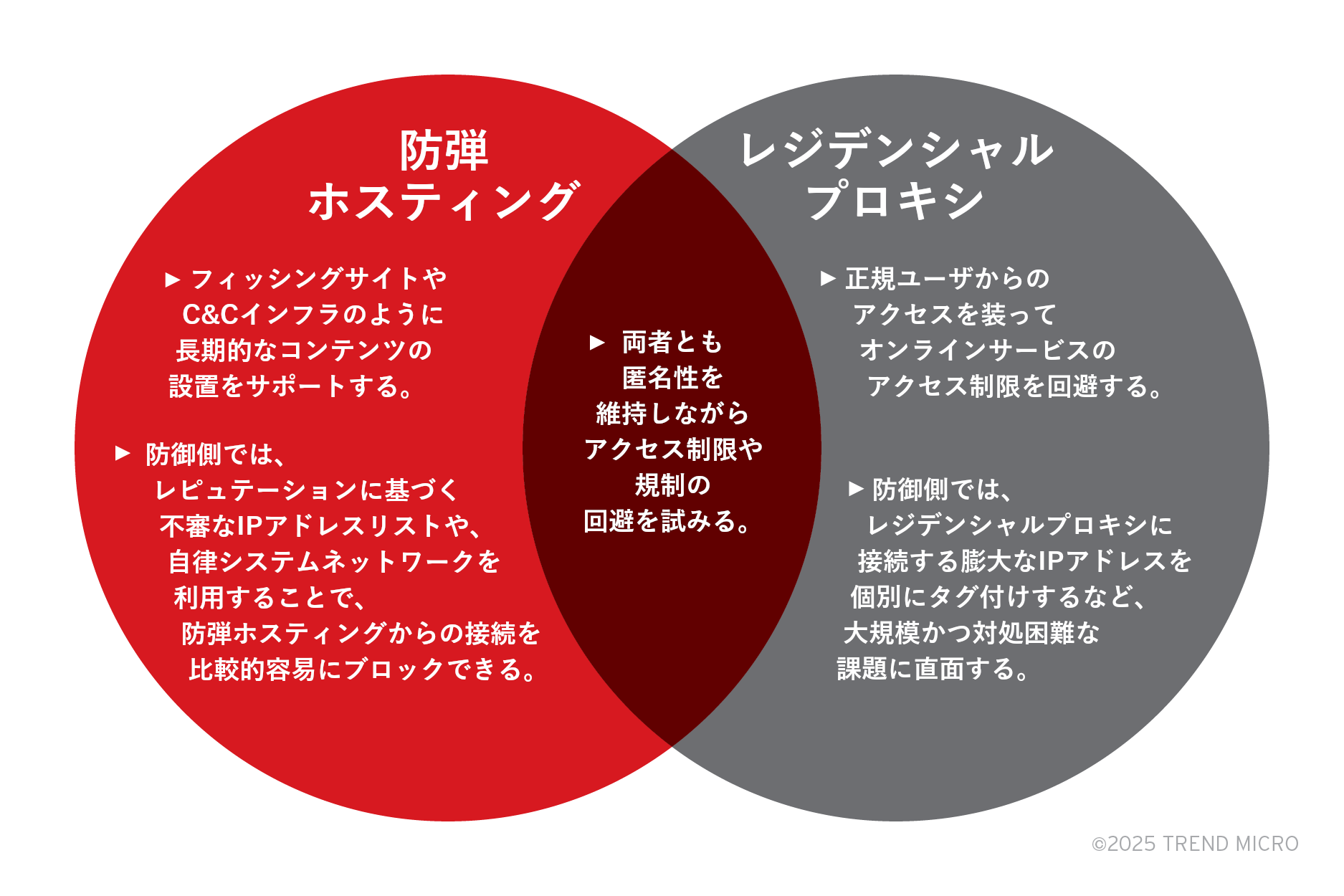

サイバー犯罪のビジネスモデルが変化すると、それに合わせてアンダーグラウンドサービスの内容や、サイバー犯罪者による正規サービスの利用法も変化します。その代表例が、近年におけるレジデンシャルプロキシサービスの台頭であり、既存プロキシサービスや防弾ホスティングサービスの一部を置き換えると同時に、機能面を大きく補強するに至っています。現在、レジデンシャルプロキシサービスと防弾ホスティングサービスは、サイバー犯罪を支える手段として互いに肩を並べる存在となっています。

従来型の防弾ホスティングサービスが衰退する可能性

従来からの防弾ホスティングサービスやプロキシサービスは、さまざまなサイバー犯罪や不正行為の補助手段として知られてきました。具体的な用途として、スパムメールの配信、マルウェアの配備、ネットワークスキャン、データスクレイピング、遠隔操作(C&C:Command and Control)サーバの設置などが挙げられます。また、インターネットのルーティング・ホップ数を増やし、サイバー攻撃の実行元を特定しにくくする目的でも利用されています。プロキシサーバに関しては、特にIPアドレスに基づく地理的な利用制限や詐欺防止システムを回避する目的で使用されています。

データセンターに設置するタイプの防弾型IPアドレスやプロキシは、外国の法執行機関による取り締まりを受けにくい点で、サイバー犯罪者にとっての強みとなります。しかし、標的組織にブロックされやすいという性質もあるため、必ずしも魅力的な選択肢とは言えなくなっています。サイバー犯罪者は、従来型の防弾ホスティングやプロキシに頼って格闘を続けるよりも、防衛網を容易にすり抜けられるレジデンシャルプロキシに目を向けています。

レジデンシャルプロキシは、大規模なIPアドレスプールを保持している点で特徴的です。サイバー犯罪者は、特に正規な通信と見なされがちな家庭ユーザのIPアドレスを利用することで、詐欺防止システムなどの回避を目論みます。こうした経緯から、レジデンシャルプロキシサービスは犯罪ビジネスのエコシステムを確立し、既存の防弾ホスティングやプロキシサービスによる市場を部分的に塗り替えると同時に、大幅な機能強化を施しています。

レジデンシャルプロキシサービス

レジデンシャルプロキシプロバイダ(RESP)が最初に出現したのは2014年頃のことであり、近年、そのビジネスが著しく進歩しています。現在では、数百万のレジデンシャルIPアドレスを謳ったものから、小規模なプールを販売するものまで、さまざまな種類のプロバイダやブランドが乱立しています。

レジデンシャルプロキシプロバイダは確かに急成長していますが、市場での透明感は乏しく、特に出口ノードの取得元を明かしていないケースが多く見られます。また、複数のプロバイダ間でプロキシが大幅に重複しているという報告から示される通り、実際には、同じプロキシインフラがさまざまな名前のサービスに共有されていると考えられます。さらに、パートナー向けにアフィリエイトプログラムを提供し、他プロバイダからのプロキシプールを流用しているケースも見られます。

今日のサイバー犯罪エコシステムにおいて、レジデンシャルプロキシは、さまざまな不正行為を支える主要なツールとなっています。通信の出元を隠蔽し、アクセス制限を回避するプロセスは、近代的なサイバー犯罪ビジネスの必須要件と言えるでしょう。下記に、レジデンシャルプロキシの主な用途を示します。

- 市場調査や競合分析を意図したデータスクレイピング

- AI大規模言語モデルの構築を意図したデータスクレイピング

- 著作権の侵害行為

- 広告詐欺やクリック詐欺

- eコマースシステムや金融機関が設置した詐欺防止システムの回避

- パスワードや認証情報を狙ったスプレー攻撃

- ソーシャルメディアアカウントの運用や誤情報の拡散

- 地理的な位置情報に基づく規制の回避

- 通信の匿名化;標的型攻撃(APT)グループが用いるORB(Operational Relay Box:不正な通信の踏み台)もこれに含まれる

レジデンシャルプロキシは多くの場合、正規のユーザが所有するラップトップやタブレット、スマートフォン、スマートTV、セットトップボックスなどの端末にインストールされます。そのため、何十万ものIPアドレスがプロキシとして取り込まれます。当該のIPアドレスからインターネットに送られる通信データの中には、正規の端末所有者が意図して発したものと、端末をプロキシとして用いる第三者が発したものの、双方が含まれます。こうした膨大な通信データの1つ1つを調べて不正であるかを見極めることは、現実的ではありません。

攻撃者は、レジデンシャルプロキシのIPアドレスプールやIP自動ローテーション機能を利用することで、大規模なユーザなりすましを行い、詐欺防止システムなどのフィルタを低コストですり抜けようとします。これは、近代的な犯罪プロセスの大規模化と増発を招くものです。結果、レジデンシャルプロキシプロバイダと防弾ホスティングプロバイダは、互いに肩を並べてサイバー犯罪を助長する存在となります。図2に、サイバー犯罪者向けのビジネスフォーラム「xss.is」で確認されたレジデンシャルプロキシプロバイダの宣伝例を示します。

レジデンシャルプロキシを検知する技術

レジデンシャルプロキシがサイバー犯罪者に好まれる理由は明らかになりました。次に、それを悪用した攻撃をいかに検知し、対処するかが大きな課題となります。一般的なプロキシやVPNサービスと異なり、レジデンシャルプロキシは、膨大なIPアドレスのプールを利用します。そのため企業や組織では、レジデンシャルプロキシが生み出す広大なアタックサーフェスにも的確に対処できるように、リスクベースの戦略を導入することが推奨されます。

対策として、Webサイトやeコマースの管理者側では、レジデンシャルプロキシからのアクセスを検知する手段が存在します。その一例が、セキュリティ企業「FoxIO」から提唱された著名なネットワークフィンガープリント技術「JA4+」であり、オープンソースで公開されています。このフィンガープリント技術は、人間と機械の双方で読み取り可能であり、脅威のハンティングや解析を効果的にサポートします。下記に、JA4+によってネットワークパケットを識別する際に用いるチェック項目の例を示します。

- パケット長:最大セグメントサイズ(MSS:Maximum Segment Size)であり、送信者がTCPセグメント毎に送れるデータの最大サイズを指す。

- TCP長:TCPの「SYNパケット」に含まれるTCPヘッダーのサイズであり、バイト単位で表す。

- パケットウィンドウサイズ:受信者が「ACK(Acknowledgement)」の通知を返す前に受け取り可能なデータのサイズを指す。

- ウィンドウスケール:ウィンドウサイズに対して追加可能なサイズであり、これにより、送信者がACKを待つことなく送れるデータのサイズが決まる。

- 最大セグメントサイズ:受信者がパケット毎に受け取れるデータ・ペイロードの最大サイズであり、ネットワーク接続のオーバーヘッドに依存する。

- TCPオプションの順序:TCPオプションの順序はクライアントやサーバの実装に依存するため、フィンガープリントの識別に利用できる。一般的なオプションの順序例として、「NOP(操作なし)」、「WScale(ウィンドウスケール)」、「MSS(最大セグメントサイズ)」、「SACK(選択的受信確認)」が挙げられる。

上記の項目からなるフィンガープリント情報は、オペレーティングシステムのネットワーク設定が変更されない限り、変わることはありません。また、攻撃者がプロキシチェーンを用いている場合、途中の通信経路によってフィンガープリントが異なることもあります。そのため、レジデンシャルプロキシの検知に適した判断材料となります。

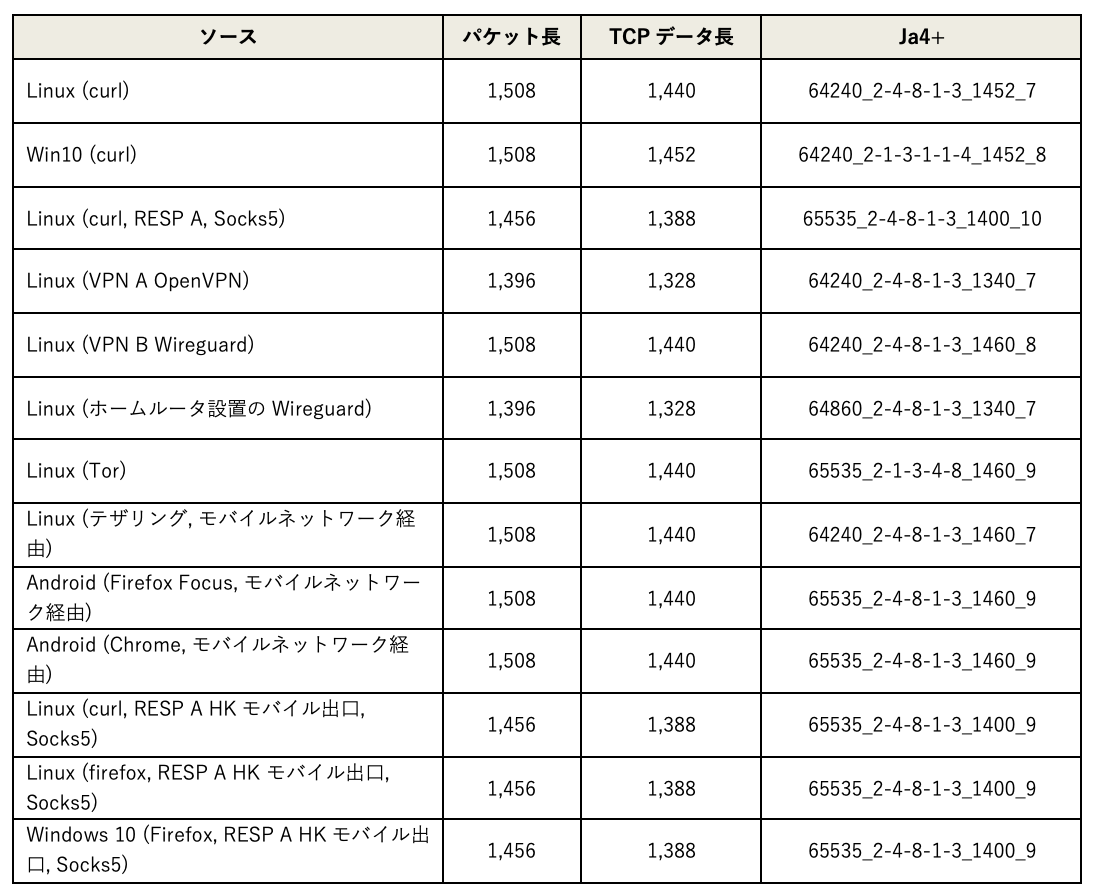

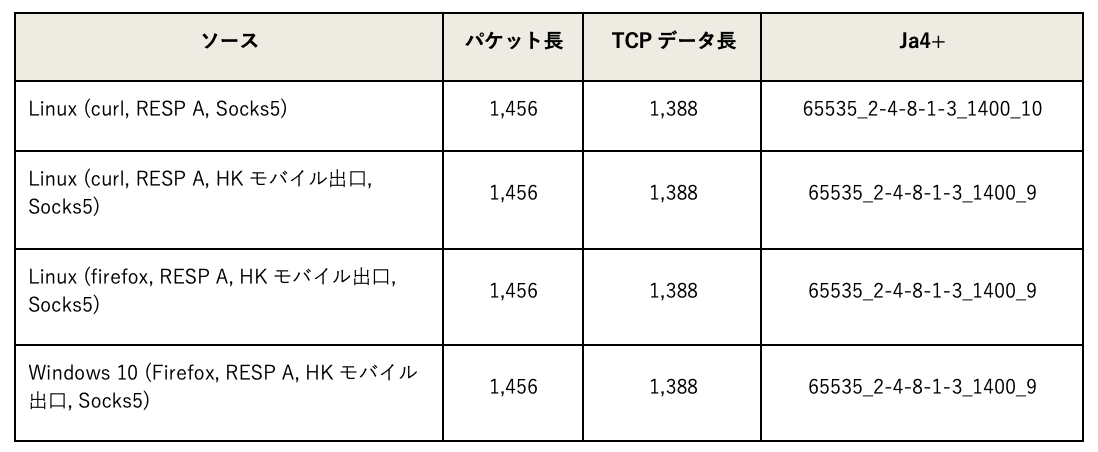

今回は、レジデンシャルプロキシの検知に関する2種のテストを実施しました。第一のテストは、単一のターゲットシステムを用いた小規模なものであり(SOCKS5を経由)、第二のテストは、約80カ国にまたがる1,500のエンドポイントを用いた大規模なものです。第一のテストでは、ネットワーク・フィンガープリントの項目として「パケット長」と「TCPデータ長」を追加しました。表1は、第一テストの結果であり、トレンドマイクロがホストしたWebサイト上で、さまざま通信トンネルから来たネットワークトラフィックを記録しました(本テストでは、ポート443、TLS/1.3を使用)。

上表の結果から読み取れるように、オペレーティングシステムの差異は、パケット長やTCPデータ長、Ja4Tフィンガープリントの違いとして表れます。また、オペレーティングシステムが同じでも、ネットワーク設定が異なれば、得られるパラメータも異なります。

今回レジデンシャルプロキシから届いたTCPのウィンドウサイズは65,535であり、これと同じ数値は、Tor接続でのみ確認されました。パケット長の1,456も、レジデンシャルプロキシ以外ではあまり見られません(大半の接続は1,508、市販/プライベートVPNの多くは1396)。ウィンドウスケールサイズも、他とは明確に異なっています。

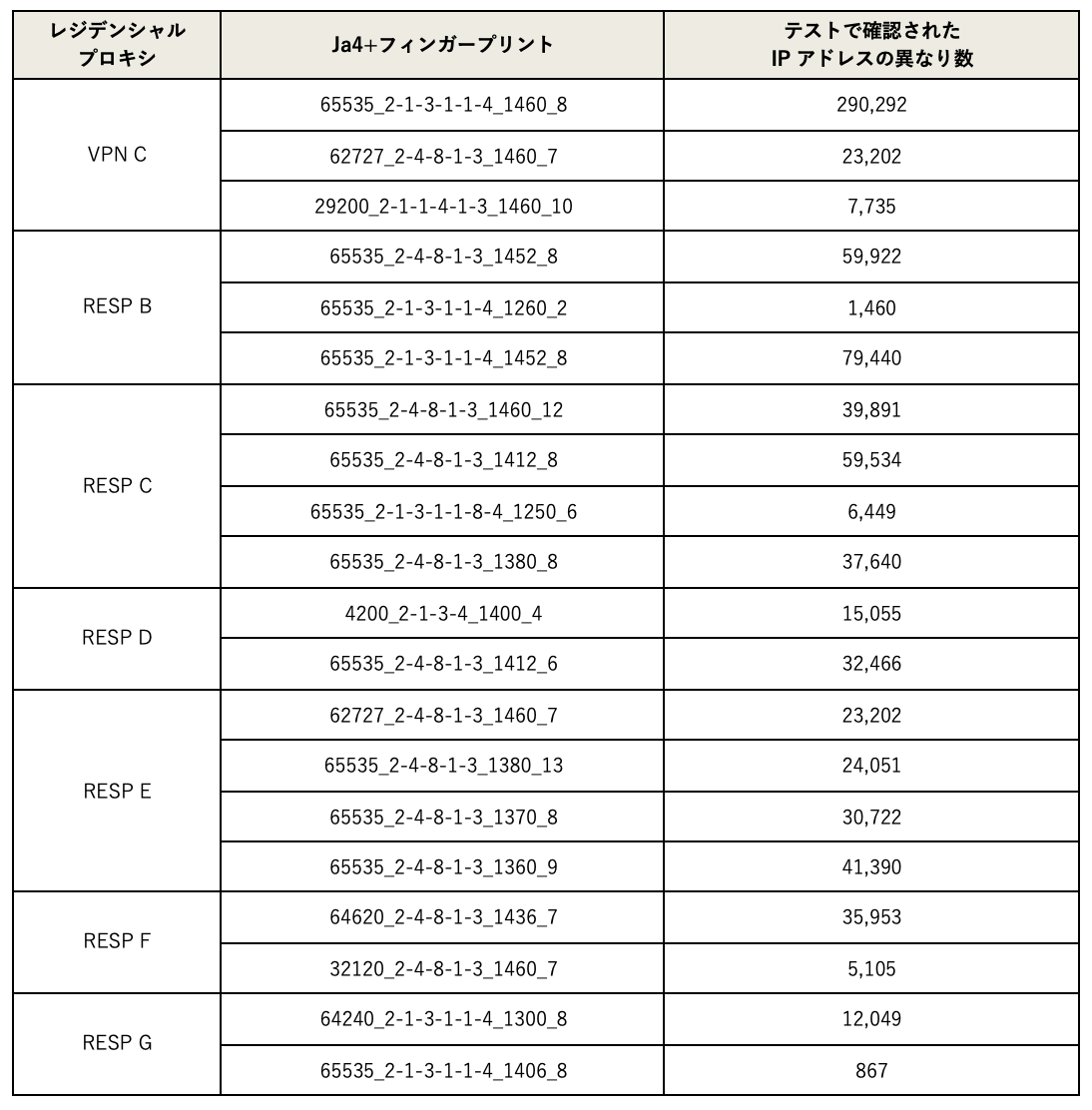

大規模な第二テストでは、1,500のエンドポイントを5日間に渡って観測し、15億件のSYNパケットを収集しました。個々のSYNパケットについて、複数の著名なレジデンシャルプロキシネットワークを介して届いたものであるかを、Ja4Tのフィンガープリントに基づいて判定しました。次に、その結果をサードパーティーのIPレピュテーションシステムによる分析結果と突き合わせたところ、表2の通り、60%が真陽性となりました。以上より、企業や行政機関では、インターネットに面した端末に届くパケットのサイズやJa4Tフィンガープリントを記録することが、不審な接続の検知に繋がると考えられます。こうしたフィンガープリントだけで接続をブロックすることは推奨されませんが、メールサーバや企業VPNサーバにおける立て続けのログイン失敗など、他の不審なイベントと組み合わせることで、有効な判定材料になると期待されます。

また、商用VPNのネットワークパフォーマンス最適化ツールも、接続先ポートに応じてJa4Tフィンガープリントを変える可能性があります。そのため、本稿を参考に、ブロックポリシーを適切に設定することを推奨します。

表3に示す通り、パケットサイズやTCPデータ長は、レジデンシャルプロキシのインフラによってある程度固定化されます。今回テストしたレジデンシャルプロキシについては、DSLや無線といった接続種別を問わず、フィンガープリントのパケット長が「1,456」、TCPデータ長が「1,388」、TCPウィンドウサイズが「65,535」となっていました。

FoxIOは、クライアントからサーバまでの物理的な距離の推定法や、通信トンネリングの検知法を提示しています。しかし、その方法は、精度面で必ずしも安定していないと考えられます。例えば、ホームルータ設置のVPN「Wireguard」では、Ja4Lの遅延時間として「3040µs」が観測されたため、推定距離として下記が算出されます。

3040 (µs) * 0.206 (km/µs) / 1.5 (遅延因子 < 15 ホップ) = 417.5 (km)

一方、「MaxMind GeoIP」などの地理IPデータベースより、クライアントIPからサーバまでの距離は、100km以内に収まることが分かっています。そのため、通信トンネリングの介在が示唆されます。しかし、遅延時間はトンネリングだけでなく、無線通信や仮想マシンの利用によっても発生します。従って、上述の指標だけに依存すると、通常の接続をレジデンシャルプロキシと誤検知してしまう可能性があります。

今後の動向として、レジデンシャルプロキシプロバイダは、プロキシサービスやWebサイトスクレイピング、詐欺活動といった個々のタスクに応じて、必要なソフトウェアモジュールを動的に読み込む「モジュラー型アプローチ」を採用する可能性があります。実際に攻撃グループ「Lemon Group」は、この方式に基づいて感染済み端末をビジネスに転用し、収益化する戦略を実行しました。本方式は、AOSP(Androidオープンソースプロジェクト)をサポートする端末上で実行可能ですが、さらに、感染済みのAOSP対応端末を必要としないモジュール配布技術が出現する可能性もあります。こうしたモジュラー方式によって攻撃者は、レジデンシャルプロキシが擁する個々のノード(端末)を独立に動作させ、ネットワーク・フィンガープリントによる高度な検知技術の回避を目論みます。結果、レジデンシャルプロキシへの防衛対策は、さらに複雑化していくと予想されます。

さまざまなレジデンシャルプロキシの種類については、「付録(英語)」をご参照ください。

まとめとセキュリティ推奨事項

レジデンシャルプロキシは、高度化する防衛戦略を出し抜こうとするサイバー犯罪者のニーズに応じて出現したビジネスモデルであり、近年急速に進化しています。このビジネスモデルは、新しい技術やユーザによる行動習慣の変化を取り込み、従来型の防弾ホスティングやプロキシによる市場に変革をもたらしています。レジデンシャルプロキシが保有する膨大な家庭向けIPアドレスのプールは、詐欺防止システムの回避や正規ユーザへのなりすまし行為を助長するものであり、サイバーセキュリティ上の新たな課題となっています。また、レジデンシャルプロキシを介してパスワード・ブルートフォース攻撃などの攻撃活動が行われる可能性もあるため、適切な対策の実施が強く求められます。

レジデンシャルプロキシの犯罪利用が増加した結果、IPアドレスのブロックリストや許可リストによる対策の効果が薄らいでいます。その主因は、何百万に及ぶ家庭インターネットユーザの正常なトラフィックと、レジデンシャルプロキシユーザによる不審なトラフィックが混在してしまったことにあります。そのため、IPアドレス単位のレピュテーション情報だけでなく、ネットワーク接続のフィンガープリントやセッション特性を考慮した詳細なフィルタを導入し、正常なトラフィックと不正なトラフィックを切り分ける必要があります。また、DDI(DNS:ドメインネームシステム、DHCP:動的ホスト構成プロトコル、IPAM:IPアドレス管理)と称されるセキュリティ技術も、攻撃パターンに基づいた不正行為のブロックに役立ちます。

大規模なコンテンツデリバリ・ネットワーク(CDN)では、一般的なインターネットユーザによる無害なトラフィックとボット機能によるトラフィックを分離できるように、AIモデルを学習させることが可能です。実際に、マウスの動きやチャレンジ・レスポンステストによって通信セッションを識別する取り組みが、ここ数年に渡って実施されています。

また、業務プロセスや金融プロセスにおけるネットワークフローとデータを関連付け、複数のデータソースを統合的に活用するアプローチも、検知性能の向上に寄与します。こうした方法は、特にWeb上での活動が多いeコマースや金融部門、メディア・プラットフォームなどの企業において有効です。また、先述の通り、セッションやネットワーク接続のフィンガープリントを用いた高度な解析技術も利用できます。攻撃者が家庭用インターネット回線を用いて複数のプロキシ経由で送信した通信パケットは、当該インターネット回線の所有者が送信した通信パケットと比べて、フィンガープリントが明確に異なるためです。

Ja4Tフィンガープリントは、VPNサービスやレジデンシャルプロキシからの接続を判定するのに適していますが、従来のフィンガープリント技術「JA3」や「JA3S」も、防御側にとって有用なツールとなります。具体的にJA3やJA3Sは、インターネットに露出したサーバを標的とする同種の攻撃キャンペーンにおいて、利用されるIPアドレスをクラスタ分類する際に役立ちます。しかし、特にVPNサービスやレジデンシャルプロキシ、一般的なプロキシ経由の通信を検知したい場合は、Ja4Tの利用を推奨します。Ja4Tフィンガープリントの技術は、レジデンシャルIPアドレスの正規なユーザから来た接続と、そのIPアドレスをレジデンシャルプロキシとして用いる第三者から来た接続を分離する上で有力なツールであり、SOCチームによる課題の解決に貢献します。

今後、一部のレジデンシャルプロキシプロバイダは、プロキシサービスやWeb スクレイピング、詐欺活動などに適したソフトウェアモジュールを任意のタイミングでロードできる「モジュラー型アプローチ」に移行していくと考えられます。実際に攻撃グループ「Lemon Group」などは、この方針に基づいて感染済みの端末を悪用しました。また、プロバイダによっては、SDKを含む従来の配布技術を保持しながらも、モジュラーアプローチを順次取り入れていくと予想されます。モジュラー型アプローチでは、レジデンシャルプロキシのノード自身が個別のタスクを実行できるようになります。そのため、複数の通信ホップを踏んだプロキシ接続に特有のパケットを発見するフィンガープリント技術さえも、十分には通用しなくなる可能性があります。結果、レジデンシャルプロキシを用いた不正行為の対策は、一層難しいものとなります。

企業や組織がレジデンシャルプロキシの悪用に対処する上では、IPレピュテーションサービスへの過度な依存を見直し、ネットワーク接続のフィンガープリントやセッション特性に基づく精密なフィルタ技術を取り入れるなど、リスクベースの戦略を導入することが推奨されます。例えば、JA4+のネットワーク・フィンガープリント技術や、トレンドマイクロのAI駆動型セキュリティプラットフォーム「CREM」などは、レジデンシャルプロキシからの接続を検知する上で有用です。当該技術によって防衛チームでは、レジデンシャルIPアドレスの正規な所有者による通信と、それを悪用するサイバー犯罪者による通信を、より的確に見極めることが可能です。

セキュリティソリューション「Trend Vision One™ – Endpoint Security」は、レジデンシャルプロキシの悪用に対し、企業や組織の新たな防御層として力を発揮します。本ソリューションは、エンドポイント保護の機能をオールウインワンで完備し、脅威の検知と対処、プロアクティブなリスク軽減、一元化された可視性を通じて業務運用を円滑化し、ITセキュリティの体制を全体的に強化します。また、他のセキュリティ層にも保護機能を拡張し、サードパーティー製のソリューションと統合することも可能です。これにより、セキュリティチームに対して情報技術(IT)や運用技術(OT)の完全な可視性と有意義な情報を提供し、セキュリティ改善に向けたあらゆる取り組みを支援します。

レジデンシャルプロキシのリスクを低減するため、エンドユーザの方は、有料ソフトウェアの無料版や低価格版を謳ったバージョンをインストールしないことを推奨します。インストールした場合、代償として、インターネット帯域がレジデンシャルプロキシとして第三者に悪用される可能性があります。そのリスクは、想定していたメリットをはるかに上回るものとなります。

また、法執行機関は、当該サービスの悪用によって問題となっているプロキシを特定し、捜査に乗り出す可能性もあります。

防弾型ホスティングサービスやレジデンシャルプロキシによるサイバー犯罪、それを支えるさまざまな仕組みに理解を深められるよう、こちらの付録に補足をまとめましたのでご参照ください。

参考記事:

The Rise of Residential Proxies as a Cybercrime Enabler

By: Feike Hacquebord, Philippe Lin, Fyodor Yarochkin, Vladimir Kropotov

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)