プロアクティブセキュリティの実現に向けて~リスクベースでコレクティブな取り組み~

去るTrend World Tour 25にて強調された「プロアクティブセキュリティ」の必要性。従来のリアクティブな対策にとどまらない、これからのセキュリティ戦略とは?その実現には何が必要か?基調講演の内容を紐解きます。

公開日:2025年9月11日

更新日:2025年9月22日

Trend World Tour 25が掲げるプロアクティブセキュリティ:基調講演を振り返る

「Trend World Tour 25 - Proactive Security Starts Here -」は、世界50か国以上、90以上の都市で開催されるトレンドマイクロ主催のサイバーセキュリティカンファレンスです。日本においては、2025年8月1日に東京、2025年8月29日に大阪で開催され、合計1,500名以上が来場しました。

本年はテーマに「Proactive Security Starts Here」を掲げました。従来のサイバーセキュリティの主軸、すなわち攻撃を早期に検知し対処するというリアクティブな考え方から、攻撃の被害に遭う前にリスク軽減策を打つというプロアクティブな戦略への転換を図る――。その必要性を強く訴えた基調講演、「サイバーリスクの最小化を目指す、プロアクティブセキュリティ、始動。」の内容を振り返ります。

基調講演は、トレンドマイクロの取締役副社長 大三川 彰彦(おおみかわ・あきひこ)の登壇から幕を開け、2人の専門家をゲストスピーカーとしてお招きしました。

冒頭で大三川は、昨今のサイバー脅威の動向に鑑み、プロアクティブセキュリティの必要性を次のように説きました。

トレンドマイクロはサイバーセキュリティのリーダー企業として、170を超える国の50万以上の法人組織にセキュリティソリューションを提供しています。Gartner、IDC、Forresterなど権威ある第三者評価機関からも評価いただいています。そのトレンドマイクロにとっても、昨今のサイバー攻撃手法の進化は目を見張るものがあります。その背景にあるのは、AIの台頭ではないでしょうか。

AIは人類に大きな可能性をもたらしていますが、攻撃者もまたAIの恩恵を受けています。AIによって言語の壁が低くなり、あらゆる言語でミスのない自然なフィッシングメールを作成できます。また、マルウェアの作成、脆弱性の発見、攻撃コード・ツールの作成などにもAIが悪用され、攻撃手法の多様化と、攻撃成立までの時間短縮につながっているのです。

攻撃者によるAIの悪用のほかに、AI自体が新たなアタックサーフェスになるという課題もあります。アタックサーフェスとは「攻撃が行われる可能性のあるデジタル資産」であり、時代とともに拡大を続けています。そして、アプリケーションとビッグデータの集合体であるAIにも脆弱性や設定ミスの可能性があり、攻撃の対象となり得るのです。

拡大を続けるアタックサーフェスに、どのように対応したらよいのでしょうか。

広がり続けるものに後追いで対応するのは現実的ではありません。組織が抱えるリスクを攻撃発生前に低減しておくという発想が重要です。具体的には、「環境の可視化」「可視化の結果発見されたリスクに優先度をつける」「優先度付けされたリスクを順番に軽減していく」という3要素で構成される「プロアクティブセキュリティ」が必要なのです。

従来、セキュリティの投資先として、まずレイヤーごとの保護機能、ついでEDR・XDRのような検知策・復旧策に多くのリソースが投じられてきたと思います。実際にこれらは必要なセキュリティソリューションです。しかし発想を転換して、サイバーリスクマネジメントへの投資に重点を置くことを考えていただきたいと思います。

続いて、このプロアクティブセキュリティについて、ゲストスピーカーの方々からもお話しいただきました。

産業分野のサイバーセキュリティ政策(東京会場:経済産業省 奥家氏、大阪会場:経済産業省 武尾氏)

ゲストスピーカーとして、東京会場では経済産業省 大臣官房審議官 商務情報政策局担当 奥家 敏和(おくや・としかず)氏、大阪会場では同省 商務情報政策局 サイバーセキュリティ課長 武尾 伸隆(たけお・のぶたか)氏に登壇いただきました。

奥家氏は、「リスクベースかつコレクティブ(collective)な取り組み」という同省の基本的な考え方に触れながら、次の3点を解説いただきました。

1. サイバーセキュリティを取り巻く現状

2. サイバー安全保障の議論

3. 経済産業省におけるサイバーセキュリティ政策の進捗と今後の方向性

サイバーセキュリティを取り巻く現状

サイバーセキュリティに対してリスクベースでアプローチするには、「企業が社会に提供する価値は何か」、「それを損なうとどのような問題があるのか」、「守らなければならないものは何か」、「リスクは何か」が見えていなければなりません。リスクを特定し、優先順位を付けて、やるべきことを考えていく必要があります。

サイバー攻撃を行う主体

では、自社が社会に提供する価値を損なおうとするのは誰なのでしょうか?サイバー攻撃を行う主体は、おおむね次のように分類されます。

①国家の支援を受けたグループ(APT攻撃グループ)

②サイバー犯罪組織

③ハクティビスト

④悪意ある個人

⑤産業スパイ

このうち最多と考えられるのは②、情報等を盗んで金銭化するグループでしょう。彼らは攻撃コストを最小化して最大のリターンを求めるため、侵入しやすい組織、いわば「鍵が開いている家」を狙います。このグループへの対策は「家に鍵がかかっているかどうか」を確認すること、つまりIT資産の脆弱性対策など、自組織のリスクを軽減することです。

サイバー攻撃の高度化・複雑化をもたらす要因

昨今のデジタル技術の発展は、利便性向上の負の側面として脅威動向の複雑化・高度化をもたらしています。たとえば、生成AIの活用が進むにつれフィッシングの報告件数が急増しています。また、量子コンピュータの実用化により従来の公開鍵暗号(RSA暗号)の安全性が損なわれる可能性も指摘されています。このため、量子コンピュータでも解読が難しい耐量子計算機暗号の必要性が叫ばれ、米国立標準技術研究所(NIST)が開発と標準化を進めています。

<関連記事>耐量子暗号(PQC)をわかりやすく解説~量子コンピュータに備えよ~(NISTの取り組みについても解説)

また、アタックサーフェスの拡大も、攻撃経路や手法の多様化・高度化をもたらしています。実例をいくつか挙げます。

●調達部品(携帯端末のフラッシュメモリ)にマルウェアが仕込まれていた

●SolarWinds社のネットワーク監視ソフトウェア「Orion Platform」に、正規のアップデートを通じてマルウェアが仕込まれた(参考記事)

●マルウェア「スタックスネット」:USBメモリ経由で特定の産業用制御システムに感染し、正常に作動しているように見せかけながら誤作動を起こす

さらに最近の事案としては、Volt typhoon、Salt Typhoon、Earth Kasha(MirrorFace)、TraderTraitorなどの攻撃者グループの活動が報告されています。また、2024年末のDDoS攻撃では、被害に遭った日本国内の様々な事業者がサービスを一時停止する事態となり、世間の耳目を集めました。

Volt Typhoonなどの攻撃者グループは特定の国家の関与が疑われており、活動の活発化の背景には地政学的リスクの高まりがあります。国や地域間の紛争における「ハイブリッド戦争」や、物理的な武力行使の前に仕掛けるサイバー攻撃も発生しています。

こうしたサイバー攻撃の被害を抑制するには、攻撃ライフサイクル(キルチェーン)の早期段階で検知し、攻撃を寸断することが必要ですが、単一の組織では対応できないこともあります。まずはリスクをよく把握し、コレクティブな取り組み、つまりみんなで何をやっていくかを考える必要がある。それが経済産業省の政策の基本的な考え方です。

<関連記事>

・2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測

・Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?(Volt typhoonについて言及)

・攻撃グループ「Earth Estries」が用いるC&Cインフラやバックドア、サイバー諜報活動の実態を解明(Salt Typhoonの解説)

・MirrorFace(ミラーフェイス)とは?~警察が注意喚起を行った標的型攻撃グループを解説~

・TraderTraitor(トレイダートレイター)とは?DMM Bitcoinから482億円を窃取したサイバー攻撃者

・自社システムを実際に攻撃する“レッドチーム演習”を実施するには? ~サイバーキルチェーンを軸に解説~

サイバー安全保障の議論

アクティブ・サイバー・ディフェンスの実現に向け、「サイバー対処能力強化法及び同整備法※」が2025年5月に成立しました。そのポイントをお伝えします。

※編集部注:正式名称「重要電子計算機に対する不正な行為による被害の防止に関する法律」と「重要電子計算機に対する不正な行為による被害の防止に関する法律の施行に伴う関係法律の整備等に関する法律」。2025年5月16日に可決・成立。

官民連携

基幹インフラ事業者に報告を義務付け(導入した一定の電子計算機、インシデント)

通信情報の利用

通信の秘密で守られているものは多いが、アトリビューションのために必要な一部の情報については、特別な権限を政府に与え、アトリビューションを可能にする

アクセス・無効化措置

アトリビューションの結果を踏まえ、攻撃起点と思われるサーバなどはテイクダウン、無害化する権限を政府に付与

<関連記事>

・能動的サイバー防御とは?日本でも必要性が高まる理由を解説

・パブリックアトリビューションとは?民間事業者が考慮すべき内容を解説

経済産業省におけるサイバーセキュリティ政策の進捗と今後の方向性

リスクベースかつコレクティブな取り組みという考え方をベースとし、「①サプライチェーン全体での対策強化」、「②セキュア・バイ・デザインの実践」、「③政府全体でのサイバーセキュリティ対応体制の強化」、「④サイバーセキュリティ供給能力の強化」という基本的な体系のもと、様々な取り組みを行っています。その一部を紹介します。

①サプライチェーン全体での対策強化

●「サイバー・フィジカル・セキュリティ対策フレームワーク(CDSF)」の策定・実装:

新しい分野であるサイバーセキュリティは人によって認識が異なるため、議論の参加者が同じ認識を共有していることを確認するために策定。「企業間のつながり」、「フィジカル空間とサイバー空間のつながり」、「サイバー空間におけるつながり」の3つを信頼のアンカーポイントとして管理。2025年度内には国際標準になる見込み。

●中小企業支援の拡大・サイバーセキュリティお助け隊サービスの普及促進:

セキュリティ対策のリソース不足に悩む中小企業に実際に利用してもらうセキュリティサービスとして「サイバーセキュリティお助け隊サービス」を整備。認められたサービス事業者が監視・駆けつけ・簡易サイバー保険をパッケージにて提供。

②セキュア・バイ・デザインの実践

●IoTセキュリティ適合性評価制度(JC-STAR):

IPAによるIoT機器のセキュリティラベリング制度。海外の同様の制度と相互承認も視野。(参考記事)

●ソフトウェア管理に向けたSBOMの活用促進:

SBOM(Software Bill of Materials)とは、ソフトウェアの部品構成表のこと。ソフトウェアを構成するコンポーネントの詳細とサプライチェーンの関係性を含む正式な記録。ソフトウェア・サプライチェーンのトランスペアレンシー(透明性)とトレーサビリティ(追跡可能性)を確保する有効な手段。(参考記事)

③政府全体でのサイバーセキュリティ対応体制の強化

IPAにおいて、2014年にサイバーレスキュー隊「J-CRAT(ジェイ・クラート)」を発足。2011年には、サイバー情報共有イニシアティブ「J-CSIP(ジェイシップ)」も発足。これまでに蓄積したデータや知見を社会に還元。

④サイバーセキュリティ供給能力の強化

●先進的サイバー防御機能・分析能力強化のための研究開発:

民間サイバーセキュリティ企業を会員とする「一般社団法人サイバーリサーチコンソーシアム」による、攻撃の早期発見技術や、防御⼒向上に資する技術の開発・社会実装に向けたプロジェクト。

●高度セキュリティ人材の育成:

IPA産業サイバーセキュリティセンター(ICSCoE。2017年設置)における1年間の集中トレーニング「中核人材育成プログラム」によりOTセキュリティのプロフェショナルを育成。

上記以外にも経済産業省の様々な取り組みを紹介しながら、武尾氏は「こうしたプログラムを、関係省庁と連携しながらさらに強化していきたいと考えている」と述べ、意気込みをのぞかせました(大阪会場)。

東京会場では、奥家氏が「政策で何かが確保できる甘い世界ではない」と述べ、会場の聴衆に「皆さんと一緒にやっていく、皆さんから見て足りないと思われることを教えてほしい」と、協力を呼びかけました。そして、「リスクベース、コレクティブな取り組み、この二つの大きな原則を外さずに、よりセキュアな日本の環境を一緒に実現していきたい」という抱負を示し、結びの言葉としました。

<関連記事>

・IoT機器のセキュリティラベリング制度「JC-STAR」とは何か

・ソフトウェア・サプライチェーンの脆弱性管理に求められるSBOMの必要性

アクティブ・サイバー・ディフェンスはよく耳にしますが、プロアクティブ・サイバーセキュリティとは何でしょうか?

個人的な解釈として、日本語でいうところの「先手必勝」のセキュリティではないかと考えています。先手必勝型のサイバーディフェンスとはどういうことなのかを、実践論の中で紹介していきます。

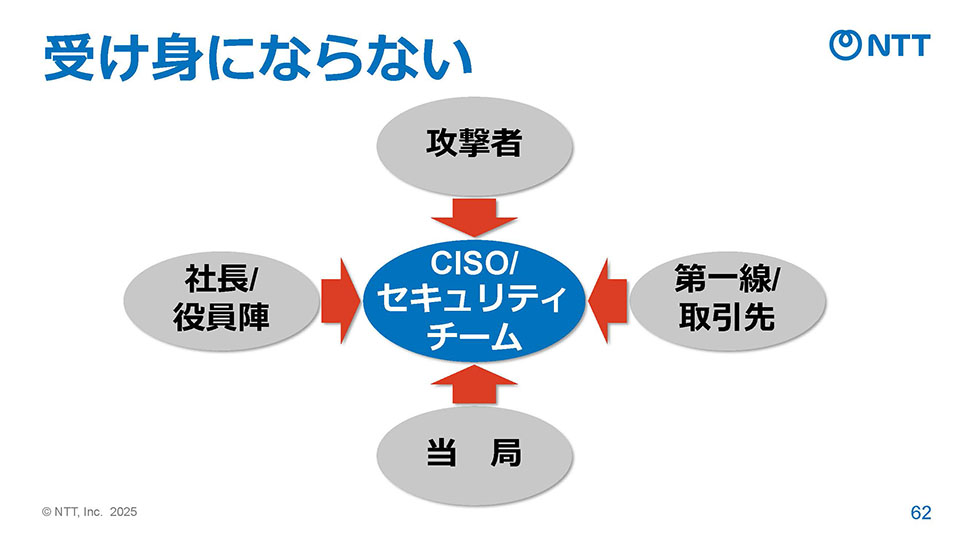

CISOやセキュリティチームを取り巻く4者のステークホルダー

横浜氏によれば、サイバーセキュリティに関する仕事をしていると、攻撃者のほかにも「手強い相手」が結構いて、彼らに対処することが業務の重要な部分を占めるそうです。先手必勝とは受け身にならないということです。「攻撃者」、「社長/役員陣」、「第一線/取引先」、「当局」、この4者のステークホルダーとの関係をできるだけポジティブに転換しようという具体例をご紹介いただきました。

ステークホルダー①:攻撃者

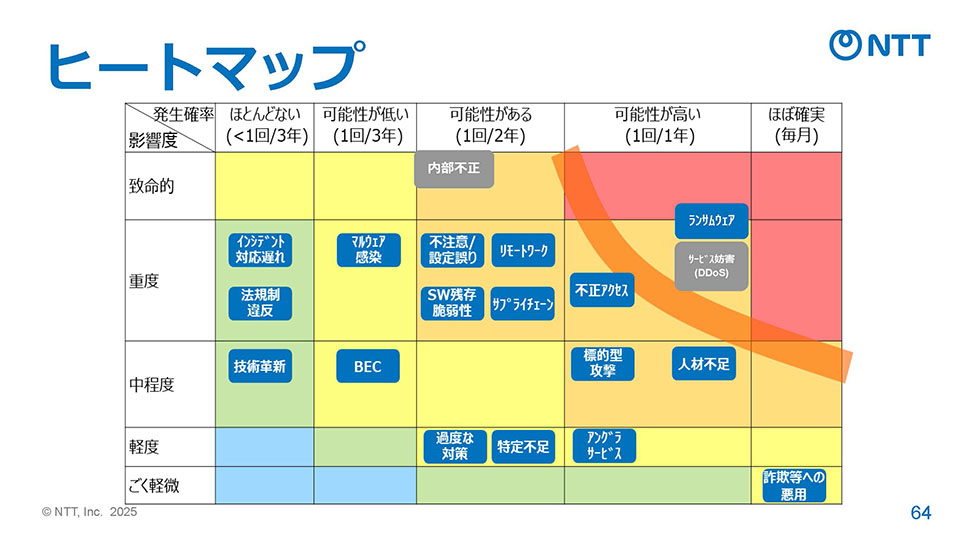

攻撃者に対して先手必勝とはどういうことでしょうか。あらゆる攻撃を予見し手を打つのは不可能です。もちろん民間企業がハックバックすることも現実的ではありません。横浜氏によると、優先づけでリスクに対応する、これに尽きるということです。横浜氏は、NTTで作成している「ヒートマップ」を紹介しました。

これはIPAの発表する「情報セキュリティ10大脅威」とNTTでの実際のインデントをリスクファクターとし、発生頻度と発生した場合の影響度をマッピングしたものです。右上ほど発生確率が高くダメージも大きくなります。

このヒートマップのポイントは次のとおりです。

●右上のリスクを優先的に対応:多くのリスクファクターのうち、どれを優先・非優先にするかを決めメリハリをつける

●マップの右上から、左あるいは下へと持っていくことに予算とリソースを掛ける

●コーポレート・リスク・マネジメントに組み込む:会社経営における他のリスク、たとえば為替、関税、災害などともにリスクのひとつとしてサイバーリスクを議論する

横浜氏によれば、実はヒートマップを導入した当時、NTTのカルチャーは、すべてのリスクファクターを左下に持ってくるのが理想というもので、そのようなカルチャーから変えなければいけませんでした。「すべてのリスクをゼロにしようとすることは逆に攻撃者を利する」ということを社長以下全員にわかってもらうことが非常に重要で、「これには数年かかると感じている」、と横浜氏は語ります。

ステークホルダー②:社長/役員陣

サイバーリスクはゼロにはできません。地震や台風をゼロにできないのと同じで、セキュリティインシデントは必ず起きるものだという現実を、社長や役員に受け入れてもらうことが重要です。起こさないのではなく、起きるものなので被害の最小化を目指すのです。

「リスクマネジメントとはリスクアヴォイダンス(リスク回避)だと思っている方が日本の会社には多いようだが、リスクアヴォイダンスは経営ではない。リスクマネジメントの再教育が必要だと思う」と、横浜氏は語ります。

そこで、横浜氏はNTTグループ向けに行った「社長研修」を紹介しました。

同氏によると、国内のグループ会社の社長全員に、実地研修を受けてもらったとのこと。この研修の目的は、単にセキュリティ意識を高めることのみではなく、社長が本当に持っていなければならないセキュリティの知識、社長が備えていなければならないスキルを提供するものです。

インシデントが発生したという想定で、場面ごとに社長として望ましい言動は何かを考えてもらい、互いに議論してもらう。「当然インシデントは千差万別、社長も十人十色なので、正解も不正解もないが、議論の中でお互いの学びはたくさんあったと感じる」(横浜氏)。

なお、正解はないとはいえ、横浜氏は自身の考えるインシデントマネジメントの定石として、次の4点は研修を受ける各社長に伝えたと言います。

1. 報告者を褒める・ねぎらう

2. 被害の最小化を旨とする

3. 再発防止策において、ミッション・インポッシブルを課してはいけない

4. 対外公表は早くしたほうがよい。だが、公表する際にはサブスタンスがなければいけない

以上は社長の例ですが、他の役員の方たちにも、リスクベースとはどういうことかをわかってもらうために、様々な方法と機会を使って啓発していくことが重要です。

ステークホルダー③:第一線/取引先

横浜氏は、現場や取引先にチェックリストを渡し、チェックして提出してもらうというのは適切ではないと考えています。

セキュリティは、アクセルとブレーキのうちのブレーキと言われていますが、横浜氏は「ブレーキというよりはガードレールの役割と考えている。いかに現場や取引先に寄り添うかが大事」と強調します。

また、組織によりますが、CISOのミッションの範囲として、自社だけに閉じこもらず子会社やパートナー企業に対しても、二次的にでも共同責任を持つべきである、としました。

ステークホルダー④:当局

規制が変わってから対応するというのは受け身なので、規制動向を勉強して先んじて対応することは必要です。

しかし、「よりプロアクティブな観点では、規制当局・政府・政策立案者に現場の実状を情報提供・説明して、民間の現場に役に立つような政策を作ってもらうようにするのがいいのではないか」と、横浜氏は言います。

日本にある情報システムの90%は民間が持っているそうです。つまり、「日本のサイバーセキュリティを守るのは民間ということもできる。皆さん一人一人が、所属する企業・団体の所有するデータや、情報システム・ネットワークを守るという『自助』がすべての出発点であるべきだ」(横浜氏)。まずは「自助」、次いで「共助」、そして「公助」が重要です。自助なきところに共助も、ひいては公助も成り立ちません。

政府や規制当局の指示や指導は、民間が自助をしやすいように行っているものと捉えることもできるでしょう。だからこそ、受け身になるのではなく積極的に情報提供して、政策をシェイプする・インプットするという対応が望ましいと言えます。

ソフトローが大事に

ハードロー(法令・通達・ガイドライン)を守るのは当然ですが、今大事なのはその周辺領域、一般にソフトローと言われるものです。明文化されていないものの、世の中の常識になっているものがあります。これに反してしまうと、ハードロー的には問題なくても「炎上」してしまうことがあり、ソフトローにどう対応するかのほうが企業にとって高リスクになっていることも多いのです。

横浜氏は、ソフトローの多くは数年後にはハードローになっていくことも多いと言います。そのため、外国政府の取り組み、グローバル企業の取り組み、社会の価値観や倫理などにアンテナを高くしておくことが重要です。

横浜氏は、NTTのグループCISOであると同時にセキュリティの事業会社であるNTTセキュリティホールディングス株式会社の代表取締役社長でもあります。同社では、NTTで培ったノウハウを生かし、セキュリティサービスを提供しています。横浜氏は、「本日お話しした実践的な取り組みについて知りたいことがあれば、同社にお問い合わせいただけるとありがたい」としたうえで、「色々な悩みにコレクティブに、ともに立ち向かっていければと思います」と聴講者を激励する言葉を述べ、講演を終えました。

冒頭の大三川のパートにおいて、プロアクティブセキュリティの3つの構成要素として「可視化」「優先度付け」「軽減」というお話をしました。このうち「優先度付け」は見落とされがちですが、「可視化」とセットで考えるべきです。それは、優先度の高いリスクへの対処にリソースを集中する必要があるからです。では、リスクの優先度はどのように決定すべきでしょうか?

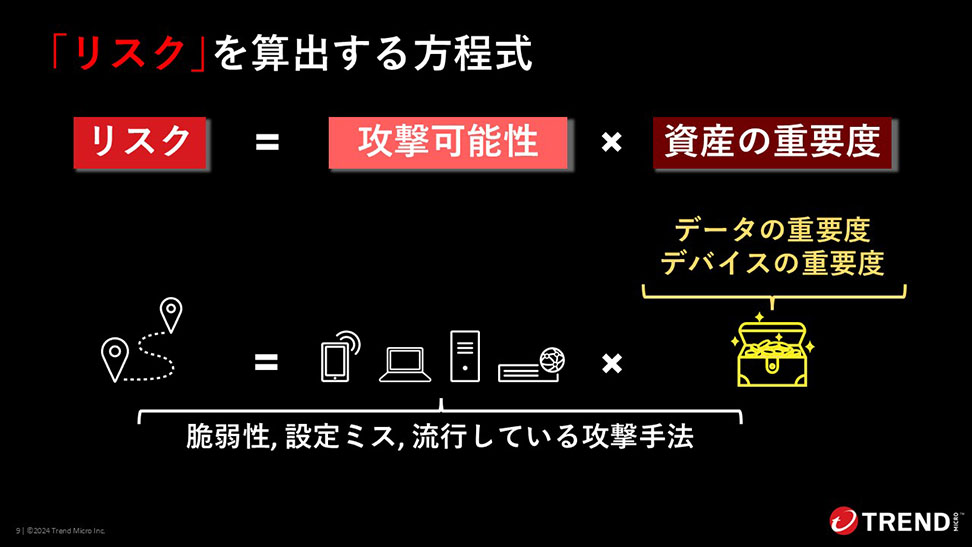

トレンドマイクロでは、リスクの算出方法は「攻撃可能性 × 資産の重要度」と考えています。たとえば、私のPCと上司のPCは「攻撃可能性」は同等だとします。しかし上司のPCには機密情報へのアクセス権限が付与されているため、もう一方の変数「資産の重要度」が高くなり、結果としてリスクも高くなるはずです。では、これらの変数のもととなるデータは、どのように収集していけばよいのでしょうか?

組織のどの資産が高リスクなのかを判断するには、単一のデータレイクにセキュリティデータを収集し相関分析を行う必要があります。これにはセキュリティプラットフォームが不可欠なのです。トレンドマイクロのセキュリティプラットフォーム「Trend Vision One」では、プロアクティブセキュリティを実現する「Cyber Risk Exposure Management(CREM)」を提供しています。CREMでは、自律型AIによる継続的な定量評価で組織のリスクの優先度付けを行い、攻撃が発生する前に脅威や攻撃経路を予測します。

このようなリスクの定量化により、優先的に軽減すべきリスクが明らかになり、限られた人員を有効活用でき、被害発生の可能性を低減できる。その効果は数字の面でも表れています。攻撃発生時の対処時間が65%短縮され、1000件のアラートが4件に減少し、リスク軽減により1.9億円の平均被害額削減が見込まれます。

ぜひ、サイバーセキュリティにプロアクティブな視点をお持ちいただき、被害が発生する前にリスクを軽減することにより、皆様の組織を守っていただければと思います。

大阪会場において、最後に福田は、二つの発表を行いました。

一つ目は、8月1日にリリースされたTrend Vision Oneの新機能、「Agentic SIEM」です。Agentic SIEMは、一般的なSIEMとして利用できるほか、AI技術の活用による自律的な動作によってセキュリティチームの作業負荷を軽減、自動化を実現し、従来のSIEMが抱える課題に対処します。

二つ目のニュースは、現在コンセプト段階にあり、トレンドマイクロが鋭意開発中である「デジタルツイン」の紹介です。デジタルツインは、組織のIT環境のリアルタイムなレプリカを仮想的に作成するものです。高度な脅威・攻撃をシミュレーションする仮想的な安全空間で、本番環境には影響を与えません。これにより、防御の検証や環境全体へのリアルタイムなポリシーの適応などが可能になります。

いずれも以下のプレスリリースをぜひご覧ください。

<参考記事>

・トレンドマイクロ、プロアクティブセキュリティを推進するAgentic SIEMを提供

・トレンドマイクロ、デジタルツイン技術でプロアクティブなセキュリティをさらに加速

終わりに

Trend World Tour 25の基調講演を聴講した中で、「プロアクティブ」や「リスクベース」というキーワードのほかに、「コレクティブ」という言葉が印象に残りました。これには「集団を構成するすべてのメンバーが共有する、行う」というような意味合いがあります。

経営層から一般従業員まで組織全体で、サプライチェーン全体で、業界団体で、そして官民連携を通してセキュリティに取り組む――。様々な組織・人・モノがサイバー上で繋がりあう現在、全体のサイバーレジリエンス向上のためには、コレクティブな取り組みが欠かせないのではないでしょうか。

また、その取り組みの中には、ナレッジやノウハウのより多いところからより少ないところへの共有もあるはずです。Trend World Tour 25では、基調講演のほかにもいくつかの企業の方々にセッションで登壇いただき、各組織における取り組みを快く共有していただきました。またトレンドマイクロからも、当社の知見やリサーチ結果を交えたソリューションや考え方を共有しました。このカンファレンスが今後も、サイバーセキュリティにおけるコレクティブな取り組みの一助となることを期待します。また、それぞれの組織が自助・共助・公助のための対策を検討する際にも、トレンドマイクロの持てる知見・知識・情報などを惜しみなく提供していきたいと考えています。