プロアクティブセキュリティに取り組む著名企業の戦略とは?~Trend World Tour25セッションレポート

8月に行われた当社のサイバーセキュリティカンファレンス「Trend World Tour25」。イベントテーマである「Proactive Security Starts Here」に寄せて、自組織のプロアクティブセキュリティに取り組む各社の戦略について登壇内容をレポートします。

※8月1日東京、8月29日大阪で実施されたWorld Tour25の登壇順に紹介しています。

組織の情報資産が内包するサイバーリスクを、サイバー攻撃を受けるより前に可視化・優先度付けし、低減するー。プロアクティブセキュリティの説明はそのようにされますが、実際どのように実現しているのでしょうか?本稿では、セキュリティの第一線で活躍する各社の責任者が、サイバーセキュリティカンファレンス「Trend World Tour25」に登壇し、プロアクティブセキュリティに対する取り組みをご紹介いただいた貴重な内容をレポートします。

写真:パナソニック オペレーショナルエクセレンス株式会社の河路氏

まず、登壇したのはパナソニックグループでITインフラ・ITセキュリティ業務をリードしている、河路 彩(かわじ・あきら)氏です。同氏は、パナソニック オペレーショナルエクセレンス株式会社 情報システム本部 IT戦略部 ITインフラソリューション課と、パナソニック ホールディングス株式会社 サイバーセキュリティ統括室 グローバルセキュリティ統括部 シニアエキスパートという肩書を持ち、28年間同グループでITインフラ・ITセキュリティ業務に従事しています。

河路氏は、パナソニックグループのサイバーセキュリティの取り組みを、サイバーセキュリティ体制、サイバーセキュリティ戦略、そしてトレンドマイクロのソリューションであるCyber Risk Exposure Management(CREM)の活用という3点に整理して説明しました。

パナソニックグループのサイバーセキュリティ体制

2022年4月からホールティングス制に移行した同社。河路氏の所属するパナソニック オペレーショナルエクセレンス株式会社は、人事・経理などに加えて、ITインフラやサイバーセキュリティを含む情報システム機能をホールディングス傘下の各事業会社に提供しています。同グループでは、サイバーセキュリティを最重要課題の1つに位置付け、特に、情報セキュリティ、製造システムセキュリティ、製品セキュリティにおいては2023年4月より、パナソニックホールディングス内にサイバーセキュリティ統括室を設置し、3機能を統括する形で運営をされています。同時に各事業会社にサイバーセキュリティ統括責任者を任命し、グループ内でのサイバーセキュリティの機能を一元化し、インシデントへの対応力強化を図っています。

パナソニックグループのサイバーセキュリティ戦略

パナソニックグループでは、2020年のコロナ禍以降、多くの組織がそうであったように、リモートワークの推進とセキュリティ強化が急速に求められ、“境界線防御”から“ゼロトラストネットワーク”へのアプローチ転換を行い、各種サイバーセキュリティ対策の強化を進めてきました。

ソリューションの導入だけではなく、従業員・IT担当者を対象としたセキュリティ教育の実施、インシデントレスポンス体制の整備、IT責任者の責任明確化や地域CIOの設置、取締役会のサイバーセキュリティへの積極的な関与など、ガバナンス強化にも取り組まれています。

図:パナソニックグループのサイバーセキュリティ戦略を説明する河路氏

河路氏は、「パナソニックグループのセキュリティ施策は、基本的に『教育+仕組み+モニタリング+ガバナンス』をセットで推進している。特に『仕組み』の部分におけるサイバーハイジーン(ITの環境の健全性)の徹底実施は、プロアクティブセキュリティの考え方にも通じるため、このセッションで具体的に説明したい」としました。

河路氏は、パナソニックグループでのサイバーハイジーン施策の具体例として、以下を挙げました。

・外部公開資産のセキュリティリスク管理(External Attack Surface Management):

①パッシブスキャンにより自組織の外部公開システムと脆弱性リストを紐づけ、②アクティブスキャンにより具体的なリスクを抽出、③自組織のホワイトハッカーによる分析や侵入テストを経て、パッチ適用や是正を行います。①~③の各プロセスおいて、可視化だけなく、対策の優先順位付け、軽減を行うようにプロセスを整備しています。

・IT資産・脆弱性のリアルタイム管理、モダナイゼーション:

従来、PCやサーバの脆弱性の是正は、CSIRTが新たな脆弱性を特定、発信した上で、各事業会社の責任者が自組織内の資産管理者に是正を促し、資産管理者から報告の上がったものを管理する「バケツリレー方式」(河路氏、談)で行われていました。この方式ではどうしても脆弱性の特定と是正までに埋めがたいタイムラグが発生します。そこで同社では、リアルタイムの監視を実現するために、独自開発したIT資産や脆弱性状況のリアルタイム監視システム(ITAM-V)をグローバル展開し、各事業会社や地域別の脆弱性状況をダッシュボードで把握できるようにしています。特に、脆弱性レポートの機能は生成AIを利用しており、外部の脅威インテリジェンスやベンダーの脆弱性情報を取り入れ、パナソニックグループの脆弱性対応レベルの判定基準と合わせて資産管理者に対策方法などを分かりやすく通知しています。

Cyber Risk Exposure Management(CREM)の活用

パナソニックグループでは以前から、(特にサーバに関しては)アンチウイルスや脆弱性対応のためのホスト型IPSなど、トレンドマイクロのソリューションを導入していましたが、他のセキュリティ分野についてはベストオブブリードの考え方に基づき、複数社のソリューションを採用していました。しかし、組織内環境のサイバーリスクの把握のためには、“データの一元化”が重要であると判断し、機能の重複排除や各ソリューションの連携を重視し、Trend Vision OneとCyber Risk Exposure Management(CREM)を採用しました。結果的にコスト面でのメリットも享受できた、ということです。

同社では、脆弱性情報やソフトウェアインベントリの収集にCREMを活用し、前述のITAM-VとCREMでデータ連携をしています。河路氏は、CREMの採用ポイントとして、ソリューションのシンプル化(EPP/EDR、仮想パッチ、資産管理をTrend Vision OneとCREMで一元化)、処理の軽さ、検知率の向上、運用コストの削減、を挙げました。

河路氏は、「CREMを備えるTrend Vision Oneは、セキュリティに関するデータが集約され、“セキュリティプラットフォーム”として十分価値がある」と強調しました。河路氏は、「実は、元々トレンドマイクロには、セキュリティプラットフォーマーとして打ち出したらどうか?とアドバイスはしていた。今回のカンファレンスのトレンドマイクロの話でもその部分が強調されており、個人的にはうれしく思う。今後も期待したい」と付け加え、当社への叱咤激励の言葉を述べました。

最後に、河路氏は聴講者向けのメッセージとして、「サイバー攻撃者は、脆弱性を抱えるなど、システム上の隙を見つけたら攻撃をしてくる。逆に言えば、そうした隙を先んじてつぶしておくことで、攻撃者の標的から外れることもできるということ。まさに、こうした先手を打つ、プロアクティブな取り組みが今後重要になってくる」と強調し、セッションを終えました。

写真:プロアクティブセキュリティの重要性を強調する河路氏

写真:株式会社レオパレス21の橋本氏

次に登壇したのは、株式会社レオパレス21 情報システム部 ITセキュリティ運用課マネージャーの橋本 憲一(はしもと・けんいち)氏です。このセッションは、同社を担当したトレンドマイクロのテクニカルアカウントマネージャーが、サイバーセキュリティ戦略の構想から実際の現場レベルの対策まで幅広く話を聞く、対談形式で行われました。

不動産賃貸業で著名かつ、DX認定を取得するなどデジタル投資に積極的なレオパレス21において、ITインフラ担当部門を経て、1年半ほど前にセキュリティ部門の責任者に着任した橋本氏。当時すでに一部の環境で10年以上トレンドマイクロの製品を利用するなどセキュリティ対策は施してあったものの、セキュリティの全体像の把握などはまだ難しい状況でした。「まずは状況把握と応急処置から始めたものの、良かれと思ったセキュリティ製品の導入でサーバエラーが起きたり、ADサーバの再起動で認証エラーが出たりと、当初は悪戦苦闘の毎日だった」と橋本氏は語りました。

レオパレス21のサイバーセキュリティ戦略の転換点とは?~ディフェンスからオフェンスへの転換~

レオパレス21 橋本氏のセッションは対談形式で行われた

悪戦苦闘の毎日の転換点となったのが、同社の情報システム部長および担当役員に、IT・セキュリティに感度の高い方が着任したことでした。「セキュリティ事故が原因ですべてのステークホルダーに迷惑をかけてはいけない」という考えの下、2024年に同社として初めてセキュリティの専門組織が立ち上がりました。

施策面では、サイバーセキュリティを「ディフェンス」から「オフェンス」に転換するというビジョンを掲げました。セキュリティはややもすると、大事ではあるがコストがかかる分野、とっつきにくい・分かりにくい分野であると見られがちです。橋本氏は「こうしたネガティブなイメージを払しょくするには、セキュリティリスクに対して“対策”するという受け身のイメージから、セキュリティは“ビジネスに貢献”できるというイメージを打ち出していくことが重要なポイント」と強調します。セキュリティはビジネスを継続・成長させるための安心・安全を作り出す原動力になっていることを示すために、前述したビジョンを作ったと言います。

「言葉は違えとも、トレンドマイクロの言う“リアクティブ”から“プロアクティブ”へというキーワードと、意味するところは近いのではないかと感じている」(橋本氏)。

サイバーセキュリティ戦略の策定に当たり、同社では3か年(2024年度~2026年度)のセキュリティロードマップを策定し、現在実行中です。ヒト・モノ・プロセスという切り口で、各セキュリティ施策を実行・計画中で、「Trend Vision Oneの導入や、マネージドサービスTrend Service Oneの導入だけでなく、社内教育プログラムの内容やリスクアセスメントなど、多くの部分をトレンドマイクロに助けてもらっている」と橋本氏は言います。ロードマップの目標として、最終的には各種セキュリティ認定の取得を目指しており、最初の1年目を終え、現在2年目の真っ最中です。「ただ漫然とやるのではなく、最終的なゴールを見つけて、それに向かって施策を積極的に走らす。それを自社内では“オフェンスの意識”と呼んでいる」(橋本氏)。

サイバーセキュリティ戦略を進める上で実施した具体策

会社の承認を得て、施策として進めることが可能になりましたが、3か年計画をそのままやるということはなく、日々トレンドの変化が激しいセキュリティ分野の情報を収集しながら、日々アップデートを重ねています。

社内教育として行っているEラーニングも、社内へのセキュリティ意識のさらなる浸透のために、頻度や内容面での向上を図っています。また、導入したTrend Vision Oneの端末管理画面で、6,000台以上の社内端末の状況をチェックしており、入れ替わりが多い端末情報も最新状況を把握しています。橋本氏は「今後はTrend Vision Oneの機能をより使いこなして、自律的に運用できるレベルを目指したい」とコメントしました。

橋本氏は、このような未来に向けた話もしつつ、それを行うための足元固めの施策についても2つ共有しました。

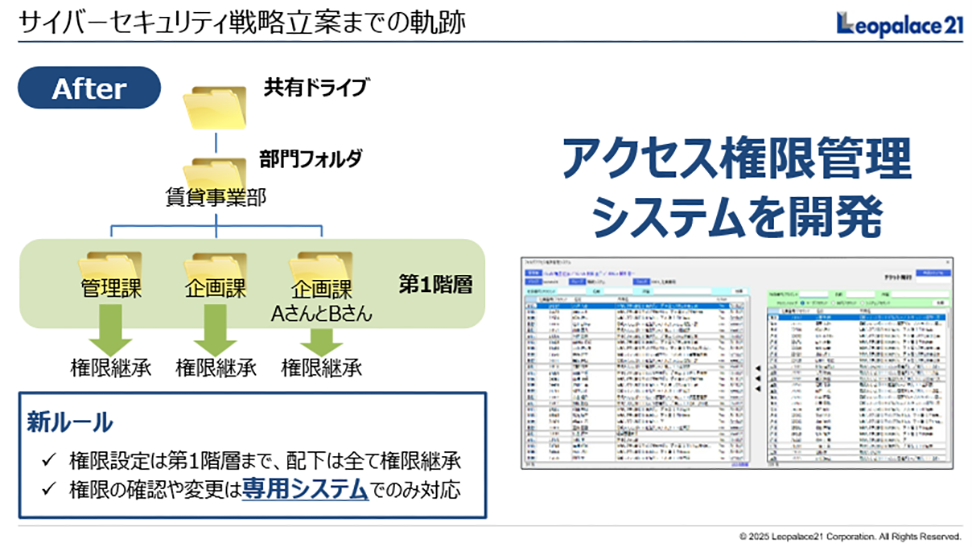

1つは、「共有フォルダのアクセス権限整備」です。複雑な共有フォルダのアクセス権限について情報漏洩のリスクを下げるという目的と、かつ社内からの質問や対処に取られる時間を削減し、オフェンスの施策に使う時間を確保したいという想いから行った施策でした。

具体的には、複数階層に分かれていた共有フォルダのアクセス権限を第1階層のみとし、その配下のアクセス権限は第1階層の権限を継承するというシンプルなものにし、権限確認や変更は、独自開発したアクセス権限管理システムでのみ対応することとしました。

「もちろん何かを変更しようとすると反発も少なからずあるので、多様な意見をもらった。ただ先ほど話した背景から切り替えを徹底し、完全に切り替えるのには1年ほどかかったものの、完遂した。少し地味に見えるかもしれないが、セキュリティの現場からすると非常に重要な施策だった」(橋本氏)。この施策により、年間約200件あった問い合わせが0件になり、それに伴う権限設定の付与工数も90%削減された、とのことです。

図:共有フォルダのアクセス権限管理方法の改善(セッション資料より)

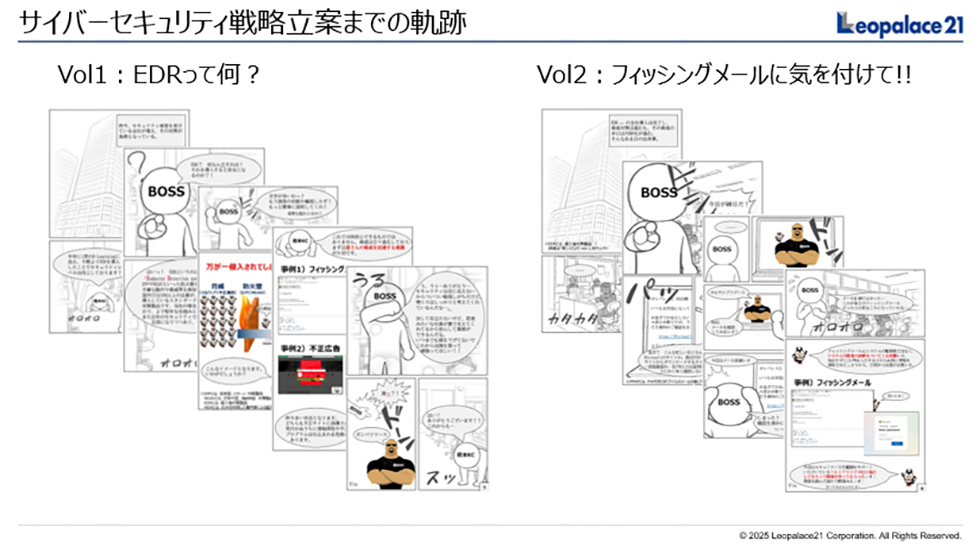

2つ目は、社内情報の発信の工夫です。多くのセキュリティ従事者の悩みの1つに、どのようにして社内の従業員にセキュリティ情報に興味を持ってもらい、実践してもらうのか?ということがあります。いわゆるEラーニングや動画コンテンツの工夫なども考えられますが、橋本氏が実践したのは“マンガ”でした。「とっつきにくいセキュリティというテーマに、興味を持ってもらうきっかけをいかに作るか」を検討した結果、マンガを自作してみるというところに行きついたということです。「社内報に載せてみたところ一部の従業員からは“いいね”がついたものの、ごく少数なので、より多くの従業員に興味を持ってもらう方法があれば、ぜひ検討していきたい」と橋本氏は、苦労話を交えつつ語りました。

(編集部注:別の機会に、橋本氏にマンガの作成方法についてお聞きしたところ、「マンガを作るためのフリーツールが出版社から提供されているので、活用してみるのも手だと思う」ということです)

図:橋本氏が自作した社内報向けのマンガの例(セッション資料より)

サイバーセキュリティ戦略立案までの“壁”や“悩み”

セッション中、サイバーセキュリティ戦略の立案に至るまでの苦労についてもお聞きしましたが、すでに社内はセキュリティ施策の強化についてポジティブな雰囲気であり、承認を得るのに苦労はなかったとのことです。

ただ、「“ヒト”の観点で言えば、元々が不動産賃貸業ということもあり、セキュリティ人材の確保・育成については課題感を感じていた」(橋本氏)とのことです。加えて、“モノ”の観点では、セキュリティソリューションなど一定数はそろっていたものの、適切な運用がなされていない点はあったということです。“プロセス”の観点では、社内のセキュリティガイドラインやルールはあったもののアップデートがされておらず、現状との乖離が見られました。橋本氏は、「これらの3つの観点で目下、“カイゼン”の最中にあるというのが正直なところ」と述べました。

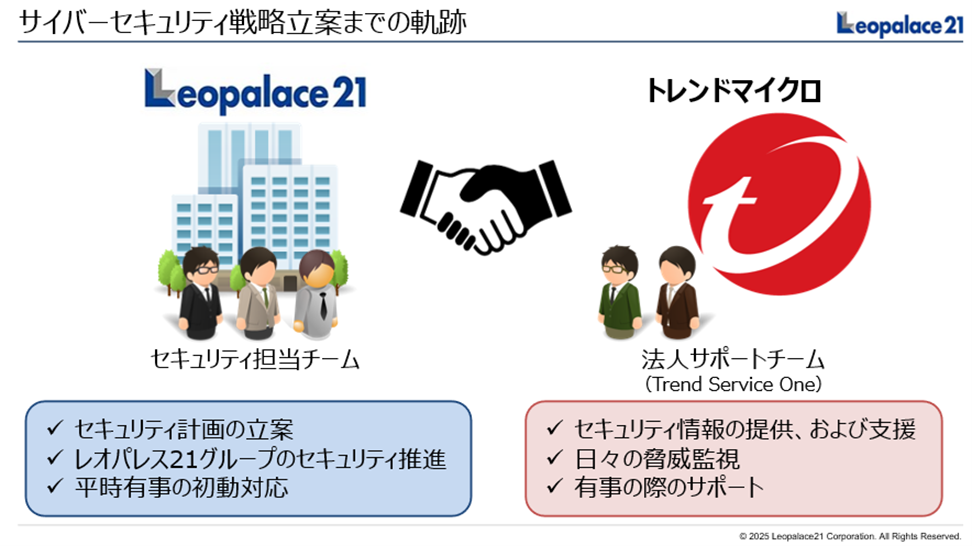

そんな中、トレンドマイクロとの協業においては、“役割分担”を意識しているということです(下図参照)。「特にセキュリティ人材の確保は、我々のようなセキュリティ専業ではない企業ですぐに自前で賄うには限界がある。セキュリティ業界のトップランナーであるトレンドマイクロに頼るべきところは頼り、自分たちでやるべきところは明確にしている」(橋本氏)。

現在サイバーセキュリティ業界は、複数のセキュリティベンダーやコンサルティングファームなど、数多くのプレイヤーが活発な中、なぜ同社ではトレンドマイクロを選択したのでしょうか?

橋本氏は、「昨今いろいろなプレイヤーが増え、ありがたいことに様々なご提案をいただくことが多くなった。ただ、一様に“難しい言葉”を使って説明をされる会社が多いという印象。こちらとしては理解しようと努力はしているものの、“同じ目線”に立って課題感を共有できるセキュリティ企業というのは実は少ない。トレンドマイクロは、そうした面で同じ目線に立ってくれるパートナー企業であると感じており、それが安心感や信頼感につながる」と述べました。

図:トレンドマイクロとの協業(セッション資料より)

今後同社では、3か年のロードマップをアップデートしながら着実に前に進めつつ、新しいセキュリティ分野にも着手しようとしています。具体的には、パートナー企業や関係子会社、取引先とのサプライチェーンセキュリティ強化にも着手しているほか、セキュリティにAIを活用すべく情報収集を始めています。

最後に、橋本氏は「セキュリティは、なかなか会社に理解されづらい分野ではあり、各社で課題に違いこそあるかもしれない。ただ、目指している方向は同じなのではないかと思っている。普段は社内SEとして社内にこもりがちな方もいるかもしれないが、ぜひ外に出て他の会社のセキュリティ担当者と話してみてほしい。私も今後も積極的に外に出て、最新の情報をキャッチアップし社内に還元していきたいと思っている。多くの方の声を聴きながら、一緒になってゴールを目指したい」と聴講者への励ましのメッセージを添え、セッションを終えました。

写真:セキュリティチーム同士のつながりの重要性を語る橋本氏

ヤオコーDX革命✕次世代セキュリティ~プロアクティブセキュリティの極意

最後は、株式会社ヤオコー デジタル統括部 IT基盤 ネットワーク/セキュリティ マネジャー 藤森 秀雄(ふじもり・ひでお)氏が登壇され、食品スーパーマーケット事業をリードし事業拡大を続ける同社のDX戦略とサイバーセキュリティ戦略について語りました。このセッションも、トレンドマイクロの営業担当者が藤森氏にお話を伺う、対談形式で行われました。

写真:株式会社ヤオコーの藤森氏

関東圏に240超の店舗を展開する株式会社ヤオコー。同社は、東証一部上場のスーパーマーケット事業を運営する企業の中で唯一、36期連続で増収増益を達成した(2025年3月期)ほか、営業利益・時価総額で業界1位、メディアで展開するスーパーマーケットの人気ランキングでも常に上位を占める企業です。

スーパーマーケットビジネスの中核たる商品の強みを、ヤオコーの名物商品を取り上げながら紹介したのち、藤森氏の話はメインのデジタル領域の話に入っていきます。

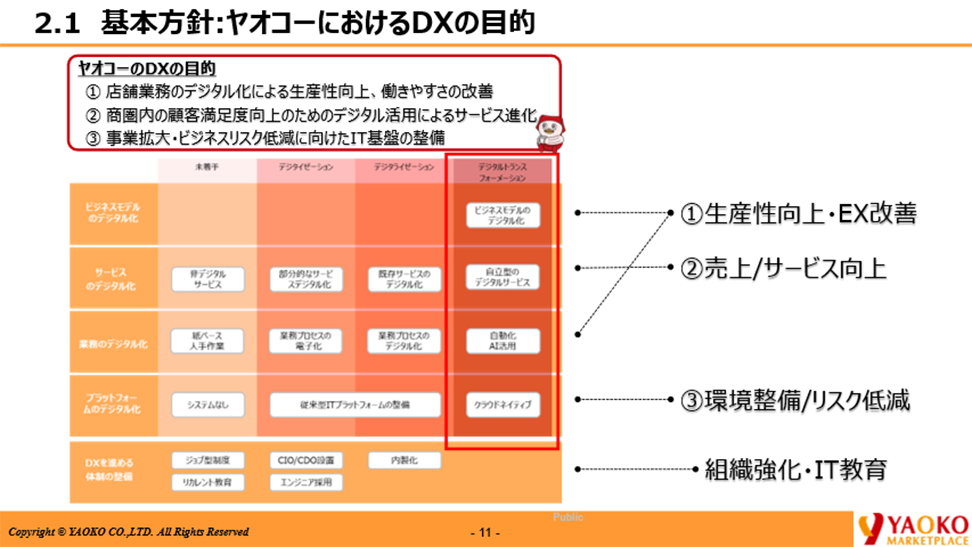

ヤオコーのDX戦略

写真:ヤオコーの事業とDX戦略を紹介する藤森氏

日本の労働人口は減少しているのは周知の事実ですが、スーパーマーケット市場では殊に人手不足が顕著であり、ヤオコーにおいても競争力維持のためにデジタル化の推進は必要不可欠でした。そのために同社では、①店舗業務の生産性向上と働きやすさの改善、②商圏内の顧客満足度の向上、③事業拡大とビジネスリスク低減のためのIT基盤の整備、の3つをDXの推進の目的として着手してきました。

③のIT基盤の整備に関しては、クラウドネイティブ化を強力に推進し、9割以上のサーバがAWS上に移行されており、環境整備とリスク低減を図っています。この他、店舗DX(フルセルフレジや決済サービス「ヤオコーPay」の導入など)、モバイル活用(従業員用の業務支援アプリやスマホインカム)、AI活用(生鮮食品以外の商品の自動発注システムやAI値付け機など)、データ活用(Amazon S3やSnowflakeなどを活用したデータ基盤の整備)など、様々な場面でDX施策を推進しています。

図:ヤオコーにおけるDXの目的(セッション資料より)

IT人材面においては、こうしたデータ基盤に強い人材やAI活用に強い人材が入社してくれるものの、「セキュリティを専任でやりたいという人材はなかなか集まらず、すべての機器がネットワークで接続される中、“施策”が先行して“セキュリティ”が後手に回っている状況に課題を感じていた」と、藤森氏は語りました。

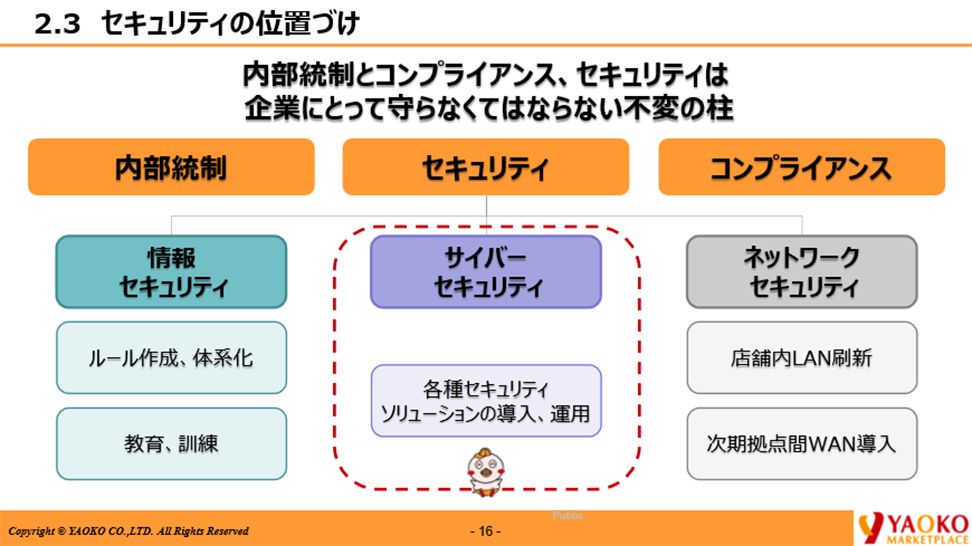

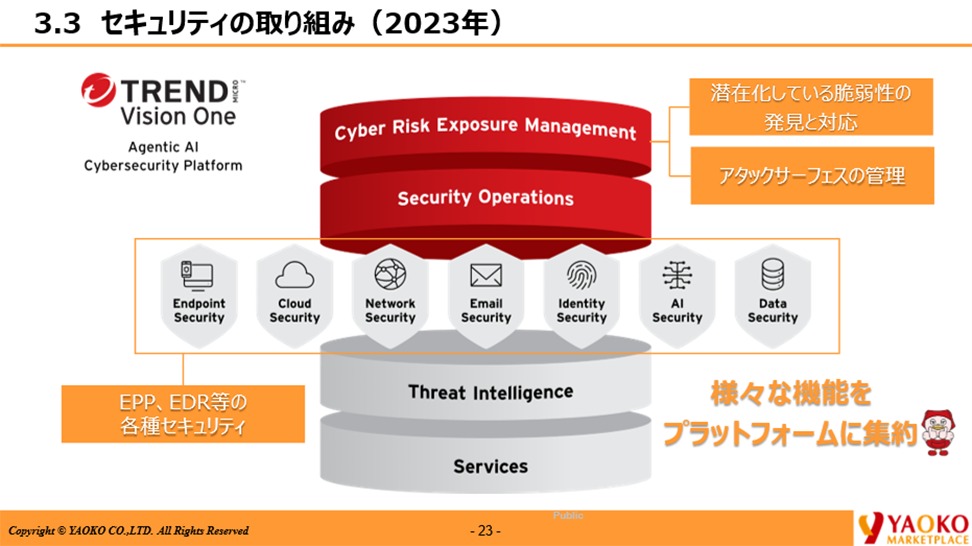

ヤオコーのセキュリティの取り組み

そのような中でも、内部統制・コンプラアンス・セキュリティは、同社にとってなくてはならないものであり、それらを支える要素として、「情報セキュリティ」、「サイバーセキュリティ」、「ネットワークセキュリティ」の3つを重視するのが、同社のセキュリティに対する基本的な考え方です。

図:ヤオコーにおけるセキュリティの位置づけ(セッション資料より)

情報セキュリティの分野では、社内のセキュリティに関するルール作成や体系化、従業員教育や訓練を行っています。加えて、ネットワークセキュリティの分野では、店舗内LANの刷新や拠点間のWANの導入・整備などを行っています。サイバーセキュリティにおいては、「特にトレンドマイクロの助力を得ている分野だが、いかに少ない人材でDXのスピードを止めないか、ユーザビリティを阻害せずにかつ効果的な施策が打てるかが重要な点だった」と藤森氏は語ります。

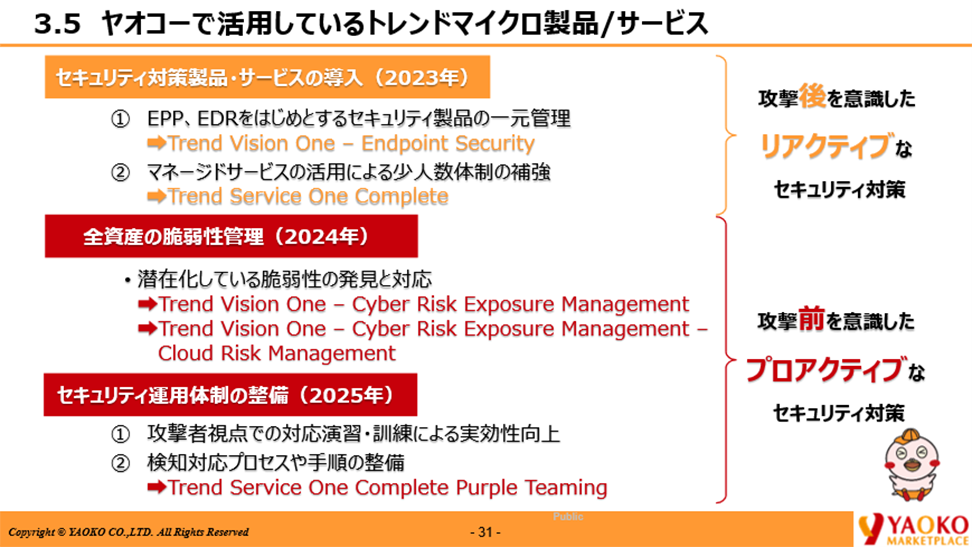

ヤオコーにおけるセキュリティの取り組みは2022年から本格化し、2025年現在に至るまで4つの期間に分けることができます。藤森氏は、4つの期間を以下のように振り返ります。

●~2022年:セキュリティの見直し期

・情報セキュリティ:

セキュリティ専任チームの立ち上げ、セキュリティポリシーや従業員向けガイドラインの策定・公開

上位層へ向けたセキュリティの重要性の説明

・サイバーセキュリティ:

現状の把握(PCやサーバの脆弱性、権限/アカウントの管理、クラウドの設定状況やコスト管理、トレンドマイクロなど複数のセキュリティ製品の運用方法の把握、他社EDR製品のアラートの対応方法の確認)

●2023年:リアクティブセキュリティの強化期

・情報セキュリティ:

セキュリティガイドブック作成・配布(店舗従業員への啓発目的)、全社向けの教育や標的型メール訓練実施

・サイバーセキュリティ:

エンドポイント製品(EPP/EDR)の統合検討、Trend Vision Oneの採用決定、マネージドセキュリティサービスTrend Service Oneの採用、パスワードマネージャー導入、セキュア外部ストレージ採用

・ネットワークセキュリティ:

SASEサービスの検討開始

(関連記事)35期連続増収増益を続けるヤオコーのDX戦略とサイバーセキュリティ戦略とは?

Trend Vision Oneを採用した経緯について、藤森氏は「特に、急速に進むDXの中で、同時に“アタックサーフェス”の拡大にも課題に感じていた。2023年秋に参加したトレンドマイクロのイベントで、サイバーセキュリティプラットフォームという考え方に感銘を受けた。少ないセキュリティ人材で効果的なセキュリティ対策を行うには、プラットフォーム型のソリューションに集約すべきであると判断し、従来のベストオブブリード型のセキュリティから大きく舵を切ることにした」と当時を振り返ります。

図:Trend Vision Oneとヤオコーのセキュリティへのメリット(セッション資料より)

特に、Trend Vision Oneで利用可能な、組織のサイバーリスクを可視化・優先度付け・軽減を行うソリューションであるCyber Risk Exposure Management(CREM)には、プレビュー段階から魅力を感じていたと言います。「CREMの良いところはまず、リスクが数字(スコア)で表示されること。加えて同業他社とも比較できるため、社内で説明に使いやすい」(藤森氏)。と同時に、藤森氏は、スコアでリスク毎の対応の優先度も一目瞭然であるため、少ない人数でどこから着手すべきか、分かりやすい点も評価するポイントに挙げました。

●2024年:プロアクティブセキュリティ強化期

・情報セキュリティ:

セキュリティフレームワークを利用したアセスメント(CIS controls、NIST CSF)

・サイバーセキュリティ:

Trend Vision One – Endpoint Securityの導入完了、CREMの導入完了

・ネットワークセキュリティ:

SASEサービスのPoC、選定、導入開始

●2025年~:プロアクティブセキュリティ発展期

・情報セキュリティ:

内部不正対策のためSIEM導入、データ管理の観点でのDLPや次世代バックアップの検討(ともに前年のアセスメントの内容を受け)

・サイバーセキュリティ:

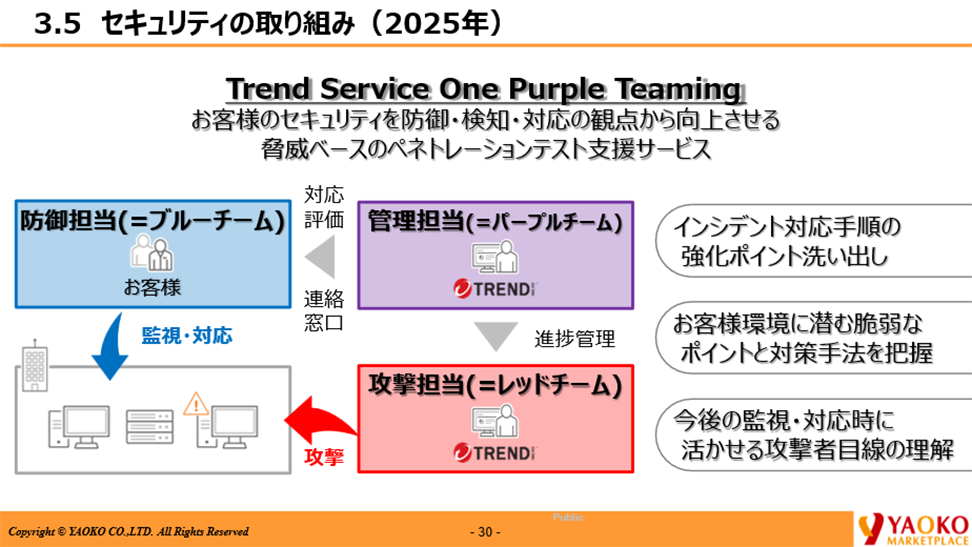

従業員のiPhone向けセキュリティのためTrend Micro Mobile Securityの導入、ペネトレーションテストの実施(Trend Service One Purple TeamingTM )

・ネットワークセキュリティ:

SASEサービスの全店展開

ペネトレーションテストの実施背景について、藤森氏は、「2024年までで、ある程度のサイバーセキュリティの分野における対策は進んでいたが、次世代セキュリティ実現に向けた“加速”を考えた。そこで、攻撃者視点での対応演習・訓練により、現状の対策レベルの確認と万が一の検知対応プロセスや手順の整備を行おうと考えた」と話します。

Trend Service One Purple Teamingは、お客様の環境に模擬攻撃を行う、脅威ベースのペネトレーションテスト(Threat Led Penetration Test:TLPT)支援サービスです。環境に潜む脆弱なポイントと対策手法の把握、インシデント対応手順の強化ポイントの洗い出し、今後の監視・対応に活用できる攻撃手法の理解を目的にしています。具体的には、お客様は防御側としてブルーチームとなり監視対応を行い、攻撃側となるトレンドマイクロのレッドチームが一定の条件下で、お客様の環境内のシステム上の脆弱なポイントを利用して、フラグデータを奪取する疑似攻撃を行います。

図:ヤオコーにおけるTrend Service One Purple Teamingの実施概要(セッション資料より)

ヤオコーとしては、2024年まで、情報セキュリティ、サイバーセキュリティ、ネットワークセキュリティの各分野での施策を積み重ねてきており、ある程度のセキュリティレベルの自負があったものの、「トレンドマイクロの技術力の高さも相まって、想定よりかなり短期間で突破されてしまった(突破された手法はすでに対策済み)。後日、いただいた報告書は質・量ともに満足度が高い。細かい攻撃手法やそれに対応する対策なども記載してあり、かなり活用している。プロアクティブなセキュリティを検討している方にはぜひお勧めしたい」(藤森氏)。

図:ヤオコーで導入しているトレンドマイクロのソリューション(セッション資料より)

ヤオコーのセキュリティの今後の展望

今後のセキュリティの展望として、藤森氏は以下2点を挙げました。

・Security Awarenessの向上:

Trend Vision Oneの機能を活用したフィッシングメールのシミュレーションで、従業員のセキュリティ意識向上を図る。

・チーム・部門をまたいだセキュリティ対策:

AWSだけでなく、Azure環境などマルチクラウドを包括的に保護する体制を推進する。

・対策不足領域の可視化:

AIを活用したTrend Vision Oneのサイバー攻撃経路の予測機能であるAttack Path Predictionを活用して、リスクのさらなる可視化を図る。

最後に藤森氏は、自組織のセキュリティの考え方や活用しているツールについて、手の内を明らかにすることはリスクであるとしました。「しかし、敢えて情報共有することで、内容を持ち帰っていただいた方の組織のセキュリティレベルが向上し、それが業界や国全体に波及してセキュリティレベルが上がるならばメリットがあると思う。セキュリティは1社だけで守れるものではない。ぜひセキュリティを“保険”から“投資”に考え方を切り替えていただき、共にプロアクティブなセキュリティに取り組んで行けたらと思う」と述べ、セッションを終えました。

写真:「セキュリティは投資」と捉える必要性を訴える藤森氏

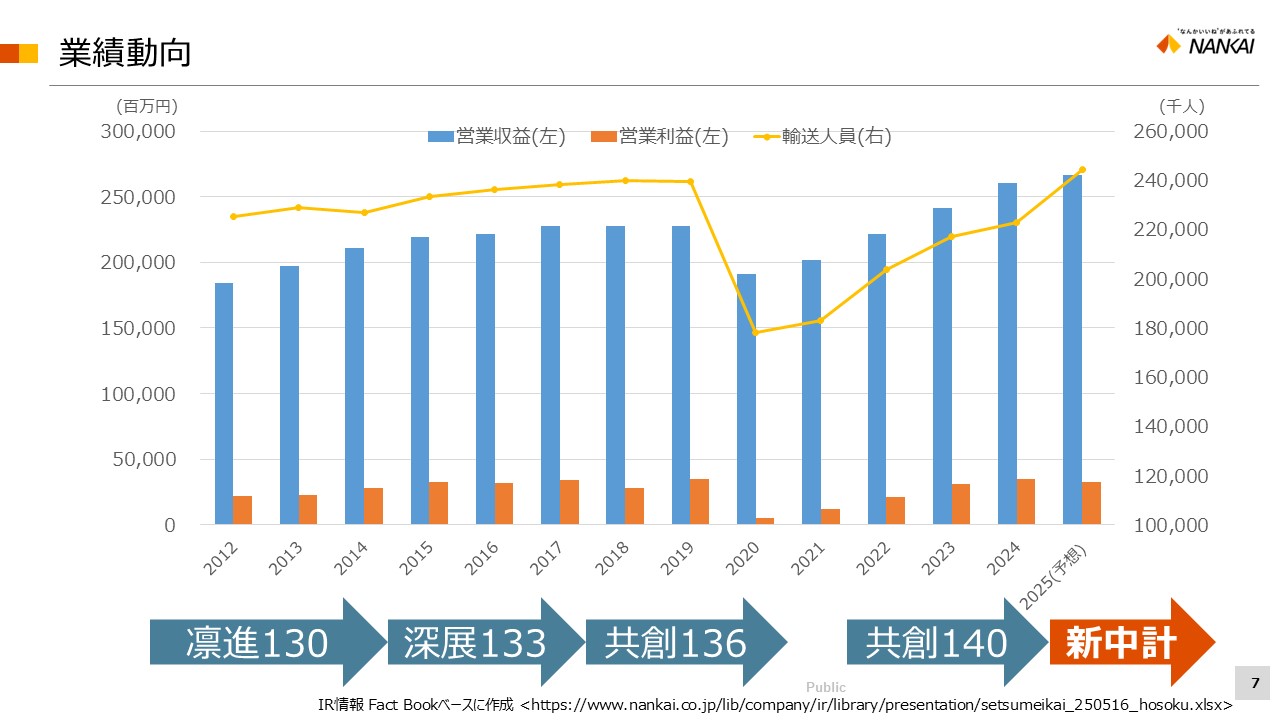

純民間資本による日本最古の鉄道会社として著名な南海電気鉄道株式会社(以下、南海電鉄)。大阪会場では、同社の上席執行役員 デジタル変革室長 兼 CIO中尾 敏康(なかお・としやす)氏が登壇し、同社のDX戦略とサイバーセキュリティ戦略について語りました。

セッション冒頭、中尾氏は「これからお話しするのは、“最先端のセキュリティ事例”ではない」と言い切りました。「どちらかと言えばデジタルをこれまで使ってこなかった企業が、デジタルを安全に活用するためのガバナンスやサイバーセキュリティにどのように取り組もうとしているのかをお話ししたい」と、社会や経済状況の変化に着実に対応しようとする同社のDX戦略を支えるサイバーセキュリティ戦略を語りました。

業績好調のうちに”次の一手を”

同社では「なんば」を拠点として、南大阪・和歌山を中心に、関西国際空港や世界遺産である百舌鳥・古市古墳群や高野山にいたる路線などを運営しています。インバウンド需要も相まって、営業収益も年々増加していた同社ですが、2020年の”コロナ禍”による経済状況の急激な変化を受け経営方針の転換を迫られました。現在、コロナの直接的な影響からは脱し、業績は回復基調になったものの、リモートワークが増えるなど人々のライフスタイルの変化や日本の人口減など長期的な変化への対応は業績好調のうちに取り組むべきである、と同社では考えています。その一環として、通天閣のグループ会社化、2031年開業予定のなにわ筋線建設とそれに伴うなんばエリアの開発を、中尾氏は取り上げました。

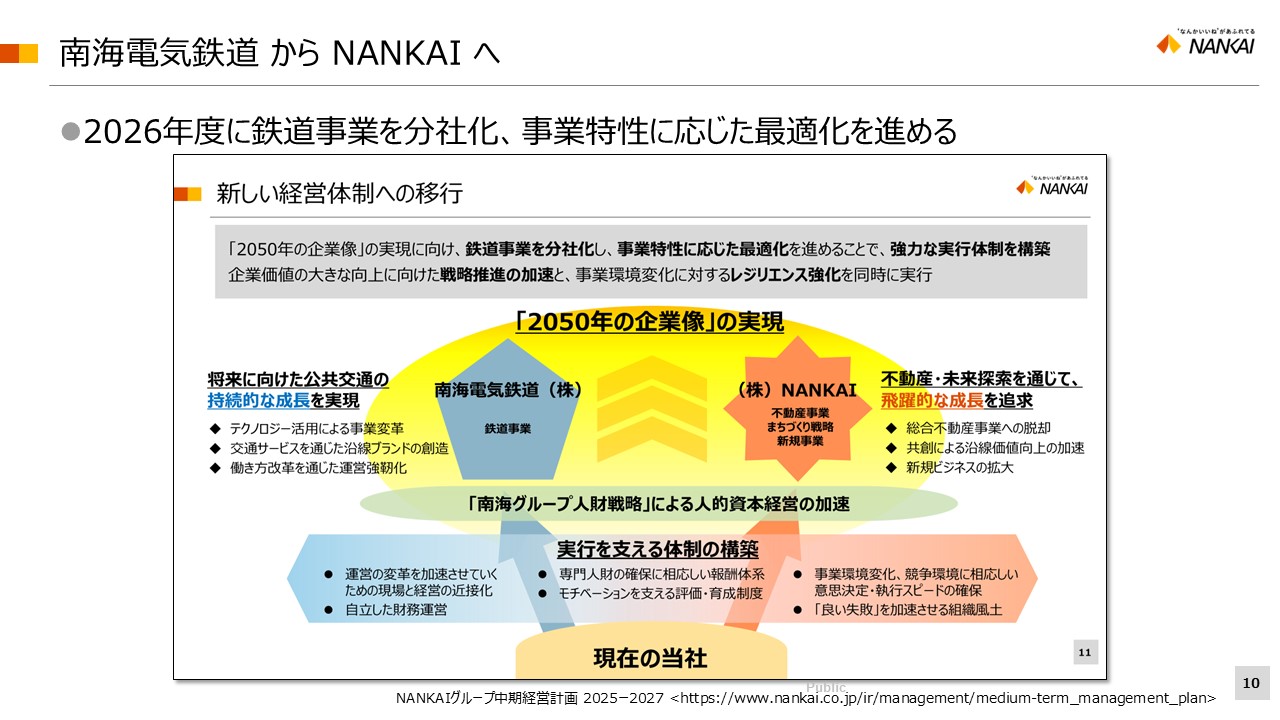

従来の鉄道事業だけではなく総合不動産事業や観光産業への貢献など新たな事業領域を拡大するためには、それぞれの事業特性に応じた最適化を図ることも重要でした。そこで同社は、2026年度の鉄道事業分社化を発表。鉄道事業を担う「南海電気鉄道株式会社」とは別に、不動産や新規事業の開拓(未来探索)を担う「株式会社NANKAI」を設立し、各事業領域の実行体制を強化、長期的な環境変化への適応能力向上を狙います。

中尾氏は、「これは一般的なホールディングス体制とは異なる。両社がそれぞれの事業領域を担当する自律的な体制としていることがポイント」と説明を加えました。ただし、”分ける”ということは、裏を返せば”それぞれが勝手に動く”ということにもなりかねなません。

「これまで培ったグループシナジーが損なわれないように配慮する必要もある。我々の担当領域で言えば、各事業の自律性は担保しつつ、情報セキュリティやガバナンスをどう維持・強化するのかが重要なミッションとなる」(中尾氏)。

中尾氏のセッションは、今回の本題の情報セキュリティの領域に入っていきます。

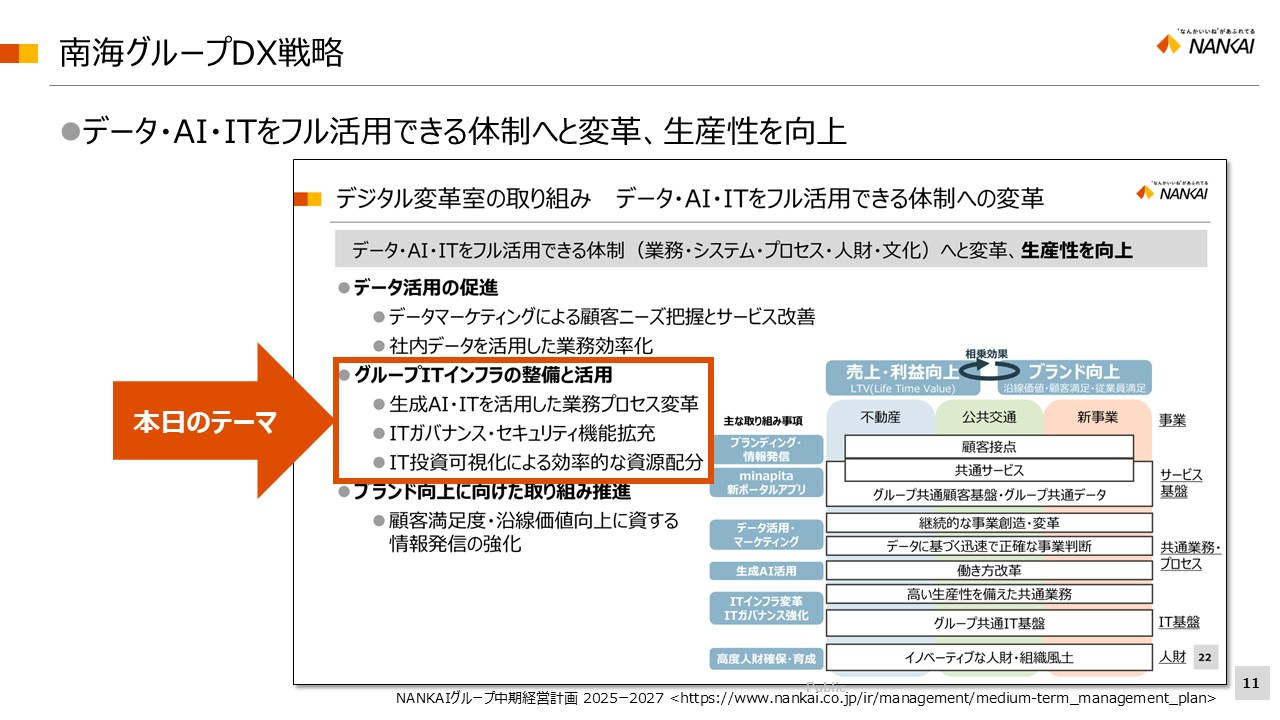

南海グループのDX戦略

現在、前述したような事業変革の真っただ中にある南海グループ。分社化が行われた後も、各社が同一のデータ基盤や技術基盤をフル活用し、同じ考え方に基づいた意思決定を行えるようにITインフラの利便性や安全性を担保・向上することが、同社のDX戦略の大きなポイントです。

中尾氏は、同社の現在のITガバナンスの取り組みの意義を理解するには、これまでの同社の取り組みの経緯を知ってもらうことが一番だとして、1960年代から始まる南海グループのITガバナンスの取り組みの変遷を説明しました。

●1960年代~1980年代:ホストコンピュータの時代

南海電鉄本社内に、財務経理を担う部署として電子計算部を設立。

●1990年代:クラサバ・オープン化の時代

端末の導入コストが低価格化。従業員のIT機器の利用用途が増えたこともあり、業務上のニーズ対応のため情報システム部として改編。

●2000年代~2010年代前半:仮想化・クラウドサービスの時代

汎用システムの運用であれば、自社内でIT部門を抱える必要がないという判断から、2002年に情報システム部を組織変更し、本社外にIT部門の機能を設置。IT実務を担う部門を経理機能を担うグループ会社(南海マネジメントサービス)内に設け、本社の経理部門が予算面を管理する体制に変更。

「このタイミングで、デジタル活用のための企画統括を担う機能が本社から一度無くなってしまった。再び潮目が変わるのが、20年後の2010年代後半だった」(中尾氏)。

●2010年代後半:ビッグデータ、AI、DXの時代

“攻めのIT投資”とも表現された、デジタル技術でビジネスをどう変革・成長させることが重視される情勢に。南海電鉄本社内にも、再びデジタル活用の統括機能を持つべきとの判断から、IT管理部・DX企画部・業務改革部といった部門を設置。

●2020年代~:DX加速の時代

本社内に設置していたデジタル関連各部門の活動をより効率的・スピードアップするため、「デジタル変革室」を設置。IT専門のグループ会社(南海システムソリューションズ)も設立し、本社で立案した企画をグループ内に展開・実行する体制を整えました。同時に、グループ全体でITガバナンスを強化する取り組みも進めています。

中尾氏は、「これらの動きを加速させたのが”コロナ禍”であることは、事実。業務の在り方が大きく変わっていく中で、IT部門の在り方も大きく変える必要があった」と述べました。同社では2020年頃からITインフラやツールを急速に整備し、リモートワーク中心の業務スタイルへのニーズに対応していきました(基幹系サーバのAWSへの全面移行など)。

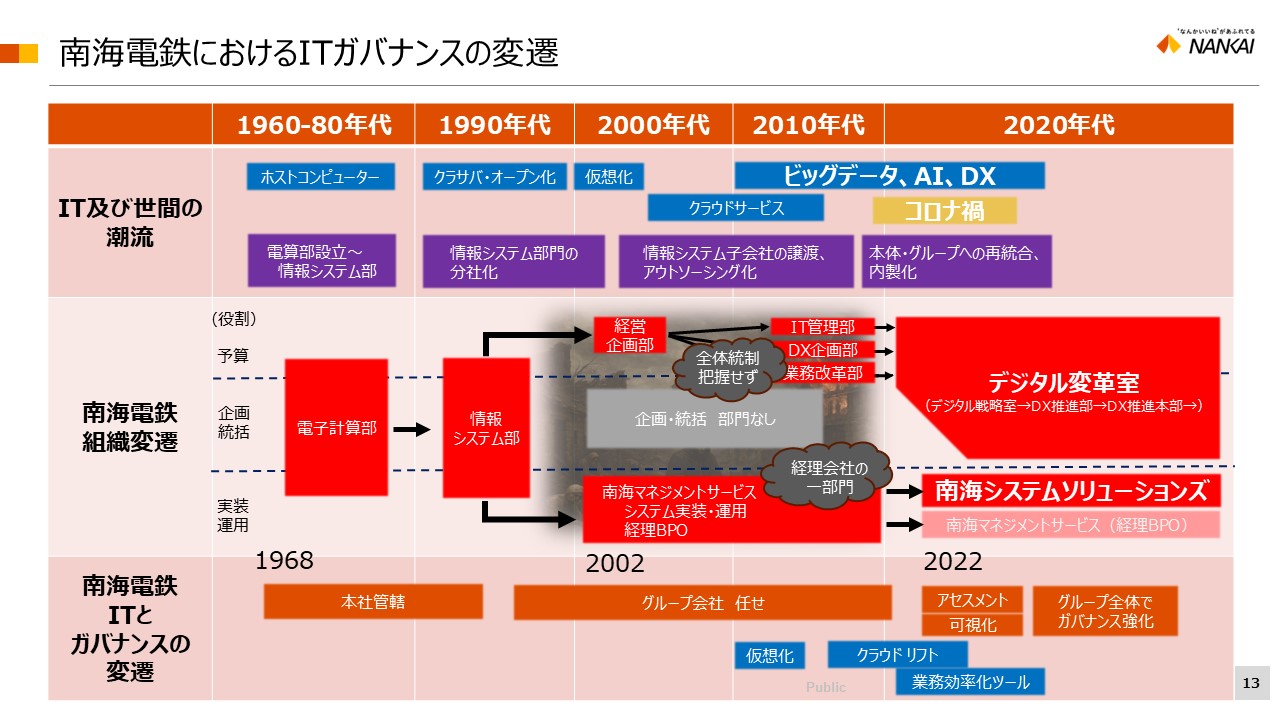

南海グループのITガバナンス強化の取り組み

急速に進むDXに対して、南海電鉄ではITを守るサイバーセキュリティはどのような取り組みをしているのでしょうか?2022年当時、同社では経済産業省が公開しているサイバーセキュリティ経営ガイドラインに則った体制は整えられていたものの、それが正しく運用されているのか、実施状況の評価や更新はされていませんでした。

「一言で言えば、本社・グループ会社含めて、グループ内のセキュリティの状態が”わからん”状況。目指すべき状況とのギャップはどこにあるのか、知る必要があった」(中尾氏)。

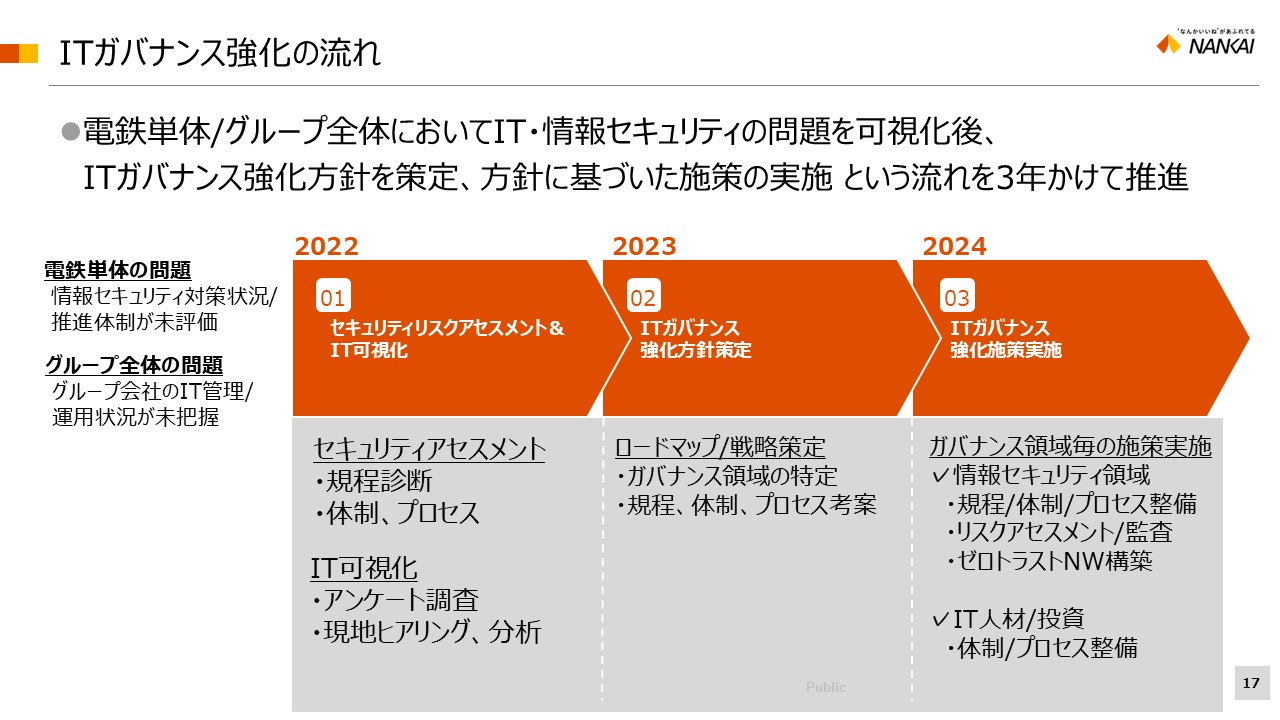

そこで南海グループでは、ITガバナンス強化のための3か年計画を立案しました。

①第3者によるセキュリティリスクアセスメント&約50社のグループ会社内ITの可視化

②ITガバナンス強化のための戦略・ロードマップの策定

③ロードマップ上の施策の実行

「1段階目のセキュリティリスクアセスメントは、国土交通省の鉄道事業者向けガイドライン※に則った点検項目で実施したが、主には”規定類の形骸化”、”監査体制とインシデント対応体制の不足”が指摘されている状況だった。不足点は複数あったが、第3者である専門家から”南海グループが取り組まなければならないこと”を示すことに、大きな意義があった」と、中尾氏は当時を振り返ります。

※国土交通省「鉄道分野における情報セキュリティ確保に係る安全ガイドライン」。

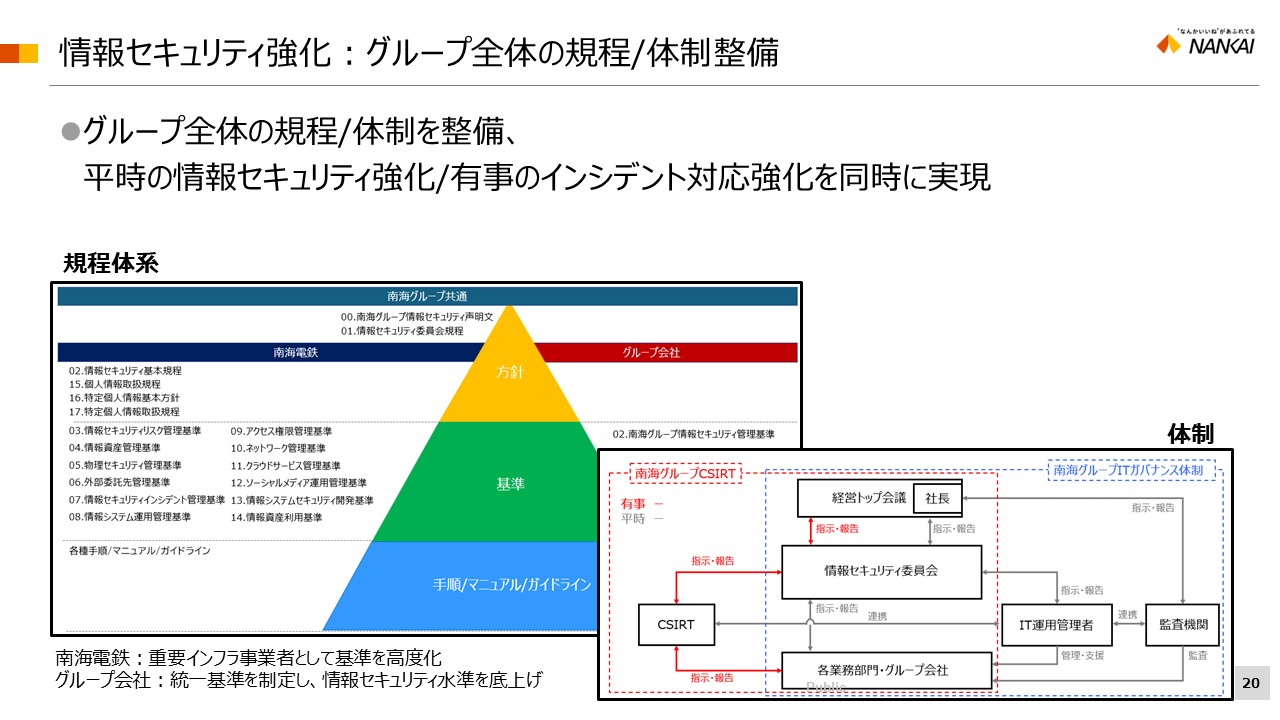

早速、同社ではITガバナンス強化方針を打ち出します。「情報セキュリティ」、「組織・人材」、「IT投資・コスト」という3つの領域での対応方針を策定し、特に情報セキュリティの強化は優先度が高いと判断し、中でもグループ全体の規定・体制の整備、リスクアセスメント・監査プロセスの整備、グループ全体のゼロトラストネットワーク化を中心に、施策を推進しました。

●グループ全体の規定・体制整備:

南海グループ共通の”方針”として、情報セキュリティ声明文(社長名義)を策定。次いで、方針に基づいた”基準”を策定し、鉄道事業者という重要インフラを担う南海電鉄は高度な基準を設け、その他のグループ会社には統一基準を策定しセキュリティレベルの画一化・底上げを図った。

体制面でも、経営トップ会議の直下に情報セキュリティ委員会を設置。この委員会にグループ会社や各業務部門がメンバーとして参画、CSIRTやIT運用管理者が同委員会をサポートしつつ、第3者として監査機関が適切に運用されているかをチェックする仕組みとした。

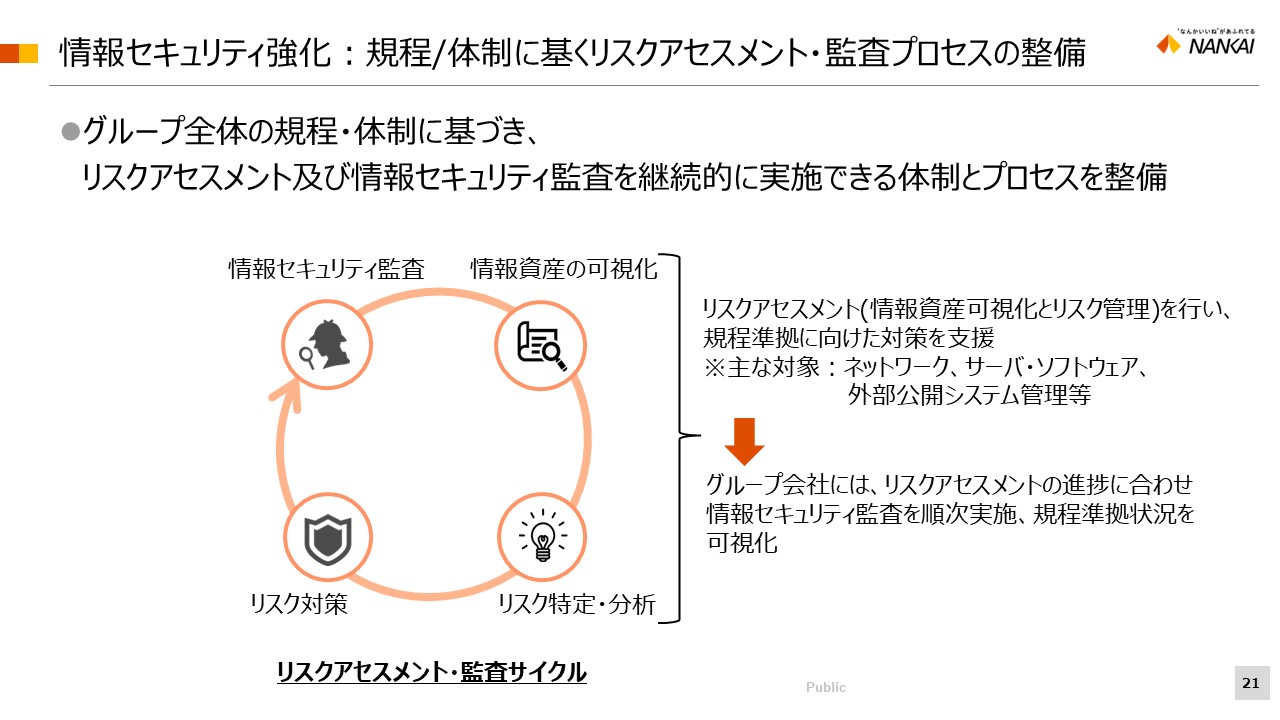

●リスクアセスメント・監査プロセスの整備:

グループ全体の規定・体制に基づき、「資産の可視化→リスク特定・分析→リスク対策→情報セキュリティ監査」というサイクルを策定。2025年度から実行に移している。

「このサイクルは、ゼロから南海グループで企画・検討し行きついた形ではあるが、図らずもトレンドマイクロの言う”プロアクティブセキュリティ”の考え方に通じるものであると思う」(中尾氏)。

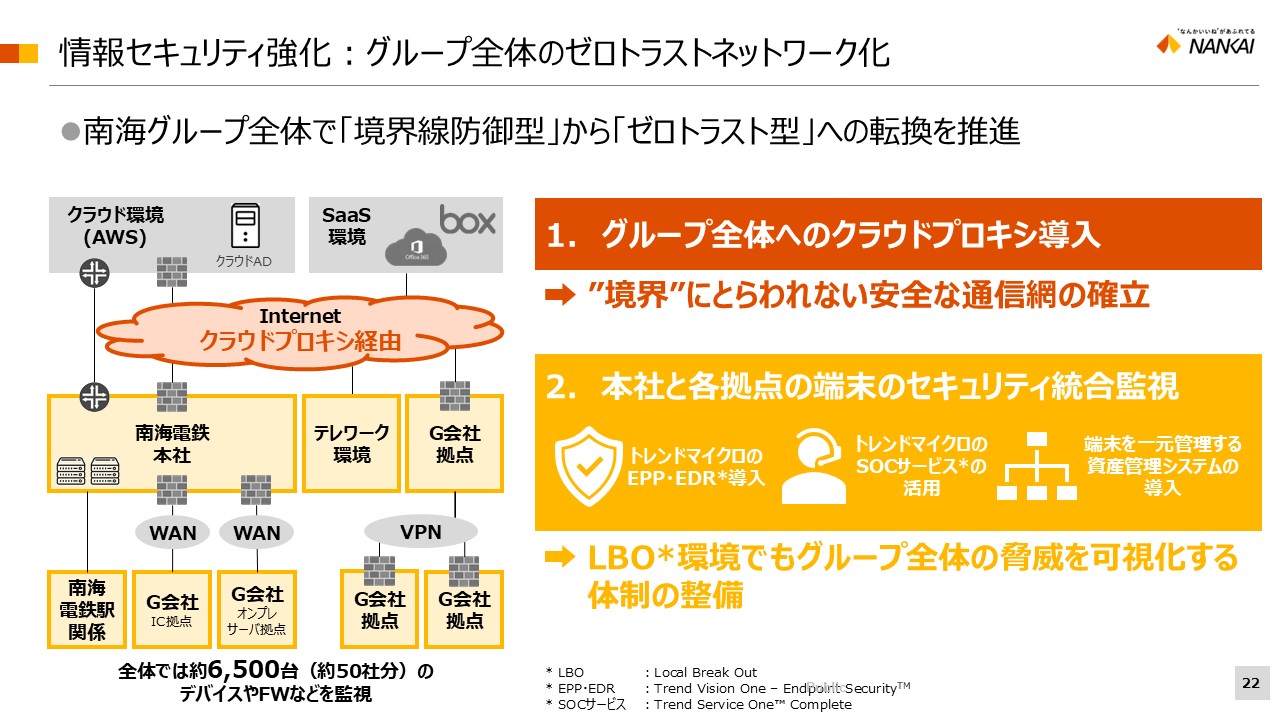

●グループ全体のゼロトラストネットワーク化:

グループ全体で「境界線防御型」から「ゼロトラスト型」への転換を推進。具体的には2つあり、1つ目はグループ全体へのクラウドプロキシ導入により、境界にとらわれない安全な通信網の確立をしたこと。従来は、グループ会社も含め、本社のVPN経由での通信網でしたが、SaaS利用増による通信帯域の圧迫、本社のネットワーク機器のコスト増の問題もあり、ネットワーク構成を刷新した。

2つ目は、本社と各拠点の端末のセキュリティ統合監視の整備。ツールとしては、トレンドマイクロの「Trend Vision One」とSOCサービスとして「Trend Service One Complete」を採用、グループ全体約6,500台の端末の状況を本社で把握できるようになった。

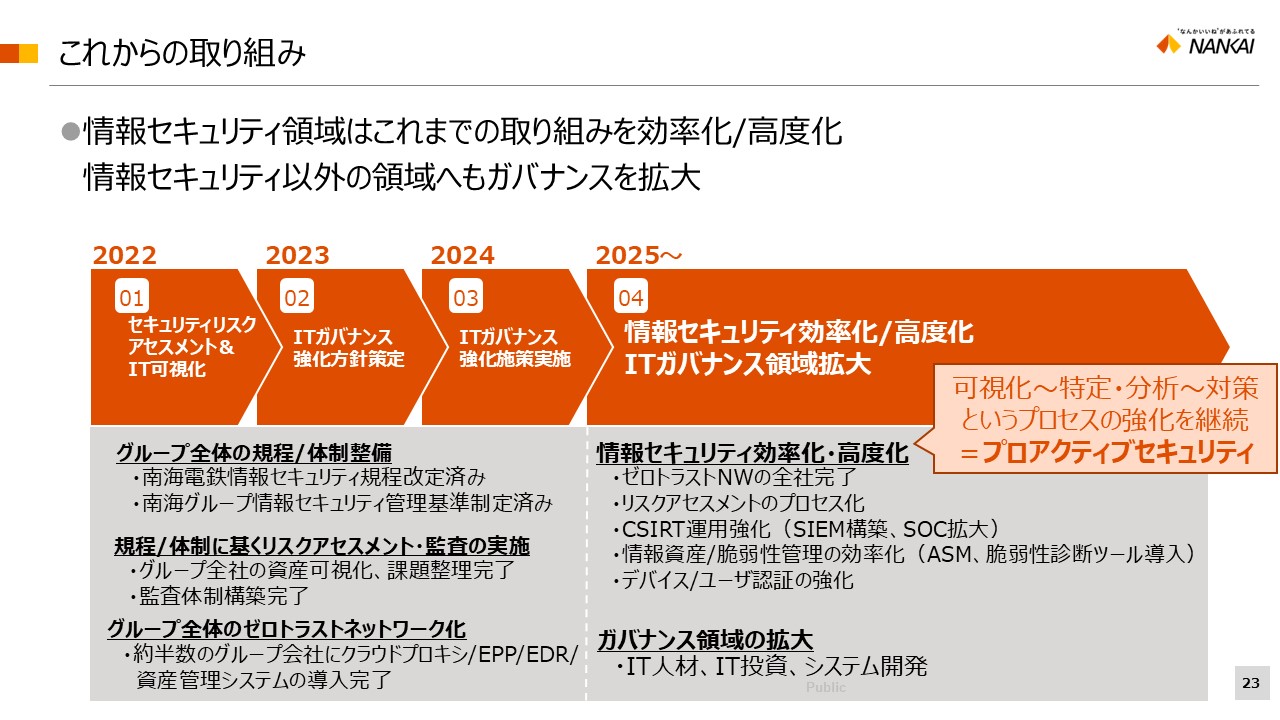

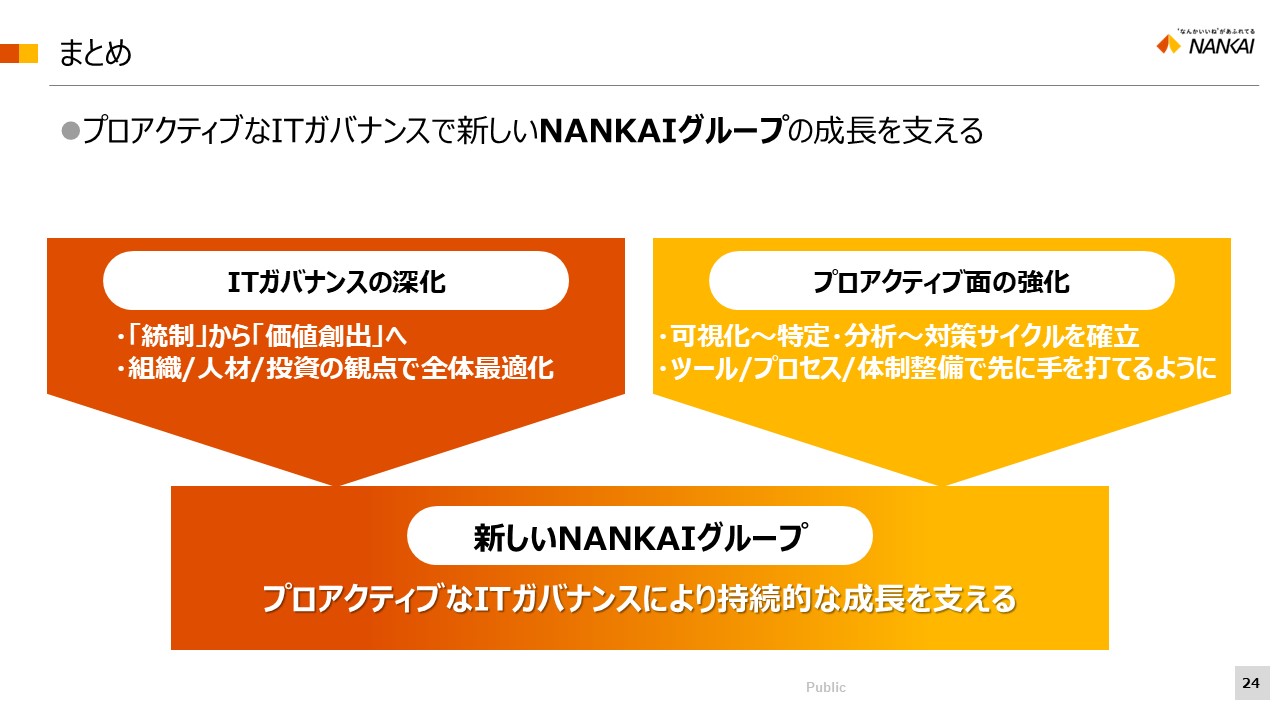

南海グループの”これから”~プロアクティブなITガバナンス

同社のITガバナンスの”これまで”の取り組みを受け、最後に中尾氏は、今現在、南海グループのITガバナンスとして何をしているか、そして今後何をしようとしているかを紹介しました。

2025年に入ってからは、情報セキュリティの効率化/高度化とITガバナンス領域拡大をキーワードとした、各種施策を計画・実行中です。

これまで説明した通り、元々は規定類の整備など経営分野に近いところから始まった同社のITガバナンスの取り組み。今後は、OA機器やグループ会社の業務システムなど、ITガバナンスの考え方をシステム面でどう反映させるか、が大きなポイントです。また、「リスクアセスメントサイクルの高頻度化による、セキュリティ強化のスピードアップも図っていきたい。加えて、IT人材確保やIT投資の拡大といった面でもITガバナンス領域を拡大していきたい」と中尾氏は語りました。

ITガバナンスは、一般的に統制や制御という言葉で語られがちです。

中尾氏は、「事業会社の事業を支えるのが本来のITシステムの使命。つまり、そのITシステムが事業にどう貢献しているか、最終的にはその先にいるお客様にどう価値を提供できているかを、IT部門が常に考えることが重要。そのためには、組織・人材・投資の最適化を担うべきであると考えており、常に先を見て、あるべき姿の策定・課題の発見・対処というサイクルを回し続ける”プロアクティブな考え方”が必要だと思う」とし、セッションを締めくくりました。

まとめ

従来、自組織だけのセキュリティを向上することを考えるならば、自組織のセキュリティの手の内を明かすことに、さしたるメリットはなかったかもしれません。しかし、昨今複雑なサプライチェーンで取引先とのネットワークが構成される社会では、取引先や業界全体のセキュリティレベルを向上させなければ、他組織のセキュリティインシデントで結果的に全体が影響を受けることになります。

今回、Trend World Tour25に登壇いただいたどの企業の責任者の方も、一様にプロアクティブセキュリティの重要性を語っていましたが、同時に「共に学ぼう」というメッセージも発信されていました。そのような「互助」の精神で、貴重な自組織の取り組みを紹介いただける機会は、他のセキュリティ担当者の方にとって非常に貴重です。

サイバーセキュリティ専業の当社は、今後もこのような機会を設けて行くとともに、様々なセキュリティのテーマについて、お客様の「学び」の支援をしていきます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)