サイバーセキュリティカンファレンス「Trend World Tour 25」の熱気を振り返る

8月1日東京、8月29日大阪で行われた当社主催のサイバーセキュリティカンファレンス「Trend World Tour 25」。本イベントの講演や出展内容を一気に振り返りましょう。

公開日:2025年8月4日

更新日:2025年9月8日

■開催概要

| ■イベント名称 | Trend World Tour 25 - Proactive Security Starts Here - | |

| ■会期および会場 | 東京会場 | 2025年8月1日(金)13:00~17:30(12:00開場・受付開始) ザ・プリンスパークタワー東京(東京都港区芝公園4-8-1) |

| 大阪会場 | 2025年8月29日(金)13:00~18:20(12:00開場・受付開始予定) ヒルトン大阪(大阪府大阪市北区梅田1-8-8) |

|

| ■参加方法 | 事前登録制(無料)。 | |

| ■主催 | トレンドマイクロ株式会社 | |

今年の本イベントのテーマは「Proactive Security Starts Here(プロアクティブセキュリティ、始動)」です。イベント当日のセッションや展示ブースの内容を振り返っていきましょう。

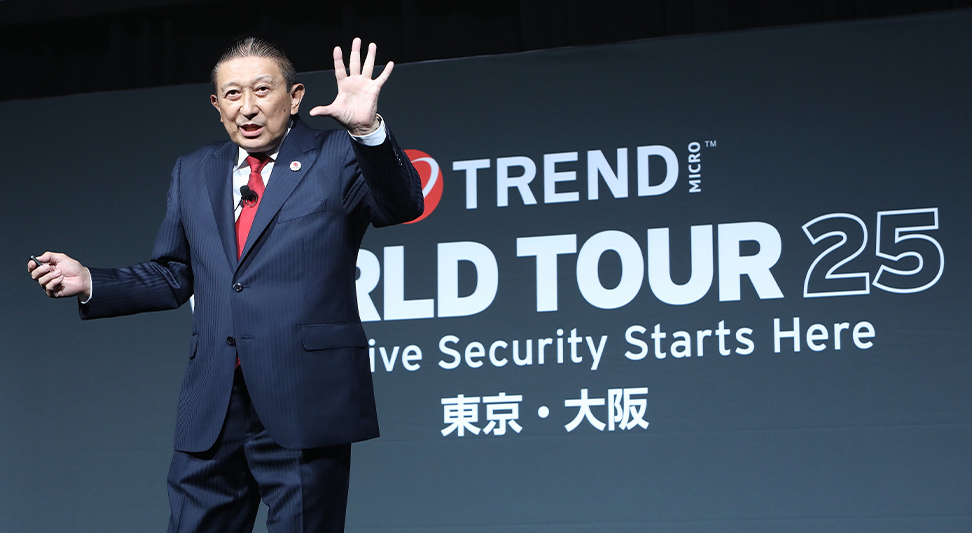

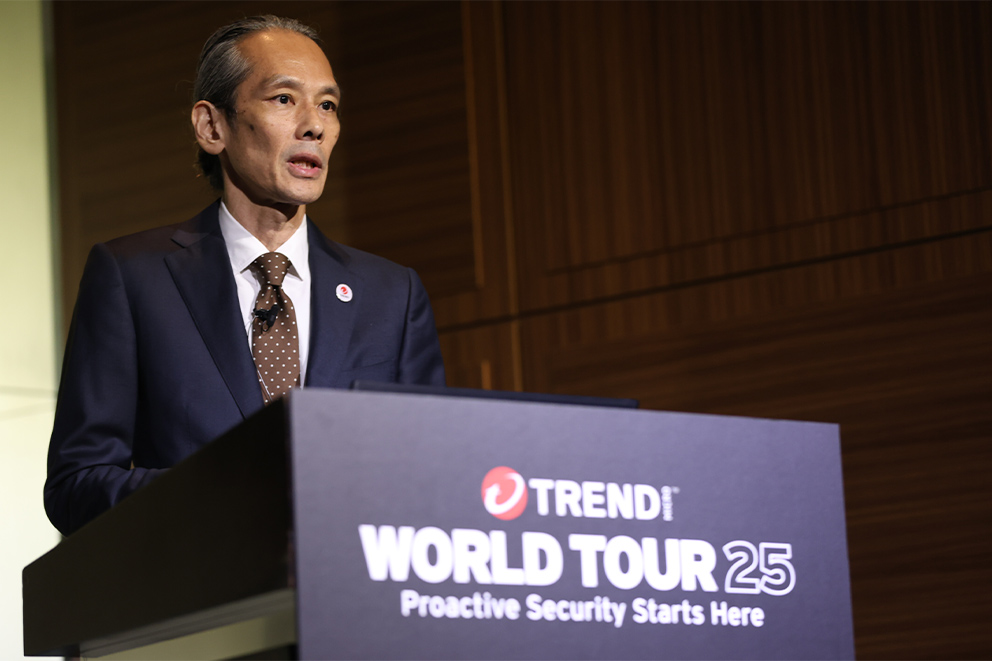

写真:講演を行うトレンドマイクロ 大三川

トレンドマイクロはサイバーセキュリティのリーダー企業として、170を超える国の50万を超える法人組織にセキュリティソリューションを提供しています。Gartner、IDC、Forresterなど権威ある第三者評価機関からも評価いただいています。そのトレンドマイクロにとっても、昨今のサイバー攻撃手法の進化は目を見張るものがあります。その背景にあるのは、AIの台頭ではないでしょうか。

AIは人類に大きな可能性をもたらしていますが、攻撃者もまたAIの恩恵を受けています。AIによって言語の壁が低くなり、あらゆる言語でミスのない自然なフィッシングメールを作成できます。また、マルウェアの作成、脆弱性の発見、攻撃コード・ツールの作成などにもAIが悪用され、攻撃手法の多様化と、攻撃成立までの時間短縮につながっているのです。

攻撃者によるAIの悪用のほかに、AI自体が新たなアタックサーフェスになるという課題もあります。アタックサーフェスとは「攻撃が行われる可能性のあるデジタル資産」であり、時代とともに拡大を続けています。そして、アプリケーションとビッグデータの集合体であるAIにも脆弱性や設定ミスの可能性があり、攻撃の対象となり得るのです。

拡大を続けるアタックサーフェスに、どのように対応したらよいのでしょうか。

広がり続けるものに後追いで対応するのは現実的ではありません。組織が抱えるリスクを攻撃発生前に低減しておくという発想が重要です。具体的には、「環境の可視化」「可視化の結果発見されたリスクに優先度をつける」「優先度付けされたリスクを順番に軽減していく」という3要素で構成される「プロアクティブセキュリティ」が必要なのです。

従来、セキュリティの投資先として、まずレイヤーごとの保護機能、ついでEDR・XDRのような検知策・復旧策に多くのリソースが投じられてきたと思います。実際にこれらは必要なセキュリティソリューションです。しかし発想を逆転して、サイバーリスクマネジメントへの投資に重点を置くことを考えていただきたいと思います。

図:セキュリティの投資先を戦略的に変更する時代に

このプロアクティブセキュリティという発想について、ゲストスピーカーの方々からもお話しいただきました。聴講者には、その有効性・必要性について、いっそう理解を深めていただけたようです。

産業分野のサイバーセキュリティ政策について(東京会場:経済産業省 奥家氏、大阪会場:経済産業省 武尾氏)

写真:講演を行う経済産業省 奥家氏(東京会場)

続いて、基調講演には経済産業省 大臣官房審議官 商務情報政策局担当 奥家 敏和(おくや・としかず)氏が登場。「産業分野のサイバーセキュリティ政策」をテーマに、現在のサイバーリスクの現状と同省のサイバーセキュリティ政策の展望について語りました。

写真:講演を行う経済産業省 武尾氏(大阪会場)

大阪会場においては、経済産業省 商務情報政策局 サイバーセキュリティ課長 武尾 伸隆(たけお・のぶたか)氏が登壇しました。昨今高度化するサイバー攻撃が事業活動にも影響を与え、経営上の課題となっている現状を解説し、また、経済産業省が産業界のセキュリティ対策を支援するために実施している様々な施策も紹介しました。

「プロアクティブ・サイバーセキュリティ」―実践に基づくご紹介(NTT グループCISO 横浜氏)

写真:講演を行うNTT グループCISO 横浜氏

次に、NTT グループCISO 横浜 信一(よこはま・しんいち)氏が登壇。同社の実践を基にした「プロアクティブセキュリティ」を紹介しました。セッションでは、組織内の上司や同僚・部下、社外の同業他社・セキュリティベンダーや規制当局、さらにはサイバー攻撃者までを「ステークホルダー」と捉えて、CISOの立場から考える「プロアクティブセキュリティ」について語りました。

写真:講演を行うトレンドマイクロ 福田

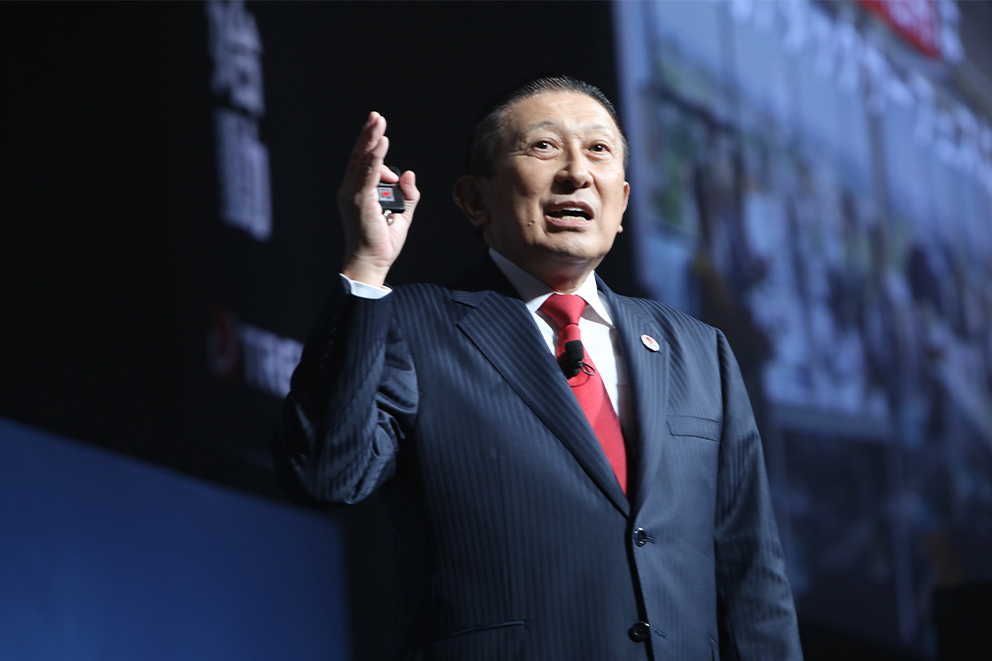

基調講演の締めくくりには、トレンドマイクロのグローバルプロダクトマネジメント ディレクター 福田 俊介(ふくだ・しゅんすけ)が登壇し、これまでのパートを振り返るとともに、リスクマネジメントについて語りました。

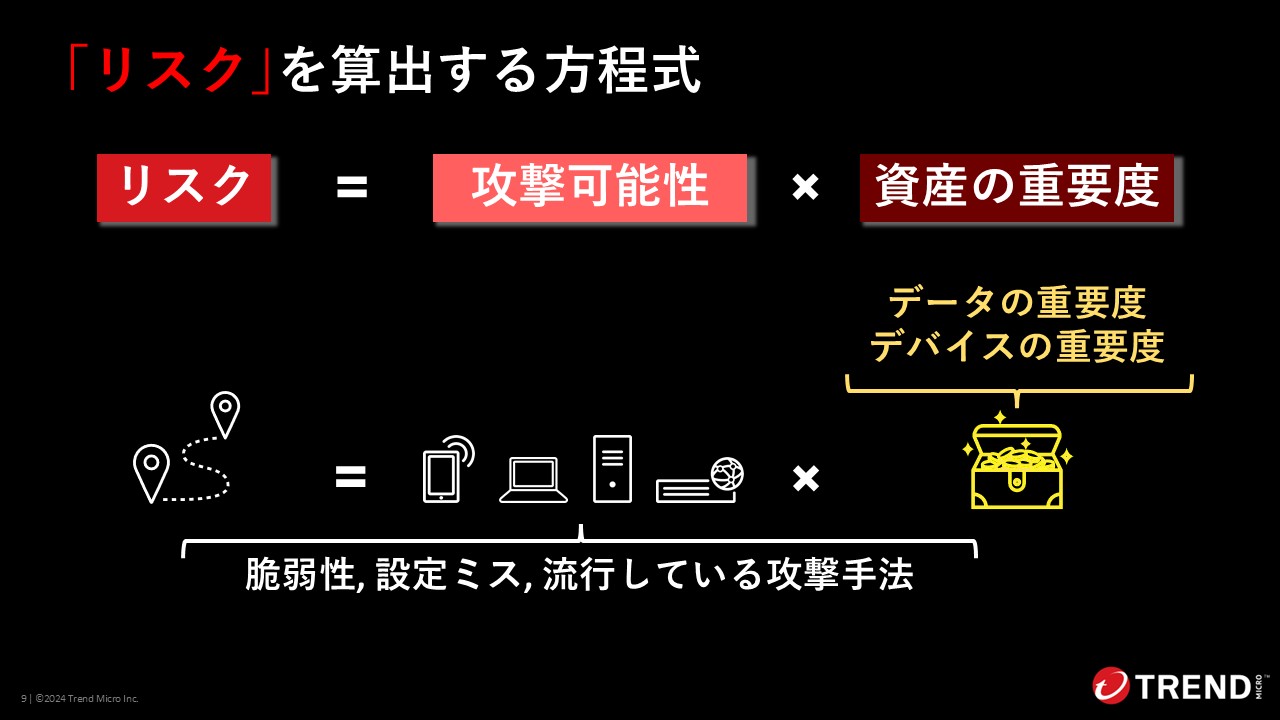

冒頭の大三川のパートにおいて、プロアクティブセキュリティの3つの構成要素として「可視化」「優先度付け」「軽減」というお話をしました。このうち「優先度付け」は見落とされがちですが、「可視化」とセットで考えるべきです。それは、優先度の高いリスクへの対処にリソースを集中する必要があるからです。では、リスクの優先度はどのように決定すべきでしょうか?

トレンドマイクロでは、リスクの算出方法は「攻撃可能性×資産の重要度」と考えています。たとえば、私のPCと上司のPCは「攻撃可能性」は同等だとします。しかし上司のPCには機密情報へのアクセス権限が付与されているため、もう一方の変数「資産の重要度」が高くなり、結果としてリスクも高くなるはずです。では、これらの変数のもととなるデータは、どのように収集していけばよいのでしょうか?

図:リスクを算出する方程式

組織のどの資産が高リスクなのかを判断するには、単一のデータレイクにセキュリティデータを収集し相関分析を行う必要があります。これにはセキュリティプラットフォームが不可欠なのです。トレンドマイクロのセキュリティプラットフォーム「Trend Vision One」では、プロアクティブセキュリティを実現する「Cyber Risk Exposure Management(CREM)」を提供しています。CREMでは、自律型AIによる継続的な定量評価で組織のリスクの優先度付けを行い、攻撃が発生する前に脅威や攻撃経路を予測します。

このようなリスクの定量化により、優先的に軽減すべきリスクが明らかになり、限られた人員を有効活用でき、被害発生の可能性を低減できる。その効果は数字の面でも表れています。攻撃発生時の対処時間が65%短縮され、1000件のアラートが4件に減少し、リスク軽減により1.9億円の平均被害額削減が見込まれます。

ぜひ、サイバーセキュリティにプロアクティブな視点をお持ちいただき、被害が発生する前にリスクを軽減することにより、皆様の組織を守っていただければと思います。

写真:パナソニック オペレーショナルエクセレンス株式会社の河路氏

このセッションでは、基調講演でも登場したトレンドマイクロの福田が、パナソニック オペレーショナルエクセレンス株式会社 情報システム本部 IT戦略部 ITインフラソリューション課(兼)パナソニック ホールディングス株式会社サイバーセキュリティ統括室 グローバルセキュリティ統括部 シニアエキスパートの河路 彩(かわじ・あきら)氏をお招きし、同社のプロアクティブセキュリティの取り組みについてお聞きし、Cyber Risk Exposure Management (CREM)の価値についても語っていただきました。

今こそ、サイバーセキュリティを「ディフェンス」から「オフェンス」へ!サイバーリスクと向き合ったレオパレス21の軌跡と未来図

写真:株式会社レオパレス21の橋本氏

このセッションでは、株式会社レオパレス21 情報システム部 ITセキュリティ運用課マネージャーの橋本憲一(はしもと・けんいち)氏が登壇され、トレンドマイクロの社員が聞き手となって、ディフェンスからオフェンスという考え方に切り替えた同社のサイバーセキュリティ戦略立案の歩みとそのきっかけについてお聞きしました。

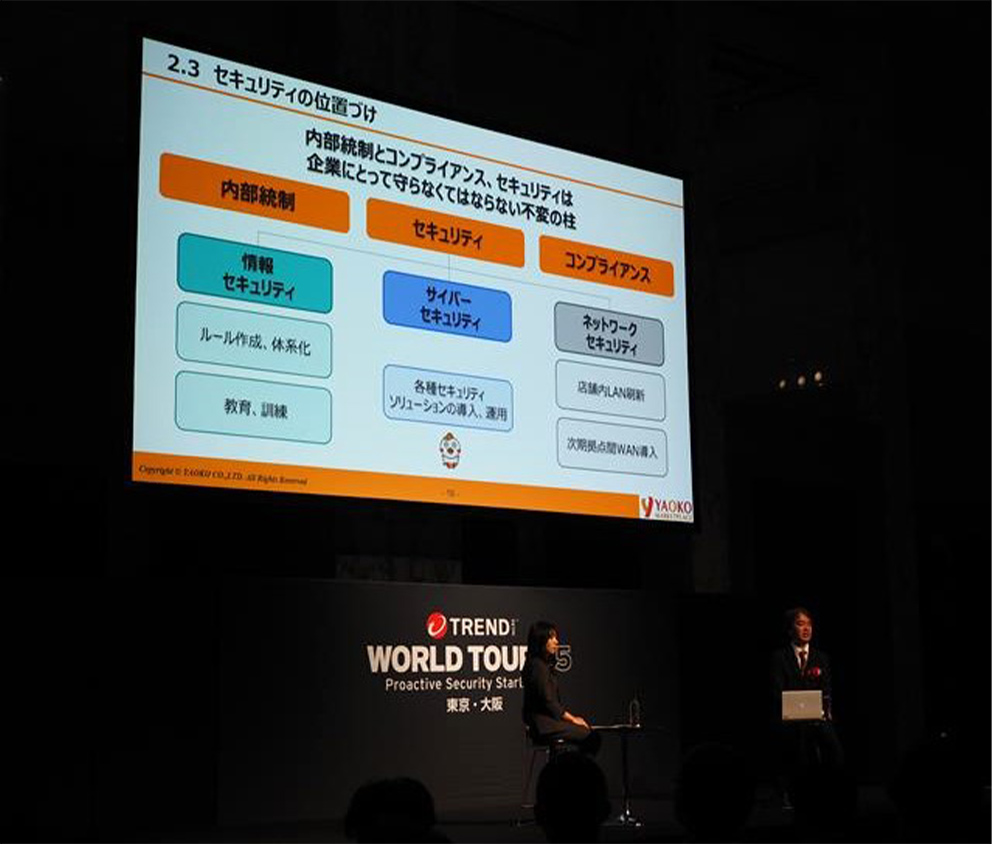

ヤオコーDX革命×次世代セキュリティ〜ユーザビリティを犠牲にしない、プロアクティブセキュリティの極意〜

写真:株式会社ヤオコーの藤森氏

株式会社ヤオコー デジタル統括部 IT基盤 ネットワーク/セキュリティ マネジャー 藤森 秀雄(ふじもり・ひでお)氏は、「ヤオコーDX革命×次世代セキュリティ」をテーマに、同社のDX戦略とそれを少人数で支えるサイバーセキュリティ戦略の変遷と共に、ユーザビリティを犠牲にしないプロアクティブの極意について語りました。

「南海電気鉄道」から「NANKAI」へ 南海グループの生まれ変わりを支えるサイバーセキュリティの「これまで」と「これから」

写真:南海電気鉄道株式会社の中尾氏

南海電気鉄道株式会社の上席執行役員 デジタル変革室長 兼 CIO中尾 敏康(なかお・としやす)氏は、事業の多角化を推進、鉄道事業の分社化も含めたグループ再編を行う同社のサイバーセキュリティ戦略の過去と現在について紹介しました。経営上の大きな変化に対応するためのデジタル戦略と、それを支えるプロアクティブセキュリティに対する考え方を語りました。

左:エヌビディア合同会社 澤井 理紀氏

右:トレンドマイクロ 清水 美佳

リアルタイムの脅威検出と侵入予測を可能にする NVIDIA AI

当セッションでは、エヌビディア合同会社 シニア テクニカル マーケティング マネジャー 澤井 理紀(さわい・まさき)氏に登壇いただきました。

AIの進化は様々な分野で革新をもたらしています。その一方で、AIの普及はサイバー空間のアタックサーフェスを拡大しています。このような現況における、AIによるリアルタイム脅威検知や異常検出、エージェント型AIによるアナリスト支援など、次世代のサイバーセキュリティ対策に不可欠な中核技術を紹介いただきました。

増大するデータと複雑化する攻撃に対応するには、GPUによる処理の高速化とAIによる自動化が不可欠。サイバーセキュリティを「データの問題」として捉え、AIでどう解決していくかを解説いただきました。

脅威検知のさらなる強化とセキュリティ運用変革を実現する トレンドマイクロのAI

澤井氏のセッションを受けて、トレンドマイクロ プラットフォームイネーブルメント部 プラットフォームマーケティンググループ 清水 美佳(しみず・みか)が登壇しました。

NVIDIA AI駆動によるトレンドマイクロのサイバーセキュリティには、様々なメリットをもたらします。たとえば、検知範囲・検知精度・堅牢性の強化、あるいは、アラートや対応内容の理解を支援するコンテンツの提供などです。

NVIDIA AIの活用例として、NVIDIA Morpheusによる不審なふるまい検知や、NVIDIA NIMによるAIクラウド環境とデータセンターの保護が挙げられます。

トレンドマイクロではNVIDIAの技術を含む、様々なAIを活用したセキュリティを「Trend Vision One」にて提供しています。例をいくつか紹介しましょう。

●Trend Vision One – Cyber Risk Exposure Management “Attack Path Prediction”:

AIを活用して各レイヤーから連携されたデータを分析することにより、重要な資産への攻撃経路の予測を行います。これにより、攻撃発生前に脆弱なポイントや重要資産の保護強化などの対策を打つことができます。

●Trend Vision One “Trend Companion”:

生成AIを活用してセキュリティ業務を支援するチャット機能を提供します。たとえばMITRE ATT&CKにおける攻撃手法の解説や、組織内で実行されたコマンドの解説などが確認できます。

これらの技術は、当社が35年以上にわたり蓄積してきたセキュリティの専門的知見と、20年以上投資してきたAIについての専門的知見の集合体である「Trend Cybertron」により支えられています。

NVIDIA AI、そしてTrend Cybertronに裏打ちされたTrend Vision One。皆様の組織におけるセキュリティの強化と運用負荷の軽減にお役立ていただけることでしょう。

クラウド×AI×セキュリティ AWSとトレンドマイクロがそれぞれの視点で考えるAIセキュリティ

左:アマゾン ウェブ サービス ジャパン合同会社 飯田 祐基氏

右:トレンドマイクロ 大田原 忠雄

生成AI時代のセキュリティ対策を先回り。クラウド環境を生かしたセキュアな生成AI活用。

当セッションでは、アマゾン ウェブ サービス ジャパン合同会社 パートナー技術統括本部 テクノロジーソリューション本部 パートナーソリューションアーキテクト 飯田 祐基(いいだ・ゆうき)氏に登壇いただきました。

生成AIの活用が加速するにつれ、セキュリティ対策の重要性が高まってきています。生成AIは前例が少ない新しい分野であるうえに急激に変化しているため、これまでとは異なった視点での対応を検討する必要があります。

セッションでは最新の生成AIに関するトレンドに触れ、生成AIに関するセキュリティ対策の考え方やAWSの取り組み、対策をする上で受けられる支援についてご紹介いただきました。

AI活用の時代に求められるリスク管理とTrend Vision Oneの役割

飯田氏のセッションに続いて、トレンドマイクロのプラットフォームイネーブルメント部 プラットフォームマーケティンググループ 担当部長 大田原 忠雄(おおたはら・ただお)が登壇し、AIを活用する際にユーザに求められるさまざまなセキュリティの要点をまとめ、それを支援するトレンドマイクロのソリューションを紹介しました。

2025年のガートナージャパンの調査で、生成AIの利用を禁止している日本の組織は0%である一方、AIシステムが不適切な出力や行動を行わないようにするための独自のガードレールを設けている組織は20%未満という結果が出ています。ビジネス環境でAIを利用する際には責任あるAIの実装・監視・運用を行う必要がありますが、まだ十分な取り組みがなされていないと考えられます。

AIのユーザが行う必要があることには、データの保護、AIモデルの保護、AIインフラの保護に加え、利用者のAIアプリケーションの保護、通信の保護などが挙げられますが、それぞれに対し、トレンドマイクロのセキュリティプラットフォーム「Trend Vision One」でソリューションを提供し、AI環境全体を保護します。

このうち「Trend Vision One - Zero Trust Secure Access - AI Service Access」では、次の機能により、外部からの攻撃への防御や、組織内のポリシー遵守を支援します。

●プロンプト・レスポンスの検査

●プロンプトインジェクションの防止

●AIサービスへのアクセス制御(使用可能なサービス・使用不可のサービスのコントロール)

●アクセス状況の可視化

●トラフィック制御

このようなソリューションを活用しながら、生成AIの利活用を安全に進めていただければ幸いです。

AIはサイバー攻撃をどのように進化させたのか?~脅威動向から考えるトレンドマイクロのAI環境向けセキュリティ~

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 清水 美佳(しみず・みか)

生成AIによって様々な分野に革新がもたらされる一方で、サイバー攻撃者もAIを悪用しています。いくつか例を見ていきましょう。

フィッシングメール作成におけるAIの悪用

かつては、スペルや文法の間違いなどで比較的容易に見分けかれたフィッシングメールも、AIによってどの言語でも正確で自然な文面が作成されるようになり、真偽の見分けがつかなくなっています。

標的型フィッシングメールでも、標的人物のLinkedInなどへの投稿やそれに対するコメントをAIに学習させ、実際のイベントや人名を含むフィッシングメールが効率よく作成できるようになっています。

ディープフェイク技術の悪用事例

偽のビデオ会議で詐欺に遭い、多額の資金をサイバー犯罪者に送金してしまうなどの事例が複数報道されています。

これらの事例では、なりすましの標的の容姿をYouTubeなどの動画でAIに学習させ、「フェイススワップ(顔入れ替え)」によってフェイク動画を作成したと考えられます。

AI環境そのものもアタックサーフェスに:その対策は?

一方、AI環境そのものがアタックサーフェスにもなり、次のようなリスクが想定されます。

●AIの学習用データの漏洩リスク

●AIモデルに対して大量のアクセスを行うDoS攻撃のリスク

●AIインフラにおける脆弱性悪用のリスク

さらに、従業員が生成AIサービスにアクセスする際の情報漏洩リスクや、ディープフェイクによる詐欺に遭うリスクもあり得るでしょう。トレンドマイクロでは、組織のAI環境全体を守る「Security for AI」の目指すべき姿を描き、次のような対策を提供しています。

Trend Vision One – Endpoint Security “Deepfake Detector”では、ビデオ会議中のディープフェイクの可能性をリアルタイムで検知し、アラートを表示します。

Trend Vision One – Zero Trust Secure Access – AI service accessでは、生成AIに対するプロンプトを検査し、自組織のルール(機密情報の入力禁止など)に則っているかどうかをチェックします。逆にAIからのレスポンスも検査し、不適切なキーワードが含まれるレスポンスをブロックします。

AI環境で守るべき様々なレイヤーが抱える他の課題やリスクに、Trend Vision Oneというひとつのプラットフォームでソリューションを提供しています。今後もAIの活用が進むなかで、Trend Vision Oneとともにより安全にイノベーションを進めていただければ幸いです。

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 児玉 典晃(こだま・のりあき)

今やほとんどの組織でクラウドを利用しているか、利用を検討していることと思います。クラウドの利用拡大に伴って、クラウド環境におけるサイバー攻撃被害もたびたび起こっています。

| 被害組織の業種 | 原因 | 侵入経路・侵入先 | 被害 |

| 情報サービス業 | 脆弱性 | 公開サーバのWebアプリケーション | アカウント情報の流出 |

| 情報通信業 | 設定ミス | 意図せず外部IPが付与された内部サーバ | 暗号化・サービス停止 |

| (複数組織) | 脆弱性 設定ミス 不注意 |

一般公開または侵害されたAWSキーの悪用で不正アクセスされたAmazon S3クラウドストレージ | 暗号化・ファイルの削除期限設定(攻撃者グループ「Codefinger」と推測される) |

クラウド環境が攻撃対象になり得る要因として、アプリケーションやソフトウェアの脆弱性、インフラ・ID・アクセス権限の設定ミスが挙げられるでしょう。このようなクラウド環境を守るのがCNAPP(シーナップ:Cloud Native Application Protection Platform)です。CNAPPは従来サイロ化されていた次の機能を統合したものです。

●CSPM (Cloud Security Posture Management):クラウド環境のセキュリティリスクを継続的に監視・管理、改善を支援

●CIEM (Cloud Infrastructure Entitlement Management):クラウド環境におけるアクセス権限を管理。過剰権限を監視・修正を支援

●IaC Scan (Infrastructure as Code Scan):IaC(Infrastructure as Code)の定義ファイルを分析し、脆弱性や設定ミスを検出

●CWPP (Cloud Workload Protection Platform):クラウド環境のワークロード(仮想マシン、コンテナ、サーバーレスなど)を保護

●Container Security:コンテナイメージのスキャンを行い、脆弱性やセキュリティリスクを検出

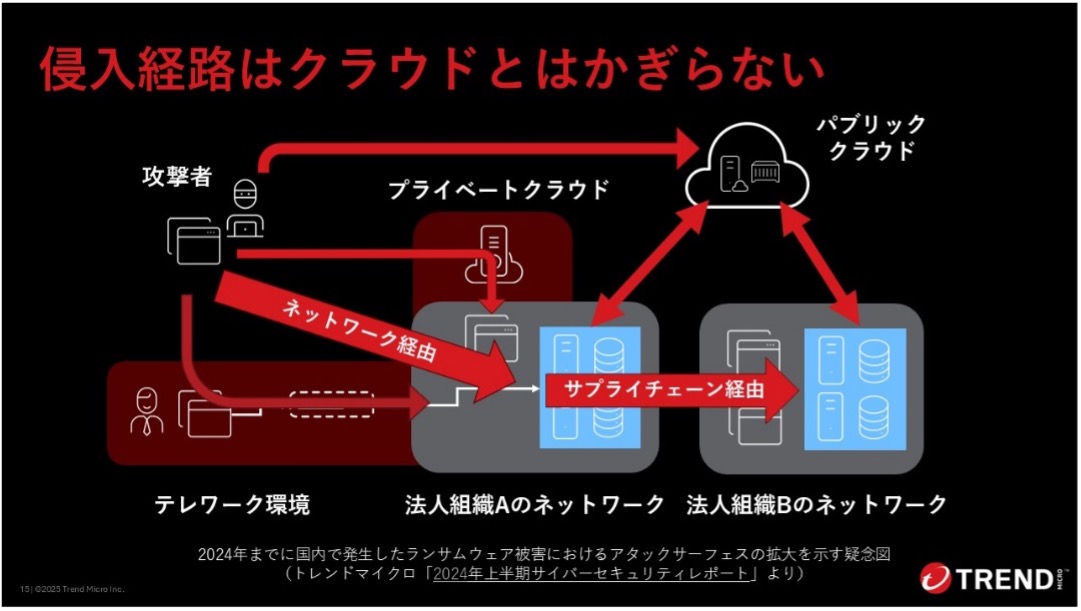

このようにCNAPPはクラウド環境の包括的保護に非常に有効ですが、攻撃者の侵入経路はクラウドとは限りません。下図のとおり、多様な侵入経路が考えられるため、プライベートクラウド、あるいはオンプレミスなども含めたハイブリッドクラウドを保護する必要があります。

トレンドマイクロのAgentic AIサイバーセキュリティプラットフォーム「Trend Vision One」のCloud Securityでは、マルチクラウド・ハイブリッドクラウドの環境に包括的な保護機能を提供し、CNAPPの構成要素に対応できるようになっています。

●Trend Vision One – Cyber Risk Exposure Management – Cloud Risk Managementでは、

・脆弱性や設定ミスなど、包括的にリスクを管理します。

・過剰な権限やシャドー管理者を検出し最小権限を実現します。

また、以下の各モジュール:

●Trend Vision One – Endpoint Security

●Trend Vision One – File Security

●Trend Vision One – Container Security

これらは、オンプレミス・クラウドに対応しており、サーバの多層防御、アプリケーションのファイル操作時やクラウドストレージへのファイルアップロード時のマルウェアスキャン、コンテナ実行前のコンテナイメージスキャン、コンテナ実行時の脆弱性やマルウェアのスキャンなどが可能です。

また、セキュリティプラットフォームであるTrend Vision Oneでは、様々な資産からのテレメトリデータを収集、データレイクに統合・関連付けを行い、環境全体に潜む脆弱性や過剰な権限などのリスクを洗い出します。そして、AIを活用することで攻撃者の視点から、エントリーポイントを探し、重要資産までのルートを予測するAttack Path Predictionにより、対応の優先度が高いリスクを軽減していくことで、プロアクティブな対策が可能になります。

まだまだ被害の続くランサムウェア…必要なのは「多角的な」対策でした

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 塩田 行宏(しおだ・ゆきひろ)

「彼を知り己を知れば百戦殆からず」。敵を知り、己を知れば、百回戦っても負けることはない。

ご存じのとおり、孫子の兵法の一節です。これはサイバーセキュリティにも当てはめることができます。

ランサムウェアがセキュリティ課題に浮上してから長い年月が経過していますが、日本国内の被害公表数は毎年過去最高を更新し続けています。この「敵」に対して、どのようにすれば「勝つ」ことができるのでしょうか?

まずは「敵」を知ることから始めましょう。ランサムウェア攻撃の過程をおさらいします。

①初期侵入:攻撃者は事前調査に基づき、脆弱なポイントから標的組織の環境に侵入

②内部活動:乗っ取った端末から、より高い権限をもつ端末の権限を奪取

③データ持ち出し:脅迫に用いるための重要なデータなどを窃取

④実行:標的組織内でランサムウェアを展開・実行。データの暗号化や破壊

このうち①②では、標的組織がほとんど気づくこともなく、これらに対策を取っているという方も少ないと思われます。一方③④では、ビジネスに直結する被害が発生するため、被害を抑えるために対策に注力している方も多いと思います。これは、被害の発生段階におけるいわば「リアクティブ」な対策です。しかし、攻撃者の攻撃成功率を下げるには、被害が発生する前の「①初期侵入」、「②内部活動」の段階で「プロアクティブ」な対策を取っておくことが重要なのです。

では次に、「己を知る」について見ていきましょう。今回はランサムウェア対策の着目点として、以下3点から考えます。

●アタックサーフェス:昨今アタックサーフェスが拡大・複雑化している。攻撃者にとっては攻撃のチャンスが増えている。

●サプライチェーン:ビジネスの取引関係もアタックサーフェスになり得る。委託先に初期侵入後、さらに委託元に侵入するサプライチェーン攻撃も観測している。

●脆弱性:日本のMTTP(パッチ適用までの平均時間)は世界平均の約1.2倍であり、脆弱性管理に課題がある。

これら3点に対策を施すことで「①初期侵入」、「②内部活動」の段階で攻撃者の動きを封じるプロアクティブな対策がとれるのです。

この3点におけるリスクを可視化、低減することにより被害を未然に防ぐ。同時に、万が一被害が発生した場合にも備えておく。リアクティブとプロアクティブの両面をおろそかにしない。それが、効果的なランサムウェア対策と言えるでしょう。

セキュリティプラットフォーム「Trend Vision One」では、こうした多角的対策を効率よく実現できます。プロアクティブセキュリティは、攻撃の成功率を事前に下げることに寄与するとともに、自らを知ることにも寄与するでしょう。

SOCを救う最適解は?トレンドマイクロのXDR、MDR、インシデントレスポンスの使いどころ

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 岡本 詩織(おかもと・しおり)

アタックサーフェスの拡大と共に、昨今のサイバー攻撃は、複雑化・激化の一途をたどっていますが、一方で組織側ではSOC(ソック:Security Operation Center)もしくはそれに準じた部門の整備が進んでいます。SOCは、組織内のシステムやネットワークを監視・分析し、サイバー攻撃などのセキュリティインシデントの発生の兆候を把握する任務を担います。SOCと混同されやすい存在してCISRTがありますが、一般的にはSOCはシステムの監視と分析を目的とし、CISRTはSOCから報告される情報を含め組織に関わる情報を基に、被害を最小限に抑えるためのインシデント対応方針を決定することを目的とするという点に違いがあります※。

※SOCとCSIRT:両者の機能や目的は重複していたり、SOCがCSIRTの要素を持つ組織もある。ここでは一般的な理解を前提に両者を分けて記載している。

すなわち、迅速にインシデントを検出し被害を最小化するために、システム内の多様な情報をいち早く分析できる能力がSOCないしはそれに準じた組織(便宜上、以降SOCで統一)には常に求められます。しかし、多くのSOCでは人材不足と共に、セキュリティツールの多様化(一部調査では、セキュリティ運用部門で使用されるセキュリティツールの平均数は40に上るという調査もあります)による運用負荷や互いのログやテレメトリ情報の連携不足による可視性の欠如という問題に直面しています。

このような課題を抱えるSOCを、技術面で支援するのがSIEM(Security Information and Event Management)、XDR(Extended Detection and Response)、SOAR(Security Orchestration, Automation and Response Solutions)です。これら3つは、サイバー攻撃などのセキュリティインシデントを検知・分析するためのツールの呼称として使用されることも多いため混同しやすいですが、特徴として以下の違いがあります。

・SIEM:

オンプレミスとクラウド環境のセキュリティイベントデータを集約・分析するセキュリティ記録システム。過去のアクセス数の平均値など、予め設定された“しきい値”を超えたログに対してアラートを上げる等の使用方法(ルール設定)がある。運用上のチューニングに知見が必要という面やインシデントに関係しないアラートのノイズが多く出ることがあるが、証跡管理・保管の面でデータを長期間保管するために用いられることが多く、コンプライアンスや監査報告の面で強みを持つとされる。

・XDR:

各種センサーのテレメトリデータを収集・相関分析するシステム。サイバーセキュリティ企業が培ったサイバー脅威インテジェンス(実際のサイバー攻撃に使用されやすいシステム設定変更やアクセス経路など)を活用し、迅速かつノイズアラートを抑制しながら、インシデント検知やセキュリティ状況を効率的に把握できる。分析に必要な情報を各レイヤーのネイティブセンサーが収集してくる点が、SIEMとの違いと言える。

・SOAR:

インシデント対応、オーケストレーション、自動化、脅威インテリジェンス管理機能を単一のプラットフォームに統合するシステム。インシデントの検知に重きを置くSIEMやXDRと比較して、SOARはインシデント検知後の対応の自動化機能に重きが置かれていることが多い。特定の状況やタスクに対して、予め定めた手順をまとめたPlaybook機能を提供することで、都度人間による判断・作業を介さずに対処を自動化可能。

上記に挙げた3つの技術は、それぞれ独立した製品カテゴリの呼称とは限りません。これら3つの技術要素にまたがって機能を提供しているセキュリティツールが多く、それぞれどの要素に強みがあるのか?と、自組織のサイバーセキュリティ戦略上実現したいこととを見据えて、具体的なセキュリティツールを選択する必要があります。

ここで、セッションの冒頭で触れたSOCが求められているミッションに立ち返りましょう。それは、迅速にインシデントを検出し被害を最小化すること、そのためにシステム内の多様な情報をいち早く分析できる能力を保有することです。常にダイナミックに変化するサイバー攻撃に対応するには、「予め防御側で検知条件や対処プロセスを都度設定しておくこと」を前提としたツールでは対処が難しい状況となっています。特に、サイバー脅威インテリジェンス活用に強みのあるXDRの要素を備えたツールの導入は今後大きな助けになるでしょう。

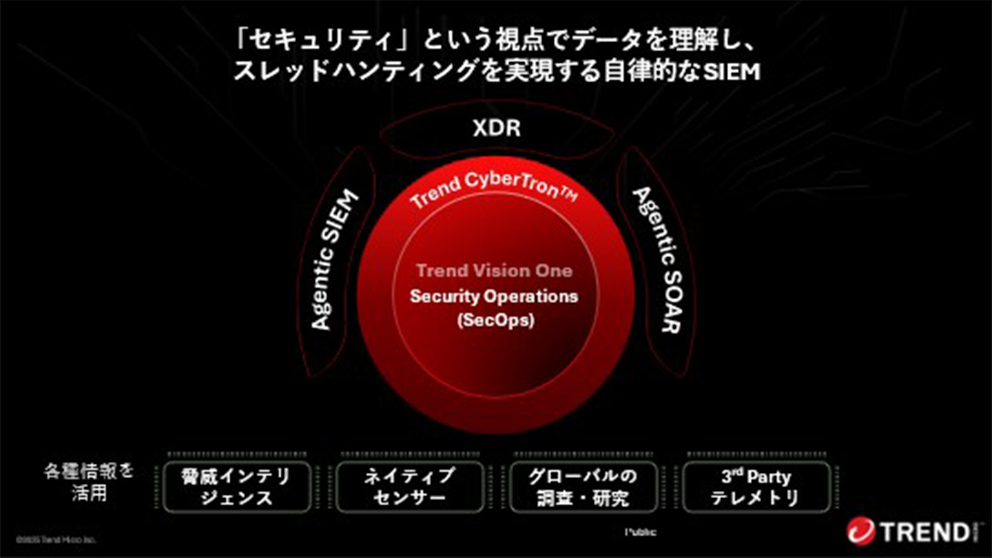

トレンドマイクロは従来よりXDRを提供してきましたが、XDRを軸にSIEM的な要素、そしてSOAR的な要素を統合していく存在として、AIを活用した「自律的なSIEM」を提唱します。自律的なSIEMは、従来型SIEMとは違い、AIを用いて自律的にセキュリティの状態を分析し行動を促すのが特徴です。

図:トレンドマイクロが提唱する「自律的なSIEM」イメージ。

具体的には、当社の「Trend Vision One」では、

・自律的にトレンドマイクロ製品やサードパーティ製品からログを収集し、関連性の優先度付けを行う。

・AIによるSOCアドバイザリの提供。

・インシデントの根本原因の分析。

・コンプライアンス観点のエビデンス保全や報告書作成支援。

などが可能です。上記のようなメリットを提供することで、ノイズアラートの抑制や検出対応の時間の削減につながったという調査もあります。

Trend Vision OneはSOCメンバーの運用負荷削減を目指して改良が現在も続けられています。それでも、セキュリティの知見や人的リソース不足などの観点で運用面での不安を抱えるお客様には、Trend Vision Oneの運用を支援するMDR(Managed Detection & Response)サービスも提供しています。「24時間365日の監視」、「監視ログを用いたセキュリティアナリストによる脅威分析」、「万が一のセキュリティインシデント発生時の対応」の3要素を兼ね備えたセキュリティサービス「Trend Service One Complete」で、お客様のSOCの運用を支援します。

「つい開いてしまった…」のリスクを減らす最新のフィッシングメール対策とは?

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 網野 順(あみの・じゅん)

フィッシング攻撃は、依然として最大のサイバーリスクのひとつです。報告件数は増加の一途をたどり、被害額も1件あたり数億円にのぼる事例が多数報告されています。金銭的被害だけでなく、機密情報の窃取や端末のマルウェア感染のおそれもあります。トレンドマイクロが行ったインシデント対応事例のうち、52%がフィッシングに端を発していたという数字もあります。

では、メールにはどのようなセキュリティ対策が求められるのでしょうか?

メール対策製品によって不審なメールをブロックする。仮にすり抜けてしまったメールがある場合、XDRによって環境内の異常を把握し対処する。これらはいわば、発生した脅威に対応する「リアクティブ」な対策です。

一方、組織内でフィッシングメールの訓練を行い、従業員のセキュリティ意識の向上を図る。さらに、組織の資産を可視化し、資産の重要度や脆弱性などから対応の優先順位をつけ、攻撃される前にリスクを軽減しておく。これらは、事前に対策を取ることで被害を未然に防ぐ、「プロアクティブ」な対策と言えるでしょう。

トレンドマイクロのAgentic AIサイバーセキュリティプラットフォーム「Trend Vision One」では、リアクティブとプロアクティブのいずれの対策も実現できます。

プロアクティブな対策を実現するソリューション

フィッシングに起因するエンドユーザのアカウントの侵害など、組織内のサイバー資産のリスクを可視化する「Trend Vision One – Cyber Risk Exposure Management(CREM)」で、リスクの高いアカウントを継続的に把握、さらにCREMの上位ライセンス内でご利用いただける従業員のセキュリティ意識の把握と向上を支援する「Security Awareness」では、次の機能を提供しています。

●Phishing Simulation:フィッシング攻撃を想定した訓練の支援

●Training Campaigns:サイバーリスク関連の教育コンテンツを提供

リアクティブなソリューション

「Trend Vision One – Email and Collaboration Security」では、攻撃者からのフィッシングメールに対処する次のような機能を備えています。

●不正URL検査:既知の不正URLに加え、未知のURLのサンドボックス解析や、不正なQRコードのスキャンも可能

●なりすましメールの検知:ヘッダの偽装や模倣ドメインの検出、高額の支払い要求や緊急性をあおるような文面の検出

●Writing Style DNA:文章の特徴や癖をAIがあらかじめ分析し、文体の違いからなりすましメールを見破り、通知。

さらに、Trend Vision OneのXDRでは、メールを含む複数レイヤの連携により、組織内の脅威に対して検知・対応を行います。なお、複数製品の導入により、リソースや技術の不足など運用面で課題がある組織には、マネージドサービスとして「Trend Service One」も提供しています。組織のニーズに合わせて検討いただければ幸いです。

セキュリティ対策の効果を一目瞭然に!他社比較も可能なリスク管理

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 担当部長 大田原 忠雄(おおたはら・ただお)

読者の方の組織では、セキュリティツールをいくつ導入・運用していますか?

互いに連携していない様々なセキュリティ製品の運用管理により、ツール・ログの管理・分析のための作業が煩雑化、負荷増大していると言われます。結果的に、ツール間のサイロ化による脅威の見落としにつながり、結果的にサイバーリスク増大と複雑な防御体制の維持のためのコスト増大という問題につながりやすいと言えます。

従来のセキュリティ、侵入後の検知・復旧という、起きてしまったことに迅速に対処する「リアクティブ」な視点がベースにありました。今後はサイバーリスクマネジメント(「プロアクティブ」な視点)の観点をセキュリティ戦略に加えることで、結果的にリアクティブな対策のコスト削減やサイバーリスク低減につなげることができます。

セキュリティツールの観点で、どうその戦略を実現するのか?その答えが「サイバーセキュリティプラットフォーム」です。リアクティブとプロアクティブなセキュリティを統合し一元管理する当社のサイバーセキュリティプラットフォームTrend Vision Oneの場合、以下のような点で組織のサイバーリスク低減を支援します。

・Cyber Risk Exposure Management(CREM):

自組織のアセットのサイバーリスクの可視化・優先順位付け・軽減策を提供することで事前対策が可能に。

・Security Operation:

各レイヤーのトレンドマイクロ製品に加え、サードパーティ製製品からもテレメトリ情報を収集・統合し、AIを活用した相関分析を行うことで、一連の攻撃シナリオを俯瞰的に掌握することで、効率的な対処を実現する。

・Threat Intelligence:

当社が設立以来30年以上にわたる、サイバー脅威に関する知見を製品の検知ルールやサイバーリスクの可視化に活用している。

・Service:

サイバーセキュリティの運用や対処を支援する人的サービスで、顧客の運用上の負荷を低減する。

このサイバーセキュリティプラットフォームを導入することで、「セキュリティ製品の統合とサイロ化の解消」、「サイバーリスクを俯瞰的に評価し、コントロール可能な状態にすること」、「組織内の共通コミュニケーションツールとなる」、という3つのメリットを享受することができます。

「セキュリティ製品の統合とサイロ化の解消」に関しては、単に製品コンソールが1つになるということではなく、サードパーティ製ツールを含めて、各レイヤーのセキュリティツールから送られてくるテレメトリとログを1つのデータレイクに集約、データクリーニング、統合分析できることがポイントです。これにより、手動では困難なデータ間の連携や相関性を明らかにすることで、①サイロ化の解消と自組織のサイバーリスクを可視化、②攻撃の可能性とインパクトをベースとする優先順位付け、③自動化を含めた軽減策まで把握すること、ができます。これらの機能は、トレンドマイクロ独自の生成AI技術であるTrend Cybertronが、可視化・優先順位付け・軽減の効率化を強力にサポートします。

これにより、「サイバーリスクを俯瞰・評価し、コントロール可能な状態にすること」ができ、サイバーリスクに追われるのではなく、サイバーリスクに対するイニシアチブを握ることができるでしょう。

加えて、サイバーリスクはビジネスリスクとして認識し経営判断を行う必要があるということはよく言われます。そのためには、CEO、CFOといった経営層がサイバーリスクの状況を理解している必要があり、そのためには、セキュリティ部門からCISOなどを通して、経営層が理解できる形、かつ精度が高く、タイムリーに、経営層へ情報を伝える努力が必要です。Trend Vision Oneのダッシュボード上のリスクスコアや業界他社の平均とのベンチマーク比較などの機能は、”数字”というある種ビジネス上の共通言語を使ってサイバーリスクを説明できるため、経営層への情報伝達をシンプルかつ客観的に行うことができます。また、NIST CSFやFedRAMPといったコンプライアンス準拠状況も把握することができるため、監査時の説明にも活用することができます。

(関連記事)クラウドサービスのリスク審査はなぜ疲弊するのか?~実態と業務のヒント~

セッションの最後には、Trend Vision Oneの導入効果の一例として、アメリカの調査会社ESGの調査内容が説明されました。それによれば、Trend Vision Oneの導入によって、インシデント対処に要する時間が65%削減され、99.6%のアラートを減少させ、リスク軽減により平均被害額が約1.9億円削減されるという試算が紹介されました。

1番「ヤバい」脆弱性を見極めろ!攻撃者視点の脆弱性対策の実現法

写真:トレンドマイクロ プラットフォームイネーブルメント部

プラットフォームマーケティンググループ 岡本 詩織(おかもと・しおり)

組織をサイバー攻撃から守るために不可欠な脆弱性対策。そこで必要なのは、①脆弱性情報やパッチの有無などの情報収集、②パッチ適用対象の端末やその優先度などの把握、③スケジュール調整のうえでパッチ適用・適用状況の管理、というサイクルを回すことです。そのサイクルを効率よく回すにあたり、「可視化」、「優先度づけ」、「軽減」が重要になります。

●可視化:脆弱性の内容、脆弱性を抱える端末の所在、特定の端末が抱える脆弱性、特定の脆弱性への対処方法等の可視化

●優先度づけ:複数ある脆弱性・端末の対応の優先度づけ

●軽減:パッチをすぐに適用できない場合の一時的な軽減策

これらの点を、セキュリティプラットフォーム「Trend Vision One」が支援します。

「可視化」「優先度づけ」に対しては「Trend Vision One - Cyber Risk Exposure Management(CREM)」が非常に有効です。トレンドマイクロでは、リスク値を「リスク値=攻撃されやすさ×インパクト」と捉えています。攻撃者の視点から見て攻撃しやすい箇所はどこかという点に加えて、特定のアセットのビジネス上の重要性も考慮します。このリスク値をもとにして、対応の優先度を検討することをおすすめします。

「軽減」においては、「Trend Vision One - Endpoint Security」ならびに「TippingPoint」が支援機能を提供します。パッチ適用までにセキュリティの空白期間を生まないための仮想パッチを提供します。IPSルールに則って攻撃パケットをネットワークレベルで検知・ブロックし、稼働中のサービスに影響を与えることなく環境を保護します。

サイバーセキュリティの「現在(イマ)を守る」と「未来(ミライ)を知る」をテーマとした展示エリア

「Trend World Tour 25」ではセッションと同時に、トレンドマイクロとパートナー各社が展示ブースに出展しました。展示エリアでは大きく、サイバーセキュリティの「現在(イマ)を守る」と「未来(ミライ)を知る」という2つのテーマ別に展示が行われました。直近のサイバーリスクに対処する場合と、今後の長期的戦略立案を検討する場合、いずれにおいても来場者の方の“明日からの業務のヒント”を持ち帰っていただくことを目的にしています。

●現在(イマ)を守る

・中小企業向けセキュリティ対策の展示コーナー

・「Securing Your Connected World」を実現しようとするトレンドマイクロの取り組みを、脅威リサーチや法人向け教育事業、個人向け対策などの観点で紹介した展示コーナー

●未来(ミライ)を知る

・「プロアクティブセキュリティ」の考え方を知る展示コーナー

・「Trend Vision One – Cyber Risk Exposure Management(CREM)」を知り、実際にソリューションに触れていただくことも可能な展示コーナー

・「AIセキュリティ」を構成する“AI for Security”と“Security for AI”の両面の対策の必要性を理解する展示コーナー

・CREMを使って自組織のサイバーリスクの状況を上司に報告するセキュリティクイズコーナー(先着順)

(関連記事)

・AIセキュリティとは何か?(前編)~AIのセキュリティリスクとその対策を考える~

・AIセキュリティとは何か?(後編)~Security for AIとAI for Security~

セッション間の休憩時間には、多くの方が展示エリアに来場し、熱心にアテンドスタッフと会話していました。自組織のサイバーセキュリティをよりプロアクティブに進めようとする多くの来場者の熱意を感じました。

写真:熱気あふれる展示エリア

写真:トレンドマイクロの展示ブース(左:セキュリティクイズコーナー、右:CREMの展示ブース)

また同じ展示エリアには、Trend World Tour 25に協賛いただいたパートナー企業様にも出展いただきました。

写真:伊藤忠テクノソリューションズ様(左)とSCSKセキュリティ様(右)の展示ブース

写真:NTTセキュリティ・ジャパン様(左)とシーイーシー様(右)の展示ブース

写真:日本事務器様(左)とアイレット様(右)の展示ブース

写真:大塚商会様(左)とラック様(右)の展示ブース

写真:日本電気様(左)とテリロジー様(右)の展示ブース

写真:リコージャパン様の展示ブース

まとめ

当然かもしれませんが、サイバーリスクを自身でコントロールするには、「自組織のリスク状況の見極め」が重要です。そのためには日々の情報資産の可視化や管理、組織内外のサイバー攻撃の動向などの情報収集に加えて、自組織の対策状況が適切であるかどうかの「答え合わせ」も重要でしょう。

これは単に対策レベルを業界標準に合わせるということではなく、自組織の置かれた環境と似ている他組織の戦略や事例から自組織に当てはめられるものを新しく学び、当社のようなセキュリティベンダーやパートナー企業が提示した製品機能や開発ビジョンについて、自組織のサイバーセキュリティ戦略に適合するものを、積極的に選別・採用することでもあると言えるでしょう。

逆に、自組織のセキュリティ状況について話すことで、話を聞いた人から外部の多角的な視点を得られ、そこから思いがけない学びや関係性の構築につながることもあるでしょう。こうした双方向の学びの場のメリットは、情報収集が中心のオンラインでの一方通行のコミュニケーションでは得難いものです。オンラインセミナーやカンファレンスの多い昨今ですが、ぜひ、次回も同様の場で皆様とお会いできるのを楽しみにしています。

<関連記事>

・2024 Risk to Resilience World Tour Japanを一気に振り返る (昨年の当カンファレンス全体のまとめ)

・AI時代に必要な”プロアクティブセキュリティ”とは?~Japan IT Week 春 2025に見るサイバーセキュリティのトレンド

・CTEM(Continuous Threat Exposure Management)とは?

・マルチベンダーが今も有効?~セキュリティのコンソリデーションのすゝめ~

・AIセキュリティとは何か?(前編)~AIのセキュリティリスクとその対策を考える~

・AIセキュリティとは何か?(後編)~Security for AIとAI for Security~

・CNAPPがなぜ今必要とされているのか?

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)