セキュリティオペレーションの現場のために~今、必要な実践知とは~

サイバーセキュリティは経営課題であり、長期的戦略が欠かせません。しかしセキュリティ運用の最前線では、今しも目前に迫る脅威と戦わなければなりません。2025年8月のサイバーセキュリティカンファレンス「Trend World Tour 25」における、オペレーションの担当者向けセッションを解説します。

トレンドマイクロ株式会社プラットフォームイネーブルメント部 プラットフォームマーケティンググループ 担当部長 大田原 忠雄(おおたはら・ただお)

読者の方の組織では、セキュリティツールをいくつ導入・運用していますか?現在、自組織で導入・稼働しているセキュリティツールの導入効果を社内のステークホルダーに明確に説明できているでしょうか?「即答できない…」と感じた方には、ぜひトレンドマイクロの大田原のセッションがおすすめです。

大田原は、まず多数のセキュリティツールの登場と運用の歴史と課題について振り返りました。セキュリティ運用の歴史は、「新たな脅威の登場とそれに対応するセキュリティツールの導入と運用の繰り返し」ということもできるかもしれません。約20年間セキュリティ業界に携わる大田原は、これまでのセキュリティ運用の歴史を、以下のようにまとめます。

①個別管理の時代…各レイヤにバラバラにツールを導入

②コンソール統合の時代…各レイヤのツールを統合管理する製品の登場(データは未連携、サードパーティ連携はなし)。

③データ連携/相関分析の時代…XDRを中心としたログやテレメトリ情報のデータ統合と相関分析が可能に。

④プラットフォーム統合の時代…③の考え方に加えて、組織全体のリスクマネジメントをツールを用いて行う時代に。

より事前の対策でサイバーリスクを低減することが重要に。

①②の時代においては、互いに連携していない様々なセキュリティツールの運用管理により、ツール・ログの管理・分析のための作業が煩雑化し、負荷が増大したと言われます。これが、ツール間のサイロ化による脅威の見落としにつながり、結果的にサイバーリスク増大と複雑な防御体制の維持のためのコスト増大という問題につながりやすいと言えます。

③の時代までのセキュリティは、侵入後の検知・復旧という、起きてしまったことに迅速に対処する「リアクティブ」な視点がベースにありました。「言わば、火事が起こる度、延焼を抑えるために迅速に消火に向う、という考え方が前提にあった。そもそも火事を起こさないようにする“火の用心”と、“万が一の際の迅速な消火活動”の考え方の双方を持つことが重要だ」(大田原)。先ほどのセキュリティ運用の歴史に戻ると、後半は以下のようにまとめることができます。

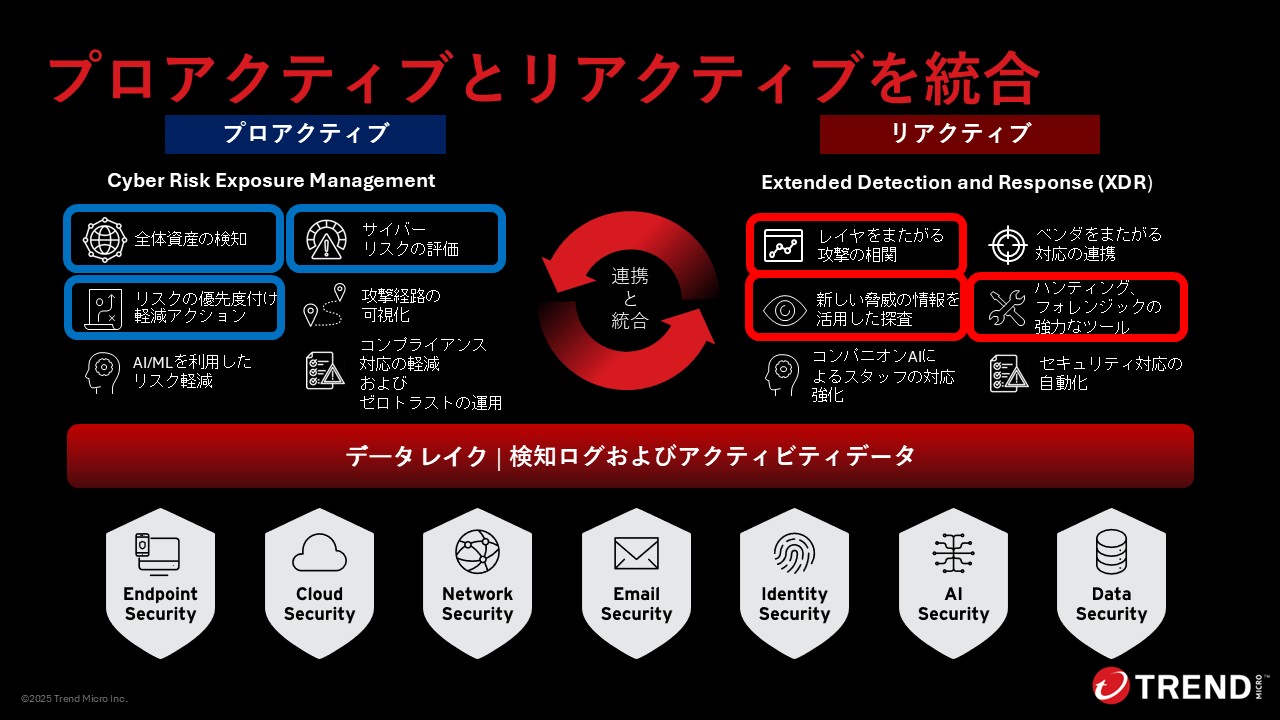

今後はサイバーリスクマネジメント(「プロアクティブ」な視点)の観点をセキュリティ戦略に加えることで、結果的にリアクティブな対策のコスト削減やサイバーリスク低減につなげることができます。ここで、大田原は但し書きを付け加えます。「単に新しいセキュリティツールを追加したのでは、従来からある運用の課題は解決できない。多数のツールの運用負荷をいかに抑制し全体のサイバーリスクを俯瞰できるようにするか。そのためにもサイバーリスクに関する情報の一元化を行う戦略が重要だ」(大田原)。今まさに、冒頭で述べた④の時代が、今、始まっています。

図:リアクティブセキュリティとプロアクティブセキュリティの一元管理

セキュリティツールの観点で、どうその戦略を実現するのか?その答えが「サイバーセキュリティプラットフォーム」です。リアクティブとプロアクティブなセキュリティを統合し一元管理する当社のサイバーセキュリティプラットフォームTrend Vision Oneの場合、以下のような点で組織のサイバーリスク低減を支援します。

・Cyber Risk Exposure Management(CREM):

自組織のアセットのサイバーリスクの可視化・優先順位付け・軽減策を提供することで攻撃者の先手を打った対策が可能に。

・Security Operation:

各レイヤのトレンドマイクロ製品に加え、サードパーティ製製品からもテレメトリ情報を収集・統合し、AIを活用した相関分析を行うことで、一連の攻撃シナリオを俯瞰的に掌握することで、効率的な対処を実現する。

・Threat Intelligence:

当社の設立以来35年以上にわたる、サイバー脅威に関する知見を製品の検知ルールやサイバーリスクの可視化に活用している。代表例として、トレンドマイクロが運営する脆弱性発見コミュニティ「Zero Day Initiative(ZDI)」は、2024年に公開された検証済み脆弱性のうち、73%を発見・報告している。

・Service:

サイバーセキュリティの運用や対処を支援する人的サービスで、顧客の運用上の負荷を低減する。

このサイバーセキュリティプラットフォームを導入することで、「セキュリティ製品の統合とサイロ化の解消」、「サイバーリスクを俯瞰的に評価し、コントロール可能な状態にすること」、「組織内の共通コミュニケーションツールとなる」、という3つのメリットを享受することができます。

「セキュリティ製品の統合とサイロ化の解消」に関しては、単に製品コンソールが1つになるということではなく、サードパーティ製ツールを含めて、各レイヤのセキュリティツールから送られてくるテレメトリ情報とログを1つのデータレイクに集約、データクリーニング、統合分析できることがポイントです。これにより、手動では困難なデータ間の連携や相関性を明らかにすることで、①サイロ化の解消と自組織のサイバーリスクを可視化、②攻撃の可能性とインパクトをベースとする優先順位付け、③自動化を含めた軽減策まで把握すること、ができます。これらの機能は、トレンドマイクロ独自のAI技術であるTrend Cybertronが、可視化・優先順位付け・軽減の効率化を強力にサポートします。

これにより、「サイバーリスクを俯瞰・評価し、コントロール可能な状態にすること」ができ、サイバーリスクに追われるのではなく、サイバーリスクに対するイニシアチブを握ることができるでしょう。

加えて、サイバーリスクはビジネスリスクとして認識し経営判断を行う必要があるということはよく言われます。そのためには、CEO、CFOといった経営層がサイバーリスクの状況を理解している必要があり、そのためには、セキュリティ部門からCISOなどを通して、経営層が理解できる形、かつ高い精度で、タイムリーに、経営層へ情報を伝える努力が必要です。Trend Vision Oneのダッシュボード上のリスクスコアや業界他社の平均とのベンチマーク比較などの機能は、“数字”というある種ビジネス上の共通言語を使ってサイバーリスクを説明できるため、経営層への情報伝達をシンプルかつ客観的に行うことができます。また、NIST CSFやFedRAMPといったコンプライアンス準拠状況も把握することができるため、監査時の説明にも活用することができます。

(関連記事)クラウドサービスのリスク審査はなぜ疲弊するのか?~実態と業務のヒント~

セッションの最後には、Trend Vision Oneの導入効果の一例として、アメリカの調査会社ESGの調査内容が説明されました。それによれば、Trend Vision Oneの導入によって、インシデント対処に要する時間が65%削減され、99.6%のアラートを減少させ、リスク軽減により平均被害額が約1.9億円削減されるという試算が紹介されました。最後に、大田原は、Trend Vision Oneの代表的なお客様事例を2つ提示し、アラートのへの対処時間の削減、データ集約による運用工数の削減のメリットを説明しました。

(関連情報)

・導入事例:株式会社ヤオコー

・導入事例:東京美装興業株式会社

トレンドマイクロ株式会社 プラットフォームイネーブルメント部 プラットフォームマーケティンググループ 岡本 詩織(おかもと・しおり)

年々、脆弱性の発見件数は増加傾向にあります。そして、侵入口となる脆弱性を抱える組織を探す攻撃者の活動も、年々活発化しています。実際、脆弱性の悪用が端緒となったサイバー攻撃がたびたび報告されています。警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」(2025年3月公開)では、ランサムウェア攻撃の被害組織において、侵入経路とされる機器にセキュリティパッチが未適用だった割合は52.8%と報告しています。以上のことから、組織をサイバー攻撃から守るには、脆弱性対策が必須であることはお分かりいただけるでしょう。

脆弱性対策で必要なのは、①脆弱性情報やパッチの有無などの情報を収集し、②パッチ適用対象の端末やその優先度などを把握し、③パッチ適用のスケジュール調整や適用状況の管理などを行う、というサイクルを回すことです。そのサイクルを効率よく回すにあたり、「可視化」、「優先度づけ」、「軽減」が重要になります。

●可視化:どのような脆弱性があるのか、脆弱性を抱える端末はどこにあるのか、特定の端末にどのような脆弱性があるのか、特定の脆弱性への対処方法はなにか、等の可視化

●優先度づけ:複数ある脆弱性・端末のうち、どこから対策を取るかという優先度づけ

●軽減:パッチをすぐに適用できない場合の一時的な軽減策をとる

図:脆弱性対策における3つのポイント

これらの点を、セキュリティプラットフォーム「Trend Vision One」が支援します。

「可視化」「優先度づけ」に対しては「Trend Vision One - Cyber Risk Exposure Management(CREM)」が非常に有効です。トレンドマイクロでは、リスク値を「リスク値=攻撃されやすさ×インパクト」と捉えています。攻撃者の視点から見て攻撃しやすい箇所はどこかという点に加えて、特定のアセットのビジネス上の重要性も考慮します。このリスク値をもとにして、対応の優先度を検討することをおすすめします。

「軽減」においては、「Trend Vision One - Endpoint Security™ 」ならびに「TippingPoint」が支援機能を提供します。パッチ適用までにセキュリティの空白期間を生まないための仮想パッチを提供します。IPS(Intrusion Prevention System:侵入防止システム)ルールに則って攻撃パケットをネットワークレベルで検知・ブロックすることにより、稼働中のサービスに影響を与えることなく環境を保護します。

トレンドマイクロ株式会社 プラットフォームイネーブルメント部 プラットフォームマーケティンググループ 塩田 行宏(しおだ・ゆきひろ)

「知彼知己、百戦不殆(彼を知り己を知れば百戦殆からず)」。敵を知り、己を知れば、百回戦っても負けることはない。

ご存じのとおり、孫子の兵法の一節です。これはサイバーセキュリティにも当てはめることができます。

ランサムウェアがセキュリティ課題に浮上してから長い年月が経過し、多くの組織で対策が取られてきました。しかし、日本国内の被害公表数は毎年過去最高を更新し続け、新興のランサムウェアも次々に流入しているのが実情です。この「敵」に対して、どのようにすれば「勝つ」ことができるのでしょうか?

「敵」を知る

まずは、「敵」すなわちランサムウェアを知ることから始めましょう。ランサムウェア攻撃の過程をおさらいします。

①初期侵入:攻撃者は事前調査に基づき、脆弱なポイントから標的組織の環境に侵入

②内部活動:乗っ取った端末から、より高い権限をもつ端末の権限を奪取。あるいは価値あるデータなどの探索

③データ持ち出し:脅迫に用いるための重要なデータなどを窃取

④実行:標的組織内でランサムウェアを展開・実行。データの暗号化や破壊

このうち①②は「潜在的段階」で、標的組織がほとんど気づけることもなく、ここに対策を取っているという方は少ないのではないでしょうか。一方、③④は「被害発生段階」で、ビジネスに直結する被害が発生するため、対策に注力している方も多いと思います。これはいわば「リアクティブ」な対策と言えます。しかし、攻撃者の攻撃成功率を下げるには、実被害が発生する前の「①初期侵入」、「②内部活動」の段階で「プロアクティブ」な対策を取っておくことが重要なのです。

「己」を知る

次に、「己を知る」、つまり自組織の環境を知ることについて考えてみましょう。今回はランサムウェア対策の着目点として、「アタックサーフェス(攻撃対象領域)」、「サプライチェーン」、「脆弱性」の3点から考えます。

●アタックサーフェス:攻撃の端緒となり得るアタックサーフェスが昨今、拡大・複雑化している。攻撃者にとっては攻撃のチャンスが増えているのが現状。

●サプライチェーン:ビジネスの取引関係はアタックサーフェスになり得る。ソフトウェアサプライチェーンを例にとると、B社のソフトウェアを利用するA社という関係において、B社のアップデートサーバに攻撃者が不正プログラムを仕掛けると、A社が通常のソフトウェアアップデートを行うことで不正プログラムに感染するという事象がある。

また、サプライチェーン全体のセキュリティレベルを向上するには、サプライチェーンを構成する個々の組織の対策が必要。

●脆弱性:攻撃者の初期侵入において頻繁に悪用されるが、日本のMTTP(パッチ適用までの平均時間)は世界平均の約1.2倍であり、脆弱性管理に課題がある。

これら3点に対策を施すことで「①初期侵入」、「②内部活動」の段階で攻撃者の動きを封じるプロアクティブな対策がとれるのです。

多角的対策を効率よく実現

「アタックサーフェス」、「サプライチェーン」、「脆弱性」、これら3点におけるリスクを可視化・低減することにより被害を未然に防ぐ。それとともに、万が一被害が発生した場合にも備えておく。プロアクティブとリアクティブの両面をおろそかにしない。こうした多角的視点が、ランサムウェア対策に効果的と言えます。

セキュリティプラットフォーム「Trend Vision One」では、必要な対策を効率よく実施するため、次の機能を提供しています。

●組織全体の資産について、棚卸、リスク評価、対応の優先度づけ、推奨処理情報などの提供

●仮想パッチの情報提供、各レイヤのログを相関分析し、真に対応すべきアラートをアナリストに通知、隔離などの一次対応

図:セキュリティプラットフォーム「Trend Vision One」で効率よく実現するプロアクティブ・リアクティブ両面の対策

これまで、リアクティブな対策を重視してきた方は、ぜひプロアクティブな対策にも注目していただくことをおすすめします。それは、攻撃の成功率を事前に下げることに寄与するとともに、自らを知ることにも寄与するでしょう。

<関連記事>

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

・日本の組織は頻繁に悪用されている脆弱性にセキュリティパッチを適用できているのか?

トレンドマイクロ株式会社 プラットフォームイネーブルメント部 プラットフォームマーケティンググループ 網野 順(あみの・じゅん)

フィッシング攻撃は、依然として最大のサイバーリスクのひとつです。報告件数は増加の一途をたどり、被害額も1件あたり数億円にのぼる事例が多数報告されています。

金銭的被害だけではありません。フィッシングメールからフィッシングサイトに誘導されると、認証情報を窃取され、その後の攻撃に利用されてしまいます。あるいは機密情報を窃取されたり、端末がマルウェアに感染したりするおそれもあります。トレンドマイクロが行ったインシデント対応のうち、実に52%がフィッシングに端を発していたという数字もあり、多くの組織がフィッシング対策に苦慮していることが伺えます。

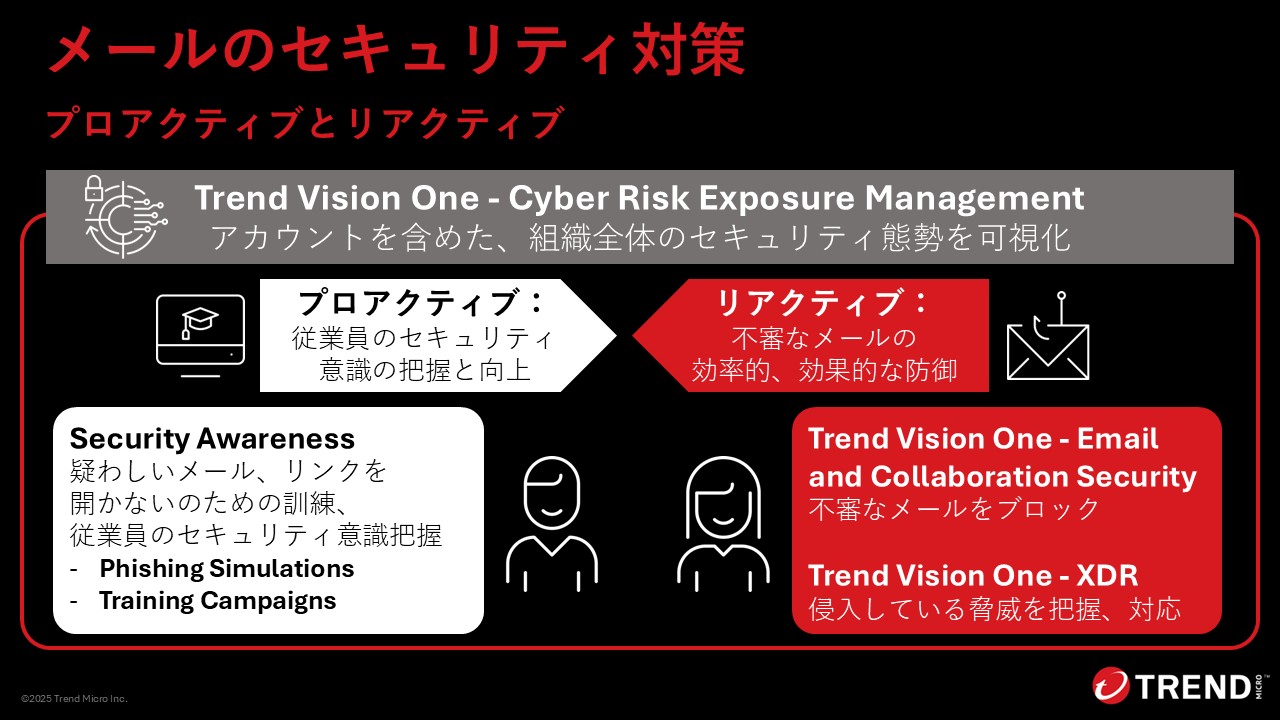

では、メールにはどのようなセキュリティ対策が求められるのでしょうか?

メール対策製品によって不審なメールをブロックする。仮にすり抜けてしまったメールがある場合、XDRによって環境内の異常を把握し対処する。これらはいわば、発生した脅威に対応する「リアクティブ」な対策です。

一方、組織内でフィッシングメールの訓練を行い、従業員のセキュリティ意識の向上を図る。さらに、組織の資産を可視化し、資産の重要度や脆弱性などから対応の優先順位をつけ、順次リスクを軽減しておく。これらは、事前に対策を取ることで被害を未然に防ぐ、「プロアクティブ」な対策と言えるでしょう。

トレンドマイクロのAgentic AIサイバーセキュリティプラットフォーム「Trend Vision One」では、「リアクティブ」と「プロアクティブ」のいずれの対策も実現できます。

図:Trend Vision Oneで実現可能なメールのセキュリティ対策

プロアクティブな対策を実現するソリューション

フィッシングに起因するエンドユーザのアカウントの侵害など、組織内のサイバー資産のリスクを可視化する「Trend Vision One – Cyber Risk Exposure Management(CREM)」で、リスクの高いアカウントを継続的に把握、さらにCREMの上位ライセンス内でご利用いただける従業員のセキュリティ意識の把握と向上を支援する「Security Awareness」では、次の機能を提供しています。

●Phishing Simulation:フィッシング攻撃を想定した訓練の支援

●Training Campaigns:サイバーリスク関連の教育コンテンツを提供

リアクティブなソリューション

「Trend Vision One – Email and Collaboration Security」では、攻撃者からのフィッシングメールに対処する次のような機能を備えています。

●不正URL検査:既知の不正URLに加え、未知のURLのサンドボックス解析や、不正なQRコードのスキャンも可能

●なりすましメールの検知:ヘッダの偽装や模倣ドメインの検出、高額の支払い要求や緊急性をあおるような文面の検出

●Writing Style DNA:文章の特徴や癖をAIがあらかじめ分析し、文体の違いからなりすましメールを見破り、通知。

さらに、Trend Vision OneのXDRでは、メールを含む複数レイヤの連携により、組織内の脅威に対して検知・対応を行います。なお、複数製品の導入により、リソースや技術の不足など運用面で課題がある組織には、マネージドサービスとして「Trend Service One」も提供しています。組織のニーズに合わせて検討いただければ幸いです。

<関連記事>フィッシングメールの攻撃動向を解説

トレンドマイクロ株式会社の岡本

アタックサーフェスの拡大とともに、昨今のサイバー攻撃は、複雑化・激化の一途をたどっていますが、一方で組織側ではSOC(ソック:Security Operation Center)もしくはそれに準じた部門の整備が進んでいます。SOCは、組織内のシステムやネットワークを監視・分析し、サイバー攻撃などのセキュリティインシデントの発生の兆候を把握する任務を担います。SOCと混同されやすい存在してCSIRTがありますが、一般的にはSOCはシステムの監視と分析を目的とし、CISRTはSOCから報告される情報を含め組織に関わる情報を基に、被害を最小限に抑えるためのインシデント対応方針を決定することを目的とするという点に違いがあります※。

※SOCとCSIRT:実際のセキュリティ運用の現場では、SOCがCSIRTの要素を持つ組織もある。

多様化する脅威に対して迅速にインシデントを検出し被害を最小化するために、システム内の多様な情報をいち早く分析・必要な対処をとれる能力が組織に求められた結果、SOCやCISRTに相当する部門(便宜上、以降SOCで統一)を擁する組織が増加しています。しかし、多くのSOCでは人材不足とともに、セキュリティツールの多様化(一部調査では、セキュリティ運用部門で使用されるセキュリティツールの平均数は40に上るという調査もあります)による運用負荷や互いのログやテレメトリ情報の連携不足による可視性の欠如という問題に直面しています。

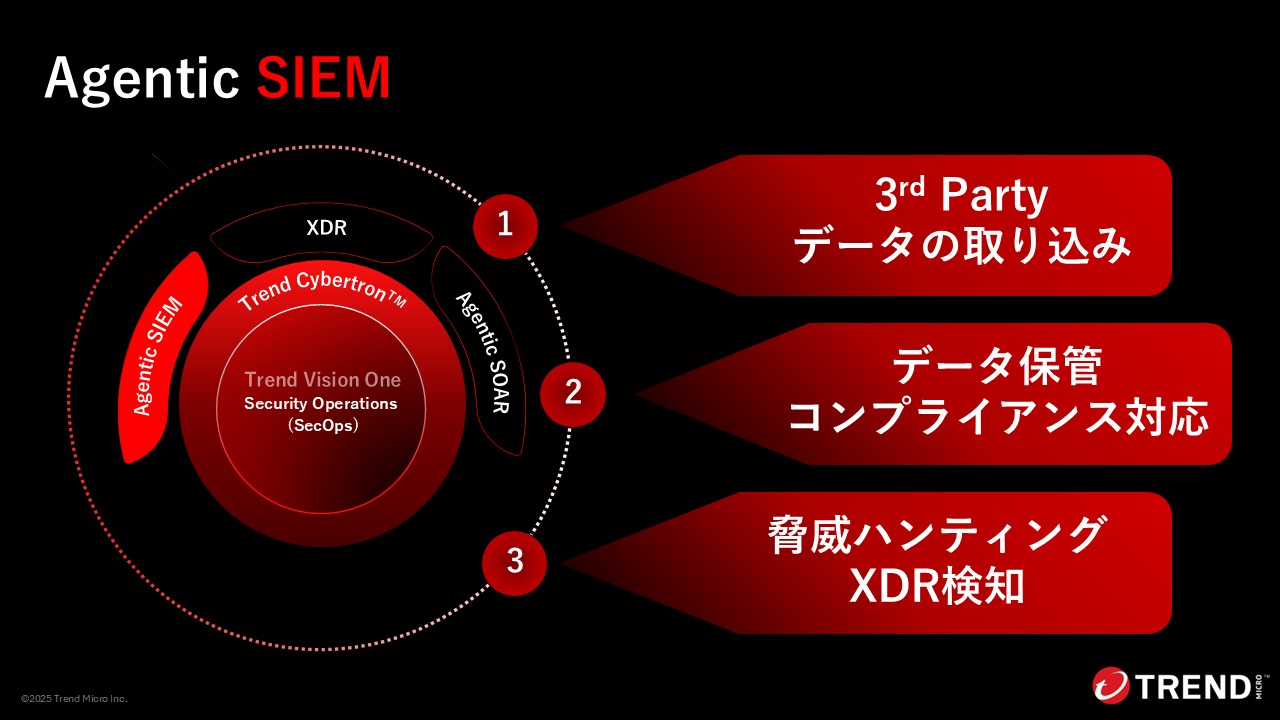

このような課題を抱えるSOCを、技術面で支援するのがSIEM(Security Information and Event Management)、XDR(Extended Detection and Response)、SOAR(Security Orchestration, Automation and Response Solutions)です。これら3つは、サイバー攻撃などのセキュリティインシデントを検知・分析するためのツールの呼称として使用されることも多いため混同しやすいですが、特徴として以下の違いがあります。

・SIEM:

オンプレミスとクラウド環境のセキュリティイベントデータを集約・分析するセキュリティ記録システム。過去のアクセス数の平均値など、予め設定された“しきい値”を超えたログに対してアラートを上げる等の使用方法(ルール設定)がある。運用上のチューニングに知見が必要という面や、インシデントに関係しないアラートのノイズが多く出ることがあるが、証跡管理・保管の面でデータを長期間保管するために用いられることが多く、コンプライアンスや監査報告の面で強みを持つとされる。

・XDR:

各種センサーのテレメトリデータを収集・相関分析するシステム。サイバーセキュリティ企業が培ったサイバー脅威インテジェンス(実際のサイバー攻撃に使用されやすいシステム設定変更やアクセス経路など)を活用し、迅速かつノイズアラートを抑制しながら、インシデント検知やセキュリティ状況を効率的に把握できる。分析に必要な情報を各レイヤのネイティブセンサーが収集してくる点が、SIEMとの違いと言える。

・SOAR:

インシデント対応、オーケストレーション、自動化、脅威インテリジェンス管理機能を単一のプラットフォームに統合するシステム。インシデントの検知に重きを置くSIEMやXDRと比較して、SOARはインシデント検知後の対応の自動化機能に重きが置かれていることが多い。特定の状況やタスクに対して、予め定めた手順をまとめたPlaybook機能などを提供することで、都度人間による判断・作業を介さずに対処を自動化可能。

上記に挙げた3つの技術は、それぞれ独立した製品カテゴリの呼称とは限りません。これら3つの技術要素にまたがって機能を提供しているセキュリティツールが多く、それぞれどの要素に強みがあるのか?と、自組織のサイバーセキュリティ戦略上実現したいことを見据えて、具体的なセキュリティツールを選択する必要があります。

ここで、セッションの冒頭で触れたSOCが求められているミッションに立ち返りましょう。それは、迅速にインシデントを検出し被害を最小化すること、そのためにシステム内の多様な情報をいち早く分析できる能力を保有することです。そのためにはサイバー脅威インテリジェンス活用に強みのあるXDRの要素を軸にSIEMやSOAR要素もバランスよく兼ね備えたツールの導入が今後大きな助けになるでしょう。

トレンドマイクロは以前からTrend Vision One上でXDRやXDRを支えるSOARの機能を提供してきましたが、8月1日にAgentic SIEMをリリースしました。これによりTrend Vision One上で3rd Party製品のデータの取り込みや長期保管といったSIEMの機能や、取り込んだデータを脅威ハンティングに活用するといったXDRの強化などを実現できるようになりました。

図:トレンドマイクロが提唱する「Agentic SIEM」イメージ

具体的には、当社の「Trend Vision One」では、

・自律的にトレンドマイクロ製品やサードパーティ製品からログを収集し、関連性の優先度付けを行う。

・AIによるSOCアドバイザリの提供。

・インシデントの根本原因の分析。

・コンプライアンス観点のエビデンス保全や報告書作成支援。

などが可能です。上記のようなメリットを提供することで、ノイズアラートの抑制や検出対応の時間の削減につながったという調査もあります。

Trend Vision OneはSOCメンバーの運用負荷削減を目指して改良が現在も続けられています。それでも、セキュリティの知見や人的リソース不足などの観点で運用面での不安を抱えるお客様には、Trend Vision Oneの運用を支援するMDR(Managed Detection & Response)サービスも提供しています。「24時間365日の監視」、「監視ログを用いたセキュリティアナリストによる脅威分析」、「万が一のセキュリティインシデント発生時の対応」の3要素を兼ね備えたセキュリティサービス「Trend Service One Complete」で、お客様のSOCの運用を支援します。