2024年は中国、ロシア、北朝鮮のAPTグループによる攻撃を観測~標的型攻撃の最新動向~

2024年に観測した日本の国内組織や台湾をはじめとした日本周辺国への標的型攻撃の動向について、トレンドマイクロによる独自リサーチを踏まえて解説します。

公開日:2025年7月2日

更新日:2025年9月1日

トレンドマイクロが2024年に国内組織で観測した標的型攻撃

トレンドマイクロでは、国内を狙う標的型攻撃の分析レポートを2012年から毎年公開しています。本稿では、国内標的型攻撃分析レポート2025年版より、トレンドマイクロが日本国内で観測した2024年1年間の事例を中心に、特に法人組織にとって深刻な被害に繋がる巧妙な攻撃とその手法に焦点をあてて解説します。

トレンドマイクロが2024年に日本国内で観測された主なAPTグループ(標的型攻撃グループ)は、「Earth Kasha」、「Earth Harpy」、「Earth Kumiho(別名:Kimsky)」、「Earth Koshchei(別名:APT29)」、「APT-C-60」の5つでした。

本稿では、この中から「Earth Kasha」と「APT-C-60」について、直近の動向を解説します。

●Earth Kasha(アース カシャ)

| 別名 | MirrorFace |

| 活動傾向 | ・APT10と関連するグループであり、2019年から日本国内でのみ観測されていた標的型攻撃(2023年に台湾、インドに拡大) ・2023年以前は公共関連組織、国際関係の組織・個人などを標的とし、標的型メール経由でLODEINFOなどのマルウェアを配布。 ・2023年から2024年初頭にかけては、ネットワーク貫通型攻撃にシフトし、公共関連組織や先端技術をもつ企業・組織などに攻撃。 ・2024年中期以降は再度標的型メールを経由したキャンペーンにおいてマルウェア「ANEL」を用いた攻撃が観測されている。 |

| 活動期間 | 2019年12月~ |

| 主な攻撃対象地域 | 日本、台湾、インド |

| 主なターゲット業種 | ・2017-2023年:公共関連組織、国際関係の組織・個人、メディア関係組織・個人 ・2023-2024年:公共関連組織や先端技術をもつ企業・組織など ・2024年以降:公共関連組織、国際関係の組織・個人 |

Earth Kasha(別名:MirrorFace)は2019年12月より活動を続けているグループであり、2025年1月には警察庁と内閣サイバーセキュリティセンターから共同で注意喚起が発出されています。この注意喚起でも言及されていますが、中国の関与が疑われるサイバーエスピオナージとして位置づけられています。

(関連記事)MirrorFace(ミラーフェイス)とは?~警察が注意喚起を行った標的型攻撃グループを解説~

トレンドマイクロでは、Earth Kashaを中国のAPTグループ「APT10」の傘下と見ています。同グループは年々攻撃手法を変化させており、2023年以前はマルウェア「LODEINFO」を用いたスピアフィッシング攻撃を多用していましたが、その後はVPN機器やルータを狙うネットワーク侵入型の手法へとシフトしました。

(関連記事)

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

2024年には再びスピアフィッシング攻撃に戻り、APT10がかつて使用していたマルウェア「ANEL」を用いた攻撃を確認しました。ANELは2018年頃までAPT10による日本に対する攻撃キャンペーンで使用されていたものの、それ以降はほとんど観測していませんでした。

Earth Kashaについては前述の警察庁の注意喚起以降も活動が観測されており、2025年3月にも日本や台湾を標的として攻撃手法を更新した新たな攻撃キャンペーンを展開しています。日本に対して継続的に攻撃を続けていることから、今後も注意が必要な標的型攻撃グループであると言えます。

(関連記事)日本や台湾を狙う標的型攻撃:「Earth Kasha」が攻撃手法を更新して新たな攻撃キャンペーンを開始

●APT-C-60(エーピーティー-シー-60)

| 活動傾向 | ・2021年以降、韓国や中国、日本を含む東アジアを標的とした活動を続けるAPTグループ ・2024年には、韓国を狙ったWPS Officeの脆弱性を悪用したキャンペーンや、日本を狙ったVHDX(仮想ハードディスクのファイル形式の一つ)を配布する標的型メールキャンペーンなどが観測されている |

| 活動期間 | 2021年~(日本では2024年より確認) |

| 主な攻撃対象地域 | 韓国、中国、日本 |

| 主なターゲット業種 | 製造業、経済団体、政治家 |

APT-C-60は2021年より活動しているAPTグループで、日本では2024年より攻撃を観測しています。2024年11月にはJPCERT/CCからその攻撃手法の解説と注意喚起がブログで掲載されました。

トレンドマイクロでは、日本におけるAPT-C-60活動として、2024年8月頃に不正VHDX(仮想化環境で使用される仮想ハードディスクのファイル形式)を配布する標的型メールキャンペーンを観測しています。この攻撃で使われたVHDXのファイル名などから、メディア関係者や企業の採用担当窓口にメールを送付することで侵入を図ったと思われます。

この攻撃では、攻撃者が送付したメールに記載されているGoogle DriveのURLリンクからVHDXファイルをダウンロードするように仕向けられています。このVHDX内に含まれるショートカットファイルをユーザが実行することで不正プログラムへの感染が開始されます。

なお、APT-C-60の帰属については、攻撃対象の分析などから朝鮮半島に関連したAPTグループであることは複数のセキュリティベンダーで言及されていますが、具体的な国名や既存グループとの関連性については意見が定まっておらず、現在議論が進んでいる最中です。例えばKnownsecとPositive Technologiesは、2024年の当該キャンペーンの分析を通じて、APT-C-60が韓国に関連するとされる「DarkHotel」と関連していると言及しています。

海外を標的にしていたが数年後に日本を標的にしたAPTグループ例

| グループ名 | 従来の主な標的 | 活動開始時期 | 日本での活動開始時期 |

| Earth Koshchei | EU、アメリカ | 2008年 | 2024年 |

| APT-C-60 | 韓国、中国 | 2021年 | 2024年 |

| Earth Harpy | アメリカ | 2019年 | 2022年 |

たとえば、地政学的リスクの高まる台湾では、2024年を通じて複数業界が標的型攻撃を受け続けています。

(2025年9月1日追記)

------------------------------------------------------------

下記表のうち、3度登場する「Earth Estries(別名:Salt Typhoon、ソルトタイフーン)」は、2023年頃から活動を確認しているAPTグループです。2025年8月27日、米国国家安全保障局(NSA:National Security Agency)が中心となり、日本の警察庁・国家サイバー統括室、欧州各国やカナダの当局と連名で、共同サイバーセキュリティアドバイザリを公開しました。日本政府も注意喚起するAPTグループとして、今後注視が必要といえます。

------------------------------------------------------------

| 時期 | グループ名 | 標的業界 |

| 2023年10月~2024年2月 | Earth Estries | 政府機関 |

| 2024年初頭 | Earth Kasha | 政府機関 / 先端技術 |

| 2024年1月 | Earth Lusca | 政府機関 |

| 2024年1月 | Earth Freybug | 化学工業 |

| 2024年2月~6月 | Earth Hundun | 研究機関 |

| 2024年2月 | Earth Preta | 政府機関 |

| 2024年3月 | Earth Ammit (TIDRONE) | 金融業界 |

| 2024年4月~7月 | Earth Ammit (TIDRONE) | 軍事 |

| 2024年6月 | Earth Estries | テクノロジー |

| 2024年6月~7月 | Earth Preta | 政府機関 |

| 2024年7月 | Earth Baxia | 政府機関 |

| 2024年7月~8月 | Earth Baku | 政府機関 / テクノロジー |

| 2024年7月~8月 | Earth Ammit (TIDRONE) | 衛星産業 |

| 2024年8月~9月 | Earth Freybug | 化学工業 |

| 2024年10月 | Earth Hundun | 運輸業 |

| 2024年12月 | Earth Estries | テクノロジー |

| 2024年12月 | Earth Alux | テクノロジー / 金融 |

直近、特に台湾において標的となっている業種としてドローン産業が挙げられます。台湾の国家発展委員会が2024年9月に発表した資料によると、ドローン産業を軍需における重点の1つとし、2028年までに生産額を10倍増加させ、300億台湾元(1400億円程度)に引き上げるとしています。

この状況下で、トレンドマイクロでは、Earth Ammitによる台湾のドローン産業のサプライチェーンを狙った攻撃を2024年から確認にしています。Earth Ammitは他の中国語話者によるAPTと関連しているグループであり、ドローンサプライチェーンを攻撃するキャンペーン「TIDRONE」を展開しています。

(関連記事)攻撃グループ「Earth Ammit」がドローンのサプライチェーンを侵害

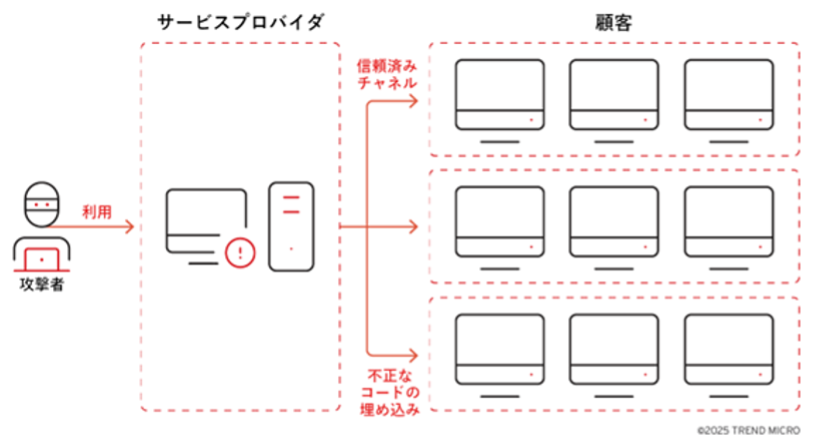

トレンドマイクロでは、Earth Ammitによるサプライチェーン攻撃を観測しており、正規のソフトウェア内に不正なコードを埋め込む「ソフトウェアサプライチェーン攻撃」と信頼済みチャネルを介して下流の顧客側にマルウェアを送り込む「ビジネスサプライチェーン攻撃」の2パターンの攻撃が展開されています。

昨今の標的型攻撃の傾向と日本企業が取るべき対策

昨今の標的型攻撃の傾向として、まずは「昨今の地政学的緊張の高まりが攻撃対象を広域化させている」ことが挙げられます。2023年に日本に対する標的型攻撃を観測したのは、中国背景APTグループ「Earth kasha」と「Earth Harpy」のみでした。しかし、2024年にはこれに加えて、ロシア背景の「Earth Koshchei(別名:APT29)」と北朝鮮背景の「Earth Kumiho(別名:Kimusky)」などによる標的型攻撃を観測しています。

APTグループは国際情勢に連動し、それぞれの背景となる政府・組織の利益追求を行っています。昨今の複雑な情勢のなか、日本も海外政府や地域のパートナーシップ協力などを模索している状況であり、日本国内の情勢や技術に関連するサイバーエスピオナージ・攻撃だけでなく、国際関係・国際情勢のなかで、今後も広く関心・攻撃の対象となるケースが増えていくものと考えます。

次に、挙げられる標的型攻撃の傾向として「標的の環境・状況に対して臨機応変に攻撃を使い分けている」ことです。標的により効率的に侵入し、秘匿性を高めて永続的に攻撃を行い続けるために、APTグループは攻撃手法を変化させつづけています。

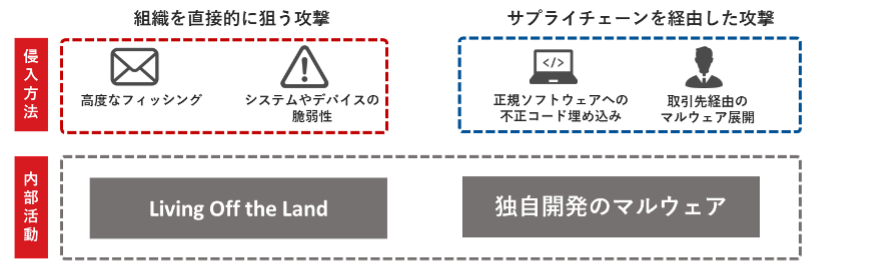

初期侵入の方法として、時には標的組織を直接的に狙ったフィッシングメールやネットワーク貫通型攻撃を展開したり、時にはサプライチェーン攻撃を展開したりします。また、内部に侵入後も正規ツールを悪用して検知を回避する「Living off the Land」や独自で開発したマルウェアを環境によって使い分けます。

では、この2つの傾向を踏まえて、防御側はどのような対策を講じていけばよいのでしょうか。

APTによる標的型攻撃は手法を変化させながら継続的に行われるため、従来型の「既知のパターンに基づく対処」だけでは限界があります。攻撃の兆候や新手法を先回りして把握し、適切に対策を講じるためには、「脅威インテリジェンス」を活用したプロアクティブな防御体制が不可欠です。

たとえば、APTの背景、標的傾向、手法を文脈的に理解することで、攻撃者が自組織に何を狙ってくるか、どの程度のリスクがあるかを評価できます。そして、こうした評価に基づいて、限られたセキュリティリソースの中でも効果的な優先順位付けが可能になります。

一方で、脅威インテリジェンスには「落とし穴」が存在します。脅威インテリジェンスを導入した組織の典型的な課題として「情報を受け取って終わり」に陥ってしまうことです。この状態に陥る原因として、以下のような理由が挙げられます。

●明確な活用目的の欠如

「とりあえず導入」したものの、何のために使うのか、どのような成果を期待するのかが曖昧なまま運用が開始される

●責任者・担当者の不在

インテリジェンス情報を分析し、アクションに落とし込む専任担当者が不在で、「誰かがやるだろう」という状態になりがち

●既存業務との連携不足

インシデント対応、脆弱性管理などの既存セキュリティ業務との連携プロセスが確立されていないため、情報が孤立している

本来のインテリジェンス活用とは、収集した情報を自組織の文脈で分析し、具体的な行動に変換することです。つまり、「この情報が自組織にとって何を意味するのか」「どのような対策を講じるべきか」「優先順位はどう設定すべきか」まで落とし込む必要があります。

脅威インテリジェンスを最大限活用し、APTグループによる標的型攻撃に備えるには、「情報をどう使うか」だけでなく「それをどのように現場に組み込むか」が鍵となります。以下は、対策を組織内に実装していくうえで重要な具体的アプローチ例です。

1. 脅威モデルに基づいた防御戦略の策定

MITRE ATT&CKなどのフレームワークを活用して、自組織が想定される攻撃パターンやTTP(戦術・技術・手順)を体系的に整理します。これにより、検知・防御体制の「空白領域」を可視化し、ピンポイントな改善を行うことができます。

2. XDRやEDRによる攻撃の横展開検知

近年の標的型攻撃では、標的組織内での「水平移動」や「権限昇格」など、攻撃後の動きが高度化しています。エンドポイントだけでなく、ネットワーク・クラウド・アイデンティティなど横断的に可視化・相関分析できるXDR(Extended Detection and Response)による監視体制が有効です。

3. サプライチェーン全体のセキュリティ評価とモニタリング

標的型攻撃の一手法として「サプライチェーン攻撃」が増加しています。外部委託先や取引先に対しても、セキュリティポリシーの共有・順守状況の評価を行い、可能であれば通信や挙動の監視などを通じてリスクの早期検知を行うべきです。

4. 初動対応体制(Incident Readiness)の整備

脅威インテリジェンスの活用は、予防だけでなく、事後対応の初動の精度とスピードにも大きく影響します。あらかじめ標的型攻撃を想定したプレイブック(対応手順書)を作成し、年に数回、模擬演習を行うことで、現場の即応力を高めることが重要です。

5. 経営層への定期的なレポーティングと意思決定支援

標的型攻撃は企業の事業継続やレピュテーションに直接影響するケースもあります。経営層が「今、自社が何を狙われ、どのような対策を講じているか」を定期的に把握できるよう、脅威インテリジェンスに基づいた経営視点でのレポーティングが求められます。

標的型攻撃が国際情勢の変化とともに標的や手法を変化させている状況においては、脅威インテリジェンスの活用はもはや一部のセキュリティ専門家のものではなく、組織全体が関与すべきトピックと言えます。防御を高度化するためには、情報を「活かす仕組み」と「対応できる現場力」の両輪が不可欠になっています。

脅威インテリジェンスの活用方法の実践的なガイドについては、以下の記事で詳細を解説しています。

(関連記事)Cyber Threat Intelligenceを有効活用するには?~スレットハンティングを始める前に読みたい実践ガイド

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)