APT&標的型攻撃

日本や台湾を狙う標的型攻撃:「Earth Kasha」が攻撃手法を更新して新たな攻撃キャンペーンを開始

日本や台湾を狙う標的型攻撃グループ「Earth Kasha」が展開する最新の攻撃キャンペーンについて、特に変更されたTTPsに焦点を当てて解説します。

概要

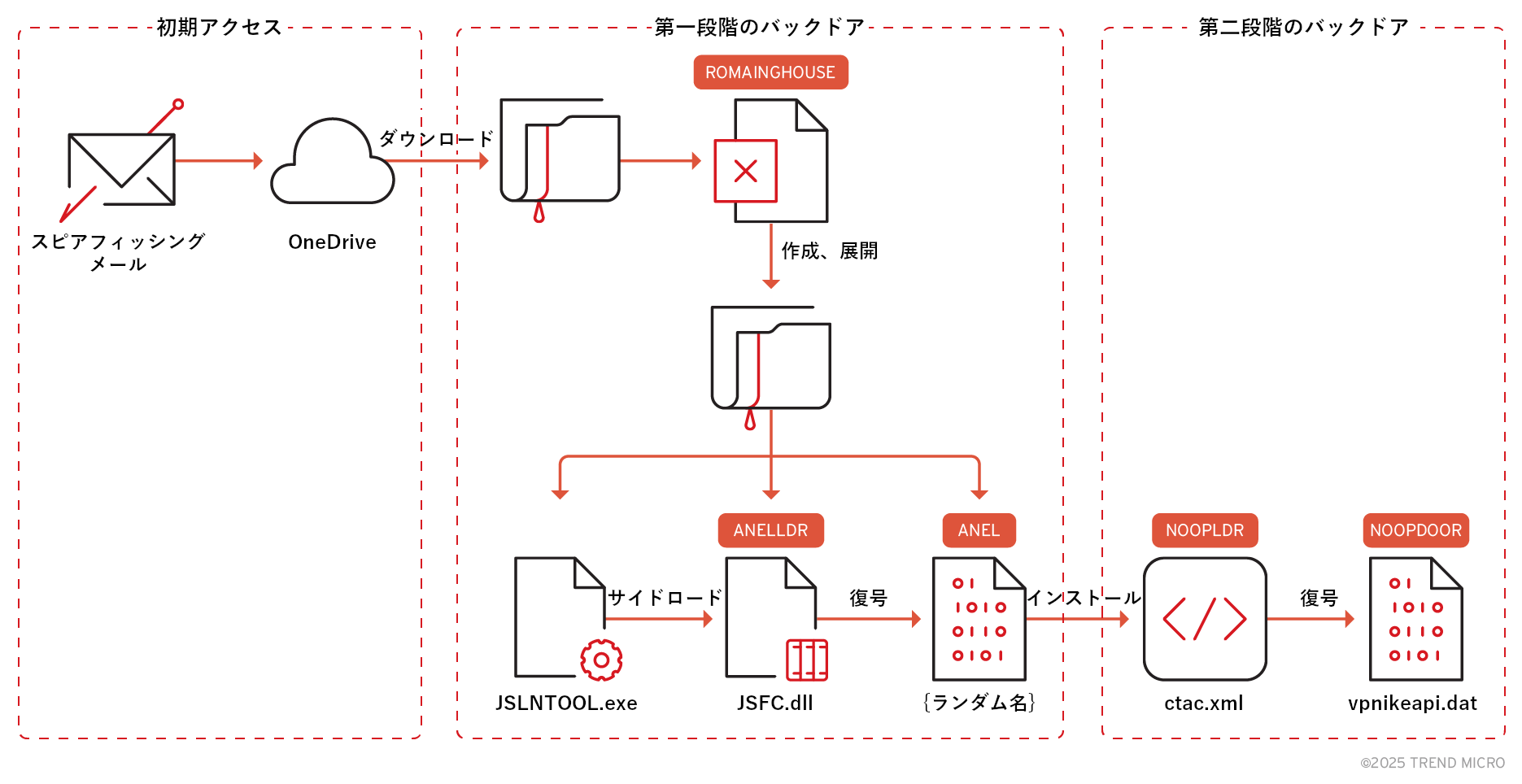

- APT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Kasha」は、2025年3月頃から新たな攻撃キャンペーンを実行し、スピアフィッシングの手口によってバックドア「ANEL」の新型亜種を配布するなど、攻勢を強めています。被害組織の傾向を踏まえると、その目的は諜報活動にあると考えられます。

- トレンドマイクロでは、Earth Kashaを「APT10」傘下のグループであると判断しています。今回の攻撃キャンペーンでは日本や台湾の行政機関や公共機関が狙われていました。本活動の影響として、機密情報の窃取やガバナンス関連データの漏えいなどが考えられます。

- 本攻撃キャンペーンでは、バックドア「ANEL」の機能が強化され、BOF(Beacon Object File)をメモリ上で実行するコマンドが新たに実装されています。また、第二段階のバックドア「NOOPDOOR」を起動する目的で、ツール「SharpHide」が導入された可能性もあります。

- 企業や組織がこうした攻撃を防ぐ上では、外部または未確認のOneDriveリンクなどに対してゼロトラストのアプローチを適用し、プロトコル「DNS over HTTPS」の悪用を継続的に監視するなど、プロアクティブなセキュリティ対策を実施することが重要です。

- トレンドマイクロのセキュリティプラットフォーム「Trend Vision One™」は、本稿で挙げたIoC(侵入の痕跡)を的確に検知、ブロックします。さらに、Earth Kashaの最新情報を反映した脅威レポートや脅威インサイト、ハンティング用クエリを提供しています。

はじめに

2025年3月、APT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Kasha」が日本や台湾に対して新たな攻撃キャンペーンを展開していることが判明しました。この活動では、スピアフィッシングの手口によってバックドア型マルウェア「ANEL」の新型亜種が被害環境に展開されます。

Earth Kashaは、2018年頃まで活発な活動が確認されていた「APT10」に関連するグループの1つであるとトレンドマイクロでは判断しており、「APT10傘下グループ(APT10 Umbrella)」と定義しています。Earth Kashaを含む「APT10傘下グループ」の源流の1つとしては、遅くとも2017年のANEL登場に遡れるものと言えます。Earth Kashaの特徴としては、戦略や技術、ツールなどの攻撃手法を頻繁に切り替えることが知られています。2024年に確認された前回の活動において、Earth Kashaはスピアフィッシングの手口を利用し、日本の政治組織や研究機関、シンクタンク、国際関係組織に属する個人を攻撃していました。2025年に入ってからは、新たなスピアフィッシング攻撃を開始し、標的の範囲を日本や台湾の行政組織や公共機関に広げているように見受けられます。

本攻撃キャンペーンの目的は、その被害者分布や侵入後のTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)に基づくと、サイバー諜報活動や情報窃取にあると推測されます。また、Earth Kashaが中国背景とされるAPT10の傘下グループである点を踏まえると、日本や台湾を標的とするサイバー諜報活動の背後には、政治的な動機の存在が推測されます。

本稿では、Earth Kashaによる最新の攻撃キャンペーンで確認されたTTPsやマルウェアについて解説します。

初期アクセス(Initial Access)

本攻撃キャンペーンは、標的型メール(スピアフィッシングメール)を皮切りに始まります。今回の事例では、標的型メールは正規のアカウントから送信されていました。こうした正規のアカウントは、何らかの形で不正アクセスされ、メール配信の踏み台として悪用されたと考えられます。

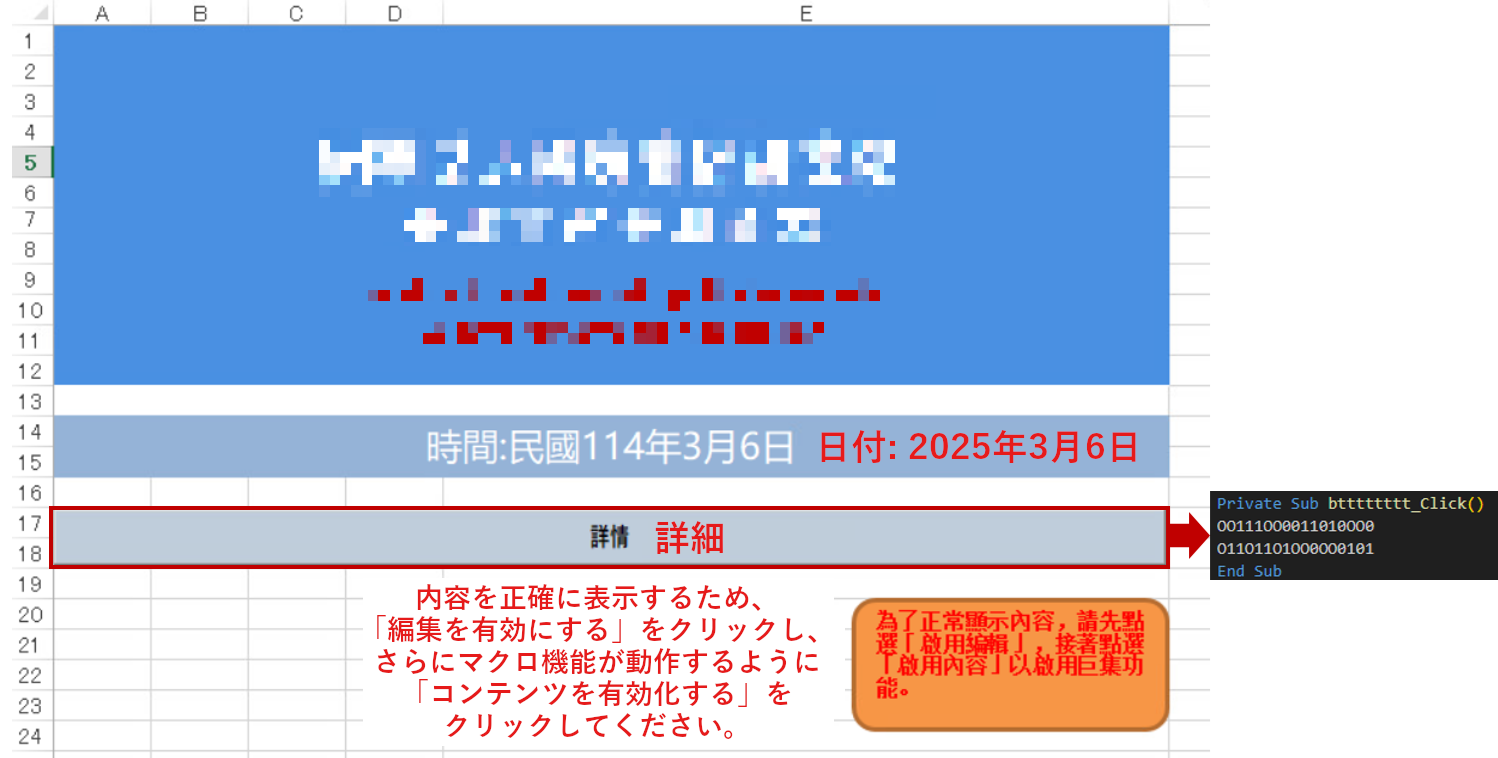

標的型メールの本文中にはOneDriveのリンクが埋め込まれており、クリックすると不正なExcelファイルを含むZIPファイルがダウンロードされます。Excelファイルの名前やメールの件名は、下記に示す例のように、メール受信者の関心を引く内容となっています。

- {伏せ字}_修正済み履歴書(日本語のファイル名)

- 臺日道路交通合作與調研相關公務出國報告(台湾語のファイル名:日本語訳は「日本-台湾の交通協力・研究に関する海外出張報告書」)

- 應徵研究助理-{伏せ字} (台湾語のファイル名:日本語訳は 「調査アシスタントの申し込み-{伏せ字}」)

ドロッパー

これらのExcelファイルには、不正マクロ型のドロッパーである「ROAMINGMOUSE」が埋め込まれています。図2の通り、受信者を騙してマクロを有効化させると共に、クリック操作を受けてROAMINGMOUSEが実行されます。これによって、標的環境内にバックドア型マルウェア「ANEL」がインストールされます。

前回2024年に確認された攻撃キャンペーンでも、初期ドロッパとしてROAMINGMOUSEが利用されていました。しかし、その起動方式は異なります。具体的に2024年の攻撃では、Excelファイルの代わりにWordファイルが使用されました。また、不正な処理の開始条件も、クリックではなくマウス移動となっていました。

ROAMINGMOUSEは、起動すると、自身に埋め込まれたZIPファイルをBase64でデコードしてディスク内に保存し、その中身を展開します。今回の攻撃キャンペーンで展開されたコンポーネントを、下記に示します。

- JSLNTOOL.exe、JSTIEE.exe、またはJSVWMNG.exe:「株式会社ジャストシステム(JustSystems Inc.)」の署名が付与された正規のアプリケーション

- JSFC.dll:「ANELLDR」と呼ばれる不正なローダ

- {ランダムなファイル名}:暗号化されたANELのペイロード

- MSVCR100.dll:正規のDLLであり、EXE(上記のJSLNTOOL.exeなど)の起動に必要

これらコンポーネントの格納先パスを、下記に示します。

%LOCALAPPDATA%\Microsoft\Windows\{ランダムなフォルダ名}

%LOCALAPPDATA%\Microsoft\Media Player\Transcoded Files Cache\{ランダムなフォルダ名}

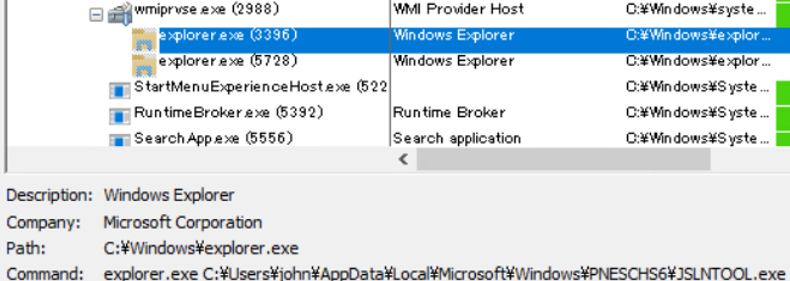

この後ROAMINGMOUSEは、WMI経由を利用し、正規のEXEコンポーネント(JSLNTOOL.exeなど)をexplorer.exeの引数に含めて起動します。これらの正規EXEコンポーネントは「DLLサイドローディング」手法の踏み台として悪用されるものであり、実行すると同フォルダに格納された不正なDLL「JSFC.dll」がロードされます。

注目すべき発見事項として、ROAMINGMOUSEはセキュリティ製品「McAfee」がインストールされているかをチェックします。インストール済みと判定した場合、実行方針を切り替え、スタートアップフォルダにバッチファイルを作成します。このバッチファイルは、WMI無しで正規のEXEをexplorer.exeの引数に含めて起動します。

第一段階のバックドア「ANEL」

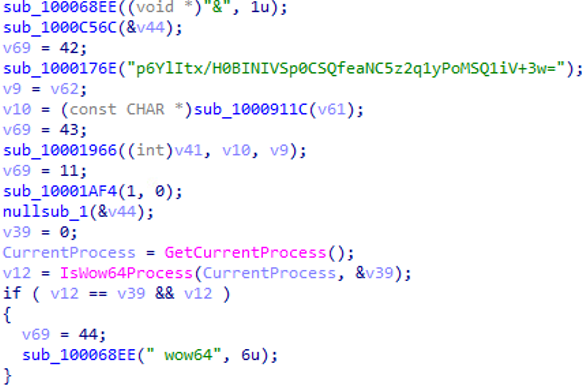

「ANELLDR」の名で呼ばれる不正なローダ「JSFC.dll」は、前回のEarth Kashaによる攻撃キャンペーンで使用されたものと、ほぼ同等の機能を持ちます。起動すると、同フォルダに置かれたANELの暗号化済みBLOBファイルを「AES-256-CBC」と「LZO」の方式で復号し、それをメモリ内で実行します。

以前よりANELのファイルにはバージョン番号が埋め込まれ、そこから開発の進行状況を推測することができました。しかし、2024年の攻撃キャンペーン以降、Earth Kashaは当該のバージョン番号を暗号化するようになりました。今回の攻撃キャンペーンでも、ANELのバージョン番号には暗号化がかけられています。

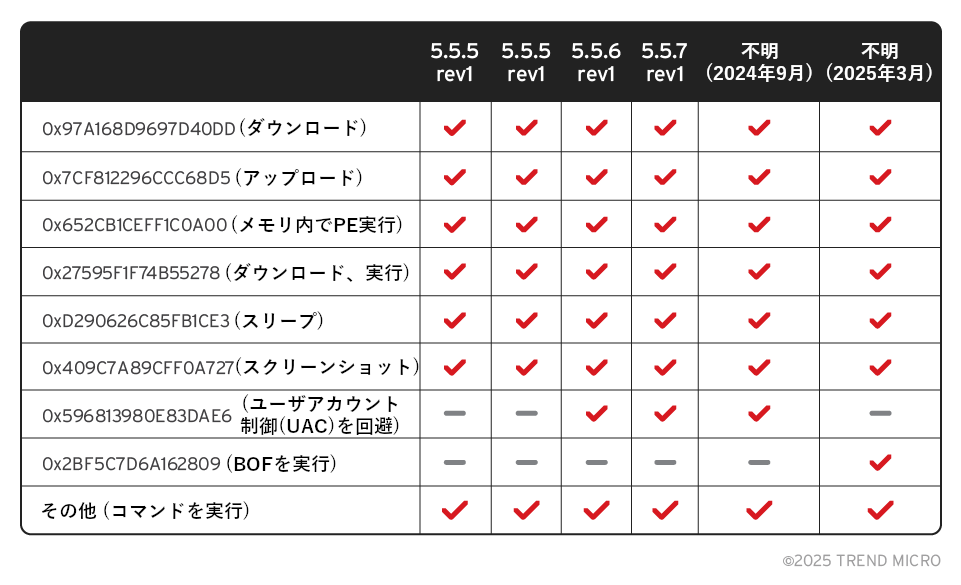

ANELの機能面を比較すると、遠隔操作(C&C:Command and Control)の通信プロトコルについては前回とほぼ同様であり、独自仕様のChaCha20やXOR、LZOによって暗号化されています。一方、今回の攻撃キャンペーンでは、BOF(Beacon Object File:ビーコン・オブジェクト・ファイル)を実行するためのコマンドが新たに追加されています。表1に、ANELの各バージョンがサポートするコマンド一覧を示します。

バックドア「ANEL」の配備後に行われる活動

バックドア「ANEL」のインストール後、Earth Kashaはそのコマンドを利用して被害環境からスクリーンショットを含むさまざまな情報を入手し、調査を行うものと見られます。実際の攻撃事例の中で実行が確認されたコマンドを下記に示します。

- tasklist /v

- net localgroup administrators

- net user

Earth Kashaは、スクリーンショットや起動中のプロセス一覧、ドメイン情報を通し、被害者の情報を分析していたように見受けられます。これは、本当に意図した標的システムに侵入できたかを検証するためと考えられます。実際に、攻撃の第二段階には進行しなかった事例も確認されています。一方、第二段階に進行した事例において、攻撃者はバックドア「ANEL」を介して下記のコマンドを実行し、被害環境内に第二段階用バックドア「NOOPDOOR」のコンポーネントをダウンロードしました。

cmd /c C:\Windows\Microsoft.NET\Framework64\v4.0.30319\MSBuild.exe C:\ProgramData\ctac.xml

NOOPDOORコンポーネントのダウンロード先:C:\ProgramData

今回の攻撃キャンペーンにおいて、Earth Kashaは永続化のためにツール「SharpHide」を利用した可能性があります。これにより、NOOPDOORをツール「Hidden Start(hstart64.exe)」から起動し、自動実行に際してMSBuildのユーザインタフェースを隠蔽したと考えられます。下記コマンドに見られる「msiexec.exe」は正規のものと識別されたため、攻撃者は正規アプリケーションのプロセスにツール「SharpHide」を埋め込んだ(インジェクション)ものと推測されます。

C:\WINDOWS\system32\msiexec.exe action=create keyvalue="C:\ProgramData\hstart64.exe" arguments="/NOCONSOLE

\"C:\Windows\Microsoft.NET\Framework64\v4.0.30319\MSBuild.exe C:\ProgramData\ctac.xml\""

この後、Earth Kashaは下記のコマンドによってANELの作業フォルダを削除しました。

rd /s /q "C:\Users\{伏せ字}\AppData\Local\Microsoft\Media Player\Transcoded Files Cache\{ランダムなフォルダ名}"

rd /s /q "C:\Users\{伏せ字}\AppData\Local\Microsoft\Windows\{ランダムなフォルダ名}"

第二段階のバックドア「NOOPDOOR」

今回の攻撃キャンペーンでは、第2段階用のバックドアとして「NOOPDOOR」がインストールされました。NOOPDOORは高度なバックドアであり、2021年からEarth Kashaの占有ツールとして利用され、頻繁に機能の追加や削除が行われてきました。今回特に目を引く変更点として、通信プロトコル「DNS over HTTPS(DoH)」のサポートが挙げられます。

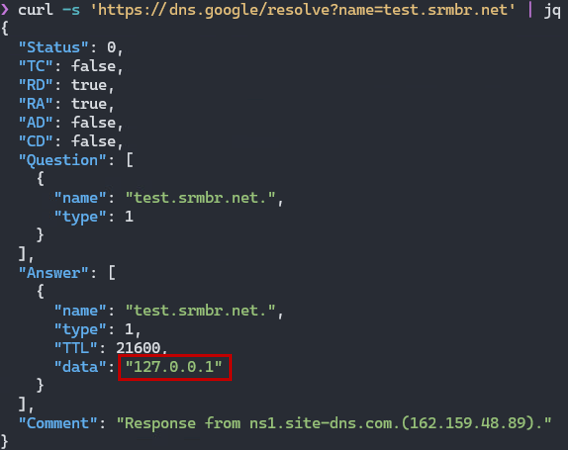

DoHは比較的新しい技術であり、IPアドレスの解決時に従来の平文通信ではなくHTTPSを利用することで、ユーザのプライバシーを確保します。NOOPDOORの新規バージョンでは、C&C通信時にDoHを利用し、名前解決リクエストを暗号化します。NOOPDOORのコードには、GoogleやCloudflareなどのDoHをサポートするパブリックサービスが記載されています。

NOOPDOORは、前回と同様に現在日時をベースとしたドメイン生成アルゴリズム(DGA:Domain Generation Algorithm)を利用し、C&Cドメインを生成します。続いて、DoHによってIP解決を行うことで、不審なドメイン名解決のリクエストを隠蔽します。図6に、DoHによってIPアドレスを取得する流れを示します。DNSによる名前解決の結果は、HTTPSの実データに格納され、リクエスト元に返却されます。

まとめとセキュリティ推奨事項

APTグループ「Earth Kasha」は現在なお猛威を振るい続け、2025年3月に確認された攻撃キャンペーンでは、日本や台湾の行政機関や公共機関に対する攻勢を強めています。背後にいる実行者は、以前と同様にスピアフィッシングで標的を狙いますが、TTPsに若干の変更を加えています。例えば、以前はROAMINGHOUSEがWordファイルに埋め込まれていましたが、現在ではExcelファイルが利用されています。また、不正な処理を開始する引き金も、マウス移動からクリックに変更されました。

今回の新たな攻撃キャンペーンでも、2024年の時と同様、バックドア「ANEL」のファイルに埋め込まれたバージョン情報には暗号化がかけられています。しかし、今回のバージョンは、BOF(Beacon Object File:ビーコンオブジェクトファイル)をメモリ起動するための新規コマンドをサポートしています。また、永続化の手口としてツール「SharpHide」を導入し、これによって第二段階のバックドア「NOOPDOOR」を「Hidden Start(hstart64.exe)」から起動し、自動起動時にはMSBuildのユーザインターフェースを隠蔽する措置をとっています。

企業や組織がこうした高度なサイバー攻撃の被害を避ける上では、警戒態勢を維持し、プロアクティブなセキュリティ対策を導入することが重要です。特に行政関連データや知的財産、インフラ、アクセス認証情報などの高価値な情報資産を扱う組織については、格別の注意が求められます。本稿で挙げたTTPsを防ぐ上で推奨される対策を、以下に示します。

- 外部、または未確認のOneDriveリンクを開く危険性について周知するため、ユーザ向けの教育を実施する。未確認のメールに含まれるリンクやファイルを操作する際には、ゼロトラストのポリシーを適用する。

- プロトコル「DNS over HTTPS」の不正利用や、その可能性を監視する。

- インターネットからダウンロードされたマクロを禁止、または無効化する。

- 不審な活動を検知できるように、エンドポイントの検知応答ツールを最大限に有効化する。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この手厚く包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Still in the Game: Earth Kasha's Continued Spear-Phishing Campaign targeting Taiwan and Japan(止まぬ攻勢:Earth Kashaが日本や台湾を標的にスピアフィッシング攻撃キャンペーンを継続)

Trend Vision Oneのアプリ「Threat Insights」

- Threat Actors: Earth Kasha(攻撃グループ:Earth Kasha)

- Emerging Threats: Still in the Game: Earth Kasha's Continued Spear-Phishing Campaign targeting Taiwan and Japan(高まる脅威:Earth Kashaが日本や台湾を標的にスピアフィッシング攻撃キャンペーンを継続)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

eventName:MALWARE_DETECTION AND (malName:*ROAMINGMOUSE* OR malName:*ANEL* OR malName:*NOOPLDR* OR malName:*NOOPDOOR*)

eventSubId: 301 AND (hostName: *.srmbr.net OR hostName: *.kyolpon.com)

eventSubId: 204 AND (dst: 172.233.73.249 OR dst: 172.105.62.188 OR dst: 192.46.215.56 OR dst: 139.162.38.102)

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Earth Kasha Updates TTPs in Latest Campaign Targeting Taiwan and Japan

By: Hara Hiroaki

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)