フィッシング

電子メールサービスの特性を悪用する様々なビジネスメール詐欺の手口を解説

ビジネスメール詐欺(Business Email Compromise、BEC)は、被害者の数を減少させているにもかかわらず、依然として法人組織に最も大きな金銭的損失をもたらすサイバー犯罪の1つとして確認されています。トレンドマイクロは、BECの脅威動向を継続的に監視するなかで、2021年1~9月にかけて検出数が増加していることを観測しました。

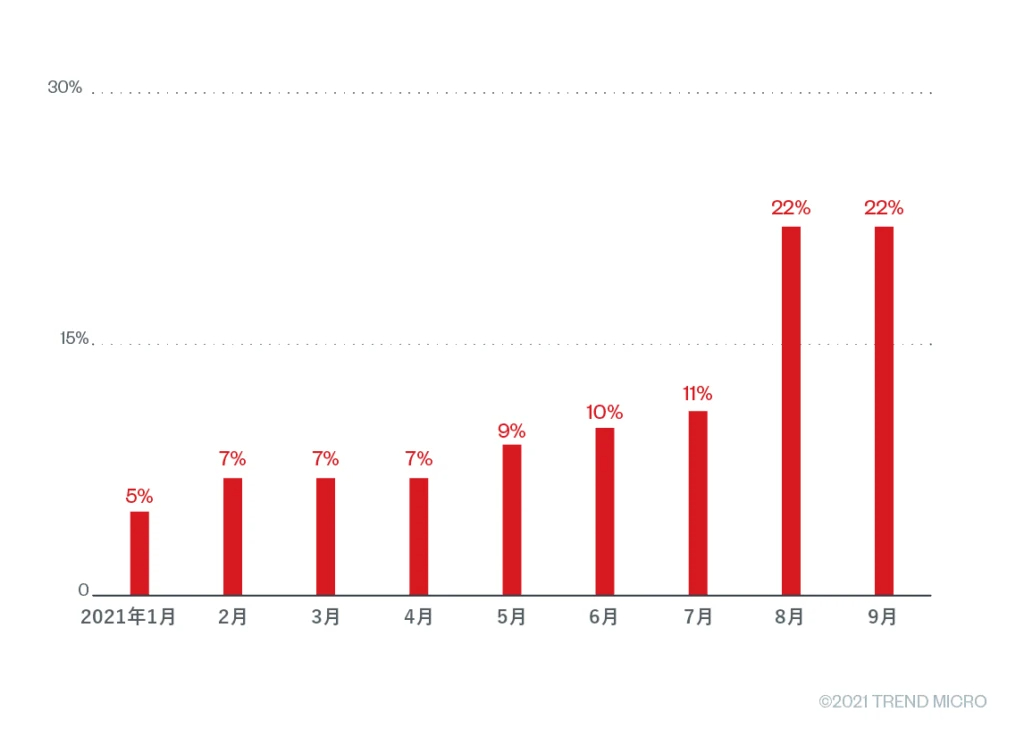

「DX(デジタルトランスフォーメーション)」や「2025年の崖」など新たなデジタル世界への対応と変革が推進される中、これらの変化を悪用する多くのオンライン攻撃や脅威が被害を拡大させています。同様に、ビジネスメール詐欺(Business Email Compromise、BEC)は、被害者の数を減少させているにもかかわらず、依然として法人組織に最も大きな金銭的損失をもたらすサイバー犯罪の1つとして確認されています。トレンドマイクロは、BECの脅威動向を継続的に監視するなかで、2021年1~9月にかけて検出数が増加していることを観測しました(図1)。

トレンドマイクロのクラウド型セキュリティ技術基盤

「Smart Protection Network(SPN)」のデータに基づく

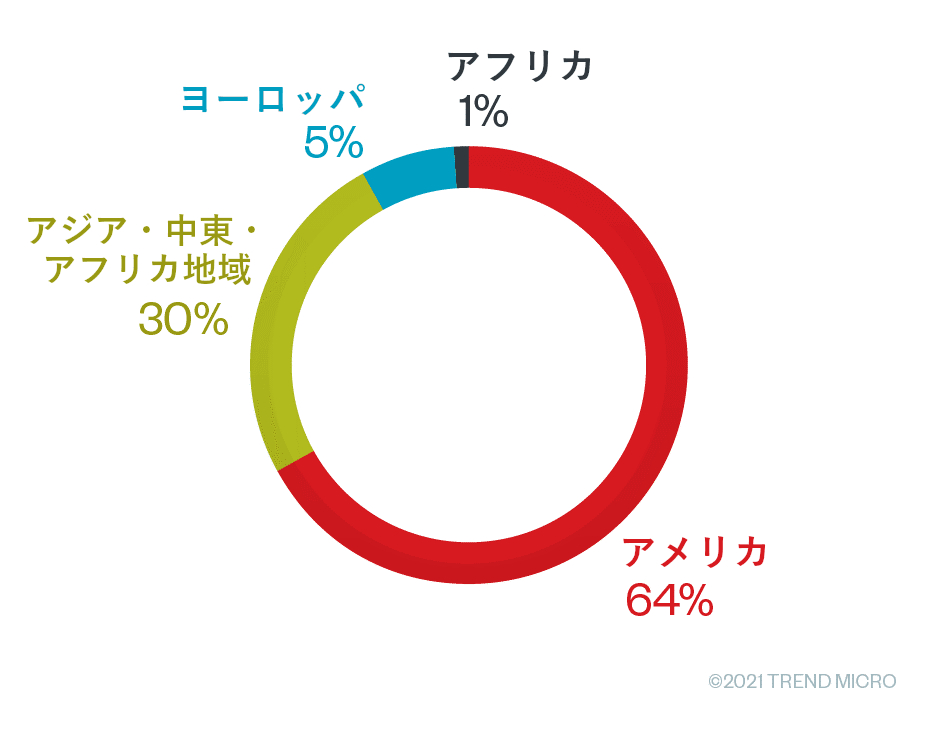

図1に示す通り、BECの検出数は2021年1~9月を通して徐々に増加していたため、トレンドマイクロは展開されていたそれらのキャンペーンに注意を向けていました。特に、8月に突如として検出数が大幅に増加したことに着目しました。BEC攻撃者が主に経営幹部や管理職になりすましていた過去数年間のキャンペーンに対し、今回の調査では、一般社員の氏名をメールの表示名に悪用して本人になりすます特定のBECキャンペーンが観測されました。これらの調査結果から、電信送金リクエストや銀行の給与口座の変更、または所属企業に関連する様々な情報を得るために一般社員になりすました、あるいは一般社員を標的とした危険な詐欺メールが急増していることに気が付きました。トレンドマイクロはこの問題に対処するために、同年第1四半期からTrend Micro™ Cloud App Securityにて「表示名のスプーフィング検知」(送信者の表示名を悪用したなりすましメールを検知する機能)を提供しています。これによりトレンドマイクロは、BECが米国で最も多く検出されていることを確認しました(図2)。

(2021年1~9月)

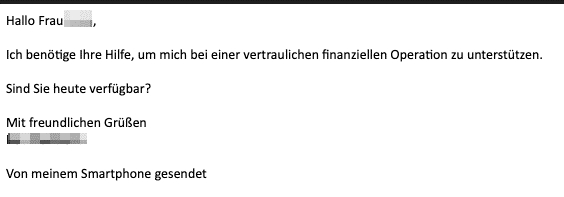

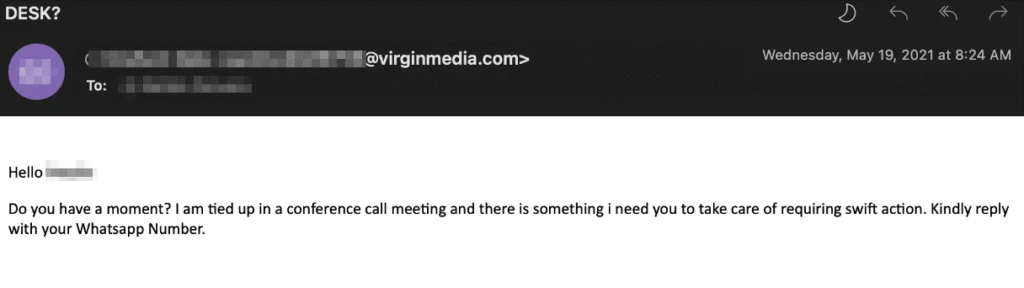

メールの内容:送信者(BEC攻撃者)は機密の財務業務に対する手助けを求めており、

受信者に当日対応可能かどうかを尋ねている

ビジネスメール詐欺(BEC)とは、電子メールを悪用したネット詐欺の一種のことです。本ブログ記事では、BEC攻撃者が悪用する5つの主要な電子メールチャネルについて解説します。さらにトレンドマイクロは、BECの脅威動向を継続的に監視するなかで、BEC攻撃者が一度だけキャンペーンを展開するのではなく、同一チャネルや攻撃手法を長期間にわたって悪用する可能性があることを突き止め、インターネット上での様々ななりすましやネット詐欺に遭った被害者の訴えについても追跡調査を行いました。加えてトレンドマイクロは、詐欺メールを正規のものに見せかけるためにBEC攻撃者が悪用したキーワードやドメイン名に用いられた命名パターンのほか、受信者がこれらの詐欺メールに遭遇した際に対処すべき問題と対策について注目しました。

■ ビジネスメール詐欺の手口に悪用された電子メールサービスの種類

トレンドマイクロは、BEC攻撃者によって悪用された電子メールサービスや、彼らのキャンペーンで採用された攻撃手法を分析しました。

1. フリーメールサービス

トレンドマイクロは、BEC攻撃者が低コストで利用可能な既知のフリーメールサービスを好んで悪用していることを観測しました。代表的なフリーメールサービスは、正規ユーザを保護するという点で、信頼できるマーケティング品質とサービス利用規約に守秘義務がある一方で、攻撃者はアカウント一括登録ツールを悪用することで大量のアカウントを容易に作成することができます。トレンドマイクロは、Gmail、Hotmail、Outlookが提供するメールサービスがBECキャンペーンに最も悪用されていることを観測しました。

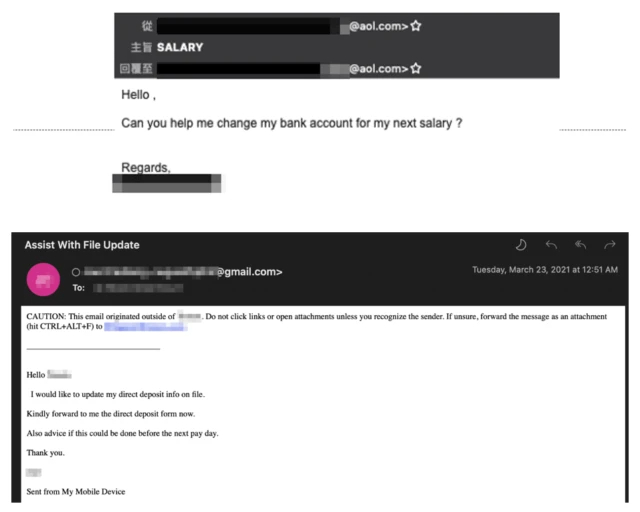

BEC攻撃者はこれらのサービスを悪用することで、標的企業に所属する従業員の氏名や個人が利用する電子メールを偽装してなりすましメールの手口に用いることができます。この種の不正使用の典型的な事例では、攻撃者がある従業員の電子メールアドレスを偽装し、給与振込先の銀行口座を変更するよう要求する手口が確認されています。

図5:フリーメールサービス「AOL(上)」および「Gmail(下)」が

詐欺メールに悪用された例

また、最高経営責任者(CEO)や経営幹部になりすまして送金指示メールを送り付けるビジネスメール詐欺の1つである「CEO詐欺」の手口では、会社の役員にあたる人たちのメールアドレスを偽装する際に「office」、「president」、「chief」、「director」などの一般に用いられるアカウント名を悪用することがわかりました。これらのフリーメールサービスの中で、当該調査期間中に最もBECに悪用されたサービスはGmailでした。一般的に悪用される10個の例を以下に示します。

- chiefexecutiveoffice<省略>[@]gmail.com

- chiefexecutiveofficer<省略>[@]gmail.com

- directorexecutiveofficer<省略>[@]gmail.com

- officepresident<省略>[@]gmail.com

- officepro<省略>[@]gmail.com

- officeproject<省略>[@]gmail.com

- officework<省略>[@]gmail.com

- offshoreoffice<省略>[@]gmail.com

- presidentoffice<省略>[@]gmail.com

- rev.office<省略>[@]gmail.com

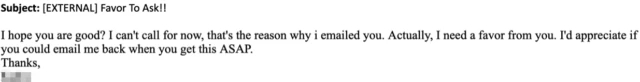

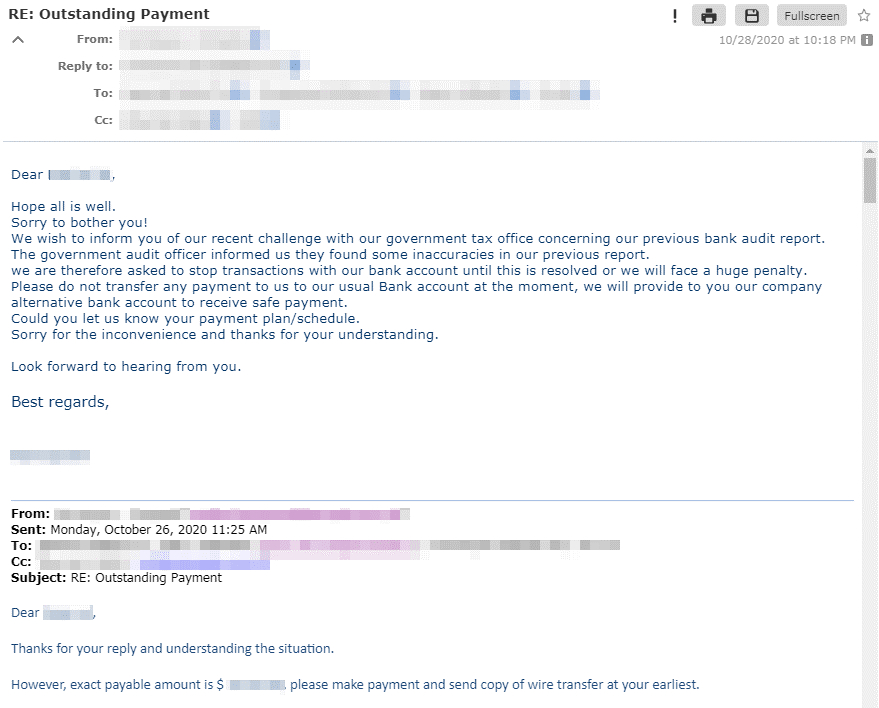

多くの場合、詐欺メールのコンテンツには通常、BEC攻撃者が意図した人物(従業員など)から送信されたように見せかけた直接的な金銭の要求事項、あるいは経営幹部などになりすました送金指示の依頼内容が含まれています。しかし、BECの攻撃手口には間接的なアプローチ方法もあり、この方法を用いる攻撃者はまず初めにメール受信者にある頼みごとをします。受信者がこれに返信した場合、受信者は送信者(BEC攻撃者)を本人と認識していることを示します。

図6:初めに受信者に頼みごとをする詐欺メールの例

ギフトカードの購入・送信を依頼する詐欺メールの例

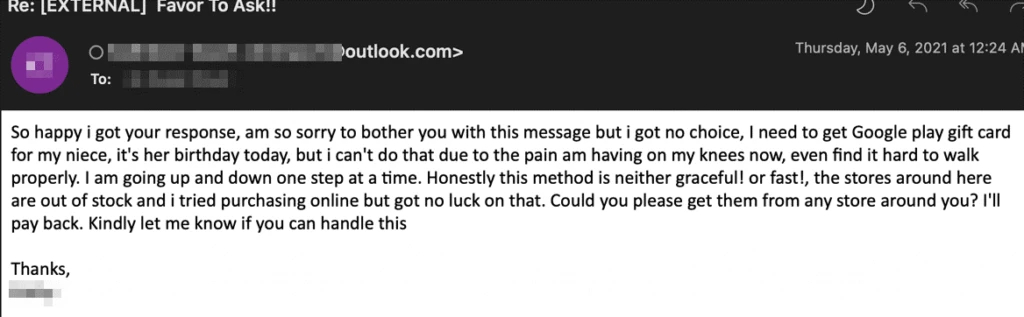

さらにトレンドマイクロは、これらのBEC攻撃に用いられた電子メールアドレスのいくつかが数日から数年にわたってアクティブな状態にあることを観測しました。一例として、電子メールアカウント「cexecutive9<省略>[@]gmail.com」は、3年以上アクティブな状態が維持されています。トレンドマイクロは、2018年上半期にこのメールアドレスから詐欺メールが送信されていたことを検出しましたが、3年以上経った今でも同メールアカウントから詐欺メールが送信されていることを継続的に観測しています。これに加えて、ソーシャルメディア内で同メールアドレスから詐欺メールを受信したと訴えるユーザが複数人いることに気が付きました。

トレンドマイクロは2018年から当該アカウントを追跡調査しており、2021年にもキャンペーンを展開するために悪用されていたことを観測しています

2. ローカルメールサービス

一部のサービスでは、エンドユーザ向けにローカル環境で管理できる電子メールサービスが提供されています。BEC攻撃者もまた、侵害された認証情報を使用するか、新たな認証情報を作成してこれらのサービスを悪用し、BEC攻撃を実行します。トレンドマイクロは、米国、イギリス、ドイツ、チェコ共和国、ポーランド、ニュージーランド、韓国、ウクライナ、ロシア、ポルトガル、オーストラリア、ノルウェー、イタリア、フランス、カナダなど、15カ国以上のローカルメールサービスにおいて詐欺メールの痕跡を観測しました。以下の表1に、トレンドマイクロが検出した5つの電子メールサービスおよび詐欺メールに用いられた送信者アカウントの一覧を示します。

| 国名 | 電子メールサービス | BEC攻撃に用いられた電子メールアドレス |

| イギリス | virginmedia.com | officelink<省略>[@]virginmedia.com |

| 米国 | optimum.net | ceo<省略>[@]optimum.net |

| チェコ共和国 | seznam.cz | officeport<省略>[@]seznam.cz |

| ドイツ | mail.com | officeonlyme<省略>[@]mail.com |

| 韓国 | naver.com | mail_ceoofficial<省略>[@]naver.com |

表1:キャンペーンに悪用されたフリーメールサービスおよび

BEC攻撃に用いられた電子メールアドレスの例

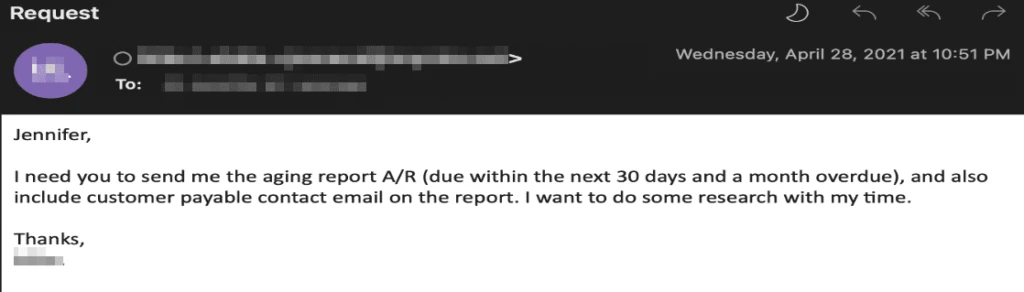

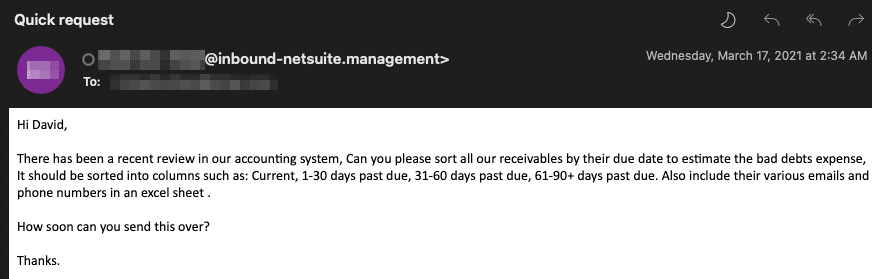

トレンドマイクロは、BEC攻撃者が、受信者の連絡先情報やエイジングレポートなどの企業データにも関心を寄せていることを観測しました。さらにBEC攻撃者は、ソーシャルエンジニアリングの手法を用いた別の攻撃活動を実施するために受信者から情報を窃取しようと試みます。

電話番号を尋ねる詐欺メールの例

3. 暗号化された電子メールサービス

他のサイバー犯罪者と同様に、BEC攻撃者もまた自身の痕跡を隠蔽し、システムに追跡されるのを阻止したいと考えています。暗号化された電子メールサービスは、利用者に高いレベルのプライバシー保護および機密性を提供します(つまり、他の電子メールサービスとは別のセキュリティ機能が含まれています)。トレンドマイクロは、BEC攻撃者が暗号化された電子メールサービスを複数悪用していることを観測しており、以下にいくつかの例を示します。

| 暗号化された電子メールサービス | 攻撃に用いられた電子メールアドレスの例 |

| Protonmail | officeiccon<省略>[@]protonmail.com |

| Tutanota | eye.adimn<省略>[@]tutanota.com |

| Criptext.com | iphone<省略>[@]criptext.com |

表2:BEC攻撃に悪用された暗号化された電子メールサービスの例

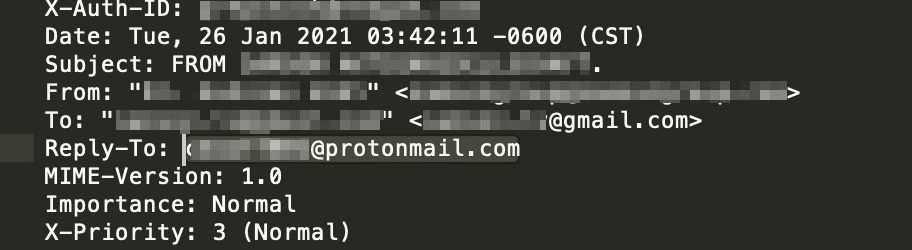

これらの電子メールは、差出人(From)のメールヘッダ内で見つけられるだけでなく、返信先アドレス(Reply-toセクション)内にも隠されている場合があります。BECのような電子メール詐欺によく見られる手口は、Fromヘッダを正規のものに見える電子メールで偽装し、攻撃者が実際に使用した電子メールを返信先アドレス(Reply-to)に隠匿してしまうというものです。受信者がメール内の返信ボタンをクリックして直接返信した場合、Reply-toヘッダには自動的に受信者のメールアドレスが表示されます。受信者がこのことを知らずにそのまま送信してしまうと、BEC攻撃者はそれ以降、受信者との連絡のやり取りが可能になります。図11の例では、BEC攻撃者が実際に使用した電子メールアドレス「ceof<省略>[@]protonmail.com」をReply-toセクション内に隠している様子を示しています。

4. 自己登録したドメインおよび送信ドメイン認証技術を利用した電子メールサービス

BEC攻撃者は世界的に名の知れた電子メールサービスを悪用するだけでなく、自らドメインを登録します。これは、BEC攻撃を実施する際に2つの利点をもたらします。

1. BEC攻撃者はメール受信者を騙すために、標的企業や組織の使用する正規メールアドレスと見た目にそっくりなドメインを作成することができます。BEC攻撃者は、異なる文字を用いてドメインを登録することになりますが、視覚的には正規のドメインと類似しています。よく見られる手口としては、以下に示すような特定の文字や数字を入れ替える方法が挙げられます。

- I(小文字の「L」) - l(大文字の「i」) - 1(例:「example.com」vs.「exampIe.com」vs.「examp1e.com」)

- o - 0(例:「trendmicro.com」vs.「trendmicr0.com」)

- d - cl(例:「trendmicro.com」vs.「trenclmicro.com」)

- m - rn (例:「example.com」vs.「exarnple.com」)

- i - j (例:「trendmicro.com」vs.「trendmjcro.com」)

- g - q

- u- v

- w- vv(2文字の「v」)

上記の他に、ダッシュ(-)やピリオド(.)を使用して単語を区切ったり、国コードなどの一般的な接尾辞を付けたりする方法もあります(例:「example.com」vs.「example-tw.com」)。この手口は、フィッシング詐欺や、他の電子メール詐欺でも広く用いられており、今後も廃れることはないと考えられます。

2. 受信者に電子メールを送信する際に、SPF(Sender Policy Framework)やDKIM(DomainKeys Identified Mail)などの送信ドメイン認証技術における肯定的な電子メール認証の結果を制御します。

SPFやDKIMを通過することが電子メールが脅威にさらされていないことを示すものではありませんが、送信者が何らかの形で正規であるというイメージを与え、受信者の信頼を得たり、一部の詐欺メール対策ソリューションを欺くことができます。

5. 窃取された電子メールの認証情報および盗み見られた会話履歴の悪用手口

BEC攻撃者は、侵害された電子メールアカウントからも攻撃を仕掛けることがあります。この手法を用いた事例の多くは、攻撃者が、Lokibot、Fareit、Remcosバックドア、Negasteal(Agent Tesla)などのキーロガーや情報窃取型マルウェアを作成するファイルが添付されたスパムキャンペーンを展開していました。これらのマルウェアは、ブラウザ、SMTP(Simple Mail Transfer Protocol)、FTP(File Transfer Protocol)、VPN(Virtual Private Network)などのアプリケーションや、コンピュータまたはシステム情報から認証情報を窃取することができます。そして認証情報を窃取した後、攻撃者はメールボックスやウェブメールへのログインを試みます。ログインに成功した場合、攻撃者は乗っ取ったアカウントを操作して詐欺メールを展開することができるようになります。

さらにBEC攻撃者は、侵害された電子メールアカウントから、発注書や請求書などの財務や購買に関連した電子メールスレッドの会話履歴を盗み見ることもできます。BEC攻撃者はこれらの内容を悪用して別のなりすましメールアカウントを作成し、盗み見た会話に沿った内容を受信者(通常は取引先)に返信することで会話の傍受を開始します。これは、中間者攻撃(Man-in-the-Middle、MITM)とも呼ばれる攻撃手法です。この場合、BEC攻撃者は標的である受信者を注意深く調査した後、受信者が所属する企業で使用されている電子メールサービスを危険にさらす可能性があります。加えてBEC攻撃者は、盗み見ている電子メールスレッド内で、自身をなりすましと疑っていない取引先やその他の事業関係者を探します。

さらにBEC攻撃者は、電子メールをなりすましの手口に悪用すると同時に、受信者の氏名や所属企業名に似せたユーザ名を電子メール内で偽装します。トレンドマイクロが観測したいくつかの事例では、BEC攻撃者が電子メール内で「god」というコードを付けてカスタマイズしたユーザ名を悪用し、当該アカウントをカーボンコピー(Cc)に入力していました。

- <省略>mygod@mail.com

- godpls<省略>@mail.com

- <省略>foods@post.com

- <省略>elco@dr.com

- <省略>pala@dr.com

- <省略>zado@dr.com

- nicola<省略>@dr.com

- <省略>com-int@dr.com

- ire<省略>@asia.com

- julien<省略>@mail.com

BEC攻撃者は、SMTPおよびリモートデスクトッププロトコル(RDP)サービスを悪用して仮想プライベートサーバ(VPS)をレンタルすることができます。BEC攻撃者は「Gammadyne Mailer」などのEメールマーケティングソフトウェアを悪用してスパムメールを作成し、数千の電子メールアドレスに送信することができます。これらのスパムメールを送信するために使用される電子メールアドレスは、「Email Extractor Lite」などのツールを悪用して窃取されたものですが、中にはスパム活動から得たものもあるようです。次に攻撃者は、マルウェアが取得したログを確認することで、購買注文に関する会話履歴が含まれている可能性のあるメールサーバを特定することができます。そして攻撃者は、メールの会話履歴を盗み見てなりすましメールを作成し、会話履歴を悪用したBEC攻撃を展開します。また、請求書の文書を改ざんして、BEC攻撃者が用意した銀行口座情報を反映させるという手口もあります。これにより、電信送金リクエストがあった場合、お金は直接攻撃者の口座に入金されることになります。

■ 悪用されるキーワードおよび命名パターン

さらにトレンドマイクロは、BEC攻撃者が一般的に使用するキーワードや命名パターンも観測し、そのうちのいくつかを特定しました。それぞれの例を以下に示します。

1. ダッシュ(-)を使った長いドメイン名

アフリカから攻撃活動を行っているBECグループが使用するドメインには、「[.]management」、「[.]work」、「[.]one」などの新たなジェネリック・トップレベルドメイン(TLD)の単語を悪用した長いものが好まれていることが判明しました。また、「Management」「Mail」「Office」「Reply」「Secure」などの一般的なキーワードや、「-」を組み合わせたドメインもあります。以下に、トレンドマイクロが観測したいくつかの例を列挙します。

- admin-office-mail-server-ssl0.management

- reply-netsuite-mails.management

- system-mail-protection-outlook.management

- replys-mail-netsuite-com.management

- systerm-proctection-outlook.management

- mails-officesslappssecure-serversportal-execs.management

- reply-workplace-secure-protection-management-office.one

- servermail-reply-office-works-secure-protecty-inbound-netsuite.one

- office-xlsx-appspts-management-worksmailxls-cs.rest

- office-mails-appsslz-workmail-management.work

2. 通信業界に関連したキーワードの悪用手口

さらにトレンドマイクロは、BEC攻撃者が「5g」、「4g」、「mobile」、「network」、「wireless」といった通信業界に関連したキーワードを用いてドメイン名を登録していることにも気が付きました。これらのドメイン名には、「Verizon」や「T-Mobile」などのサービスプロバイダの名前が含まれることもあります。また、登録時に選択肢の多様性を高めるために、ドメイン名にダッシュが用いられることもよくあります。以下にいくつかの例を示します。

- 5g-verizou.com

- network-sprint.biz

- sprint-mobile.net

- mobile-celldata.online.

- verizon-private-wireless.com

- reply-tmobile.com

- tmobilecellular.space

- 5g-tmobile.com

- t-mobile4g-us.com

- verizone4g-device.com

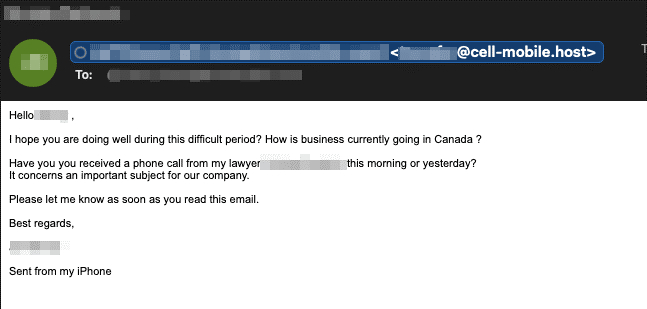

図15:通信業界に関連したキーワードをドメインに用いた詐欺メールの例

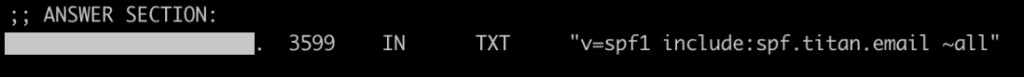

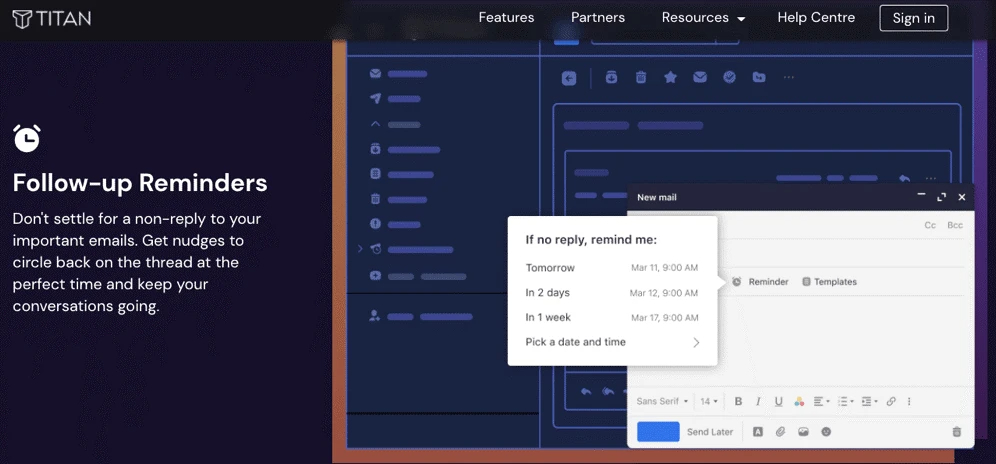

トレンドマイクロは、詐欺メールに用いられたドメインの電子メールインフラストラクチャ(ドメインネームシステム(DNS)のMail Exchanger(MX)またはDNSのMXレコードから観測)に名前を付けている「電気通信事業者(TELE-COMM)」」を追跡調査したところ、Google Workspace(asmmx.l.google.com)やTitan[.]emailなどのいくつかのビジネス用メールサービスを確認しました。これらのビジネス用メールサービスは、メールトラッキング、スケジュール送信、フォローアップメールやリマインダー通知などの高度な機能を提供しており、BEC攻撃者もこれらのサービスを利用して自身の業務フローを最適化している可能性が高いと考えられます。

図16:Titanのような電子メールサービスでは、送信したメールの進捗状況を把握するための高度な機能を提供している

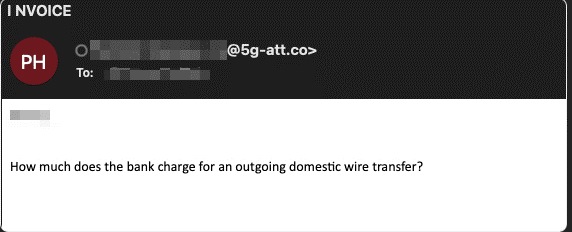

図17は、会話を切り出している詐欺メールの例であり、件名に記載された単語の間にはスペースが挿入されています。この例では、「INVOICE」という単語が「I NVOICE」に置き換えられており、キーワードや正規表現に依存する詐欺メール対策ソリューションによる検知を回避しています。この手口は、セクストーション(性的脅迫)やフィッシングメール詐欺の手口でも確認されています。

図17:詐欺メールの送信者が、件名欄で単語「INVOICE」の間に

スペースを用いて「I NVOICE」へ置き換えて悪用した例

(出典:VirusTotal)

■ まとめ

他のサイバー犯罪の手口とは異なり、フィッシング詐欺やビジネスメール詐欺は特定の受信者を標的としているため、セキュリティソリューションによる検知が難しい場合があります。攻撃者は、電子メールアカウントを侵害する機会を探りながら、事業運営に関連する財務情報やその他の機密情報にアクセスしようと試みます。またBEC攻撃者は、そのような手段で取得したアクセス権や機密情報を他の不正活動に簡単に悪用することができます。なお、本記事で解説した攻撃手法の事例では、BEC攻撃者が送信した詐欺メールに典型的なマルウェアペイロードを含む不正ファイルが添付されていませんでした。この場合、従来のセキュリティソリューションだけではこのような攻撃手法からメールアカウントやシステムを保護することはできません。

トレンドマイクロの調査によると、BEC攻撃は、著名なユーザだけでなく、重要な個人情報が公開されているソーシャルメディアネットワーク(LinkedInなど)上で確認可能なあらゆる従業員を標的にします。これらの個人情報が、従業員や事業関係者になりすますために攻撃者によって悪用された場合、法人組織に大きな金銭的損害を与える可能性があります。

トレンドマイクロは、ビジネス用メールサービスがBEC攻撃に悪用されていることを観測したことから、電子メールサービスの提供元が正規のユーザ向けにサービスを最適化しようと試みるのと同様に、BEC攻撃者もまた自身の攻撃フローを最適化するために新たなサービスやツールを採用し続けていくものと推測しています。米国やヨーロッパ国内のユーザは、これらの電子メール詐欺の収益源として今後も狙われる可能性があります。また、企業の自社運用であれ、マネージドサービスプロバイダ(MSP)であれ、テレワークが業務体系の主流になっていることを考えると、今後もその傾向が続く可能性があります。法人組織および従業員は、ビジネスメール詐欺やその他の電子メールを悪用した詐欺による被害のリスクを軽減するために、以下のような対策を参考にして常に警戒しておく必要があります。

- 従業員向けに情報セキュリティ教育や訓練を実施すること。継続的な教育を通じて、脅威が企業インフラに侵入する機会を阻止すること。最高経営責任者(CEO)から一般社員に至るまで、企業に属するすべての従業員は、サイバー犯罪者が用いる様々な攻撃手法や詐欺手口の種類について認識しておくと共に、攻撃の試みに遭遇したときに準拠すべき対応手順についても把握しておくこと。

- 別の確認手段を用いて要求内容について再確認すること。不審なメールに埋め込まれたリンクをクリックしたり、身に覚えのない電子メールアドレス宛てに直接返信することは避けましょう。機密情報を扱う従業員においては、複数の担当者間で取り決めたサインオフ(結びの言葉)を用いたり、検証手順を追加したりするなど、検証システムに準拠させる形で注意を払うこと。

- すべてのメールを精査すること。見覚えのない送信者からの電子メール、ドメイン名、文体、緊急の要求依頼など、不審な内容かつ通常受信することのない電子メールには注意を払うこと。不審なメールは、それぞれのセキュリティチームや情報セキュリティチームに報告し、分析・追跡・ブロックなどの対策を実施すること。

■ トレンドマイクロの対策

トレンドマイクロは多層防御でお客さまをフィッシング詐欺やBECの脅威から守ります。

スパムメールへの対策は、法人向けメールセキュリティ製品/サービスである「Trend Micro Email Security™」、「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などにより不審なメールやその添付ファイルをブロックすることができます。

「Trend Micro Cloud App Security™」は、ビジネスメール詐欺などの高度な脅威に対応するサンドボックス型のマルウェア解析により、Microsoft Office 365などのクラウドサービスにおけるセキュリティを強化します。このセキュリティソリューションは、「Writing Style DNA」、「表示名のスプーフィング検知」、「高プロファイルドメイン」などの技術を用いてAIの学習結果と受信メールと照合してなりすましメールを検知し、ビジネスメール詐欺の疑いがある場合、受信者や管理者に警告付きメールを送付して被害を阻止します。さらに高度なスパムメール対策を有効にした状態にすることで認証情報を窃取しようと試みるフィッシングサイトを検出します。また、機密データの使用範囲を制御することで、クラウドファイル共有サービスを狙う脅威やデータ損失から保護します。

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Analyzing Email Services Abused for Business Email Compromise」

by Marshall Chen, Loseway Lu, Paul Pajares, Fyodor Yarochkin

記事構成:高橋 哲朗(セキュリティマーケティンググループ)

平子 正人(セキュリティマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)