サイバー犯罪

新型コロナウイルスのワクチンに便乗した最新の脅威事例

本記事では、新型コロナワクチンに関連するマルウェア、スパム、フィッシング詐欺、不正サイト、アンダーグラウンドマーケットについての調査結果の一部を紹介します。

新型コロナウイルス(COVID-19)の流行に伴い、オンラインサービスの利用が拡大しています。そのような傾向は以前から見られましたが、物理的な接触を避ける必要が生じたことによってこの傾向は加速したと言えます。公共サービスや「テレヘルス(遠隔医療)」に代表される医療サービスなど、多くのサービスがオンライン化されました。また、実店舗の閉鎖も相次ぎ、企業はオンライン取引の拡大に注力しています。

サイバー空間においては、サービスの利用手段としてオンライン取引が一般的になりつつある現在、これを標的としたさまざまな脅威が出現しています。オンラインサービスの利用が拡大すると、利用者はシステムの信頼性を確認することなく、提供されるプラットフォームを安易に信用してしまいがちです。多くのサイバー犯罪者は、既知の組織になりすまし、正規のソースからコピーして本物にそっくりな電子メール、Webサイト、アプリケーションを作成します。このため、利用者は正規のプラットフォームと偽物のプラットフォームを判別することが困難になります。普段オンラインサービスを使わない方は特に注意が必要と言えます。

もう一つの懸念は、誤った情報や偽情報の拡散です。そのような情報はパンデミック以前から問題となっていますが、オンラインサービスの利用者増加に伴い、新型コロナワクチンをおとりに利用するなど、新型コロナ関連の話題に便乗し悪化しています。

現在118カ国以上で3億1,900万回以上投与される新型コロナワクチンが注目される中、ワクチンの話題に便乗するソーシャルエンジニアリングの手口の増加が予想されます。2020年末、国際刑事警察機構(INTERPOL)は、新型コロナワクチンに便乗する組織犯罪ネットワークに関する世界規模の注意喚起を発表しました。これには、新型コロナワクチンに関する違法な広告、販売、投与、盗用を目的としたオンラインおよびオフラインの犯罪行為が含まれます。また、同機構は、最近、偽のワクチン流通ネットワークを解体しました。

本記事では、新型コロナワクチンに関連するマルウェア、スパム、フィッシング詐欺、不正サイト、アンダーグラウンドマーケットについての調査結果の一部を紹介します。

■スパムによるマルウェアの拡散<

2020年の第1四半期から、新型コロナワクチンに便乗した攻撃が相次いで発生しました。確認された攻撃はマルウェア「EMOTET」、「FAREIT」、「Agent Tesla(別名NEGASTEAL)」、「Remcos」を配布するものでしたが、配布されるマルウェアはこれらに限定されるものではありません。標的とされたのは、米国、イタリア、ドイツなどのインターネット利用者です。

EMOTET

EMOTETのコマンド&コントロール(C&C)サーバが当局によってテイクダウンされる以前、トレンドマイクロは、新型コロナワクチン関連情報をおとりとして利用しEMOTETを拡散するスパムキャンペーンを検出しました。このキャンペーンは、2021年1月初旬から同月24日まで実行されていたことが確認されています。以下は、スパムメールの添付ファイル名の一部です。

- Daily COVID reporting.doc

- DAILY COVID-19 Information.doc

- NQ29526013I_COVID-19_SARS-CoV-2.doc

- GJ-5679 Medical report Covid-19.doc

影響を受けた国は、米国、イタリア、カナダ他で、最も影響を受けた業種は、医療、製造、金融、運輸業などです。トレンドマイクロでは、「Trojan.W97M.EMOTET.SMTH」として検出された文書ファイルのサンプルを80個以上確認しました。また、文書ファイルには類似性があることが確認されました。以下は、確認されたメールの件名の一部です。

- COVID-19 Vaccine Survey

- RE: RE: COVID-19 Vaccine Clinic with Walgreens To Do Now

- Re: #TuOficinaSegura. Pfizer anuncia Vacuna contra el Covid . Novedades Oficinas YA! 10 de Noviembre de 2020

このEMOTETキャンペーンには約100台のC&Cサーバが使用されており、IPアドレスは33カ国にトレースすることができました。それらの多くは、米国、カナダ、フランスのものでした。この大規模なスパムキャンペーンの数日後EMOTETに感染したコンピュータがC&Cサーバと連絡することができなくなりましたが、これは前述の法執行機関によるEMOTETのサーバのテイクダウンによるものでした。

FAREIT

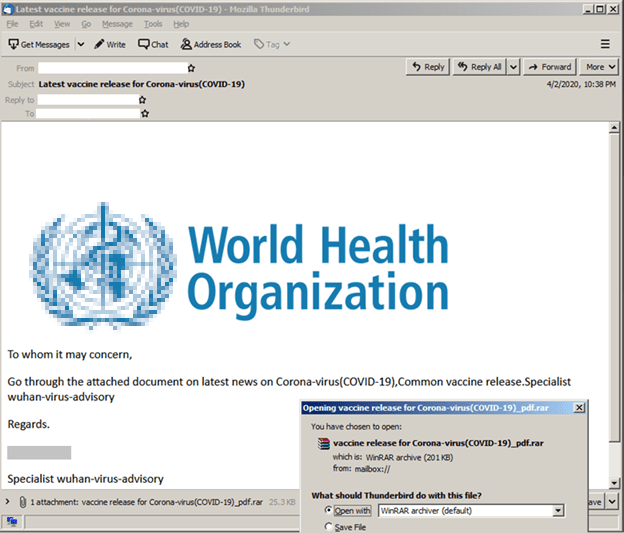

サイバー犯罪者は、新型コロナワクチンをおとりとしたスパムキャンペーンを展開し、FAREITを拡散しました。FAREITは、ブラウザ、電子メール、FTPクライアントなどのアプリケーションの認証情報などを窃取するマルウェアです。キャンペーンに利用されたメールの件名は以下の通りです。

- Corona-virus(COVID-19),Common vaccine

- Corona-Virus Disease (COVID-19) Pandemic Vaccine Released

- Latest vaccine release for Corona-virus(COVID-19)

そして以下の添付ファイル名が共通して確認されました。

- Corona-virus vaccine.arj

- COVID-19 VACCINE SAMPLES.arj

- COVID-19 Vaccine.arj

- vaccine release for Corona-virus(COVID-19)_pdf.rar

メール送信者は、世界保健機関(WHO)を偽装し、医師の名前を使用していました。影響を受けた国上位は、ドイツ、米国、イタリア、中国、スペイン、イスラエルでした。

図1:FAREITを拡散するスパムメールの一例

その他のマルウェア

EMOTETとFAREIT以外のマルウェアも、新型コロナワクチンに便乗した脅威として確認されています。LokiBot、Agent Tesla、Formbookといった情報窃取型マルウェア、あるいはRemcos、NanoCoreなどの遠隔操作ツール(RAT)、AnubisなどのAndroidマルウェアが挙げられます。

2020年10月には、新型コロナの偽アンケートによって拡散されたランサムウェア亜種について報告されています。攻撃に使用されたフィッシングメールには、カナダの大学の学生や教員を対象としたアンケートと称する文書ファイルが添付されていました。トレンドマイクロはこれを「Ransom.Win32.VAGGEN.A」および「Ransom.Win32.GOCRYPT.A」として検出し、ポルトガル、米国、イスラエルを中心に、弊社ではこのマルウェアを1,000件以上確認しています。

2020年11月には、新型コロナワクチンを製造する製薬会社「Sinopharm」になりすまして拡散する「Zebrocy」の事例が報告されています。攻撃にはSinopharm社のプレゼンテーションスライドのPDFと、Microsoft Word文書を偽装した実行ファイルの2つのファイルを格納した仮想ハードドライブ(VHD)ファイルが使用されていました。トレンドマイクロではZebrocyを「Backdoor.Win32.ZEBROCY.AD」として検出し、ドメイン「support-cloud[.]life」をC&Cサーバとして検出します。

バックドア型マルウェア「Remcos」は、新型コロナワクチンについての詳細が記載されているファイルとして偽装されていました。Agent Teslaは、新型コロナワクチンまたは治療薬についてのサンプル、あるいはテスト結果について説明するファイルとして偽装されていました。

■フィッシング詐欺

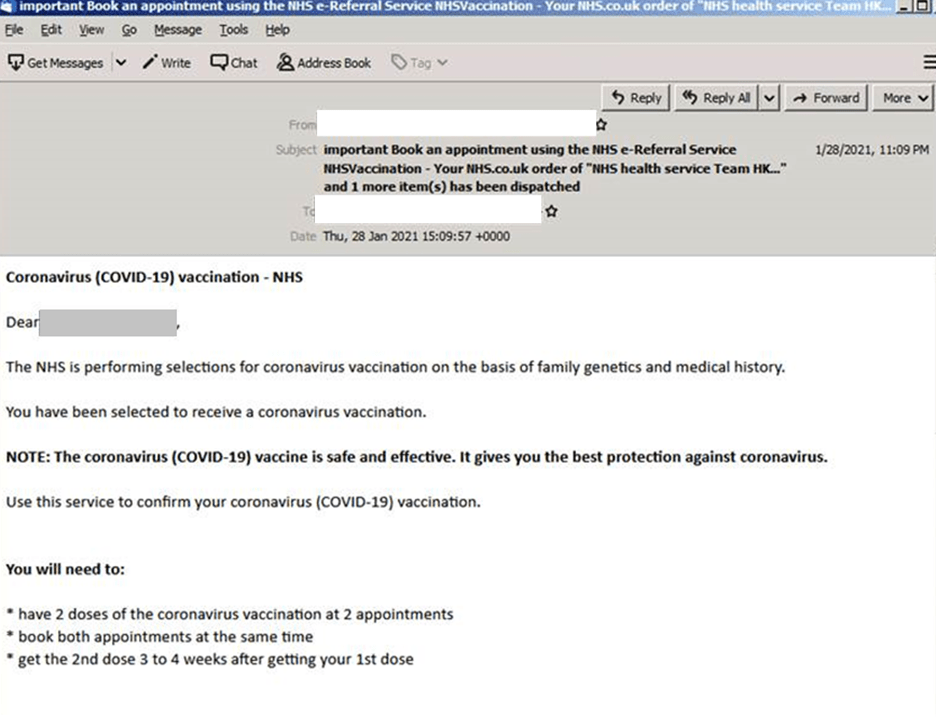

英国の国民保健サービス(NHS)の名称を騙ったフィッシングキャンペーンが確認されました。フィッシングメールには、受信者にワクチン接種を承諾するかどうかを確認するよう書かれています。そして、受信者が案内状の「希望する」「希望しない」のどちらをクリックしても、ランディングページへとリダイレクトされます。ランディングページには、氏名、生年月日、住所、携帯電話番号を入力するフォームが表示されます。トレンドマイクロは、このキャンペーンを英国、ドイツ、米国、オランダで検出しました。

図2:NHSからのワクチン接種の予約の案内状を偽装するフィッシングメール

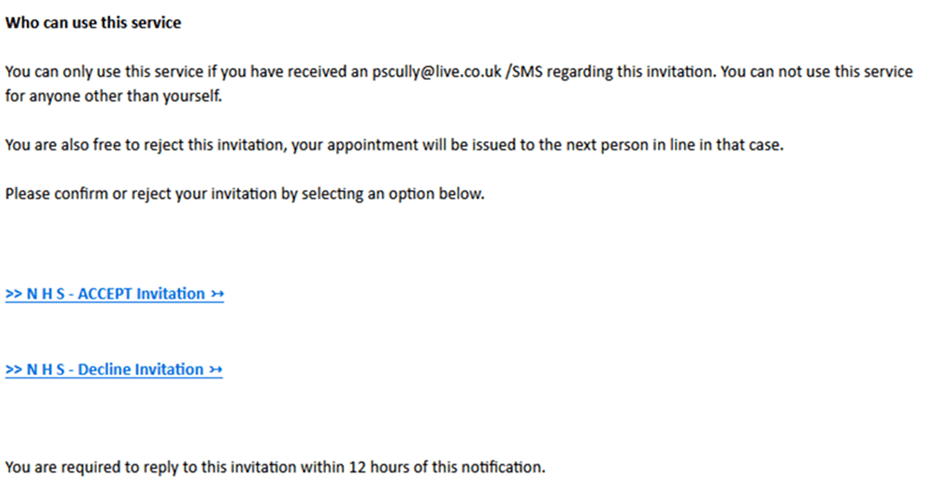

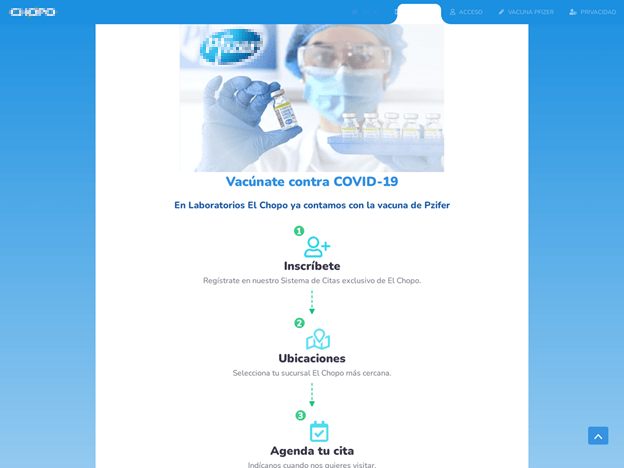

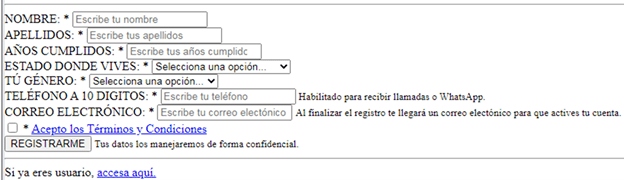

また、メキシコで確認されたフィッシングキャンペーンでは、医療研究所「El Chopo」のWebサイトそっくりの偽装サイトが利用されていました。偽装サイトは、氏名、年齢、住所、性別、携帯電話番号、メールアドレスなどの情報を入力し登録するよう要求します。登録後、ユーザは国民予防接種カードのデジタル証明書を受け取り、カードの有効化を待つよう要求されます。そしてサイトからワクチン接種を予約することができ、2,700MXN(約14,600円。2021年5月6現在)を支払うと確認書が送付される、とされています。さらにこのサイトでは、偽の問い合わせ用連絡先として、メールアドレスやFacebook、WhatsAppのページなどが用意されていました。トレンドマイクロは関連フィッシングサイトとして、IP 64.22.104[.]14にホストされている vacunacion.elchopo[.]mx, dinero-vacunacion.elchopo[.]mx, xn--vacunacin-d7a.elchopo[.]mx, infra-medica[.]com 他を検出しています。

図3:フィッシングページ(出典:urlscan.io)

図4:Googleのキャッシュで確認されたフィッシングページ

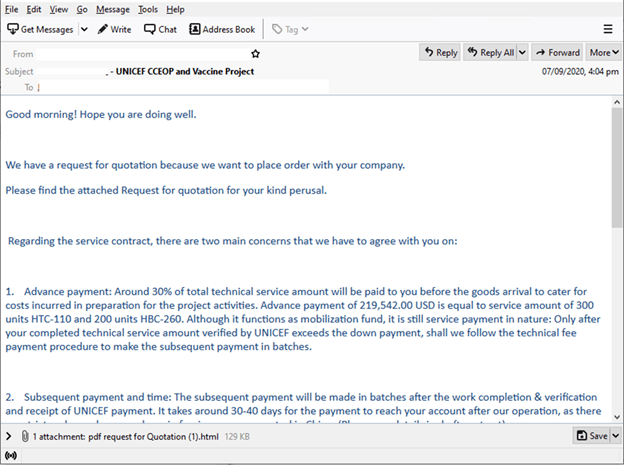

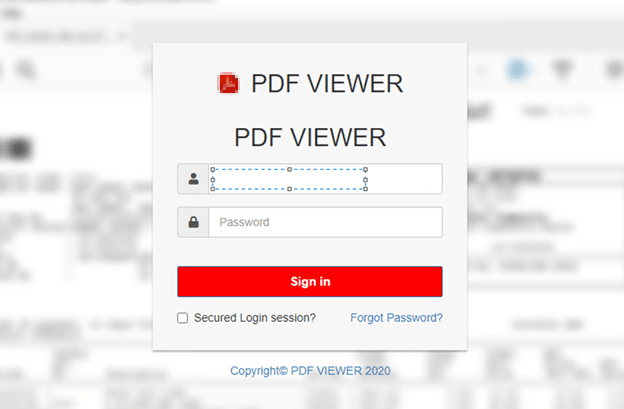

2020年9月、トレンドマイクロは、「確実で安全なワクチン輸送用機器」をおとりとして利用するフィッシングキャンペーンを確認しました。これはユニセフによる「GAVIアライアンスのコールドチェーン設備最適化プラットフォーム(Gavi’s Cold Chain Equipment Optimization Platform、CCEOP)」の調達を偽装したもので、見積依頼のファイルが添付されており、ファイルはフィッシングページを表示するHTMLファイルでした。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」(SPN)によれば、このキャンペーンのフィッシングメールは日本にも着弾していたことがわかっています。フィッシングページは、オランダにあるホスティングサービスのIPアドレス上で、20のドメインを使用して構築されていました。トレンドマイクロはこれらのフィッシングドメインをブロックし、HTMLファイルを「Trojan.HTML.PHISH.TIAOOHWY」として検出します。

図5:新型コロナワクチンプロジェクトを偽装するフィッシングメールの例

図6:フィッシングページへ誘導するHTML形式の添付ファイル

サイバー犯罪者は、新型コロナウイルスのワクチンに便乗するさまざまな詐欺を依然として実行しています。その手口は、ワクチン接種カードの配布、ワクチンの販売、ワクチン接種の予約など多種多様です。ドメイン収集と分析に特化している「DomainTools」社のリサーチャーは、個人の予防接種証明のために米国内のみで使用されるという、違法なCDCワクチン接種記録カードについて報告しています。カードは1枚20米ドル、4枚入りが60米ドルで販売されていました。

サイバー犯罪者の中には、SMSを利用したキャンペーンを実行する詐欺師もいます。そのような例として、製薬会社を偽装した事例があります。送信されるメッセージには、受信者にワクチン接種を受ける資格があると書かれており、登録用の連絡先番号が記載されています。受信者がこの番号に連絡すると、金銭を要求されると考えられます。

各国の政府や法執行機関は、このようなフィッシング詐欺に注意するよう地域社会に継続的に勧告しています。米国政府は、新型コロナウイルスの治療法を開発しているとするバイオテクノロジー企業の名前を騙った詐欺サイトをテイクダウンしています。

■不正ドメイン

2020年、DomainToolsは、新型コロナ便乗脅威に対抗するため、「危険」と考えられるCOVID-19関連ドメインを抽出したリストの無料提供を開始しました。主に「covid」というキーワードが含まれているこのドメインリストと、弊社の「Trend Micro™ Smart Protection Network™」によるフィードバックから、75,000件の悪意のあるドメインのリストを作成しました。ドメインのカテゴリーには、マルウェア、フィッシング、詐欺、低評価、などがあります。

今年2021年は、"vaccine"というキーワードを持つ不正ドメインの作成が増加しています。DomainTools社の報告によると、2020年の11月から、"vaccine"という単語を冠したドメインの作成が急増しています。一方で、2020年6月以降、"covid"という単語を冠したドメインの作成は沈静化しています。トレンドマイクロによる調査では、"vaccine"というキーワードを持つ不正ドメインが約1,000件確認されました。2020年11月には、新型コロナワクチンの医薬品ブランドを模倣した以下のようなドメインが100件登録されました。

- Gam-COVID-Vac

- BioNTech’s BNT162 vaccine (COVID-19 mRNA vaccine)

- EPI - VAK - KORONA

- PiCoVacc

- Sputnik V

■アンダーグラウンドマーケット

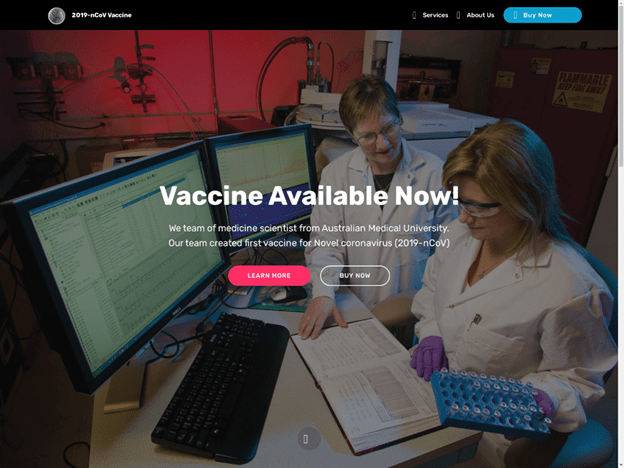

新型コロナワクチンをおとりにしたWebサイトも作成されています。本記事執筆時点では活動していませんが、2020年には、「vaccine-coronavirus[.]com」というドメインが活発でした。このドメインのサイトは以前、医科大学のWebサイトを偽装していました。ユーザはこのサイトからビットコインでワクチンを購入できる、とされていました。偽装サイトで販売しているワクチンが本物なのか、サイト運営者が支払いを受け取った後実際に何かが送付されるのかなど、疑わしい点が多くあります。

図7:新型コロナワクチンを販売する詐欺サイトの写真(出典:urlscan.io)

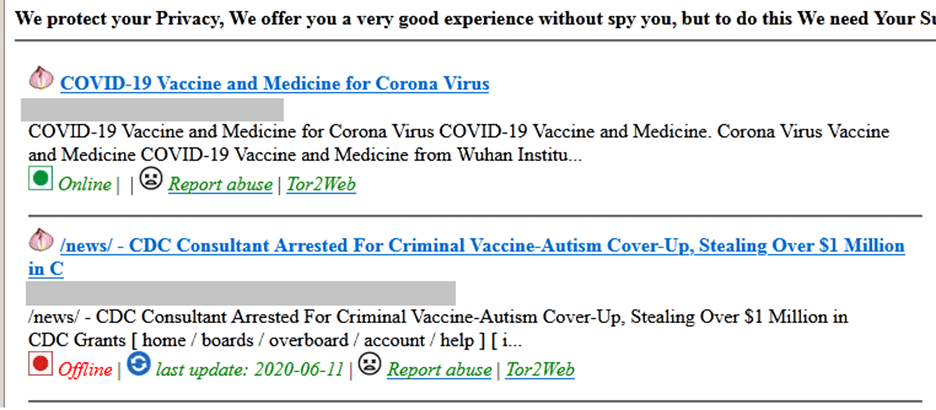

隠れたサービスを提供し匿名性を持つダークWebは、サイバー犯罪者が違法ワクチンを販売するための格好の場所となっています。最近の報告によると、あるアンダーグラウンドサイトでは、運営者がワクチンを開発したと主張しており、そのワクチンはすぐに購入できるだけでなく、世界中に発送可能とされていました。

別のダークWeb上のサイトでは、購入者は個人情報、さらに新型コロナの感染ステータスや既往歴を電子メールで送信する必要があります。これらの詳細情報はビットコインでの支払いとともに提出しなければなりません。弊社では、詐欺サイトと判断しています。

また、ある報告によると、アンダーグラウンドの掲示板で、新型コロナワクチンが250米ドルで販売されていることが取り上げられています。

図8:ダークWebサイトに掲載された新型コロナワクチン詐欺

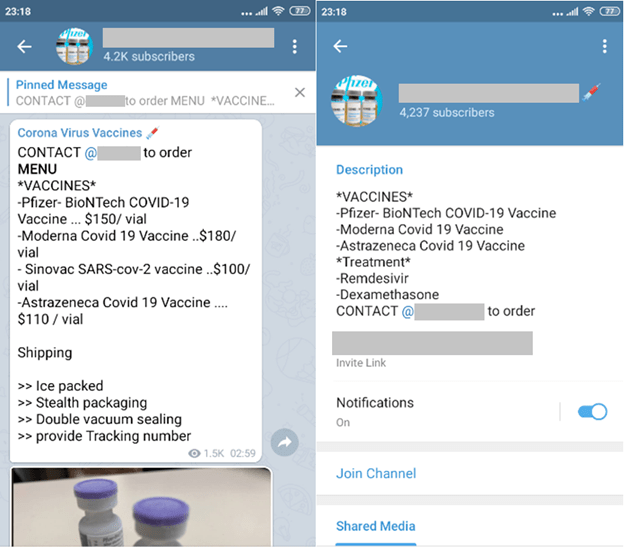

新型コロナワクチン詐欺は、FacebookやTelegramでも広がっていることが最近報告されています。詐欺に関連するTelegramチャンネルの一つにはすでに4,000人以上の加入者がいるため、憂慮すべき事態となっています。記事によると、このチャンネルでは有名製薬会社のワクチンを提供しているとしていました。リサーチャーが調査のため購入手続きを進め、販売者がワクチン輸送に利用する配送業者「DeltaExpress」のWebサイトを確認したところ、他の正規物流事業者のWebサイトをコピーした詐欺サイトでした。トレンドマイクロは、この詐欺サイトに最も近いドメインが「deltaexpressairline[.]com」であることを特定しました。Delta Expressを利用する他の詐欺サイトについて検索したところ、さらに31のドメインが見つかりました。

図9:Telegramチャンネル上の新型コロナワクチン詐欺

■被害に遭わないためには

新型コロナウイルスによる健康危機が継続する中、ワクチンを求めて購入方法を探す人々が存在します。しかし、そのような状況に目を付けた不正な業者が多く存在することに注意する必要があります。そもそも新型コロナウイルスのワクチンは冷凍での輸送や保管を原則とするものであり、もしも不正サイトでワクチンを購入し、実際にワクチンとされるものが届いたとしても、偽物である可能性が高いと言えます。

ユーザは、知らない送信元からのメールの埋め込みリンクをクリックしたり、添付ファイルをダウンロードしたりしないことで、このような詐欺の被害に遭うリスクを防ぐことができます。また、定期的にシステムのパッチやアップデートを適用し、システムを最新の状態にしてください。

また、エンドポイント、電子メール、Webサイト、ネットワークを保護するために、多層的なセキュリティアプローチを採用することができます。

上述のネット詐欺の事例から、インターネットで拡散される偽情報に警戒する必要があることがわかります。以下は、偽情報を見分けるためのポイントです。

- 信頼できる情報源からのみ情報を入手する。新型コロナワクチンの情報については、地域の保健所または医療機関に問い合わせる

- クリックする前に確認する。詐欺や偽情報の拡散を防ぐために、メッセージや投稿を確認せずに転送したり、共有したりすることは避ける(例:信頼できる検索エンジンやニュースサイトで事実関係を確認する)

- 不正なメール、Webサイト、アプリであるかどうかを判別する。詐欺と判断できる要素としては、誤字や文法的な間違い、正規の組織を偽装していた場合組織名やロゴが間違っていることなどが挙げられる。とはいえ、中には正規組織のメール、Webサイト、アプリ、その他のプラットフォームをそっくり流用している詐欺も存在するため、不安な場合は、正規組織の公式ソーシャルメディアサイトや連絡先など、他の情報源にも照会して確認することができる

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」(SPN)から提供されるさまざまな技術によって守られています。

不正サイトへの対策は、SPNから提供される「Webレピュテーション」技術により不正な Web サイトへのアクセスをブロックします。

マルウェア対策は、SPNから提供される「ファイルレピュテーション」技術によるウイルス検出、機械学習型検出や挙動監視機能(不正変更監視機能)の組み合わせによる多層防御が可能です。

これらの技術は個人向けのエンドポイント製品「ウイルスバスター クラウド」、法人向けのエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」などで提供されています。

スマートフォンの保護は「Webレピュテーション」技術に加えて「Mobile App Reputation Service(MARS)」によって、サンドボックスおよび機械学習技術を使用してマルウェアなどからユーザを保護します。これは、個人用モバイル端末向け対策製品「ウイルスバスターモバイル」および法人向け「Trend Micro™Mobile Security」に実装されています。

スパムメールへの対策は、法人向けメールセキュリティ製品/サービスである「Trend Micro Email Security」、「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などにより不審なメールやその添付ファイルをブロックすることができます。

■侵入の痕跡(Indicator of Compromise、IoC)

今回の記事に関する侵入の痕跡はこちらを参照してください。

参考記事:

- 「Injecting Deception Mid-Pandemic: Covid-19 Vaccine Related Threats」

By Paul Pajares

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)