ランサムウェア

新興ランサムウェアグループ「Anubis」:独自の身代金分配構造を持ち、ファイル消去でも脅迫

本記事では、新興ランサムウェアグループ「Anubis」の起源や脅迫手口の背後にある戦術の検証結果をお伝えします。脅迫手口にファイル消去を追加するなど衆目を集めています。

- 2024年12月に活動を開始したAnubisグループは、いわゆるRaaS(Ransomware-as-a-Service)を運用しています。これまでにオーストラリア、カナダ、ペルー、米国などの地域でヘルスケア業界や建設業界を含む様々な分野に対する攻撃が確認されています。

- RaaSで運用されているランサムウェア「Anubis」には、新たな脅迫手口としてファイル消去機能が追加されています。ファイルの内容を完全消去する「ワイプモード」機能をオプションとして備えており、被害者が身代金を支払わない場合にAnubisグループが感染システム内のファイルを消去できます。

- Anubisグループは、アフィリエイト側に融通の利く収益化プログラムを運営しています。同プログラムでは、収益の分配率が交渉可能で、Data RansomやAccess Monetizationなどの方法でAnubisグループが収益化を支援するとしています。

- AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」は、本記事で取り上げた侵入の痕跡(Indicators of Compromise、IoCs)を検出し、実行をブロックします。また、Trend Vision Oneをご利用のお客様は、脅威ハンティングクエリ、脅威インサイト、脅威インテリジェンスレポートにアクセスして、これらの攻撃に係る豊富なコンテキストや最新情報を入手することができます。

2025年、新種のランサムウェア「Anubis」をサービスとして提供・運営するグループ(以降、Anubisグループ)が台頭し、採用した手口などによりその名を轟かせています。Anubisグループは、自身の脅迫手口にファイル暗号化やファイル消去機能を用いることが最近確認されました。後者の機能でディレクトリの内容が消去された場合、ファイルの復元率に深刻な影響を与えるおそれがあります。同グループは、この破壊的な機能を採用したことで、他のRaaSグループとは一線を画していると言えます。活動の歴史が浅いAnubisグループですが、多重脅迫手口やRaaSの運営体制など、これまでのRaaSグループが備えたすべての特徴を持っています。

Trend™ Researchは、同グループが破壊的な活動に用いた特定のコマンドライン操作を確認しました(システム設定の変更やディレクトリの完全消去など)。本ブログ記事では、これらの機能について詳明します。

Anubisグループの起源

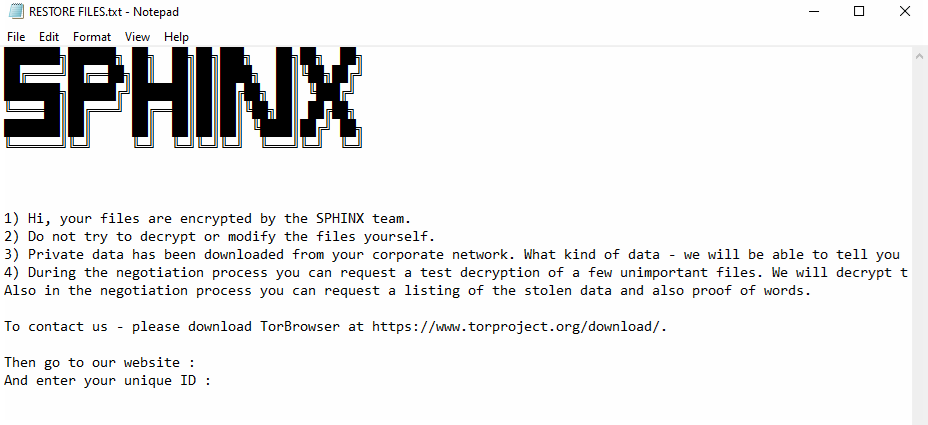

Anubisグループは2024年12月に短文投稿サービス「X(旧:Twitter)」に参加しました。ほぼ同時期にトレンドマイクロは、ランサムウェア「Sphinx」の検体を発見しました。解析の結果、同検体は開発途中とみられ、匿名通信システム(The Onion Router、Tor)内のWebサイトや固有IDの記載を欠いた身代金要求メッセージ(ランサムノート)が確認されました(図1)。

2つのランサムウェア(AnubisとSphinx)のバイナリを比較した結果、ランサムノートを生成する機能にわずかな違いがあるだけで、これらのコードはほぼ同一と判明しました。こうしたことから同グループは、最終的にAnubisとして活動するためにマルウェアのコア部分は変更せず、ランサムノートの文言やブランドを再構築したと推測されます。

Anubisグループが提示したアフィリエイト向け収益化プログラム

Anubisグループは2025年にサイバー犯罪フォーラム上での活動を本格化させました。同グループの代表者は2つのフォーラム(RAMP: Russian Anonymous Market PlaceとXSS.is)上で、それぞれ「supersonic」と「Anubis__media」というニックネームを使用し、ロシア語で投稿していることが確認されています。

2025年2月23日、「superSonic」は、RAMPフォーラム上でアフィリエイト向け収益化プログラムの「新しい形式」を宣伝しました。superSonicの提示する収益分配構造はすべて、長期的な協業関係を築くために交渉の余地があるとしています。セキュリティベンダ「Kela」は、すでにAnubisグループがRAMPフォーラム上に投稿した内容に言及するほか、Anubisランサムウェアの機能と同グループが提示したアフィリエイト向け収益化プログラムの構造について概説しています。特筆すべきは、同グループがこれまでのRaaSの収益化構造のほかに、新たに以下のアフィリエイト向け収益化プログラムを提示している点です。

- 窃取したデータを暴露サイト上に掲載して脅迫(Data Ransom) - アフィリエイトが機密情報を収集した後、Anubisグループの支援の下、それらのデータで被害組織を脅迫し、身代金を支払わせようとするプログラム(支払われた身代金の分配率:アフィリエイトが60%、Anubisグループが40%)

- 不正アクセスで得た情報を元に脅迫(Access Monetization) - イニシャルアクセスブローカーが提供した初期侵入経路を通じて、Anubisグループが被害組織から機密情報などを得た後、それらの情報を元に脅迫し、身代金を支払わせようとするプログラム(支払われた身代金の分配率:アフィリエイトが50%、Anubisグループが50%)。

被害状況

Anubisグループは、本稿執筆時点(2025年6月)で7つの組織から窃取した情報を自身の暴露サイト上で公開しています。同グループは、オーストラリア、カナダ、ペルー、米国など複数の地域で様々な業界(ヘルスケア業界、エンジニアリング業界、建設業界など)を標的としました。標的範囲が広いことから、様々な地域や業界に対して攻撃の機会を探っていると考えられます。

Anubisグループが用いるファイル消去機能

Anubisグループは、ファイル消去機能を採用することで他のRaaSグループと一線を画し、自身の作戦に優位性を与えています。当機能は、ファイルの暗号化後でも被害者側の復旧作業を妨害できるように設計されています。当機能の破壊的な性質は、被害者側にプレッシャーを与えるほか、情報漏えいやファイル暗号化などによりすでに損害のある状況をさらに悪化させます。

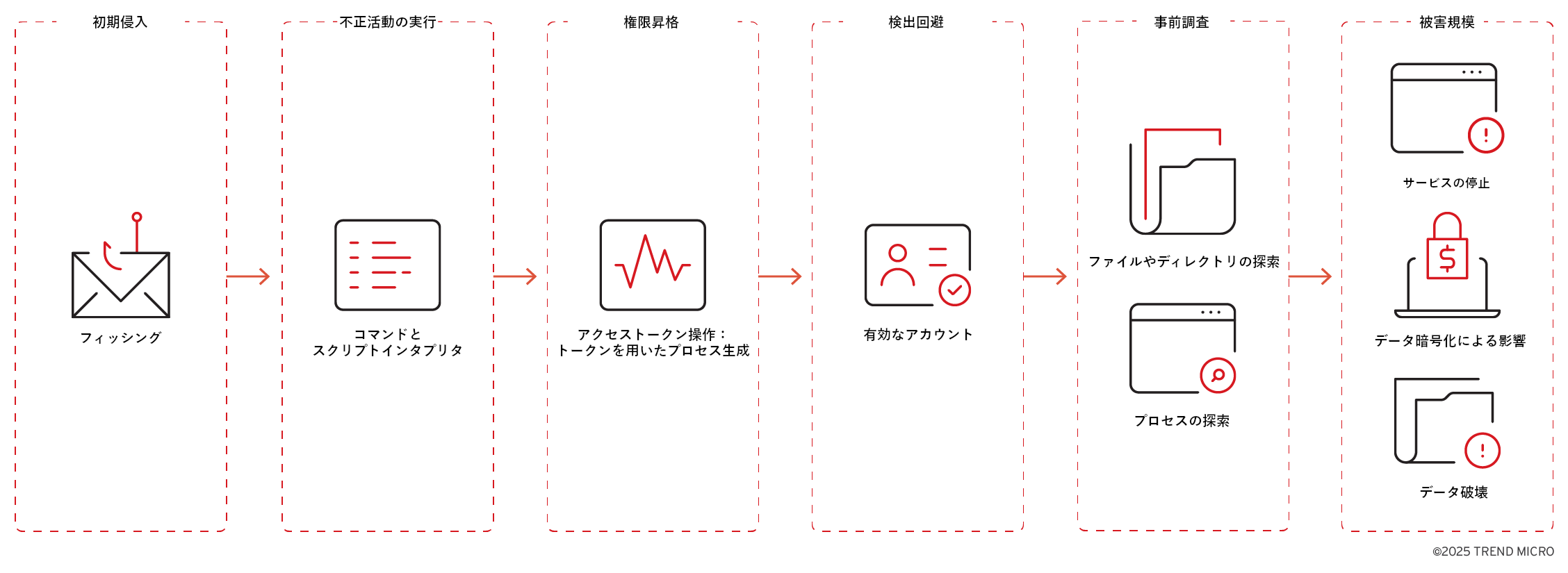

図2は、Anubisグループが二重脅迫の手口を配信、実行、強要するために用いる手法の概要を示しています。

初期侵入(Initial Access)

T1566 - フィッシング

初期侵入経路は、不正な添付ファイルやリンクを含むスピアフィッシング(標的型)メールを通じて確立されます。これらの標的型メールは、受信者に不正ファイルを開かせたり、リンクをクリックさせたりするために信頼性の高い送信元から届いたように見えるよう入念に構成されています。

不正活動の実行(Execution)

T1059 - コマンドとスクリプトインタプリタ

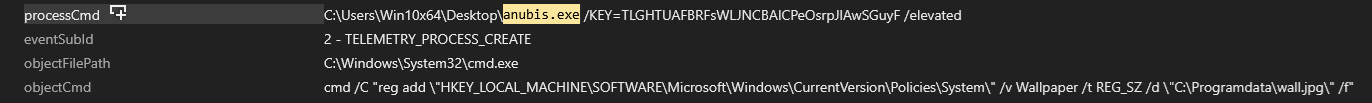

Anubisランサムウェアが自身の意図した不正活動を実行するためには、複数のパラメータを入力として受け取る必要があります。

検出回避(Defense Evasion)

T1078 - 有効なアカウント

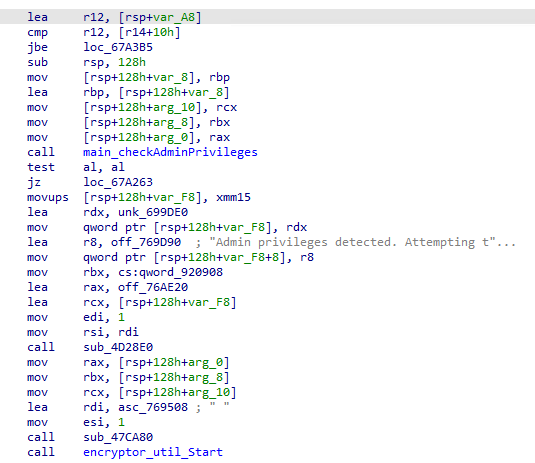

当プロセスで同ランサムウェアは、最初に管理者権限を確認し、検出された場合は「Admin privileges detected. Attempting to elevate to SYSTEM...」というメッセージを表示します(図3)。

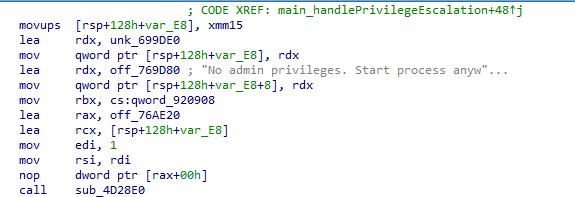

管理者権限が検出されない場合は、プロンプトに「No admin privileges. Start process anyway?」と表示し、ユーザが情報を入力するのを待機します(図4)。または、より高いレベルの権限を取得した場合に「/elevated」パラメータを使って自身を再起動する機能も備えています。これらの対話型プロンプトは、当ランサムウェアが現在も開発途中であることを示しています。

権限昇格(Privilege Escalation)

T1134.002 - アクセストークン操作:トークンを用いたプロセス生成

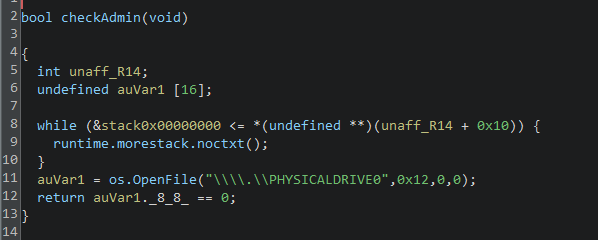

当プログラムでは、現在ログインしているユーザが管理者権限を持っているかどうかを確認するために、感染端末のプライマリハードドライブ(通常は以下の名称)へのアクセスを試みます。これは低レベルの操作であり、通常は高いレベルの権限が必要です。

.\PHYSICALDRIVE0

図5に示すコードは、感染端末のメインハードドライブへのアクセスを試行し、現在のユーザが特別な権限(管理者権限)を持っているかどうかを確認します。

事前調査(Discovery)

T1083 - ファイルとディレクトリの検出

以下は、ファイルの暗号化時にAnubisランサムウェアが暗号化を回避するフォルダの一覧です。

windows, system32, programdata, program files, program files (x86), AppData, public, system volume information, \system volume information, efi, boot, public, perflogs, microsoft, intel, .dotnet, .gradle, .nuget, .vscode, msys64

被害規模(Impact)

T1490 - システム回復の阻害

Anubisランサムウェアは、以下のコマンドを実行して、指定されたドライブ上のすべてのボリュームシャドウコピーを削除します。

vssadmin delete shadows /for=norealvolume /all /quie

これにより、以前のバージョンからファイルを復元できないようにします。

T1489 - サービスの停止

今回調査した以下の検体で確認できた、強制終了されたプロセスや無効 / 停止されたサービスの一覧については、侵入の痕跡(IoC)をご参照ください。

Ransom.Win64.NUBIAS.THDBIBE.go

T1486 - データの暗号化による影響

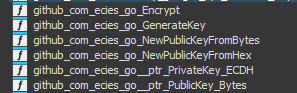

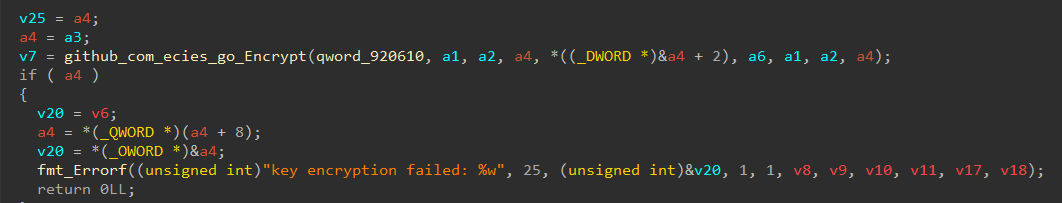

Anubisグループは、暗号化に楕円曲線暗号(ECIES)を用いており、プログラミング言語「Go」で書かれたものがソフトウェア開発プラットフォーム「GitHub」上で公開されています。

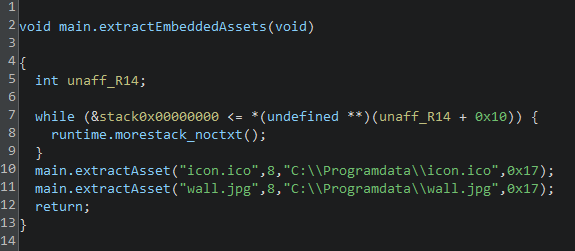

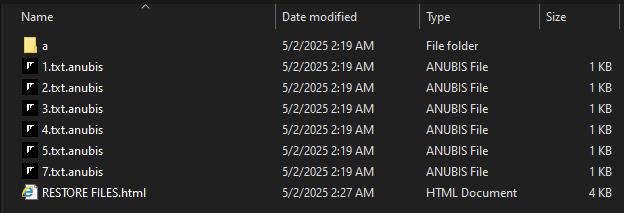

Anubisランサムウェアが作成したアイコンと壁紙画像

図8のコードは2つのファイル(「icon.ico」と「wall.jpg」)を対象プログラムから抽出し、感染端末の「C:\Programdata」フォルダ内に保存します。

Anubisランサムウェアは、暗号化処理したファイルのアイコンを図9のロゴに変更します。

さらに画像ファイル「wall.jpg」を用いて壁紙変更を試みますが、本調査時に同ファイルが作成されなかったため、当不正活動は実行されませんでした(図10)。

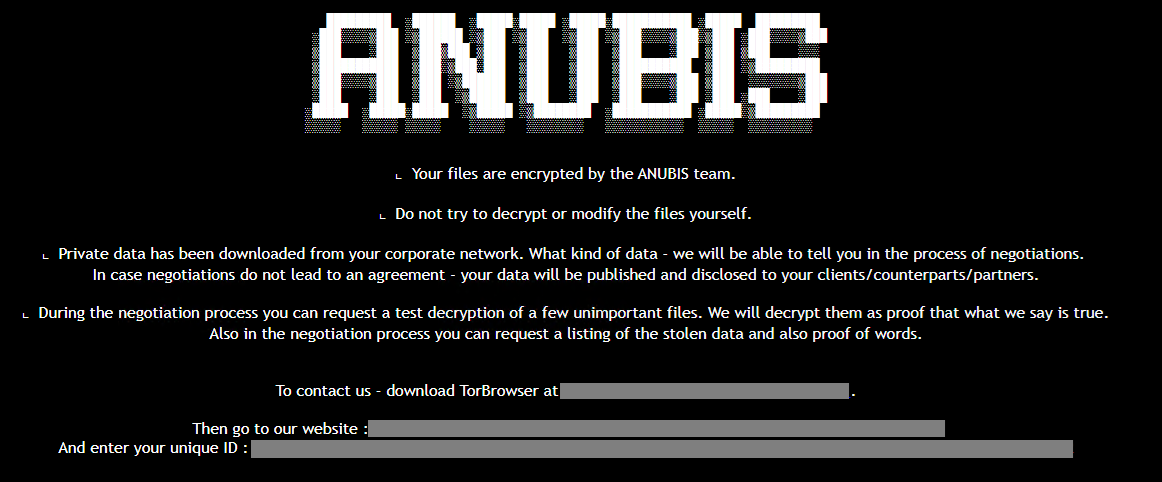

Anubisのランサムノートでは二重脅迫戦略が採用されており、同グループの要求が満たされない場合は、窃取したデータを一般公開すると脅します(図12)。

ファイル完全消去

T1485 - データ破壊

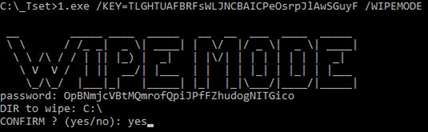

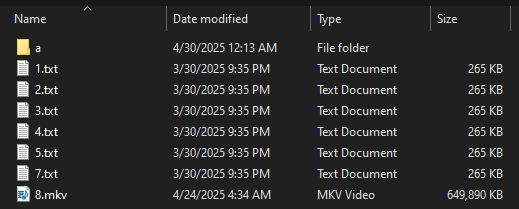

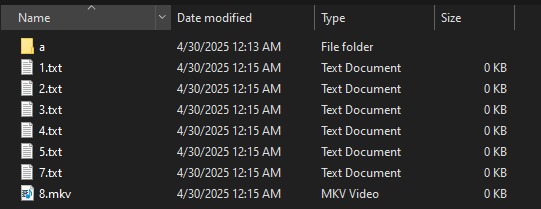

さらに同ランサムウェアは、「/WIPEMODE」パラメータを使ったファイル消去機能を備えています。当機能によりファイルの内容が完全に削除され、被害組織による復旧の試みが阻止される可能性があります。

図14と図15は、ファイルの内容を消去するワイプモードが適用される前と後を示しています。

まとめとセキュリティ上の推奨事項

Anubisランサムウェアグループの出現は、サイバー脅威状況に大きな変化をもたらしました。特にファイル消去機能を追加した新たな脅迫手口やアフィリエイト側に融通の利く収益化プログラムなどがこれに該当します。Anubisグループは、Data RansomやAccess Monetizationなどの新たな収益化戦略とRaaSを組み合わせることで自身の収益機会を最大化し、サイバー犯罪のエコシステム内における影響範囲を拡大しています。Anubisグループは、ファイルの暗号化と完全消去の両方を採用することで被害者側のリスクを大きく増幅させています。さらにこれらの手口は、身代金を支払わせるための圧力をも強めています。

Anubisグループが用いるスピアフィッシング、コマンドラインでのコマンド実行、権限昇格、シャドウコピーの削除、ファイル完全消去などの攻撃手口からIT環境を保護するためには、これらに対処するセキュリティ対策の導入が極めて重要です。なお、インターネット環境から隔離された閉域網にバックアップを維持することで、Anubisランサムウェアのファイル消去機能の影響を軽減させることができます

被害に遭わないためには

企業や組織は、Anubisランサムウェア攻撃に対するプロアクティブな防御策を講じるために、以下のベストプラクティスを含む包括的なセキュリティ戦略を実施する必要があります。

- 電子メールやWebの安全性確保:電子メールやWeb利用時は、十分に注意を払うこと。送信元が確認・信頼できる場合を除き、添付ファイルのダウンロード、リンクのクリック、アプリのインストールは避けましょう。Webフィルタリングを導入し、既知の不正サイトへのアクセスを制限しましょう。これらの対策は、類似する脅威の初期侵入経路の阻止につながります。

- データのバックアップ:重要データを定期的にバックアップし、堅牢な復旧計画を実装しましょう。当対策には、ファイルが暗号化 / 消去された場合でも確実にファイルを復元できるよう閉域網におけるバックアップ運用も含まれます。

- アクセス制御:管理者権限 / アクセス権限は最低限かつ必要な期間のみ付与しましょう。権限を定期的に見直し、不要な権限を削除するなど適時調整することで、不正アクセスのリスクを最小限に抑止できます。

- 定期的なアップデートとスキャン:すべてのセキュリティ対策製品が定期的に更新されていることを確認し、脆弱性を特定するためのスキャンを周期的に実施しましょう。さらにエンドポイントセキュリティソリューションを用いて不正なコンポーネントや不審な動作を検出し、実行を阻止しましょう。

- セキュリティ / リテラシー教育を従業員に実施する:従業員がソーシャルエンジニアリングやフィッシングに起因する脅威を認識するためにセキュリティ意識向上トレーニングを定期的に実施しましょう。これらの兆候を認識することで、被害に遭う可能性を大幅に低減させることができます。

- 多層的なセキュリティ対策:エンドポイント、電子メール、Web、ネットワークの保護機能を含む多層的な防御戦略を採用しましょう。このアプローチは、IT環境への潜在的な侵入口を保護し、全体的な脅威検知能力の強化にも役立ちます。

- サンドボックスとアプリケーション制御:サンドボックス分析ツールを用いて、実行前にすべてのファイルを分析しましょう。当対策は、不審なファイルがもたらす潜在的な脅威の早期検知につながります。さらにアプリケーション制御ポリシーを実施し、許可されていないアプリケーションやスクリプトの実行を防止しましょう。

- 異常なアクティビティの監視:セキュリティ情報・イベント管理(SIEM)ツールを導入し、不審なスクリプト実行やアウトバウンド接続を監視しましょう。こうしたプロアクティブな監視活動により、脅威の影響が拡大する前に特定し、緩和することができます。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できるAI-Powered エンタープライズ サイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。Trend Vision Oneを導入することで、実行可能かつ効果的な方法でリスクを管理できます。継続的なリアルタイムのリスク診断から得た洞察をもとに、優先順位の高い問題から対応策を講じることができます。さらに、企業全体のリスク対応を体系化して自動的に実行し、効率を高めます。この仕組みは、セキュリティチームがプロアクティブに行動できるように構築されています。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

潜在的な不正コマンド実行の検出

processCmd: //KEY=[A-Za-z0-9]{30,} /(?:WIPEMODE|elevated)/

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Anubis: A Closer Look at an Emerging Ransomware with Built-in Wiper

By: Maristel Policarpio, Sarah Pearl Camiling, Sophia Nilette Robles

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)