ネットワーク貫通型攻撃とは?

2023年8月、IPAは、「ネットワーク貫通型攻撃」について注意喚起しました。JAXAが2024年7月に公表した「VPN装置の脆弱性」を悪用するサイバー攻撃を含む、「ネットワーク貫通型攻撃」とはいかなるものか?解説します。

ネットワーク貫通型攻撃とは?

2023年8月、独立行政法人情報処理推進機構(IPA)は、ネットワーク貫通型攻撃に対する注意喚起を公開しました。IPAでは、ネットワーク貫通型攻撃を「企業や組織のネットワークとインターネットとの境界に設置されるセキュリティ製品の脆弱性が狙われる攻撃」としています。

参考情報:インターネット境界に設置された装置に対するサイバー攻撃について~ネットワーク貫通型攻撃に注意しましょう~(2023年8月。IPA)

ここでいう「ネットワークとインターネットとの境界に設置されるセキュリティ製品」は、VPNやファイアウォールなどの機能を持ったネットワーク機器を主に指します。記憶に新しいところでは、2024年7月に国立研究開発法人宇宙航空研究開発機構(JAXA)が公表した不正アクセス被害でも、「第三者がVPN装置の脆弱性を起点にJAXAの一部のサーバ及び端末に侵入」したとしています。

参考情報:JAXAにおいて発生した不正アクセスによる情報漏洩について(2024年7月。JAXA)

関連記事:VPN、サイバー攻撃被害に共通するセキュリティの注意点

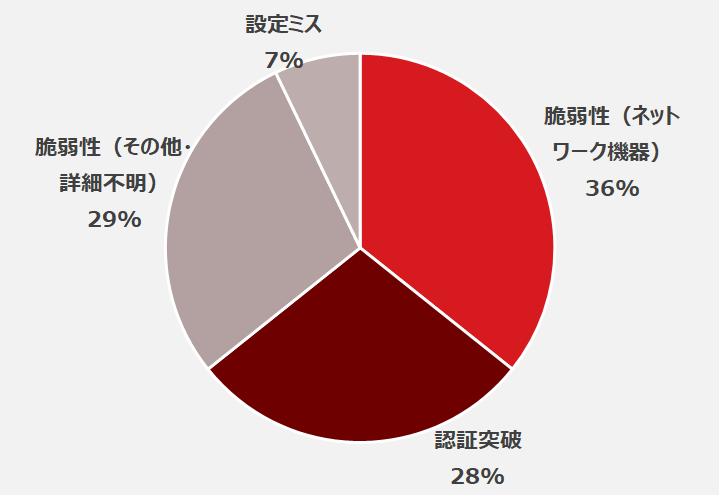

IPAの発表を見ると、特定の国家が背景にあると推測されるAPTグループによる高度な攻撃のみで用いられ、一般的な組織へのサイバー攻撃では用いられないという印象を持つかもしれません。しかし、実際にはVPN機器を中心としたネットワーク機器はランサムウェア攻撃などの金銭を目的としたサイバー攻撃でもよく用いられます。

実は、この動向自体は国内では数年前より続いているものです。当社では、2021年頃より社外からアクセスするためのネットワーク機器を経由した直接侵入の増加を注意喚起していました。この背景には、今や常識的にもなったテレワーク対応のため、遠隔地から組織ネットワークへの安全なアクセス環境を用意するべく普及したネットワーク機器が、アタックサーフェスの拡大の一因になってしまっていることとも無縁ではないでしょう。

また、IPAの注意喚起では、「脆弱性」という言葉がセットで用いられていますが、ネットワーク機器の場合、その機器を制御するためのファームウェアやOSが搭載されており、Windows OSなどと同じくソフトウェア上の脆弱性が後から発見されるケースがあります(ゼロデイ脆弱性のケースもあり)。そうした場合、各機器メーカから修正プログラムが公開され適用が促されますが、修正プログラム未適用の機器を攻撃者が発見した場合、脆弱性をつくことでログインに必要なアカウント権限などを奪取することができてしまいます。

加えて、ソフトウェアの脆弱性がなかったとしても、ネットワーク機器にアクセス可能なアカウントを何らかの形で入手し(従業員へのフィッシングや機器自体への辞書攻撃・ブルートフォース等)、それを悪用して侵入することも可能です。このような管理上の「脆弱性」の悪用も含めて、インターネットの境界線に設置されたネットワーク機器はサイバー攻撃者の主要な侵入ポイントの1つとして見られています。

| メール経由での侵入 | 比較項目(高・中・低) | ネットワーク貫通型攻撃 |

| 中 (到達可能なメールアドレスの入手が必要) |

エントリーポイントへのアクセスの容易さ | 高 (インターネット側から機器の探索が容易) |

| 高 (メールの送付自体は容易) |

攻撃手法の準備の技術的容易さ | 低 (特定の脆弱性をつく手法を開発する必要あり。ただし、アクセスブローカーからアクセス権を購入することも可能) |

| 高 (メールサーバや対象のPCにログが残る可能性あり) |

システムログから追跡される可能性 | 低 (ネットワーク機器のログを保全している組織はまだ少ない) |

表:メール経由での攻撃とネットワーク貫通型攻撃の比較

上の表のように、ネットワーク貫通型攻撃は、技術的な難易度は高いものの、それさえクリアできればサイバー攻撃者にとってのメリットが大きい手法です。また、ランサムウェア攻撃者などが、侵入済みのネットワークアクセス権を「アクセスブローカー」から購入するようなケースでは、この技術的な難易度を、金銭で解決できてしまうこともあります。

関連記事:ランサムウェアの侵入原因となる「アクセスブローカー」とは?

メール経由の攻撃がなくなったわけではありませんが、現状はコロナ禍を発端としたテレワークの普及、その安全性や可用性を担保するためのネットワーク機器の普及が、ネットワーク貫通型攻撃を行うサイバー攻撃者にとって有利に働いてしまっているともいえるでしょう。

これまで、自組織への侵入経路としてのネットワーク貫通型攻撃を解説してきましたが、自社が設置した機器を経由した攻撃者の侵入後に、ネットワークでつながっていた他組織への攻撃に悪用されたり(ビジネスサプライチェーン攻撃。A社のネットワークを経由してB社に侵入するという構図から、このケースが「貫通」のイメージに近いかもしれません)、乗っ取られた機器自体が他組織への攻撃の踏み台(真の攻撃元の隠ぺいのため)に使用されることもあります。

実際に、2022年10月に発生した大阪急性期・総合医療センターのランサムウェア攻撃被害事例では、その後の調査報告書で、侵入経路は取引のある給食センターを経由したサプライチェーン攻撃であり、侵入経路となったファイアウォールのID・パスワードの漏洩が確認されたとしています。

参考情報:インシデント調査報告書について(2023年3月。地方独立行政法人大阪府立病院機構 大阪急性期・総合医療センター)

また、機器の踏み台についても、IPAが2024年4月に発表した注意喚起で、「ネットワーク機器の脆弱性を悪用したうえでコマンド&コントロールサーバとの中継装置として利用し、重要インフラを標的とする攻撃キャンペーン『Volt Typhoon』が大きな脅威」となっているとしており、機器の乗っ取りが行われた場合、他者へのサイバー攻撃の片棒を担がされる危険性について、注意喚起しています。

参考情報:アタックサーフェスの Operational Relay Box 化を伴うネットワーク貫通型攻撃について ~Adobe ColdFusion の脆弱性(CVE-2023-29300)を狙う攻撃~(2024年4月。IPA)

ネットワーク貫通型攻撃への対策

では、ネットワーク貫通型攻撃に対する有効な対策を見ていきましょう。まずは外部からの自組織ネットワークへの侵入経路となり得るネットワーク機器の把握が重要です。インシデント時にネットワーク機器を含めたシステム構成の全体像が現場からなかなか出てこないケースも多いですが、自組織ネットワークの外界との接点を把握することが対策の第1歩です。その上で、以下のようなネットワーク機器への対策が重要です。

ネットワーク機器のセキュリティ対策

・機器の脆弱性情報の把握と迅速な修正プログラム適用

・機器の前にIPS(侵入防御システム)を設置する等の脆弱性攻撃対策を行う

・機器の認証情報(アカウント情報)の管理(不要なアカウント削除、多要素認証の導入など)

・機器のパスワード変更(認証情報を窃取する脆弱性の場合、修正プログラムを適用以前に攻撃を受けていた場合には、既に窃取されている認証情報で不正侵入が可能であるため)

・通信の監視(ブルートフォースなどの攻撃監視)

・国内外の拠点などを含めた利用機器の把握と対策(資産管理と対策の実施、テレワークなど新しい働き方への対応にあわせ設置した機器の管理や使用しなくなった機器の無効化)

これらに加えて、ネットワーク機器の運用・監視などを外部に委託している場合、契約範囲に脆弱性の把握や対処について明確になっているか確認をすることも重要です。

関連記事:

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

・海外拠点におけるサプライチェーンリスク

・ランサムウェアの侵入原因となる「アクセスブローカー」とは?

Security GO新着記事

2024年は中国、ロシア、北朝鮮のAPTグループによる攻撃を観測~標的型攻撃の最新動向~

(2025年7月2日)

内部不正はなぜ起こるのか?~その発生のメカニズムを探る~

(2025年7月1日)