キャパシティビルディング(Capacity Building)とサイバーセキュリティの関係性とは?~スパイウェア、脆弱性情報の観点から解説~

集団や組織における特定の目標を達成するために必要な能力を高める方法である「キャパシティビルディング」。スパイウェアや脆弱性情報の管理を題材に、サイバーセキュリティとの関係性を紐解きます。

キャパシティビルディングとは?

キャパシティビルディング(Capacity Building:能力構築)※とは、集団や組織、あるいは社会全体が特定の目標を達成するために必要な能力を構築・向上させることです。従来は、NGOやNPOが社会問題の解決のため、営利組織とは異なる方法で人材・資金・情報発信等の能力を高める方法とされてきました。ここでいう能力(Capacity)とは「課題対処力」とも読み変えられ、個人の能力強化だけでは解決できない問題に対処するための組織的な基礎能力を指しているとも言われます。

※キャパシティディベロップメント(Capacity Development:能力開発)とも言う。

同様の課題はサイバーセキュリティの世界でもあります。サイバー脅威が拡大する中、防御体制の強化という課題解決のためには、一組織の自助努力だけでは足りず、国際的な協力、信頼できる報告体制なども必要です。

効果的なガバナンスを実現するには、状況を正確に把握する「可視性」を確保し、脆弱性に関する協調的な情報開示が重要となります。本稿では、こうした取り組みが求められる背景と、サイバーセキュリティの世界で今まさに必要とされる「キャパシティビルディング」の重要性について解説します。

「The Pall Mall Process」の背景と現在の懸念

「The Pall Mall Process」は、2024年2月にイギリスとフランスによって開始され、「CCIC:Commercial Cyber-Intrusion Capabilities(商用サイバー侵入技術)」の拡散に関する複数のステークホルダー間の対話を促進することを目的としています。この取り組みは、「CyberTech Accord(サイバーテック協定)」や「Paris Call for Trust and Security in Cyberspace(サイバースペースにおける信頼と安全のためのパリ・コール)」、さらには「Paris Peace Forum(パリ平和フォーラム)」など、これまでのグループによる様々な取り組みを引き継いで展開されているものです。

(参考記事)

・「AIのリスク」に対する世界の取り組みを理解する(前編)~主要な組織編~

・「AIのリスク」に対する世界の取り組みを理解する(後編)~イニシアティブ・宣言編~

そうした中、スパイウェアと見なされることもあるCCICの無秩序な利用に対する懸念は依然として根強く、世界各地でその被害報告は増加の一途をたどっています。脆弱性の発見件数の増加や、開示報告における断片化の進行と相まって、政策立案者にとってはこれまでの公約を実行に移すことが急務となっています。

2025年4月に行われた、第2回の「The Pall Mall Process」会議では、ポリシーペーパー「The Pall Mall Process Code of Practice for States」が公開され、CCICの利用に関する国家の行動規範が示されました。

(参考情報)

・「The Pall Mall Process Code of Practice for States」(The Pall Mall Process。2025年4月4日)

・「The Pall Mall Process: consultation on good practices summary report」(The Pall Mall Process。2025年1月8日)

CCIC市場の継続的拡大と脅威

The Pall Mall Processが特にCCICの脅威に焦点を当てているのは、この1種のスパイウェア(本稿では、この後登場する参考資料の表現などに準拠し、便宜上CCICとスパイウェアを同列に併記している箇所があります)が個人のプライバシー、人権、そして国家の安全保障に与える深刻な被害を考えれば、当然のことでしょう。

例えば、イスラエル企業NSO Groupが開発したモバイル端末を標的とするスパイウェア「Pegasus」は、依然として実際の活動が報告され続けています(WIRED.comの記事)。その使用に関する影響も今なお続いており、アメリカ連邦地裁では、WhatsAppのサーバを標的にしたことで、NSO Groupがアメリカおよびカリフォルニア州の法律に違反したと認定されました。この判決がCCICを開発する企業への最初の制裁となり、CCIC市場への制約になると期待されました。

それでもCCICの利用は止まっておらず、最近でも一部の国家が自国民を監視していたとされる事例が報道されています。CCICは本質的に、ターゲットのデバイスを標的として、脆弱性などを悪用して、ターゲットの機密情報を窃取することで収益を上げるビジネスモデルとなっています。

脆弱性の急増とAIの影響

2024年は、ゼロデイ脆弱性を含む脆弱性の報告が相次ぎ、セキュリティ業界関係者の予測を上回る年(FIRST.orgの記事)となりました。AIが脆弱性の発見や悪用の件数を直接的に押し上げているという明確な証拠は現時点ではありませんが、少なからず影響を与える状況となることは容易に予想できます。

オープンソースソフトウェアに関しては、Googleの研究者が、LMM(大規模言語モデル)によって脆弱性の発見が容易になることを実証しました。エージェントAIがツールの利用、たとえばリバースエンジニアリングや生成的ファジングツールと連携することにより、今後は、より複雑で閉じたソフトウェアにも同様の手法が応用されていくと見られています。

これらを広く展開可能なエクスプロイト(脆弱性利用ツール)としてパッケージ化することは、まだ研究段階にありますが、特にゼロデイ攻撃の開発者にとっては詳細な情報が不足していることが障壁となっています。脆弱性を見つけて修正パッチを開発提供する競争は、サイバーセキュリティにおける長年の戦いのひとつであり、パープルチーム(企業で防御と攻撃の両面を担うチーム)と、スパイウェアやエクスプロイト、脆弱性情報を取引するアンダーグラウンド市場との対立を象徴しています。CCICないしはスパイウェアのような特定のソフトウェア分類にだけ定義や制限を加えても、本質的な問題の発端である脆弱性情報やエクスプロイトの取引に焦点を移すだけにすぎません。

(参考記事)

・自社システムを実際に攻撃する“レッドチーム演習”を実施するには? ~サイバーキルチェーンを軸に解説~

・トレンドマイクロが実践するサイバー攻撃演習(前編) ~サイバー攻撃者視点で徹底的にあぶりだす、組織のペインポイント

・トレンドマイクロが実践するサイバー攻撃演習(後編) ~流行中のランサムウェアを模したリアルな演習、見えてきたXDRの効果とは

情報分析体制の遅れと「囚人のジレンマ」

ソフトウェアのエクスプロイトリスクが高まる一方で、現在のスレットインテリジェンスのエコシステムはその課題に対応できていません。

脆弱性の深刻度や説明に関する主要な権威は、「NIST: National Institute of Standards and Technology(米国国立標準技術研究所)」が運営する「NVD: US National Vulnerability Database(国家脆弱性データベース)」ですが、NIST自身も、脆弱性発見のスピードに対応できていないことを認めており、分析の遅延はサイバーセキュリティにおいて周知の課題として拡大し続けています。CISA(米サイバーセキュリティ・インフラセキュリティ庁)は、NVDに記録された脆弱性の中で実際に悪用されているものを示す「KEV: Known Exploited Vulnerabilities(既知の悪用脆弱性)」リストを管理しています。

一方、ソフトウェアベンダーが独自に脆弱性を評価したり、独自のバグ報奨金プログラムを通じて非公開で調査を進めたりした後、「問題なし」とするパッチをリリースする場合でも、実際には多くの修正パッチが適用上の問題を抱えたままとなることがあります。この課題は、AIのセキュリティ評価においても同様であり、第三者による脆弱性開示の促進が一層求められています。

ソフトウェアベンダーにとっては、こうした第三者による協調的な開示によって製品を事前に改善できるという利点がある一方で、倫理的な脆弱性研究や開示に対する市場環境は、依然として最適な状況であるとは言えません。

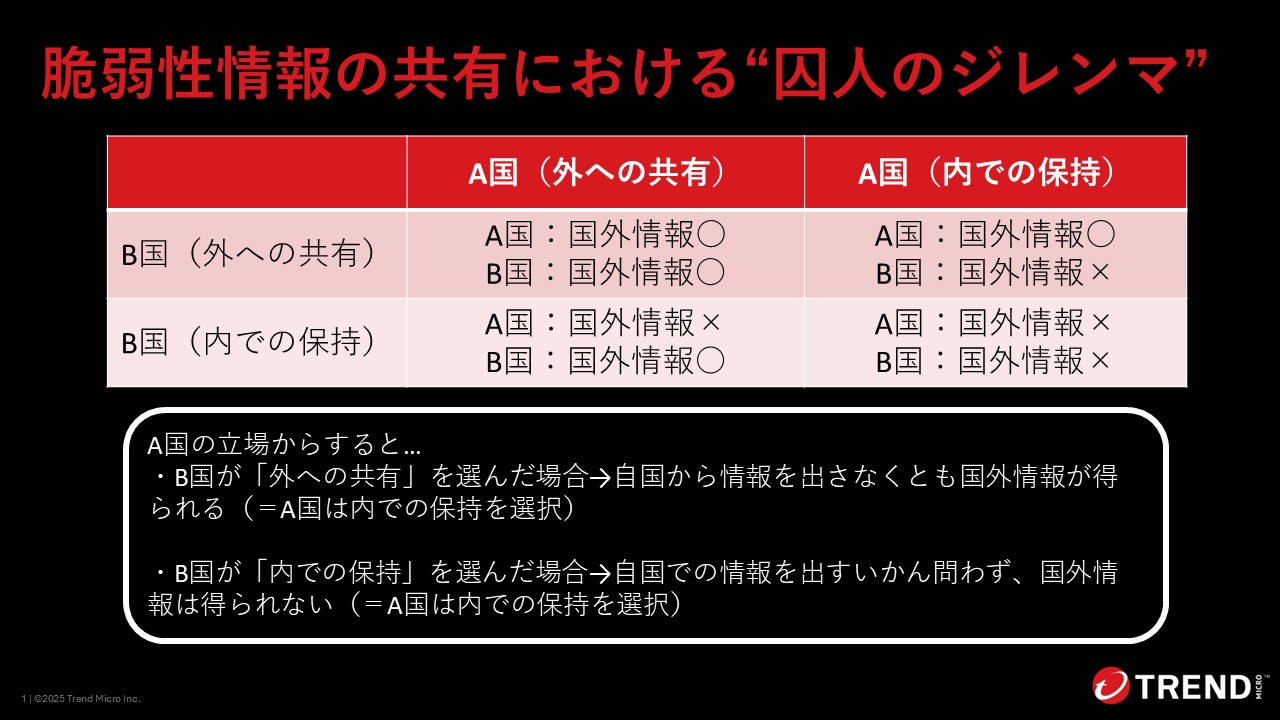

現在の市場環境は、各国がCCICやスパイウェア、エクスプロイト、脆弱性情報への自国のアクセスを維持するために「協調」ではなく「離反」を選択するという囚人のジレンマ※が繰り返される構図となっています。

※囚人のジレンマ:ゲーム理論におけるゲームの1つ。2名が各々協力し合う方が協力しないよりもよい結果(メリットが大きい)になることが分かっていても、協力しない片方が利益を得る状況では、結果的に互いに協力しなくなる、というジレンマ。

図:脆弱性情報の共有における“囚人のジレンマ”解説図。

各国が自国の利益を追求している限り、全体最適な状況は作り出せない。

報告メカニズムの断片化と情報共有の限界

このようなギャップの中、脆弱性に関する報告や分析はますます断片化が進んでいます。

ただしそうした中でも、セキュリティ企業Wizは「本当に重要なクラウドの脆弱性」に特化したオンライン脆弱性データベースを発表しました。また、新たに登場するAIソフトウェアに目を向けると、発生するインシデントや新たなソフトウェア機能によって生じる新たなリスクに対応するために、新たな報告メカニズム(例:MIT AI Risk Repositoryの例)も構築されつつあります。CCICやスパイウェアについても個別に追跡されており、NGOをサイバー攻撃から保護するためのイニシアティブ「Beyond125」をリードするセキュリティ企業CyberPeace Instituteは市民社会に影響を与えるスパイウェアの活動に関する報告を収集しており、1941年に設立された国際NGO団体Freedom Houseはスパイウェアの利用状況を報告するためのテンプレートを公開しています。

(参考情報)

・「CyberPeace Tracer」(CyberPeace Institute)

・「Freedom House Launches New Reporting Tool to Combat Spyware and Surveillance Technology」(Freedom House。2025年3月20日)

それでも、現状の報告体制や情報共有のレベルという観点ではより一層強化すべきであるとの声もあり、これらは第三者によるスパイウェアや脆弱性報告の評価体制が進化途中にある証とも言えます。とはいえ、報告の仕組みは、脆弱性情報の報告数が増加・拡散している中、さらなる調整は必要であり、セキュリティ体制管理において、「どこから脆弱性情報を得るべきか」、「自社の同業他社がどんな影響を受けているのか」といった重要な問いに答えることは、報告体制が断片化している今、ますます困難になっています。

ここで注目されるのが「キャパシティビルディング」です。

バグ報奨金制度と分析体制の強化

情報共有体制の改善には、まだ多くの取り組みが可能です。例えば、製品ベンダーに依存しない協調的開示プロセスを採用するバグ報奨金プログラムにインセンティブを与えることで、アンダーグラウンド市場に流れてしまうような脆弱性研究を正規のルートへ導く市場環境の整備が期待されます。

こうしたプログラムは、HackerOne、BugCrowd、トレンドマイクロが運営するZDI(Zero Day Initiative)のような組織やベンダーと協力して脆弱性の修正に取り組む姿勢が重視されます。そうでなければ、脆弱性情報が後のサイバー攻撃に備えて秘匿されたり、実質的な修正パッチを出すつもりのない製品ベンダーによって握りつぶされたりするリスクがあります。

さらに、増加の一途をたどる脆弱性発見のペースに対応するためには、脆弱性分析プログラムへの資金提供も不可欠です。今後は、AIによって発見されたバグを適切に分類・評価するために、防御側にAIツールを提供することが求められるようになるでしょう。

攻撃の前段階で保護を実現するためには、安全な情報共有プログラムが鍵となります。そして、より多くのベンダーがMAPP(Microsoft Advanced Protection Program)に倣って、脆弱性に対する修正パッチに関する情報を共有すれば、大きな前進となるでしょう。

これらのプログラムは、協調的な脆弱性分析によってさらに強化され、防御側が一歩先を行くためのツールが提供される可能性も生まれるでしょう。最後に、インシデント報告に関する標準化と連携が進めば、脅威の全体像がより明確になり、防御体制の強化につながります。

問題の核心にある「脆弱性」とキャパシティビルディングの必要性

すべてのCCIC(商用サイバー侵入技術)は、脆弱性情報の共有から始まるため、一組織に頼らない脆弱性情報の開示と分析における「キャパシティビルディング」は、問題の核心に迫る取り組みです。

インシデント対応の連携についても、さらに改善の余地があります。国境や業界を越えた共通のガバナンスを期待するのは、今は現実的ではないかもしれません。しかし、安全な情報共有を促進するためにできることはまだ多くあります。規制による統制よりも、安全な協力的研究プログラムの構築のほうが実現しやすく、効果的という見方もあります。サイバースレットインテリジェンスのエコシステムを向上させることは、防御側全体の能力を底上げすることにつながるでしょう。

可視性から始まるガバナンス

そしてガバナンスは「可視性」から始まります。見えないものを掌握することはできないからです。その前提で、次にセキュリティを向上させるような政策が求められます。脆弱性への対応を「対処療法」ではなく、その背後にあるエコシステム全体に目を向け、脆弱性情報の倫理的な開示を、すべての関係者がクリアすべき最低限の基準として確立すべきです。

脆弱性の発見件数が増加する一方で、現行システムがそのスピードに追いつけなくなってきている今、脆弱性やインシデントの報告、分析、共有体制に対する支援がこれまで以上に求められています。

本記事は2025年4月4日にUSで公開された記事「Capacity is Critical in Riskier Threat Landscape」の抄訳です。

<関連記事>

・「AIのリスク」に対する世界の取り組みを理解する(前編)~主要な組織編~

・「AIのリスク」に対する世界の取り組みを理解する(後編)~イニシアティブ・宣言編~

・自社システムを実際に攻撃する“レッドチーム演習”を実施するには? ~サイバーキルチェーンを軸に解説~

・トレンドマイクロが実践するサイバー攻撃演習(前編) ~サイバー攻撃者視点で徹底的にあぶりだす、組織のペインポイント

・トレンドマイクロが実践するサイバー攻撃演習(後編) ~流行中のランサムウェアを模したリアルな演習、見えてきたXDRの効果とは

・日本の組織は頻繁に悪用されている脆弱性にセキュリティパッチを適用できているのか?

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)