Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?

近年ますます進むサイバー攻撃者の「ステルス化」。多くの攻撃者に使用される「Living Off The Land(環境寄生型)」の攻撃手法が、それを支えています。今回は、なぜ見えづらいのか実態に迫り、どう防ぐべきなのか?についても考察します。

公開日:2023年8月25日

更新日:2024年8月9日

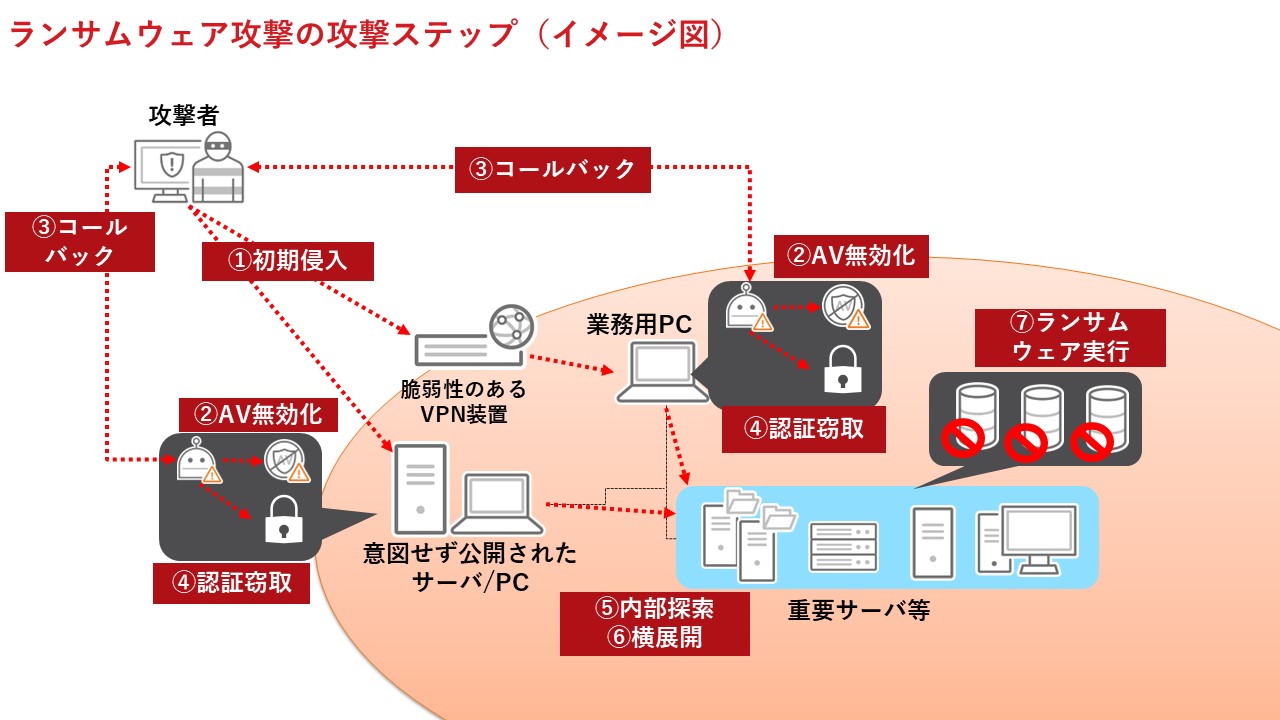

ここで注意したいのが、各攻撃ステップで、必ずしも「不正な手法」や「不正なツール」が使用されるとは限らない、ということです。言い換えれば、サイバー攻撃者は攻撃の過程において「商用ツールやオープンソースのツールなど一見組織内にあっても不審ではないツールや、OSなどの侵入した環境に必ずある機能」を操作して、攻撃目的を達成しようとします。

つまり、 Living Off The Land(環境寄生型)の攻撃とは、対策側の監視や調査を回避することを目的とし、持ち込んだ正規ツールの悪用や被害者の環境にあるシステムを悪用する、痕跡を残さない手法を用いる攻撃手法です。

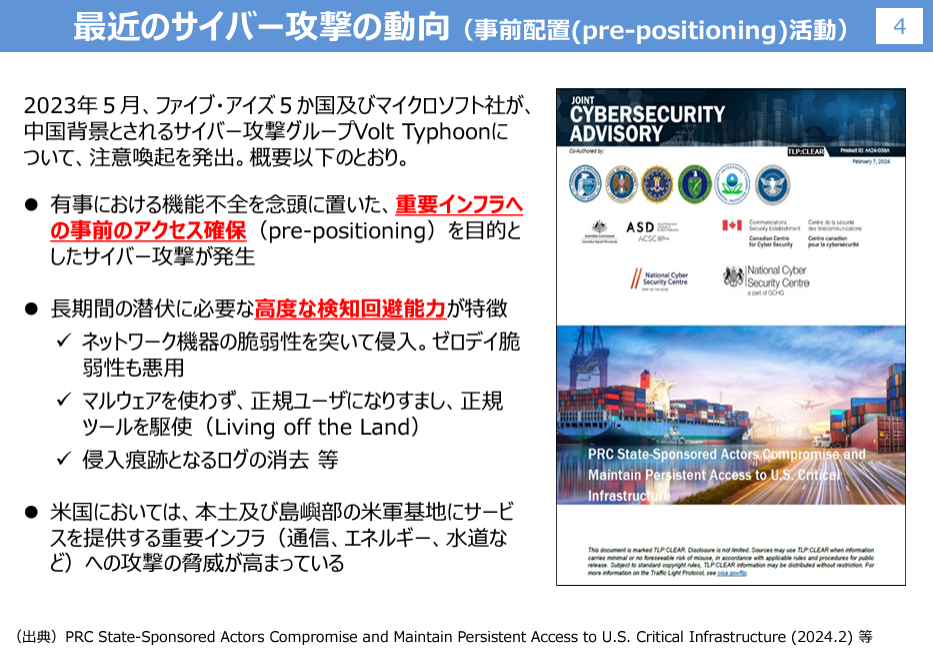

Living Off The Landの攻撃手法は、以前より標的型攻撃(APT)を行う攻撃者が行う高度な手法としてセキュリティ研究者の間では知られていました。しかし近年、米国CISA(サイバーセキュリティ・社会基盤安全保障庁)や韓国国家情報院(NIS)から、国家の関与が疑われるサイバー攻撃者が用いる手法として、Living Off The Landの注意喚起がなされるなど、その認知が高まりつつあります※。

※米CISAの注意喚起(2023年5月と2024年2月)。

韓国情報院の注意喚起(2024年3月)。

2024年6月7日に首相官邸で開催された能動的サイバー防御に向けた有識者会議の公開資料においても、中国背景とされる標的型攻撃グループ「Volt Typhoon」がLiving Off The Landを駆使して米国に攻撃を行っていたことが触れられています。

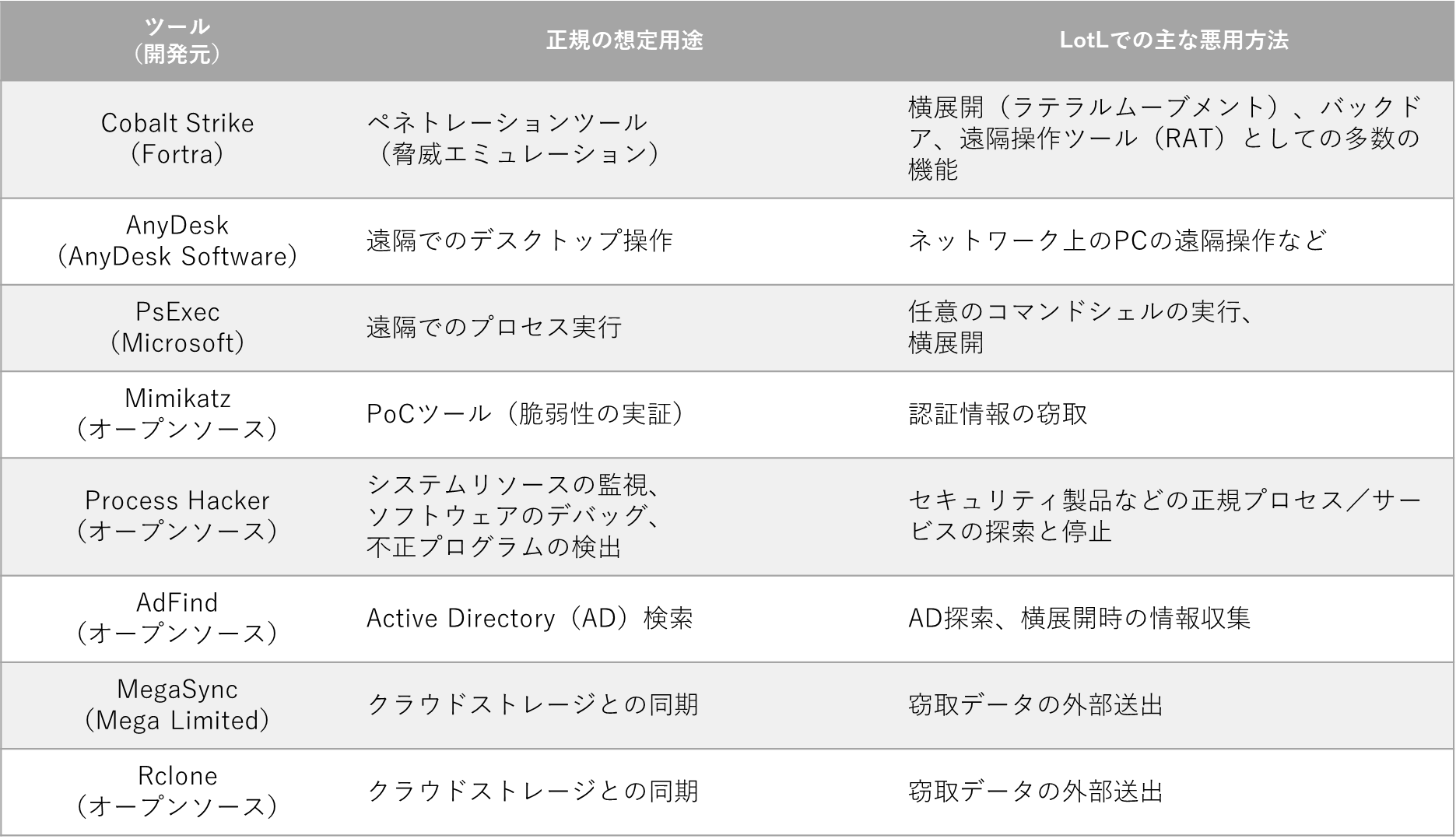

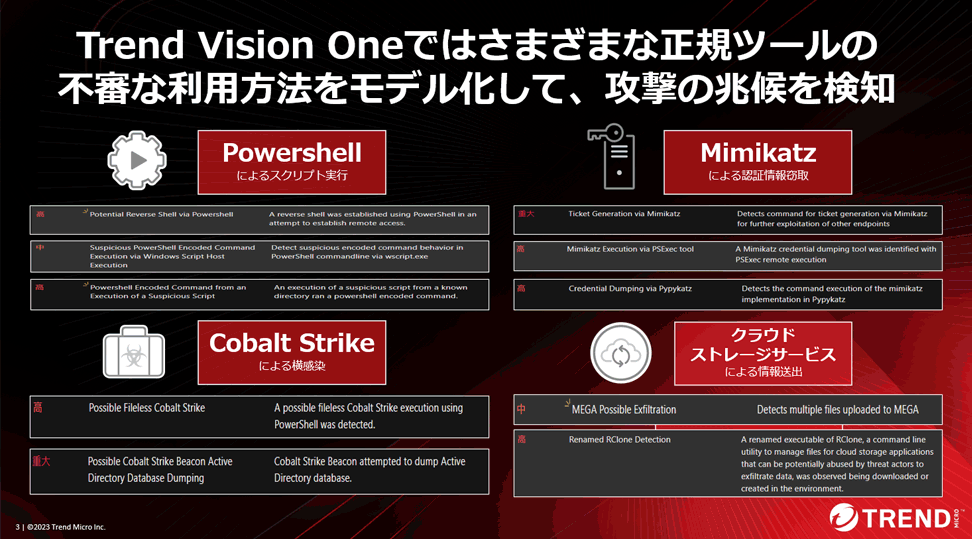

しかし、この攻撃手法は標的型攻撃を行うサイバー攻撃者の特権ではありません。以下は、当社がランサムウェア攻撃などのサイバー攻撃で良く悪用されたツールをまとめたものです。

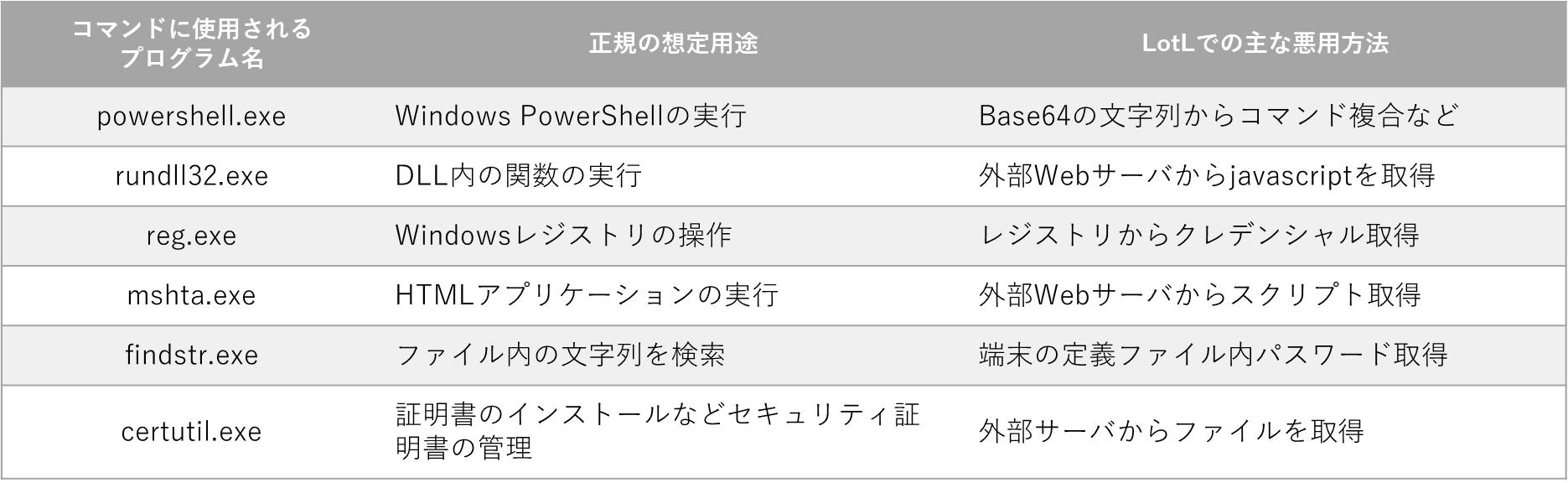

加えて、MicrosoftのPowerShellの悪用は攻撃者の常套手段です。PowerShellは、通常のWindowsであれば、最初から搭載されている「スクリプト言語とその実行環境」のことを指します。情報システム部門などで、業務用PCへのバッチ処理などを行う場合このPowerShellを用いることが一般的です。

攻撃者はこの「PowerShell」に不正なスクリプトをインプットすることで(ファイルレス攻撃)、PowerShellに、本来の目的である別のマルウェアのダウンロードなど不正な活動を行わせるのです。以下に、悪用されやすいWindows標準コマンドも記載します。

これら悪用されやすいツールは、非営利団体MITREが公開しているサイバー攻撃のフレームワーク「MITRE ATT&CK ® 」の「Software」の項目にも情報がまとまっています。自社の環境からこれらのツールが発見された場合、上記の情報を参照して攻撃の可能性を疑う、という使い方ができます。

参考記事:MITREの攻撃テクニックのみに注目するなかれ~Detection&Responseが効果を発揮するには“攻撃シナリオ”ベースの検知こそ重要

「Living Off The Land」という言葉には元々「(農作物などの)自給自足」という意味も。

サイバーセキュリティの世界では、攻撃者が侵入先のシステム環境を悪用するというところから来ています。

従来の対策では、なぜLiving Off The Landの攻撃手法が検知しづらいのでしょうか?先ほど「一見組織内にあっても不審ではない」という表現をしましたが、上記の表や前述のPowerShellの例にもある通り、そのツール自体は「正規での用途」も否定できないものであるためです。ツールの存在自体やツールが動いたというログのみでは、それが白か黒かはっきりと判断しづらいというわけです(明らかに自社では利用者がいないと断言できるツールであれば、攻撃を受けている可能性が高いため、すぐにもセキュリティ会社に相談をすべきでしょう)。

この「すぐに攻撃かどうか判断しづらい」というポイントこそが、初期段階からマルウェアを用いるような「見えやすい」攻撃とは異なる特徴と言えるでしょう。

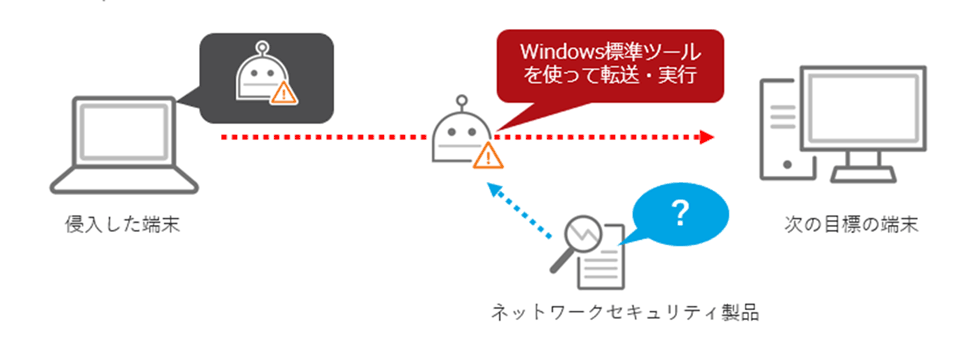

またこれまでのセキュリティ対策は、エンドポイント(PCやサーバ)、メール、ネットワークなどそれぞれのポイントポイントに導入されたセキュリティ製品で、悪用されたツールの検知を行う製品も存在しました。しかし、その単体のセキュリティ製品の検知ログだけ見ても「従業員の正規の操作」によるものか、「攻撃者が悪用したものか」をすぐには判断できず、そのためには他の機器やセキュリティ製品など周辺のログを突き合わせ、攻撃の可能性があるものかどうか調査が必要となっていました(コンテクスト(文脈)を確認する作業)。

図:攻撃ステップにおける横展開時のネットワークセキュリティ製品による検知

(Windows標準ツールが動いたというログだけでは、攻撃かどうか判断しづらい)

Living Off The Landの攻撃を効果的に検知・防御するには?

では、この「見えづらい」攻撃である、Living Off The Landの攻撃を効果的に検知・防御するにはどうすればよいのでしょうか?

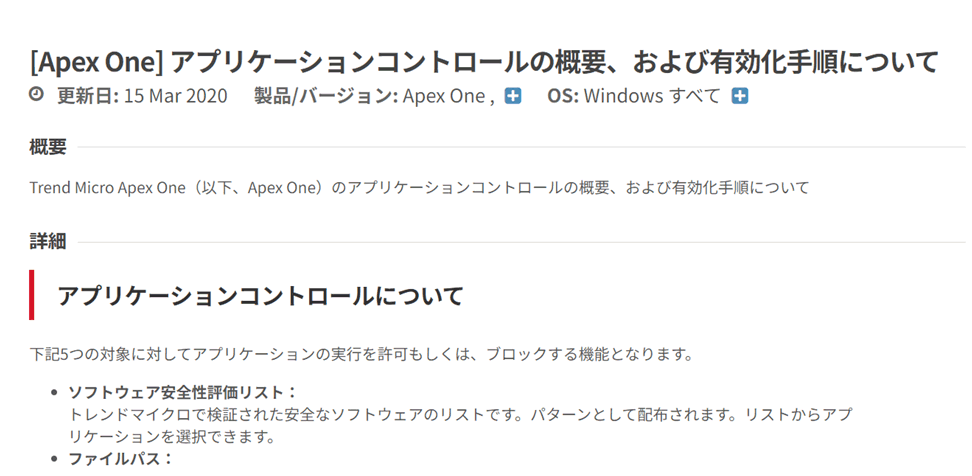

まずできることは、サイバー攻撃に悪用されやすいツールについての情報を収集し、自社で明らかに利用者がいないと断言できるツールであれば、そのツールをシステム的にブロックリストに登録し、そもそもシステム内でそのツールの導入・利用ができないような状況を作ることです。中にはサイバー攻撃者が元のツールを改変して悪用する攻撃もありますが、開発元が公開しているツールをそのまま悪用しているようなパターンでは有効と言えます。これは、攻撃者が窃取したデータの送出先に悪用しているクラウドサービスなどにも有効です(明らかに従業員が利用しない外部のクラウドサービスは、プロキシの設定やセキュリティ製品などでアクセスをブロックしておくなど)。

画面:トレンドマイクロのエンドポイント製品のアプリケーションコントロールの設定に関するサポートページ

問題は、白か黒かはっきり判断しづらいツールの場合です。この場合、前述した通り攻撃かどうか判断するためには「コンテクストの確認」が必要です。そのためには攻撃のステップ(攻撃のストーリー)に準じた周辺情報の収集が必須であり、各センサーで検知した観測データ(テレメトリ)を効率的に収集・分析し、対応できる体制が重要と言えます。

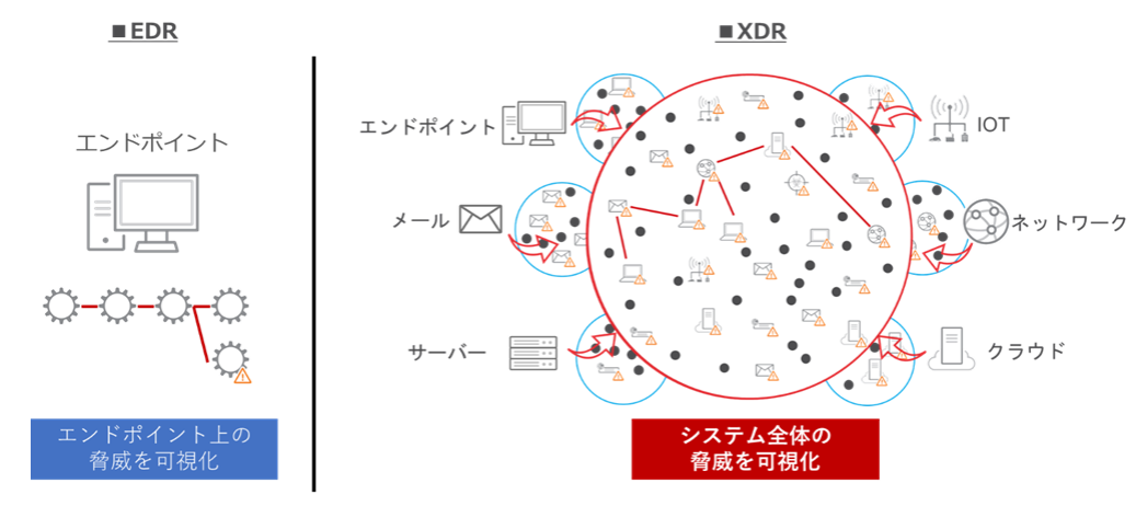

このような状況に対して、検知・対応を迅速に行うために開発されたのが、XDR(Extended Detection and Response)です。XDRは、エンドポイント、メール、サーバ、クラウドワークロード、ネットワーク等の複数のセキュリティレイヤから正・不正問わずファイルやプロセスに対するアクティビティデータであるテレメトリを収集し、サイバー攻撃の有無や対処すべき事項を見出します。

同様のアプローチをするソリューションに、EDR(Endpoint Detection and Response)もありますが、EDRは監視範囲がエンドポイントのみであるため可視化できる範囲が限定的です。冒頭の攻撃ステップの図でも示したように、サイバー攻撃者はあらゆる経路から侵入し内部活動を行うため、ログやテレメトリ収集のためのセンサーが広く、かつ相関分析が可能なソリューションを備えたXDRが有効と言えるでしょう。

関連記事

・特集企画:XDR(SecurityGO XDR関連記事一覧はこちら)

・サイバー攻撃者の常套手段「セキュリティソフトの無効化」に対抗するためには?

・MITREの攻撃テクニックのみに注目するなかれ~Detection&Responseが効果を発揮するには“攻撃シナリオ”ベースの検知こそ重要

・トレンドマイクロが実践するサイバー攻撃演習(前編) ~サイバー攻撃者視点で徹底的にあぶりだす、組織のペインポイント

・トレンドマイクロが実践するサイバー攻撃演習(後編) ~流行中のランサムウェアを模したリアルな演習、見えてきたXDRの効果とは

関連情報

トレンドマイクロのXDR「Trend Vision One」

用語解説

・XDR(Extended Detection and Response)とは

・EDR(Endpoint Detection and Response)とは

Security GO新着記事

2024年は中国、ロシア、北朝鮮のAPTグループによる攻撃を観測~標的型攻撃の最新動向~

(2025年7月2日)

内部不正はなぜ起こるのか?~その発生のメカニズムを探る~

(2025年7月1日)