2022年脅威動向をふりかえる~広がり続けるアタックサーフェス、企業が取り組むべき最優先事項は何か~

今年も残すところ一か月となりました。セキュリティ動向分析報告書を元に、2022年の脅威動向をふりかえります。来年に向け組織が注目すべきセキュリティ動向をご紹介いたします。

法人被害の起点はネットワーク侵入で、特に直接侵入が顕著

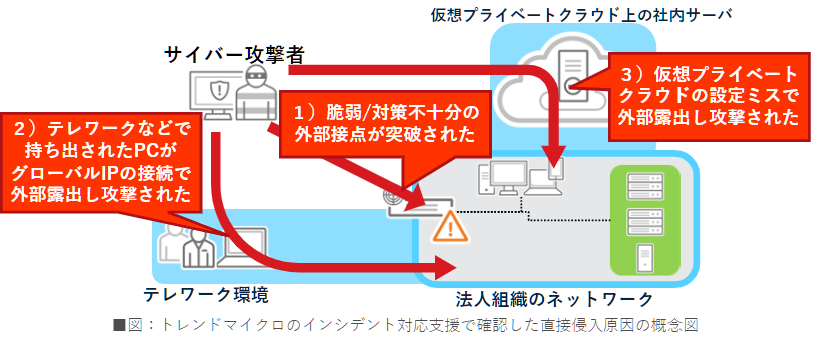

トレンドマイクロが行ったインシデント対応支援事例の中では、侵入経路は外部から直接侵入された事例が顕著でした。中でも侵入原因が断定できたものとしては、以下の 3 つの原因を確認しています。

1)VPN や RDP などの外部からアクセスを受ける接点においてセキュリティ対策・脆弱性対応が不十分だった

2)テレワークなどで外部に持ち出した PC が、USB 接続のモバイル Wi-Fi や SIM などグローバル IP が付与された状態でインターネット接続していた

3)仮想プライベートクラウドに移行した内部向けサーバが設定ミスにより外部からもアクセス可能になっていた

上記の原因はすべて、組織ネットワークにおける境界線防御上に存在した「弱点」を攻撃者に利用されたものと言えます。

実事例として、大阪急性期・総合医療センターは今年10月にランサムウェアの被害を受け、その影響により今もなお一部で検査や診療が行えない状況が続いています。通常診療の再開は2023年1月と見込まれています。本ケースにおけるランサムウェア感染経路は、委託会社のシステムを経由した横展開 です。委託会社は脆弱性が残る古いバージョンのVPNを利用しており、 その弱点を悪用され侵入を許しました。上記侵入経路の1)に該当する事例となります。また、医療センターの観点では、委託会社との業務上の関係性、つまりサプライチェーンを経由した被害であるとも言えます。

本被害は医療機関に限った話ではありません。法人におけるサイバー被害の多くは、弱点をつかれ 組織内ネットワークに侵入成功されてしまったことが原因となっています。ネットワークに侵入した攻撃者は、各企業にとっての重要データを探索、窃取したり、ランサムウェアなどを感染させたりします。 このような攻撃者に対抗し自組織を守るためには、脆弱性をはじめ自社の防御上の弱点を塞ぐ対策が不可欠です。また既に発生しているサプライチェーン経由の被害事例からは、自社だけでなくサプライチェーン全体を防御する考えも必要であることを示しています。今後は取引のある他社に必要な対策を促すと共に、自社の防御体制を説明する責任も生じてくるでしょう。

既知の脆弱性の攻撃が蔓延

2022年上半期に公開された脆弱性の件数は前年に比べ大幅増加、前年比1.3倍の12,380件となりました。

通信アプリケーションの構築に使用されるオープンソースソフトウェア「Asterisk」の脆弱性「CVE-2017-14100」はトレンドマイクロ™ TippingPoint® Threat Protection System センサー が2022年上半期に最も多く検出した脆弱性です。本脆弱性をはじめ、検出数上位にあたる脆弱性の多くが過去の既知脆弱性であり、多くの企業が依然としてソフトウェアの重要な更新を実施することが困難な状況であるのではないかと考えられます。

新しい脆弱性に関しても、重要な企業向けソフトウェアに影響を与える脆弱性が増加しており、2022年3月、Java向けのアプリケーションフレームワークのクリティカルな脆弱性「Spring4Shell」が公開されました。ボットやコインマイナーを感染させる攻撃での悪用を確認しており、Trend Micro Deep Securityによって検出およびフィルタリングされたSpring4Sell関連の合計イベント数 は 50 億を超えました。

これらのことから、攻撃者は脆弱性の新旧に関わらず、重要なビジネスツールやソフトウェアに影響を及ぼす深刻度の高い脆弱性を利用した攻撃を行っていることがわかります。現在、脆弱性は攻撃者に利用される弱点として最も大きな存在になっており、可能な限り速やかなソフトウェアの更新と共に、更新できない期間を守る技術的対策が不可欠となっています。

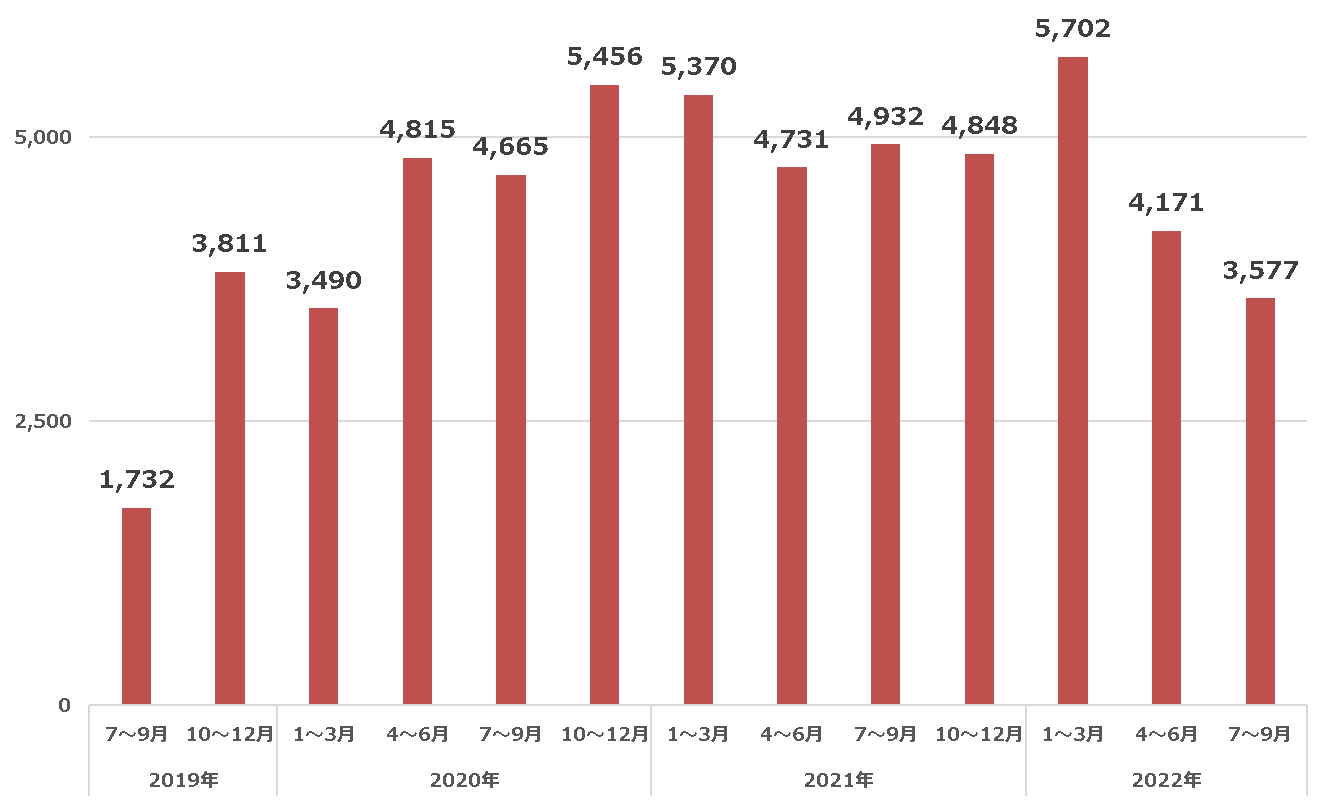

ランサムウェアの脅威はRaaSにより深刻化

法人被害の中心的脅威となっているランサムウェアの検出台数は、2022 年第 1 四半期は新たに 5700 件を超え、2019 年以降最多を更新しました。また、公表されたランサムウェア被害事例のすべてが、企業・組織を標的としてネットワークへの侵入を前提とした「Human-Operated」型のランサムウェア攻撃によるものでした。

法人組織を狙うランサムウェアの攻撃者は、より効率的な収益化手法へシフトを続けています。RaaS(Ransomware-as-a-Service=サービスとしての ランサムウェア)により、ランサムウェアの開発者はランサムウェア本体や攻撃で使用するツールを改良する時間を確保でき、なおかつセキュリティリサーチャーや法執行機関の追求から逃れる可能性を高めようとしています。RaaSを利用する攻撃者側は、 大規模なランサムウェアの開発やインフラ確保等の作業に煩わされることなくランサムウェア攻撃を実行し、利益を得ることができます。

また、RaaSは匿名性が維持されるダークウェブ上での暗号資産を利用した取引が主流であるため、開発者、攻撃者の双方にとって自身の痕跡を巧みに隠蔽できる有利な状態であると言えます。

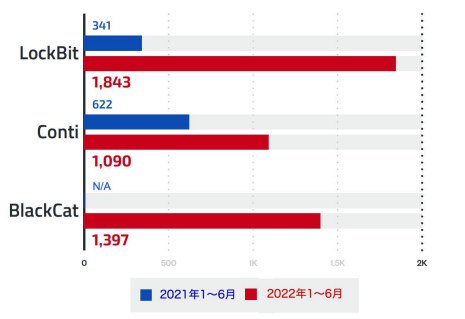

2022年上半期には、3 つの RaaS 型ランサムウェア、Conti、LockBit、BlackCatが他を圧倒しており、 前年上半期と比較すると、LockBit は 5 倍以上、Conti は 2 倍近くになっています。BlackCat は、2021 年末に初めて報告された比較的新しいランサムウェアであるため、2021 年の検出台数はゼロでしたが 2022 年上半期には LockBit や Conti 同様、1000 件を超える検出が確認されました。

図:2022 年上半期にグローバルで検出された LockBit、Conti、および BlackCat の検出台数

出典: Trend Micro™ Smart Protection Network™

現在のランサムウェア攻撃では、データの暗号化に加え、窃盗したデータの暴露を盾に身代金を求めるなどの多重脅迫により被害者を追い詰めます。 被害の大きさはケースによりますが、ランサムウェア特有の身代金要求のみならず、 データ暗号化による業務停止、情報流出による取引先・顧客からの信頼喪失や、社内混乱・社員のモチベーション低下にまで及びます。このようなランサムウェア攻撃については、事業を脅かすリスクとして認識し、対応することが求められます。

日本の企業や組織が取るべき対応

これらの脅威から自組織の安全を守るには、侵入に繋がる弱点を自ら作ってしまわないよう、脆弱性対策と共に、境界線上の設定ミスや意図しない露出のチェックといった基本的対策を徹底することが有効です。

また、侵入されたとしてもその後の内部活動を自由にさせず、ネットワーク内の不審な活動を早期に可視化し迅速に適切な対応を行えるような体制が必要です。そのためには、ネットワークやエンドポイントにおける挙動監視など、内部活動を早期に可視化できる対策に加え、ゼロトラストアーキテクチャ(NIST SP800-207)をはじめ、ゼロトラストコンセプトを基にした対応が不可欠となります。

このような現場の対策を円滑にバランス良く進めていくために、セキュリティの意思決定者層は、上位概念として企業・組織としてのセキュリティ戦略を策定していく必要があります。

そこで重要事項となるのがアタックサーフェス管理(Attack Surface Management)です。ビジネス・IT環境が大きく変化した日本の企業や組織にとって経営層、事業部門、IT部門が一体となり、会社全体として改めて自社の資産を調査し、資産の重要度、潜在的な脆弱性を整理することが必須事項だと言えます。それにより、脅威活動のレベル、資産から収集される脅威情報の量などの要素から領域特定のための判断を下し、対策の優先順位付けおよびリスクに対応するために必要な措置を講じることができます。

「2022年上半期サイバーセキュリティレポート」は以下のボタンからご覧ください。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)