ランサムウェア

ランサムウェア「LockBit 5.0」の3つの新亜種(Windows・Linux・ESXi版)の分析結果を解説

トレンドマイクロは、悪名高いランサムウェアグループ「LockBit」が実際の攻撃に用いた新亜種「LockBit 5.0」のバイナリを分析しました。LockBit 5.0では高度な難読化、フォレンジック調査妨害機能、Windows・Linux・ESXi環境に対応させたクロスプラットフォーム戦略が確認されました。

- LockBit 5.0(Windows版)の亜種は、パッキングによる高度な難読化が施されているほか、反射型DLLインジェクションを介して自身のペイロードを読み込むなど、複数のフォレンジック調査妨害機能を備えています。Linux版亜種は、Windows版亜種と同様に、特定のコマンドラインオプションにて指定されたディレクトリを暗号化する機能などを備えています。ESXi版亜種は、VMware ESXiサーバを特に標的とし、仮想化基盤の暗号化を目的に設計されています。

- これらの新亜種は、暗号化されたファイルにランダムな16文字の拡張子を付与するほか、ロシア語設定が検出された感染システム内で自身の不正活動を強制終了したり、暗号化後にイベントログを消去したりします。

- LockBit 5.0にはVMware ESXiサーバの仮想化基盤のみを標的とするESXi版の亜種も存在します。

- Windows・Linux・ESXi環境に対応した新亜種の存在は、LockBitグループがクロスプラットフォーム戦略を継続していることを裏付けており、仮想化基盤を含む企業組織のネットワーク全体への同時攻撃を可能にします。すべての亜種に施された高度な難読化と技術の高度化により、LockBit 5.0はこれまでの亜種に比べ、大幅に危険性が増しています。

- Trend Vision One™は、本記事で取り上げた侵入の痕跡(IOC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「ハンティングクエリ」、「Threat Insights」「Threat Intelligence Reports」にアクセスして、LockBit 5.0に関する豊富なコンテキスト情報や最新情報を入手することもできます。

トレンドマイクロは、LockBitグループが攻撃活動で用いた新亜種(バイナリ)を特定し、分析調査を行いました。2024年2月に法執行機関が実施した「クロノス作戦(Operation Cronos)」で一部メンバーや攻撃インフラが摘発された同グループですが、以後に新たな攻撃活動を展開しています(補足として、クロノス作戦による摘発から数ヶ月後にLockBitグループがロシア語圏のサイバー犯罪フォーラム「RAMP(Russian Anonymous Market Place)」に再登場し、結成6周年を記念して「LockBit 5.0」の提供開始を発表したことをニュースサイト「Daily Dark Web」が2025年9月初旬に報告しています)。Trend Researchは、実際の攻撃に用いられたバイナリを分析した結果、Windows版のLockBit 5.0を確認し、その後Linux版・ESXi版亜種の存在も特定しました。

これらの亜種には、同グループがLockBit 2.0で確立したクロスプラットフォーム戦略が採用されています。当時の詳細については、2022年2月8日公開の記事をご参照ください。

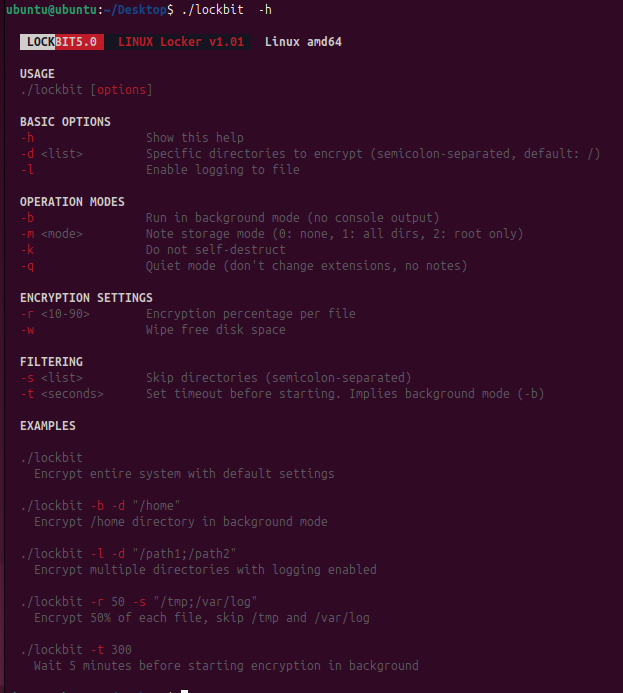

Trend Researchの分析によると、Windows版のLockBit 5.0(バイナリ)には、パッキングによる高度な難読化が施されています。なお、Windows版の当亜種は、反射型DLLインジェクションを介して自身のペイロードをメモリ内に読み込むほか、ETW(Event Tracing for Windows)に修正プログラム(パッチ)を適用したり、セキュリティに関連するサービスを強制終了したりと、複数のフォレンジック調査妨害機能を備えています。さらに新たに発見されたLinux版亜種は、Windows版亜種と同様に、特定のコマンドラインオプションにて指定されたディレクトリを暗号化する機能などを備えています(図1、14)。ESXi版亜種は、VMware社のハイパーバイザ型仮想化ソフトウェア「ESXi」を稼働させているサーバを特に標的とし、一度の攻撃で仮想化基盤全体を暗号化するように設計されています。

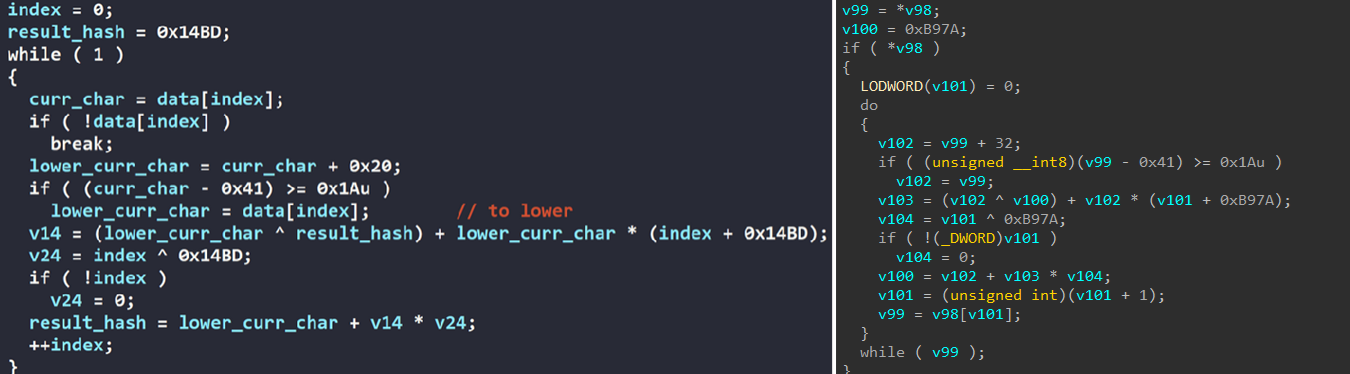

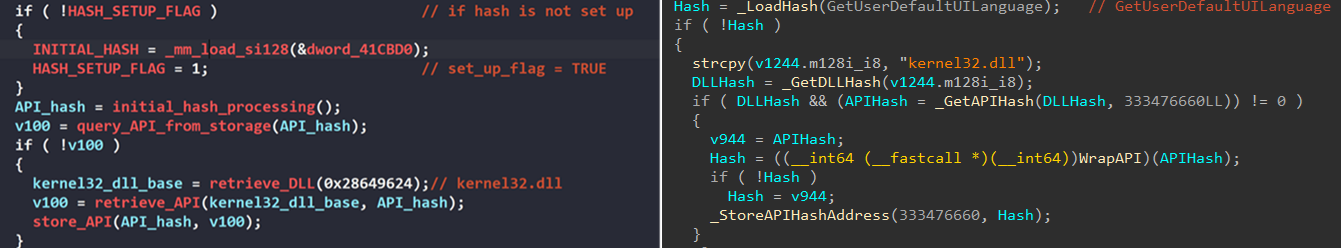

また、本分析調査により、これらの新亜種に共通する主要な不正活動が判明しました。具体的には、ランダムな16文字のファイル拡張子の付与、ロシア語設定が検出されたシステムへの攻撃回避、暗号化後のイベントログ消去などが挙げられます。さらにLockBit 5.0とLockBit 4.0のソースコードにて共通する特徴が明らかとなりました(図20、21)。LockBit 4.0とLockBit 5.0には、APIに対する動的名前解決や暗号化活動を妨害する可能性のあるサービスを識別する際に重要な要素となる文字列を変換するために類似したハッシュアルゴリズムが採用されていることから、LockBit 5.0は、名前だけを当てがった偽物ではなくLockBit 4.0のコードベースを高度化させたものであることが裏付けられました。

<関連記事>

・ランサムウェア「LockBit」の概要と対策~名古屋港の活動停止を引き起こした犯罪集団

・ランサムウェアスポットライト:LockBit(ロックビット)

LockBit 5.0(Windows版)の分析結果

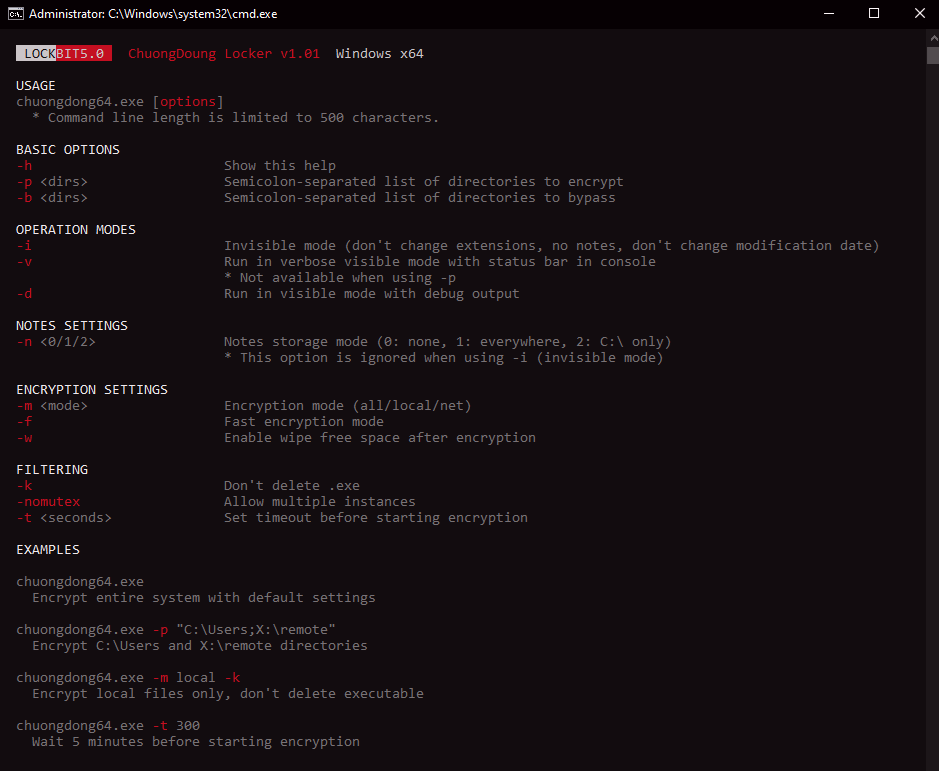

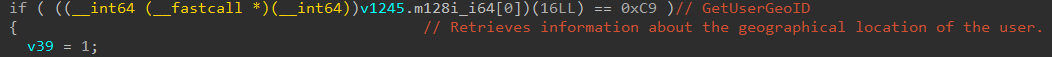

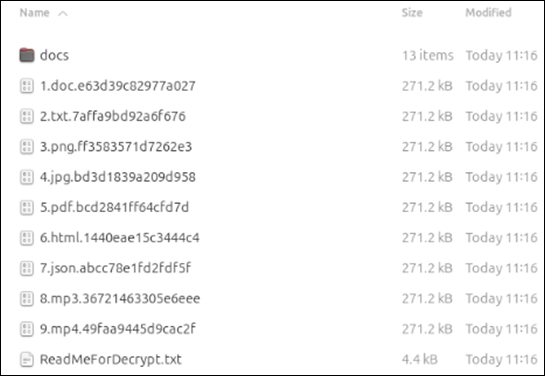

Windows版の当亜種にパラメータ「-h」を用いた場合、図1のヘルプメニューが表示されます。これまでのものとは異なり、当ヘルプメニューには視認性の高いユーザ・インターフェースが採用されているほか、ランサムウェア実行に関わる様々なオプションや設定方法などが記載されています。具体的には、暗号化対象ディレクトリや暗号化回避対象ディレクトリの指定などに関わる「Basic Modes(基本オプション)」、不正活動の非表示モードや詳細表示モードなどに関わる「Operation Modes(動作モード)」、身代金要求メッセージ(ランサムノート)に関わる「Notes setting(ランサムノート設定)」、暗号化に関わる「Encryption Setting(暗号化設定)」、フィルタリングに関わる「Filtering(フィルタリング設定)」、「EXAMPLES(使用例)」などを含んでいます。複数あるコマンドやパラメータは、アフィリエイト(攻撃実行者など)の独自設定に柔軟に対応できることを示しています。

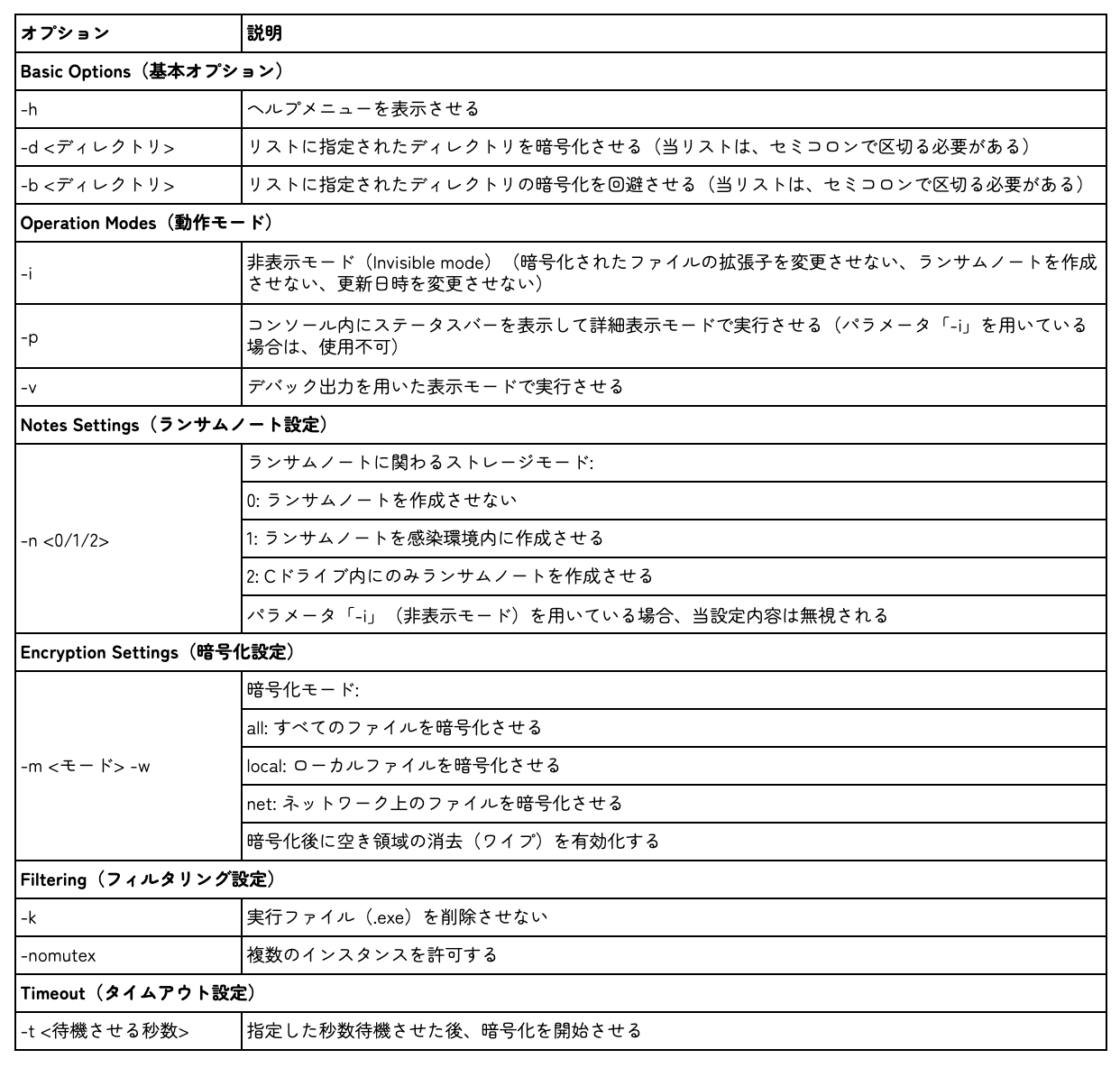

表1では、トレンドマイクロによる分析調査で確認されたコマンドラインオプションと各機能について概説しています。

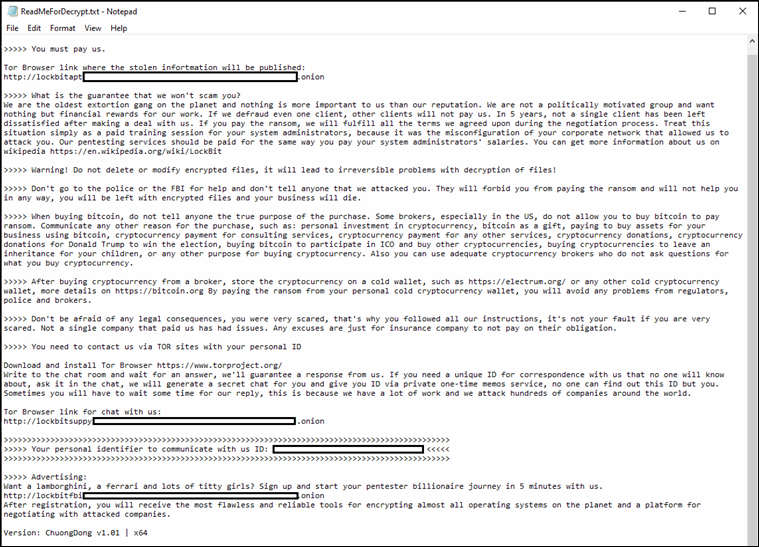

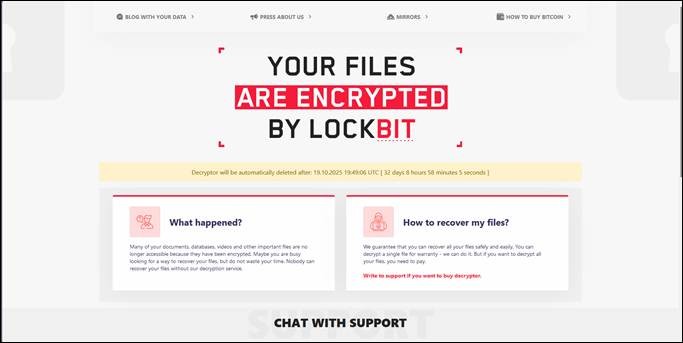

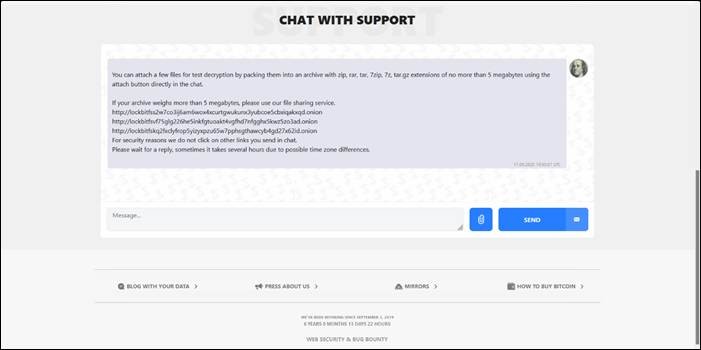

Windows版の亜種は実行されると、攻撃者の設定(表1)に応じて独自のランサムノートを作成します(図2)。当ランサムノートには、被害者IDのほか、匿名ネットワーク「The Onion Router(Tor)」を利用した指定サイトから連絡するよう誘導する文言などが記載されています。当Torサイトには、LockBitグループがこれまでに確立した「被害者向けチャットサポートモデル」が採用されており、身代金の価格交渉などのやり取りを合理化させた「被害者向けチャットサポート(CHAT WITH SUPPORT)」セクションが設けられています(図4)。

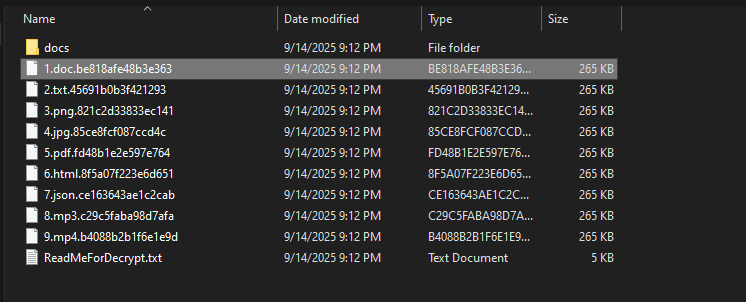

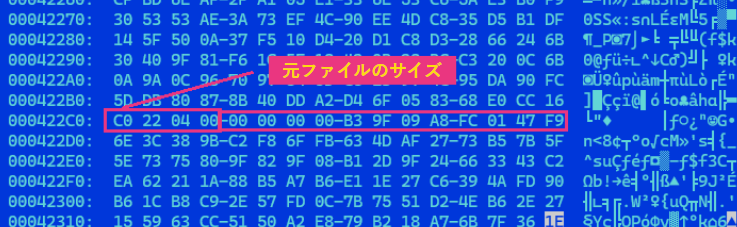

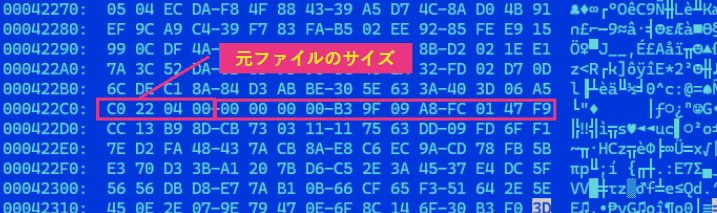

暗号化処理では、ランダムに生成された16文字の拡張子がファイル末尾に追加されるため、復元作業が複雑になります(図5)。一般的なランサムウェアの亜種が使用する典型的な感染痕跡マーカーとは異なり、LockBit 5.0ではファイル末尾に従来のマーカーが含まれません。ただし、当社の分析により、暗号化されたファイルのフッター部分に元のファイルサイズが一貫して埋め込まれているなど、一定のパターンが存在することが明らかになりました(図6、7)。

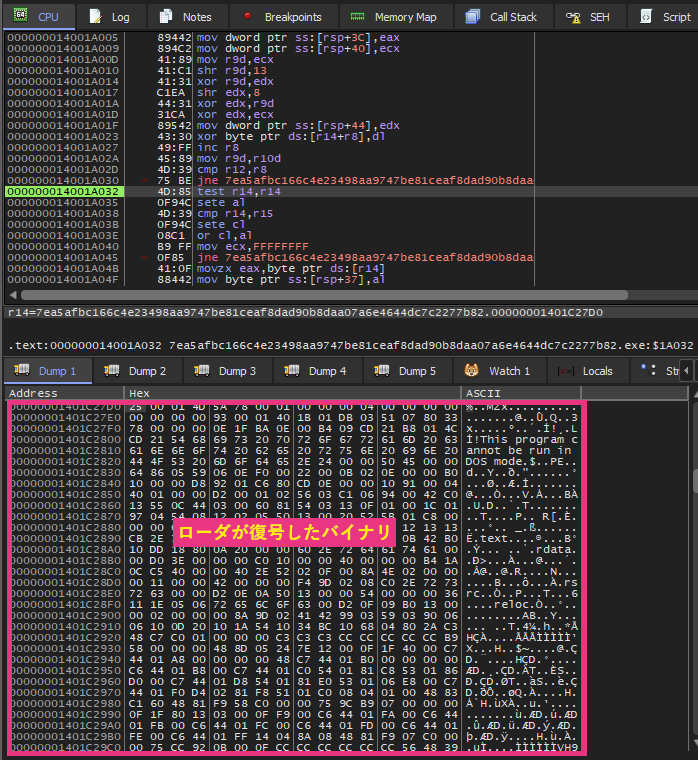

トレンドマイクロが分析した検体には、パッキングによる高度な難読化が施されていました。さらに同検体がメモリ内でPEバイナリを復号した後、反射型DLLインジェクションの手法で読み込むバイナリローダとして機能することがデバッグ中に判明しました。LockBitグループは、ディスクへの書き込みを回避する手法(ファイルレス活動)を採用することで、静的解析を著しく困難にしています。

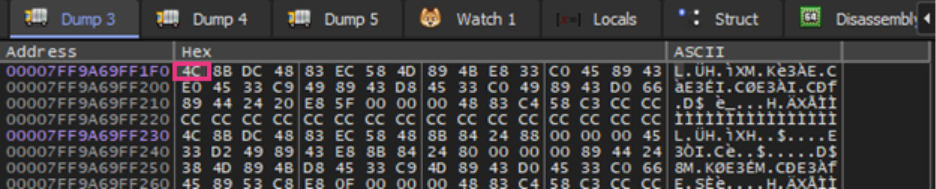

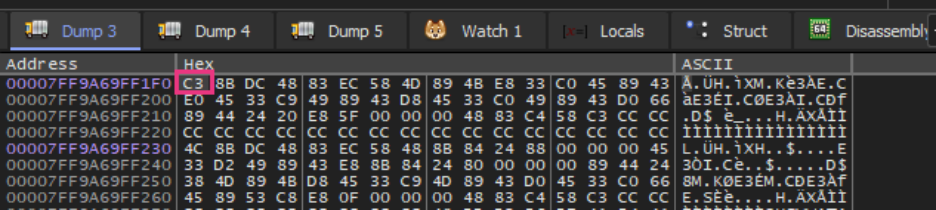

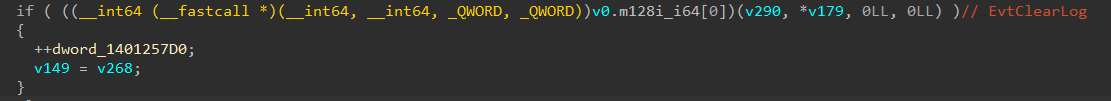

加えて当検体は、複数のフォレンジック調査妨害機能を備えています。0xC3(return)命令でEtwEventWrite APIを上書きして修正プログラム(パッチ)を適用することでWindowsのイベント追跡機能「ETW(Event Tracing for Windows)」を無効化する(図9、10)ほか、ハッシュ化されたサービス名をハードコードされたリスト(63個の値を含む)と照合してセキュリティサービスを強制終了します。さらに暗号化が完了すると、EvtClearLog APIを使ってすべてのイベントログを消去して不正活動の痕跡が残らないようにし、追跡調査を困難にします(図11)。

当検体は、感染システム内で特定のセキュリティサービスが実行中かどうかを確認するためにすべてのサービス名をハッシュ化し、ハードコードされたリスト(下記63個の値)と照合します。一致した場合、同セキュリティサービスは、強制終了されます。

FEF56F15, BEC3470B, 9757464D, 88CE6B8E, 826AC445, 83143F70, 8685D050, 493AEE1F, 35BE2F4E, 23FA53E4, FEF56F16, 10D06066, 1370CEA3, E11A285C, DBECA3C2, BEC3470C, C347B317, CA6C4394, 732AA0BF, 60B29D13, 493AEE20, 5E5F1954, 5EF504FC, A49FA5E2, 9757464E, 9A768D62, A1816235, 41278146, 35BE2F4F, 369D7114, 3B6794E3, E7AA4056, E11A285D, E5C9CC93, E66A2C63, 7B39B584, 732AA0C0, 739BF272, 7ABD1404, 88CE6B8F, 9439954E, 9655130F, 23FA53E5, 26336765, 2C1F8E5F, DBECA3C3, DCF04E8C, DEED0E56, 60B29D14, 62C32884, 6337AD82, A49FA5E3, A8F16BAB, BD071334, 41278147, 4292EDD8, 47F1286A, E7AA4057, E7BF305D, F82A288D, 7B39B585, 7F480CF7, 7DD43601

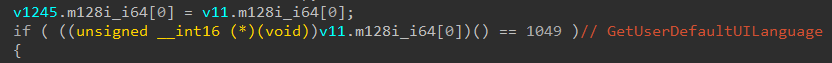

これまでの亜種と同様にLockBit 5.0には、ロシア語設定、または、地理的な位置情報がロシアと感染システム内で検出した場合に自身の不正活動を強制終了する地政学に基づいた制限措置が組み込まれています。これは東欧のランサムウェアグループが一様に採用している手法です。

<関連記事>

・ランサムウェア攻撃で悪用された正規ツールを解説

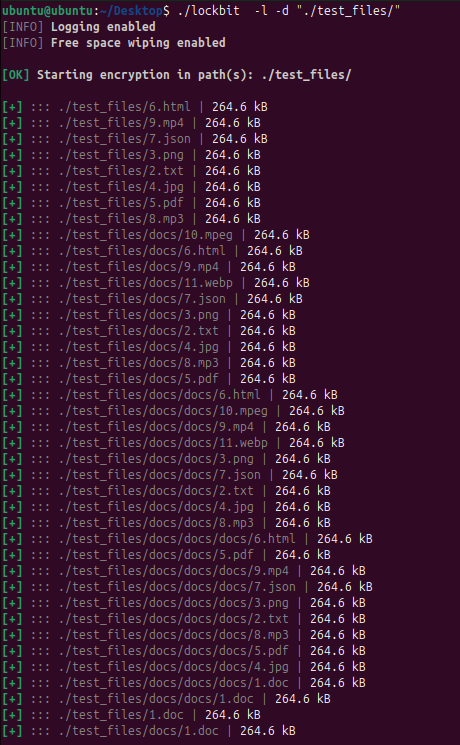

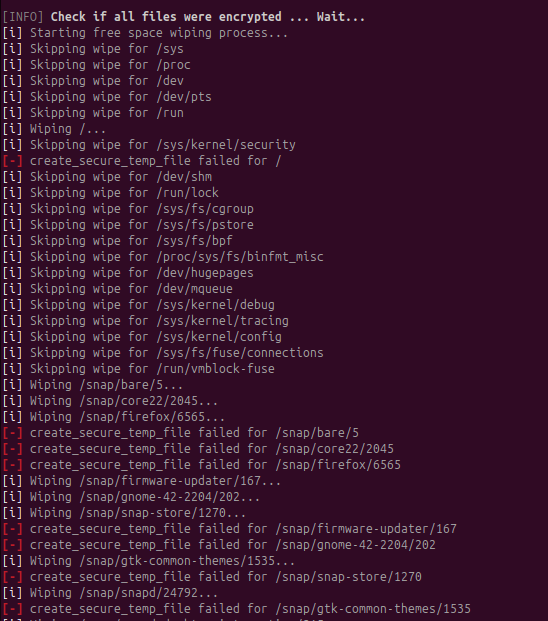

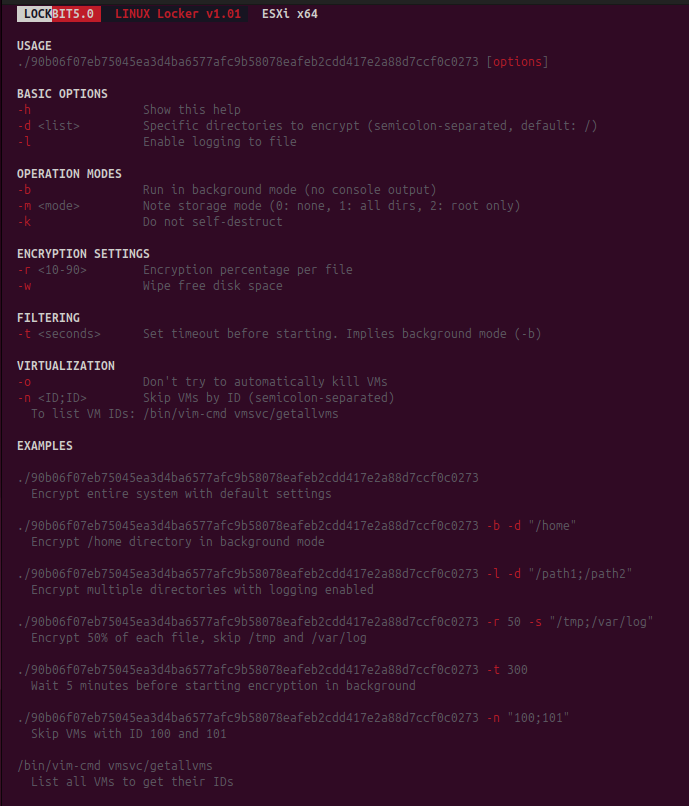

Linux版の当亜種は実行されると自身の不正活動のログを詳細に記録し、暗号化対象ファイルと暗号化回避対象フォルダを表示します(図15、16)。当動作ログがもたらす透明性から当亜種は、テスト環境内で、または、詳細な実行フィードバックを必要とする攻撃実行者によって使用されると考えられます。

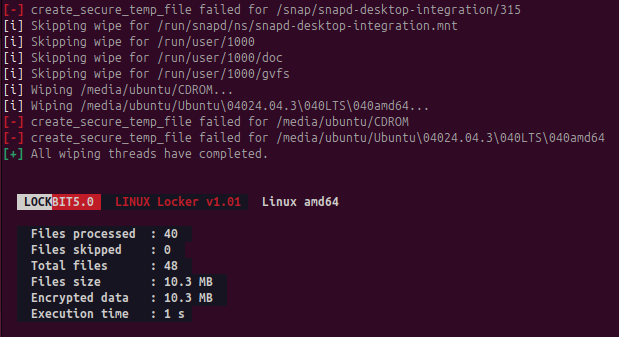

暗号化が完了するとLinux版の当亜種は、暗号化されたファイルの総数や合計サイズなどを含む包括的な要約を生成します(図17)。Windows版亜種と同様、暗号化されたファイルにランダムな16文字の拡張子を付与することで、プラットフォームをまたいだファイル暗号化後の処理に一貫性を持たせていると考えられます(図18)。

LockBit 5.0(ESXi版)の分析結果

さらなる調査により、VMware ESXiサーバの仮想化基盤のみを標的とするESXi版亜種が見つかりました。通常ESXiサーバには、複数の仮想マシンが配置されているため、攻撃者は単一のペイロード実行で仮想化基盤を広範に暗号化できる可能性があります。当亜種は、LockBitが大幅に強化されたことを示しています。

LockBitグループは、ESXi版亜種にもWindows版・Linux版亜種と同様のコマンドラインインターフェースを採用することで、全プラットフォームで一貫した操作性を攻撃実行者に提供しています。ただし、ESXi版亜種のヘルプメニューには仮想化基盤に最適化されたESXi固有のコマンドラインオプション(「Virtualization(仮想化基盤に対する設定)」)が表示されます(図19)。

ESXi版の当亜種は、仮想化基盤を通じて影響被害を最大化させるというLockBitグループの戦略的フォーカスを示しています。単一のESXiホストを侵害されるだけで数十から数百台に及ぶ仮想マシンのデータが暗号化される可能性があるため、業務停止に起因した潜在的な影響被害が大幅に高まります。

<関連記事>

・VMware ESXi/vCenterを狙うサイバー攻撃とは?

LockBit 4.0とLockBit 5.0を比較分析

LockBit 4.0とLockBit 5.0を比較分析した結果、後者は、LockBitグループが完全にコードを書き換えたものではなく、前者のソースコードを再利用して高度化させたものと判明しました。両者には、APIに対する動的名前解決や暗号化活動を妨害する可能性のあるサービスを識別する際に用いる文字列を変換するために同様のハッシュアルゴリズムが採用されています。APIに対する動的名前解決を行うコードの構造は両者で類似しており、同グループがLockBit 4.0のコードを基にLockBit 5.0を作成したと推測されます。なお、図20、図21の左掲図は、マルウェア解析者「chuong dong氏」のブログ記事から引用したものです。

これらの類似点からトレンドマイクロは、LockBit 5.0がLockBitランサムウェアファミリの後継版であり、別の攻撃者集団による偽装やブランド刷新ではないと判断しています。中核機能をそのままに新たな検出回避手法を追加したことから、LockBitグループは自身の運営するRaaSプラットフォームを段階的に高度化する戦略を立てていると考えられます。

まとめ

Windows・Linux・ESXi環境に対応した新亜種の存在は、LockBitグループがクロスプラットフォーム戦略を継続していることを裏付けています。同グループは、仮想化基盤全体を機能停止させるように設計されたESXi版亜種を用いることで、企業組織のネットワーク全体(ワークステーションからデータベースや仮想化基盤を配置する重要サーバなどに至るまで)への同時攻撃が可能となります。また、これらの新亜種に施された高度な難読化は、パターンファイルの作成を大幅に遅延させるほか、不正活動の痕跡の消去、暗号化の高速化、巧妙化された検出回避手法といった技術の高度化により、LockBit 5.0はこれまでの亜種に比べ、大幅に危険性が増しています。

潜在的な攻撃実行者にランサムウェア攻撃手段を提供するビジネスモデル「RaaS(Ransomware-as-a-Service)」を採用した攻撃者集団の中でも特に悪名高いLockBitグループは、自身の提供する攻撃手法や戦術を積極的に高度化させることで、他のRaaSグループから常に抜きん出ています。法執行機関の実施した「クロノス作戦」による摘発にもかかわらず、LockBit 5.0の背後にいる攻撃者が3つの亜種(Windows版・Linux版・ESXi版)を提供開始したことは、同グループの再起力の高さを示しています。企業組織は、クロスプラットフォーム戦術に対処できる包括的なセキュリティ対策を運用し、特に仮想化基盤の保護に注力する必要があります。LockBit 5.0の新亜種(Windows版・Linux版・ESXi版)の存在は、現代のランサムウェア攻撃に対して安全と言えるOSやプラットフォームが存在しないことを改めて示しています。

<関連記事>

・ランサムウェア攻撃者グループ「LockBit」の摘発の影響と今後

LockBit 5.0に起因するリスクの軽減策

企業組織においては、攻撃者集団の用いる固有のツール・戦術・手順に適応させた脅威ハンティングを積極的に実施し、自組織のセキュリティ体制を見直すことが強く推奨されます。加えて、エンドポイントやネットワークへの対策を強化するとともに、検出回避の試み(セキュリティソフトの無効化など)を早期発見する監視体制の構築に注力する必要があります。

<関連記事>

・法人ネットワークを脅かすランサムウェア攻撃から考える「最善の技術的対策」

Trend Vision One™ のプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティオペレーション、多層防御を集約し、予測型の脅威対策を可能にする唯一のAI駆動型統合セキュリティ基盤です。Trend Vision Oneの包括的なアプローチにより、企業組織は、デジタル資産を包括的に把握でき、セキュリティの死角をなくすことができます。またTrend Vision Oneは、最も重要な課題に焦点を当て、ビジネスへの影響度と緊急性に基づいて、セキュリティ問題を評価し優先順位付けします。さらに受動的な脅威対応から脱却し、戦略的リスク管理へ転換することにより、セキュリティを、ビジネス成長を後押しするパートナーへと進化させます。

Trend Vision One™ スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision One Threat Insights

新たな脅威:LockBit Strikes Again: Updates in Version 5.0

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

LockBit Strikes Again: Updates in Version 5.0

ハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

LockBit 5.0がランダムな16文字の拡張子を付与してファイル名を変更する手口

eventSubId: 106 AND objectFilePath: /\.[a-f0-9]{16}$/ AND NOT srcFilePath: /.+\.[a-f0-9]{16}$/

LockBit 5.0が作成したランサムノート — ReadMeForDecrypt.txt

eventSubId: 101 AND objectFilePath: ReadMeForDecrypt.txt

Trend Vision Oneをご利用中かつ「Threat Insights」を有効化されている場合は、より多くの脅威ハンティングクエリをご確認いただけます。

<関連記事>

・Cyber Threat Intelligenceを有効活用するには?~スレットハンティングを始める前に読みたい実践ガイド

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

New LockBit 5.0 Targets Windows, Linux, ESXi

By: Sarah Pearl Camiling, Jacob Santos

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)