- Business

- 業種別ソリューション

-

- ヘルスケア業界・医療機関向けサイバーセキュリティ

- 金融業におけるサイバーセキュリティ対策

- 大学向けセキュリティ

- GDPRとは – 概要と対応

- 自治体情報システムのセキュリティ

- 学校・教育委員会向けセキュリティ

- 業種別ソリューション

ヘルスケア業界・医療機関向け

サイバーセキュリティ

閉域網神話の終わり~医療DXの始まり

The Threat Landscape

ICT化が急速に進むヘルスケア領域。電子カルテの普及が進むことで、病院、患者、薬局、支払基金/国保中央会、保険者、行政間の従来の閉ざされたネットワークだけでなく、外部ネットワークとの接続が必要となる場面が増加しています。

厚生労働省からは、医療情報システムの安全管理に関するガイドラインが発出されていますが、有効に作用しているとは言えません。実際に2018年以降、病院のシステムでのランサムウェア感染をきっかけとし、業務停止に至る事故が相次いで報告されています。

医療機関やシステムのサプライヤーは「閉域網神話」と例えられることがありますが、「クローズドな環境は安全である」という考えは改められるべきです。複雑化する医療システムにおいて、内部に脅威が侵入することを想定したリスクマネジメントの実践と、可用性も十分考慮したセキュリティを設計していく必要があります。

トピックス

2021年に徳島県の災害拠点病院、2022年に大阪府の災害拠点病院において相次いで発覚した病院システムへのランサムウェア感染被害は長期間のシステム停止を余儀なくされ、その間の診療が大きく制限されることとなり社会問題としても大きな反響を呼びました。業界内部の関係者であってもインターネット接続していない「閉域網」のはずなのになぜ?という認識も多く、こうした誤解によって対策が疎かにされてきた現実が露になりました。

昨今のランサムウェアを用いた標的型サイバー攻撃は単なるマルウェアによる攻撃ではなく、サイバー攻撃者によるHuman Operatedな攻撃によってOSや機器などあらゆる脆弱性が攻撃対象となっています。

関係者のみにしか共有されていないようなVPNアクセスポイントであっても攻撃者からはインターネットに接続されたネットワーク機器として認識され初期侵入経路として注目されています。また、内部の医療情報システムや医療機器など、管理ID/パスワードが共通化されていたり、セキュリティ修正プログラム(パッチ)が適用されていないシステムはシステム管理者権限を奪われる可能性が高くなります。セキュリティ対策ソフトが稼働していたとしてもシステム管理者権限を奪取した攻撃者によって強制停止される事態を招く、非常に深刻な問題でありアクセスコントロールや脆弱性対策は早期の見直し、対応が必要です。

医療機関における対策のポイント

■免疫強化→機器自体の対策

| ・セキュリティパッチの適用(外接点のNW機器は大至急ファームウェアバージョンの更新を) ・機器自体の設定運用見直し(不要サービス停止・多要素認証・使い回しパスワード回避など) ・セキュリティ対策ソフトの毎日のアップデートと、最新の検索方式の活用 |

■衛生管理→環境面での対策

| ・外接点は部門の隔てなく全て一元にリスト化。機器モデル、ファームウェアバージョンを可視化 ・ウイルス対策が常駐していない機器に対してウイルス検索ツールによるチェック、駆除 ・パッチインストールが困難な機器(業務影響の大きい重要サーバや、重要な医療機器)、サポート切れOS(レガシーOS)の脆弱性を 内部ネットワーク用IPSで保護 ・ネットワーク内における攻撃兆候、不審挙動を監視 |

医療機関向けセキュリティ対策ソリューション

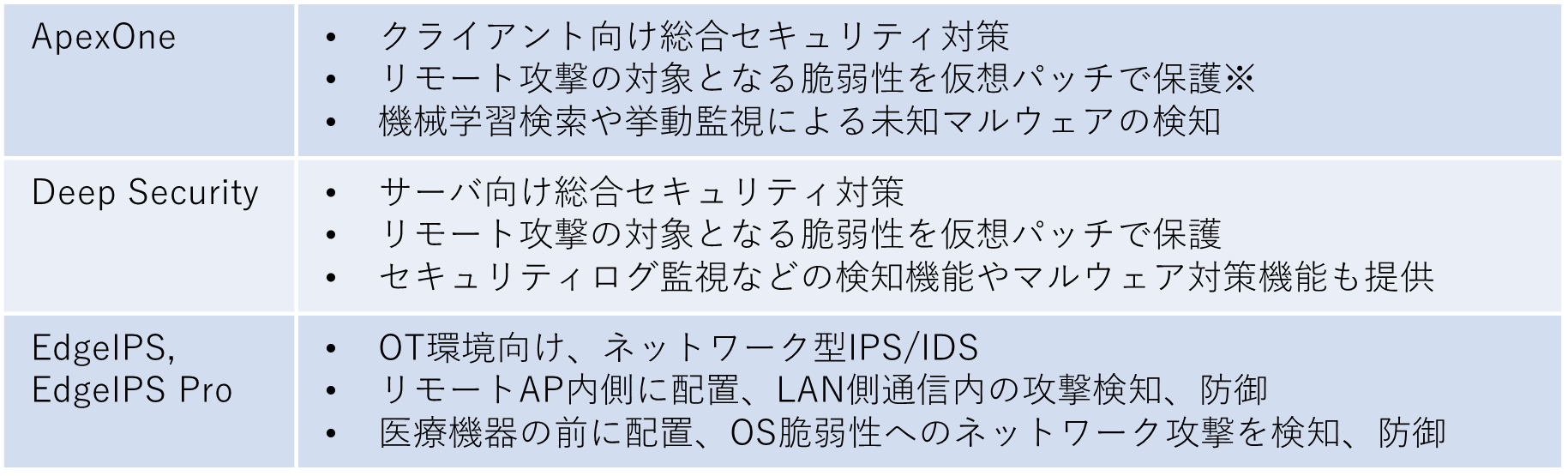

| EdgeIPS, EdgeIPSPro |

・リモートAP内側に配置、LAN側通信内の攻撃検知、防御。 ・医療機器の前に配置、OS脆弱性へのネットワーク攻撃を検知、防御。 |

|---|---|

| Deep Discovery Inspector | ・ミラーポート接続で要注意箇所のトラフィックを監視し、不審なアクセスを検知。 ・脆弱な閉域網内だからこそネットワークセキュリティ監視による早期発見が重要。 |

| Trend Micro Portable Security | ・USBメモリ型非常駐マルウェア検索ツール。医療機器への対策として必須アイテム。 ・セキュリティ対策が導入されていない機器においてもマルウェア検索、駆除が可能。 |

| Deep Security | ・サーバ向けセキュリティ対策のスタンダード。重要サーバの脆弱性対策に有効。 ・セキュリティパッチ適用が容易ではないサーバOSを仮想パッチにより保護。 |

| Apex One | ・クライアント向けセキュリティ対策のスタンダード。AI/機械学習検索により未知マルウェア検知を強化。 さらに仮想パッチによる脆弱性検知、保護で横感染を抑止。 |

関連情報

| ある日・・・ 「電子カルテの端末に変な画面が出てきたんですが・・・」「電子カルテのアクセスができません!!」 医療の現場で端末を操作しているスタッフからヘルプデスクへ連絡が来た。 続々とヘルプデスクの電話が鳴り、見る見るうちに動かない端末が続出する。 情報システム担当者は何が起こっているのか全く理解できない。「いったい何が起こっているんだ・・・」 表示された画面を見て気づいたスタッフ。「どうやらランサムウェアに感染しているようだ。まずいぞ・・・」「HISはインターネットから切り離しているのになぜだ?!」 対応方法が分からず右往左往するうちに、院長からは猛烈な指示が飛ぶ。「一刻も早くシステムを復旧しろ!」「明日の外来開始までに何とかしろ!」 病院全体を巻き込んだ先行きの見通せない混乱は昼夜を徹して続いていく・・・ |

昨今、病院情報システム内でのマルウェア感染により診療業務が停止または縮小に至る事案が相次いで報告されています。

経営層や外来、病棟のスタッフなど、あらゆるところから病院情報システムの担当部門に対して、一刻も早い復旧を求められる状況は当然のことながら

システム障害が起こっている状況で待たされている患者からはSNSで呟かれ、マスコミによる報道まで動き始めるといったことも・・・

そんな状況に追い込まれ復旧を急ぐあまりログの取得も行われず、とりあえず目に見えて動作不良が出ているPCやサーバをリストアするだけといったケースも少なくありません。

原因究明が行われていなければ根絶の確認も困難で、再発防止策も考えられないとなると、同様のインシデント発生リスクを抱えながら

患者の健康を預かる重要システムの運用を継続していかなければなりません。

このようなサイバーセキュリティにおけるインシデントは災害と同様で、経験したことが無いことには適切な対応が取れなかったり反応が遅れることがあります。

「対応手順は準備されているのか。」「対応手順通りに事を運べるのか。」

サイバーセキュリティにおけるインシデント対応訓練を本格的に行うことは技術的にもコスト的にもかなり難易度が高くなりますが

トレンドマイクロでは、インシデント対応ボードゲームという取り組みやすいゲーム形式の演習コンテンツをかねてより公開しております。

そしてこの度、医療分野向けのアレンジを行ったバージョンを公開いたしました。

厚生労働省の「医療情報システムの安全管理に関するガイドライン第5版」では「6.10 災害、サイバー攻撃等の非常時の対応」にて災害やサイバー攻撃を想定したBCPの準備や非常時における連絡対応を求めています。

不意に発生するセキュリティインシデントに対し、最短で収束させるために組織全体として取り組み、対応にかかる優先順位の判断(トリアージ)、役割に応じた行動を机上で体験することで、

サイバーセキュリティに関する個々の理解度の向上、対応力の強化や、組織の対応手順の見直しなど様々な効果が期待されます。

何もインシデントが起こらないことが一番であることは言うまでもありません。

しかしながら、安全を担うものの使命として、どのような行動をとればいいのか事前に把握し、備えておくことが必要です。

トレンドマイクロでは、ボードゲームという取り組みやすいゲーム形式で、セキュリティ事故発生後にどうすればいいのか分かる、演習コンテンツをご用意しています。

2023年3月、厚生労働省は昨今の医療機関に対するサイバー攻撃への対応を促進するため医療法の施行規則を改正しました。

| 医療法施行規則(昭和二十三年厚生省令第五十号) 第十四条 2項を新設 病院、診療所又は助産所の管理者は、医療の提供に著しい支障を及ぼすおそれがないように、サイバーセキュリティ(サイバーセキュリティ基本法(平成二十六年法律第百四号)第二条に規定するサイバーセキュリティをいう。)を確保するために必要な措置を講じなければならない。 |

- 医療法施行規則第14条第2項を新設し、病院、診療所又は助産所の管理者が遵守すべき事項として、サイバーセキュリティの確保について必要な措置を講じることを追加

- 令和5年3月10日公布、4月1日施行

<概要>

「必要な措置」としては、最新の「医療情報システムの安全管理に関するガイドライン」を参照の上、サイバー攻撃に対する対策を含めセキュリティ対策全般について適切な対応を行うこととしています。

重要な点は、医療機関にとってはサイバーセキュリティ対応は病院経営者にとって義務として取り組むべきものと改めて定義された形となったことと、医療法第25条第1項に規定に基づく立入検査要綱の項目にサイバーセキュリティ確保のための取組状況を位置づけられたことです。

これによって行政による指導対象にもなり得るコンプライアンスリスクとしても認識を改めて考えていく必要があります。

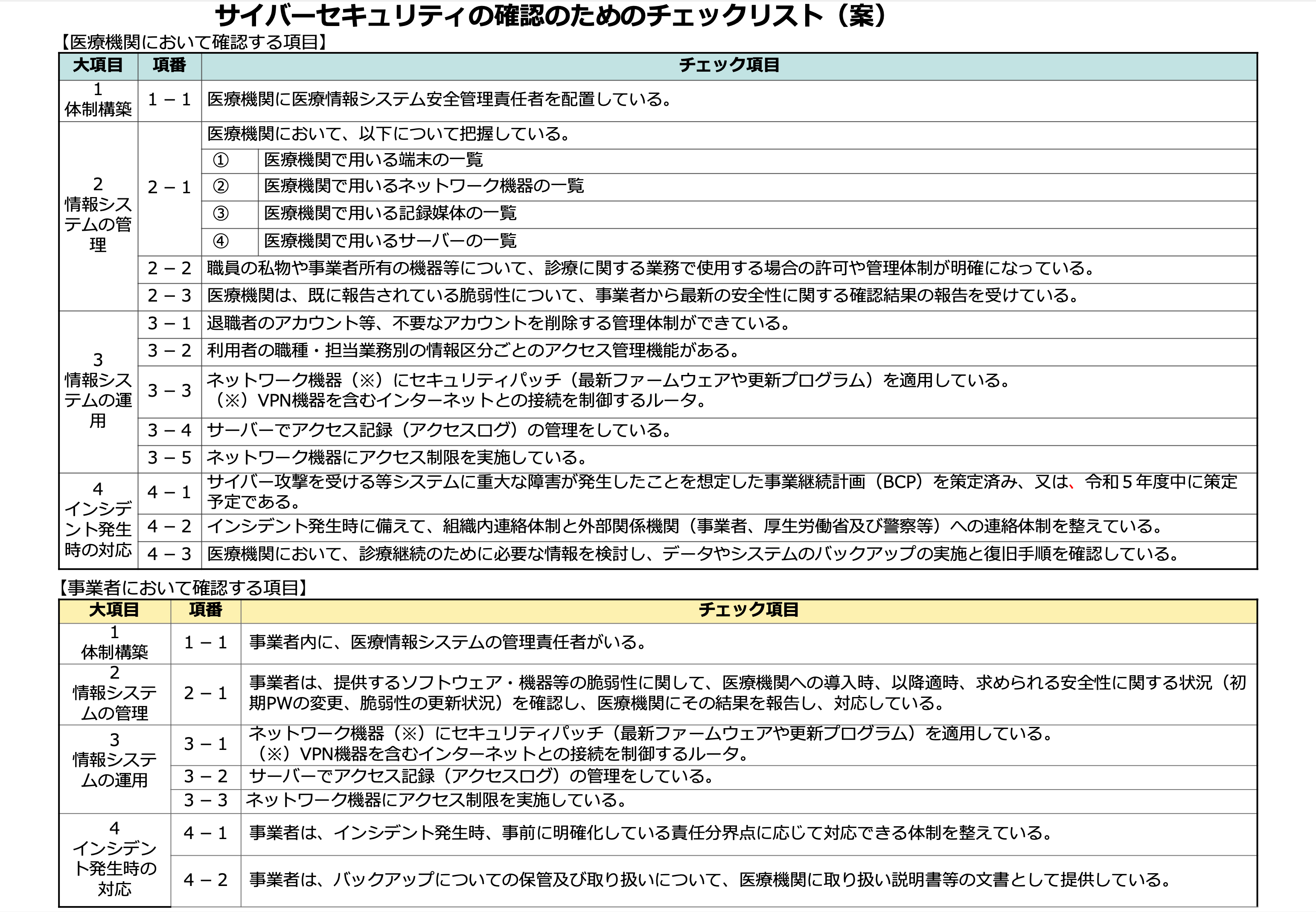

2023(令和5)年3月23日の第16回 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループで提示された「サイバーセキュリティの確認のためのチェックリスト」案

| 【医療機関において確認する項目】3-3 【事業者において確認する項目】3-1 ネットワーク機器(※)にセキュリティパッチ(最新ファームウェアや更新プログラム)を適用している。(※)VPN機器を含むインターネットとの接続を制御するルータ。 |

信頼すべき事業者が汚染され攻撃の踏み台と化すサプライチェーン攻撃が現実となった今、アクセスポイントのネットワーク機器のみならず内部ネットワークでの監視や脆弱性対策が重要となります。

OSの脆弱性解消はセキュリティ更新プログラム適用が不可欠となりますが、常時稼働、安定運用が求められる医療システムでは十分な検証を行ったうえで適用するプロセスが重要となります。新規にシステムを導入する場合はそのような状況を想定し、仮想パッチ技術を用いた脆弱性を保護する対策を構成することをお勧めします。また、既存のシステムにおいてもネットワーク型の対策は比較的侵襲度低く導入し保護することができます。

※ApexOneの仮想パッチ機能はClient/Server Suite Premiumライセンスにて提供

| 【医療機関において確認する項目】4 インシデント発生時の対応 【事業者において確認する項目】4 インシデント発生時の対応 |

サイバー攻撃のインシデントも災害同様、事前の想定と準備が重要となります。

発生時を想定した訓練にはトレンドマイクロで開発、公開しているインシデント対応ボードゲームをお役立てください。

また、非常時の支援についてもご相談ください。

トレンドマイクロのセキュリティソリューション

医療・介護の現場特有の課題に対し、包括的なセキュリティを提供

- サイバーリスク侵害プロセスの進行を困難にさせる環境、対策が有効

- 1点集中での対策をすり抜けた際のリスクを低減するため、 複数のポイント(場所・層)で考えることが重要

ヘルスケア領域における情報セキュリティリスクとは?

病院

- 患者情報の漏えいによるプライバシー侵害

- 電子カルテシステムの停止、遅延による業務縮退

- 電子カルテデータの滅失毀損による業務停止、診療報酬減少

- システム障害やデータ改ざん等に起因する医療事故

クリニック・福祉介護

- 患者(利用者)情報の漏えいによるプライバシー侵害

- 医療(介護)情報クラウドサービスへの接続遮断、業務停止による報酬減少

クラウドサービス・地域連携サービス事業者

- サイバー攻撃によるシステム障害

- 不正侵入による情報漏えい、データ改ざん

医療機器メーカー・販売保守事業者

- マルウェア感染による病院のシステム障害、利用停止

- 現地保守、遠隔保守を通じた不正侵入、情報漏えい

お客さまの声

お客さまの環境に合わせたセキュリティソリューション

複雑化するネットワークの防御

住民に係わる情報を狙った標的型サイバー攻撃。これらの攻撃では巧妙な手口を使い、入口出口対策をかいくぐり、ネットワークに侵入してきます。

トレンドマイクロのネットワーク防御ソリューションは、ネットワーク上の不審な通信を可視化、さらに対策製品との連携により、お客さまの組織と重要なデータを守ります。

ハイブリッドクラウドセキュリティ

ITによる校務の効率化が進む一方で、セキュリティの原則として不正な侵入を防ぎ、価値あるデータを保護することは変わりません。

トレンドマイクロのハイブリッド・クラウド・セキュリティのソリューションでは、重要なデータを格納するサーバインフラが仮想化、クラウドと進化する中で最適化されたセキュリティによりサーバを保護します。

多様な環境におけるユーザ保護

トレンドマイクロのユーザ保護ソリューションは複数レイヤーでの防御アプローチにより端末、アプリケーション、場所を問わず、組織で取り扱う重要データやユーザを保護します。

Microsoft 365向けセキュリティ

多くの医療機関が、クラウドのメリットを実現するためにMicrosoft 365に移行しています。

患者の安全を守るために必要な保護を強化するために、Microsoft 365向けのセキュリティを強化します。