医療法施行規則改正、医療機関のセキュリティ義務化 ー要点とサイバー攻撃動向から注意すべきポイントー

2023年4月1日、医療法施行規則改正により医療機関等へのサイバーセキュリティが義務化されました。対応の要点を踏まえ、昨今のサイバー攻撃動向と被害状況から、医療機関が注意すべき点を解説します。

公開日:2023年4月4日

更新日:2024年9月3日

本記事は、公開時に2023年3月23日の健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループにおいて了承された、安全管理ガイドライン第6.0版(案)を参照し、まとめていましたが、正式版公開に伴い、本記事も更新しております。

2023年5月31日、厚生労働省は正式版である「医療情報システムの安全管理に関するガイドライン第6.0版」を公開しました。第6.0版では、ガイドラインの前提として、医療法施行規則(第14条第2項)において、病院等の管理者の遵守事項として、サイバーセキュリティの確保が求められるようなったことなどが明記されました。また第6.0版(案)で示された通り、概説編、経営管理編、企画管理編、システム運用編と、想定読者ごとにガイドラインを分け、昨今の医療ITやサイバー攻撃を踏まえ「外部委託、外部サービスの利用に関する整理」「情報セキュリティに関する考え方の整理」「新技術、制度・規格の変更への対応」をポイントに改訂されています。全体では、サイバーセキュリティへの対応を整理、増やし、より実効性を高める内容となっています。

また同時に「令和6年度の診療報酬改定」において、診療録管理体制加算の見直しが行われ、主に医療機関向けには電子カルテの保全のためのサイバーセキュリティ体制が評価される仕組みとなっています。サイバーセキュリティが単なる義務に終わらず、体制を整備している組織を評価する制度となりました。

医療法施行規則改正で義務化となったサイバーセキュリティ

2023年3月10日、厚生労働省は、医療法施行規則の一部を改正する省令を告示し、サイバーセキュリティ確保のための措置を講じる規則の新設を示しました※1。新しい医療法施行規則は2023年4月1日から、病院、診療所及び助産所が対象です。

これに先行するかたちで、厚生労働省は、2022年、診療報酬改定における診療録管理体制加算を見直し、400床以上の保険医療機関に対し、セキュリティ確保のための諸要件を義務化しています※2。具体的には、専任の医療情報システム安全管理責任者の配置、またこの責任者による少なくとも年1回程度の職員への定期的なセキュリティ研修の実施などです。また、保険診療を実施している施設への適時調査では、重点的に調査を行う施設基準に、これらの要項が追加されています。

医療分野のセキュリティについては、これまでガイドラインなどで対応要請が示されていましたが、チェック機能については実質的に機能していませんでした。これらの改正で、サイバーセキュリティの適正状況により、行政による立入検査を可能とする整備が進んでいます※3。医療機関で進むデジタル化の流れとサイバー攻撃被害の深刻化を考えると、今後もこうした政府の動きは進んでいくものと考えられ、注視が必要です。

冒頭の新しい医療法施行規則では、サイバーセキュリティ確保のための「必要な措置」について、「医療情報システムの安全管理に関するガイドライン(以下、安全管理ガイドライン)」を参照し、セキュリティ対策全般を適切に行うよう示しています。

※1医療法施行規則の一部を改正する省令について

※2令和4年度診療報酬改定項目の概要

※3医療機関の立入検査の概要

医療情報システムの安全管理に関するガイドラインの要点

安全管理ガイドラインは、厚生労働省が介護事業者、医療機関等を対象に、医療システムへのセキュリティ対策を提示したものです。

第6.0版では、ガイドラインの理解を促し、医療情報システムの安全管理の実効性を高めていくために、全体の構成を大きく見直しています。これは、2023年4月からの保険医療機関・薬局におけるオンライン資格確認導入の原則義務化により、ほぼすべての医療機関等において、ネットワーク関連のセキュリティ対策が必要となる状況を受けたものです。

第6.0版の内容からは大きく2つのポイントが読み取れます。

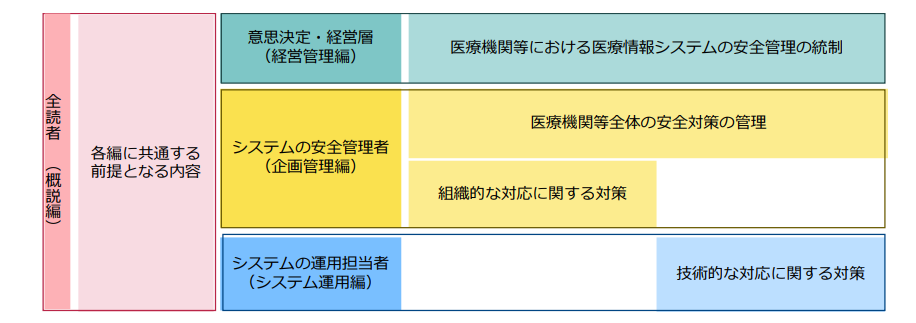

一つ目は、対象読者を、セキュリティの企画管理、運用担当そして、経営層の3つに整理し、それぞれのセキュリティの役割、責任をより明確に示した点です(図1)。

経営層に対しては、医療情報システムに関する安全管理の統制責任・責務を示しています。リスク評価を踏まえた管理、またBCP整備やセキュリティインシデントへの対応など、事業継続を担保するためのセキュリティ方針全般ついて、担当部門に指示、管理すべき事項とされました。相次ぐサイバー攻撃による診療サービス停止などの深刻な事態への対応を考慮した内容になっていると言えます。

また、委託先の過失によるセキュリティインシデントについても、医療機関側の責任が言及されています。システム事業者へ業務委託する場合でも、管理者、利用者としての責務が施設側にあることを理解して、契約や責任分界点を整理する必要があります。

図1 ガイドライン第6.0版を構成する各編

出典「医療情報システムの安全管理に関するガイドライン第6.0版 概説編」

二つの目のポイントは、医療分野におけるITの浸透やネットワーク化を踏まえた、セキュリティ措置が示された点です。外部委託・サービス、情報セキュリティそして新技術、制度・規格の変更への対応です。

外部委託・サービスの利用に関しては、クラウドサービスの特徴を踏まえたリスクや対応が示されています。ベンダーとの責任分界の整理・管理の必要性のほか、オンプレミスと異なるクラウドサービスの特殊性を考慮したソフトウェアの構成管理など運用面の対応も明記されています。

次に情報セキュリティに関しては、従来の境界防御に加え、境界内であってもセキュリティを確保する必要性から、ゼロトラストの考えを取り入れた対策が追加されています。また、非常時を災害時、サイバー攻撃時、システム障害時に分けて、BCP策定(企画管理者)など具体的な対応が整理されました。また、脅威検知においては、従来のIDS/IPSのほか、内部脅威監視やEDR等の技術が紹介されています。

なお、第6.0版の安全管理ガイドラインでも、セキュリティのチェックリストが提供されています(図2)。組織の対策状況をセルフチェックし、対応が必要な点を明らかにできる仕組みになっています。また今回より、医療機関以外に薬局におけるチェックリストも公開されています。

図2 サイバーセキュリティの確認のためのチェックリスト例

出典「(医療機関確認用)医療機関におけるサイバーセキュリティ対策チェックリスト」

2021年、同じくランサムウェア攻撃により一部診療停止に陥った徳島県つるぎ町立半田病院の調査報告書では、サイバー攻撃は事業継続リスクであるという認識をもち、リソース(専門人材、セキュリティ対策を施したシステム)を確保することの重要性が指摘されています※2。

その後2022年以降も、医療機関がサイバー攻撃で医療行為停止に至った事例は少なくありません。以下の記事では、直近の医療機関向けのサイバー攻撃動向を解説しています。

参考記事:データで紐解く、病院へのランサムウェア攻撃(2024年最新版)

一度のサイバー攻撃であっても、診療停止に追い込まれる可能性があり、復旧状況によっては、地域医療にまで深刻な影響を与える可能性があること、つまり地震などの自然災害と同様の事業継続リスクであることを、経営層含め組織全体で共通理解とすることが重要です。

※1大阪急性期・総合医療センター「電子カルテシステム」の障害発生について

※2徳島県つるぎ町立半田病院 コンピュータウイルス感染事案有識者会議調査報告書

●“閉域網神話”で遅れる対策、ネットワークをはじめとするセキュリティの点検を

攻撃者の特性や狙われやすい点をおさえて、注意することで、防御の確率は上がります。

その点を踏まえ、被害が目立つランサムウェア攻撃から改善点を考えます。

ランサムウェア攻撃の手口として、とくにここ数年問題になっているのが、VPNなどのネットワーク機器の脆弱性の悪用です。医療機関のみでこの手口が確認されているわけではありません。しかし被害が目立つ原因としては、医療システムは外部ネットワークとつながっていないため安全であるという誤解、それにより脆弱性対応などセキュリティ対策が放置されやすい※1業界特有の状況が影響している可能性があります。

いわゆる閉域網神話です。徳島県つるぎ町立半田病院においても、ランサムウェア攻撃の侵入経路とされたVPNで既知の脆弱性が放置されていました。事故の調査報告書では、VPNによりインターネットによる外部接続が可能であったにも関わらず、そのリスクを適切に認識していなかった問題が指摘しています。また調査では、電子カルテシステムの稼働を優先させた結果、セキュリティ製品を停止していた点などが報告されています。

オンライン資格確認の導入が原則義務化されることにより、ネットワーク接続が多くの医療機関で進展、拡大することは、セキュリティリスクの増大も意味します。たとえば、自施設でインシデントが発生した際は、オンライン資格確認のネットワークから遮断されることになって受付業務が制限されると言ったことが予想されます。オンライン資格確認のシステムについては、用途拡大が進んでいます。レセプト情報の参照、手術情報の参照など救急対応や医療安全を向上させるために活用できるよう整備が進んでいく点を考えると※2、システム障害の影響はより深刻です。

閉域網であれば攻撃リスクはないだろうという誤解を改め、認証強度を確保すること、また認証情報の使い回しは避けること、そして脆弱性対策を適切に実施して下さい。

また、事業者側の理解も重要です。安全管理ガイドライン第6.0版の「サイバーセキュリティの確認のためのチェックリスト」には、事業者の確認項目も含まれています。ソフトウェアや機器の脆弱性の安全状況を、医療機関に報告すること、ネットワーク機器にセキュリティパッチを適用することなどです。医療システム、医療機器を提供する事業者(ベンダー)側にも、サイバーセキュリティの理解と対応の促進が強く求められます。

※1厚生労働省 FortiOSに関する脆弱性情報への対応について(注意喚起)2022/12/6

※2厚生労働省 全国で医療情報を確認できる仕組みの拡大の進捗について 2022/5/17

●サイバー攻撃発生への備えを

組織においては、災害時のBCP対策を利用し、リスクシナリオの一つとして、サイバー攻撃による被害を追加、検討していくことが一般的かと思います。備えの中で、サイバー攻撃による電子カルテなどシステム障害からの復旧のためには、平時における準備も重要です。

多くの組織で、システム復旧において問題になるのが、原因究明のための手段がないこと、そしてセキュリティの知見のあるスタッフがいないということです。前者の原因究明はマルウェアの拡散を食い止めるために必要です。しかし、そもそもツールの導入や設定の問題で究明のための有効なデータがないほか、ログやマルウェアの検体を保全する前にシステムをリカバリーしてしまうといった、証拠保全の問題もあります。万が一を想定し、平時に必要となる準備ができているか点検してください。また、いざという時、調査を依頼できる、信頼のおけるセキュリティ専門家、セキュリティインシデントの支援が可能な事業者のコンタクトを複数確保することも重要です。

(インシデント発生への備えの例)

| 有効なログデータの保存設定を確認しておく | ・保存期限の確認。日付やサイズでローテーションなどに注意 ・時刻同期の確認。複数システム全て基準時間に合っていること ・別システムやメディアへの定期的なバックアップを推奨 ・対象システムの例 ーインフラ系サーバ 認証サーバ、DNSサーバ、ファイルサーバ、プロキシサーバなど ー業務系サーバ アプリケーションサーバ、DBサーバ、Webサーバなど ーセキュリティ対策サーバ ウイルス対策、IDS/IPSなど |

| 報告先、相談先を確認しておく | ・行政の報告先:厚生労働省 医政局 特定医薬品開発支援・医療情報担当参事官室 ・都道府県・市町村:医療政策部局、地域医療連携課など主管部署 ・システム復旧の相談先:医療システムベンダー各社 ・被害調査の相談先:サイバーインシデント対応が可能なセキュリティベンダー、システム会社を複数リストアップしておく(所在地や、その時点の人的リソースの有無などの影響で、対応可否があるため) |

| 被害が出た場合に、速やかに調査ツールなどで証拠、情報収集できるよう準備しておく(対応フローなど | ・マルウェア感染した端末サーバのログ、検体 ・攻撃者に利用された可能性のあるサーバのログ、検体 ・発生状況の画面コピーなども有用な場合あり(日時の記録も) ・状況説明は定量的に ・調査でディスクイメージを提出することもあるので、外付けHDD等保存媒体を予備として持っておくと良い |

関連情報・厚生労働省 医療分野のサイバーセキュリティ対策について

サイバー攻撃を受けた際の厚生労働省連絡先、また法律やガイドラインなど、厚生労働省から示されるサイバーセキュリティ関連の情報をまとめて把握できます

・JPCERT/CC 脆弱性対策情報

深刻かつ影響範囲の広い脆弱性などに関する情報を入手できます。

・厚生労働省 医療機関向けセキュリティ教育支援ポータルサイト

医療従事者向けのセキュリティ教育を利用できます。

トレンドマイクロの医療機関向け情報

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)