WORM_KELIHOS.SM

Backdoor:Win32/Kelihos.A (Microsoft); W32.Waledac.B (Symantec)

Windows 2000, Windows XP, Windows Server 2003

マルウェアタイプ:

ワーム

破壊活動の有無:

なし

暗号化:

はい

感染報告の有無 :

はい

概要

ワームは、リモートサイトから他の不正プログラムにダウンロードされ、コンピュータに侵入します。

詳細

侵入方法

ワームは、リモートサイトから以下の不正プログラムによりダウンロードされ、コンピュータに侵入します。

- TROJ_KELIHOS.DLR

ワームは、以下のリモートサイトからダウンロードされ、コンピュータに侵入します。

- http://{BLOCKED}.240.36/flash2.exe

インストール

ワームは、以下のフォルダを作成します。

- %System Root%\All Users\Application Data\boost_interprocess

- %System Root%\All Users\Application Data\boost_interprocess\{current date and time}

(註:%System Root%フォルダは、標準設定では "C:" です。また、オペレーティングシステムが存在する場所です。)

自動実行方法

ワームは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

SmartIndex = {malware path and file name}

他のシステム変更

ワームは、以下のレジストリキーを追加します。

HKEY_CURRENT_USER\Software\Google

ワームは、以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Software\Google

ID = 50

HKEY_CURRENT_USER\Software\Google

ID2 = {random values}

HKEY_CURRENT_USER\Software\Google

ID3 = {random values}

HKEY_CURRENT_USER\Software\Google

AppID = {random characters}

バックドア活動

ワームは、以下のポートを開き、リモートコマンドを待機します。

- TCP port 1508

- TCP port 1541

- TCP port 80

その他

マルウェアは、ワーム活動の一部としてメッセージを作成します。ワームが送信するメッセージの詳細は、以下のとおりです。

マルウェアは、サーバに "GET" リクエストを送信し、自身の感染活動の情報を含む暗号化データをダウンロードします。

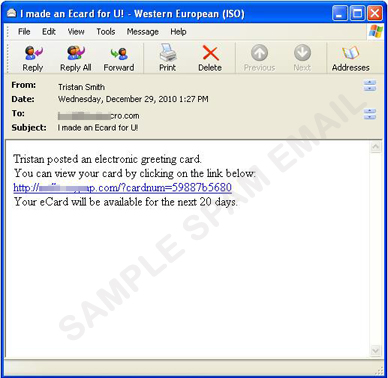

Eメールの詳細は以下のとおりです。

From(送信者):<名前>

Subject(件名):<件名>

Message Body(本文):

<名前><メッセージ1><メッセージ2>

<メッセージ3>

<不正なリンク>

以下は、<名前>の例です。

- Abraham

- Adalbert

- Baldwin

- Barbara

- Candida

- Carol

- Daniel

- Dannie

- Eddie

- Edgar

- Fanny

- Felicia

- Gabriel

- Geffrey

- Hadrian

- Hannah

- Irene

- Isaac

- Jacob

- James

- Katharine

- Kathleen

- Lambert

- Laura

- Mabel

- Madeleine

- Nance

- Nancy

- Odette

- Olive

- Paddy

- Patricia

- Rachel

- Ralph

- Sadie

- Sally

- Teddy

- Terry

- Valentine

- Veronica

- Wallace

- Walter

以下は、<件名>の例です。

- Happy 2011!

- You've got a Happy New Year Greeting Card!

- I made an Ecard for U!

- Enjoy the New Year!

- Wishing you the Best New Year!

以下は、<メッセージ1>の例です。

- just mailed to you

- wants to show you

- has created for you

以下は、<メッセージ2>の例です。

- a postcard.

- an ecard.

- an electronic New Year greeting card.

- a digital postcard.

- a New Year ECard.

- an Online greeting card.

以下は、<メッセージ3>の例です。

- Click on the link below to see your greeting card:

- Collect your E-card here:

- It is waiting for you at our card site, go ahead and see it!

- To pick up your greeting card, click on the following link at anytime within the next 30 days:

- To view the ecard simply click the link below:

<不正なリンク>は、以下の不正プログラムをダウンロードするWebサイトを示すリンクです。

- 「TROJ_KELIHOS.DLR」

マルウェアは、以下の不正プログラムへのリンクを含むスパムメールを送信します。

- 「TROJ_KELIHOS.DLR」

「TROJ_KELIHOS.DLR」は、このマルウェアをダウンロードします。

上記のスパムメール内のリンクからダウンロードされるバイナリファイルは、どの感染コンピュータから収集されるかによって異なります。

マルウェアは、TCPポート80番を介してこのマルウェアに感染した別のコンピュータに接続した後、ピアツーピア(P2P)の仕組みを利用してこれらのコンピュータと通信します。このような通信方法は、通常、「HTTP2P」と呼ばれます。その後、ワームは、リモートコンピュータが記録したIPアドレスのリストを収集し、自身が接続するIPアドレスのリストに追加します。

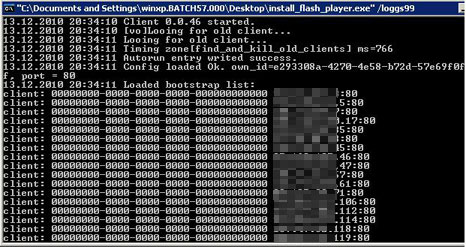

マルウェアは、パラメータ「/loggs99」と実行された時に、自身の活動に関する情報を表示します。

マルウェアは、パラメータ「/loggs99」を実行し、自身の活動を記録します。マルウェアは、その後、このログファイルを以下のように作成します。

- {malware path and file name}.LOG

マルウェアは、ポート80番でリモートでの接続を受信すると、感染コンピュータのIPアドレスのリストを送信します。

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

「WORM_KELIHOS.SM」で検出したファイル名を確認し、そのファイルを終了します。

- すべての実行中プロセスが、Windows のタスクマネージャに表示されない場合があります。この場合、"Process Explorer" などのツールを使用しマルウェアのファイルを終了してください。"Process Explorer" については、こちらをご参照下さい。

- 検出ファイルが、Windows のタスクマネージャまたは "Process Explorer" に表示されるものの、削除できない場合があります。この場合、コンピュータをセーフモードで再起動してください。

セーフモードについては、こちらをご参照下さい。 - 検出ファイルがタスクマネージャ上で表示されない場合、次の手順にお進みください。

手順 4

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- SmartIndex={malware path and file name}

- SmartIndex={malware path and file name}

手順 5

このレジストリキーを削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\Software

- Google

- Google

手順 6

以下のフォルダを検索し削除します。

- %System Root%\All Users\Application Data\boost_interprocess

手順 7

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「WORM_KELIHOS.SM」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください