Bezpieczeństwo danych to zestaw polityk, technologii i kontroli, które chronią wrażliwe dane przed nieautoryzowanym dostępem, zmianą, utratą lub kradzieżą, niezależnie od tego, gdzie te dane się znajdują lub przemieszczają.

Spis treści

Co to jest bezpieczeństwo danych?

Najprościej rzecz ujmując, bezpieczeństwo danych oznacza utrzymanie poufności, dokładności i dostępności informacji biznesowych i osobistych tylko dla upoważnionych użytkowników.

Jednak nowoczesne bezpieczeństwo danych wykracza poza zabezpieczenie jednego systemu lub kanału. Chodzi o zrozumienie, jakie dane posiadasz, gdzie się znajdują, kto ich używa i jak mogą być narażone w różnych środowiskach.

Kompletna strategia bezpieczeństwa danych zazwyczaj ma na celu:

- Zapobieganie nieautoryzowanemu dostępowi i eksfiltracji

- Szybkie wykrywanie nadużyć lub anomalii

- Ograniczenie skutków incydentów, takich jak naruszenia danych lub wycieki danych

- Wspieranie zgodności z regulacjami i zobowiązaniami umownymi

Tradycyjne narzędzia zapobiegania utracie danych (DLP) skupiały się głównie na blokowaniu oczywistych transferów wychodzących. Dziś nowoczesne systemy bezpieczeństwa danych muszą nadążać za adopcją chmury, pracą zdalną i AI, gdzie dane przepływają przez wiele aplikacji i tożsamości.

Dlaczego bezpieczeństwo danych ma znaczenie dzisiaj?

Jeśli spojrzysz na całą telemetrię w raporcie Trend Micro Cyber Risk Report 2025, jedno jest oczywiste: atakujący idą tam, gdzie są dane.

Badania te pokazują również, że nawet po roku stałej poprawy, średni indeks ryzyka cybernetycznego (CRI) w przedsiębiorstwach nadal utrzymuje się na poziomie "średniego ryzyka", co oznacza, że większość organizacji nadal ma wystarczająco dużo niezaadresowanych słabości, aby być atrakcyjnymi celami. Chociaż Europa odnotowała największy spadek ryzyka (dzięki regulacjom takim jak DORA i Cyber Resilience Act), regionalny CRI pozostaje na poziomie, na którym ataki naruszające dane są prawdopodobne, jeśli ekspozycje nie są aktywnie zarządzane.

10 najważniejszych ryzykownych zdarzeń

1.

Ryzykowny dostęp do aplikacji w chmurze

2.

Nieaktywne (stare) konto Microsoft Entra ID

3.

Wykryte zagrożenie e-mail w środowisku sandbox

4.

Konto AD lokalne z słabą polityką bezpieczeństwa logowania – wyłączone wygasanie hasła

5.

Zaawansowana ochrona przed spamem – naruszenie polityki

6.

Zapobieganie utracie danych – naruszenie w wiadomości e-mail

7.

Konto Microsoft Entra ID z słabą polityką bezpieczeństwa logowania – MFA wyłączone

8.

Konto Microsoft Entra ID z słabą polityką bezpieczeństwa logowania – wyłączone wygasanie hasła

9.

Nieaktywne (stare) konto AD lokalne

10.

Konto AD lokalne z słabą polityką bezpieczeństwa logowania – hasło niewymagane

(Posortowane według liczby wykryć, luty 2024 – grudzień 2024)

Bezpieczeństwo danych w nowoczesnych komputerach

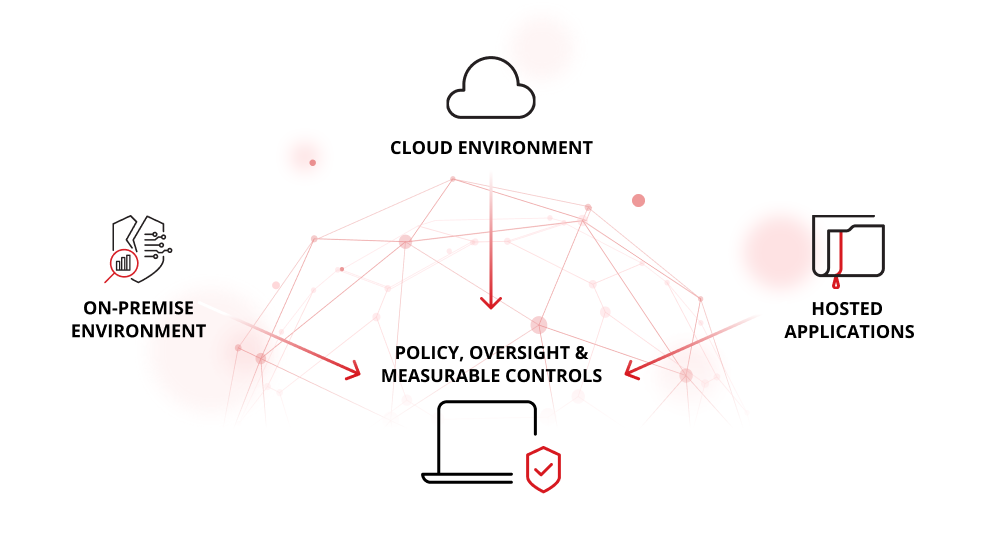

W świecie rozproszonych obliczeń operacje przedsiębiorstwa obejmują systemy lokalne, wiele środowisk chmurowych i usługi dostarczane „jako usługa”. W związku z tym bezpieczeństwo danych musi obejmować ochronę poufnych danych w całym spektrum środowisk. Organizacje zorientowane na ryzyko zdają sobie sprawę, że ochrona danych to nie tylko kwestia zapór sieciowych, ale ujednolicona polityka, nadzór i wymierne mechanizmy kontroli.

National Institute of Standards and Technology (NIST) definiuje cykl życia informacji jako etapy, w tym tworzenie, przetwarzanie, wykorzystywanie, przechowywanie i usuwanie, model, który stanowi podstawę nowoczesnych strategii bezpieczeństwa danych (NIST, 2016). To samo badanie pokazuje, że znajomość przepływu danych i tego, gdzie stosowane są mechanizmy kontroli, jest podstawą skutecznej ochrony.

Rządy szacują ekonomiczny wpływ złośliwej aktywności cybernetycznej na poziomie od 57 mld USD do 109 mld USD w ciągu jednego roku, podkreślając, jak ważne jest, aby liderzy biznesowi postrzegali bezpieczeństwo danych jako ryzyko dla przedsiębiorstwa, a nie tylko problem IT (White House, 2018).

Kluczowe komponenty bezpieczeństwa danych

Bezpieczeństwo danych najlepiej postrzegać jako zestaw powiązanych komponentów, z których każdy odpowiada na część pytania: Jakie dane posiadamy, gdzie się znajdują, kto ich używa i jak zmniejszyć ryzyko?

1. Odkrywanie i klasyfikacja danych

Odkrywanie i klasyfikacja danych eliminują domysły z ochrony danych. Automatyczne odkrywanie identyfikuje wrażliwe dane — takie jak informacje osobiste, dane płatnicze, rekordy zdrowotne i poufne IP — na punktach końcowych, serwerach, bazach danych, SaaS i przechowywaniu w chmurze.

Klasyfikacja następnie stosuje spójne etykiety (np. publiczne, wewnętrzne, poufne, ściśle poufne), aby można było zastosować kontrole dostępu i polityki w oparciu o krytyczność biznesową i zobowiązania regulacyjne.

Bez niezawodnego odkrywania i klasyfikacji większość innych inwestycji w bezpieczeństwo danych działa na oślep.

2. Inwentarz danych i rodowód

Inwentarz danych to uporządkowany zapis kluczowych zestawów danych, w tym miejsca ich przechowywania, kto jest ich właścicielem i które systemy oraz usługi ich używają. Rodowód danych śledzi, jak te zestawy danych przepływają, są przekształcane i dostępne w czasie.

Oba, inwentarz i rodowód, są kluczowe do rekonstrukcji incydentów i udowodnienia, że odpowiednie kontrole były na miejscu. Ta kombinacja pozwala zespołom odpowiadać na pytania takie jak:

- Które aplikacje i usługi przetwarzają dane klientów?

- Które systemy i użytkownicy byli zaangażowani w dany incydent?

- Jaki jest wpływ na dalsze działania, jeśli jedno narzędzie SaaS lub usługa AI zostanie skompromitowana?

3. Kontrola dostępu i bezpieczeństwo tożsamości

Dla większości ataków kompromitacja tożsamości jest najszybszą drogą do danych. Dlatego kontrola dostępu i bezpieczeństwo tożsamości stanowią rdzeń ochrony danych.

Skuteczne praktyki obejmują:

- Egzekwowanie dostępu z najmniejszymi uprawnieniami do wrażliwych zestawów danych

- Stosowanie uwierzytelniania wieloskładnikowego i dostępu warunkowego dla działań wysokiego ryzyka

- Monitorowanie nietypowych wzorców dostępu, szczególnie dla kont uprzywilejowanych i usługowych

Słabe kontrole tożsamości skutecznie omijają wiele innych zabezpieczeń. Z kolei solidne bezpieczeństwo tożsamości zapobiega znaczącej części potencjalnych incydentów danych, zanim się rozpoczną.

4. Zapobieganie utracie danych i inspekcja treści

Narzędzia zapobiegania utracie danych (DLP) i inspekcji treści badają zawartość i kontekst ruchów danych — na przykład e-maile, przesyłanie plików i transfery punktów końcowych — i stosują zasady takie jak:

- Blokowanie wychodzących e-maili zawierających niezaszyfrowane dane finansowe lub zdrowotne

- Szyfrowanie wiadomości zawierających określone identyfikatory lub etykiety klasyfikacyjne

- Ostrzeganie użytkowników, gdy próbują wysłać duże zestawy danych na konta osobiste lub do niesankcjonowanych narzędzi

Ponieważ tradycyjne, silosowe DLP może być ślepe na nowoczesne, wielokanałowe ścieżki eksfiltracji, teraz jest niezbędne, aby DLP było zintegrowane z szerszą architekturą bezpieczeństwa danych.

5. Zarządzanie postawą bezpieczeństwa danych (DSPM)

Zarządzanie postawą bezpieczeństwa danych (DSPM) przynosi podejście ciągłej oceny do danych w środowiskach chmurowych i hybrydowych. Narzędzia DSPM:

- Odkrywają i klasyfikują wrażliwe dane w usługach chmurowych

- Identyfikują błędne konfiguracje, nadmiernie uprawnione dostępy i ryzykowne udostępnianie

- Mapują prawdopodobne ścieżki ataku od zasobów narażonych na internet do wysokowartościowych magazynów danych

DSPM jest niezbędne do zrozumienia, które ekspozycje danych w chmurze stanowią materialne ryzyko dla biznesu, zamiast traktować wszystkie wyniki konfiguracji jako równe.

6. Szyfrowanie i tokenizacja

Szyfrowanie i tokenizacja to kluczowe zabezpieczenia, gdy zawiodą kontrole zapobiegawcze:

- Szyfrowanie w spoczynku i w tranzycie chroni dane, jeśli serwery, kopie zapasowe lub urządzenia zostaną skompromitowane.

- Tokenizacja i anonimizacja zmniejszają użycie rzeczywistych identyfikatorów w środowiskach takich jak testowanie, analityka i szkolenie AI.

Te kontrole znacząco wpływają na to, jak regulatorzy i sądy postrzegają incydenty. Na przykład naruszenie danych obejmujące odpowiednio zaszyfrowane lub pseudonimizowane dane często jest traktowane inaczej niż to, które ujawnia surowe rekordy.

7. Monitorowanie, wykrywanie i reakcja

Nowoczesne bezpieczeństwo danych wymaga zdolności do wykrywania i reagowania na podejrzane działania związane z danymi, w tym:

- Nietypowe wolumeny pobrań lub eksportów z systemów rejestrów

- Dostęp z nieoczekiwanych lokalizacji lub urządzeń

- Nietypowe zachowanie kont uprzywilejowanych lub tożsamości usługowych

Na przykład Trend Vision One™ integruje telemetrię bezpieczeństwa danych z rozszerzonym wykrywaniem i reakcją (XDR), umożliwiając analitykom korelację ruchu danych z wydarzeniami w punktach końcowych, sieci, e-mailach i chmurze oraz reagowanie z jednej platformy.

8. Zarządzanie, polityki bezpieczeństwa danych i zgodność

Zarządzanie i zgodność zapewniają, że bezpieczeństwo danych jest zgodne z celami biznesowymi i wymaganiami regulacyjnymi. Obejmuje to:

- Własność danych i odpowiedzialność

- Ramy polityk i standardów

- Oceny ryzyka, audyty i raportowanie

To tutaj interesariusze ds. bezpieczeństwa, prywatności, prawne i biznesowe uzgadniają, jak wygląda "akceptowalne ryzyko danych" i jak będzie ono utrzymywane.

Zagrożenia i ataki na bezpieczeństwo danych

Chociaż nie każde zagrożenie cybernetyczne bezpośrednio celuje w dane, ataki, które powodują największe szkody, niemal zawsze obejmują kompromitację, kradzież lub nadużycie informacji.

Naruszenia danych i nieautoryzowany dostęp do danych

Naruszenie danych występuje, gdy dane są dostępne, kradzione lub ujawniane bez autoryzacji. Często dzieje się to poprzez wykorzystanie luk, słabych poświadczeń lub błędnych konfiguracji.

Wpływ na biznes zależy w dużej mierze od rodzaju zaangażowanych danych: ujawnienie rekordów klientów, danych zdrowotnych lub tajemnic handlowych niesie różne profile ryzyka w porównaniu z anonimowymi dziennikami operacyjnymi.

Ransomware i podwójne wymuszenie

Grupy ransomware coraz częściej stosują taktyki podwójnego wymuszenia, eksfiltrując wrażliwe dane przed zaszyfrowaniem systemów, a następnie grożąc opublikowaniem lub sprzedażą danych, jeśli organizacja nie zapłaci.

To oznacza:

- Same solidne kopie zapasowe są niewystarczające; kradzież danych jest centralnym elementem modelu wymuszenia.

- Wiele incydentów ransomware to również zgłaszane naruszenia danych, z powiązanymi zobowiązaniami prawnymi i regulacyjnymi.

- Zdolność do ograniczenia, jakie dane mogą być eksfiltrowane — poprzez segmentację, najmniejsze uprawnienia i monitorowanie — jest kluczowa.

Wycieki danych i przypadkowe zagrożenia wewnętrzne

Wycieki danych zazwyczaj odnoszą się do niezamierzonego ujawnienia lub ekspozycji danych, takich jak:

- Wysłanie wrażliwego arkusza kalkulacyjnego do niewłaściwego odbiorcy

- Udostępnianie dokumentów w chmurze z nadmiernie szerokim dostępem (np. "każdy, kto ma link")

- Przesyłanie wewnętrznych dokumentów do publicznych narzędzi AI w celu uzyskania pomocy

Dane ICO podkreślają, że przypadkowe ujawnienia są jedną z najczęstszych przyczyn zgłaszanych incydentów, nawet jeśli otrzymują mniej uwagi medialnej niż duże naruszenia.

Kradzież danych przez wewnętrznych użytkowników i Shadow IT

Złośliwe zagrożenia wewnętrzne — lub osoby pod zewnętrzną presją — mogą celowo eksfiltrować dane, używając:

- Nieautoryzowanego przechowywania w chmurze lub narzędzi do udostępniania plików

- Osobistych kont e-mail

- Zrzutów ekranu lub zewnętrznych urządzeń

Shadow IT, gdzie zespoły przyjmują niesankcjonowane aplikacje, zwiększa to ryzyko. Monitorowanie ruchu danych, ograniczanie kanałów wysokiego ryzyka i egzekwowanie jasnych wewnętrznych konsekwencji za nadużycia są kluczowymi środkami zaradczymi.

Błędne konfiguracje chmury i narażone magazyny

Błędne konfiguracje chmury są głównym czynnikiem niezamierzonej ekspozycji danych. Typowe scenariusze obejmują:

- Magazyny danych w chmurze pozostawione publicznie dostępne

- Nadmiernie szerokie role IAM umożliwiające rozległy dostęp do odczytu

- Środowiska testowe lub deweloperskie zasiane danymi produkcyjnymi

DSPM, w połączeniu z silnymi praktykami bezpieczeństwa chmury, pomaga identyfikować i priorytetyzować te ekspozycje, koncentrując działania naprawcze na błędnych konfiguracjach, które ujawniają wrażliwe informacje, zamiast traktować wszystkie odchylenia jako równe.

Eksfiltracja danych wspomagana przez AI i nadużycia modelu

W miarę jak organizacje przyjmują asystentów AI i agentów AI, wrażliwe dane coraz częściej przepływają do promptów, historii rozmów i zestawów danych szkoleniowych. Stąd przeciwnicy mogą:

- Osadzać ukryte instrukcje w dokumentach lub stronach internetowych, aby manipulować agentami

- Wyzwalać agentów do pobierania i przesyłania wewnętrznych dokumentów lub rekordów

- Wykorzystywać słabe zabezpieczenia na poziomie agenta, aby ominąć istniejące kontrole dostępu

To tworzy nowe kanały eksfiltracji, które tradycyjne monitorowanie może jeszcze nie obejmować, co sprawia, że krytyczne jest dla firm rozwijanie swoich systemów cyberbezpieczeństwa, aby uwzględniały zarządzanie ryzykiem AI.

Ekspozycja danych w łańcuchu dostaw i przez strony trzecie

Partnerzy, dostawcy i dostawcy usług często przechowują lub przetwarzają kopie twoich danych. Kompromitacja tych stron trzecich — w tym AI, SaaS lub dostawców usług zarządzanych — może skutkować wtórnymi naruszeniami, które nadal wpływają na twoich klientów i postrzeganie bezpieczeństwa twojej organizacji przez regulatorów.

Oceny ryzyka stron trzecich, umowne wymagania dotyczące bezpieczeństwa i ciągłe monitorowanie są więc centralnymi elementami bezpieczeństwa danych.

Bezpieczeństwo danych w różnych środowiskach

Dane przemieszczają się przez różne środowiska, z których każde ma swój własny profil ryzyka. Nowoczesne podejście stosuje spójne zasady, dostosowując jednak kontrole do kontekstu.

Bezpieczeństwo danych w chmurze

Platformy chmurowe i usługi SaaS przechowują obecnie duże ilości danych krytycznych dla biznesu oraz danych osobowych. Skuteczne bezpieczeństwo danych w chmurze wymaga:

- Kompleksowego odkrywania i zarządzania postawą bezpieczeństwa danych (DSPM), aby zrozumieć, gdzie znajdują się wrażliwe dane i jak są narażone

- Silnych kontroli tożsamości i dostępu warunkowego dla usług chmurowych

- Integracji z szerszymi kontrolami bezpieczeństwa chmury, w tym zarządzaniem konfiguracją i ochroną obciążeń

Bezpieczeństwo danych w poczcie elektronicznej i narzędziach współpracy

Poczta elektroniczna i narzędzia współpracy są centralnym elementem komunikacji biznesowej, a co za tym idzie, ryzyka danych.

Gdy konto e-mail zostanie skompromitowane, atakujący mogą:

- Przechwytywać lub manipulować komunikacją finansową i danymi płatności

- Zbierać dokumenty tożsamości i dane osobowe do celów oszustwa

- Wysyłać przekonujące wiadomości phishingowe do klientów i partnerów, aby rozszerzyć zasięg ataku

Wiele zgłaszanych incydentów wynika również z prostych błędów: błędnie zaadresowanych e-maili, źle skonfigurowanych list mailingowych lub nadmiernie udostępnionych nagrań spotkań.

Skuteczne bezpieczeństwo danych w poczcie elektronicznej łączy:

- Kontrole skoncentrowane na użytkownikach – szkolenia z zakresu świadomości, ostrzeżenia ochronne (np. ostrzeżenia o odbiorcach zewnętrznych) i jasne wytyczne dotyczące obsługi wrażliwych załączników

- Ochrony techniczne – zaawansowane zabezpieczenia poczty elektronicznej i narzędzi współpracy, aby zatrzymać phishing, BEC i malware, a także DLP wychodzące i szyfrowanie, aby kontrolować dane opuszczające organizację przez e-mail i udostępnianie plików

- Możliwości wyszukiwania i remediacji – zdolność do szybkiego lokalizowania, wycofywania lub izolowania błędnie wysłanych lub złośliwych wiadomości

Te same zasady mają zastosowanie do platform współpracy, które coraz częściej przechowują dzienniki czatów, dokumenty i nagrania zawierające wrażliwe informacje.

Bezpieczeństwo danych na punktach końcowych i urządzeniach

Punkty końcowe — laptopy, komputery stacjonarne, urządzenia mobilne i serwery — to miejsca, gdzie dane są tworzone, edytowane i często buforowane. Nawet gdy system źródłowy znajduje się w chmurze, użytkownicy często:

- Synchronizują lokalne kopie plików

- Przechowują poświadczenia i tokeny w przeglądarkach i aplikacjach

- Pracują offline z wrażliwymi dokumentami

To sprawia, że punkty końcowe są atrakcyjnymi celami dla malware i ukierunkowanych ataków.

Kluczowe kontrole bezpieczeństwa punktów końcowych obejmują:

- Oprogramowanie zabezpieczające punkty końcowe, utwardzanie i pełne szyfrowanie dysków

- Endpoint DLP do zarządzania transferami na nośniki wymienne, osobiste aplikacje chmurowe i drukarki

- Wykrywanie i reagowanie na punkty końcowe (EDR), aby szybko identyfikować zagrożenia i automatyzować reakcje

- Zdalne wymazywanie, izolowanie i reagowanie na skompromitowane lub utracone urządzenia

Bezpieczeństwo danych dla aplikacji, baz danych i obciążeń AI

Aplikacje i bazy danych już teraz przechowują niektóre z najcenniejszych danych strukturalnych i niestrukturalnych organizacji. Teraz, gdy do obrazu dodano AI, ryzyko cyberbezpieczeństwa ewoluowało i stało się jeszcze bardziej skoncentrowane na danych.

Badania nad agentami AI pokazują, jak pośrednie wstrzykiwanie poleceń ukryte w stronach internetowych, plikach Office lub obrazach może cicho zmusić agentów wielomodalnych do eksfiltracji dokumentów, tajemnic lub historii rozmów, do których mają dostęp – bez żadnych wyraźnych instrukcji od użytkownika.

W przypadku bezpieczeństwa danych, AI przynosi zarówno potężne możliwości obronne, jak i nowe ryzyka związane z danymi:

- Obrona AI: AI może analizować ogromne ilości telemetrii, wykrywać anomalie w dostępie do danych i pomagać przewidzieć, które zasoby są najbardziej narażone.

- Ryzyko AI: Agenci AI i duże modele językowe mogą być manipulowane w celu ujawnienia wrażliwych danych, które mogą zobaczyć.

Dla aplikacji i platform AI, odpowiednie środki bezpieczeństwa danych obejmują:

- Bezpieczny projekt aplikacji i API – aby zapobiec wstrzykiwaniu, błędom logicznym i eksfiltracji danych przez podatne usługi

- Kontrole baz danych i jezior danych – w tym utwardzanie, szyfrowanie, precyzyjny dostęp i monitorowanie aktywności

- Polityki firmy dotyczące AI i zarządzanie analityką – regulowanie, jak dane szkoleniowe, polecenia i wyniki są obsługiwane, oraz zapewnienie, że agenci AI przestrzegają polityk dostępu do danych i ich przechowywania

Bezpieczeństwo danych w porównaniu z tradycyjną ochroną obwodową

Tradycyjne zabezpieczenia obwodowe skupiają się na granicach sieci, zapobiegając zagrożeniom w „zamku”. Natomiast nowoczesne zabezpieczenia danych zakładają, że zagrożenia mogą powstać z dowolnego miejsca: punktu końcowego, usługi chmurowe, łańcuch dostaw. Chroni dane niezależnie od lokalizacji.

Ta zmiana jest zgodna z architekturą „zero zaufania”: domyślnie nic nie ufaj, sprawdzaj każde połączenie i chroń każdy obiekt. Bezpieczeństwo zorientowane na dane oznacza skupienie się na sposobie uzyskiwania dostępu do danych, ich wykorzystywania, przenoszenia i usuwania w całej infrastrukturze IT, nie tylko w granicach sieci.

Organizacje muszą przejść od pytania „Gdzie jest nasza granica?” do „W jaki sposób nasze dane są zarządzane, udostępniane i chronione w całym środowisku i usługach?” Pytanie krytyczne nie staje się lokalizacją, ale kontrolą, widocznością i odpowiedzialnością.

Aspekt

Bezpieczeństwo danych

Tradycyjne zabezpieczenie obwodowe

Zakres bezpieczeństwa

Dotyczy danych przechowywanych, przesyłanych i używanych w systemach i na platformach.

Koncentruje się na zabezpieczeniu obwodu sieci (np. zapór sieciowych, routerów).

Podejście

Dotyczy danych przechowywanych, przesyłanych i używanych w systemach i na platformach.

Szerokie, oparte na lokalizacji i oparte na blokowaniu nieuprawnionego dostępu.

Wykrywanie zagrożeń

Wykorzystuje monitorowanie danych, wykrywanie anomalii i zapobieganie utracie danych (DLP).

Wykorzystuje systemy wykrywania włamań/zapobiegania włamaniom (IDS/IPS) na krawędziach sieci.

Zgodność i zarządzanie

Zgodność z przepisami o ochronie danych (np. RODO, HIPAA).

Może nie spełniać w pełni wymogów zgodności dotyczących danych.

Przykłady technologii

Szyfrowanie, tokenizacja, DLP, Zero Trust, IAM (zarządzanie tożsamością i dostępem).

Zapory sieciowe, VPN, IDS/IPS, DMZ (strefy zdecydowane).

Bezpieczeństwo danych a podejście oparte tylko na zgodności z przepisami

Ramy zgodności są cenne. Ustalają one minimalne progi ochrony, napędzają dowody audytu i wspierają zgodność z przepisami. Jednak sama zgodność z przepisami nie wystarczy. Nastawienie tylko na zgodność z przepisami może pozostawić luki operacyjne, luki technologiczne i niedobory odporności.

Bezpieczeństwo danych musi być wbudowane w strategię, a nie tylko pole wyboru certyfikacji. Gdy organizacje dostosowują mechanizmy kontroli bezpieczeństwa danych do ryzyka biznesowego, mierzą wyniki i dynamicznie aktualizują politykę/proces/technologię, osiągają wydajność i ochronę. Z czasem zasady zmieniają się w najlepsze praktyki, a systemy stają się wymierne i odpowiedzialne.

Aspekt

Bezpieczeństwo danych

Podejście tylko do zgodności

Cel główny

Ochrona danych przed naruszeniami i nieuprawnionym dostępem

Spełniaj wymogi prawne i unikaj kar

Koncentracja

Ograniczenie ryzyka i proaktywna ochrona

Gotowość do dokumentacji i audytu

Kluczowe działania

Szyfrowanie, kontrola dostępu, monitorowanie zagrożeń, poprawki

Polityki, procedury, raporty, certyfikaty

Wynik

Silna odporność na cyberataki

Zgodność z przepisami prawa, ale potencjalne luki w zabezpieczeniach

Ryzyko

Mniejsze ryzyko naruszeń

Wyższe ryzyko, jeśli zgodność jest traktowana jako cel końcowy

Zarządzanie bezpieczeństwem danych: Jak chronione są dane

Zarządzanie bezpieczeństwem danych odnosi się do warstwy operacyjnej i zarządczej, która utrzymuje ochronę danych w dłuższym okresie.

Skuteczne zarządzanie ryzykiem cybernetycznym zazwyczaj obejmuje:

- Zdefiniowane role i odpowiedzialności – jasne określenie właścicieli kluczowych zbiorów danych, kontroli bezpieczeństwa i interpretacji regulacyjnej (w tym roli inspektora ochrony danych, jeśli jest to wymagane).

- Wbudowane procesy zarządzania ryzykiem – oceny wpływu na ochronę danych (DPIA) i przeglądy ryzyka dla nowych systemów, narzędzi SaaS i inicjatyw AI.

- Standardowe procedury operacyjne – spójne podejście do żądań dostępu, przeglądów uprawnień, wdrażania i odłączania pracowników oraz przetwarzania danych przez strony trzecie.

- Znaczące metryki – widoczność zakresu odkrywania i klasyfikacji, poziomów narażenia danych (szczególnie w chmurze), wskaźników incydentów i czasu wykrywania oraz ograniczania zdarzeń związanych z danymi.

Bez strukturalnego podejścia do zarządzania organizacje mogą posiadać silne narzędzia, ale nadal nie być w stanie odpowiedzieć na podstawowe pytania, takie jak: "Gdzie są obecnie narażone nasze najbardziej wrażliwe dane?" lub "Czy w pełni opanowaliśmy ostatni incydent?".

Standardy i regulacje dotyczące bezpieczeństwa danych

Organizacje podlegają różnym standardom i regulacjom dotyczącym bezpieczeństwa danych, w tym:

- UK GDPR i Ustawa o ochronie danych z 2018 roku

- Regulacje sektorowe w usługach finansowych, opiece zdrowotnej i infrastrukturze krytycznej

- Międzynarodowe standardy bezpieczeństwa informacji, takie jak ISO/IEC 42001

- Instrumenty UE, takie jak NIS2 i DORA, dla wielu organizacji związanych z Wielką Brytanią działających w Europie

Te ramy kształtują wymagania dotyczące oceny ryzyka, kontroli, powiadamiania o naruszeniach i dowodów należytej staranności.

Rola inspektora ochrony danych w bezpieczeństwie danych

Zgodnie z UK GDPR, niektóre organizacje są zobowiązane do wyznaczenia inspektora ochrony danych (DPO), szczególnie gdy angażują się w przetwarzanie danych na dużą skalę w szczególnych kategoriach.

Inspektor ochrony danych (lub równoważna rola):

- Doradza w zakresie obowiązków ochrony danych i najlepszych praktyk w zakresie prywatności danych

- Monitoruje zgodność i świadomość pracowników

- Nadzoruje oceny wpływu na ochronę danych dla przetwarzania wysokiego ryzyka

- Działa jako punkt kontaktowy z ICO

Nawet jeśli nie jest to wymagane, funkcja DPO może pomóc w łączeniu perspektyw prawnych, prywatności i bezpieczeństwa w zarządzaniu bezpieczeństwem danych organizacji.

Najlepsze praktyki bezpieczeństwa danych biznesowych w całym cyklu życia danych

Patrzenie na bezpieczeństwo danych biznesowych przez pryzmat cyklu życia danych pomaga organizacjom zrozumieć, gdzie kontrole są najważniejsze.

Tworzenie i zbieranie

Ogranicz zbieranie do tego, co jest wymagane do określonych celów.

Chroń punkty przechwytywania danych i API przed wstrzykiwaniem i nadużyciami.

Przechowywanie

Upewnij się, że systemy przechowywania — lokalne lub chmurowe — są utwardzone, zaszyfrowane, segmentowane i monitorowane.

Unikaj niezarządzanych kopii i cieniowych repozytoriów wrażliwych zbiorów danych.

Używanie i udostępnianie

Zarządzaj, jak dane są dostępne i udostępniane przez e-mail, narzędzia współpracy i usługi AI.

Stosuj dostęp z najmniejszymi uprawnieniami i kontrole świadome danych, aby ograniczyć nieodpowiednie udostępnianie.

Archiwizacja

Przechowuj dane tylko tak długo, jak jest to konieczne, zgodnie z wymogami prawnymi i biznesowymi.

Utrzymuj równoważne kontrole bezpieczeństwa dla danych archiwalnych i zapewnij możliwość spełnienia żądań dotyczących praw podmiotów danych.

Usuwanie

Wdrażaj procesy bezpiecznego usuwania i niszczenia danych oraz nośników.

Weryfikuj i dokumentuj usunięcie tam, gdzie wymagają tego ramy regulacyjne lub umowne.

Narzędzia i oprogramowanie do bezpieczeństwa danych

Z perspektywy biznesowej narzędzia i oprogramowanie do bezpieczeństwa danych powinny być oceniane na podstawie tego, jak skutecznie redukują ryzyko danych i wspierają zarządzanie.

Kluczowe kategorie obejmują:

- Odkrywanie i klasyfikacja – aby zbudować i utrzymać wiarygodną mapę wrażliwych danych w środowiskach lokalnych, chmurowych i SaaS.

- DLP i inspekcja treści – aby egzekwować polityki świadome danych w poczcie elektronicznej, sieci, punktach końcowych i narzędziach współpracy. Rozwiązania takie jak zintegrowane możliwości DLP Trend Micro pomagają identyfikować i kontrolować wrażliwe dane w ruchu i w spoczynku.

- Zarządzanie postawą bezpieczeństwa danych (DSPM) – aby analizować magazyny danych w chmurze pod kątem błędnych konfiguracji, ryzykownego dostępu i prawdopodobnych ścieżek ataku do krytycznych zbiorów danych.

- Bezpieczeństwo tożsamości i dostępu – aby chronić poświadczenia i zarządzać uprawnieniami, szczególnie dla systemów i danych o wysokiej wartości.

- Ochrona punktów końcowych i serwerów – aby blokować malware kradnący dane, zapobiegać nieautoryzowanym narzędziom i wspierać DLP na poziomie punktów końcowych.

- XDR i analityka – aby korelować anomalie w ruchu danych z szerszą aktywnością zagrożeń i umożliwiać szybsze dochodzenia.

- Szyfrowanie i zarządzanie kluczami – aby chronić dane w spoczynku i w tranzycie oraz wspierać zgodność i wymogi dotyczące suwerenności danych.

Trend Vision One™ Data Security łączy wiele z tych możliwości, zapewniając scentralizowaną widoczność, inteligentne priorytetyzowanie ryzyka i szybką reakcję, aby zapobiec przypadkowym wyciekom, zagrożeniom wewnętrznym i atakom skoncentrowanym na danych w środowiskach chmurowych i lokalnych.

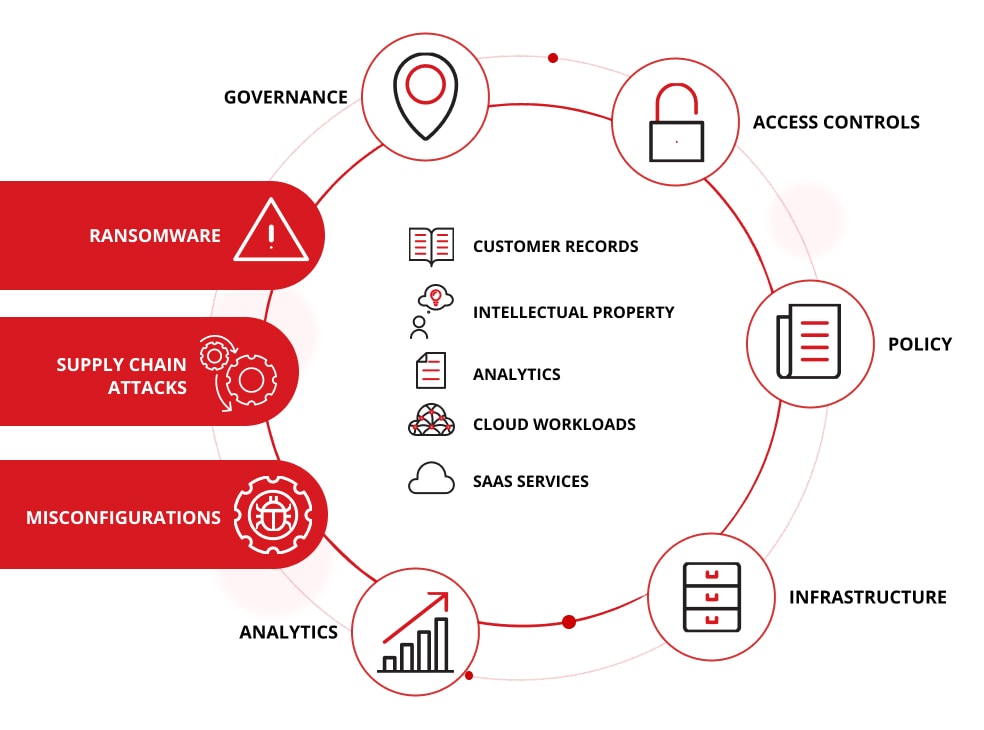

Dlaczego bezpieczeństwo danych ma znaczenie dla dzisiejszych przedsiębiorstw

Dane stanowią podstawę współczesnej działalności: dokumentacja klientów, własność intelektualna, analityka, obciążenia chmury i usługi SaaS stanowią podstawę wartości. Jednak dane są również celem współczesnych przeciwników, takich jak ransomware, ataki na łańcuchy dostaw i wykorzystywanie błędnych konfiguracji chmury. Odkrywają się organizacje, które sprawują nadzór nad fragmentarycznymi danymi, nie są wspierane naruszeniami lub starszymi mechanizmami kontroli.

Dzięki kompleksowemu podejściu do bezpieczeństwa danych, które łączy politykę, infrastrukturę, dostęp, kontrolę, analitykę i zarządzanie, przedsiębiorstwa zmniejszają ryzyko, umożliwiają innowacje i budują odporność. Wywiązują się z obowiązków regulacyjnych i budują zaufanie interesariuszy. Przekształcają dane w aktywa strategiczne, a nie odpowiedzialność.

Nowoczesne bezpieczeństwo danych z Trend Micro

Podejście Trend Micro do nowoczesnego bezpieczeństwa danych koncentruje się na traktowaniu ochrony danych jako proaktywnej, opartej na ryzyku dyscypliny, a nie zbioru niepowiązanych kontroli.

Trend Vision One™ Data Security jest zaprojektowany, aby:

- Zapewniać scentralizowaną widoczność

- Ocenić postawę bezpieczeństwa danych

- Egzekwować inteligentne polityki i wykrywać anomalie

- Przyspieszać dochodzenia i reakcje

Dla organizacji szukających sposobu na wyjście poza tradycyjne DLP i rozwiązania punktowe, Trend Vision One Data Security oferuje ścieżkę do kompleksowej, skoncentrowanej na danych ochrony, która wspiera innowacje AI i więcej, jednocześnie utrzymując ryzyko w akceptowalnych granicach.

Scott Sargeant, wiceprezes ds. zarządzania produktami, jest doświadczonym liderem technologicznym z ponad 25-letnim doświadczeniem w dostarczaniu rozwiązań klasy korporacyjnej w obszarze cyberbezpieczeństwa i IT.

Często zadawane pytania (FAQ)

Co to jest bezpieczeństwo danych?

Bezpieczeństwo danych to praktyka ochrony wrażliwych informacji przed nieautoryzowanym dostępem, modyfikacją, utratą lub kradzieżą poprzez połączenie polityk, procesów i technologii bezpieczeństwa stosowanych konsekwentnie w wszystkich systemach i środowiskach.

Dlaczego ochrona danych jest ważna?

Ochrona danych jest ważna, ponieważ incydenty związane z danymi powodują najpoważniejsze szkody finansowe, prawne i reputacyjne, a organizacje są odpowiedzialne przed klientami, regulatorami i partnerami za sposób, w jaki przetwarzają informacje osobowe i biznesowe.

Jak można zabezpieczyć dane?

Można zabezpieczyć dane, wiedząc, gdzie znajdują się wrażliwe dane, ograniczając i monitorując, kto może mieć do nich dostęp, szyfrując je w spoczynku i w tranzycie, egzekwując polityki świadome danych dotyczące sposobu ich udostępniania oraz zapewniając możliwość szybkiego wykrywania i reagowania na podejrzaną aktywność.

Jakie są główne komponenty bezpieczeństwa danych?

Główne komponenty obejmują odkrywanie i klasyfikację, inwentarz danych i rodowód, kontrolę dostępu i bezpieczeństwo tożsamości, DLP i inspekcję treści, DSPM, szyfrowanie i tokenizację, monitorowanie i reakcję oraz zarządzanie poprzez polityki i zgodność.

Co to jest zarządzanie postawą bezpieczeństwa danych (DSPM)?

DSPM to podejście i zestaw narzędzi, które ciągle analizują, gdzie dane są przechowywane w środowiskach chmurowych i hybrydowych, jak są skonfigurowane, kto może mieć do nich dostęp i jak atakujący mogą do nich dotrzeć, aby można było priorytetyzować i rozwiązywać najważniejsze ryzyka związane z bezpieczeństwem danych.

Czy bezpieczeństwo danych jest tym samym co prywatność danych?

Nie. Bezpieczeństwo danych koncentruje się na tym, jak dane są chronione, podczas gdy prywatność danych koncentruje się na tym, dlaczego i na jakich zasadach dane są zbierane i przetwarzane, ale oba muszą współpracować, aby spełniać wymogi prawne i utrzymywać zaufanie.

Czy każda organizacja potrzebuje inspektora ochrony danych?

Nie każda organizacja jest prawnie zobowiązana do wyznaczenia inspektora ochrony danych, ale te, które angażują się w przetwarzanie danych osobowych na dużą skalę, często są. Wiele innych nadal decyduje się na stworzenie równoważnej roli do koordynacji działań związanych z prywatnością i bezpieczeństwem danych.