Ransomware to rodzaj złośliwego oprogramowania, które szyfruje ważne pliki przechowywane na dysku lokalnym i sieciowym oraz żąda okupu za ich rozszyfrowanie. Hakerzy tworzą tego typu oprogramowanie w celu wyłudzenia pieniędzy przez szantaż.

Spis treści

Definicja oprogramowania ransomware i sposób, w jaki atakuje ono ważne informacje

Oprogramowanie ransomware jest zaszyfrowane, co oznacza, że nie da się zdobyć klucza, a jedynym sposobem na odzyskanie informacji jest przywrócenie ich z kopii zapasowej.

Sposób działania oprogramowania ransomware sprawia, że jest ono wyjątkowo szkodliwe. Inne rodzaje malware niszczą lub kradną dane, ale nie zamykają drogi do ich odzyskania. Natomiast w przypadku ransomware, jeśli zaatakowany podmiot nie ma kopii zapasowej danych, aby je odzyskać, musi zapłacić okup. Zdarza się, że firma płaci okup, a haker i tak nie przekazuje klucza do rozszyfrowania.

Program typu ransomware rozpoczyna działanie od przeskanowania lokalnych i sieciowych magazynów danych w poszukiwaniu plików do zaszyfrowania. Na cel obiera pliki, które uzna za ważne dla firmy lub osoby prywatnej. Zaliczają się do nich także pliki kopii zapasowych, które mogłyby posłużyć do odzyskania informacji. Poniżej znajduje się lista niektórych typów plików poszukiwanych przez ransomware:

- Microsoft Office: .xlsx, .docx, i .pptx oraz starsze wersje

- Obrazy: .jpeg, .png, .jpeg, .gif

- Rysunki techniczne: .dwg

- Dane: .sql i .ai

- Wideo: .avi, .m4a, .mp4

Różne rodzaje oprogramowania ransomware biorą na cel różne typy plików, ale istnieje pewien zbiór wspólny. Większość programów ransomware szuka plików Microsoft Office, ponieważ firmy często przechowują w nich najważniejsze informacje. Zaszyfrowanie ważnych plików zwiększa szansę na uzyskanie okupu.

Rodzaje ransomware

Leakware lub Doxware

System Leakware, znany również jako doxware, przenosi zagrożenia ransomware na nowy poziom, nie tylko szyfrując pliki, ale także grożąc udostępnieniem wrażliwych lub poufnych danych, jeśli okup nie zostanie zapłacony. W odróżnieniu od tradycyjnych programów ransomware, w których nacisk kładzie się na zapobieganie dostępowi do danych za pośrednictwem energetyki, programy te wykorzystują obawy ludzi przed narażeniem publicznym. Hakerzy często wykorzystują programy wyciekowe w ramach strategii podwójnego wymuszenia, żądając zapłaty zarówno za odszyfrowanie, jak i zapobieganie wyciekom danych.

Mobilne oprogramowanie ransomware

Ponieważ urządzenia mobilne stały się centralnym elementem działań prywatnych i biznesowych, stały się celem ataków ransomware. Mobilne oprogramowanie ransomware często rozprzestrzenia się za pośrednictwem złośliwych aplikacji lub wiadomości phishingowych. Po zainstalowaniu złośliwe oprogramowanie blokuje urządzenie, wyświetla komunikaty o okupie lub szyfruje lokalną pamięć masową, uniemożliwiając użytkownikom dostęp do ich aplikacji, zdjęć i kontaktów. Hakerzy zazwyczaj żądają płatności w kryptowalutach, aby odblokować urządzenie.

Wycieraczki

Wycieraczki są jedną z najbardziej destrukcyjnych form ransomware. Zamiast szyfrować pliki w celu uzyskania okupu, wycieraczki są przeznaczone do trwałego usuwania lub niszczenia danych, co nie stwarza możliwości ich odzyskania. Ataki te często mają na celu wywołanie chaosu, zakłócenie działalności lub wysłanie wiadomości politycznej lub ideologicznej. Czasami wycieraczki są ukrywane jako tradycyjne ransomware, co nakłania ofiary do płacenia okupu, mimo że dane zostały już nieodwracalnie utracone.

Scareware

Scareware polega na manipulowaniu psychologicznym, aby wyłudzić pieniądze od ofiar. Często stanowi oprogramowanie antywirusowe lub alerty systemowe, twierdząc, że urządzenie ofiary jest zainfekowane złośliwym oprogramowaniem lub ma krytyczne luki w zabezpieczeniach. Następnie oprogramowanie wymaga zapłaty za „rozwiązywanie” nieistniejących problemów. Oprogramowanie typu scareware nie zawsze szyfruje pliki, ale może blokować użytkowników z ich systemów lub bombardować ich trwałymi komunikatami wyskakującymi do momentu zapłacenia okupu. Szustur pada ofiarą strachu i braku wiedzy technicznej, co czyni go skutecznym narzędziem do dotarcia do mniej zaawansowanych technicznie użytkowników.

Phishingowe wiadomości e-mail często zawierają oprogramowanie ransomware

Oprogramowanie ransomware różni się od innych rodzajów malware tym, co robi po aktywacji. Do jego uruchomienia najczęściej dochodzi, gdy użytkownik otworzy załącznik lub kliknie łącze w phishingowej wiadomości elektronicznej. Następnie złośliwe oprogramowanie zostaje pobrane z serwera znajdującego się pod kontrolą hakera.

Po pobraniu ransomware może pozostać uśpiony na dysku sieciowym użytkownika lub zostać uruchomiony bezpośrednio na zainfekowanym komputerze. Gdy zostanie uruchomiony, skanuje dostępne sieciowe i lokalne magazyny danych w poszukiwaniu docelowych typów plików, a następnie je szyfruje. Szyfrowanie może być symetryczne lub asymetryczne, choć wiele nowoczesnych ransomware stosuje obie metody.

Atakujący żądają okupu

Atakujący zawsze żądają okupu w kryptowalucie, najczęściej wybierają bitcoiny. Ten sposób pobierania zapłaty zmniejsza ryzyko zostania złapanym. Ponadto hakerzy ukrywają swoje serwery za anonimową siecią TOR, aby uniemożliwić swoją identyfikację.

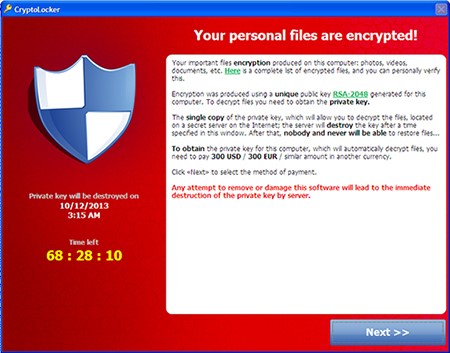

Kiedy ransomware zaszyfruje pliki, wyświetla specjalną wiadomość przeznaczoną dla firmy. Atakujący domaga się w niej zapłaty w zamian za przekazanie klucza pozwalającego rozszyfrować pliki. Wysokość okupu może wynosić zarówno kilkaset dolarów, jak i kilka milionów dolarów. Jeśli ofiara nie zapłaci od razu, wysokość okupu wzrasta.

Czasami zdarzają się ataki z podwójnym szantażem. Haker domaga się zapłaty za uwolnienie plików i jednocześnie publikuje listę wszystkich organizacji, które padły jego ofiarą, ale odmówiły zapłaty. Dodatkowy szantaż jest silnym bodźcem do zapłaty okupu, ponieważ firmy wolą uniknąć szkód wizerunkowych marki.

Ransomware ewoluuje

Programy typu ransomware różnią się między sobą sposobem szyfrowania danych i metodą uniemożliwiającą ofierze uzyskanie klucza deszyfrującego. Starsze wersje wykorzystywały asymetryczne szyfrowanie na kliencie lub serwerze albo proste szyfrowanie symetryczne. Nowsze są skuteczniejsze, ponieważ łączą obie te metody.

Szyfrowanie symetryczne

Szyfrowanie symetryczne jest już rzadko stosowane jako jedyna metoda. Polega ono na użyciu jednego klucza zarówno do szyfrowania, jak i rozszyfrowywania. Klucz jest często przechowywany w lokalnym systemie. W związku z tym specjaliści i badacze mogą go znaleźć i rozszyfrować dane bez płacenia okupu. Dlatego obecnie hakerzy częściej stosują podejście hybrydowe.

Asymetryczne szyfrowanie po stronie klienta

Szyfrowanie asymetryczne polega na użyciu klucza publicznego do zaszyfrowania danych i klucza prywatnego do ich rozszyfrowania. Jedną z popularnych metod szyfrowania jest RSA wykorzystywana między innymi przez protokół HTTPS. Metoda RSA jest wolniejsza niż szyfrowanie symetryczne i wymaga zaszyfrowania plików przed wysłaniem klucza prywatnego na serwer.

Po zakończeniu pracy program wysyła klucz prywatny na serwer przestępcy i usuwa go z pamięci lokalnej. Istnieje jednak ryzyko, że komputer zostanie odłączony od Internetu, zanim zakończy się szyfrowanie. W takim przypadku klucz prywatny nie zostanie wysłany na serwer atakującego, przez co ten nie będzie miał możliwości zażądać okupu.

Asymetryczne szyfrowanie po stronie serwera

Asymetryczne szyfrowanie po stronie serwera rozwiązuje problem szyfrowania po stronie klienta przez szyfrowanie plików, gdy komputer przechodzi w tryb online. Serwer hakera generuje parę kluczy: prywatny i publiczny oraz szyfruje pliki za pomocą klucza publicznego serwera.

Po otrzymaniu okupu haker przesyła ofierze klucz prywatny do rozszyfrowania danych. W tym przypadku haker ryzykuje, że ofiara przechwyci klucz prywatny podczas jego przesyłania i udostępni go innymi zaatakowanym przedsiębiorstwom, czyniąc oprogramowanie ransomware bezużytecznym.

Szyfrowanie hybrydowe

Atakujący odkryli, że stare wersje ransomware były podatne na ataki, więc stworzyli rozwiązanie hybrydowe. W tej wersji program generuje dwa zestawy kluczy i taki łańcuch szyfrowania rozwiązuje dawne problemy. Łańcuch szyfrowania działa następująco:

- Klucz symetryczny szyfruje pliki.

- Program generuje parę kluczy po stronie klienta. Klucz publiczny klienta zostaje użyty do zaszyfrowania pliku klucza symetrycznego.

- Program generuje parę kluczy na serwerze. Klucz publiczny serwera szyfruje klucz prywatny klienta, który zostaje wysłany do atakującego.

- Kiedy ofiara zapłaci okup, klucz prywatny serwera pozwala rozszyfrować klucz prywatny klienta, a ten z kolei trafia do firmy, gdzie następuje odwrócenie łańcucha szyfrowania.

Jak zapobiegać ransomware za pomocą kopii zapasowych

Najlepszym sposobem na ochronę przed ransomware jest tworzenie kopii zapasowych. Pliki przechowywane lokalnie i na dysku sieciowym są podatne na ataki. Dlatego dobrym miejscem do ich przechowywania jest chmura wyposażona w ochronę przed skanowaniem przez ransomware. Wyjątkiem jest sytuacja, gdy magazyn w chmurze zostanie zmapowany, jako dysk lokalny lub podfolder.

Aby nie dopuścić do spustoszenia spowodowanego przez ransomware, najlepiej jest to zmienić zawczasu. Większość ataków rozpoczyna się od przypadkowego pobrania przez ofiarę programu lub uruchomienie złośliwego skryptu.

Użytkowników można powstrzymać przed pobieraniem ransomware na dwa sposoby. Jeden z nich polega na filtrowaniu zawartości w oparciu o DNS, a drugi – na zastosowaniu w poczcie elektronicznej zabezpieczeń, wykorzystujących sztuczną inteligencję, do poddawania plików kwarantannie. Filtrowanie zawartości bazujące na DNS blokuje użytkownikom dostęp do stron WWW znajdujących się na czarnej liście. Natomiast filtry poczty elektronicznej przesyłają złośliwą treść i załączniki przeznaczone do kwarantanny do przeglądu przez administratora.

Ponadto zawsze należy łączyć oprogramowanie antywirusowe z machine learning i monitorowaniem zachowań na wszystkich urządzeniach, w tym także mobilnych. Dobre oprogramowanie antywirusowe wykrywa ransomware, zanim dotrze ono do pamięci i zaszyfruje pliki. Program antywirusowy zawsze powinien być zaktualizowany, aby był w stanie skutecznie wykrywać także najnowsze zagrożenia.

Ransomware atakuje tysiące użytkowników

Ataki z wykorzystaniem oprogramowania ransomware dotykają tysiące użytkowników na całym świecie. W niektórych przypadkach wirus szkodzi dalej, nawet po tym, jak ofiara nabierze przekonania, że niebezpieczeństwo minęło. Oprogramowanie antywirusowe rozpoznaje wiele starszych wersji, ale hakerzy ciągle opracowują nowe typy, aby uniknąć wykrycia.

Na przykład w latach 2018 i 2019 ransomware o nazwie Ryuk wyłączał funkcję przywracania systemu Windows. To uniemożliwiało przywrócenie stanu systemu operacyjnego do wcześniejszego punktu przywracania. Celem ataków programem Ryuk były firmy, w związku z czym hakerzy żądali okupu w wysokości setek tysięcy dolarów.

Inne rodzaje oprogramowania ransomware to CryptoLocker, WannaCry i Petya. Spowodowały one przerwy w działaniu globalnej infrastruktury, co miało wpływ na działalność nawet banków i agencji rządowych. Wirus WannaCry obrał za cel komputery z systemem operacyjnym Windows i wykorzystywał exploit opracowany przez United States National Security Agency (NSA) do skanowania dysków w otwartych sieciach, aby zaszyfrować znajdujące się na nich pliki.

Przykładami oprogramowania ransomware, które pozostaje w systemie są Gandcrab, SamSam, Zeppelin i REvil. Choć istnieją nowsze warianty, to malware nadal stanowi poważne zagrożenie i może zniszczyć cały system korporacyjny.

Źródło: David Sancho - Senior Threat Researcher - Trend Micro

Trend Micro Raport o Cyberzagrożeniach – 2025

Ransomware to forma cyberprzemocy, w której atakujący szyfrują kluczowe dane i żądają okupu za ich odszyfrowanie. Jak podkreślono w Trend Micro Cyber Risk Report 2025, ransomware pozostaje jedną z najbardziej widocznych i finansowo szkodliwych form zagrożeń dla organizacji na całym świecie.

Operatorzy ransomware nie polegają już wyłącznie na tradycyjnych punktach wejścia, takich jak wiadomości phishingowe czy otwarte porty RDP. Zamiast tego wykorzystują pomijane i nowe luki w cyfrowym ekosystemie organizacji – czyli tzw. powierzchnię ataku.

Dowiedz się, jak ewoluują zagrożenia ransomware i jakie proaktywne strategie mogą pomóc w ograniczeniu ryzyka – w Trend Micro Cyber Risk Report 2025.

Jak Trend Micro pomaga wyprzedzać zagrożenia związane z ransomware

Ransomware nadal pozostaje jedną z najbardziej destrukcyjnych form zagrożeń dla organizacji, dlatego potrzeba zintegrowanej i inteligentnej ochrony jest dziś większa niż kiedykolwiek. Trend Vision One™ to potężne rozwiązanie, które wykracza poza tradycyjne narzędzia bezpieczeństwa – oferując rozszerzone wykrywanie i reagowanie (XDR), zarządzanie ryzykiem powierzchni ataku oraz zautomatyzowaną neutralizację zagrożeń w jednej, zintegrowanej platformie.

Dzięki Trend Vision One™ zespoły ds. bezpieczeństwa zyskują scentralizowaną widoczność w zakresie punktów końcowych, poczty e-mail, chmury i warstw sieciowych, co umożliwia szybsze wykrywanie i reagowanie na aktywność ransomware. Wspierana przez dekady wiedzy o zagrożeniach i napędzana sztuczną inteligencją Trend Micro, platforma pomaga organizacjom proaktywnie identyfikować podatności, ograniczać ekspozycję i zatrzymywać ransomware zanim wyrządzi szkody.

Fernando Cardoso jest wiceprezesem ds. zarządzania produktami w Trend Micro, skupiając się na stale zmieniającym się świecie sztucznej inteligencji i chmury. Rozpoczął karierę jako inżynier ds. sieci i sprzedaży, gdzie doskonalił swoje umiejętności w centrach danych, chmurze, DevOps i cyberbezpieczeństwie — obszarach, które nadal napędzają jego pasję.

Często zadawane pytania (FAQ)

Czym jest ransomware?

Ransomware to rodzaj złośliwego oprogramowania, które blokuje lub szyfruje dane i żąda okupu za ich odblokowanie.

Jak wykryć ransomware?

Zwróć uwagę na nietypowe rozszerzenia plików, zablokowane dane, komunikaty o okupie lub nagłe spowolnienie systemu.

Skąd wiem, że mam ransomware?

Na ekranie może pojawić się wiadomość z żądaniem okupu, pliki mogą być niedostępne lub system działać nienaturalnie.

Co się stanie, jeśli zostaniesz zaatakowany przez ransomware?

- Pliki zostaną zaszyfrowane, a cyberprzestępcy zażądają okupu. Może to zatrzymać pracę firmy i narazić dane na ryzyko.

Jak usunąć ransomware?

Odłącz zainfekowane urządzenie, uruchom skanowanie antywirusowe i przywróć dane z czystej kopii zapasowej. Nie płać okupu.

Jaka jest najważniejsza ochrona przed atakami ransomware?

Regularne kopie zapasowe, szkolenia pracowników i aktualne oprogramowanie zabezpieczające to podstawa.