Rosnąca złożoność i skala powierzchni ataku

Krajobraz zagrożeń wciąż się zmienia, a drastyczne zmiany, jakie zaszły w ostatnich latach, przyczyniły się do zwiększenia obciążenia zespołów ds. bezpieczeństwa. Nową powierzchnią ataku jest dziś CT (technologia komunikacyjna), używana do infiltracji organizacji i kradzieży poufnych danych.

Pomimo nieodłącznie lepszych zabezpieczeń sieci 5G, w porównaniu z innymi technologiami komunikacji bezprzewodowej, nadal jest ona narażona na luki i potencjalne ataki.

Zwiększenie proaktywnej kontroli bezpieczeństwa i zarządzania cyberryzykiem dla przedsiębiorstw korzystających z sieci 5G i IoT

Aby chronić się przed nowymi zagrożeniami, przedsiębiorstwa potrzebują widoczności i funkcji kontroli ryzyka w prywatnych sieciach 5G z dostępem do istniejących zasobów cyfrowych.

Nasze rozwiązania zapewniają widoczność zasobów i kontrolę bezpieczeństwa w oparciu o ryzyko. Ujednolicają widoczność, analizę i kontrolę w warstwach bezpieczeństwa i przepływach pracy, łącząc ze sobą środowiska IT, OT (technologia operacyjna), a nawet IIoT (przemysłowy internet rzeczy). Przekłada się to na wzrost bezpieczeństwa, wyższą wydajność operacyjną oraz lepsze wyniki biznesowe.

Wdrożenia 5G są coraz powszechniejsze, a przedsiębiorstwa zaczynają oceniać przykłady zastosowań związane z wdrożeniem nowych sieci. Należy też pamiętać o ich zabezpieczeniu i ochronie łączących się z nimi urządzeń. Mimo że sieć 5G od początku projektowano z myślą o bezpieczeństwie, nie jest ona jeszcze w pełni bezpieczna.

W nowej rzeczywistości idealne rozwiązanie zapewniające cyberbezpieczeństwo musi spełniać wszelkie wymagania w całych sieciach przedsiębiorstw.

Połącz ochronę przed zagrożeniami z zarządzaniem ryzykiem cybernetycznym

Jedna platforma pozwala powstrzymywać ataki i kontrolować cyberzagrożenia

Nasza natywna dla chmury platforma bezpieczeństwa Trend Vision One™ obsługuje środowiska chmurowe, hybrydowe i lokalne, łącząc ASM i operacje bezpieczeństwa w jednej konsoli, aby skutecznie zarządzać ryzykiem cybernetycznym w całej organizacji.

Zaprojektowane z myślą o cyberbezpieczeństwie CT

Oparte na technologii CTOne rozwiązanie Trend Micro™ Mobile Network Security oferuje gotowe podejście do bezpieczeństwa prywatnej sieci mobilnej dla przedsiębiorstw. Uzyskaj solidną ochronę przed różnorodnymi i ewoluującymi cyberzagrożeniami w sieciach 4G/LTE i 5G.

Przykłady zastosowań w przedsiębiorstwach

Produkcja

Jesteśmy obecnie świadkami trwającej integracji sieci OT i IT, co doprowadzi do powstania prawdziwie inteligentnych fabryk. Sieci komórkowe 5G szybko rozrosną się do bezprecedensowych rozmiarów, tworząc nowe powierzchnie cyberataku.

Centra handlowe

W erze 5G to przede wszystkim sieci mobilne będą służyć do bezproblemowej komunikacji, łącząc inteligentne samochody, urządzenia medyczne, miejskie przedsiębiorstwa użyteczności publicznej, fabryki i więcej. Przyjrzyjmy się bliżej temu, jak rozwiązano kwestię zabezpieczeń IT w komercyjnym środowisku sprzedaży detalicznej.

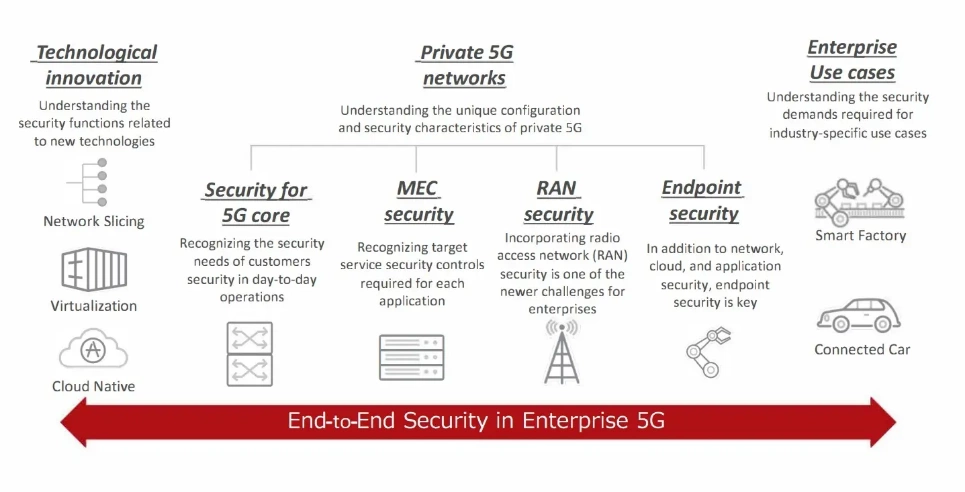

Innowacje technologiczne w prywatnych sieciach 5G

Aby korzystać z prywatnej łączności 5G, przedsiębiorstwa potrzebują procesu wdrażania innowacji technologicznych, takich jak aplikacje chmurowe, wirtualizacja i otwarte interfejsy API. Należy poznać wymagania w zakresie bezpieczeństwa związane ze wspomnianymi innowacjami technologicznymi.

Trend Micro ułatwia migrację do chmury dzięki usługom zaprojektowanym dla twórców rozwiązań chmurowych.

Hybrydowe cyberbezpieczeństwo prywatnych sieci 5G

Oczekuje się, że bazująca na danych korporacyjna sieć 5G całkowicie odmieni oblicze branży IT i przyniesie nowe metody zarządzania przedsiębiorstwami, które wdrożą technologię IoT.

Nasza platforma cyberbezpieczeństwa sieci 5G i IoT chroni użytkowników korzystających z nowych technologii i wdrażających je partnerów, pozwalając na bezpieczną wymianę danych w połączonym świecie.

Chroń prywatne sieci mobilne (5G, 4G/LTE i NB-IoT) przy użyciu kompleksowych rozwiązań zero-trust dla przedsiębiorstw, takich jak:

Endpoint Security

- Widoczność urządzeń mobilnych

- Skuteczna ochrona urządzeń mobilnych

- Kontrola dostępu do sieci radiowych

Zabezpieczenia MEC

- Ochronę aplikacji na urządzeniach brzegowych

Kompleksowe zabezpieczenia

- Wykrywanie zagrożeń w sieci danych i ochrona przed nimi

- Ograniczanie ryzyka cybernetycznego podstawowej usługi 5G

Zarządzanie bezpieczeństwem sieci 5G przedsiębiorstw

- Wspólna ochrona IT i CT

Poznaj zalety rozwiązania

DOŁĄCZ DO PONAD 500 TYS. KLIENTÓW NA CAŁYM ŚWIECIE

Zrób pierwszy krok