サイバー脅威

中国系のサイバー諜報活動における協力型戦術の台頭

中国系APTグループの間で、高度な協力関係を築く動きが見られます。本稿では、この動きを攻撃支援サービス「Premier Pass-as-a-Service」として位置づけ、Earth EstriesとEarth Nagaの事例をもとに分析します。

目次

- 概要

- はじめに

- Earth EstriesとEarth Nagaの活動による被害分布

- Earth Estriesによるアクセス仲介の証跡

- Earth EstriesとEarth Nagaの共同作戦

- 関連するマルウェアファミリ

- 感染後の攻撃ツール

- 大手通信事業者を標的とする最近の攻撃事例

- 近代APTグループによる協力型攻撃の分類

- APTの新たな動き:サービスモデル「Premier Pass-as-a-Service」の台頭

- ダイアモンドモデルの代替となる新たな分析法

- セキュリティ推奨事項

- まとめ

- Trend Vision One™を活用したプロアクティブなセキュリティ対策

- トレンドマイクロによる脅威情報の活用

- スレットハンティングのクエリ

- 侵入の痕跡

- 参考記事

- 中国系APT(標的型攻撃)グループの間では、協力体制を築いて高度な作戦を実行する動きが強まっています。例えばAPTグループ「Earth Estries」は、標的への侵入手段を「Earth Naga」に供与して継続的な攻撃を支援するなど、アクセス仲介の役割を積極的に担います。

- こうした新手の攻撃支援型サービスを、本稿では特に「Premier Pass-as-a-Service:優待侵入サービス」と称します。当該サービスにより、アクセス経路が複雑に共有されることとなり、攻撃者の特定や活動の検知が一層困難なものとなります。

- Earth EstriesとEarth Nagaは、さまざまな地域を通して行政機関や通信事業者などの基幹産業を長期的に狙ってきました。最近、両グループは互いに協調してサイバー諜報活動を展開しており、アジア太平洋圏の小売業や行政関連組織を攻撃対象としています。

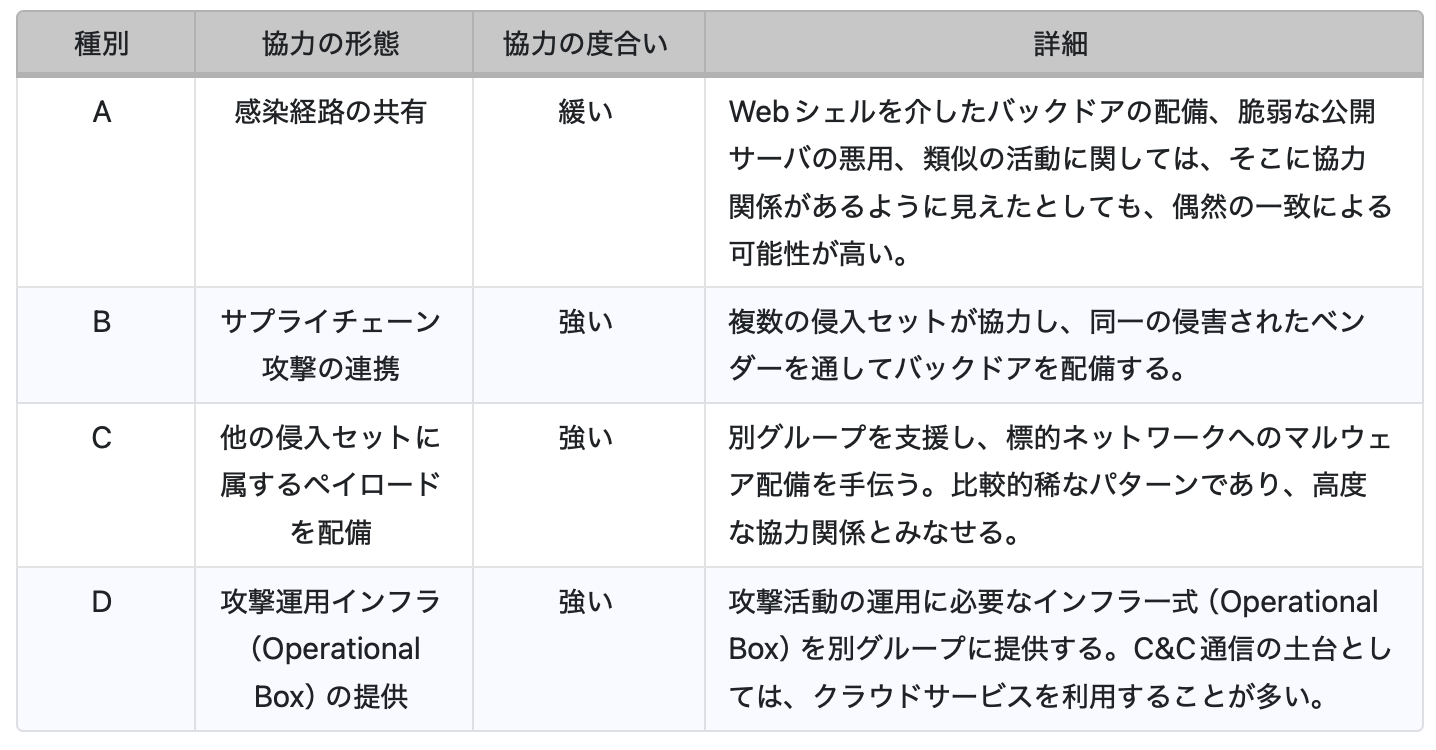

- 協力型攻撃の分類方式として「Trend™ Research」では、4つの種別に基づくフレームワークを導入しました。これにより、多彩な協力型攻撃の特徴を整理、把握しやすくなると期待されます。

本調査は、Joseph C Chen、Vickie Su、Lenart Bermejo氏の協力を得て行われました。

はじめに

サイバー諜報活動の領域における新たな動向が、「Trend™ Research」の調査によって確認されました。それは、単一のサイバー攻撃キャンペーンと思われたものが、実際には複数のAPT(Advanced Persistent Threat:標的型攻撃)グループ間の綿密な連携によって行われていたことです。調査事例の一つでは、APTグループ「Earth Estries」によって侵害された情報資産が、別のAPTグループ「Earth Naga(別称:Flax Typhoon、RedJuliett、Ethereal Panda)」に引き渡され、利用されていました。本稿では、こうした高度な攻撃支援サービスを「Premier Pass-as-a-Service(優待侵入サービス)」と表記します。当該サービスの台頭は、中国系APTグループ間の協力体制が一層強まっていることを示しています。

サイバー攻撃の実行グループを特定するタスクは、本来複雑なものであり、マルウェア解析やネットワーク通信解析、TTPs(Tactics:戦略、Techniques:技術、Procedures:手順)の分析、被害分布の調査など、さまざまな手法を組み合わせる必要があります。そこに攻撃グループ「Earth Estries」や「Earth Naga」などの連携体制を加味するとなると、実行グループの特定は、より一層難しいものとなります。従来型の特定法では、複雑なグループ間の紐解きや、各グループの役割を判定する過程で支障が発生する可能性があります。

本稿では、こうした協力型攻撃を誘発する新たな動向について、下記の観点から詳しく解説します。

- 「優待侵入」の事例分析:攻撃グループ「Earth Estries」が「Earth Naga」にアクセス手段を提供した事例を取り上げ、高度化する協力体制の実態を分析する。

- 協力体制の分類:中国系APTグループによる協力型攻撃の性質を定義、分類する手段として、4段階の種別に基づくフレームワークを提示する。

- 実行グループの特定に関する課題:協力型攻撃の出現を踏まえ、実行グループの特定に際して必要な考慮事項を挙げる。特に、サイバー脅威インテリジェンス(CTI:Cyber Threat Intelligence)の調査を行う上で、プロセスチェーンの重複判定にとどまらない視点を持つことの重要性を述べる。

Earth EstriesとEarth Nagaをはじめとするグループ間の協力体制は、複雑な同盟関係の存在を示唆するものであり、サイバー諜報活動の勢力図を一変させる可能性があります。これに伴い、攻撃グループの特定方法についても、再考の必要性が生じています。

Earth EstriesとEarth Nagaの活動による被害分布

「Earth Estries」は、主に米国やアジア太平洋圏、中東地域における通信事業や行政機関などの基幹産業を狙ってきました。ここ数年では、さらに南アメリカや南アフリカも標的に含める傾向が見られます。

「Earth Naga」は遅くとも2021年頃より、戦略的な業種に属する高価値組織を標的としてきました。具体例としては行政機関や通信事業者、軍事関連製造、テクノロジー企業、マスメディア、学術機関などがあり、その多くが台湾を拠点としています(表1)。

台湾のみにとどまらず、Earth Nagaは標的の範囲をアジア太平洋圏やNATO所属国、ラテンアメリカ圏にも広げており、世界規模での情報収集に注力している様子がうかがえます。

Earth Estriesによるアクセス仲介の証跡

トレンドマイクロの調査により、Earth Estriesが一部の攻撃キャンペーンでアクセス仲介役を担ったことが判明しました。具体的には、Earth Estriesの情報窃取ツール「TrillClient」を用いた攻撃チェーンにおいて、アクセス共有の形跡が発見されました。

攻撃グループ同士が複数の侵入セットを通じて協力し合うのは、今回がはじめてのことではありません。過去の事例も含めて、こうした協力体制は、いくつかの種別に分類できると考えられます。本稿の後半では、その分類法についても解説します。

Earth Estriesの長期的な標的となった2件の被害環境からは、同グループとEarth Nagaによるアクセス共有の証跡が発見されました。これは、両グループ間の運用連携、アクセス共有に関する調整や交渉、より広範なエコシステムにおける戦略的提携を示唆するものです。

最初の事例は、2024年11月の大手モバイル小売業を標的とする攻撃であり、Earth EstriesがEarth Nagaにアクセス経路を提供しているように見受けられました。また、トレンドマイクロのテレメトリ情報では、2023年後半の時点でアクセス共有の試みがあったことも記録されています。この時は、トレンドマイクロの製品がEarth Nagaのツールセットを検知、ブロックしました。そのため、同グループによる既知の遠隔操作(C&C:Command and Control)インフラとの通信までは、確認されませんでした。

アクセス共有を伴う第2の事例は、2025年3月の行政機関を標的とする攻撃です。以降では、本事例の分析結果や痕跡について解説します。

Earth EstriesとEarth Nagaの共同作戦

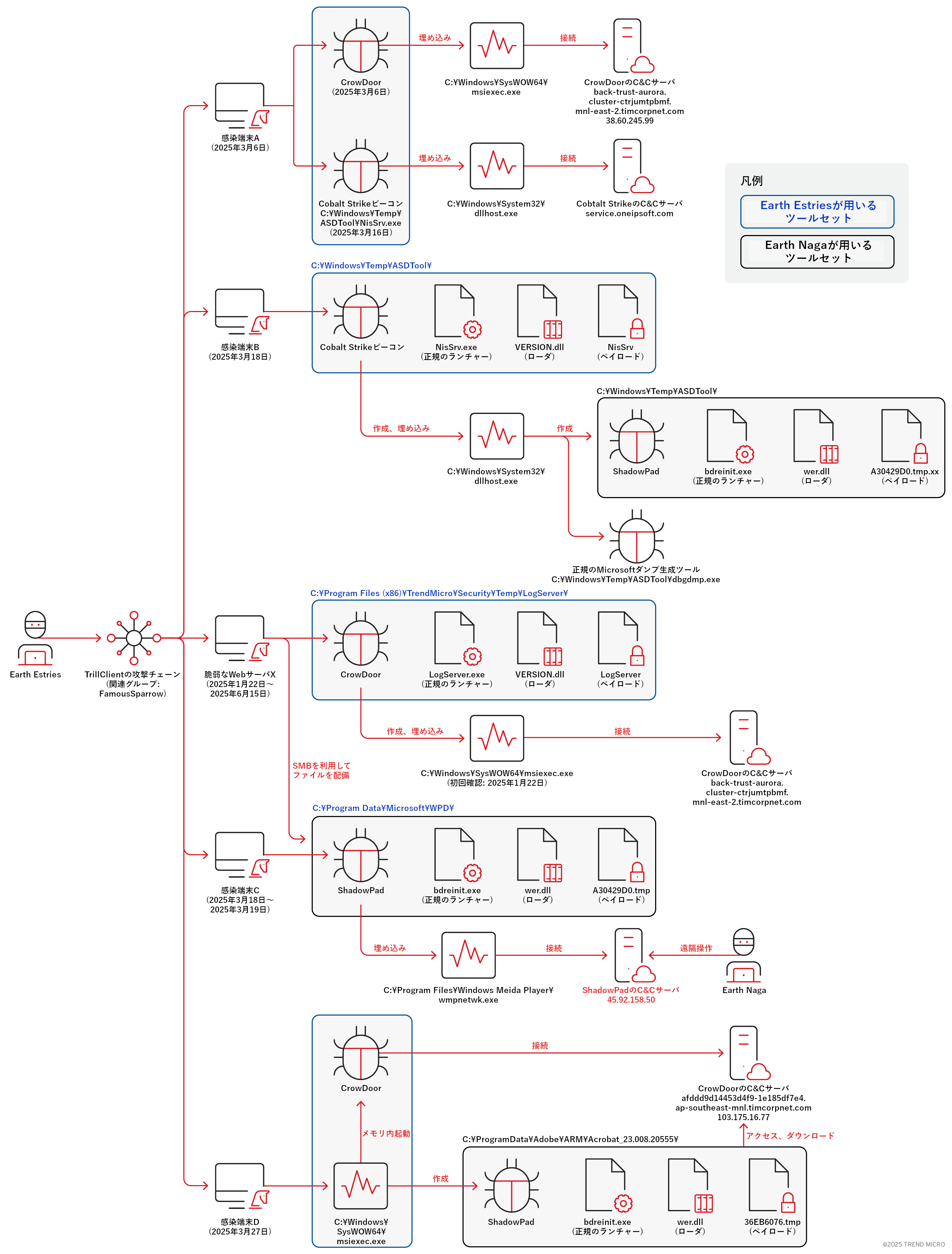

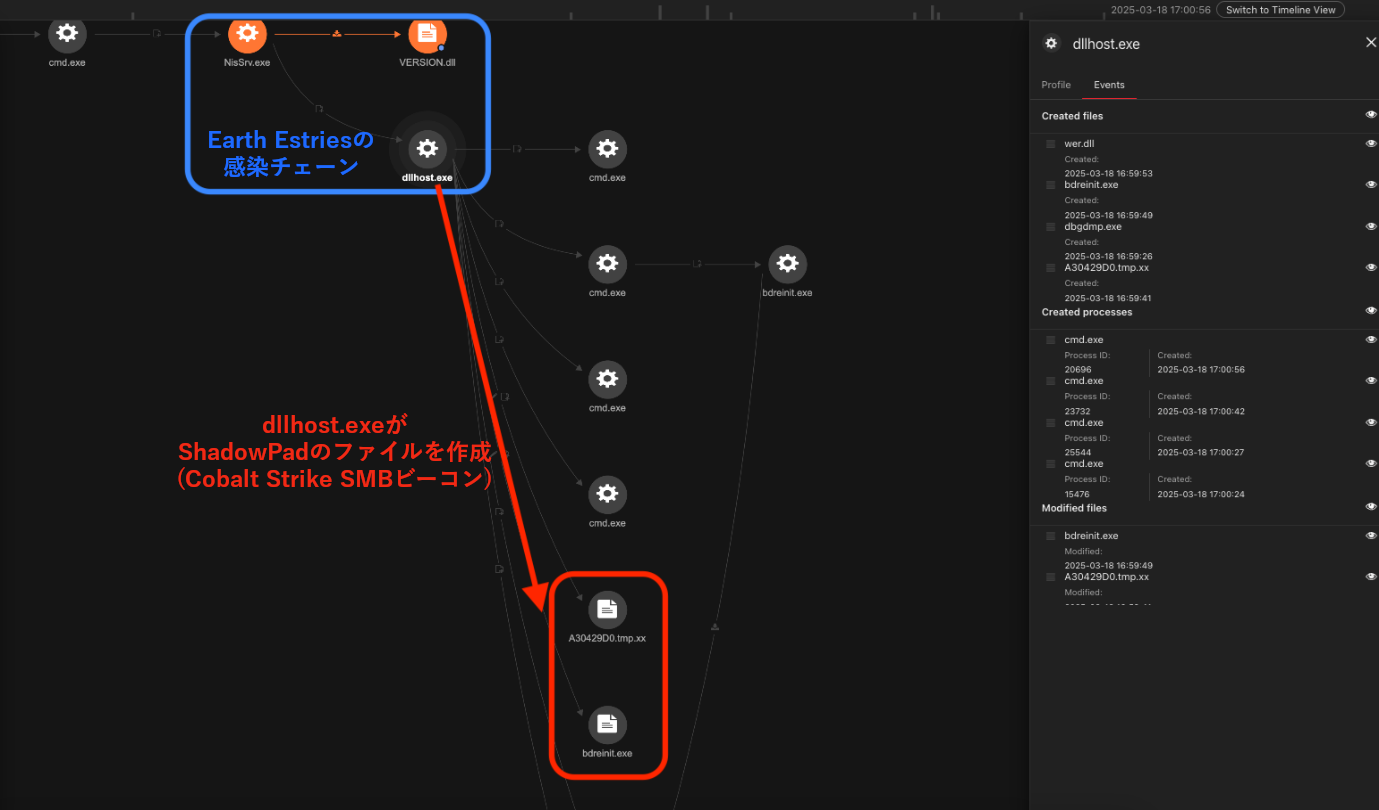

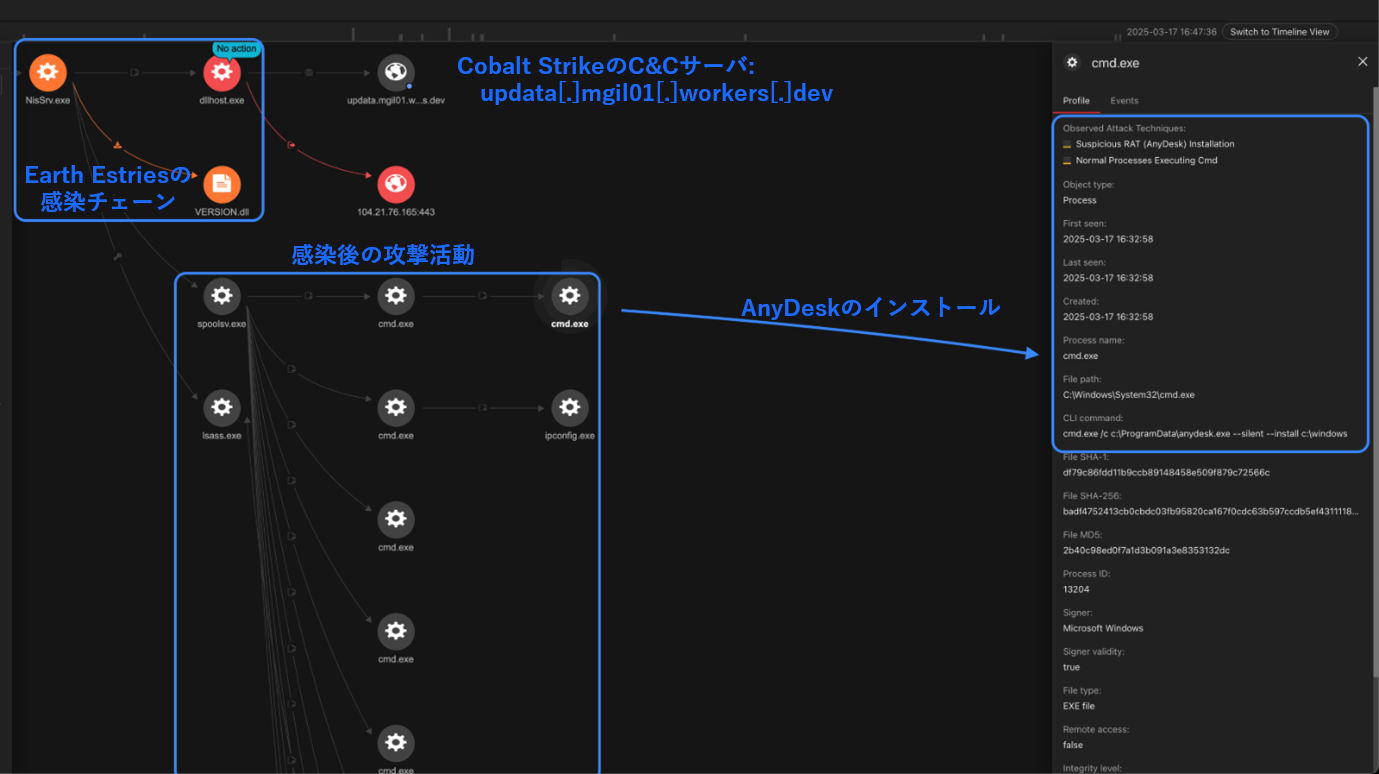

東南アジアの行政機関を狙った2025年初頭の事例について、その感染チェーンの復元結果を図1に示します。図中に挙げたさまざまな事象は、Earth EstriesやEarth Nagaの活動と密接に結びつくものであり、同グループが最近利用しているTTPsの分析に役立つと考えられます。

今回確認された事象の履歴に基づき、Earth EstriesとEarth Nagaの活動を詳細に分析しました。その結果を、以降に示します。

1. 脆弱な内部Webサーバを狙った初期侵害(2025年1月)

2025年1月22日、Earth Estriesは放置状態のホストを悪用し、標的システム側の脆弱なWebサーバ(図1の「脆弱なWebサーバX」)を侵害したと見られます。そのサーバにバックドア「CrowDoor」を設置し、下記に示すCrowDoor用C&Cインフラとの通信を確立しました。

back-trust-aurora[.]cluster-ctrjumtpbmf[.]mnl-east-2.timcorpnet[.]com

2. 水平移動・内部活動(Lateral Movement)およびツールセットの配備(2025年3月)

2025年3月、複数の内部端末からEarth Estriesに関連するさまざまなツールセットが発見されました。分量上の都合により、今回は、特に影響の大きかった4つの被害端末を図1に記載しております(感染端末A、B、C、D)。

3. 複数の経路からマルウェア「ShadowPad」を配備(2025年3月)

調査に基づくと、Earth Estriesは2025年3月18日以降、被害環境下のさまざまな経路を通じてバックドア「ShadowPad」を配備していました。具体例を、下記に示します。攻撃者は、検知回避のために、これら全ての手法を試したものと考えられます。

2025年3月27日には、感染端末DからCrowDoorのC&Cサーバに向けたネットワークセッションが確立され、ShadowPadのファイルが配備されました。当該C&Cサーバのアドレス情報は、下記の通りです。

C&Cドメイン:afddd9d14453d4f9-1e185df7e4[.]ap-southeast-mnl[.]timcorpnet[.]com

名前解決後のIPアドレス:103[.]175[.]16[.]77

こうした活動を踏まえると、CrowDoorとShadowPadの間には運用面を含む何らかの繋がりが存在し、背後でインフラ共有や協調的な活動が行われていた可能性があります。

4 . 「ShadowPad」と「Earth Naga」の繋がり

今回確認されたShadowPadのC&Cサーバ「45[.]92[.]158[.]50」は、Earth Nagaによる既知のC&Cインフラに紐づきます。これは、Earth Estriesが被害ネットワーク内でEarth Nagaのバックドアを展開した事象の2例目となります。

関連するマルウェアファミリ

今回のインシデントで確認されたマルウェアファミリの一覧を下記に示します。

- Draculoader:汎用的なシェルコードローダであり、最終的にCrowDoorやHEMIGATE、Cobalt Strikeビーコンなどを配備することが確認されている。

- Cobalt Strike:さまざまなグループが悪用している攻撃用フレームワーク。

- CrowDoor:Earth Estriesが用いるマルウェアファミリ。

- ShadowPad:複数の高度な中国系攻撃グループが用いるマルウェアファミリ。

CrowDoorの感染フローを、以下に示します。

LogServer.exe -> VERSION.dll -> LogServer(ペイロード)

- LogServer.exe:Microsoftによる正規のランチャーであり、DLLサイドローディングの脆弱性を持つ。

- VERSION.dll:先述のシェルコードローダ「Draculoader」に相当する。ペイロードのファイル名は、呼び出し元プロセスのファイル名(LogServer.exe)から拡張子を除いたものに一致する。

- LogServer:暗号化されたペイロードであり、バックドア「CrowDoor」に相当する。

- C&Cサーバ:back-trust-aurora[.]cluster-ctrjumtpbmf[.]mnl-east-2.timcorpnet[.]com

ShadowPadの感染フローを、以下に示します。

bdreinit.exe -> wer.dll(ローダ) -> 36EB6076.tmp/A30429D0.tmp(ペイロード)

本事例で確認されたShadowPadの検体は、最近発見されたものと同じバージョンですが、サイドローディング対象のDLLファイル名が異なります。

- bdreinit.exe:BitDefenderの署名が施された正規の実行ファイルであり、DLLサイドローディングの脆弱性を持つ。

- wer.dll:不正なDLLであり、暗号化されたShadowPadのペイロードを読み込む。

- 36EB6076.tmpまたはA30429D0.tmp:暗号化されたShadowPadのペイロードであり、Windowsレジストリに格納される。マルウェアの初回起動後に自動削除される。

- AnyDesk:リモートアクセスツール。

- EarthWorm:SOCK5ネットワークトンネルの機能を持ち、保護ツール「VMProtected」によって難読化されている。

- Blindsight:Windowsプロセス「LSASS」のメモリを抽出できるツールであり、一般公開されている。トランザクションNTFS(TxF)に基づく回避機能を備えている。

- 独自のツール:ロード対象のプロセスからメモリを抽出する機能を持ち、LSASSメモリのダンプ時に「セキュリティサポートプロバイダ(SSP)」として利用された可能性がある。トレンドマイクロでは、「HackTool.Win64.MINIDUMP.ZALL」として検知する。

大手通信事業者を標的とする最近の攻撃事例

2025年4月下旬から7月下旬にかけて、Earth EstriesとEarth Nagaはアジア太平洋圏やNATO諸国の大手通信事業者2社を狙い、侵入を試みていました。

両グループとも、特定の組織を長期的に狙い続ける傾向があります。4月には、Earth Nagaが台湾の大手情報サービスプロバイダのチェックポイント用メールサーバにアクセスしたことが確認されました。攻撃者は、通信コマンド「wget」を利用してC&Cサーバに接続しました。続いて、チェックポイント用メールサーバを通して内部ネットワークの他ホストにSSH接続しようとしたことが、トレンドマイクロのゲートウェイ製品によって検知されました。

7月に入ると、Earth Estriesが脆弱性「CVE-2025-5777」を悪用してCitrix端末に対する攻撃を実行しました。過去においても、Earth EstriesとEarth Nagaの両者がIvantiやCiscoのエッジ端末を標的にしていた事例が確認されています。

近代APTグループによる協力型攻撃の分類

前述の事例より、近代的な攻撃の実行者を特定するタスクがいかに複雑化しているかがうかがえます。そこで今回は、積み立てられた分析データをもとに、近代的な「協力型攻撃」の定義や特徴を整理しました。

従来から多くの侵入セットが、アクセス経路や制御手段を長期に確保するために、バックドアを中心とする多段階のステップを踏んでいました。これに対してセキュリティ調査側では、プロセスチェーン内での繋がりが確認されると、当該バックドアを取り巻く全ステップが同一の侵入セットによるものと判断する傾向にありました。

しかし、下記の3条件が満たされた場合には、複数の攻撃グループが関与していると考えた方が合理的なケースも存在します。そのため、諜報活動の実行者を特定する手段として、プロセスチェーン分析だけでは不十分と考えられます。また、VPNとボットネットを組み合わせた「ORB(Operational Relay Box)ネットワーク」がインフラプロバイダとして機能するように、協力型攻撃の支援を専門とする「アクセス仲介サービス」が存在する可能性もあります。

- 条件1:侵入セットによる侵害行為の形跡が見られない(例:活動中にプロセスやネットワークの乗っ取り行為などが確認されなかった)。

- 条件2:マルウェアが同一プロセスや同一ネットワークセッション内で展開されている。

- 条件3:後続段階のマルウェアやC&Cインフラが、前段階と同じ攻撃グループに紐づかない。

一方、異なるマルウェアセットの存在をもって、即座に協力関係の証拠と見なすべきではありません。なぜなら、侵入セットでは、他グループからの協力や認識なしに、複数の独立した手段によってバックドアを展開する場合があるためです。

続いて表2に、近代的な協力型攻撃のおおまかな分類を示します。

種別A:感染経路の共有(緩い協力関係)

種別Aの攻撃では、Webシェルの設置や、脆弱な公開サーバの悪用、それに類する初期アクセスの技術を通してバックドアを配備します。この場合、複数の侵入セットが協力しているかのように見えても、それは意図されたものではなく、偶発的なものという見立てが強まります。

最近、Cisco Talosの調査チームからも同種の活動が報告されており、こうした事例の増加がうかがえます。しかし、運用上の制約が緩いため、特に公開サーバの侵害を伴った事例では、実質的な協力や意図的なアクセス共有があったかを判定することは難しいと考えられます。

種別B:サプライチェーン攻撃の連携(強い協力関係)

種別Bでは、サプライチェーン攻撃を通じた協力関係を伴います。ESETのレポートでも指摘されているように、複数の無関係な侵入セットが事前の合意なしに同一の侵害済みサプライチェーン・ベンダーを悪用し、なおかつ独立してバックドアを配布するようなことは、起こりにくいものと見られます。

種別C:他の侵入セットに属するペイロードを配備(強い協力関係)

種別Cは、グループXが意図的にグループYを支援し、内部ネットワークへのバックドア配備を代行するケースに相当します。トレンドマイクロが把握している限り、中国系APTグループの間で種別Cの活動が見られたのは、冒頭に挙げたEarth EstriesとEarth Nagaの事例に限られます。中国系以外に関しては、2025年にESETが挙げた報告において、ロシア系の侵入セット「Gamaredon」と「Turla」による協力関係が言及されています。公開資料によると、Gamaredonに属する2種のカスタム型マルウェアファミリ「PteroOdd」と「PteroPaste」が、Turlaに属するマルウェア「Kazuar」を展開したとされています。当該報告についてトレンドマイクロ側では検証できませんが、正しい場合、種別Cの事例とみなせます。

種別D:攻撃運用インフラの提供(強い協力関係)

種別Cの進化型にあたる種別Dでは、グループXがグループYのために、攻撃運用のインフラ一式(Operational Box)を提供します。C&Cネットワーク通信の土台しては、クラウドサービスを悪用します。このため、ネットワーク情報のみを頼りに攻撃者を特定することは、困難になります。具体例として、VSCodeのリモートトンネル機能によってリモートアクセス手段を設置するパターンが挙げられます。トレンドマイクロの見解として、種別Dは、今日までに確認された協力関係の中で最も綿密で強い部類に属します。アクセス共有がここまで深まると、提供元にあたるグループを特定するタスクは、極めて複雑なものになると考えられます。提供先が複数存在する場合は、とくにそのことが言えます。

以上の種別A~Dが、これまでに確認された協力型攻撃の大まかな分類となります。本稿の冒頭では、種別Cに相当する実例として、Earth EstriesとEarth Nagaの攻撃を取り上げました。

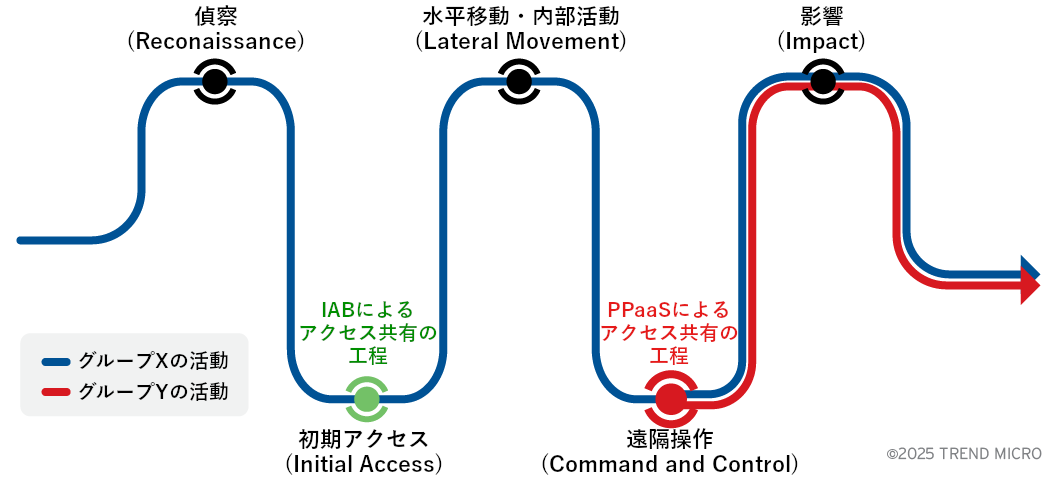

表3は、侵入セット間で共有される工程を、MITREマトリクスの「Tactics(戦略)」に沿って記載したものです。表から示されるように、種別CとDでの共同活動は、MITREマトリクスの後期段階で発生します。これは、アクセス共有の提供元にあたる侵入セットが、キルチェーン以降も多くの操作に加担することを意味します。結果、提供元と提供先の両活動が入り混じり、その境界が特定しにくいものとなります。

APTの新たな動き:サービスモデル「Premier Pass-as-a-Service」の台頭

従来の考え方に一致しないかも知れませんが、攻撃者が標的に侵入し、価値のあるデータを流出させるのに十分な永続的アクセスを確立できた場合、次の選択肢として、中国系APTのエコシステムに向けて新たなサービスを運用する可能性があります。本稿では、そのサービスを暫定的に「Premier Pass-as-a-Service(PPaaS:優待侵入サービス)」と呼びます。

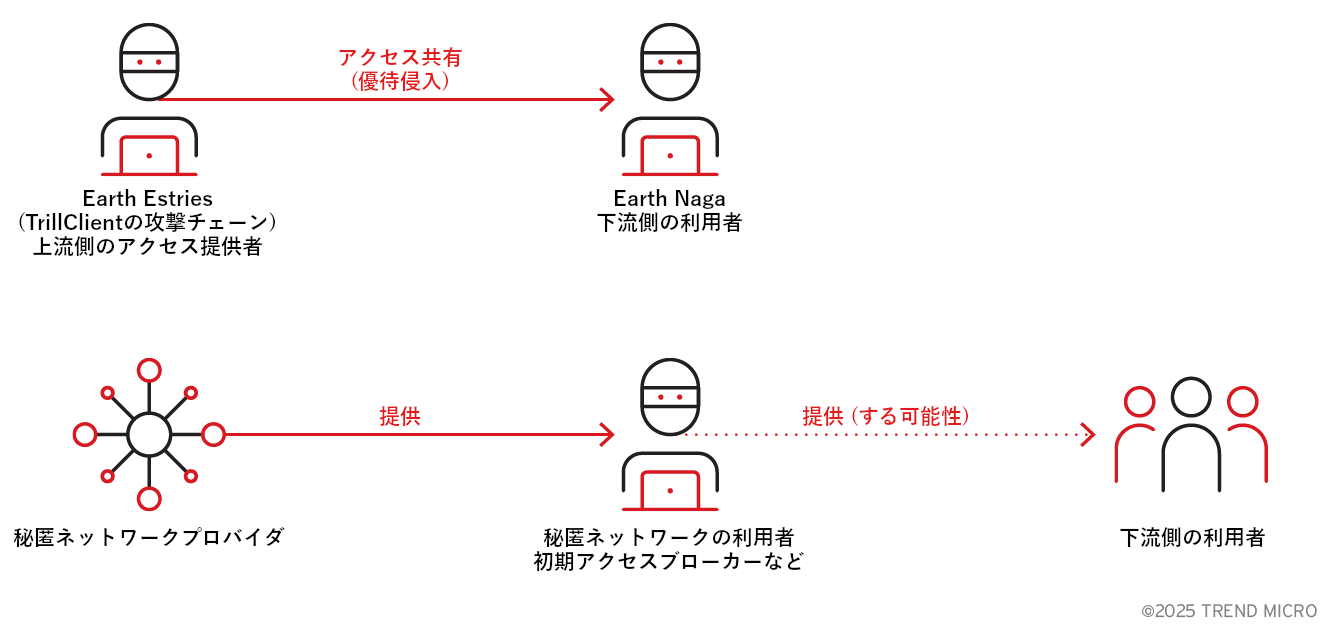

本仮説の背景として、従来の初期アクセスブローカー(IAB:Initial Access Broker)とは違った活動が確認された点が挙げられます。初期アクセスの手段を獲得して販売するIABと異なり、トレンドマイクロが確認した活動は、標的の情報資産そのものに対する直接的なアクセスを提供するものです。これらの活動は、規模や高度さ、目的のいずれにおいても前例のないものでした。そこで今回は、当該現象を説明するために、暫定呼称「PPaaS」を割り当てました。

PPaaSの戦略的な強みは、その効率にあります。先述の通りPPaaSは、重要資産への直接的なアクセスを提供するため、利用者にとっては、初期の偵察活動や脆弱性の悪用、水平移動・内部活動といった手間を省ける利点があります(図4)。比喩的な例えの一つがテーマパークの「ファストパス」であり、ここでは、標的の侵入口ではなく、内部の情報資産などに手早く辿り着けることを指します。

なお、脅威調査チーム「Unit42」も、APTグループ「Stately Taurus」に関する報告において、類似する活動の存在に言及しています。注目すべきは、Stately Taurusと、分類されていないShadowPadクラスタの双方が、同じネットワークセッション内で動いていた点です。これは、強い協力関係(先述の「種別D」に相当すると見られる)やインフラ共有、共同運用の可能性を示唆するものです。

こうしたサービスの実態を全て解明するには至っていませんが、提供元が負うリスクの重さや、確認された事例の少なさを踏まえると、提供先はごく少数のグループに限られると予想されます。

また、最近に入って一部APTグループの活動が表立って見えなくなった理由を、PPaaSモデルによって説明できる可能性があります。つまり、こうしたAPTグループは勢いを失ったわけではなく、PPaaSによって提供される優待侵入インフラや攻撃運用インフラを用いることで、自身の存在を隠しながら活動を続けているパターンが考えられます。

ダイアモンドモデルの代替となる新たな分析法

中国系APTグループ間の協力体制が深まり、そのTTPsが重なり合うにつれて、背後にいる攻撃者を特定するタスクも複雑化しています。こうした課題の打開策として今回は、PPaaSを含む共同作戦に関わるグループの特定や、役割の明確化に焦点をあてた分析法を考案しました。従来の分析法である「ダイアモンドモデル」が「攻撃者」、「インフラ」、「能力」、「被害者」といったキー項目を軸に脅威を捉えていたのに対し、今回の分析法は、従来方式で見えにくかった攻撃者の協力体制なども考慮に含め、より高粒度の識別や分類を可能にします(図5)。

- サービス形態の分類

- 「PPaaS(優待侵入)」または「IAB(初期アクセスブローカー)」

- ORBネットワーク

- 私有のツールセット、脆弱性悪用のフレームワーク

- 共同作戦上の役割

- 開発者:ツールやマルウェア、インフラの開発と管理

- プロバイダ/ブローカー:アクセスの支援、ツールの配布、運用ノードの接続

- 下流側のユーザ:他グループが提供するツールやインフラを利用し、標的に対する攻撃を直接実行

以上の指針に基づいて協力関係にある各グループの役割を特定することで、その関係性が明確なものとなります。

- 上流のアクセスプロバイダ(PPaaS):Earth Estries

- 下流のユーザ(PPaaS):Earth Naga

まとめ

Earth EstriesとEarth Nagaはこれまで、明確に異なったTTPsを利用していました。そうした経緯もあり、トレンドマイクロは両者を独立した別の侵入セットとして追跡してきました。利用するツールに部分的な重複が見られることもありましたが、それは直接的な提携によるものではなく、当該ツールが共用備品のような形で複数グループ間に流通した結果と考えられます。

しかし、最近における高度なアクセス共有や運用共有は、これまでと明確に異なるものであり、中国系APTグループ間での協力体制が新たな段階に進んでいることが示唆されます。これは、脅威を取り巻く情勢を著しく変化させるものです。攻撃活動が複数グループの共同作戦によって行われた場合、防御側では、実行者の特定や適切な防御策の立案が一層難しいものとなります。もはや、各グループの動きを別々に注視するだけでは、不十分です。防御側では、複数グループの同盟関係によって形成される広範なエコシステムを把握し、これにいかに対応するかが重要な鍵となります。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、AI駆動型のエンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチは、さまざまなデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止する上で効果を発揮します。Trend Vision Oneを導入することで、セキュリティ上の弱点を一掃し、より重要な課題に注力することが可能となります。これによってセキュリティは戦略上のパートナーとなり、さらなるイノベーションが促進されます。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 「Trend Vision One™ - Threat Insights(現在プレビュー版)」にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors: Earth Estries, Earth Naga (攻撃グループ:Earth Estries、Earth Naga)

Emerging Threats: The Rise of Collaborative Tactics Among China-aligned Cyber Espionage Campaigns(高まる脅威:中国系のサイバー諜報活動における協力型戦術の台頭)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

The Rise of Collaborative Tactics Among China-aligned Cyber Espionage Campaigns(中国系のサイバー諜報活動における協力型戦術の台頭)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

本攻撃キャンペーンで使用されたマルウェアのシグネチャ

eventName:MALWARE_DETECTION AND malName:(DRACULOADER OR POPPINGBEE OR COBEACON OR CROWDOOR)

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

The Rise of Collaborative Tactics Among China-aligned Cyber Espionage Campaigns

By: Daniel Lunghi, Leon M Chang

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)