ランサムウェア

Qilinランサムウェアが、リモート管理ツールとBYOVD手法を利用し、Windowsシステム上でLinux版を展開

トレンドマイクロは、Windows環境においてLinux版のAgendaランサムウェアを展開する高度な攻撃を確認しました。このクロスプラットフォーム型の実行により、企業側にとって検出が困難な状況が生まれています。

注記:

本記事に記載されている内容は、サイバー攻撃者による正規ツールの悪用事例を説明するものです。記事内で言及している製品やサービス自体に脆弱性があることやセキュリティ上の不備があることを示すものではありません。

正規ツールの悪用を伴うサイバー攻撃手法であるLiving Off The Land(環境寄生型)のサイバー攻撃については、以下の記事をご覧ください。

Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?

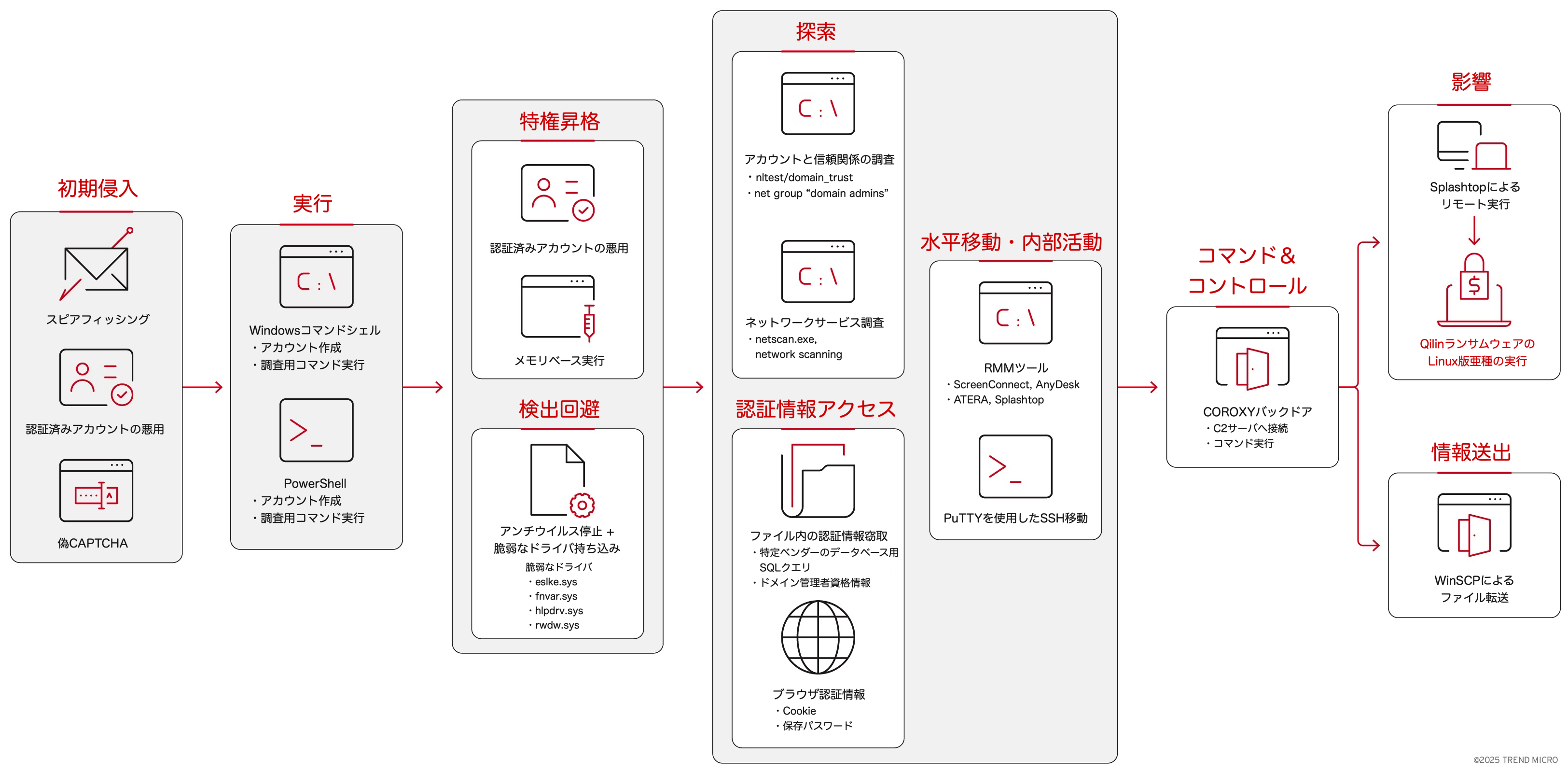

- トレンドマイクロは、「Qilin(キーリン)」として知られるランサムウェア「Agenda(アジェンダ)」を用いる攻撃者グループ「Water Galura(ウォーター ガルーラ)」が、正規のリモート管理ツール(Remote Management Tools)やファイル転送ツールを悪用し、Windowsホスト上でLinux版ランサムウェアを展開している状況を確認しています。Windows向けの検出や一般的なエンドポイント防御を回避するクロスプラットフォーム型の実行方法が用いられています。

- この手法により、バックアップ認証情報を盗み取ることで復旧手段を奪い、脆弱なドライバを持ち込むBYOVD(Bring Your Own Vulnerable Driver)攻撃によりエンドポイント防御を無力化する、低ノイズの侵害が可能になります。

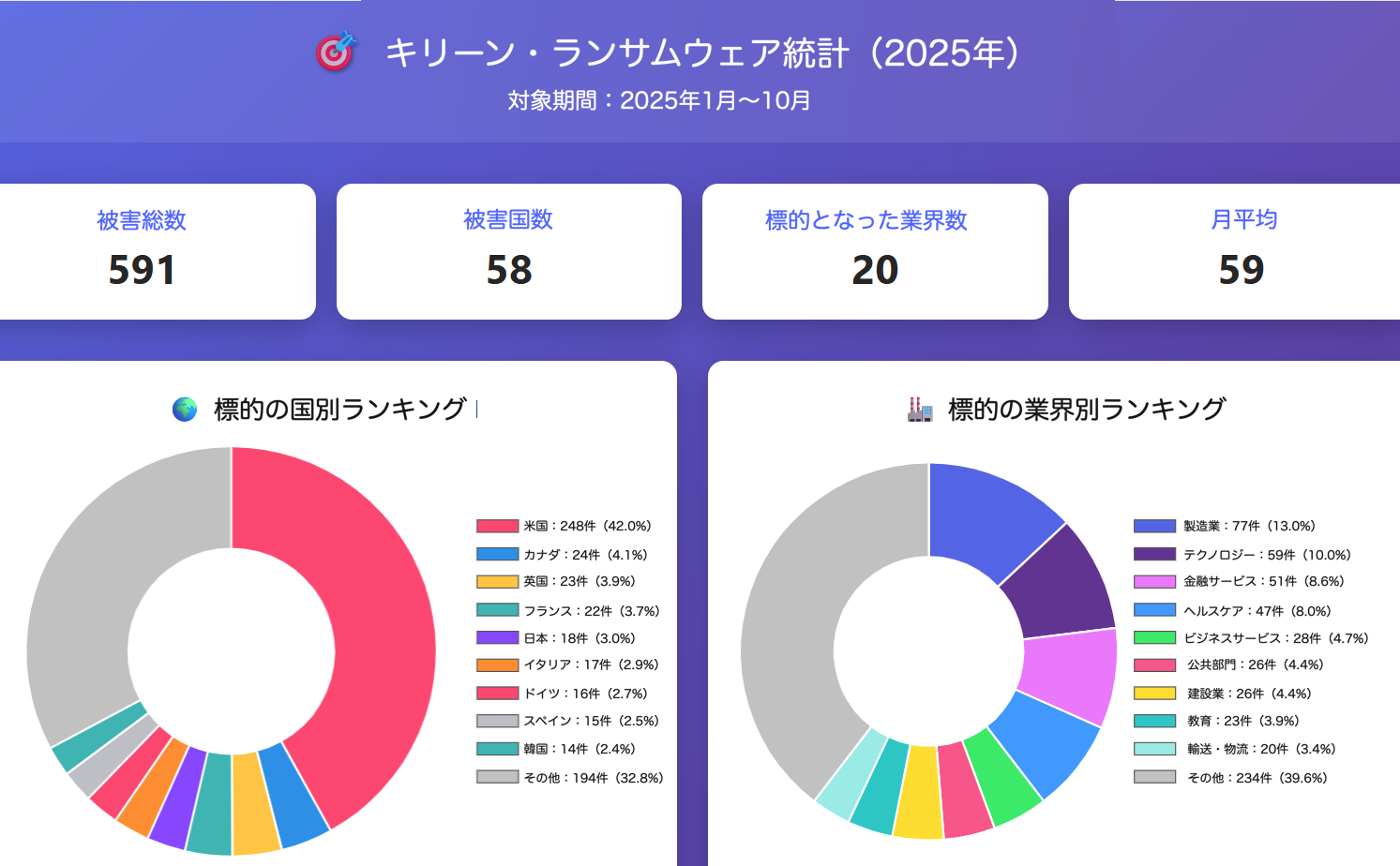

- Qilinランサムウェアは、2025年1月以降、62か国以上で700以上の被害を発生させています。主に先進国や高価値産業を狙っており、影響が大きいのは米国、フランス、カナダ、英国で、製造業、テクノロジー、金融サービス、ヘルスケアが主要な標的になっています。

- リモートアクセス基盤を利用する環境、集中型バックアップソリューションを採用する環境、WindowsとLinuxが混在するハイブリッド環境は、いずれもリスクにさらされています。企業においては、リモートアクセスツールを認可されたホストに限定し、不審な活動を継続的に監視することが推奨されます。

- Trend Vision Oneは、本稿で示された特定のIoCを検知およびブロックし、ハンティングクエリ、脅威インサイト、Qilinランサムウェアに関するインテリジェンスレポートを提供しています。さらなるセキュリティ対策については、以下のガイダンスをご参照ください。

はじめに

トレンドマイクロは、「Qilin(キーリン)」として知られるランサムウェア「Agenda」の攻撃グループ「Water Galura(ウォーター ガルーラ)」による高度な攻撃を確認しています。Windowsシステム上でLinux版ランサムウェアが展開される手法が用いられており、2025年6月にもMeshAgentとMeshCentralを利用した類似の攻撃が観測されています。今回の事例では、WinSCPによる安全なファイル転送とSplashtop Remoteを悪用したLinuxランサムウェア実行を組み合わせた新しい展開方法が採用されています。

攻撃の流れでは、防御回避のためのBYOVD(Bring Your Own Vulnerable Driver)手法の使用、複数のSOCKSプロキシを各種システムディレクトリに展開してC&C通信を隠蔽する高度なテクニックが確認されています。攻撃者は正規ツールを悪用しており、ATERA NetworksのRMM(Remote Monitoring and Management)プラットフォームを通じてAnyDeskを導入し、ScreenConnectでコマンド実行を行います。最終的なランサムウェアの実行には正規ツールであるSplashtopが悪用されています。バックアップ基盤を標的にしており、特定ベンダーのバックアップ環境に対する特化ツールで認証情報を抽出し、複数のバックアップデータベースから認証情報を継続的に奪取することで災害復旧機能を無効化した後、ランサムウェアを投下します。

この手法は従来のWindows中心のセキュリティ対策に大きな課題を突き付けています。Linux版ランサムウェアがWindows上で動作する状況により、Linuxバイナリの実行を監視できていないエンドポイント防御を容易にすり抜けています。

BYOVD、偽CAPTCHAを使ったソーシャルエンジニアリング、バックアップ基盤を標的にした戦略的な破壊行動を組み合わせることで、復旧手段を排除しつつランサムウェアを確実に展開する手法が確認されています。正規ツールの悪用とクロスプラットフォーム実行によって検知は非常に困難になっています。企業や組織においては、こうした非典型的な攻撃経路を考慮したセキュリティ体制の見直しが急務であり、リモート管理ツールとバックアップアクセスの監視強化が求められます。

影響と被害傾向

Qilinは2025年に最も活動的なランサムウェアグループの一つとなり、これまでにないスピードと広範な攻撃範囲を示しています。2025年1月以降のデータリークサイトの分析から、ランサムウェア・アズ・ア・サービス(RaaS)として運用されており、経済的に発展した国々を体系的に狙っている状況が明らかになっています。特に米国、西欧、日本を重点的に標的にしている傾向があり、製造業、テクノロジー、金融サービス、ヘルスケアといった高価値産業への攻撃が目立っています。これらの分野は運用停止に対する耐性が低く、重要データを扱い、身代金支払いの可能性が高い性質を持っています。

初期侵入

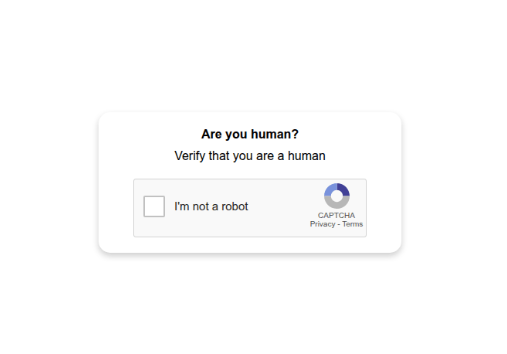

侵害された環境内の複数のエンドポイントが、Cloudflare R2ストレージ上にホストされた偽のCAPTCHAページにアクセスしていた状況を確認しています。これらは正規のGoogle CAPTCHA確認画面を模倣した説得力のある偽ページとなっていました。

hxxps://pub-959ff112c2eb41ce8f7b24e38c9b4f94[.]r2[.]dev/Google-Captcha-Continue-Latest-J-KL-3[.]html

hxxps://pub-2149a070e76f4ccabd67228f754768dc[.]r2[.]dev/I-Google-Captcha-Continue-Latest-27-L-1[.]html

これらの偽CAPTCHAページに埋め込まれた難読化されたJavaScriptを解析したところ、多段階のペイロード配信機構が確認されました。これにより、二次的なC&Cサーバからのダウンロードが開始されていました。

45[.]221[.]64[.]245/mot/

104[.]164[.]55[.]7/231/means.d

攻撃者は、この偽CAPTCHAページを利用した高度なソーシャルエンジニアリングを通じて攻撃キャンペーンを開始したと考えられます。これらのページは侵害された端末に情報窃取型マルウェアを送り込んだ可能性が高く、その後、認証トークン、ブラウザクッキー、保存された認証情報が継続的に窃取されていました。攻撃チェーン全体を通じて有効な認証情報が使用されていた点から、盗まれた認証情報がAgenda攻撃者に環境への初期アクセスを与えたと判断できます。この評価は、攻撃者が多要素認証(MFA)を回避し、正規ユーザセッションを利用して横移動を行えていた点からも裏付けられています。脆弱性悪用ではなく、収集した認証情報に依存していた状況が示されています。

特権昇格

攻撃者はリモートアクセスとコマンド実行を容易にするため、SOCKSプロキシDLLを展開しました。このプロキシはWindowsの正規プロセスであるrundll32.exeを利用してメモリ上で直接読み込まれており、検知を困難にしています。

永続的な権限維持のため、「Supportt」という名称の管理者権限を持つバックドアアカウントが作成されています。この名称は、企業環境でよく見られるサポート用アカウントに紛れ込ませる意図があったと考えられます。

net user Supportt ***** /add

net localgroup Administrators Supportt /add

正規管理者アカウントのパスワードも変更され、正規管理者がアクセスを取り戻すことを防いでいました。

net user Administrator *****

net user Supportt ***** /add

net localgroup Administrators Supportt /add

探索

ネットワークインフラを把握するため、広範な偵察活動が行われていました。攻撃者はScreenConnectの正規のリモート管理機能を悪用し、一時的なコマンドスクリプトを介して探索コマンドを実行していました。ドメイントラストや特権アカウントの列挙を体系的に行い、通常の管理者操作のように見せかけています。

nltest /domain_trusts

net group "domain admins" /domain

ネットワーク上の追加システムやサービス、横移動対象となり得る領域を見つけるため、複数の場所でネットワークスキャンツールが展開されていました。NetScanユーティリティがデスクトップフォルダとドキュメントフォルダの両方から実行され、詳細なネットワーク列挙が行われています。

C:\Users\Administrator.\Desktop\netscan.exe

C:\Users\Administrator.\Documents\netscan.exe

リモート管理ツールが正規のRMM(Remote Monitoring and Management)プラットフォームを通じて戦略的に導入され、通常のIT運用に紛れ込むよう工夫されています。ATERA Networksのエージェントを利用してAnyDesk 9.0.5が展開され、ScreenConnectは追加のコマンド実行経路として利用されました。この二重のRMM活用により、遠隔アクセス手段に冗長性が確保され、一方のツールが検知や削除に遭っても持続的なアクセスを維持できる状況が作られていました。セキュリティ監視上も正規運用に見えることで、追跡が難しくなっています。

C:\Users\Administrator.\Desktop\netscan.exe

C:\Users\Administrator.\Documents\netscan.exe

認証情報アクセス

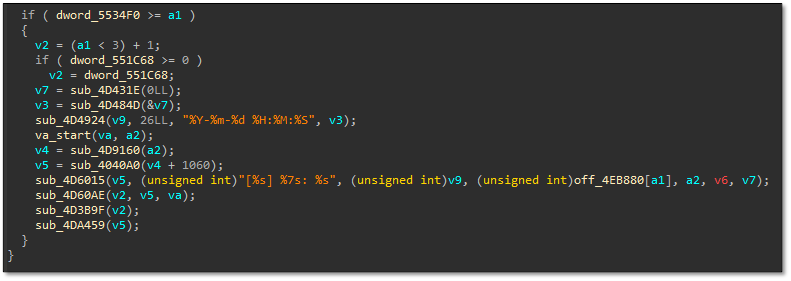

攻撃者は特定ベンダーのバックアップ基盤を重点的に狙い、企業内の複数システムへアクセスするための認証情報がバックアップシステムに保管されている点を突いています。PowerShellスクリプトがbase64でエンコードされたペイロードを用いて実行され、powershell.exe -e [base64-encoded payload] の形式でデータベースから保存された認証情報を抽出・復号していました。

デコードすると、これらのスクリプトは複数のバックアップデータベースを体系的に狙っていたことが明らかになり、それぞれがインフラの異なる領域の認証情報を含んでいました。

- スクリプトの詳細

- スクリプト内に見つかった復号鍵: 0jmz9Hrgy08rc0XrNpQ***[REDACTED]***

- 影響を受けたシステム: ドメインコントローラ、Exchangeサーバ、SQLデータベース、ファイルサーバ、バックアップリポジトリ

この手法により、攻撃者はバックアップ基盤に保管されたリモートシステム、ドメインコントローラ、重要サーバの包括的な認証情報セットを入手していました。

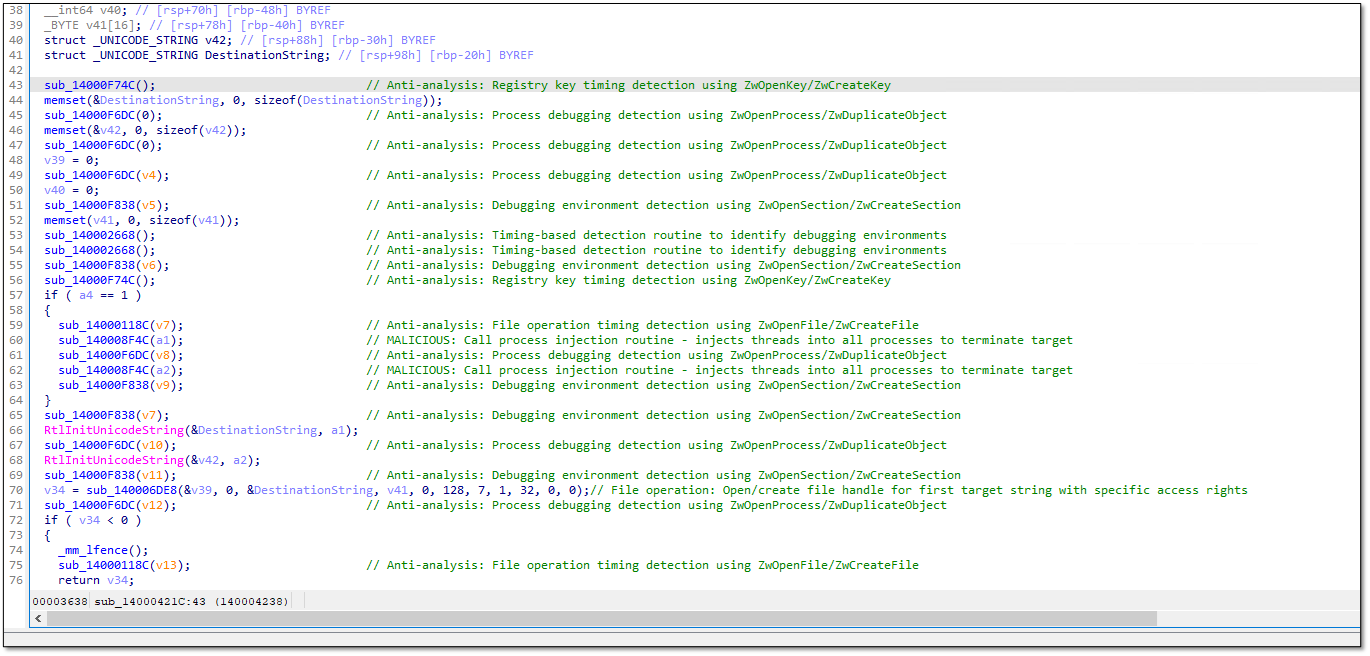

検出回避

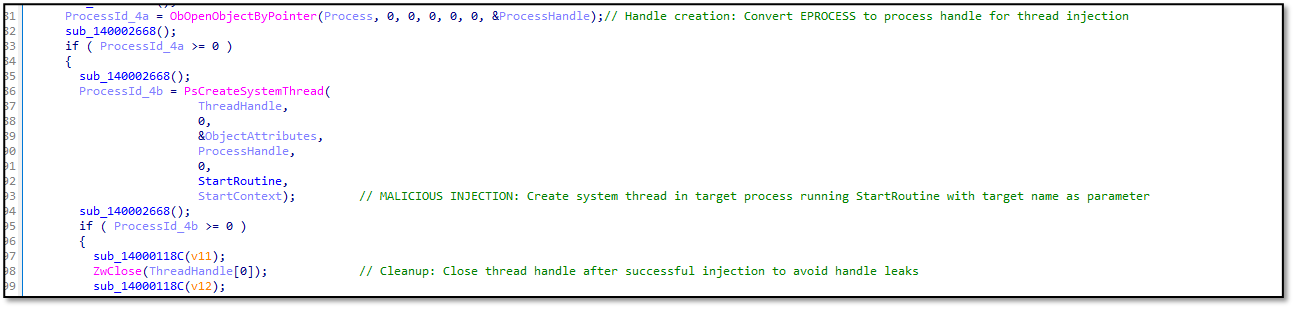

攻撃者は高度なアンチ分析ツールを展開し、セキュリティ対策の回避を図っていました。調査により、2stX.exeとOr2.exeが、BYOVD(Bring Your Own Vulnerable Driver)手法によるアンチウイルス機能を実現するためにeskle.sysドライバを利用している状況が確認されています。

C:\Users\Administrator.\Downloads\2stX.exe

C:\Users\Administrator.\Downloads\Or2.exe

C:\Users\Administrator.\Downloads\2stX\eskle.sys

eskle.sysドライバは、セキュリティソリューションを無効化し、プロセス強制終了や検知回避を実行する能力を持っています。これらのファイルは以前に端末へコピーまたはダウンロードされていた可能性がありますが、eskle.sysドライバそのものの入手経路は明確になっていません。デジタル署名には「拇指世界(北京)网络科技有限公司(Thumb World (Beijing) Network Technology Co., Ltd.)」と記載されており、game.bbサイトに関連する企業とみられます。本来はゲーム関連パッケージのドライバと推測され、チート開発者がアンチチート対策を回避するために利用することが多い一方、高度な攻撃者に転用されることも考えられます。

eskle.sysドライバは、対象プロセスにハンドルを作成し、新規スレッドを起動して終了ルーチンを実行し、その後ハンドルをクリーンアップすることで、強制的にプログラムを停止させています。これにより、セキュリティソフトの無効化、システム機能の妨害、永続化が可能になります。

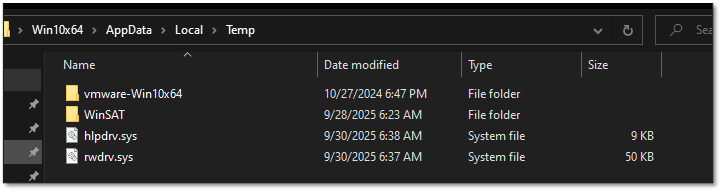

内部テレメトリにおいて、msimg32.dllという追加コンポーネントが、ThrottleStop.sysとの関連とともに検出されました。制御されたテストにより、msimg32.dllは実行時に2つのドライバファイルを展開するドロッパーとして動作することが判明しています。

C:\Users\Administrator.\Downloads\msimg32.dll

実行成功後、以下のドライバがドロップされていました。

%TEMP%\rwdrv.sys

%TEMP%\hlpdrv.sys

この関連性は重要であり、rwdrv.sysとhlpdrv.sysの両方が、EDR(Endpoint Detection and Response)を無効化する目的でカーネルレベルのアクセスを取得するためにAkiraキャンペーンで悪用されてきたことが過去に報告されています。解析により、msimg32.dllはDLLサイドローディング技術を使用しており、正規のホスト実行ファイルと組み合わせる必要があると確認されています。regsvr32やrundll32経由では読み込みに失敗していました。

一方、FoxitPDFReader.exeのように、msimg32.dllを依存関係としてインポートする適合バイナリと同一フォルダに配置した場合、DLLが正常に読み込まれることがテストで確認されました。実行後、アプリケーションが悪意あるDLLを読み込み、そのDLLが両ドライバファイルをシステムの一時ディレクトリへ展開します。この挙動は図5に示されています。

また、cg6.exe、44a.exe、aa.exeの3つの実行ファイルについても解析を行い、アンチウイルス回避ツールとして機能している可能性が高いと判断されています。これらの実行ファイルには、BYOVD手法と整合するドライバ読み込みルーチンやプロセス操作機能が含まれていました。これらのツールは、別の脆弱ドライバ(fnarw.sys)を利用している疑いがありますが、当該ドライバが利用可能な状態でなかったため、完全な解析には至っていません。

C:\Users\Desktop\cg6.exe

C:\Users\Desktop\44a.exe

C:\Users\Desktop\aa.exe

水平移動・内部活動

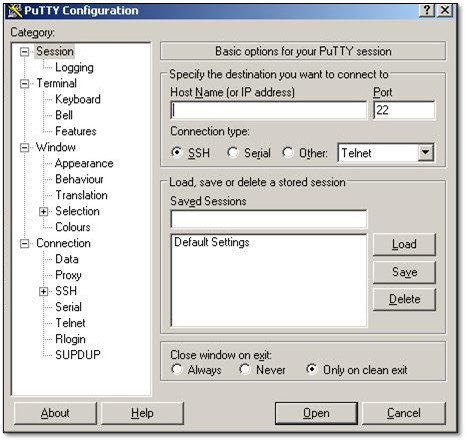

侵害されたシステムには複数のPuTTY SSHクライアントが体系的に展開され、環境内のLinuxシステムへ横移動するために利用されていました。攻撃者はこれらのツールを別名で配置していたものの、機能は同一でした。

C:\Users\Desktop\test.exe

C:\Users\Desktop\1.exe

C:\Users\Desktop\2.exe

C:\Users\Desktop\3.exe

これらの名前を変更したPuTTY実行ファイルにより、攻撃者はLinuxインフラへSSH接続を確立し、Windows環境の外側へ足場を広げています。これにより攻撃のクロスプラットフォーム性が示されています。

コマンド&コントロール

攻撃者は複数のSOCKSプロキシインスタンスを展開することでC&Cインフラを構築しており、これらはCOROXYバックドアとして特定されています。プロキシは複数のシステムディレクトリに体系的に配置され、悪性通信のパターンを分散させてネットワーク監視をかいくぐる目的がありました。

攻撃者はこれらのSOCKSプロキシを、特定ベンダーのバックアップ製品、仮想化基盤、Adobe製品など正規のエンタープライズソフトウェアに関連するディレクトリに配置しています。この配置戦略は、悪性のC&C通信を通常のアプリケーション通信に溶け込ませると同時に、企業環境でこれらベンダーに与えられがちな信頼を悪用する役割を果たしています。

SOCKSプロキシの分散配置により、個別のプロキシが発見・削除されても冗長な通信経路が残るため、攻撃者は持続的なC&C能力を確保できます。各プロキシは暗号化された通信の独立したトンネルとして機能し、攻撃者は遠隔アクセスを維持し、データ窃取や後続の攻撃段階を指揮しつつ、正規のネットワークトラフィックに溶け込んで隠蔽を続けることが可能になっています。

影響

最終段階のランサムウェア展開では、クロスプラットフォーム実行の特徴が明確に表れています。Linux版ランサムウェアバイナリをWindowsシステムへ安全に転送するため、WinSCPが利用されていました。

C:\Users\AppData\Local\Programs\WinSCP\WinSCP.exe

└── C:\Users\Desktop\mmh_linux_x86-64.filepart

└── C:\Users\Desktop\mmh_linux_x86-64

この手法の特徴として、Splashtop Remoteの管理サービス(SRManager.exe)を悪用し、Windowsシステム上でLinuxランサムウェアバイナリを直接実行していた点が挙げられます。

C:\Program Files (x86)\Splashtop\Splashtop Remote\Server\SRManager.exe

└── C:\Users\Desktop\mmh_linux_x86-64

Windows上でLinuxバイナリを実行するために、攻撃者はWindows Subsystem for Linux(WSL)を有効化していた可能性が高い状況です。WSLは、完全な仮想マシンを必要とせずにLinux実行ファイルをWindows上で動作させる仕組みです。PowerShellやコマンドラインを利用した自動スクリプトまたは手動操作によりWSLを導入し、Linuxベースのマルウェア実行に適した環境を整えていたと推測されます。そのうえでSplashtopが提供する遠隔アクセスを通じ、WSL環境内でLinuxランサムウェアを展開および実行していたと考えられます。

正規のリモート管理ツールとWSLを組み合わせたこの例外的な手法により、Windows中心のセキュリティ制御を回避する仕組みが成立しています。特に、正規のリモート管理ツール経由でLinuxバイナリがWSL上で実行される場合、多くのエンドポイント防御が監視対象として想定していない可能性があります。Linux版ランサムウェアバイナリはクロスプラットフォーム対応を実現し、単一のペイロードで環境内のWindowsとLinuxの双方に影響を与えることができる状況が示されています。

Linux版ランサムウェアの分析

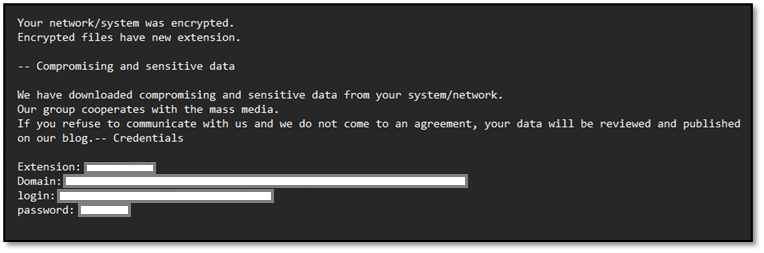

Linux版ランサムウェアバイナリの分析により、高度なクロスプラットフォーム型ペイロードであり、広範な設定機能とプラットフォーム特化型の標的選択を備えている状況が確認されています。

本ランサムウェアは、データ公開を示唆する標準的なAgendaランサムノートを展開し、被害者ごとの交渉用認証情報を提示していました。ファイル拡張子、ドメイン、ログイン、パスワードの情報が記載され、攻撃者の通信ポータルにアクセスするための手段が提供されています。

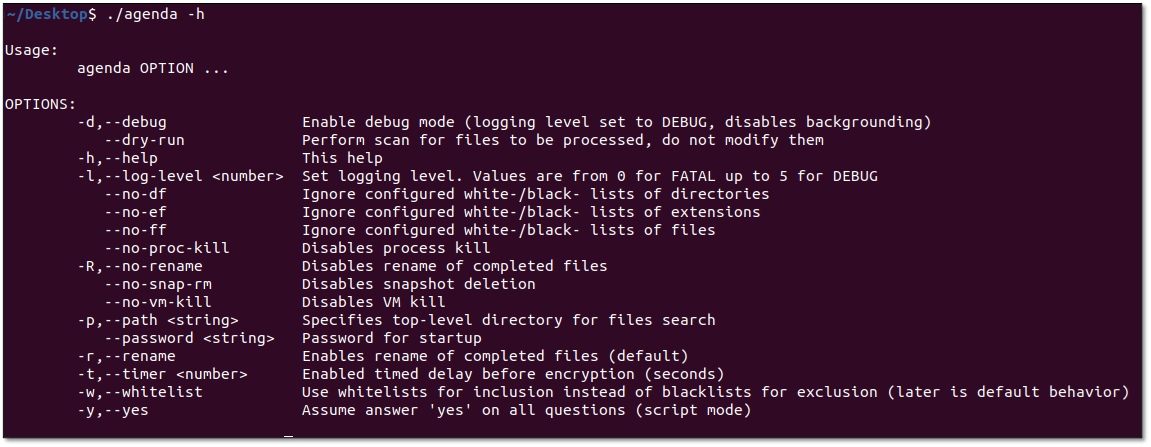

このバイナリには、デバッグモード(-d)、ログレベル(-l)、パス指定(-p)、ホワイトリスト設定、暗号制御パラメータといった包括的なコマンドラインオプションが実装されています。特筆すべき機能として、遅延実行のためのタイマー(-t)や、ユーザ入力なしで自動動作させる「yes」モード(-y)が確認され、運用面での成熟度が示されています。

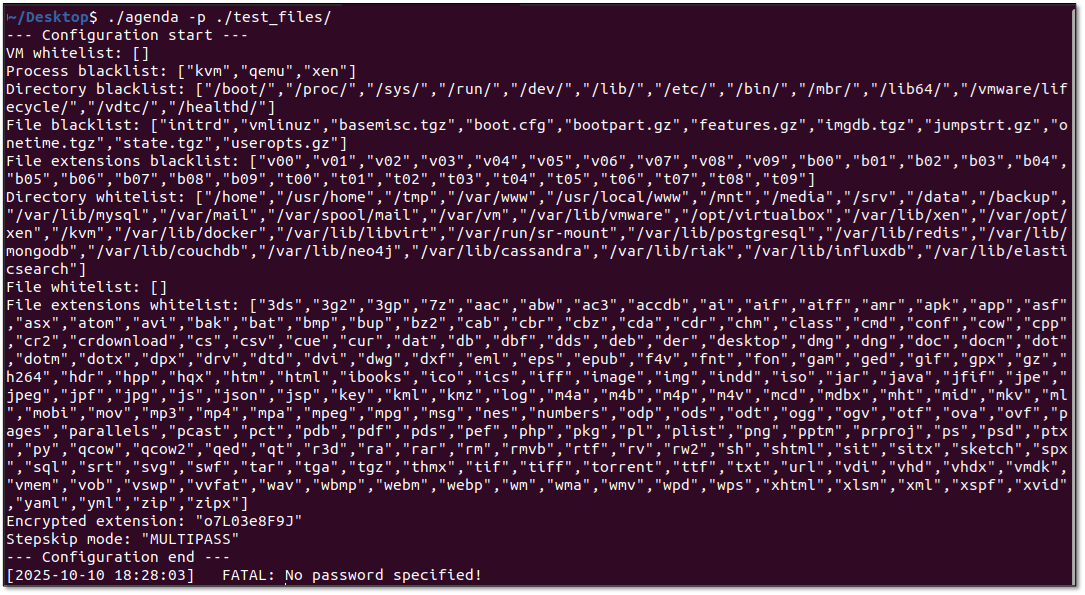

実行にはパスワード認証が要求され、実行時に詳細な設定が表示されます。ホワイトリスト化されたプロセス、ファイル拡張子のブラックリスト、除外パスなどが出力されています。VMware ESXiのパス(/vmfs/、/dev/、/lib64/)を集中的に狙い、重要なシステムディレクトリを除外する設定内容から、ハイパーバイザーを強く意識した展開戦略が読み取れます。

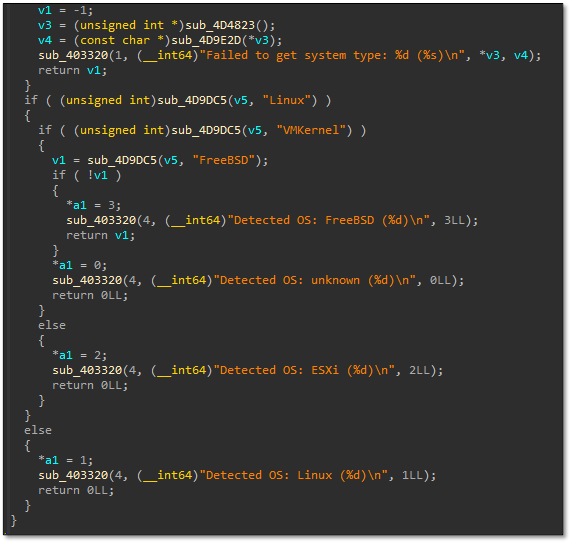

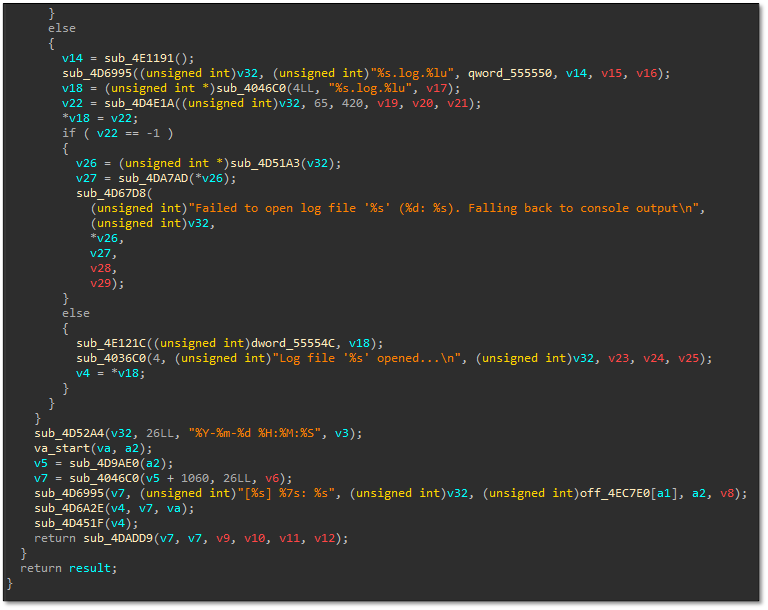

以前の亜種ではFreeBSD、VMkernel(ESXi)、一般的なLinuxディストリビューションを識別し、プラットフォームごとに暗号化動作を切り替える仕組みが実装されていました。図13がそれを示しています。

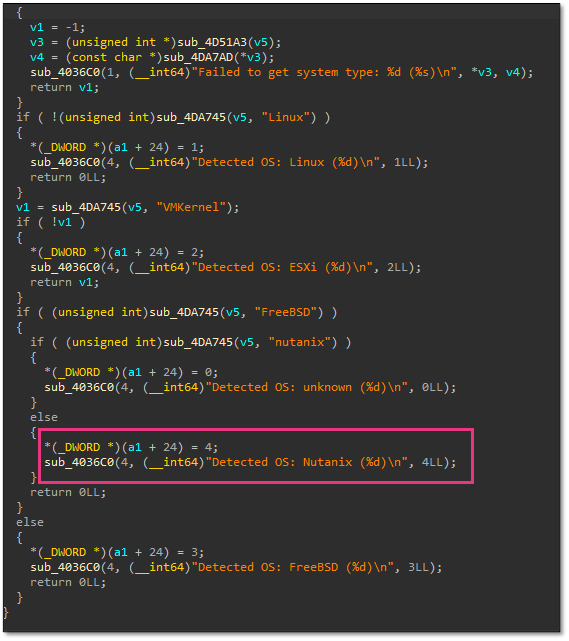

更新版ではNutanix AHV判定機能が追加され、従来のVMware環境にとどまらず、ハイパーコンバージド基盤にまで標的を拡大している状況が確認されています。現代の企業仮想化環境へ適応する攻撃者の意図が示されています。

ログ処理ルーチンの比較では、エラー処理が強化されている点が確認されました。最新の亜種では、ファイル操作ログの充実や、ログファイル作成失敗時のフォールバック機構などが導入されています。追加のエラーメッセージや診断出力が含まれ、展開時のトラブル対応を意識した改善が行われていました。Linux版の高度な機能に加え、正規のリモートデスクトップツールを悪用したクロスプラットフォーム展開が組み合わされたことで、ハイブリッド環境を標的とした戦術的進化が明確に示されています。

セキュリティベストプラクティス

今回のランサムウェアQilinによる攻撃は、攻撃者が正規のITツールやハイブリッド環境を武器化し、静かに従来型セキュリティを回避している状況を示しています。防御においては、運用上の死角への対処と重要資産に対する可視性および制御強化が求められます。以下はいくつかの推奨事項です。

- リモートアクセスおよびツールの保護:RMM(Remote Monitoring and Management)プラットフォームを認可された管理ホストに限定し、多要素認証(MFA)を適用します。営業時間外のログインや想定外のエンドポイント間の横移動など、異常な活動を監視します。特定システムで実行可能なアプリケーションやスクリプトの制限を設け、正規バイナリの悪用リスクを低減します。

- バックアップ基盤の強化:バックアップシステムが狙われ、認証情報窃取や復旧無効化が行われていました。バックアップネットワークのセグメント化、最小権限の徹底、管理者認証情報の定期的なローテーション、PowerShellやSQLクエリがバックアップ資格情報にアクセスする際の監視を実施します。認証情報の露出時にはトークンやアカウントを迅速に無効化できる仕組みを活用します。

- BYOVDおよびクロスプラットフォーム脅威の検知対応:BYOVD(Bring Your Own Vulnerable Driver)攻撃では、脆弱な正規ドライバを悪用して権限昇格、セキュリティ無効化、活動隠蔽が行われます。信頼されたコンポーネントを突くため危険性が高く、従来のAV/EDRをすり抜ける可能性があります。署名なしまたは未知のドライバ読み込み、DLLサイドローディング、遠隔ツールを介したWindows上でのLinuxバイナリ実行などを監視し、システムにとってネイティブでないペイロードにも検知範囲を広げます。

- ハイブリッド環境全体の可視性向上:WindowsとLinux双方のテレメトリをEDRおよびSOC運用に含め、内部横移動を積極的に監視し、ハイブリッド型ランサムウェア攻撃の初期段階を捉えます。

- 認証情報とアクセストークンの保護:フィッシング耐性の高いMFAを導入し、条件付きアクセスを強化し、特権アカウントやトークンの異常利用を監視します。

Trend Vision Oneで実現するプロアクティブセキュリティ

Trend Vision One™は、AIを活用したエンタープライズ向けサイバーセキュリティプラットフォームとして、サイバーリスクの可視化とセキュリティ運用を統合し、オンプレミス、ハイブリッド、マルチクラウド環境全体にわたる強固な多層防御を提供します。

Trend Vision One のスレットインテリジェンス

進化する脅威に先行するため、トレンドマイクロ製品のユーザは Trend Vision One™ Threat Insights にアクセスし、新たな脅威や攻撃者に関するトレンドマイクロ リサーチチームの最新知見を確認できます。

Trend Vision One Threat Insights

脅威アクター:Water Galura

新たな脅威:Remote Management ToolsおよびBYOVD手法を悪用し、Windowsシステム上にLinux版を展開するAgendaランサムウェア

Trend Vision One Intelligence Reports (IOC Sweeping)

Agenda Ransomware Deploys Linux Variant on Windows Systems through Remote Management Tools and BYOVD Techniques (Qilinランサムウェアが、リモート管理ツールとBYOVD手法を利用し、Windowsシステム上でLinux版を展開)

ハンティングクエリ

Trend Vision One Search App

Trend Vision Oneをご利用中の組織は、Search Appを使用して本ブログで示された不審な指標(IoC)を自社環境内のデータと突き合わせ、ハンティングを実施できます。

不審なリモートホストへのポート4396経由の外部接続(Qilin/Agendaランサムウェア関連)

eventSubId: 204 AND dst: 146.70.104.163 AND dpt: 4396 AND LogType: detection

Trend Vision OneでThreat Insights権限を有効にしている場合、さらに多くのハンティングクエリをご利用いただけます。

侵入の痕跡(Indicators of Compromise: IoC)

本稿に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Agenda Ransomware Deploys Linux Variant on Windows Systems Through Remote Management Tools and BYOVD Techniques

By: Jacob Santos, Junestherry Dela Cruz, Sarah Pearl Camiling, Sophia Nilette Robles, Maristel Policarpio, Raymart Yambot

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)