Artificial Intelligence (AI)

エージェンティック・エッジAI: 開発ツールとワークフロー

トレンドマイクロは、エージェンティックなエッジAIシステムと、それを支える開発ツールやワークフローを調査しました。分析の結果、複雑に入り組んだ構造が存在しており、サイバー脅威からの強固な保護が求められていることが明らかになっています。

- 最初の記事で取り上げたエージェンティック・エッジAIに関する議論を踏まえ、本記事では開発ツールとワークフロー、そしてそれらに関連するサイバーセキュリティ上の脅威について解説します。

- 適切な保護がなされない場合、こうしたツールやワークフローが思わぬ形でシステムを露出させ、攻撃者に運用への干渉、デバイスの掌握、データ流出を許す可能性があります。

- IoTやIIoT技術を活用している、あるいはエージェンティック・エッジAIデバイスを導入しようとしている産業分野は、現在および今後想定される脅威への理解を常に更新する必要があります。

- エージェンティック・エッジAIに関連するサイバー脅威への対策には、設計、構築、導入の各段階にわたる継続的な取り組みが不可欠です。本記事では、ハイパーパラメータ管理、デターミニスティック・リプレイ検証、レッドチーム演習などの推奨対策を紹介します。

はじめに

前回の記事では、エージェンティック・エッジAIの概念を取り上げ、デバイスの分類や複雑なアーキテクチャを解説しました。また、関連するサイバーセキュリティ上の脅威と対策についても紹介しています。本記事では、調査の継続として、エージェンティック・エッジAIアプリケーションを構築するために必要なツールや複雑なワークフロー、それらが抱える攻撃面、そして保護のための対策を取り上げます。

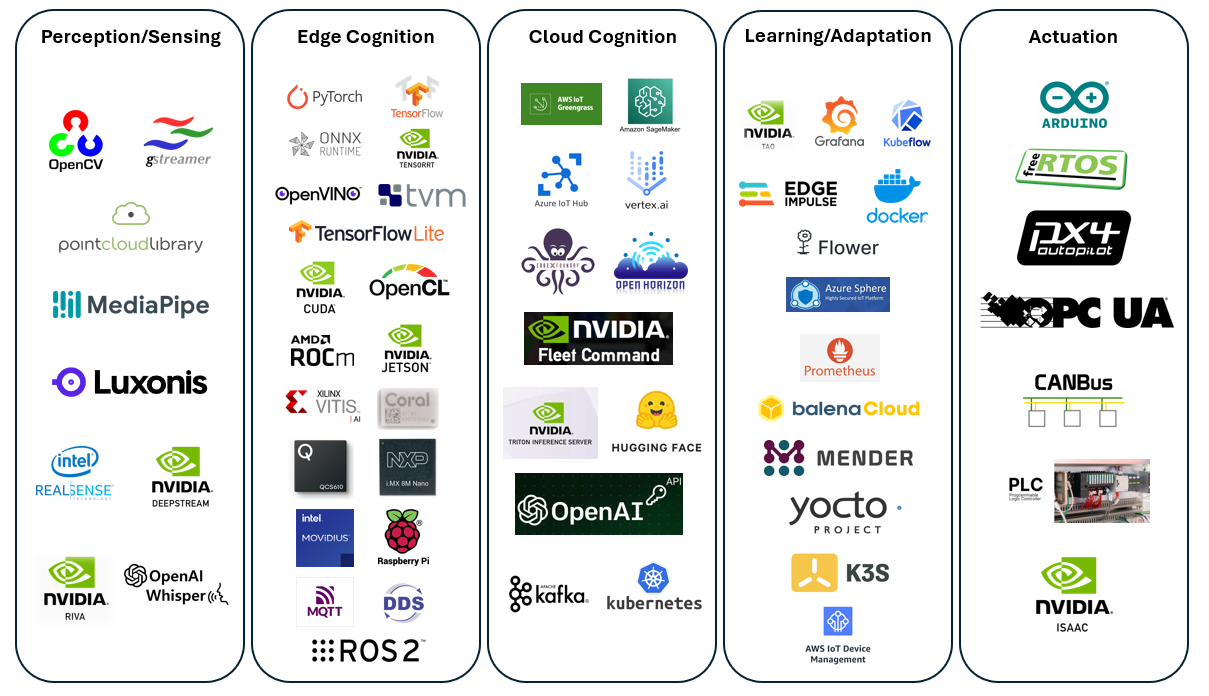

エージェンティック・エッジAIシステムの構築は、複数分野にまたがる取り組みです。ロボティクス、AIと機械学習、組み込みシステム、クラウドコンピューティングが関わります。これらの要件を支えるために、商用やオープンソースを含む多様な開発ツールとワークフローが提供されています。

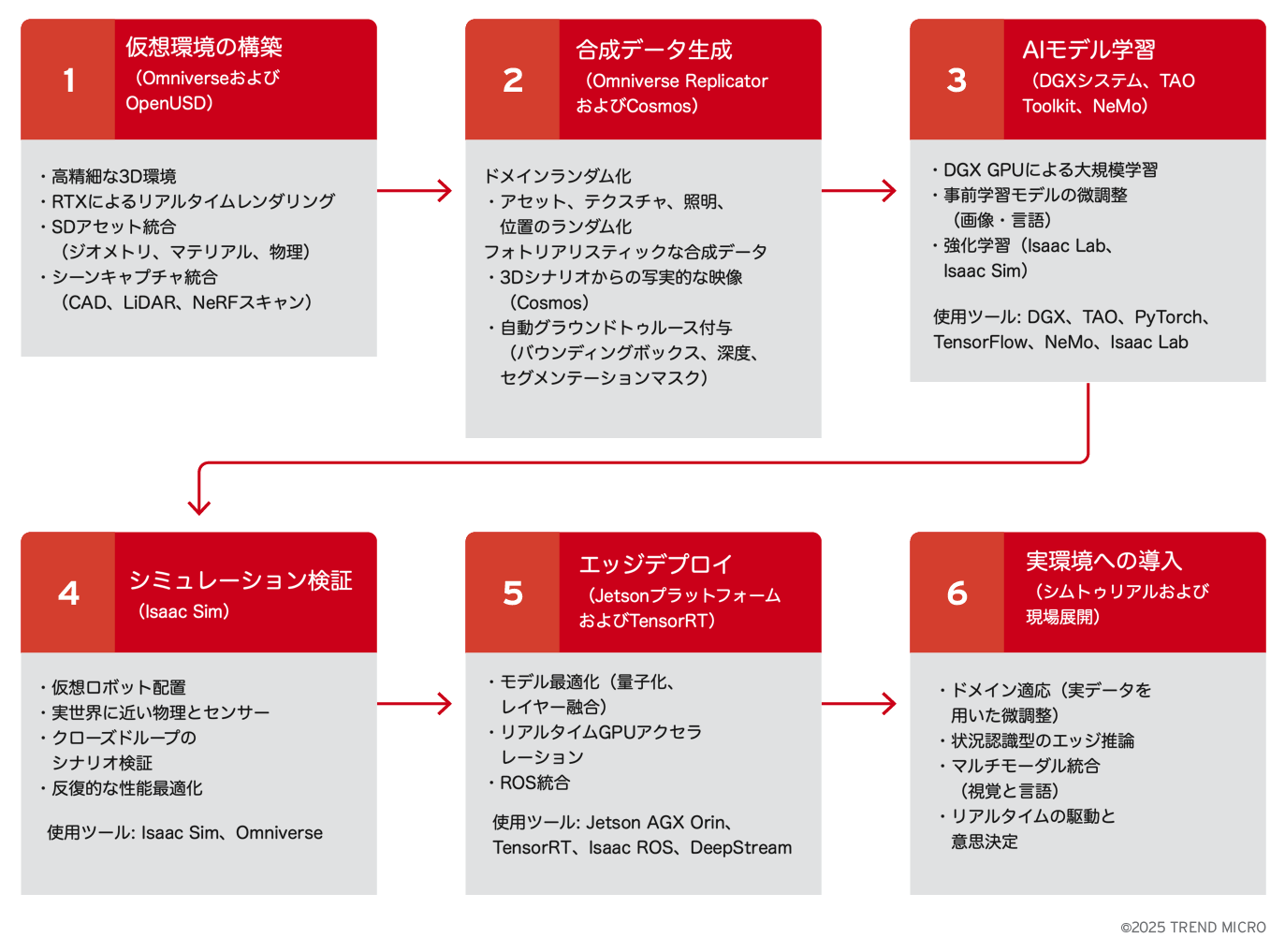

開発者の間では二つの主要なエコシステムが広く利用されています。NVIDIAの統合ツールチェーン「Physical AI」、およびRobot Operating System(ROS)、Apache、Intelなどを含むオープンソースまたは非NVIDIA系プラットフォームです。どちらもシミュレーション、トレーニングからエッジハードウェアへのデプロイまで、全体のパイプラインを網羅することを目的としています。

NVIDIAはロボティクスとエッジAI向けの包括的な開発スタックを構築しており、一般的にNVIDIA Isaacプラットフォーム、または「Physical AI」開発スイートと呼ばれています。このエコシステムは、シミュレーション、データ生成、モデル学習、デプロイメントにわたり、NVIDIAのハードウェアとソフトウェアを基盤としています。

NVIDIAエコシステムを利用する利点は統合性にあります。多くのコンポーネントが連携する設計となっており、NVIDIAのGPUを活用した動作が可能です。

ただし、すべてのプロジェクトがNVIDIAのスタックを採用しているわけではありません。エッジAIやロボティクス向けに、オープンソースのフレームワークやツール群も充実しています。特に研究機関やスタートアップでは、ミドルウェアにROS 2、シミュレーターにGazebo、Car Learning to Act(CARLA)、Aerial Informatics and Robotics Simulation(AirSim)を組み合わせ、モデル開発にはPyTorchやTensorFlowを用いる構成が一般的です。この非NVIDIAパイプラインも、シミュレーション、トレーニング、デプロイという段階は共通しつつ、使用するツールが異なる点が特徴です。ワークフローの比較は表1にまとめています。

NVIDIAと非NVIDIAワークフローの比較分析

詳細はこちらをご参照ください。

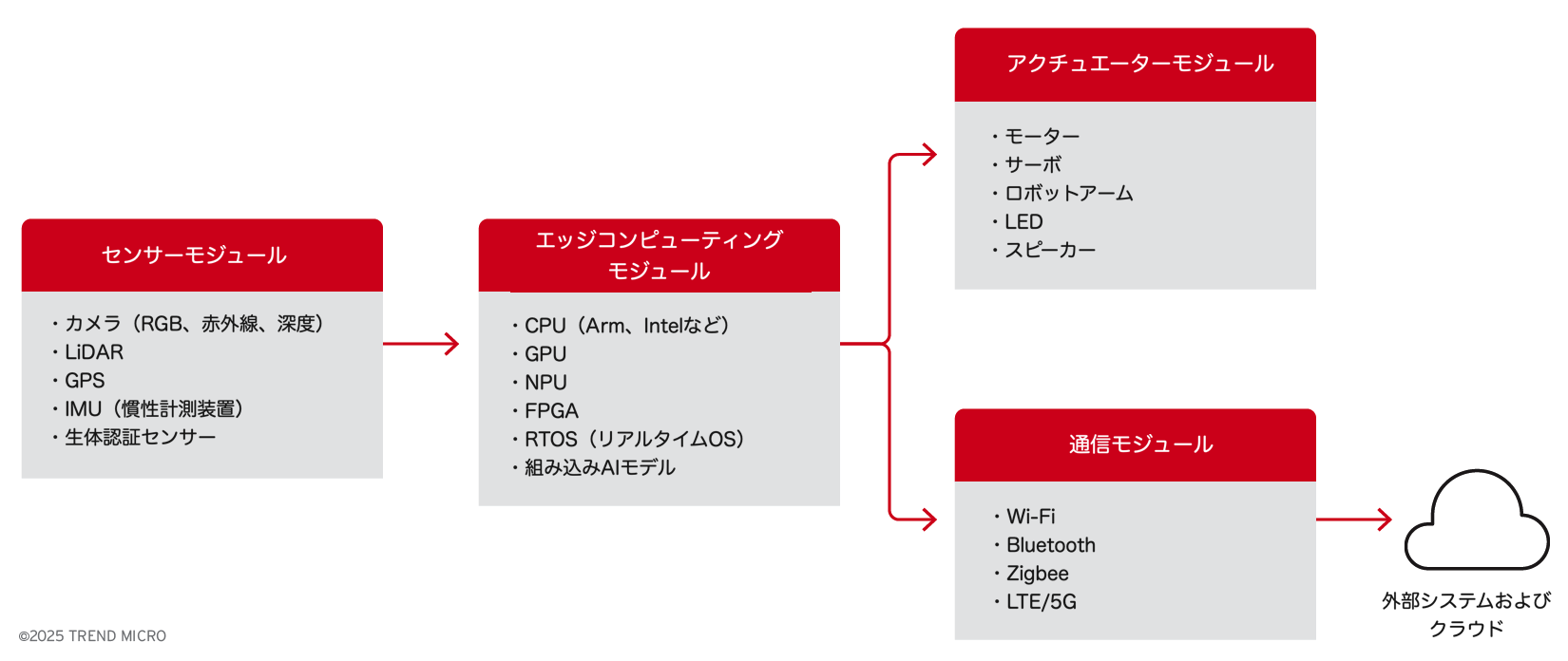

図3は、前回の記事で紹介したエージェンティック・エッジAIシステムの多層アーキテクチャにおけるソフトウェアスタックを示しています。今回取り上げた商用およびオープンソースのツールが、どの層に位置付けられるかを示す目的があります。

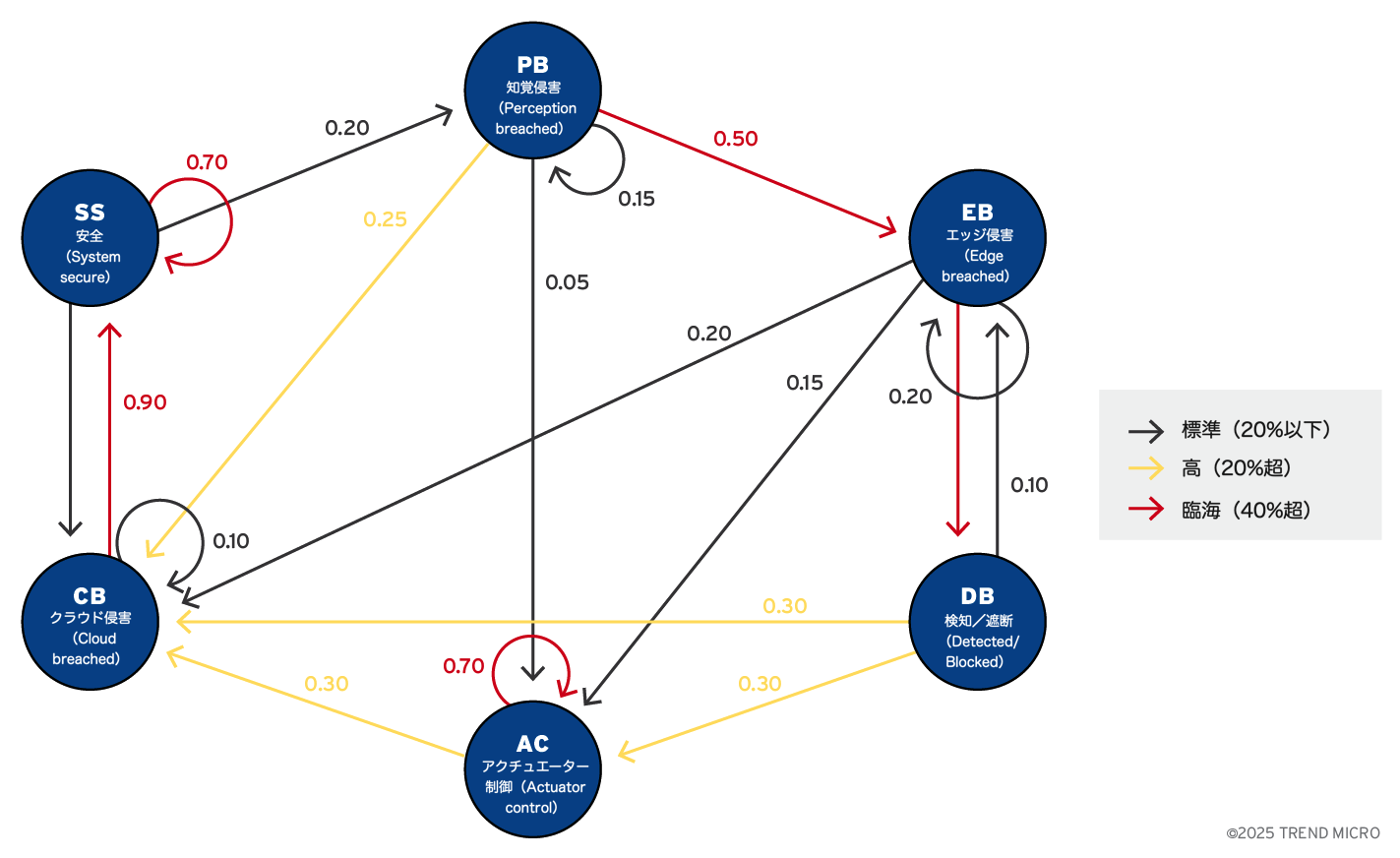

エージェンティック・エッジAIデバイスのセキュリティ状態は、安全(System secure)、知覚侵害(Perception breached)、エッジ侵害(Edge breached)、クラウド侵害(Cloud breached)、アクチュエーター制御(Actuator control)、そして検知/遮断(Detected/Blocked)といった状態を推移します。多くの場合、安全(System secure)の状態が継続します。

初回侵害が成功すると、状態は知覚侵害(Perception breached)へ移行します。続いて侵害が進行すると、エッジ侵害(Edge breached)、クラウド侵害(Cloud breached)へと推移し、最悪の場合はアクチュエーター制御(Actuator control)に至ります。各段階では、監視、ポリシーチェック、ランタイムガードによって検知/遮断(Detected/Blocked)となり、対処後は安全(System secure)へ戻る傾向があります。

セキュリティエンジニアが本モデルを活用する際に着目すべき要素は二つあります。進行確率と排除確率です。進行確率は、知覚層での侵害がエッジ、クラウド、アクチュエーターへ段階的に波及する可能性を示します。

排除確率は、どれだけの頻度で制御が侵害を連鎖から排除し得るかを示します。各段階で検知と封じ込めを強化することで、例えば、知覚(Perception)層でのアテステーション強化、エッジ処理(Edge)層での異常検知、クラウド支援(Cloud)層での最小権限とレート制限、行動(Actuator)層でのインターロックチェックなど、侵害がアクチュエーター制御(Actuator control)へ到達するリスクを抑制できます。

本モデルは簡潔な構成とし、エンドツーエンドの侵害伝播を明確に示すことを目的としています。

開発ツールとワークフローに対するサイバーセキュリティ上の脅威

エージェンティック・エッジAIの開発パイプラインにおける各工程(NVIDIA OmniverseとIsaacによる構築、またはROS 2、Gazebo、PyTorch、ONNXなどによる構築を含む)は、それぞれが固有の攻撃面を持っています。脅威はデジタルツインの生成段階から始まり、学習、デプロイメント、現場での運用に至るまで継続します。リスクがライフサイクルのどの段階で発生するかを把握することが、多層的な防御を行う第一歩となります。

- ステージ1: 仮想3D環境の構築

- 攻撃者が不正なメッシュ、テクスチャ、Universal Scene Description(USD)やUnified Robot Description Format(URDF)ファイルを注入し、隠れたジオメトリや悪意のあるスクリプトを埋め込むことで、後段の知覚処理や制御ロジックを破壊する可能性があります。

- デジタルツインの物理パラメータ(質量、摩擦、照明)が無断で改変されると、学習と実環境の不一致が発生し、現実世界でロボットが予期せぬ挙動を示す恐れがあります。

- 資産リポジトリやクラウドバケットが適切に保護されていない場合、製造プラントのレイアウトやCADモデルなどの機密情報が侵害者に盗まれ、重要な運用情報が露出します。

- デジタルツインのメタデータが改ざんされると、例えば座標フレームやカメラ内部パラメータが変更され、SLAM(自己位置推定と地図作成)やキャリブレーション処理が誤った結果を導く可能性があります。

- ステージ2: 合成データ生成

- 悪意あるデータ生成スクリプトによりドメインランダム化が操作され、安全関連のエッジケースが過少表現されることで、学習モデルが後にそれらを検知できないリスクがあります。

- 合成画像や点群データに意図的な誤ラベリングを施し、攻撃者が選択した条件下でのみ発動するバックドアを仕込む可能性があります。

- 不正なシナリオテンプレート(天候、交通、障害物配置)がOmniverse ReplicatorやUnity、Unrealプロジェクトに挿入されても、検出されずにデータ分布を偏らせる恐れがあります。

- セキュリティが不十分なレンダリングノードやワーカーVMからデータが外部流出し、精緻にラベル付けされたデータセットが競合他社や攻撃者に漏洩する恐れがあります。

- ステージ3: モデル学習と検証

- 攻撃者が限定的なクラスターアクセスしか持たない場合でも、学習勾配の汚染、損失関数の改変、ハイパーパラメータの操作によって、安全でない方向へ最適化を誘導することが可能です。

- GPUやTPUのキューが暗号資産採掘やモデル窃取に悪用され、正当なジョブが計算資源を奪われるだけでなく、重要なモデルアーキテクチャやチェックポイントが漏洩する可能性があります。

- モデル成果物の保存領域におけるアクセス制御が弱い場合、攻撃者が学習済み重みを取得、改ざん、またはすり替え、デプロイ前にトロイの木馬を仕込む恐れがあります。

- シミュレーション検証環境(Isaac Sim、Gazebo、CARLAなど)がリプレイ攻撃や設定改ざんを受けると、失敗ケースが隠蔽され、誤った安全性評価が行われる可能性があります。

- ステージ4: エッジハードウェアへのデプロイ

- TensorRT、ONNX Runtime、OpenVINOなどのバイナリが署名されていない場合、攻撃者が推論エンジンに隠れた層をパッチし、実行時に予測を改ざんするリスクがあります。

- Debianパッケージの改ざん、悪意あるDockerイメージ、偽造されたJetsonやNPUボードなど、サプライチェーンの侵害が発生すると、出荷前からセキュアブートが損なわれます。

- eFUSE設定が未適用、またはUART、JTAG、SWDなどのデバッグポートが開放されたままの場合、物理攻撃者がルートアクセスを得て、ファームウェア窃取やメモリ改変を行う恐れがあります。

- センサーのリアルタイムな欺瞞(GPSドリフト、LiDARシャドー)やRFジャミング、レーザー照射によって知覚が混乱すると、MQTTやCANといった安全性の低い通信チャネルを通じて、攻撃者がアクチュエーター指令送信やテレメトリ窃取を行う可能性があります。

- 資産とデータの保護

- 署名済みアセットの運用。すべてのUSD、URDF、CADファイルに暗号ハッシュと改ざん不能な参照を付与し、不正なメッシュやスクリプトの挿入を防ぎます。

- 読み取り専用かつバージョン管理されたシーンリポジトリ。プルリクエストレビューや自動差分スキャナーにより、物理設定、照明、座標フレームへの無断変更を検出します。

- 信頼実行環境(TEE)内の暗号化モデル保管。推論モデルやキャリブレーションデータをTPM、Intel SGX、Arm CCAなどのエンクレーブに保存し、物理的窃取やコールドブート攻撃を阻止します。

- セキュアなドメインランダム化テンプレート。ランダムシードスクリプトやシナリオYAMLにコードレビューを必須とし、天候や照明、交通設定を攻撃者に操作させないようにします。

- 分離されたレンダリングおよびアノテーション環境。Replicator、Unreal、Gazeboのワーカーを外部送信不可のコンテナで実行し、ジョブ単位のIAMロールを適用することで、データ流出を防ぎます。

- コンポーネントのスキャンと検証

- 保護されたモデルチェックポイントと成果物。CIパイプラインで重みをエクスポートし、署名と保存、検証を自動化して“gold”ステータスへの昇格前に確認します。

- 推論エンジンの実行時アテステーション。TensorRT、ONNX Runtime、OpenVINOバイナリをスキャンして封印し、署名マニフェストと一致しない場合は読み込みを拒否します。

- イミュータブルなコンテナイメージとダイジェスト固定。完全なSHAダイジェストで参照されるOCIイメージのみを使用し、各レイヤーを脆弱性(CVE)およびライセンス問題についてスキャンします。

- 合成データのSBOM(ソフトウェア部品表)とデータセットハッシュ管理。生成された画像、点群、アノテーションを追跡メタデータとSHA-256ダイジェストと共に保管し、改ざんや欠損を検知します。

- デターミニスティック・リプレイ検証。ハッシュ固定されたシミュレーションスイート(Isaac Sim、Gazebo、CARLA)を定期実行し、リプレイ攻撃や設定ドリフトを発見します。

- ハイパーパラメータのガバナンス。チューニング設定をGitに保存し、損失推移や学習率、データ拡張に異常なパターンがないか差分監査を行い、汚染の兆候を検知します。

- ハードウェアとファームウェアの保護

- ハードウェアセキュアブートとJTAG無効化。ブートROMからの信頼連鎖を確立し、生産後にeFUSEまたは樹脂封止によりJTAGやデバッグ端子を無効化します。

- SBOMによるファームウェアサプライチェーン検証。JetsonやNPUのファームウェアにSBOMを組み込み、インストール時に検証することで偽造部品や悪意あるベンダーブロブを阻止します。

- センサーフュージョン異常検知。カメラ、LiDAR、レーダー、IMUを相互照合し、欺瞞、ジャミング、リプレイによる異常を隔離します。

- GPU/TPUアクセスの強化。Rootless Kubernetes、MIG、TDX、SEV-SNPアテステーション、リソースクォータを適用し、暗号資産採掘やサイドチャネル攻撃による専有を防ぎます。

- 強固な相互TLS(mTLS)対応サービスメッシュ。ROS 2 DDS、MQTT、HTTP/2、Ethernet経由のCANをmTLSとSPIFFE/SPIRE IDで保護し、コマンドインジェクションや中間者攻撃を防止します。

- OTAのカナリアテストとロールバック。ファームウェアやモデルの更新を初期は1%未満のデバイスに配信し、異常を監視して問題発生時は署名済みの最終正常版に復旧します。

- システムの監視、制限強化、演習の実施

- 動作許可リストと安全枠の設定。アクチュエーター速度やトルク、センサー範囲、CPU/GPU予算に上限を設定し、逸脱時にソフトウェア停止または物理的緊急停止を実行します。

- 包括的監査ログとSIEM連携。アセットハッシュ、学習損失、センサー統計などの署名付きログをエッジからSOCに送信し、リアルタイム検知を可能にします。

- プライバシー配慮のデータ最小化。テレメトリから個人識別情報を除去し、データ集約時に差分プライバシーを適用、ローカル動作モードを選択可能にすることで影響範囲を抑制します。

- レッドチーム演習。アセット注入、勾配汚染、OTA乗っ取り、センサー欺瞞、物理的改ざんを模擬し、学習内容を継続的な強化に反映します。

4つのステージ全体に統一された多層防御戦略を適用することで、アセット破壊、データ汚染、モデル改ざん、エッジハイジャックを、管理可能で監査可能なリスクへと転換できます。エージェンティック・エッジAIのライフサイクル全体において、自律動作の安全性と知的財産の保全を確保できます。

トレンドマイクロのお客様は、Trend Vision One™ Container Securityを利用し、サンドボックス環境を含むコンテナの実行時保護、脆弱性スキャン、設定不備の検出を実施できます。また、Vision Oneを中央ログ管理やSIEMとの連携に活用し、異常検知を行うことも可能です。

Trend Vision™ One Endpoint SecurityはIoTデバイス上にも展開可能で、OTエンドポイント監視との連携にも対応しています。

Trend Vision Oneサービスとのコンサルティングをご利用いただくことで、セキュリティ態勢の評価を支援できます。

まとめ

エージェンティック・エッジAIはIoTおよびIIoTの将来技術であり、オンデバイスAIハードウェア、小型言語モデル、大型言語モデル(省電力のIoT/IIoTデバイスで動作させるための圧縮、蒸留、量子化されたもの)、そして知覚、認知、学習、行動をエッジで統合する多層アーキテクチャによって、概念段階から実運用へ進みつつあります。

これらのエージェンティック・エッジAIシステムは、リアルタイムの自律性を実現し、クラウド依存を低減し、家庭用ロボティクス、産業オートメーション、防衛分野など新たな市場の創出につながります。一方で、自律性を支える機能が攻撃面を拡大させる要因にもなります。

攻撃者はあらゆる層を標的とする可能性があります。センサー欺瞞、AIモデル汚染、制御チャネルの乗っ取り、クラウドパイプラインへの侵入などが挙げられます。以前公開した記事では、層をまたいだ侵害の連鎖により、有用なエージェントが安全上の脅威へ変わる可能性を示しました。また、広範なツールチェーン、合成データ、継続的な更新に頼る複雑な開発とデプロイのワークフローが、リスクをさらに増幅させます。

セキュアバイデザインのエンジニアリングが重要です。暗号学的に検証されたブート、ハードウェアルートオブトラスト、冗長センサーフュージョン、敵対的耐性のある機械学習、署名付きモデル展開、ゼロトラストネットワーキングを初期段階から徹底する必要があります。開発チームは、シミュレーションからデプロイメントまでのツールチェーンを運用クリティカルなものとして扱い、SBOM、分離されたレンダリング環境、デターミニスティック・リプレイテスト、ハードウェアアテステーションを適用すべきです。

ISO 13849-1、ISO 10218-1/-2、ISO 26262(自動運転向け)などの動作安全規格への準拠は、アクチュエーターの信頼性を測定可能な基準として機能します。これらの制御を統合することで、自律性、耐性、そして何より信頼性を備えたエージェンティック・エッジAIシステムを提供できます。

エージェンティック・エッジAIのビジネス価値は明確です。高速な応答、帯域幅コストの削減、カスタマイズされた顧客体験が挙げられます。一方で、セキュリティ対策を怠れば、物理的被害、データ侵害、規制違反、ブランド毀損といった深刻な影響が生じます。エージェンティック・エッジAIのセキュリティは選択肢ではなく、次の競争上の重要領域です。

参考記事:

Agentic Edge AI: Development Tools and Workflows

By Numaan Huq and Roel Reyes (Trend Micro Research)

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)