サイバー脅威

「多要素認証でも防げない」証券口座乗っ取りにどう備えるか?プロアクティブセキュリティの視点で考える

証券口座の不正アクセスは減少傾向にあるものの、被害は依然として続いています。本記事では、安心できない現状を踏まえ、個人が実践できる対策をプロアクティブセキュリティの視点から考察します。

はじめに

7月7日に金融庁から発表された統計では、インターネット取引サービスへの不正アクセス・不正取引の件数が5月の2,329件から6月は783件と大幅に減少したことが確認されました。被害の減少は良い傾向です。しかし、多要素認証の必須化など証券会社で行っている対策や、日々の報道などによる注意喚起にも関わらず、少なくない規模の被害が継続していると捉えることもできます。残念ながら、まだ安心はできない状況です。本ブログでは、引き続き脅威となっている「証券口座乗っ取り」問題について、個人の立場で行える対策を「プロアクティブセキュリティ」の観点から考察します。

証券口座乗っ取りとインフォスティーラーの関係

「証券口座乗っ取り」が発生する主な原因として、「フィッシング」と「インフォスティーラー」の二つが存在すると考えられています。トレンドマイクロでは、6月26日にブログ「多要素認証の必須化後も減っていない「証券口座乗っ取り」の現状」を公開し、多要素認証の突破を狙うリアルタイムフィッシングの存在が多要素認証必須化後も被害が止まない原因になっている可能性について既に述べました。もう一つのインフォスティーラーも、窃取した情報次第で多要素認証を迂回でき、必須化後も被害が止まらない要因の一つになっている可能性があります。本ブログでは、このインフォスティーラーがもたらすリスクと対策を詳しく解説します。

インフォスティーラーとは

インフォスティーラーとは、「情報窃取専用」のトロイの木馬型不正プログラムです。感染したPCやスマートフォンからブラウザに保存されたID・パスワードやセッションCookieなどの認証情報を短時間で外部サーバへ送信します。情報収集型ハッキングツールとも呼ばれ、キー入力操作情報を記録するキーロガーもこの種類に属します。これらは一般的に画面に目立つ兆候を残さず、利用者は感染に気付きにくいという特徴があります。

感染経路は、不正広告や海賊版ソフトのインストーラー経由が多く、最近ではClickFixとも呼ばれる偽のCAPTCHA(キャプチャ)を利用した手法による感染事例も増え問題になっています。攻撃者は画面に「私はロボットではありません」といった偽CAPTCHAを示し、その操作によって悪意あるPowerShellコマンド実行を誘導することでインフォスティーラーの感染に導きます。

代表的なファミリーには、「Lumma Stealer」や「RedLine Stealer」、「StealC」があり、Malware-as-a‑Service(MaaS)形式で開発・ホスティング・C2インフラ・サポートまでがセットで提供されます。窃取された情報は、闇市場で売買され、不正ログインなど別の攻撃に悪用されることが多く、ランサムウェアやAPT攻撃での利用も報告されています。

<関連記事>

・情報窃取型マルウェア「Lumma Stealer」が回避戦略を刷新して活動再開

どのように証券口座乗っ取りを可能にするか

攻撃者は闇市場で入手した認証情報を使い、本人になりすまして証券会社のサイトにログインする可能性があります。特に、ID・パスワードだけでなく「セッションCookie」を盗む点に注意が必要です。セッションCookieとは、ログイン後にブラウザに一時的に保存される「認証済みであることを示す証明書」のような情報です。証券会社のサイトにログインすると、ユーザー名やパスワードを毎回入力しなくても操作を続けられるのは、このセッションCookieがサーバー側に「この人はすでに認証済みです」と伝えているからです。このセッションCookieが攻撃者に盗まれると、本人になりすましてそのまま口座にアクセスできてしまう恐れがあります。

攻撃者は闇市場で入手したこのセッションCookieを「パス・ザ・クッキー」と呼ばれる手法で別の端末にインポートし、証券サイトにそのままアクセスすることで、多要素認証(MFA)が有効な口座でも、追加コードを求められずに本人になりすましてログインできます。取引には「取引パスワード」など追加の認証が必要な場合でも、「Form-Grabbing」と呼ばれる機能などによって過去にWebフォームに入力した取引パスワードが盗まれていたり、利用者によって入力を省略する設定にされていたりする場合があり、完全に安全ではありません。こうして乗っ取られた口座は、流動性の低い株を高値で大量購入して攻撃者が別口座で売り抜ける「ポンプ&ダンプ(Pump and Dump)」や、資金の即時出金に利用される可能性があります。米FBIも「Cookie盗難は多要素認証を迂回する手口として急増している」と警告しているように、多要素認証の有無にかかわらずインフォスティーラー対策が不可欠となっています。

インフォスティーラーによって収集された日本の証券口座の情報

報道では、6月末時点で不正取引が発生した証券会社の数は17社とされています。ところが、トレンドマイクロが5~6月に観測した詐欺SMS経由のフィッシングサイトは、わずか6社しか標的にしていませんでした。メールなどSMS以外の誘導まで含めて調査期間を2024年12月以降に広げると、フィッシングサイトが確認できたのは合計で17社になりましたが、その内訳は被害の公表状況と一部で一致していないことがわかりました。両リストを突き合わせると、不正取引が公表されているのにフィッシングサイトが見つかっていない会社がある一方で、フィッシングサイトが存在したのに被害が報じられていない会社も複数存在します。このような齟齬は、フィッシング以外の侵害経路が存在した可能性を示唆しており、インフォスティーラーがその有力な候補として浮かび上がります。

インフォスティーラーは、実際にどれくらい証券口座のログイン情報を盗んでいるのでしょうか? 正確には分かりませんが参考値として、ここではイスラエルのサイバーインテリジェンス企業Hudson Rockが提供するインフォスティーラーの漏洩データ分析AIツール「CavalierGPT」が示すデータを見てみます。CavalierGPTは、インフォスティーラーに感染した被害者のデータを解析し、関連するドメイン・メール・IP・ユーザー名に基づいて脅威インテリジェンスを提供するツールです。CavalierGPTでは、同社が運営するインフォスティーラーによる流出被害を可視化する情報データベース/レポートサイト「Infostealers.com」を含む複数のデータソースをもとに、調査対象のドメインがインフォスティーラーの被害に関係していないかを分析できます。このCavalierGPTを利用して2025年7月25日時点で日本の主な証券会社の漏洩数を調査すると、次のような結果が得られました。

インフォスティーラー感染によって日本の証券会社の認証情報等が流出したユーザー数(2025年7月25日時点、CavalierGPTによる調査)の詳細はこちらをご参照ください。

ここで示されている件数の正確性や、実際に悪用可能な状態であったか、およびその中のどれだけが実際に口座乗っ取りに悪用されたかはわかりません。この結果では、 A社およびB社の顧客については、多数の認証情報の漏洩が確認されていますが、これらは外資系証券会社です。そのため、漏洩データには海外顧客が多数含まれている可能性があります。それらを除いて見ると、C社およびD社の顧客からの漏洩件数が際立って多い状況です。一方で、X社およびY社はいずれも被害が公表されている会社ですが、顧客からの漏洩はゼロでした。また、顧客からの漏洩が確認されていても被害が確認されていない会社が存在しているのも、興味深い点です。

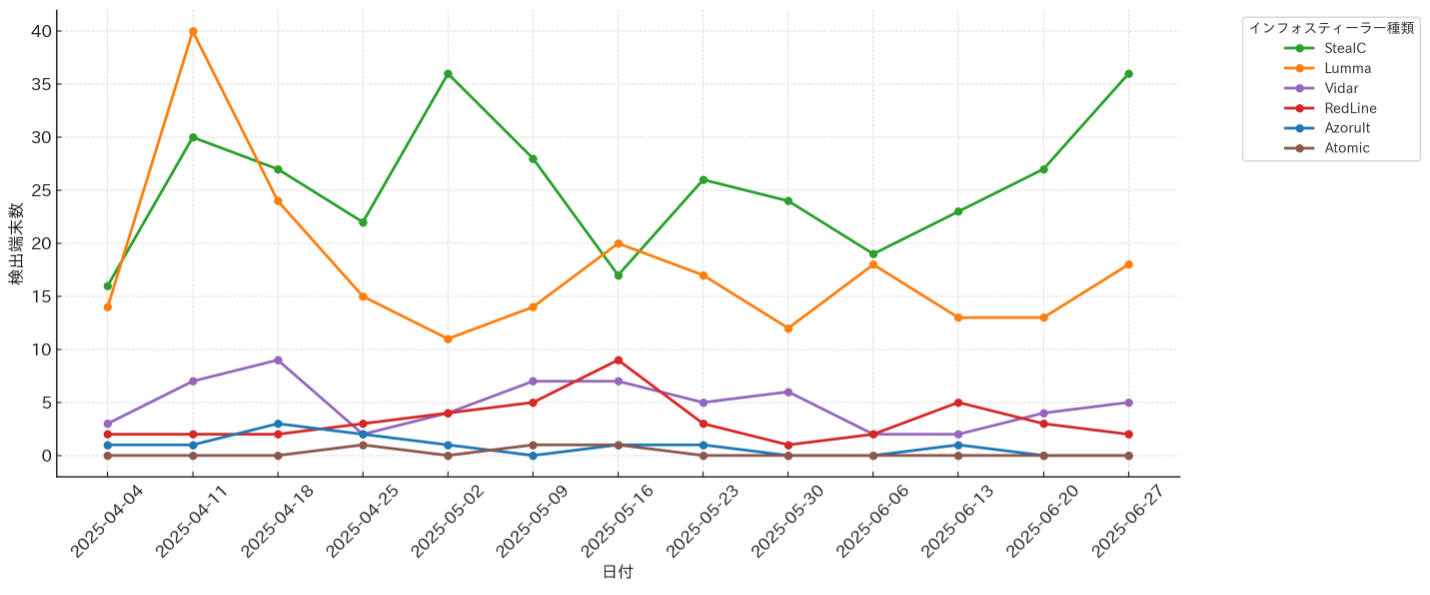

日本でのインフォスティーラー感染状況を推測するため、ここで示されている各インフォスティーラーに対して、トレンドマイクロが確認した4月から6月の日本での検出数(端末数)の週次での推移を以下に示します。

これらは検出しブロックした端末数であるため、感染被害を表す件数ではありません。しかし、日本でもこれらのインフォスティーラーが継続して観測されていることは確かです。したがって、 CavalierGPTの調査結果と合わせて考えると、国内においてもインフォスティーラーによる感染被害が一定程度発生している可能性は十分にあると言えるでしょう。なお、調査期間中の検出端末数では、StealCとLummaが突出していました。また、他の種類も含めて各インフォスティーラーは、全体的に一定のシェアで安定して観測されている状況です。

個人ができるプロアクティブな対策

プロアクティブセキュリティとは、サイバー攻撃が発生する前に、リスクを予測・特定し、リスクを低減する対策を講じることで被害を未然に防ぐ、または被害を最小限に抑えることを目指す、サイバーセキュリティに対する先制的なアプローチです。

プロアクティブセキュリティの考え方では、先回りの予防策として、どこにリスクがあるかを特定、可視化し、優先順位をつけて許容できるレベルまで低減します。組織のサイバーセキュリティでは、Agentic AIサイバーセキュリティプラットフォーム Trend Vision One™ - Cyber Risk Exposure Management(CREM) を利用することで、このプロアクティブなリスク管理を容易に行うことができます。組織でのプロアクティブセキュリティの必要性、特に露出管理と検知・対応能力の役割については、こちらのブログをご覧ください。ここでは、この考え方を個人が証券口座乗っ取りへの対策にどのように適用できるかを考察します。

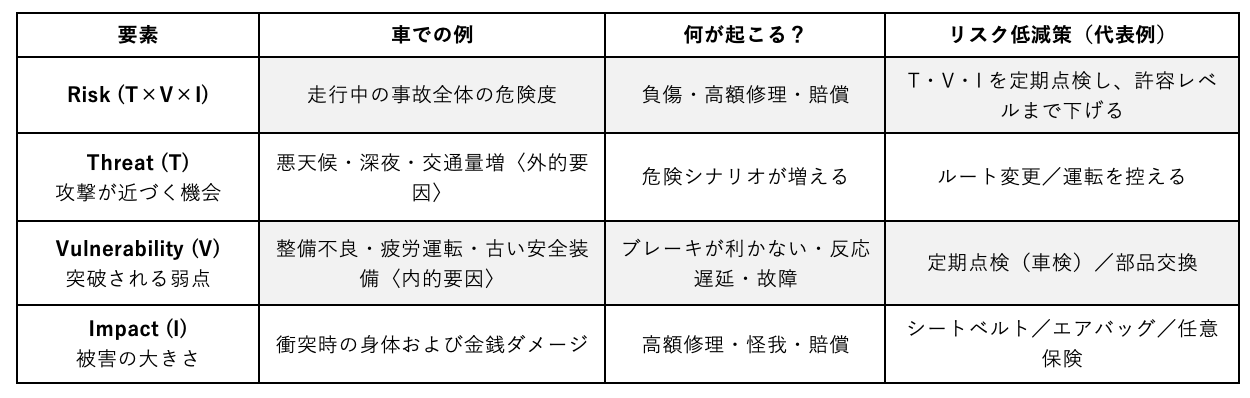

リスクは、「脅威の存在(Threat, T)」、「突破されやすさ(Vulnerability, V)」、「与える影響の大きさ(Impact, I)」の三つの要素の掛け算で決まる(Risk = T × V × I)、という考え方が基本です。この考え方は、組織向けのサイバーリスク管理においても広く採用されており、たとえばトレンドマイクロが提供するCREMでは、攻撃状況(Threat)や脆弱性・露出度(Vulnerability)を含んだ多因子的な評価である「攻撃が成功する可能性(Likelihood)」と「攻撃成功時の影響(Impact)」の2軸でリスクスコアを計算しています。

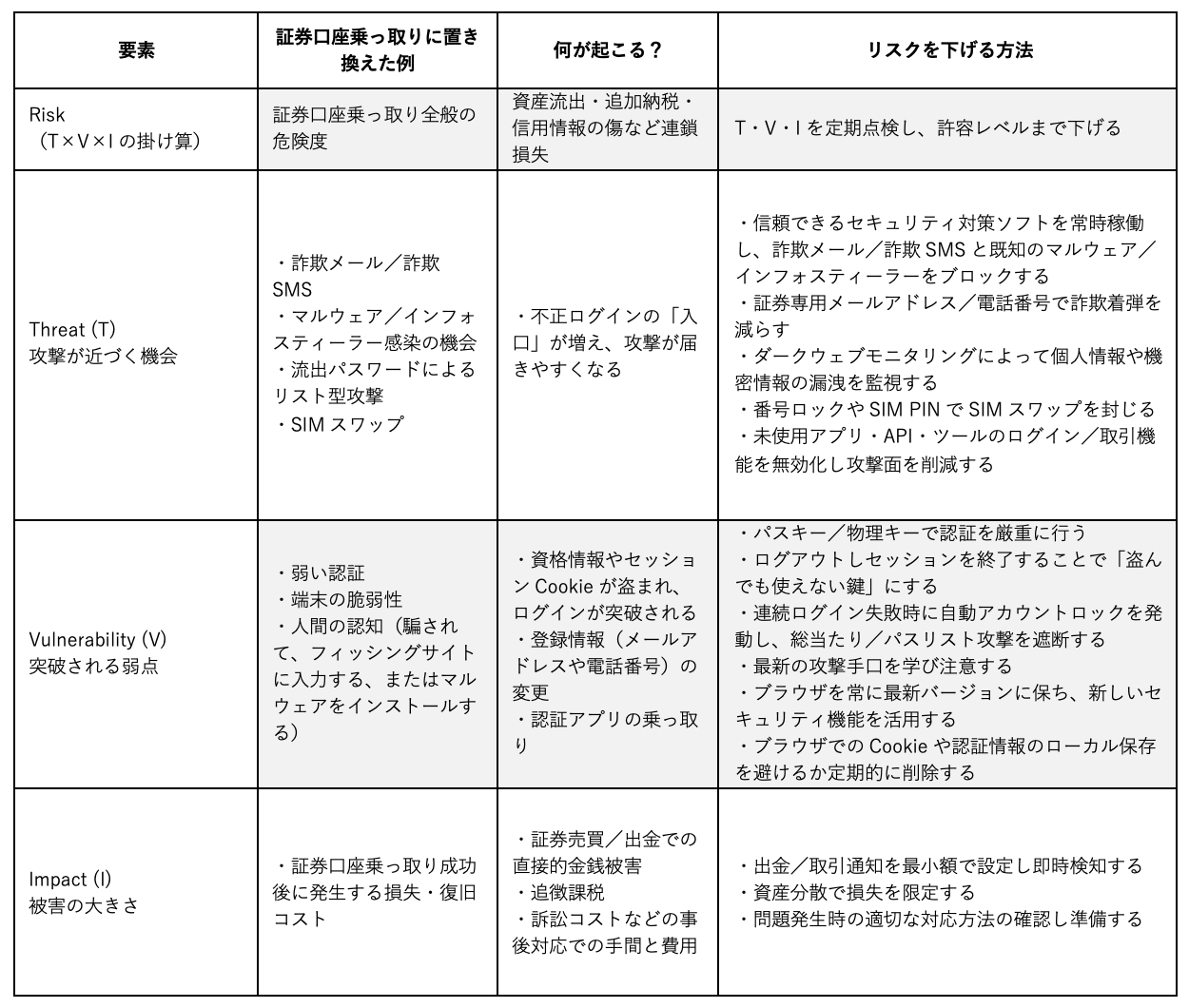

したがって、リスクを下げるにはこれら三つの要素それぞれに対して、「脅威(攻撃)に近づかない(Tを下げる)」「突破されない仕組みにする(Vを下げる)」「もし突破されても被害を最小限に抑える(Iを下げる)」という観点でリスクを下げていきます。証券口座は一度破られると資産流出や追加納税まで連鎖しやすく、損失(Impact)が大きくなりやすい特徴があるので、TやVを下げることはもちろん、Iを下げる、つまり、仮に被害を受けても最小限に抑えるという観点での対策も重要です。そして、状況は常に変化するので、リスクの特定と低減は定期的かつ継続的に行うことが大切です。

このコンセプトを理解しやすくするため、車の事故のリスクに例えてみましょう。攻撃が近づく機会(Threat)は、悪天候・深夜・交通量増などが当てはまります。突破される弱点(Vulnerability)は、整備不良・疲労運転・古い安全装備など、そして被害の大きさ(Impact)は衝突時の身体および金銭ダメージなどが該当します。そしてこれらのそれぞれに対して、下図のようにリスクを低減する方法が考えられます。

このフレームワークを、証券口座乗っ取りに当てはめると以下のようになります。

そして大切なのは、設定や習慣は時間がたつと少しずつゆるむ、ということです。例えば、タイヤは少しずつ空気が自然に漏れたり摩耗が進んでいくので、定期的なメンテナンスが欠かせません。車が定期点検や車検を受けることで故障を未然に防ぎ安全な走行を維持するのと同じように、サイバーセキュリティに対しても定期的・継続的に見直し、最新の攻撃手口や対策方法を知るなど、定期的にチューニングすることが不可欠です。このようなメンテナンスには手間とコストがかかりますが、ベネフィットとのバランスを考えて、リスクを許容できるレベルに収めるよう自分で積極的に制御することが、プロアクティブセキュリティの肝となります。

<関連記事>

・すぐ役立つ!フィッシング詐欺を見抜くためのポイントとは?

プロアクティブセキュリティのための海外事例研究

2025年に日本で初めて大規模に報じられた「証券口座乗っ取り」と類似の事例は、海外に存在するのでしょうか?

他人の口座をハッキングし(Hack)、低流動株を大量に買って価格を“ポンプ”アップ(Pump)、直後に自分の在庫を高値で売り払う(Dump)ことで不正利益を得るスキームは、「Hack, Pump And Dump」と呼ばれ、古くから存在しています。この「Hack, Pump And Dump」の主な事例を以下のように示します。

海外における主なHack, Pump & Dump型証券口座乗っ取り・相場操縦事例とそのリスク構造(T・V・I)別分析の詳細はこちらをご参照ください。

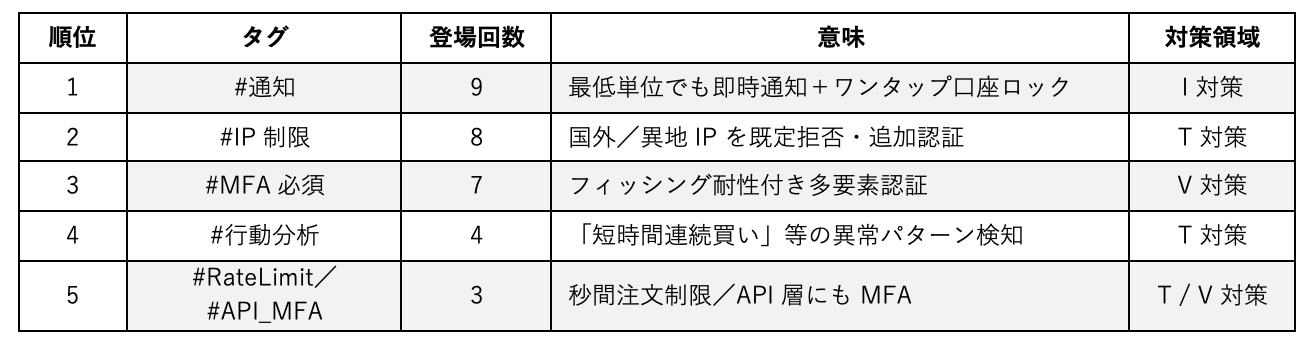

示唆される対策で示したタグの登場回数と意味、対策領域を以下に示します。

海外の事例を紐解くと、「Hack, Pump And Dump」と呼ばれるような、証券口座への不正ログインと相場操縦を組み合わせた攻撃は、過去に多く発生していたことがわかります。例えば、U.S. Department of Justice(DOJ)やThe Federal Bureau of Investigation(FBI)は、2010年に「Hack, Pump And Dump」スキームで2006年に発生した事件での容疑者の有罪判決について発表しています。そして、このような被害を受けた結果として、対策や指針も整備が進んでいました。環境の違いはあるとしても、日本が参考にできる点は多く存在します。休眠口座やAPIキーの悪用といった、今後日本でも問題になる可能性がある事例も存在しています。米証券自主規制団体FINRAが警告するなど、資産管理ソフトや複数口座連携サービス、とりわけスクリーンスクレイピング型ではID・パスワード流出リスクが知られています。さらに、より安全とされるAPI連携でも、暗号資産取引所のAPIキーを作成・窃取して残高を送金したCopperStealerの手口のような実被害が報告されています。

とはいえ、個人の立場で海外での出来事まで情報収集し必要な対策を講じることは難しいでしょう。結果として、このような情報収集と対策は証券会社や監督官庁に期待することになります。しかし、個人としても、新しい安全対策の導入に積極的な証券会社を選ぶなど、セキュリティを証券会社選びの基準にすることはできます。そして、証券会社が推奨するセキュリティ対策を積極的に適用するなど、安全性を高めていく姿勢を持つことが大切です。

2025年、日本で初めて大規模に報じられた証券口座乗っ取りは、世界の事例に照らすと決して新しい攻撃ではありませんでした。世界では過去に何度も同様の被害が発生しており、攻撃パターンも、リスクを抑える方法も既に明らかになっていました。

にもかかわらず、今回日本が狙われたのは、

- SMS認証が主流で強固な認証が一部に限られていた

- 海外の流動性の低い株が制限なく取引できた

- 通知設定が緩く異常に気付きにくかった

といった「攻撃が成功しやすい環境」が残っていたからでしょう。「防御が手薄な投資初心者が一気に増えた」ことも、攻撃者にとっては好条件です。対策が徹底されている国での攻撃の継続が難しくなった攻撃者にとって、日本の状況は格好の標的に映った可能性があります。「攻撃しやすく、利益が大きい」と思われると、攻撃者に狙われやすくなります。

AIの時代に突入した現在、自動翻訳技術の進化や生成技術によって、国境を越えた攻撃の難易度は大幅に下がっています。言語の壁や時間差といった「自然の防壁」はほぼ失われ、海外の攻撃者が日本を標的にするハードルはかつてないほど低くなっています。結果として、海外での動向や取り締まりの変化は、極めて短期間で日本の脅威環境(T)にも影響を及ぼすようになっています。

例えば、中国では2024年に前年比53.9%増の7万8000人が電信詐欺で起訴されました。これは中国国内の詐欺グループへの圧力が飛躍的に高まったことを示しています。詐欺の取り締まり自体は望ましいことであり、またこれが日本にどのような影響を実際に与えたのかは分かりません。しかし、一般的にこのような取り締まりの強化は、その国の詐欺グループが矛先を自国以外に向けるきっかけになる可能性があります。そして、相場操縦で得た違法利益が「株式の売却益」という正当な収益に見え、利益獲得と資金洗浄(マネーロンダリング)を同時に達成できるPump&Dumpは、資金フローによる追跡をかわしたい犯罪者にとって魅力的な選択肢になります。

こうした時代に必要なのは、「人の振り見て我が振り直せ」という発想です。他国の教訓から学んで先回りして対策し、日本を攻撃するのは投資対効果として割が合わないと攻撃者に思わせることが重要です。金銭目的の攻撃者は、経済合理性で比較して標的を選定します。攻撃者に日本は「割に合わない標的」だと印象付けるような、堅牢かつ迅速な対応体制を、個人も社会も備えていくことが求められます。

<関連記事>

・ClickFix(クリックフィックス)とは? 多様な攻撃に悪用されるソーシャルエンジニアリングの手口

まとめ:プロアクティブにリスクを下げるとは

ここまで、「証券口座乗っ取り」問題について、個人の立場で行える対策を「プロアクティブセキュリティ」の観点から考察してきました。リスクは「T(脅威/Threat)× V(脆弱性/Vulnerability)× I(影響/Impact)」の掛け算で決まります。問題をリスクとして捉え、T・V・Iに分解し、それぞれの因子を下げる具体策を講じることで、リスクを低減することができます。

- T(脅威)を遠ざける:信頼できるセキュリティソフトを常駐させ、詐欺メールやSMS、インフォスティーラーなどをブロックすることで、攻撃が届く前に防ぐことが可能です。証券専用のメールアドレスや電話番号を使い分けて、攻撃対象になりにくくする工夫も有効です。

- V(脆弱性)を減らす:多要素認証・パスキー・物理キーなど追加のセキュリティ機能を積極的に利用しましょう。また、これらの機能を提供する証券会社を選ぶことも大切です。端末のOS・ブラウザを最新に保ち、ブラウザに保存されるCookieや認証情報を定期的に削除することで、インフォスティーラー被害のリスクも抑制できます。

- I(影響)を抑える:取引や出金の通知を最短間隔で受け取り、異常時には即時ロックできる体制が有効です。資産を一つの口座に集中させず複数の証券会社に分散することで、仮に被害に遭っても損失の上限を抑えることができます。台湾では、偽投資詐欺被害に遭った母と娘が自ら命を絶つという痛ましい事件がありました。影響は、金銭的だけでなく精神的にも深刻に及ぶ恐れがあり、Iを抑える備えは欠かせません。

そして最も重要なのは、「受け身で守られる」のではなく、「自ら選んで備える」という主体的な姿勢です。安全は「無料」では手に入りません。監督官庁が義務づける安全策や業界ガイドラインは、自動車にたとえれば自賠責保険のような最低限のラインで、その上には、任意保険レベルの上乗せの安全装置が存在します。どこまでのリスクを許容し、どこまで追加コストを払うか、そのためにどの証券会社を選ぶかは、私たち一人ひとりの選択です。新車や高級車には多くの人が自然と車両保険をかけるように、価値が高いもの・失いたくないものに「上乗せの安全」を用意することは、現実的な選択です。同様に、大口の資産を預ける際はもちろん、たとえ少額でも自分にとって大切な資産を扱うときには、コストをかけてでも追加の安全策を用意しておくことが、十分に現実的な選択となるはずです。

利用者は今や、手数料だけでなく「どこまでT・V・Iを下げられるか」で証券会社を選ぶ時代です。「プロアクティブ」に、つまり主体的かつ先回りでリスクをコントロールする姿勢こそが、「証券口座乗っ取り」に対する有効な対策となります。

<関連記事>

・プロアクティブセキュリティとは?

おわりに:「失敗は成功のもと」から「備えあれば憂いなし」へ

ここまでお読みいただいた方の中には、すでに被害に遭われた方、または身近な人が被害を受けた方もいらっしゃるかもしれません。まずお伝えしたいのは、被害を受けたことは決して恥ずべきことではなく、責められるべきでもないということです。多くの攻撃は非常に巧妙で、注意していても防ぎきれない場合があります。悪いのはあくまで攻撃者であり、被害者ではありません。大切なのは、被害を受けたとしてもそこで立ち止まらず、リスクを見直し、次に備えることです。被害届を出すことや、警察・証券会社に協力することは、同じような被害の再発を防ぐうえでも意味のある行動です。そうした一人ひとりの行動が、社会全体のT(脅威)を下げる力になります。被害を受けたことは、失敗ではなく「次に備えるためのきっかけ」です。「失敗は成功のもと」という言葉の通り、その経験が未来の防御力になります。だからこそ、「備えあれば憂いなし」という言葉もまた、今の私たちに必要な姿勢を教えてくれます。

リスクをゼロにすることはできません。しかし、プロアクティブに備え、主体的に選び取ることで、リスクを確実に下げることは可能です。セキュリティは「誰かが守ってくれるもの」ではなく、コストをかけてでも「自分で選んで備えるもの」。この意識の変化こそが最大の防御となります。このように個人の意識が変わったとき、証券会社側は自らセキュリティへの投資を増やしてガイドラインを超える多層防御や補償制度を整えることで差別化し、「顧客に選ばれる存在」へと進化できます。

具体的には、セッションの有効期限を短縮し、Cookieの使い回しを防止する設計や、ワンタップで口座を凍結できる機能、異常な取引を検知する仕組みの強化、リスクが高いと判断した場合に追加認証を求めるリスクベース認証などは、利用者のリスクを大きく下げることにつながります。また、バンキングトロジャンなど不正送金問題と戦ってきた歴史を持つ銀行の取り組みが参考になります。例えば、みずほ銀行やりそな銀行では、送金内容と署名を暗号的に結びつけることでなりすまし・改ざんを防げるトランザクション認証(動的署名)を法人ネットバンキングで採用しています。証券会社がこのような高度な対策を希望する個人ユーザーが選択できるようにすれば、不安を抱く利用者も安心して取引できるでしょう。

さらに、社会全体としても取り組むべき課題があります。香港では、証券口座を悪用して株価操作を行っていた犯罪グループが摘発され、T(脅威)を社会的に減らすことにつながりました。攻撃者にとってのリスクやコストを高めることが、社会全体の安全性向上に直結します。証券口座を通じた個人資産の海外流出は、単なる個人の損失にとどまらず、日本経済全体にとってのリスクにもつながります。その脅威に対抗するには、利用者、証券会社、監督官庁など関係者のすべてがプロアクティブセキュリティの視点を共有し、攻撃が起きる前提で先手を打つ文化を醸成することが欠かせません。「問題が起きる前提で備える」プロアクティブセキュリティの視点が、今後ますます重要になっていくでしょう。

個人のお客様向けセキュリティ対策製品

詐欺対策に特化したスマホ向け防犯アプリ:トレンドマイクロ 詐欺バスター

包括的なセキュリティ対策ソフト:ウイルスバスター トータルセキュリティ