Cyber Risk

プロアクティブセキュリティ:露出管理と検知・対応能力の役割

サイバー攻撃の高度化と常態化が進むなか、「検知と対応」を中心としたセキュリティの考え方では、もはや被害の発生を十分に防ぎきれない状況が生まれつつあります。こうした現状を踏まえ、攻撃が発生する前の段階からリスクを把握し、先手を打つ取り組みの必要性が高まっています。

エグゼクティブサマリー

サイバー攻撃の高度化と常態化が進むなか、「検知と対応」を中心としたセキュリティの考え方では、もはや被害の発生を十分に防ぎきれない状況が生まれつつあります。こうした現状を踏まえ、攻撃が発生する前の段階からリスクを把握し、先手を打つ取り組みの必要性が高まっています。

本記事では、190のエンタープライズ組織の実データを用い、サイバーリスクの露出の度合いを表す Trend Vision One™ - Cyber Risk Exposure Management (CREM) の「露出指標(Exposure Index)」と「Trend Micro™ Managed Detection and Response(MDR)の利用有無」が損害発生率に与える影響を統計的に分析しました。その結果に基づき、プロアクティブなセキュリティの備えの構築に向けた主要な知見と提言を示します。

主な知見:

- 露出が高いと損害発生リスクが大幅に増加:露出が高い組織は、露出が低い組織と比べてサイバー攻撃による損害(MITRE ATT&CK フレームワークで定義された TA0010「Exfiltration(情報流出)」や TA0040「Impact(影響)」に該当する被害)を被る可能性が最大で2.6倍高くなります。

- MDR 単体でも損害発生率が抑えられる傾向:MDR を利用している組織では、統計的有意性が明確には確認されなかったものの、損害発生率が全体的に抑えられる傾向が観測されました。

- 最も安全な構成はMDR と低露出を組み合わせた組織:MDR と低露出を組み合わせた組織では、損害発生率を13.3%にまで抑えられることが確認されました。これは SOC や MDR の価値を最大化するために、まずリスク低減に注力すべきことを示しています。

セキュリティの備えの強化に向けた主要な提言:

- リスクを可視化し、低減する:CREMなどを活用し、脆弱性や設定ミスを特定、ビジネス影響度に基づく優先順位を付与して、体系的にリスク露出を低減します。

- 検知と対応の備えを強化する:Extended Detection and Response (XDR) を導入し、自社SOC運用またはMDRベンダーへの委託による運用体制と、インシデント対応手順・関係部門の意思決定フローを整備することで、迅速かつ確実なインシデント対応を構築します。

- リスク管理とインシデント対応を統合し、プロアクティブ文化を醸成する;リスク管理とインシデント対応運用を一体化して継続的改善を支援し、組織全体にセキュリティ意識と俊敏性を浸透させることで、プロアクティブなセキュリティ文化を根付かせます。

次に取るべきアクション:

- CREMを活用してリスク露出を定量的に可視化し、優先順位に基づいて着実に低減する

- 自社SOC運用またはMDRベンダーへの委託で、XDRによる検知・対応の備えを構築する

- 必要に応じてCyber Risk Advisory Services(CRAS)のような外部専門家の支援を受け、自社に最適なプロアクティブなセキュリティの備えを戦略的に設計する

注: 2025年7月現在、CRASは日本国内では未提供です。

プロアクティブなセキュリティとは、未来を正確に予測することではなく、予測不能な事態に常に備え、対応できる状態を標準化することです。「何も起きなかった」という静かな成果を支えているのは、日々の備えと行動の積み重ねにほかなりません。その第一歩を今ここで踏み出すことが、組織のサイバーレジリエンスを確立する出発点となるでしょう。

はじめに:SOCは露出管理を活用できるか?

サイバー攻撃が高度化し常態化する現在、組織が「検知と対応」を強化するだけでは被害を完全に食い止めることが難しくなっています。結果として、深刻な影響を受ける組織も少なくありません。「受け身の対応」から「先回りしたリスク管理」へと進化する必要があるという議論が進んでおり、そこで注目されるのがサイバーリスク露出管理です。攻撃が発生した後に速やかに対処して被害の拡大を防ぐ取り組み(リアクティブ=事後対応)も依然として重要ですが、攻撃や被害が起きる前からリスクを把握・制御し、事前に手を打つ取り組み(プロアクティブ=先回りの予防策)によって、より高い安全性と被害の抑制が期待できます。

本記事では、190のエンタープライズ組織における実データを用いて、リスク露出とMDRの活用が損害発生率にどのように影響するかを統計的に分析します。そしてその結果をもとに、「プロアクティブなセキュリティの備えとは何か?」を多角的に考察し、組織が今後どのように備えるべきかを具体的に提案します。

SOCとは:SOCとは「Security Operation Center」の略称で、組織内でセキュリティの監視・脅威検知・インシデント対応を自社の専任チームが行う施設や部門のことです。自社内で24時間365日、SIEMなどのツールを用いてネットワークやシステムのログをリアルタイムで監視し、攻撃の兆候を早期に検知して迅速な対策を実施します。SOCは、組織全体のセキュリティの備えを強化し、被害を最小限に抑えるための中核的な役割を担っています。

MDRとは:MDRとは「Managed Detection and Response」の略称で、セキュリティの監視・脅威検知・インシデント対応を外部の専門チーム(ベンダー)が代行するサービスのことです。組織内だけでSOCを運営するのが難しい場合や、高度な脅威への対応能力を補完したい場合に利用されます。MDRはSOCそのものではありませんが、「SOCが提供する検知・対応機能を外部委託するサービス」であり、SOCの機能を外部化したサービスであると言えます。トレンドマイクロが提供するMDRサービスについての詳細は、「MDR(Managed Detection and Response)とは」を参照してください。

露出指標(Exposure Index)とは:露出指標とは、組織の脆弱性やセキュリティ上の欠陥が外部にどの程度晒されているかを表す指標です。未パッチの脆弱性、不適切なセキュリティ設定、インターネット経由でアクセス可能なシステムなどの要素から計算されます。これは、サイバーリスク指標(Cyber Risk Index、CRI)を構成するサブ指標のひとつで、他に「攻撃指標(Attack Index)」「セキュリティ構成指標(Security Configuration Index)」があります。

トレンドマイクロの Trend Vision One™ - Cyber Risk Exposure Management (CREM)では、露出指標は0から100のスケールで評価され、スコアが高いほど組織の露出の度合いが高く攻撃者が「狙いやすい」状態であることを意味します。したがって、露出指標の把握は、攻撃リスクの「早期警戒」として重要な意味を持ちます。より詳細なリスク要因やリスク指標の計算方法については、以下のリンクをご参照ください。

- オンラインヘルプセンター「リスク指標の概要」:リスク指標の構成要素について

- テクニカルレポート「セキュリティ体制の現状を動的に可視化するリスクスコアの解説」:リスク指標の計算方法について

分析の概要:何をどのように分析するのか?

この分析では、組織がサイバー攻撃で損害を受けるリスクに対して、どのような条件が影響しているかを検証します。特に、MDRの利用有無と露出の高低が、損害の発生にどう関係しているかに注目しました。詳細な分析手法、データのスコープ、損害の定義、および使用した統計指標について、以下に説明します。

分析対象とデータセット

この分析では、トレンドマイクロのAI-Powered エンタープライズ サイバーセキュリティプラットフォーム Trend Vision One™のExtend Detection and Response(XDR)とCyber Risk Exposure Management(CREM)によって収集されたテレメトリデータを使用しました。このテレメトリデータから、以下の条件で抽出してデータセットを構成しました。

- 2024年の年間を通してトレンドマイクロのXDRおよびCREMを利用

- 2024年の年間を通してエンドポイント・メール・ネットワークの3種類すべてのセンサーを導入

- 従業員規模が500以上かつ10,000未満(中小規模と超大規模の組織を除く)

- MDRサービスの利用/非利用を問わず含む

3種類のセンサーの利用と従業員規模を条件に入れているのは、分析対象組織の収集データの質を揃えるためです。攻撃検知のためのセンサーが少ないと攻撃に対する可視性が低下し、統計分析に必要な十分なデータが得られない可能性があります。また、小規模組織と超大規模組織では IT 環境やセキュリティリソース(人員・技術・予算など)の性質が大きく異なる可能性があります。

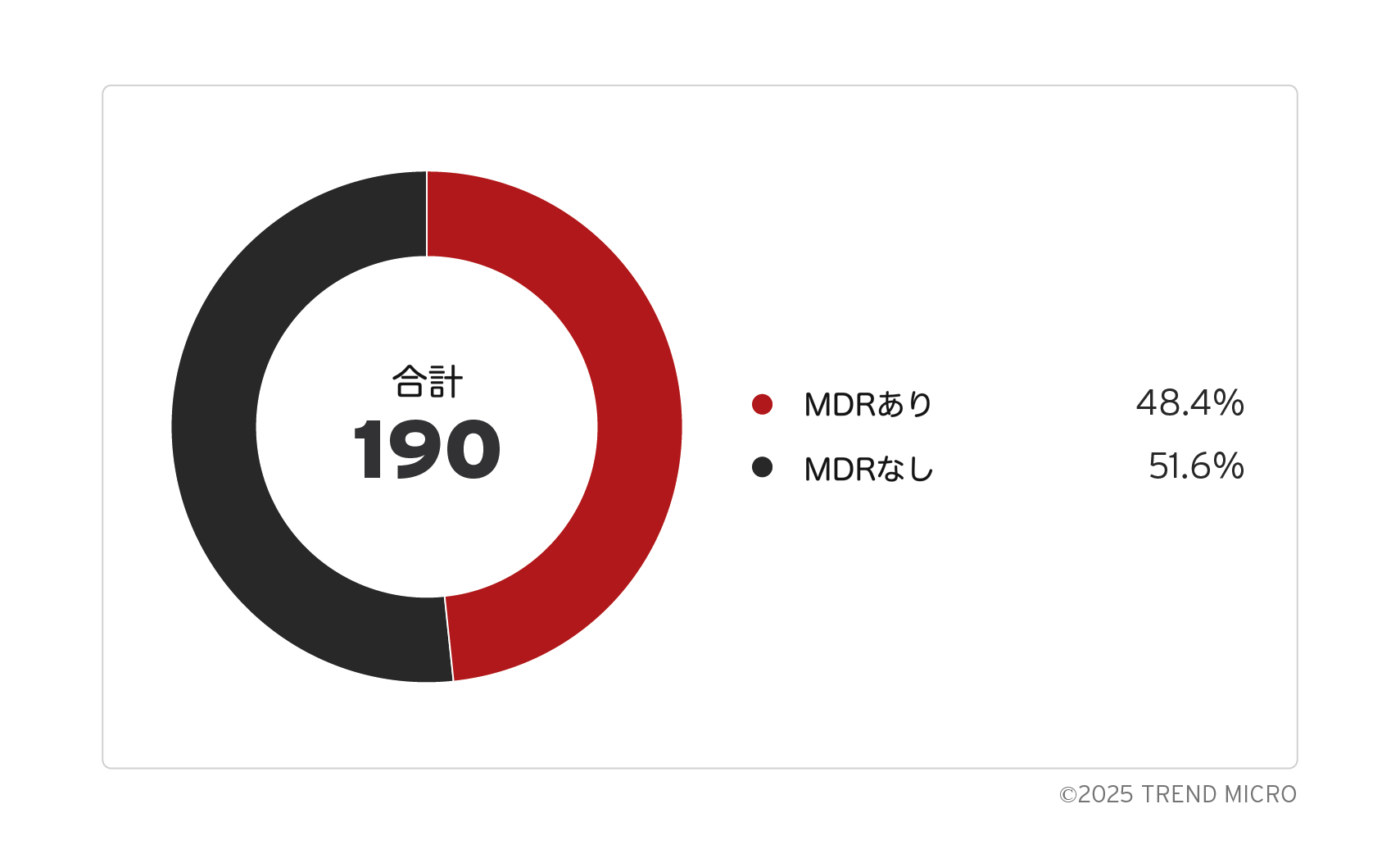

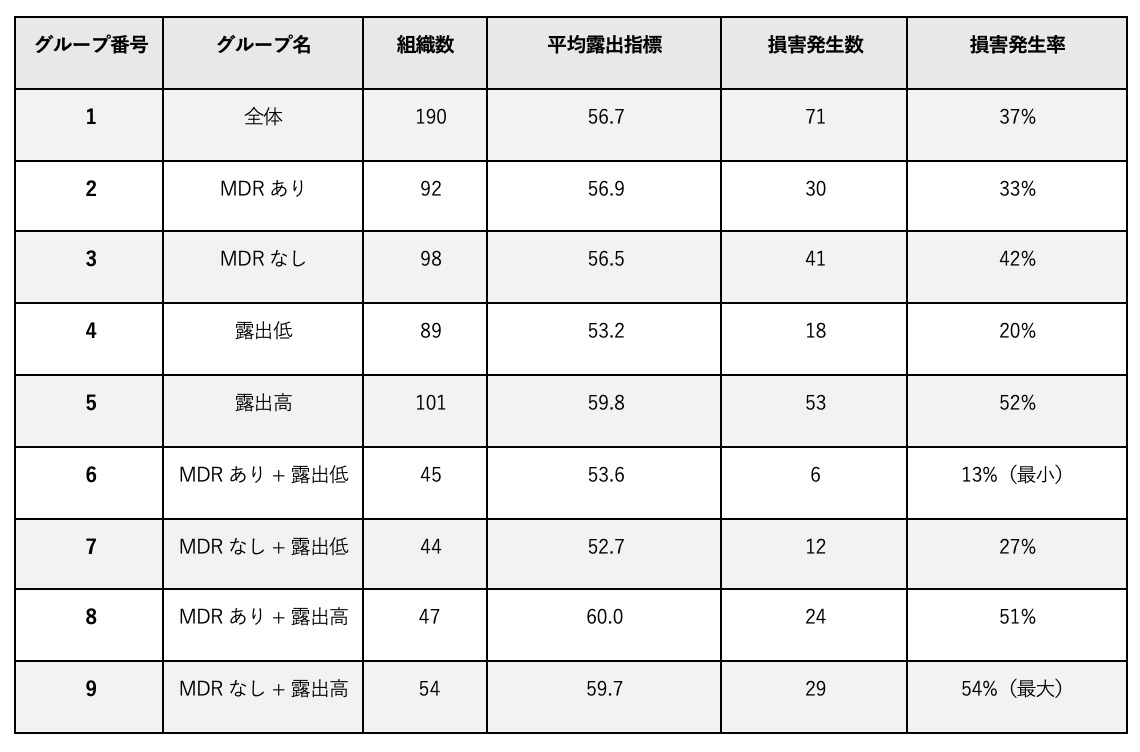

この条件の結果、全世界の190のエンタープライズ規模の組織が抽出されました。このうち、2024年の年間を通じて一貫してMDRを導入していた組織を「MDR利用組織」として定義します。結果として、図1に示すとおり、MDR利用組織は92組織、非利用組織は98組織でした。MDRあり/なしの構成がほぼ均等であることから、比較の基礎としてバランスの取れたデータとなっています。

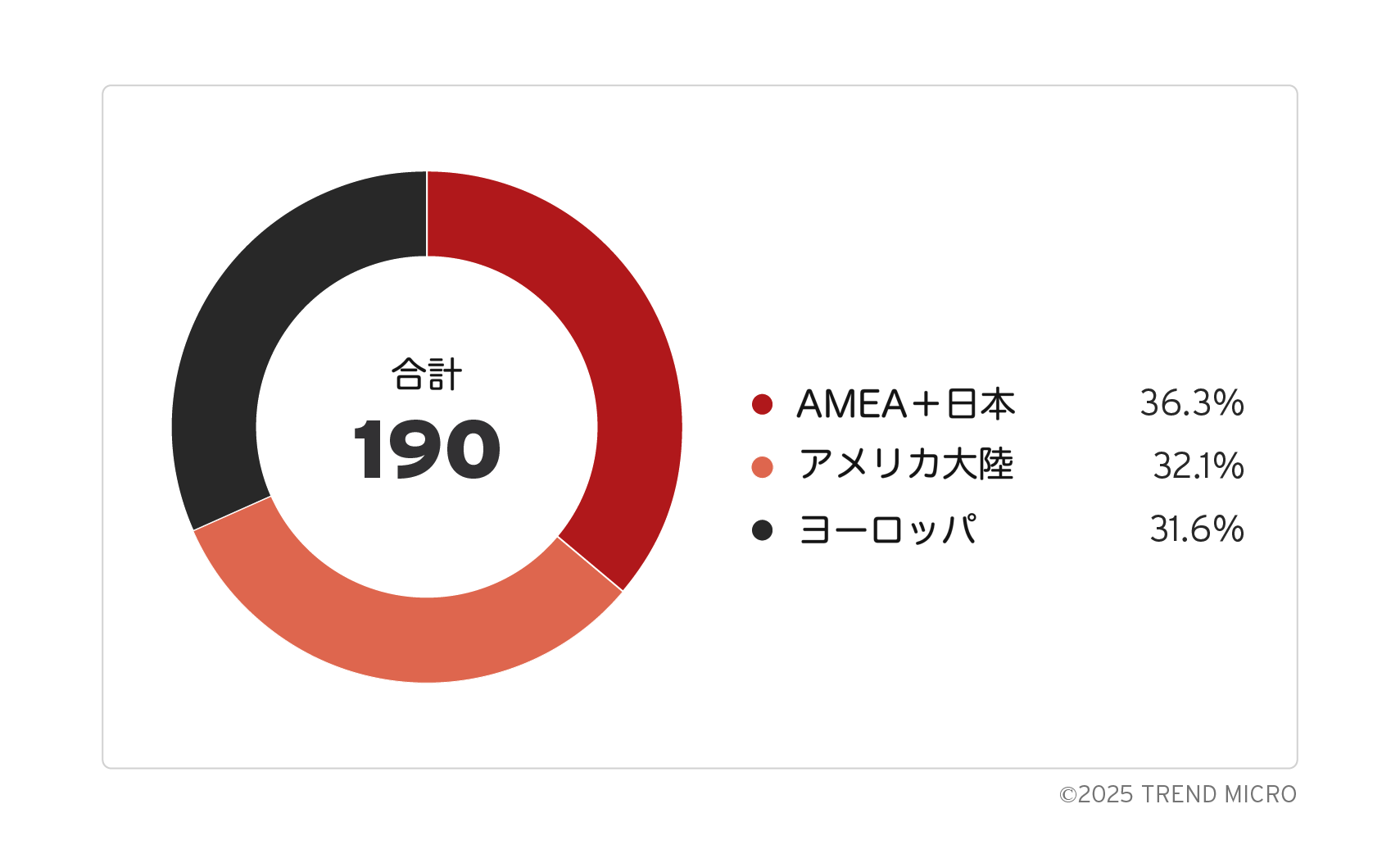

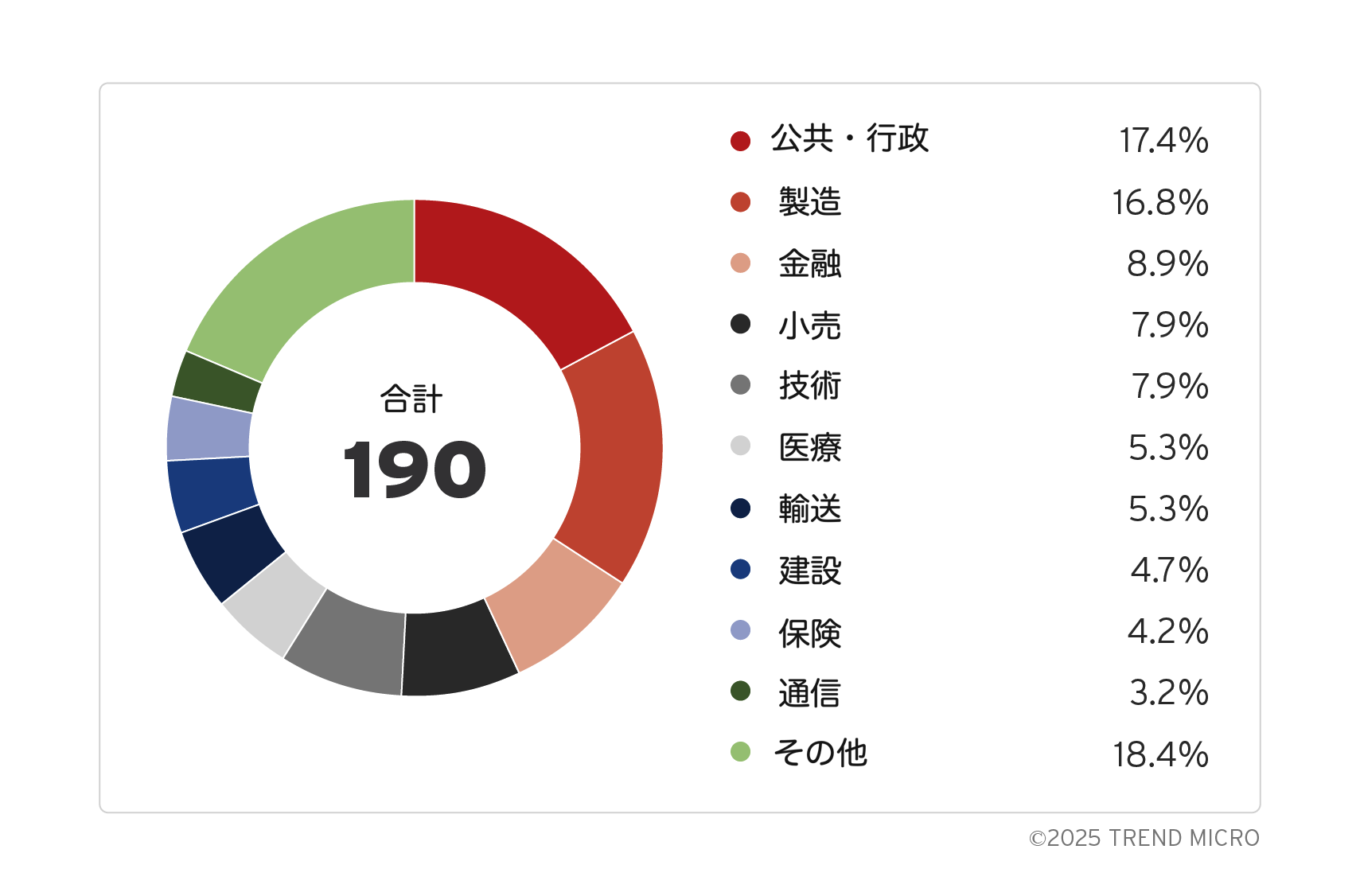

このデータセット内の組織の地域別および業種別の分布を図2および図3に示します。地域はヨーロッパ、アメリカ大陸(北中南米)、AMEA(日本を含むアジア、中東、アフリカ)とほぼ均等に分布しています。業種別では、「公共・行政」および「製造」がやや多いですが、幅広い業種が含まれたデータセットになっています。

損害発生の認識方法

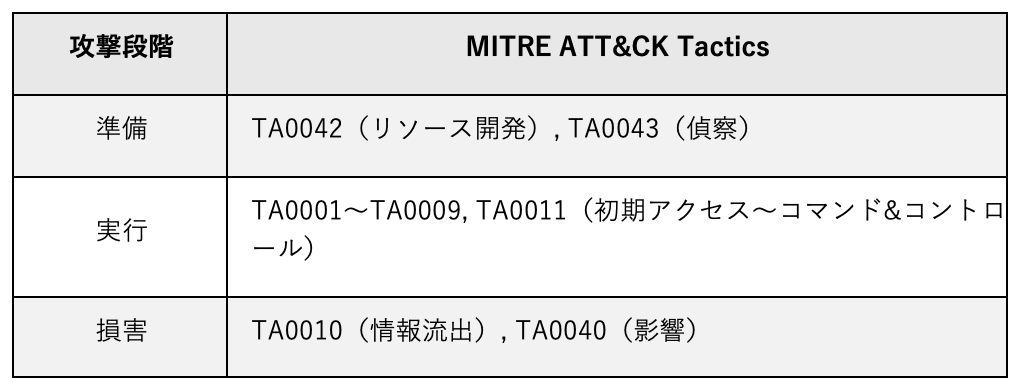

組織に何らかの損害が発生したかどうかは、XDRによる検出状況から判断します。XDRによる検出は、その内容からMITRE ATT&CK フレームワークの戦術に紐づけられます。ここではその戦術(TA)の検出をその種類によって、準備段階、実行段階、損害段階の3種類に分類します。つまり、調査期間内にTA0010「Exfiltration(情報流出)」またはTA0040「Impact(影響)」に該当する検出があった組織を、何らかの損害が発生した組織だと判断します。本分析で使用したMITRE ATT&CK戦術に基づく攻撃段階の分類を表1に示します。

分析方法

今回の分析では、以下の2つの要素が損害発生率に与える影響を調べます。

- MDRを利用しているか否か

- 露出(CREMにおける露出指標)が平均以上か平均未満か(平均値を閾値として分類)

このため、MDR の利用有無と露出の高低とを組み合わせて組織をグループに分け、各グループで損害が発生した組織の数と全体に対する割合を求めます。

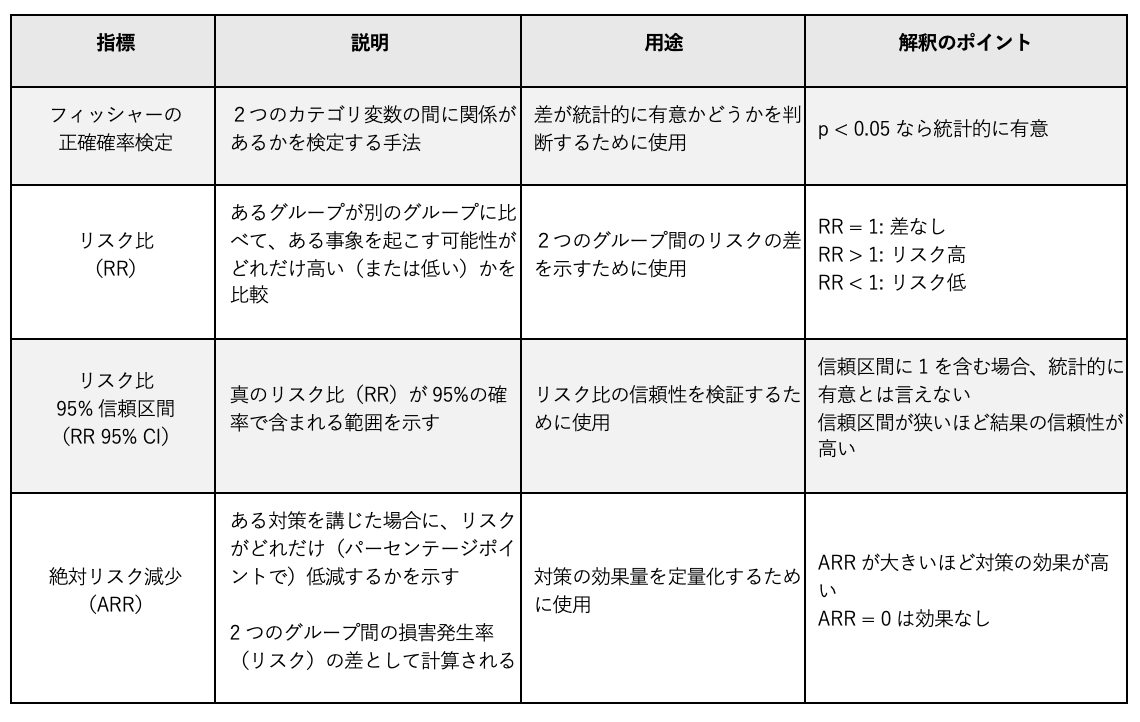

そして、各グループを比較し、どのグループが最も損害発生のリスクを軽減できているか を以下の統計指標から検証します。

- フィッシャーの正確確率検定:すべての期待度数が5を超えているためカイ二乗検定でも統計的に有効ですが、より正確で保守的なp値を得るためにフィッシャーの正確確率検定を使用しました。カイ二乗検定でも同様の結果が得られ、結論が裏付けられています。

- リスク比(Risk Ratio, RR)

- リスク比の95%信頼区間(RR 95% Confidence Interval, RR 95% CI)

- 絶対リスク減少(Absolute Risk Reduction, ARR):別名2群間のリスク差(Risk Difference, RD)。本分析では、露出管理およびMDRの利用を「介入」と見なし、その効果を直感的に示すためにこの用語を使用しています。

本分析で使用した各統計指標とその意味を表2に示します。

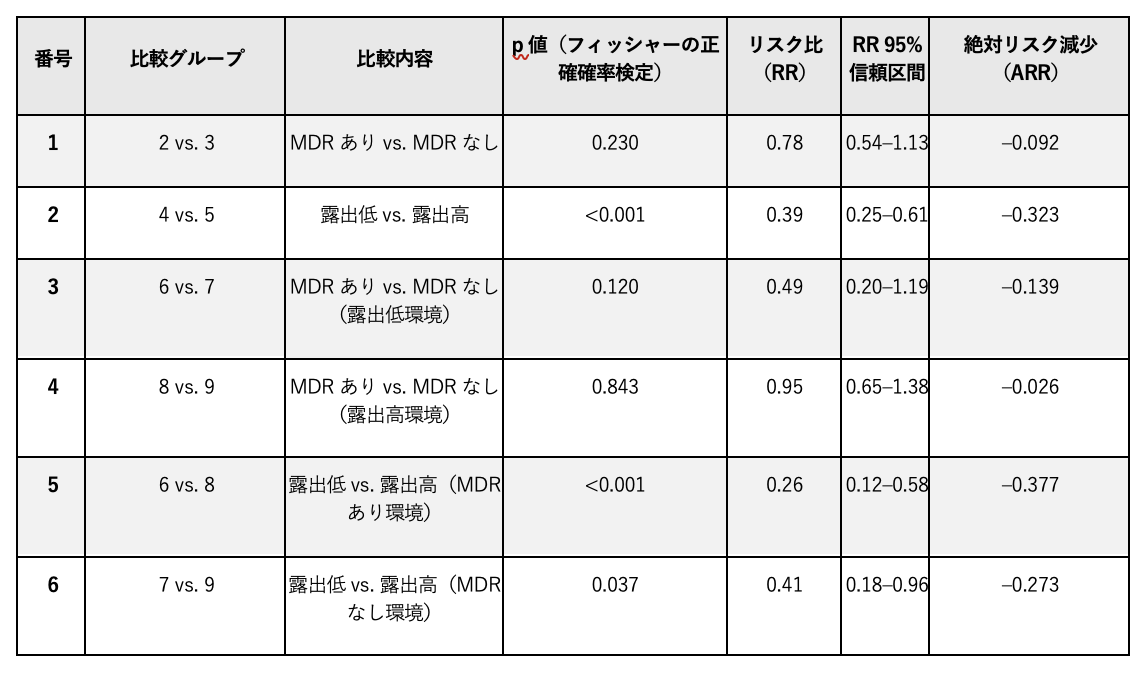

比較グループと統計値:

データの可視化による傾向の確認

ここからは、今回のデータセットと集計して得た統計値の内容をより深く理解するために、データを可視化していきます。

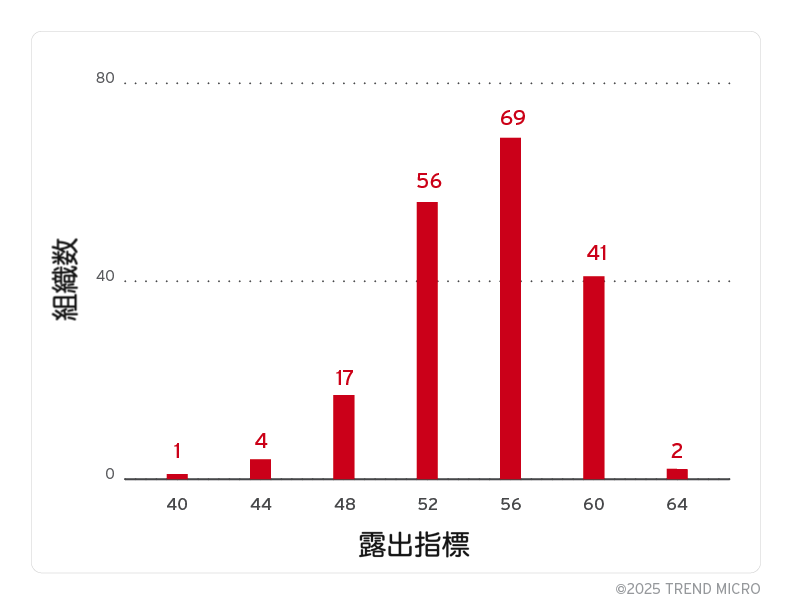

最初に、190組織すべての露出指標の分布をヒストグラムを図4で見てみましょう。ヒストグラムの形は、中心付近に明確なピークを持つほぼ正規分布を示し、顕著な歪みや外れ値は見られません。このことは、露出分類の閾値として平均値を用いる妥当性を裏付けるものです。なお、全190組織の露出指標の平均値は56.7でした。

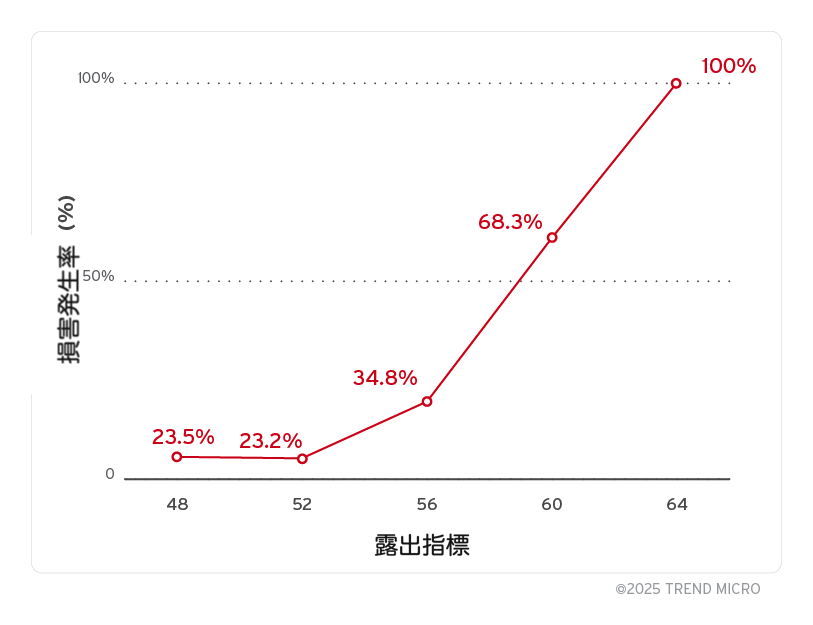

次に、露出指標と損害発生率の関係(各露出区間で損害を経験した組織の割合)を見ると図5のようになりました。図4に示されているように、各露出区間の組織数は均等ではなくばらつきがありますが、全体的に露出指標が高くなるほど損害発生の割合が増加する一方、低くても一定数の損害が発生している傾向がわかります。なお、全190組織の中で損害が発生した組織の数は71、全体に対する損害が発生した組織の割合は37%でした。

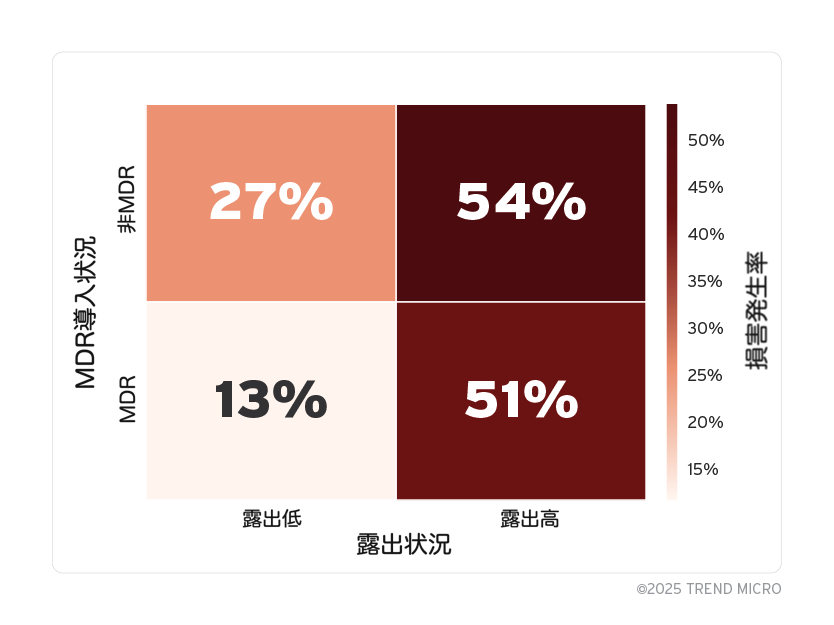

さらに、MDR 利用有無と露出の高低によりグループ分けした場合のそれぞれの損害発生率をヒートマップにして図6で見てみます。MDR利用ありかつ露出低の場合が13.3%と最も低く、MDR利用なしかつ露出高の場合が53.7%と最も高い損害発生率になっていることがわかります。

各グループの損害発生率を比較すると、露出の高低やMDRの有無によって一定の差が見られました。しかし、その差が本当に意味のあるものなのか(統計的に有意かどうか)を見極めることが不可欠です。サイバーリスクの分析において、「損害が実際に発生しやすい条件」を明らかにすることは極めて重要です。そのためには、データに見られる損害発生率の差が、たまたま起きた偶然の変動なのか、それとも意味のある違い(本質的な傾向)なのかを評価します。その判断のために不可欠なのが、「統計的に有意な差があるかどうか」の確認です。

有意差の確認によって、次のような重要な判断が可能になります:

- リスク要因の特定(どの要素が実害を引き起こしやすいか)

- 対策の優先順位付け(どこにリソースを集中させるべきか)

- 説明責任の根拠の提示(経営層や関係者への説得材料)

見た目の印象に頼るのではなく、統計的な裏付けに基づいて行動を決定することで、セキュリティ施策はより実効性と説得力のあるものになります。

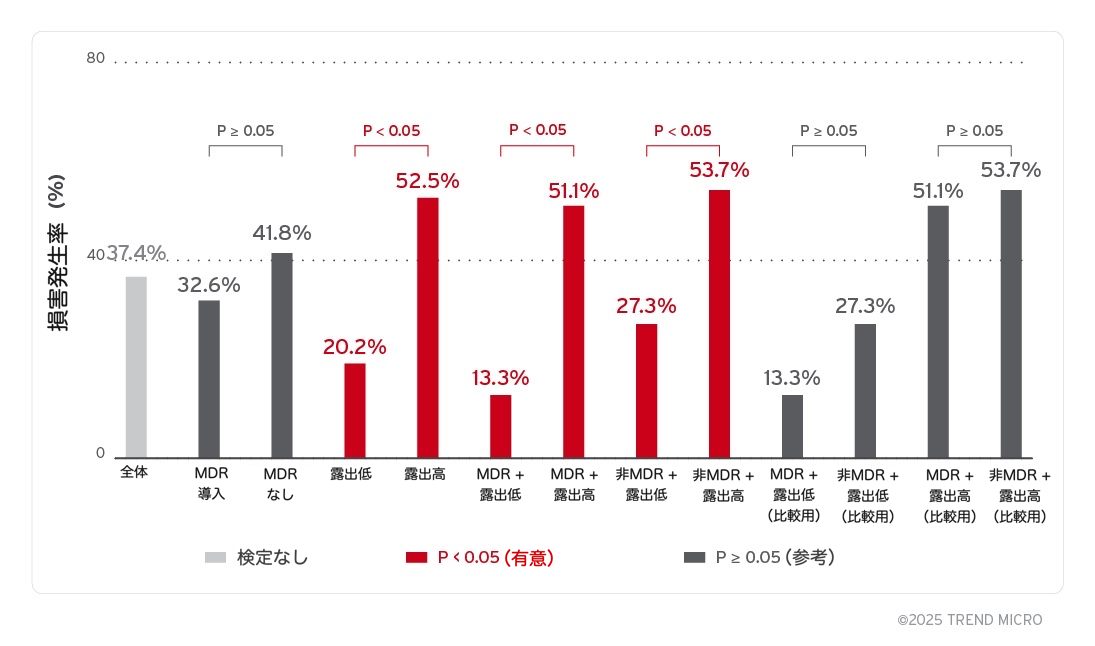

それでは、 p値を示した棒グラフ(図7)を用いて、比較したグループ間でどの差が統計的に意味のある差であったかを見てみましょう。p値とは、「その差が偶然に生じた可能性がどれくらいあるか」を表す指標で、一般的に0.05未満であれば統計的に意味のある違いがある(統計的に有意)と解釈されます。結果としては、露出の高低に関連する差はいずれも統計的に有意でした。一方、MDRの有無による違いには有意差がありませんでした。これは、MDRの利用より露出の方が損害発生率に強く影響していることを示しています。

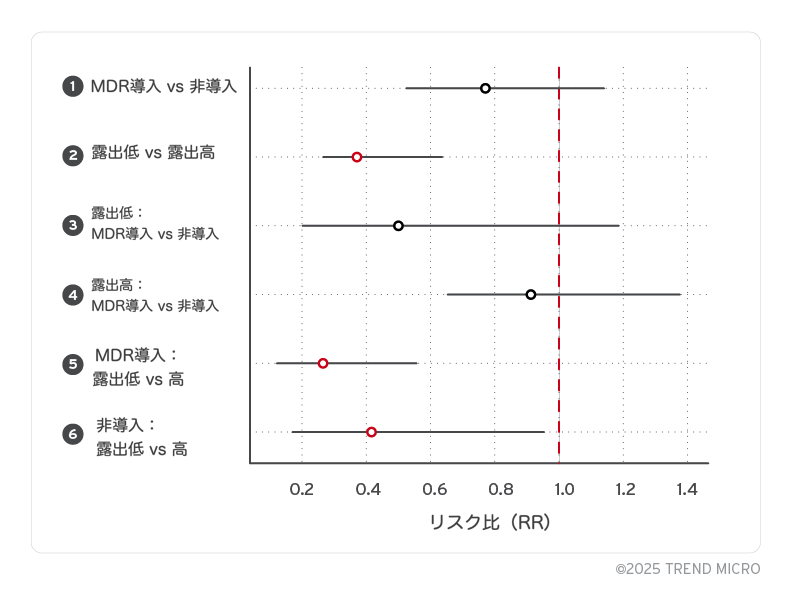

次に、リスク比の95%信頼区間をフォレストプロットで図8で示し、リスク比の振り幅(真のリスク比が取り得ると考えられる範囲)を可視化します。

- 点は、各比較におけるリスク比(RR)の推定値を示しています。

- 横に伸びる線は、そのリスク比に対する95%信頼区間を表し、「真の値が含まれると統計的に考えられる範囲(同様の分析を繰り返した場合、95%の割合で真の値を含むように設計された区間)」を意味します。

- 赤い点で表示されている比較(グループ2, 5, 6)は、統計的に有意な差(p < 0.05)が確認された比較です。

リスク比(RR)は、ある条件下で損害発生率が、比較対象と比べて何倍か(あるいは何割か)を示す指標です。

- RR = 1.0 は「リスクに差がない」ことを意味します。

- RR < 1.0 は「比較対象よりリスクが低い」、RR > 1.0 は「リスクが高い」ことを示します。

この図では、破線の縦軸がRR = 1.0を示しており、信頼区間がこのラインをまたいでいるかどうかが重要な意味を持ちます。

- 信頼区間に「1.0」が含まれる場合:リスクに差があるかどうか不確かであり、統計的に有意とは判断できません。

- 信頼区間が「1.0」をまたがない場合:差が偶然による可能性が低く、統計的に有意な差があると見なされます。

この図からは以下が読み取れます。

- 露出が低い環境(比較グループ2, 5, 6)では、RRはすべて1.0未満で信頼区間も1.0をまたがず、露出の低さがリスク低減に明確に寄与していることが確認されました。

- MDRの効果(比較グループ1, 3)は、露出が低い環境ではRRは1.0未満を示しており、リスク低下の方向性は確認されました。ただし、信頼区間が1.0を含んでいるため、統計的に有意な差とは言えず、効果があると断定するにはさらなるデータが必要です。一方、露出が高い環境(比較グループ4)では、MDRの効果はほとんど見られず、リスク低下への貢献が限定的である可能性が示唆されます。

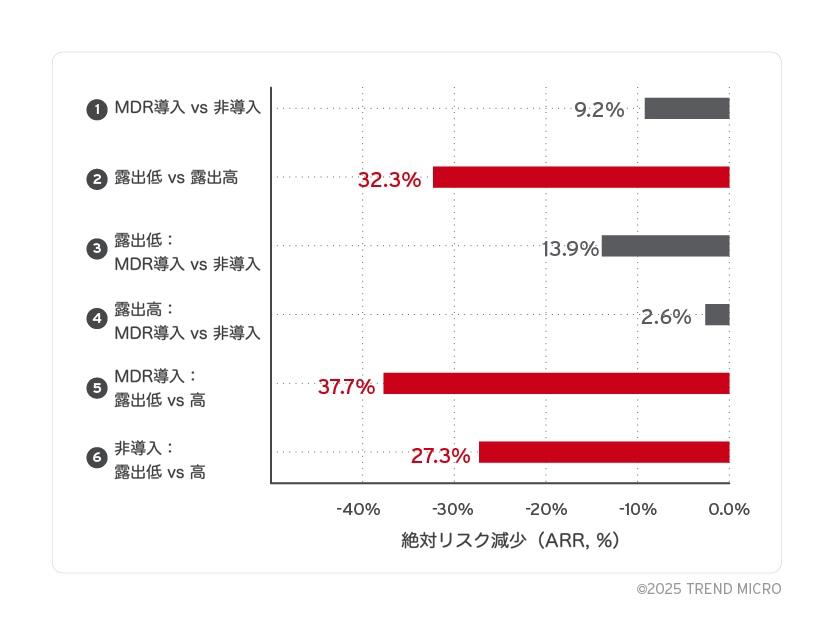

最後に、損害発生リスクの低減効果を比較するため、6つの条件におけるARR(Absolute Risk Reduction 、絶対リスク減少)を図9で棒グラフで可視化しました。ARRとは、対策の有無によってリスクがどれだけ(何ポイント)減ったかを示す指標です。特に注目すべきは、MDRを利用している環境において、露出を「高」から「低」に下げた場合(比較グループ5)です。この条件では、損害発生リスクが37.7ポイント減少しており、すべての比較条件の中で最も顕著なリスク低減効果が確認されました。

この結果は、MDRを利用した環境下での露出管理が、リスクの最小化において極めて重要であることを強く示唆しています。

結果解釈

今回の分析から、損害発生リスクに関して明らかになった重要な要因を以下の3点に整理します。

- 露出が高いと損害発生リスクが有意に上昇する

- MDRの効果は露出管理と組み合わせることで安定して現れる

- 「MDRあり × 露出低」の組み合わせが最も安全な構成である

露出が高いと損害発生リスクが有意に上昇する

これまでの分析結果から、露出の高さが損害発生率を大きく押し上げることが、統計的に明らかになりました。たとえば、表 3では露出が高いグループ(グループ 5)の損害発生率が52%であるのに対し、露出が低いグループ(グループ 4)は20%でした。これは、露出が高い組織の損害発生率が露出が低い組織に比べて2.6倍高いことを示しています。この傾向は、露出が高い環境では、攻撃者が侵入経路を見つけやすく、侵入後の攻撃進行も速いため、損害に至る確率が高くなるためだと考えられます。

統計的に有意ではないが、MDR単体でも損害発生率が抑えられる傾向がある

一方、MDRの利用だけではリスク低減のための決定的な対策とは言えません。これにはいくつかの理由が考えられます。

- APT攻撃のような高度な攻撃を頻繁に受けている組織など、元々損害発生率が高い組織ほどMDRを利用していて、MDRの効果が目立ちにくくなっている可能性がある

- MDRの価値は「検知後の対応」にあり、そのスピードや精度は組織ごとにばらつきがある

- 一部の非MDR利用組織はセキュリティ成熟度が高く、既に自前の対応体制を整えているためにMDRを利用していない可能性がある

それでも、MDRの利用による損害発生リスク低下の傾向は観測されており、統計的に有意でなくとも一定の効果は示唆されています。

「MDRあり × 露出低」の組み合わせが最も安全な構成である

露出を下げた上でMDRを組み合わせたグループは、全構成中でもっとも低い13.3%(45組織中6組織)の損害発生率を記録しました。MDRを利用すると、準備・実行段階の検出後に、迅速に対応することで損害発生に至るのを防ぐことが期待できます。しかし、露出が高いままだと攻撃の進行が早く、MDRで検出した後の対応が間に合わない恐れがあります。

一方で露出が低い環境では、攻撃の成功率そのものが下がるだけでなく、たとえ攻撃が発生しても進行速度を遅らせる効果が期待できます。このため、MDRによる迅速な対応がより効果的に働き、結果として損害発生率が低下すると考えられます。

検知と対応の不可欠性:ただし、「MDRあり × 露出低」の構成であっても、リスクがゼロになるわけではありません。一部の攻撃は、どれだけ露出を低減していても、発生自体を防ぐことは難しいと考えられるためです。たとえば、以下のような攻撃です:

- ゼロデイ攻撃:未知の脆弱性を悪用するため、露出が低くても影響を受ける可能性がある

- 内部犯行:露出とは無関係な要因で発生する侵害

- 標的型攻撃(APT):特定の組織を狙った高度な攻撃で、露出が低くても成功するまで執拗に攻撃される

しかし、例え攻撃が発生しても、迅速かつ的確な検知と対応によって損害を抑えることは可能です。迅速かつ的確な検知と対応の利点は、次の2点に集約されます:

- 攻撃を受けても、迅速に検知・対応することで損害の発生そのものを防ぐことができる

- たとえ損害が発生しても、その範囲や深刻度を最小限に抑えることができる

たとえば データが盗まれそうになったり、システムにダメージが及んだりするような事象が発生した場合でも、 MDRを利用しているような検知と対応の備えが確かな組織は、一般的により迅速に対応し、損害の拡大を防ぐことが期待されます。

制約事項と今後の展望:本分析は、MDRの利用状況と露出レベルがサイバー攻撃による損害の発生率に与える影響を明らかにする知見を提供していますが、以下のような制約があり、今後の研究で解決・深化すべき課題が残っています。これらを理解することで、結果をより適切に解釈できます。

- 露出と被害の静的扱い:2024年中の各組織のExposure IndexとExfiltration/Impactイベントを年間を通じた固定的な状態として扱っており、損害が発生した時点での露出状態を見ている訳ではありません。

- 単一イベントのラベリング:ExfiltrationまたはImpactのXDR検出が1件でもあれば組織を「損害あり」とラベル付けし、発生回数や深刻度は考慮していません。

- 二分割による露出分類:Exposure Indexを年間平均と全体平均で比較し「高/低」に分類しているため、閾値付近の微妙な差異を捉えられない可能性があります。

- 交絡因子の未調整:インダストリ、地域、組織規模など、露出や被害発生に影響を与えうる他の要因は調整していません。

- 規模指標の制限:組織規模の指標としては資産数を考慮することもできますが、データの一貫性と入手可能性から従業員数で代用しています。

- 検出依存の被害定義:本分析では「損害」をXDR検出によるExfiltration(TA0010)またはImpact(TA0040)の有無のみで定義しているため、MDRが被害の深刻度や拡大を抑える効果は反映されていません。

- サンプル範囲と一般化:2024年を通じてTrend Micro XDRおよびCREMを利用する190組織を対象としており、他の環境や製品、期間への一般化には注意が必要です。

これらの制約を踏まえ、今後の研究では本研究の知見をさらに強化し、新たなパターンを明らかにできる可能性があります:

- サンプル数と多様性の拡大:各群(例:MDR+低露出)への組織数を増やし、統計的検出力を向上させるとともに、業種・地域・規模の幅を広げることで層別分析を深められます。

- 時系列・縦断分析の導入:露出スコアや損害発生を時間軸で追跡し、「露出の改善が損害発生の減少につながるか」を因果的に検証できます。

- 人・プロセス要因の評価:インシデント対応準備度、経営層の関与、セキュリティ意識など、組織文化やプロセス要因が露出管理とMDRの効果にどう影響するかを探究できます。

- プラットフォーム横断比較:異なる検出・リスクスコアリングシステムで同様の分析を再現し、ツールや環境を超えた普遍性を確認できます。

本分析にはいくつかの制約があります。分析結果は、絶対的な証明ではない点にご留意ください。それでも「サイバーリスク露出の管理」が不可欠であり、「MDRは露出を減らした環境でこそ最大限の効果を発揮する」 という傾向は明らかです。今後の研究でこれらの知見をさらに深め、より効果的な防御策を開発していくことが望まれます。

- リスクを制御するためのプロアクティブな取り組み

- インシデントに備えるためのプロアクティブな取り組み

- プロアクティブ力を育てる文化と体制

- 外部専門家との協働によるプロアクティブ力の強化

これらの取り組みは、単なる技術的対応にとどまらず、組織がサイバーリスクに対して能動的かつ柔軟に適応できる「プロアクティブ力」を育むものであり、長期的なレジリエンスの確立に寄与します。

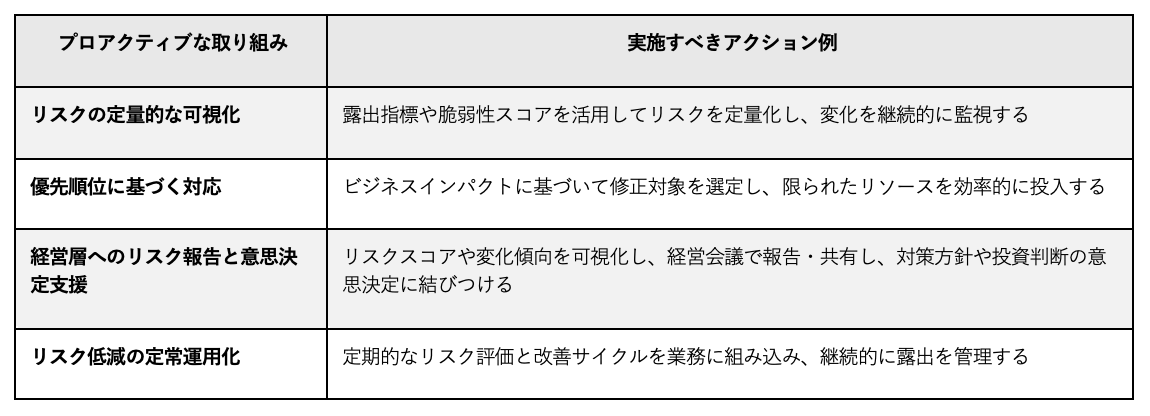

リスクを制御するためのプロアクティブな取り組み

組織のサイバーリスクを低減するには、まずそのリスクがどこにあるのかを明らかにする必要があります。今回の分析からも明らかになったように、「露出が高いか低いか」は損害の発生率に強く影響を与えます。しかし、その「高さ」は決まったものではなく、継続的な可視化と対策によって低減することが可能です。したがって、脆弱性や設定不備、不要な公開リソースなどを把握・可視化し、対応優先順位を定めて低減するなど、露出を積極的に管理することが重要になります。

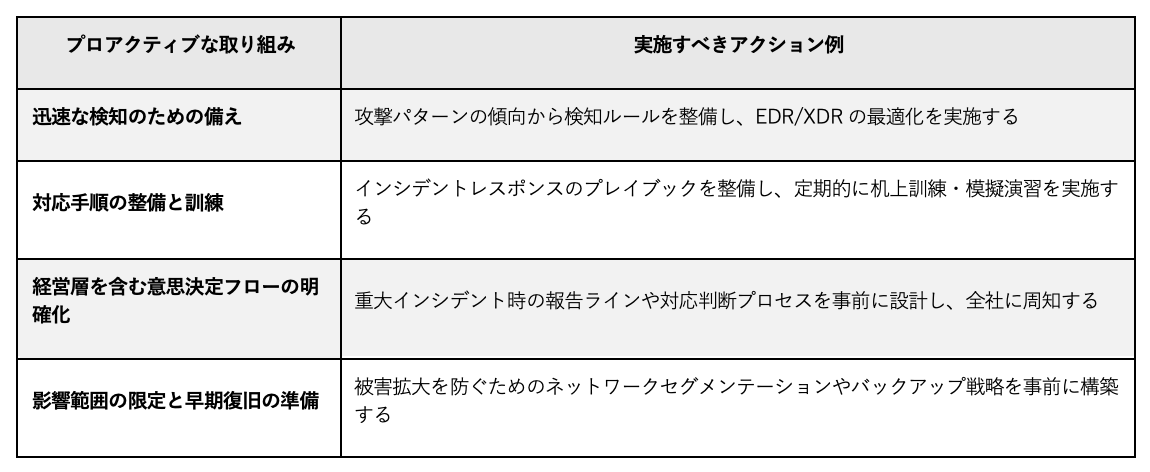

インシデントに備えるためのプロアクティブな取り組み

インシデント対応は一見リアクティブな取り組みに見えますが、「いざという時に備えておく」という意味では、れっきとしたプロアクティブな活動でもあります。特に、検知・対応・復旧までの時間を短縮するには、事前の備えが不可欠です。

予測される脅威に応じた検知ロジックの整備などXDRの適切な利用、インシデント対応手順の整備と訓練、経営層を含めた意思決定フローの明確化などをあらかじめ準備しておくことで、実際のインシデント発生時に組織全体で迅速に対応することが可能になります。

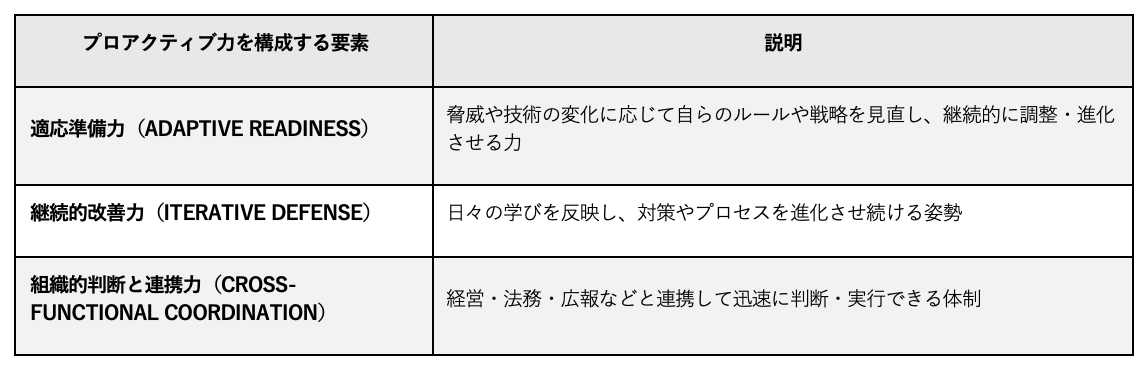

プロアクティブ力を育てる文化と組織体制

上記のようなプロアクティブな取り組みを一過性で終わらせず、組織に定着させていくためには、それを支える文化と組織体制の整備が不可欠です。ここでは、それらを支えるコアコンセプトを「プロアクティブ力(Proactive Capability)」と位置づけ、その構成要素を以下に整理します。

これらの要素は、プロアクティブ力の中核をなすものであり、組織がセキュリティの備えを単なる「リアクティブ型」から「プロアクティブ型」へ進化させるための基盤となります。これらを文化として育むことで、組織はより高いレジリエンスを備え、将来の予測困難な脅威にも柔軟に対応できるようになります。

外部専門家との協働によるプロアクティブ力の強化

プロアクティブなセキュリティの備えの構築には、可視化・優先順位付け・経営判断支援など、専門性と組織横断的な調整力が求められます。

しかし、すべての組織がこれらを社内リソースだけで完結できるとは限りません。特に以下のような課題を抱える組織にとって、外部専門家との協働は有効な選択肢となります:

- 自組織のリスク状況を客観的に把握したい

- 社内にリスク評価や優先順位付けの専門知見が不足している

- 経営層との対話を支援する材料や手法が不足している

こうした背景のもと、第三者の視点や専門的知見を活用することで、組織のプロアクティブ力を加速させるアプローチが注目されています。

外部支援の形態はさまざまですが、その手段の一つが、アドバイザリ型サービスの活用です。たとえばCyber Risk Advisory Services(CRAS)はその一例であり、CREMデータを活用した可視化・評価・優先順位付け・戦略策定などを支援するアドバイザリ型サービスです。CRASのような支援を通じて、組織はプロアクティブな取り組みの第一歩をより確実かつ戦略的に踏み出すことができます。

注: 2025年7月現在、CRASは日本国内では未提供です。

- リスクの可視化と制御:脆弱性や設定不備などのリスクを継続的に可視化し、優先順位に基づいて計画的に低減していくこと。

- 検知と対応の備え:インシデントの発生を前提とし、迅速な検知と対応によって損害を最小限に抑える仕組みを整えておくこと。

- 統合された運用基盤と文化:リスク管理とインシデント対応を一体化し、改善サイクルを生み出す運用と文化を組織全体に根づかせること。

もちろん、こうした備えをすべての組織が一度に整えるのは容易ではありません。しかし、たとえばCREMによってリスクを可視化し、CRASのような外部支援を活用することで、自組織にとって現実的かつ実行可能なプロアクティブな備えを段階的に構築することは十分に可能です。

プロアクティブなセキュリティの備えとは、未来を正確に予測することではなく、予測不能な事態に備える力を標準化する枠組みです。「起きる前に備える」ことを組織文化として根づかせることこそが、本当の意味でのサイバーレジリエンスの第一歩だと言えるでしょう。

おわりに:なぜ今、プロアクティブセキュリティを始めるべきか

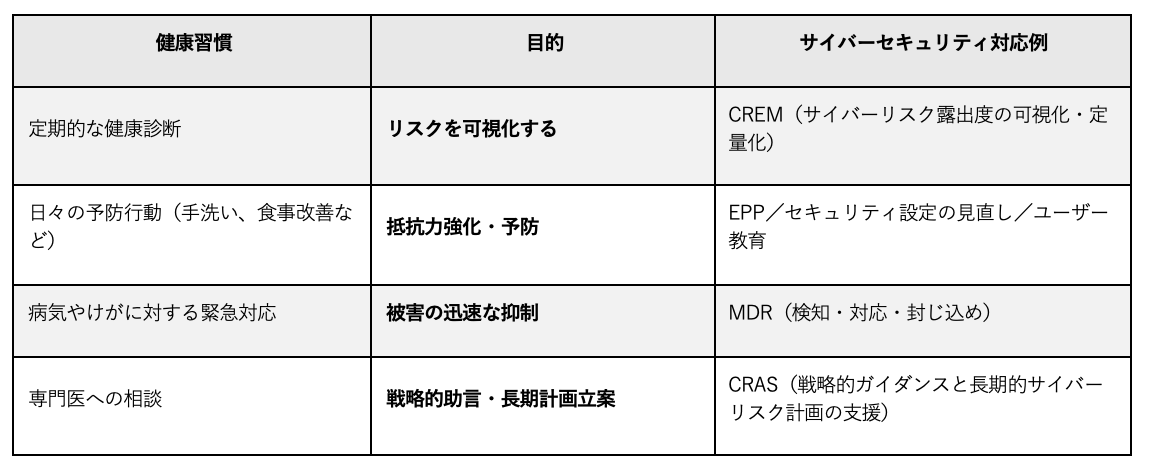

強固なセキュリティ体制の構築は、健康管理と多くの共通点があります。

健康を維持するために、私たちは日々、手を洗い、バランスの良い食事をとり、十分な睡眠を確保し、適度に体を動かしています。これらの習慣が、目に見えない脅威に先手を打つ「備え」となるのです。サイバーセキュリティも同様で、見えない攻撃に備えることが、より安全な明日を築きます。

健康管理と同じく、備えこそが最も重要なステップです。なぜなら、一度問題が起きてからでは手遅れだからです。だからこそ、早期のリスク検出、日頃からのプロアクティブな行動、そして迅速な対応の仕組みが不可欠となります。

健康診断は自分の健康状態を可視化し、リスクの兆候を早期に発見する手段です。同じように、CREM は組織のリスク露出を「見える化」し、測定・管理の出発点を提供します。可視化できなければ、改善もできません。

病気を防ぐために、ワクチン接種や手洗い、食事の改善、運動などの予防策を日常に取り入れるように、サイバーセキュリティでも エンドポイント保護プラットフォームの利用による既知マルウェアのブロック、セキュリティ設定の見直し、ユーザー教育といった対策を継続的に行います。これらの静かな取り組みが、感染やインシデント発生の可能性を大幅に低減し、平常運転を守ります。

それでも病気やけがが起きたときは、私たちは病院や救急医療に頼ります。同様に、サイバー攻撃が発生した際には MDRのような検知と対応 がレジリエンスを支える要となります。ランサムウェア封じ込め、ログ解析、フォレンジック、被害範囲の把握など、迅速な対応が被害を最小化するために欠かせません。

さらに、慢性的な健康問題や複雑な症状が生じた場合は、専門医の助言や長期的な治療計画が必要です。サイバーセキュリティにおいても、複雑化した脅威や組織の課題には、CRAS のような外部の専門家から戦略的ガイダンスを受けることが役立ちます。

健康管理とサイバーセキュリティには、「日々の行動が未来をつくる」という共通点があります。

もし、あなたが歳を重ねても健康を保てているとしたら、それは単なる幸運ではなく、普段からの習慣と準備の賜物です。また、病院や高齢者施設のように、常にリスクと隣り合わせの現場では、転倒や誤薬、感染といった事故を防ぐための安全管理が細部に至るまで徹底されています。そこでは、「何も起きなかった」日常こそが最大の成果であり、それを支えているのは、スタッフ一人ひとりの備えと気づきの積み重ねです。

サイバーセキュリティもまったく同じで、「何も起きなかった」という結果は最良の成果であり、偶然ではなく日々の準備と意識の積み重ねによってもたらされます。

健康管理と同様に、組織のサイバーセキュリティ体制を強化するには時間がかかります。だからこそ、今すぐ始めることが極めて重要です。「プロアクティブな取り組み:どのようにサイバーリスクに備えるか?」で述べたとおり、プロアクティブ力は行動、意思決定、トレーニング、リーダーシップを通じて徐々に育まれていくものだからです。

「何も起きていない今」こそが、プロアクティブな文化を築き、組織のレジリエンスを強化する絶好のタイミングです。今日から一歩を踏み出し、未来の安心を手に入れましょう。

最初のアクション:

注: 2025年7月現在、CRASは日本国内では未提供です。

参考記事:

Proactive Security: The Role of Exposure Management and Detection-Response Capability

By Bakuei Matsukawa (Principal Threat Researcher)