エクスプロイト&脆弱性

Outlook for Windowsに深刻な特権昇格の脆弱性「CVE-2023-23397」:対処すべき内容と注意点

この記事では、Common Vulnerability Scoring System(CVSS)評価9.8という高い深刻度に分類される脆弱性「CVE-2023-23397」に関する基本情報をお伝えします。この脆弱性は既に限定的な範囲に対するゼロデイ攻撃で使用されたことが報告されています。また、いわゆる「ゼロタッチ」で悪用可能であることから攻撃者が悪用しやすく、危険性が高い脆弱性であるといえます。

脆弱性「CVE-2023-23397」は、2023年3月14月の月次セキュリティ更新プログラム(パッチチューズデイ)でリリースされた「Outlookに存在する特権昇格/認証バイパスの深刻な脆弱性」であり、Windows Outlookのすべてのバージョンに影響を及ぼします。この脆弱性は、CVSS評価9.8として深刻度が高いことに加え、当該パッチチューズデイでも既にゼロデイ攻撃での悪用が確認されていることが報告されています。この危険度が高く迅速な対応が推奨される脆弱性に関して、企業のセキュリティ部門が知っておくべき点およびリスク軽減のための手段について以下にまとめます。

どのような脆弱性ですか?

CVE-2023-23397は、Microsoft Outlookにおける特権昇格(EoP)脆弱性の1つです。簡単にまとめると、攻撃者はこの脆弱性を悪用することで、攻撃対象ネットワークのアカウントと認証情報を窃取すること、もしくはマルウェアなどのペイロードを送り込むことが可能になります。セキュリティ上の欠陥があまり複雑でないため、悪用が容易です。また悪用の際にも、ユーザの介在を必要としないいわゆる「ゼロタッチ」の脆弱性として認識されています。これらのことから、攻撃者にとっては悪用しやすい脆弱性と言えます。

脆弱性CVE-2023-23397は、どのように悪用されますか?

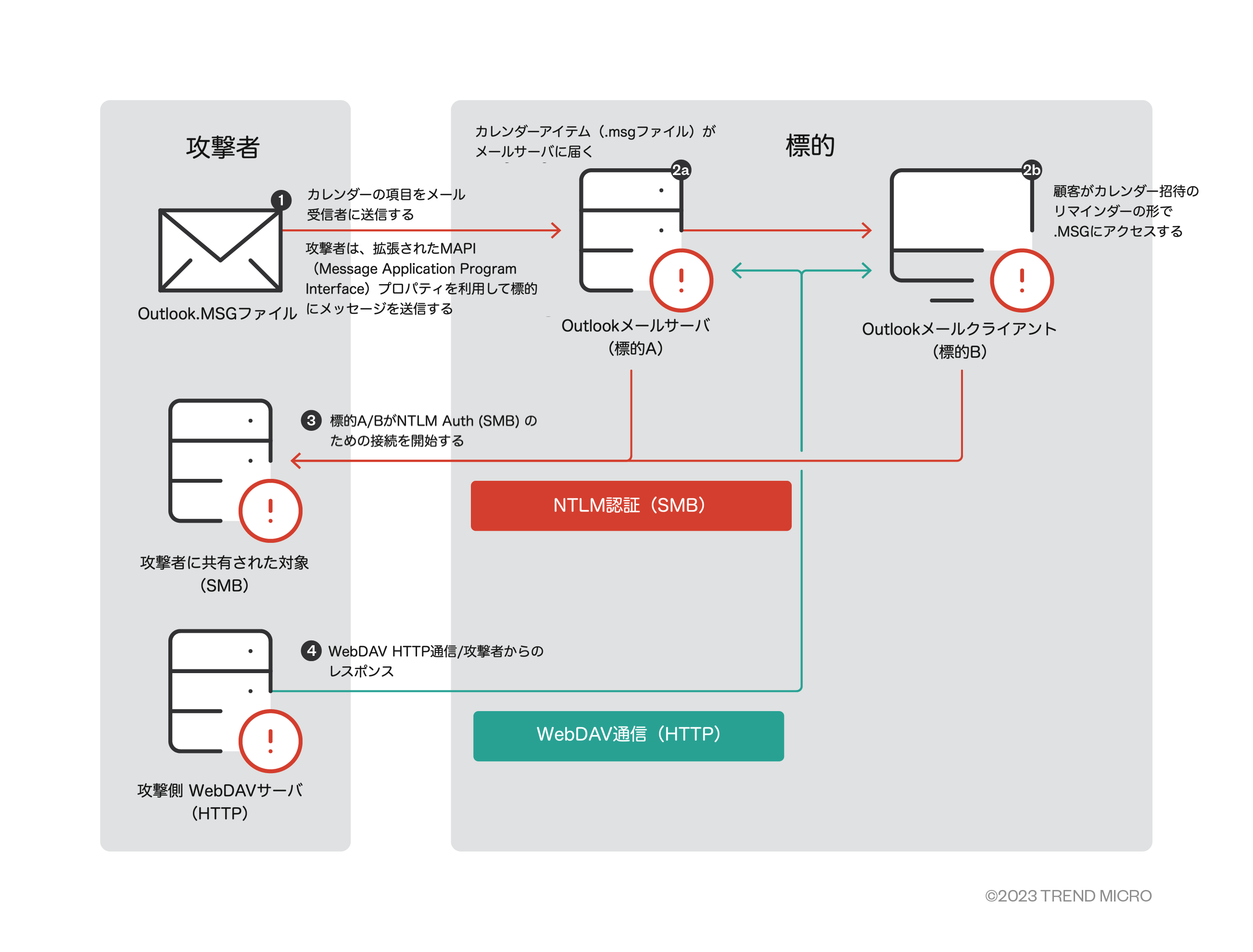

攻撃者は、拡張されたMessage Application Program Interface(MAPI)プロパティを含むメッセージを被害者に送信します。このプロパティには、攻撃者がTCP445を介したServer Message Block(SMB)にアクセスするためのUniversal Naming Convention(UNC)パスが含まれています。こうして攻撃者は、自身が制御するサーバにホストされた共有ファイルにアクセスすることが可能となり、この脆弱性は、被害者がメッセージを受信したかどうかに関係なく悪用される可能性があります。攻撃者は、Outlookのリマインダーをサポートするメッセージ形式である「.msg」を用いて、不正なカレンダー招待をリモートで送信します。この際、カレンダー招待に「PidLidReminderFileParameter」というリマインダーのカスタムアラート音オプションが設定され、APIエンドポイントの「PlayReminderSound」の脆弱性が悪用されます。

攻撃者が制御するSMBサーバにユーザが接続すると、このリモートサーバへの接続を介してユーザのNew Technology LAN Manager(NTLM)ネゴシエートメッセージが自動的に送信されます。このNTLMネゴシエートメッセージは、NTLM認証をサポートする他のシステムに対する認証として攻撃者が使用できます。

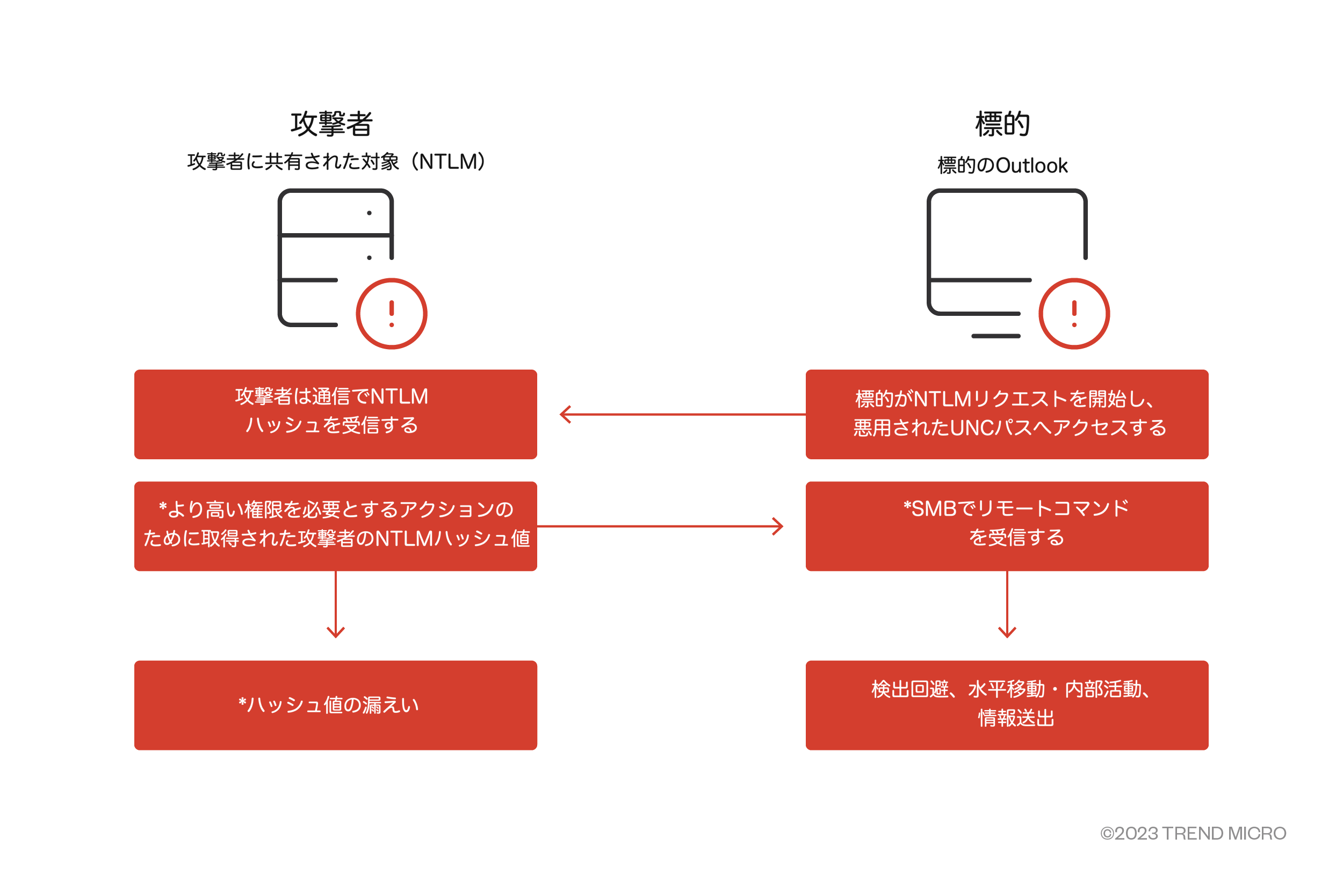

NTLMv2のハッシュ値は、Windowsが認証に使用する最新のプロトコルであり、ユーザ情報(ユーザ名やパスワードなど)がハッシュ化された表現など、数多くのサービスで使用されています。したがって、攻撃者は、NTLM認証によるリレー攻撃を試みることで、他のサービスへのアクセスも可能となります。また、被害を受けたユーザが管理者である場合、ドメイン全体が侵害される可能性もあります。Microsoft 365などのオンラインサービスはNTLM認証をサポートしていないため、この脆弱性悪用による攻撃の影響を受けませんが、Microsoft 365のWindows Outlookアプリケーションは、依然として脆弱性が悪用される可能性があります。

この脆弱性は簡単に悪用されるのでしょうか?

CVE-2023-23397はいわゆる「ゼロタッチ」の脆弱性であり、ユーザの操作による介在が必要でない、つまり攻撃コードを含んだメッセージがプレビュー/オープンされなくとも悪用されます。悪用に際して攻撃者は、特権を取得する必要も無く、被害者であるクライアントがプロンプトや通知を受けただけで悪用が開始されます。例えば、アポイントメントやタスクが指定された時間の5分前にプロンプトが表示された場合なども悪用のきっかけとなります。しかも攻撃者が遠隔操作するインターネットへの外向きのSMBトラフィックをブロックすることも困難となっています。また、攻撃者は、同じ認証情報を使用して他のリソースにアクセスする可能性もあります。この例については、ウェビナー(英語)でも詳しく説明しています(04:23を参照)。

悪用事例は確認されていますか?また、どのバージョンやオペレーティングシステムが影響を受けるのでしょうか?

この脆弱性を悪用した限定的な攻撃は、すでに報告されており、Microsoft社は、被害者と協力して対処しています。また、Windows向けでサポートされているMicrosoft Outlookのすべてのバージョンが影響を受ける可能性があります。一方、Android、iOS、Macなどの他のMicrosoft Outlookのバージョンや、Outlook on the webやM365の他のサービスは影響を受けません。まとめると、OutlookのアプリケーションがインストールされているWindows環境がこの脆弱性の影響を受けることになります。

想定される攻撃シナリオはどのようなものですか?

1. リレーされたNTLMのハッシュ値による水平移動・内部活動や不正なナビゲーション

このようなリレー攻撃は、情報窃取ツールMimikatzによるNTLM認証情報のダンプを介したモジュールsekurlsaの使用事例として周知されています。さらに同じ手法によるパスザハット(PtH)(またはパスザハッシュ)攻撃や、その他の情報窃取攻撃などが挙げられます。攻撃者は、対象のシステムへ侵入後、水平移動・内部活動を行い、SMBを介して企業内のネットワークを操作することができます。

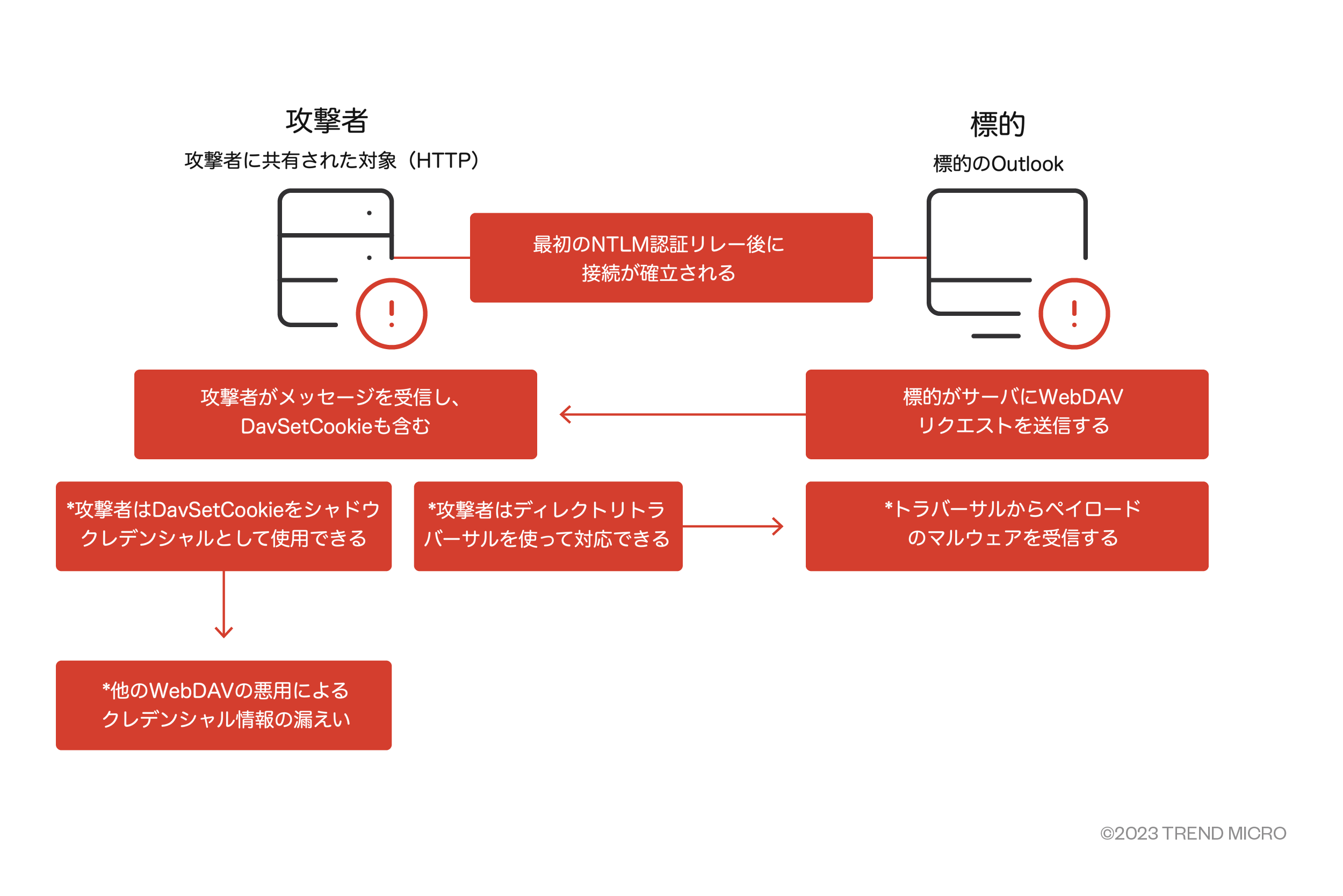

2. WebDAVディレクトリトラバーサルを利用したペイロードの攻撃手法

Outlookの有効なSMBサービスが存在しない場合、攻撃者は、WebDAVサービスを利用することができます。これは、msgやOutlookカレンダーアイテムなどのUNCパスとして読み取ることができるWeb/HTTPサービスに代わる手法であり、攻撃者は、不正なWebDAVサーバを設定し、被害者のクライアントに不正なページを返すことができます。このページには、Microsoftの脆弱性「CVE-2022-34713」(別名:DogWalk)の悪用でも利用されるディレクトリトラバーサル技術を利用したコードが含まれ、これにより、Webシェルなど、リモートコード実行に関するペイロードの送信が可能となります。

CVE-2023-23397悪用によるリスクを予防・緩和するために何ができるでしょうか?

企業のセキュリティ管理者が実行できる手順は以下の通りです。

- 修正パッチをすぐに適用してください。Microsoft社は、2023年3月の月次セキュリティ更新プログラム(パッチチューズデイ)で既に修正パッチをリリースしました。また、この脆弱性を悪用する攻撃が既に確認されていることを考え合わせると、修正パッチを適用した以前に既に攻撃を受けている可能性もあります。正規の認証情報を使用した不正アクセスやマルウェアの蔵置などが発生していないかネットワーク内の検証を行うことが推奨されます。

- ネットワークから外向きのTCP445/SMBをブロックしてください。これにより、NTLM認証メッセージをリモートファイル共有に送信することが防止されます。これができない場合は、ポート445の外部IPアドレスへの不明な送信トラフィックを監視し、それらを特定してブロックすることをお勧めします。

- クライアントは、WebClientサービスを無効にできます。これによりイントラネットを含め、すべてのWebDAV接続がブロックされます。

- Protected Usersセキュリティグループに関連ユーザを追加してください。これにより、NTLMが認証メカニズムとして使用されなくなります。ただしNTLMに依存するアプリケーションに影響が出る可能性がある点にもご注意ください。

- クライアントとサーバでSMB署名を強制するようにしてリレー攻撃を防止してください。

脆弱性の影響を受けているかどうかを確認する方法を教えてください

Microsoft社では、問題の解決策としてPowerShellスクリプトを提供しています。このスクリプトは、電子メール、カレンダーエントリ、タスク項目をスキャンし、その中に「PidLidReminderFileParameter」というプロパティが存在するかどうかを確認するように設計されています。企業のセキュリティ管理者がこのスクリプトを実行することで、当該プロパティを持つ問題のある項目を特定し、それらを削除または完全に削除することができます。スクリプトはこちらからダウンロードできます。

今回の脆弱性に対処しているトレンドマイクロのソリューションを教えてください

- エンドポイント、サーバ、メール、ゲートウェイ用のトレンドマイクロマルウェア検出パターン(VSAPI、Predictive Learning、Behavioral Monitoring、Web Reputation Service)(例:Apex One、ウイルスバスター™ ビジネスセキュリティサービス、Deep Security with anti-malwareなど):

- Trend Micro Smart Scan Patternバージョン21474.296.07以降、この脆弱性に関連する既知の脆弱悪用ツールは「Trojan.Win32.CVE202323397」として検出されます。

- Trend Vision One:調査ツールとして使用できます。「Search App」で、「Endpoint Activity Data」を選択し、次のクエリを入力します:- dpt:445 AND eventSubId:204 AND processCmd:* OUTLOOK *。必要に応じて、これを保存してウォッチリストに追加できます。

- Cloud One Workload SecurityとDeep Security:IPSルール1009058を使用します。このルールは、Preventに変更する必要があります。

- TippingPointフィルタ:

- 28471 SMB:SMBv1 Successful Protocol Negotiation

- 28472 SMB:SMBv2 Successful Protocol Negotiation

- 注意:これらのフィルタをブロックモードで有効にすると、正規のSMBトラフィックが中断されます。プライベートIPアドレスを例外に追加することを推奨します。

- Trend Micro Deep Discovery Inspector:ルール4479 NTLM v1 Authentication - SMB(Request)。

- 28471 SMB:SMBv1 Successful Protocol Negotiation

- 注意:これらのフィルタをブロックモードで有効にすると、正規のSMBトラフィックが中断されます。プライベートIPアドレスを例外に追加することを推奨します。

- Trend Micro Deep Discovery Inspector:ルール4479 NTLM v1 Authentication - SMB(Request)。

- NTLM v1がデフォルトで構成されている場合、このルールを使用して、NTLMハンドシェイクの送信試行を監視できます。このルールは検出のみでブロックしないことに注意してください。そのため、追跡のための調査ツールとして最適です。

参考記事:

Patch CVE-2023-23397 Immediately: What You Need To Know and Do

By: Trend Micro

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)