ランサムウェア

ランサムウェア攻撃後に予期される身代金交渉の実状を解説

トレンドマイクロは、ランサムウェア攻撃の影響や復旧プロセスを経て、被害者が何を経験するのかをより深く理解することで、今後の事例で同様の事態に陥った際に役立ててほしいと考えました。

ランサムウェア攻撃の危険性は誰もが知るところでしょう。また、暴露型ランサムウェアグループが用いる「多重脅迫モデル」による最新の被害事例に関する報道は、最高情報セキュリティ責任者(CISO)やセキュリティオペレーションセンター(SOC)で業務にあたる人々の夢に出てくるほどの苦悩をもたらしている可能性があります。

トレンドマイクロは、ランサムウェア攻撃の影響や復旧プロセスを経て、被害者が何を経験するのかをより深く理解することで、今後の事例で同様の事態に陥った際に役立ててほしいと考えました。このためトレンドマイクロは、5つのランサムウェアファミリ「Conti」、「Lockbit 2.0」、「AvosLocker」、「Hive」、「HelloKitty for Linux」の被害者向けサポートチャットを調査しました。

これらを用いるランサムウェアグループはそれぞれ一意の被害者IDを使用して被害者が自身のデータを復旧しようとする際に身代金の価格交渉や「サポート」を提供します。これに対し、被害企業側は専門の交渉担当者を立てて交渉する場合があります。被害者側が交渉する目的は、多くの場合、いずれかのバックアップからデータを復旧するまでの時間を稼ぐことです。現在では企業の代役として、身代金の条件交渉に特化した組織すら存在するようです。トレンドマイクロの調査において、ランサムウェアのオペレータの多くは会話する相手が交渉担当者であろうと被害組織の従業員であろうと気にしていないようでした。しかし、英国IT技術ニュースサイト「The Register」では、Griefランサムウェアが最近、専門の交渉担当者を割り当てる場合は窃取したデータを削除すると言及していたことが報告されました。

トレンドマイクロは、ランサムウェアの背後にいる攻撃者とアフィリエイトの動向や共通点を特定し、これまでの調査結果に基づいてランサムウェア攻撃における身代金交渉の実態についてまとめました。

■ なぜチャットによるサポートなのか?

ランサムウェアサービス(Ransomware-as-a-Service、RaaS)に携わる攻撃者やアフィリエイトは、以前は被害者との連絡手段に電子メールを使用していました。メールでのやり取りは攻撃者にとっては復号鍵の価格を交渉するために利用され、被害者にとっては自身のデータをランサムグループのリークサイト上に暴露させない方法を見出すための手段として利用されました。しかし、この連絡手段は複雑な問題を攻撃者側にもたらしました。理由としては、攻撃者の連絡先が記載された身代金要求メッセージ(ランサムノート)が、被害者の所属する組織内のすべてのシステム上に表示されたからです。同じ会社にいる複数の人が攻撃者に連絡を取るとどうなるでしょう?攻撃者は、同じ人とのメールのやり取りが維持できなくなり、誤って自分の主張を矛盾させたり、別のメールスレッド内で異なる価格を提示したりする事態となりました。

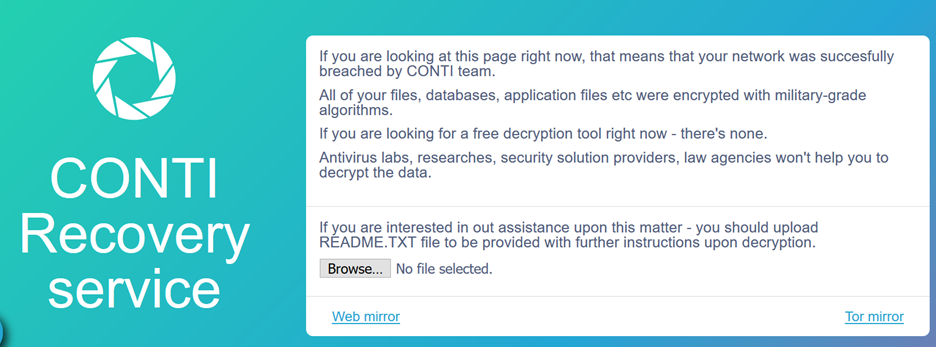

ランサムウェアの背後にいる攻撃者はこの問題を解決するために、すべての被害組織に一意の被害者IDを用いるようになりました。「Conti」、「AvosLocker」、「HelloKitty for Linux」ランサムウェアの場合、これらの一意のIDはランサムノートの一部となっているため、被害者が特定のチャットサイトにアクセスするには、ランサムノートそのものを同グループの匿名ネットワーク「The Onion Router(Tor)」を利用したサイトまたは平文で記載されたWebサイト(ランサムノート内で指定)にアップロードする必要があります(図1)。

図1:Torネットワーク内に設置されたContiのランディングページ

ランサムノートをアップロードして復号に関する指示を受けるよう促している様子

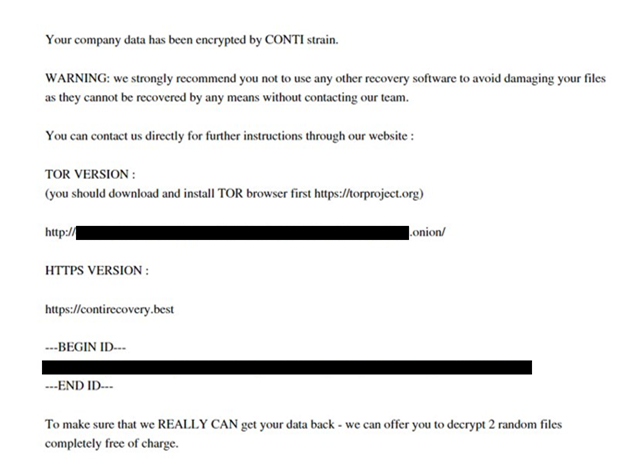

図2:一意の被害者IDや連絡先となるWebサイトのアドレスが記載されたContiのランサムノート

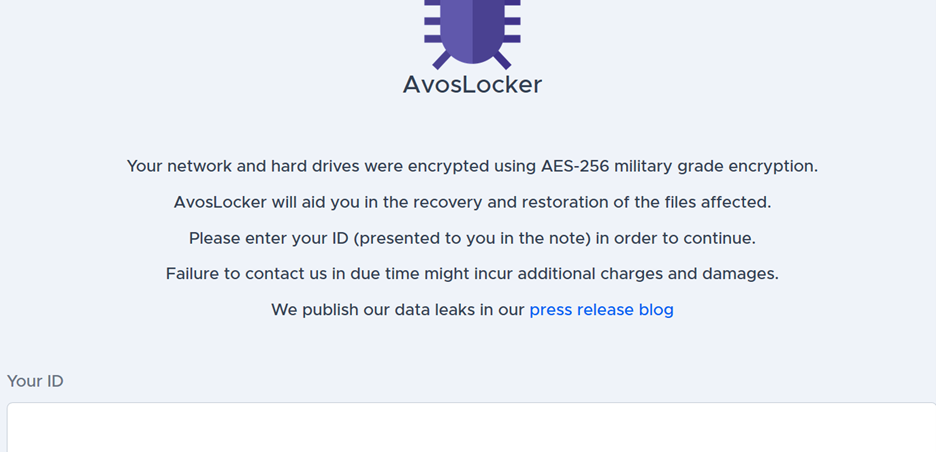

図3:暗号化されたファイルを復号するために被害者IDを入力するよう促す

Torネットワーク内に設置されたAvosLockerのランディングページ

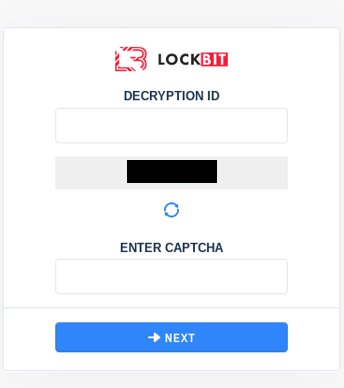

一方、Lockbit 2.0グループは、キャプチャ認証とともに、一意の被害者IDそのものをグループ専用チャットサイトへのログイン認証情報として使用しています(図4)。

図4:Lockbit 2.0グループ被害者向けチャットサイトへのログイン画面

図5:Torネットワーク内に設置されたLockBit 2.0のWebサイト

Torブラウザ内での通知を許可してチャットを開始するよう促している様子

これに対し、被害組織は一意の認証情報を用いて「ログイン」しているにもかかわらず、攻撃者が価格交渉を開始する時に必ずどの被害組織と連絡を取っているのかを尋ねるところも興味深い点です。これは、攻撃者側で特定のログイン情報と被害組織を関連付けていないことを示唆しています。あるいは、攻撃者にとって、連絡相手がセキュリティリサーチャやサイバー犯罪捜査官ではなく、実際に被害組織と連絡を取り合っていることを確認するための手段である可能性もあります。

一意の被害者IDモデルにより、たとえ30人の従業員が会社のために攻撃者と価格交渉しようと試みた場合でも、全員が同じチャットページに誘導されます。これは、これらのチャットサイトを監視する可能性のあるセキュリティリサーチャやサイバー犯罪捜査官も含みます。

■ どのようにこれらのチャットにアクセスするのか?

このチャットサポートモデルによって引き起こされる問題の一つは、同じランサムノートを持つ人は誰でもチャットにアクセスできることです。一意の被害者IDは、その名前からもわかるように、被害者ごとに一意に割り当てられるものですが、その被害者だけが使用できるIDという意味ではありません。実際には、セキュリティリサーチャ、サイバー犯罪捜査官、調査ジャーナリストなど、誰でも攻撃者・被害者間の会話を監視することが可能で、ランサムウェアグループもこのことに気づいています。

MountLockerグループは、チャットサイトへの初回ログイン時に、被害者に自分専用のパスワードを設定するよう義務付けることで、上記の問題に対処しました。このように被害者が自分専用のパスワードを作成することで、チャットサイトにプライバシー層が追加されます。

ここで示唆されることは、次の通りです。

ある組織が被害者となり、攻撃に関与するランサムウェアグループとの価格交渉を開始する際に、会話の内容が一般公開される可能性を考慮しなければなりません。交渉の機密性を保持する必要がある場合は、ランサムノートを一般にアクセス可能なプラットフォーム上に公開しないことが最善策となります。

■ トレンドマイクロが得た教訓

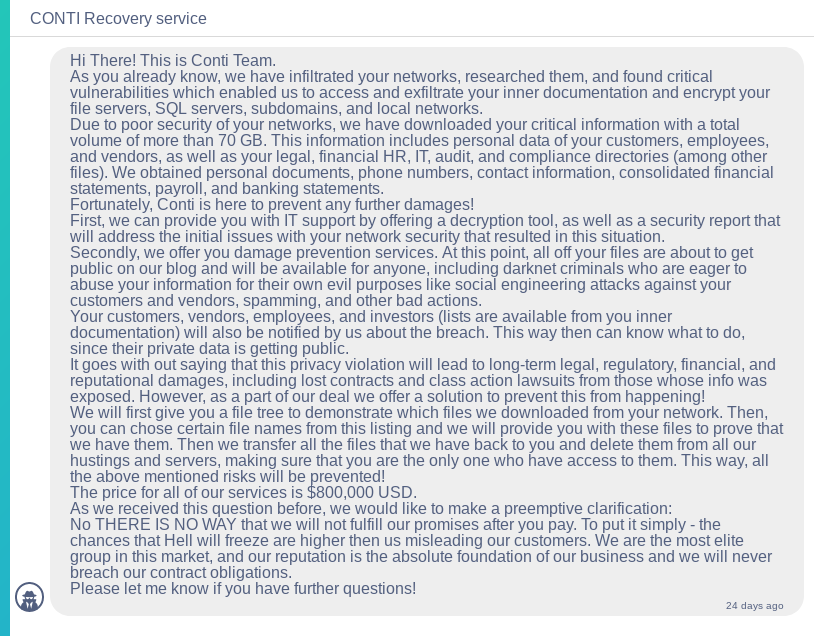

Contiランサムウェアは、最も活発にチャットを駆使しています(利用可能なランサムノートに基づく)。それぞれのチャットは同じ方法で始まり、各被害者に対して広く使用している紹介メッセージが表示されます(図6)。トレンドマイクロの調査では、これらのメッセージは被害者の所在地に関係なく必ず英語で書かれていることがわかりました。

図6:Contiグループがチャット内で使用する紹介メッセージ

この基本となる紹介メッセージは、プロ意識のレベルを示しており、Contiグループが被害組織の従業員との価格交渉に基本的な戦略が記された手引書を利用していることを示しています。別のランサムウェアファミリは、同じ紹介メッセージを用いてすべての会話を開始するわけではありませんが、トレンドマイクロが解析したランサムウェアファミリが使用するチャットでの会話には通常、以下に示すいくつかの重要な項目が含まれています。

窃取されたデータ

窃取されるデータの量や性質はさまざまですが、財務、契約、データベース、従業員や顧客に関する個人識別可能情報(PII)など、企業にとって重要な項目が必ず含まれています。ランサムウェアグループは常にデータを暗号化した証拠としていくつかのサンプルファイルを復号すると被害者に提案し、場合によっては、窃取したファイルのツリー構造図を準備していることもあります。

復号鍵などに関する価格交渉

被害者の多くは、データを復号し情報漏洩を防ぐために身代金を支払う意思があると表明する一方で、最初の要求を満たすことができない場合があります。これは、攻撃者の主な弁明あるいは価格を正当化するための材料として、被害者が保有する銀行口座の残高または保険契約情報のいずれかが含まれているからです。

身代金に対する割引や値下げ

トレンドマイクロはこれまでの事例において最初の要求額から25%~90%の値下がりを観測しました。各ランサムウェアグループは、提示する割引率に関する独自の考えや基準を持っているようです。しかし、攻撃者が最初に主張するディスカウントポリシーは、長くは当てはまらない場合があります。ある事例では、価格の合意に至ったにも関わらず、攻撃者が被害者のデータを暴露しました。別の事例では、最終的に割り引かれた金額が、攻撃者によって最初に提示された最低価格よりもはるかに高額となったこともありました。

会話時の口調の変化

さらに会話の大半では、ある時点からはっきりとした口調の変化が見られました。攻撃者はまず被害者に対して身代金を支払うことが最善の選択であることを強く主張します。そして、「データが流出すると法的な問題や規制違反による罰金刑が科せられる」、「データ復旧サービスを利用しても復号できないため、時間やお金をかける価値はない」などと被害者に念を押して、自身の主張を強化します。これらの初期段階では、自分たちは被害者を助けるためにここにいるとさえ主張します。

しかしながら、これらのアプローチは、攻撃者が短気で、強引かつ攻撃的になるにつれて、やがて不快なものへと変化します。攻撃者が焦る理由の1つは、被害組織の緊張感が緩んで事態の深刻さを忘れたり、攻撃者による「サポート」なしに脅威が緩和されることを望まないからだと考えられます。このため、攻撃者の発言は「さらに質問がある場合はお知らせください」という内容や、「お気づきのように、現在貴社のWebサイトはご利用になれません。これは、貴社を清算するために行った攻撃キャンペーンの初期段階です。貴社がバックアップを保存していないことは十分承知しておりますので、貴社が損失を被っている間、グループ一同は貴社からのご連絡をお待ちしている次第です。」などの既定方針に沿った内容から始まります。

■ 潜在的な被害組織が講じるべき対策

今日の組織にとってランサムウェア攻撃のターゲットにされるかどうかは問題ではなく、いつ実際の攻撃を被るかが問題であることは広く認識されています。このことを理解し受け入れて対策することが、ランサムウェア攻撃によって組織に深刻な被害を与えることを阻止するためには重要です。

暴露型ランサムウェア攻撃の可能性に備えるために、あらゆる規模・業種の組織は、事前にインシデント対応計画を立て、その計画が有効に働くか必ず検証する必要があります。検証にあたっては、関連するすべてのチームを巻き込んでシミュレーションや机上演習を実施することが重要です。また、対応計画を組織全体で合意するためには、取締役会や経営幹部を通して実行する必要があります。チームメンバー全員が実際の危機に直面する前に、自身の役割と任務を遂行する方法を理解しておきましょう。例えば、有事の際に身代金を支払う判断をするかどうかは、必ず決めておかなければならない事項の一つです。ただし、トレンドマイクロでは身代金の支払いを推奨していません。

また、攻撃者が使用する可能性のある多重脅迫の手口には複数のモデルが存在することを認識しておくことが重要です。したがって、二重、三重、四重の脅迫手口に見舞われる可能性を理解して計画する必要があります。もちろん突き詰めた場合、ランサムウェア攻撃を未然に阻止することが最良の選択です。そのためには包括的なセキュリティ計画が必要ですが、これは多くの企業にとっての課題となっています。

■ ランサムウェアの被害に遭わないためには

万が一に備えてインシデント対応計画を策定し、理解しておくことが不可欠です。すべての組織は攻撃されることを想定し、それらに対処可能な対応計画を立てることが、予防するための重要な第一歩であることは、繰り返し述べてきたとおりです。

ランサムウェア攻撃からシステムを保護するために対処すべき出発点として、「米国国立標準技術研究所(NIST)」のフレームワークおよびランサムウェアに特化した以下のような対策を講じることが有効です。

- ハードウェアやソフトウェアを動作環境に合わせて正しく設定すること。

- 最小特権の原則に従い、管理者権限の付与をできる限り制限すること。

- 修正プログラム(パッチ)を適用するためにソフトウェアの更新を維持すること。パッチの適用に時間がかかる場合は、仮想パッチを活用すること。

- イベントログの監査・監視を実施すること。セキュリティイベントのログを記録することは、誰かが基準値に対してそれらのログを監視していて、異常が発生したときに認識できる場合にのみ役立ちます。

- データのバックアップには、以下のような3-2-1ルールに従うこと。

- 3つ以上のバックアップ用コピーを作成し保存する。

- 2つの異なる種類のメディアに保存する(例:ハードドライブとUSBメモリ)。

- そのうちの1つは他の2つとは異なる場所に保存する(例:オフィスとデータセンター)。

- 従業員へのセキュリティ教育およびシステムの動作検証を実施し、セキュリティに関する前提条件が検証時に正しく機能しているかどうかを確認すること。

■ トレンドマイクロの対策

「Trend Micro Vision One™」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One™」は、自動化された防御機能によって攻撃の大半に対応することが可能となります。

米国の調査会社「Forrester」によって最高ランクのリーダーに選出されたこのセキュリティプラットフォームは、ランサムウェアやその他の攻撃に対する堅牢な防御を提供します。

参考記事:

by Erin Sindelar

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)