APT&標的型攻撃

パキスタン軍を狙うサイバー諜報活動集団「Confucius」、スパイウェア「Pegasus」の名前を悪用した新たな標的型攻撃キャンペーンを確認

トレンドマイクロは、サイバー諜報活動集団「Confucius」を追跡調査する中で、スパイウェア「Pegasus」の名前を誘導手口に利用する新たな標的型攻撃(スピアフィッシング)キャンペーンを発見しました。本ブログ記事では、新たな標的型攻撃キャンペーンで用いられた複数の誘導手口および使用されたファイルスティーラの解析結果をご紹介します。

■ はじめに

トレンドマイクロは、サイバー諜報活動集団「Confucius」を追跡調査する中で、スパイウェア「Pegasus」の名前を誘導手口に利用する新たな標的型攻撃(スピアフィッシング)キャンペーンを発見しました。このキャンペーンでは、ファイルスティーラをダウンロードさせるために悪意のあるドキュメントを開くようメール受信者を誘導する手口が確認されています。国際人権NGO「Amnesty International」などの共同調査により、イスラエル企業「NSO Group」が開発したスパイウェアPegasusは、11カ国の高官を標的とするために使用されていることが明らかとなりました。

本ブログ記事では、新たな標的型攻撃キャンペーンで用いられた複数の誘導手口および使用されたファイルスティーラの解析結果をご紹介します。

■ 標的型メールの内容

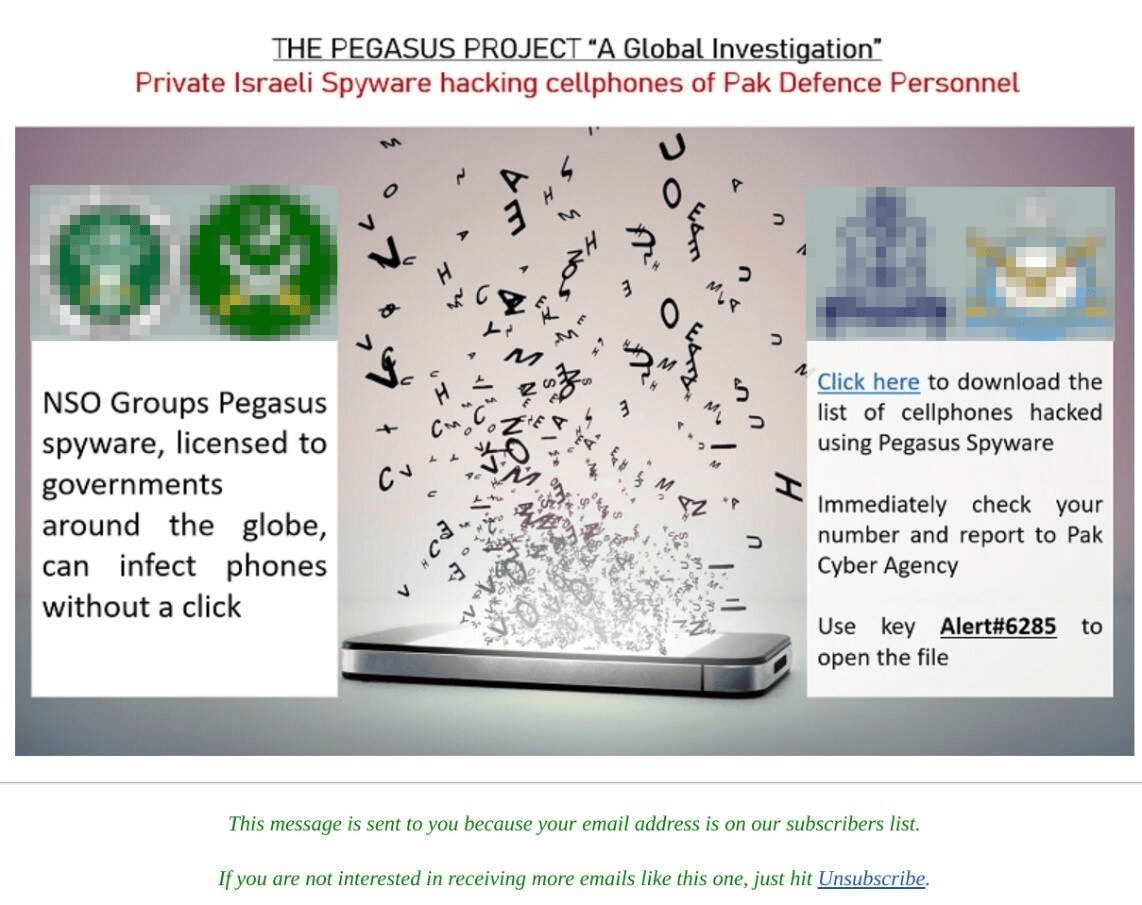

このキャンペーンには、2通の標的型メールが関与しています。1通目としては、パキスタンの正規の新聞記事をコピーした内容が記載された、不正なペイロードを含まないメールが標的ユーザに送信されます。送信者のメールアドレスは偽装されており、パキスタン軍の広報部門(info@ispr.gov.pk)を装っています。

その2日後に、パキスタン軍からの「スパイウェアPegasusに関する警告」と称して、悪意のある暗号化されたWord文書ファイルへと誘導する短縮されたリンクおよび復号用パスワードが記載された2通目のメールが標的ユーザに送信されます。送信者のメールアドレスは、1通目のものと同様にパキスタン軍を装っています(alert@ispr.gov.pk)。

パキスタンの陸軍、空軍、海軍、広報部のロゴが不正に使用されている

メール受信者が「click here」または「Unsubscribe」のいずれか(図1)をクリックすると、「parinari[.]xyz」というドメインからWord文書ファイルがダウンロードされます。

これらの標的型メールは、パキスタンにあるExpressVPNの出口ノード、あるいは攻撃者の管理下にあるメールサーバから送信されていることがわかっています。

■ マクロを含む暗号化された文書ファイルの検証

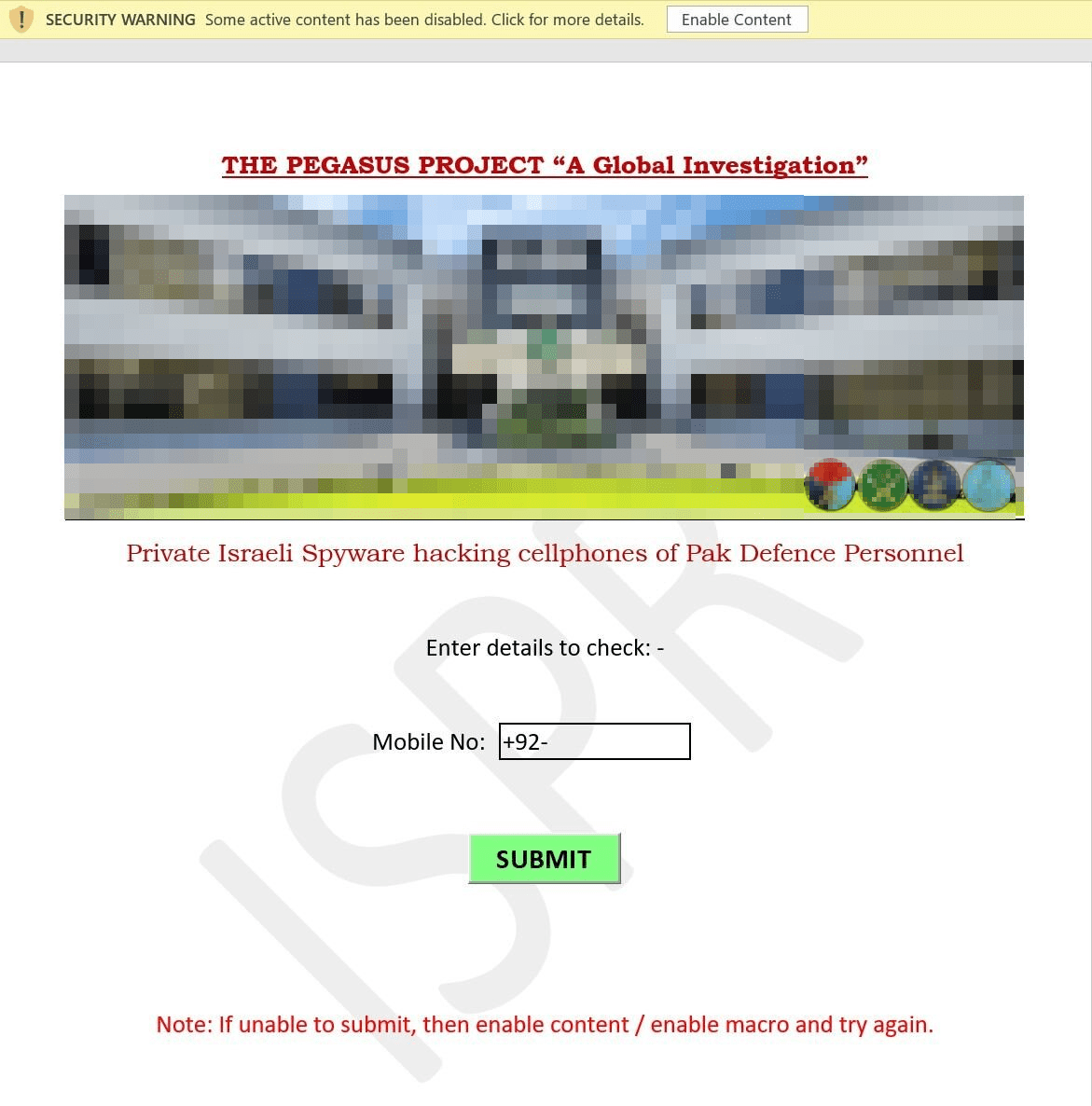

メッセージ内に記載されているパスワード「Alert#6285」(図1)を入力すると、マクロを含むWord文書ファイルが画面上に表示されます。(図2)

メール受信者がマクロ機能を有効化した場合、悪意のあるコードが読み込まれます。メール受信者が任意の電話番号を入力して「SUBMIT」(図2)をクリックすると、テキストフィールドが「Phone Number Not Found(電話番号は見つかりませんでした)」というメッセージに置き換えられます。

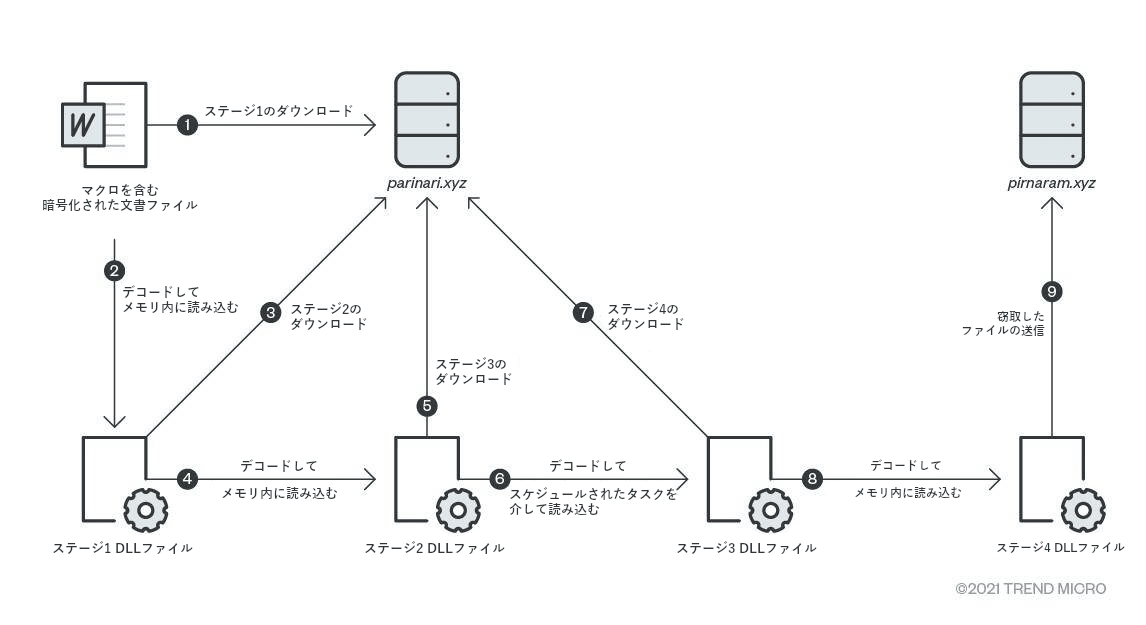

この攻撃手口の裏では、ドキュメントのプロパティにある「コメント」欄に隠しておいたコードを「skfk.txt」という名前の.NET DLLファイルとして一時ディレクトリ内に作成します。その後このファイルは、PowerShellを介してメモリ内に読み込まれます。(図3)

ステージ1は、次のステージをダウンロードして実行する不正プログラム(.NET DLLファイル)です。前節でお伝えしたものと同じドメインparinari[.]xyzからASCIIファイルをダウンロードし、それをバイナリに変換してからメモリ上に読み込み、動的関数へと移動します。

ステージ2も.NET DLLファイルで、parinari[.]xyzから3つ目のファイルをダウンロードし、ASCIIからバイナリに変換します。その後バイナリを読み込むためにスケジュールされたタスクを作成します。

ステージ3はステージ1と似ていますが、次のステージを取得するためのURLだけが変更されています。

ステージ4は、最終的なペイロード(次の節で解説)で、ファイルディスクに平文で書き込まれることはありません。

なお、これらのDLLファイルのコンパイル時に記録されるタイムスタンプのほとんどは、攻撃者によって遠い未来の年(2060年、2099年...)に改ざんされているほか、サーバのIPアドレスはCloudFlareの背後に隠されていることが多い点にも注意が必要です。

■ ファイルスティーラの解析

最終的なペイロードは、以下の拡張子を持つファイルや画像を窃取するために設計された.NET DLLファイルです。

| ファイル拡張子 | 説明 |

| TXT | テキストファイル |

| PDFファイル | |

| PNG | PNG形式の画像ファイル |

| JPG | JPG形式の画像ファイル |

| DOC | Word文書ファイル |

| XLS | Excelファイル |

| XLM | マクロを含むExcelファイル |

| ODP | オープンドキュメントプレゼンテーションファイル |

| ODS | オープンドキュメントシートファイル |

| ODT | オープンドキュメントテキストファイル |

| RTF | リッチテキストフォーマットファイル |

| PPT | PowerPointファイル |

| XLSX | Excelファイル |

| XLSM | マクロを含むExcelファイル |

| DOCX | Word文書ファイル |

| PPTX | PowerPointファイル |

| JPEG | JPEG形式の画像ファイル |

表1:最終的なペイロードが窃取するファイルが持つ拡張子の一覧

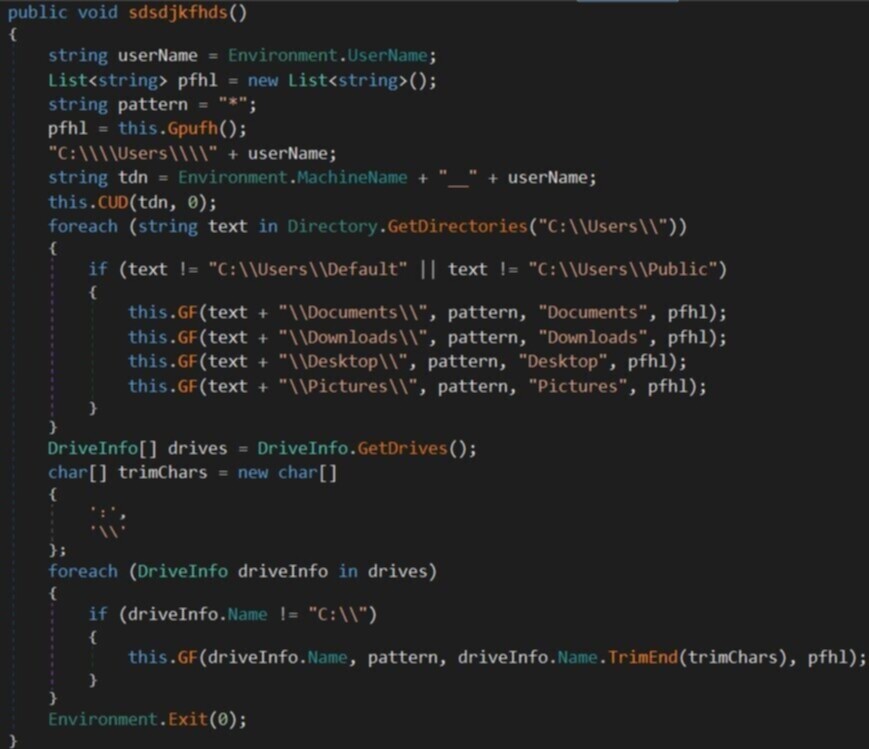

このDLLファイルは、全ユーザが保持する「ドキュメント」、「ダウンロード」、「デスクトップ」、「ピクチャ」の各フォルダ、および「C:」以外のドライブを確認します。

表1にリストアップされた拡張子のいずれかと一致するファイルが見つかると、MD5ハッシュが計算され、コマンド&コントロール(C&C)サーバ「pirnaram[.]xyz」から取得した除外リストと比較されます。

ハッシュが除外リストに存在しない場合、ファイルはC&Cサーバを介して、コンピュータ名およびユーザ名を結合させた名前のディレクトリへと送信されます。除外リストは、コンピュータ名およびユーザ名の文字列ごとに異なります。

■ 別の誘導手口を用いたキャンペーン

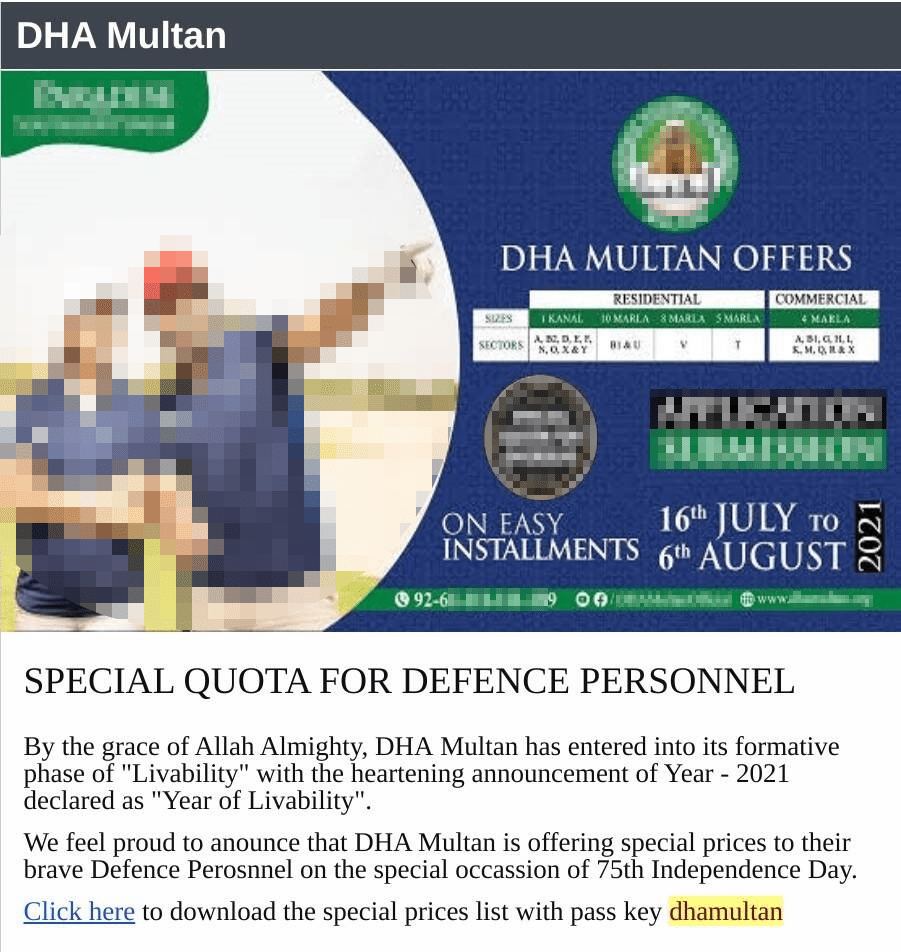

トレンドマイクロはConfuciusグループを監視する中で、別の誘導手口を用いて同じペイロードを配信するキャンペーンを発見しました。このキャンペーンでは、パキスタンの国防住宅局(DHA)を装っていました(図5)。これらのことから、このキャンペーンの背後にいる攻撃者がパキスタン軍に関心を持っていることは明らかです。

2021年4月に確認された以前のキャンペーンでは、連邦歳入庁(FBR)を装った誘導手口が用いられていました。これらのキャンペーンでは、ツール、戦術、手順においてわずかな違いが見つかりました。悪意のある文書ファイルは、暗号化されたまま標的型メールに直接添付され、復号用パスワードは別のメールで送信されていました。以前のキャンペーンの第一段階は、今回のキャンペーンと同様にドキュメントのプロパティ内の「コメント」内に隠されていました。しかし、最終的なペイロードは第二段階に含まれており、全く同じ構造のファイルスティーラ(.NET DLL)が使用されていました。また、詐取したファイルの送信は、PHPスクリプトによるものではなく、FTPサーバを介して行われていました。

なお、攻撃者がドメイン名「mailerservice[.]directory」から標的型メールを送信していたことがあります。このドメインは、弊社の以前の調査でサイバー諜報活動集団「Patchwork」に起因するものとされています。2018年9月7日公開の記事でお伝えの通り、PatchworkグループとConfuciusグループの間で複数の共通点が確認されていることから、このことは弊社にとって驚くべきことではありませんでした。

■ 被害に遭わないためには

弊社による前回の調査では、諜報目的のためにパキスタン軍を狙うことで知られるConfuciusグループが複数のファイルスティーラを攻撃手口に採用していたことが既に確認されています。Confuciusグループが用いるペイロードのコード品質は最高水準のものではありませんが、不正なコードをドキュメントのプロパティ内のコメントに隠したり、検出回避のために暗号化された文書ファイルを使用するなど、悪意のある文書ファイルを作成する際に巧妙な技術を多用しています。これらのことから、Confuciusグループは今後のキャンペーンにおいても、さまざまな種類のソーシャルエンジニアリングの手法を実験的に試みる可能性が高いと考えられます。

攻撃者が使用する誘導手口が多様化する現在においては、例えば以下のようなセキュリティ対策を実践することでこれらの攻撃被害を回避することができます。

- ユーザは、迷惑メールや不審な送信元から届いたリンクをクリックしたり、ファイルをダウンロードしたりするのは控えましょう。日頃からリンクをクリックする前に対象のURLにカーソルを合わせて、想定されるWebサイト以外の別のアドレスが表示されないかどうかを確認するようにしましょう。リンクをクリックする前にWebサイトの安全性を確認したい場合は、弊社の「Site Safety Center」を利用いただくことも有効な手段です

- メール送信者が普段とは違うメールアドレスを使用している場合は、受信したメッセージの内容に文法的または構成に誤りがないか、あるいは綴りに間違いがないかどうかをしっかりと確認しましょう。これらが見受けられる場合、受信したメールが悪意のあるものである可能性があります

■ トレンドマイクロの対策

スパムメールへの対策は、法人向けメールセキュリティ製品/サービスである「Trend Micro Email Security™」、「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などにより不審なメールやその添付ファイルをブロックすることができます。

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Confucius Uses Pegasus Spyware-related Lures to Target Pakistani Military」

by Daniel Lunghi

記事構成:岡本 勝之(セキュリティエバンジェリスト)

高橋 哲朗(スレットマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)