コンプライアンス

クラウドサービスを狙うサイバー犯罪者集団「TeamTNT」が認証情報窃取対象を拡大

今回トレンドマイクロは、TeamTNTが被害者のシステム内に侵入した後に被害組織が利用する様々なクラウドサービスやネットワーク内のオンプレミス環境などの認証情報を窃取するための機能をさらに拡張している新たな証拠を発見しました。本ブログでは、TeamTNTの攻撃手口および拡張された機能について解説します。

自組織で利用するクラウドサービスの悪用やソフトウェアサプライチェーン攻撃を防ぐには、組織内で管理する認証情報を適切に保護することが重要です。攻撃者はストレージメカニズム内の認証情報を狙う、あるいは侵害されたシステム内で見つかった認証情報を詐取することがよくあります。また、ユーザによるやり取り無しにアクセス可能な平文形式で保存された認証情報はDevOpsソフトウェアでは珍しくなく、暗号化されていないこれらの情報が漏えいした場合、企業の情報にアクセスされる可能性があるため大きなセキュリティリスクとなります。

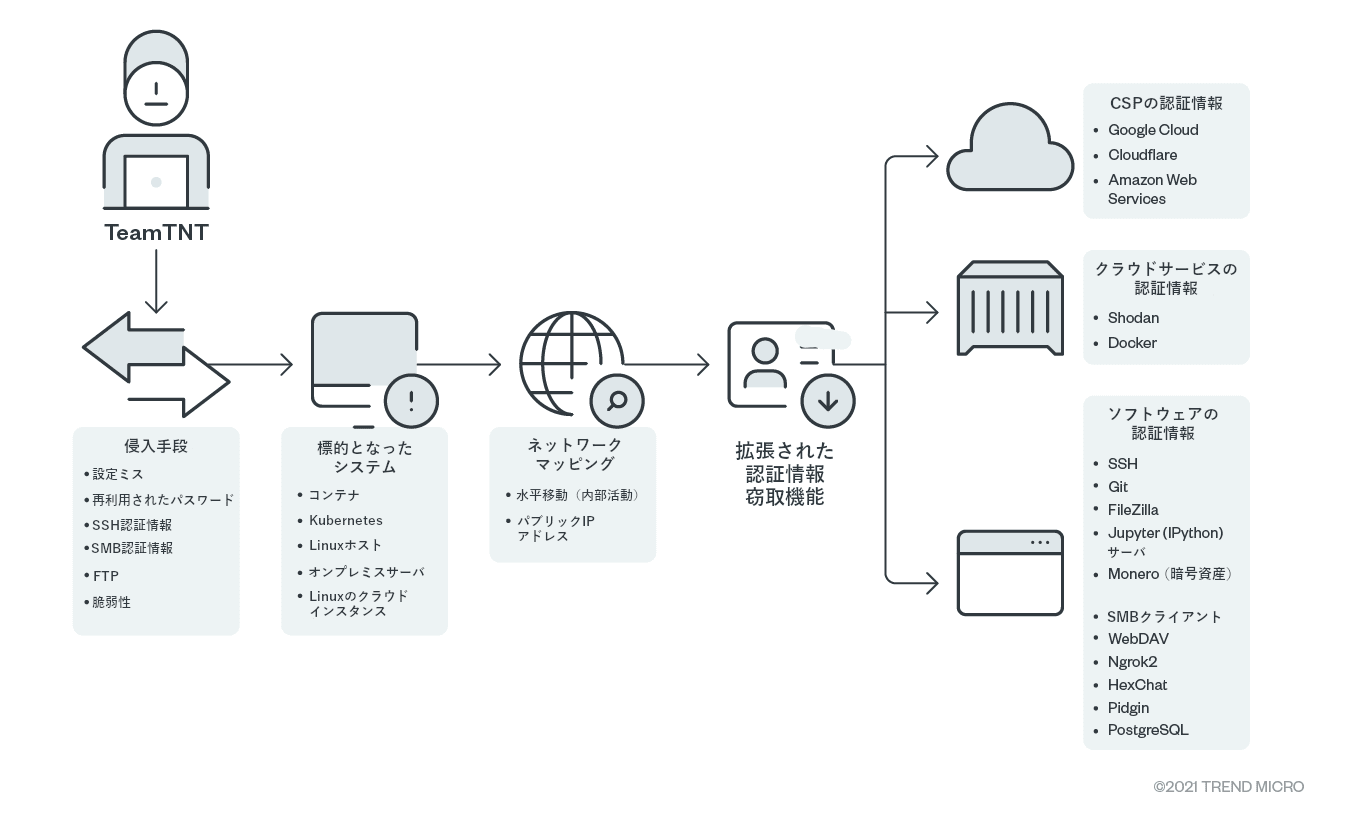

攻撃者は被害者のシステム内に侵入すると、クラウドサービスプロバイダ(CSP)の認証情報を詐取することで知られています。例えばサイバー犯罪者集団「TeamTNT」はクラウド上のコンテナを標的としており、クラウドの認証情報を窃取する機能を拡張する、あるいは別のクラウド環境を探索し侵入活動を行うことが確認されています。今回トレンドマイクロは、TeamTNTが被害者のシステム内に侵入した後に被害組織が利用する様々なクラウドサービスやネットワーク内のオンプレミス環境などの認証情報を窃取するための機能をさらに拡張している新たな証拠を発見しました。本ブログでは、TeamTNTの攻撃手口および拡張された機能について解説します。

■ TeamTNTの攻撃手口および拡張された機能

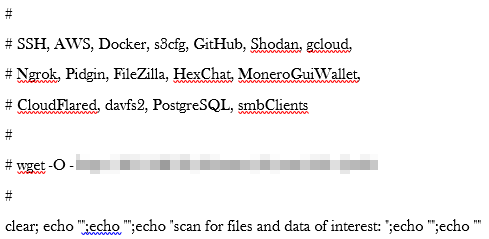

TeamTNTのマルウェアは、特定のソフトウェアやサービスから認証情報を詐取するように設計されています。このマルウェアは、公開された秘密鍵や再利用されたパスワードなどの情報を持つLinuxシステムに感染し、感染システムにクラウド関連のファイルが存在するかどうかを確認することに重点を置いています。

TeamTNTが行った他の攻撃事例と同様に、クラウド上の設定ミスや再利用されたパスワードを悪用することで、被害者のシステムに簡単に侵入できるほか、別のシステムにアクセスするためにSSH(Secure Shell)やSMB(Server Message Block)の認証情報を詐取します。どちらの侵入技術もワームのようにそれぞれのペイロードを拡散させることができます。異なる環境内でペイロードの拡散を確実にするためのスクリプトがいくつか見つかりましたが、そのうちの1つは以前に解説したものでした。

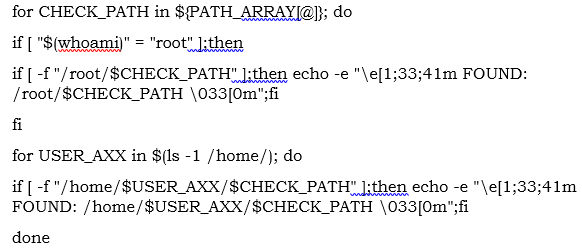

詐取した認証情報を用いて自動ログインするために.netrcファイル(自動ログインプロセスで使われるログイン情報と初期化情報が書かれたファイル)を備えたこのマルウェアは、接続されたシステムを経由しながら検索リストに基づいてアプリの設定やデータを探索し、これらの情報を遠隔操作(C&C)サーバに送信します。

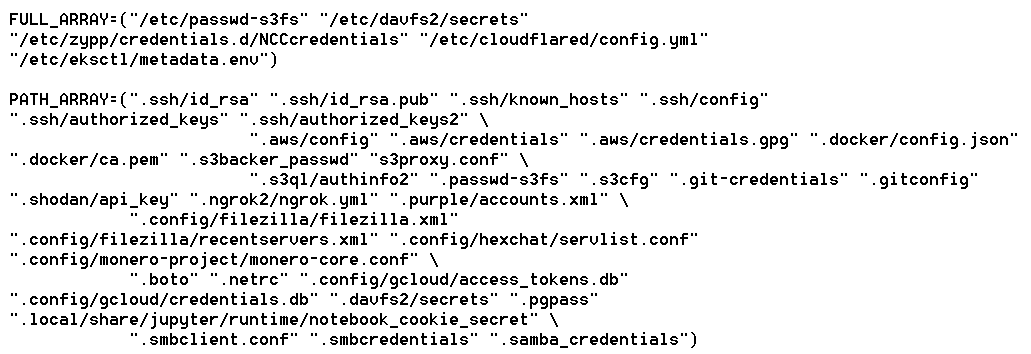

探索する設定ファイルの少なくとも1つが感染システム内に存在する場合、拡張された認証情報窃取機能は、すべてのサービスの設定ファイルを2つの配列に集約します。新たなに拡張された要素として、この機能をTeamTNTが用いた過去のバージョンと比較すると、窃取対象となるサービスの設定ファイルが大幅に増加していることがわかります。

TeamTNTのペイロードは暗号資産「Monero」の採掘活動(不正マイニング)に焦点を当てているため、このマルウェアが感染システム内でMoneroの設定ファイルも探索するのは当然のことです。このマルウェアは、TeamTNTがアクセスできるすべてのシステム内でMoneroのウォレットを探索します。

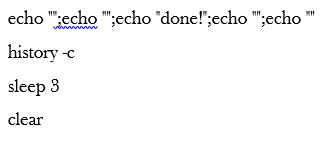

このマルウェアは、不正活動の最後に感染システムから自身の痕跡を削除しようと試みます。ただし弊社の解析では、この活動が効果的に実行されないことが明らかとなりました。「history -c」はBashの履歴を削除しますが、一部のコマンドは不正活動を継続してシステム上の別の部分に痕跡を残します。

■ 結論

攻撃者は、侵入後に内部活動を行うために内部ネットワークやシステム内で正規ユーザの認証情報を積極的に探索します。クラウドサービスプロバイダの認証情報を入手した場合、正規組織が有料で利用するクラウドサービスを別の不正活動に悪用することができます。また、Gitなどのバージョン管理ソフトウェアの認証情報が窃取されると、ソフトウェアサプライチェーンが侵害されるなどの重大なセキュリティリスクが生じます。これは、悪意のあるユーザがリポジトリ内へ書き込む能力を持っている可能性が高く、気づかれないようにソースコードを改変することができるためです。

さらに、サイバー犯罪者にとって平文形式で保存された認証情報は、次なる攻撃に使用する際に金脈のごとく有益な役割を果たします。例えば、詐取されたFTPサーバの認証情報は、古くから実行されているWebサイトのハッキングや認証情報の改変へとつながり、その後、システムへのアクセスやデータの復元と引き換えに身代金を要求される可能性があります。

システムの脆弱性についても同様に注意が必要です。特にインターネット上に露出したシステムに内在する深刻な脆弱性は、なるべく迅速に最新の修正プログラム(パッチ)を適用する必要があります。

本ブログ記事で解説したTeamTNTの不正活動やその他類似する脅威のリスクを軽減するためには、以下のベストプラクティスに準拠することが推奨されます。

- 最小特権の原則を徹底し、責任共有モデルに従うこと

- 既定の認証情報を強力で安全なパスワードに置き換え、異なるシステム環境のセキュリティ設定を組織に応じてカスタマイズすること

- 認証情報を平文形式で保存せず、できる限り多要素認証を有効にすること

- システムを定期的に更新して最新のパッチを適用すること。特にインターネット上に露出したシステムの脆弱性対策、認証情報の複雑化には注意を払うこと

また、対策の運用を容易にするため、機密情報管理ツールなどを活用することも考慮してください。サードパーティ製ツールの例としては、HashiCorp社の「Vault」などがあります。

■ トレンドマイクロの対策

「Trend Micro Hybrid Cloud Security」として提供されるセキュリティソリューションは、クラウドネイティブシステムとその多様なレイヤーを保護するのに役立ちます。ソリューションとして提供される製品群は継続的インテグレーションおよび継続的デリバリー(CI / CD)パイプラインとアプリケーションの自動保護を提供するクラウドビルダー向けのセキュリティサービスプラットフォーム「Trend Micro Cloud One™」を利用しています。また、セキュリティの問題をいち早く特定して解決し、DevOpsチームの問題解決速度を改善するのにも役立ちます。Trend Micro Cloud One™には、以下が含まれています。

- 「Trend Micro Cloud One™ Workload Security」: データセンター、クラウド、 コンテナを保護する多層防御・脆弱性対策を提供するクラウド型セキュリティ

- 「Trend Micro Cloud One™ Container Security」: コンテナイメージのスキャン、アドミッションコントロール、コンテナの実行時保護をまとめて実現

- 「Trend Micro Cloud One™ File Storage Security」:クラウドファイル/オブジェクトストレージのためのセキュリティ

- 「Trend Micro Cloud One™ Network Security」:マルチクラウド環境のための強力なネットワークレイヤのセキュリティ

- 「Trend Micro Cloud One™ Application Security」:コンテナ、サーバレスなどに構築された最新のアプリケーションおよびAPI向けセキュリティ

- 「Trend Micro Cloud One™ Conformity」:クラウドインフラストラクチャの継続的なセキュリティ、コンプライアンス対応状況の確認および可視化

参考記事:

- 「TeamTNT’s Extended Credential Harvester Targets Cloud Services, Other Software」

by David Fiser, Alfredo Oliveira, Trend Micro

記事構成:岡本 勝之(セキュリティエバンジェリスト)

高橋 哲朗(スレットマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)