文科省「教育情報セキュリティポリシー関するガイドライン(令和6年版)」を分かりやすく解説~教育現場でのゼロトラスト実現に向けて~

次期校務DXのセキュリティ指針となる文科省ガイドラインは200ページにも及び、要求事項も多岐に渡ります。ガイドラインに添いながら気を付けるべきポイントと実効性のある対策について解説します。

「教育情報セキュリティポリシー」と、その実装に向けて

教育情報セキュリティポリシーは、地方公共団体の教育機関が保有するデータや情報資産を保護し適切に管理するための指針です。児童生徒の学び方、教職員等の働き方の変化に合わせ、また、学校現場にて必要とされる教育情報セキュリティは日々変化を遂げており、時代の要請に沿って改訂されてきました。

特に令和6年1月に文部科学省より公開された版(以下、本ガイドライン」)は、次世代の校務DXをキーワードに「校務・学習ネットワーク統合」を前提とした「校務系システムのクラウド化」により、ロケーションフリーを含む「働き方改革」、「データ連携」、「レジリエンス」の観点から、現在の学校教育環境における課題を解決すべきものとして提示されています。しかし、ネットワーク統合やクラウド化などは利便性の向上をもたらす反面「適切なセキュリティ対策」が必要になります。

当記事では、本ガイドラインでも言及している文科省がポイントを要約した「GIGA スクール構想の下での校務 DXについて~教職員の働きやすさと教育活動の一層の高度化を目指して(2023年3月公開。以下、次世代校務DXの解説書)」も含め、次世代の校務DXにおける技術的セキュリティ対策を取り上げ、その実現方法を一歩踏み込んで解説します。

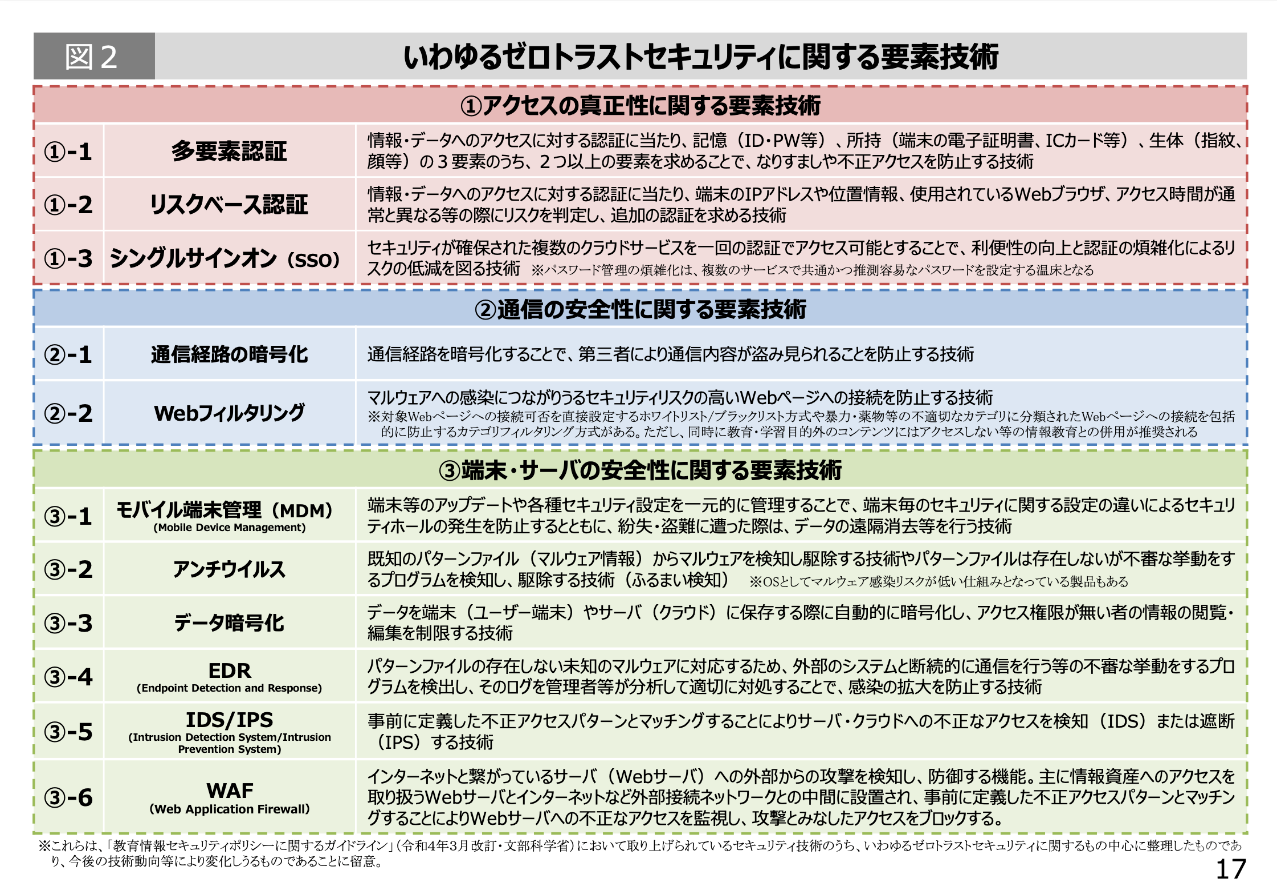

図:校務DXへのセキュリティ要素技術(文科省「次世代校務DXの解説書」より)

本記事では、文科省が示す本セキュリティガイドラインのうち、技術的セキュリティ対策を以下のポイントに沿って解説します。

●校務・学習ネットワーク統合のアクセス制御の考え方

●端末、サーバの安全性の確保への考え方

●クラウド化に伴うセキュリティ構築の留意点

●運用性を考えたセキュリティログ管理

●ガイドラインに沿った構成例と考え方の変革

校務・学習ネットワーク統合のアクセス制御の考え方

学校の業務(校務)ネットワークと児童生徒が利用する学習ネットワークを統合することは、セキュリティ上の課題が生じます。特に校務系のシステムや端末では個人情報や機密情報が扱われるため、統合された環境では権限が適切に管理されないと、学生が不正に校務データにアクセスできてしまう可能性があります。

この課題を解決するためにガイドラインで記載されているのが、「強固なアクセス制御(ガイドライン2ページ)」であり、次世代校務DXの解説書では、どのように」守るかの観点からは「ゼロトラスト」を指しています(次世代校務DXの解説書15ページ)。セキュリティポリシーに従った各アカウントでの一意のIDとパスワードをベースに、①アクセスの真正性に関する要素技術「①-1多要素認証」を必須とし、「①-2リスクベース認証」を検討すべき推奨事項としています。

しかし、「多要素認証※」は確かにIDとパスワードだけの認証と比較し、なりすましや不正アクセスへの耐性が上がりますが、あくまでも「一度だけ確認する静的な認証」であることを理解しておく必要があります。実際に、導入が先行している民間企業では、既にMicrosoft 365の多要素認証の突破を狙ったフィッシング攻撃が1万社以上に対して発生しているとの報道もあります(日経BP)。個人情報や機密情報など重要度の高いデータも流れる統合されたネットワークでは、推奨事項の「①-2リスクベース認証」を検討することを強く推奨します。

※多要素認証(MFA=Multi Factor Authentication):IDやパスワードの「記憶」以外に、「所持(モバイルやICカードなど)」、「生体(指紋、顔など)」の3つの要素から異なる2つ以上の要素で認証すること。

リスクベース認証は「ゼロトラスト=一切の情報アクセスを信頼せず、権限を持つ利用者からの適正なアクセスかを常に確認すること」であり、IDやパスワード、多要素認証の静的な認証に対して、アクセス元の端末状態を確認したり、通常の振る舞いと異なるアクセスなどを「常に監視し制御する動的な認証」であり、また「アクセス元別にアクセスできるリソース(サーバやクラウド)が制御できるために、ネットワーク統合後に必要な不正アクセスのリスクを低減します。

端末、サーバの安全性の確保への考え方

アクセス制御をどれほど強固にしても、アクセス元である端末やアクセス先であるサーバやクラウドの安全性が保たれなければなりません。教育分野においても、昨今、本来ネットワーク分離された校務系の端末やサーバにおいて不正アクセスや脆弱性を突いたランサムウェア攻撃などのセキュリティ被害が近年報道されています(日経BP、朝日新聞)。従って、次世代校務DXの解説書では「③端末・サーバの安全性に関する要素技術」を取り上げています。

近年のサイバー攻撃は複雑、巧妙化しており、パターンファイルのみの従来型マルウェア対策ソフトウェアだけでは検知出来ない攻撃が頻発している状況です。こうしたマルウェアを検知するためには、AIを用いた機械学習型検索やふるまい検知機能などを含む、「次世代型アンチウイルス(NGAV)」または「次世代型EPP」と一般的に呼ばれる対策ソリューションや機能が現在のサイバー攻撃に有効です。NGAVはEPPに包含される、もしくは同質の意味で用いられることもあります。いずれにしてもパターファイル以外の複合的な対策技術で、サイバー攻撃からエンドポイントを保護するソリューションを指します。現在、トレンドマイクロも含めてパターンファイル以外の技術を搭載していることがほとんどです。

しかし、パターンファイルが全く不要な訳ではなく、新旧の検知技術を組み合わせることは「インシデント対応後の社内端末の安全確認」に非常に有効な手立てになります。

参考:サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

また、防御しきれなかった脅威に対して、時系列での不正なふるまいの状況を一元的に把握することができるEDR(Endpoint Detection and Response)も有効で、また後述するログによる運用からも、特に重要性の高い教職員端末は検討すべき項目です。

また、端末やサーバにおいては、脆弱性を突いて侵入することもあるため「③-5 IDS/IPS」が同書で挙げられています。個別にこのIDS/IPSを調達する他に、前述した次世代型アンチウイルスのソフトウェアにホスト型の仮想パッチ機能を持つ製品を選ぶことも、入手コストや管理コストの削減ができる可能性があるため、個別の環境に合わせて検討することもできるでしょう。

以上を勘案し、特に教職員が扱う端末はその重要性から、また生徒向け端末はコストを鑑みつつ、以下の様な使い分けをすることガイドラインに沿った案として検討できるでしょう。

・生徒向け端末(Windowsの場合):次世代型EPP(パターン検索+機械学習検索など)

・教職員向け端末:次世代型EPP+EDR+IPS

・教職員向けの端末からアクセスする/サーバ/クラウド:次世代型EPP+EDR+IDS

クラウド化に伴うセキュリティ構築の留意点

本ガイドラインでは、単にクラウドと記載せずに、SaaS/PaaS/IaaSに分類され対応方法がわかり易く分類されています。その中で注意すべきは、ガイドライン19ページにおいて示されている通り、「クラウド利用者とクラウド事業者の責任分界点」がクラウドサービスモデルで異なる点です。クラウド選定・契約にあたって特に注意しておきたいポイントを以下に挙げていきます。

1)クラウド事業者の選定における第三者認証制度の確認

クラウドサービス提供者のセキュリティ基準を慎重に評価する必要があります。提供者が「ISMAP」や「ISO 27017」など、クラウドに関する公的な第三者セキュリティ認証を取得しているか、を確認することが前提になります。認証制度の例としては、ガイドラインの23ページにあり、特にISMAPの取得有無は「地方公共団体への意見照会を踏まえた対応※」など今後予想される地方公共団体向けの指針からも優先的に確認したい事項です。

※総務省の資料より(2024年3月)。

2)汎用クラウドサービスの安全性に向けて

汎用クラウドサービスであるGoogle WorkspaceとMicrosoft 365は、ほとんどの日本の教育現場において利用されているスタンダードなSaaS型ツールです※。責任分界点では多くをクラウド事業者が賄うSaaS型ですが、ガイドラインに記載の通り「データ保護」はクラウド利用者である教育委員会様などが対応・管理する項目です。

特にメールを利用する際には、フィッシングメールなどで教職員や児童生徒の認証情報(IDやパスワードなど)が窃取されるとどんなに強固なアクセス制御をしていても侵入を許すことになります。

クラウドサービスが提供するセキュリティが最低限の機能を有するものでデータ保護の観点で不十分であれば、ガイドラインの22ページの確認に合わせてより高度な機能を持つ追加セキュリティ対策を検討することが必要になります。

※MM総研の「小中GIGAスクールにおけるICT環境のベンダーシェア分析」(2023年10月)。

3)校務支援システムのクラウド化の留意点

校務支援システムのクラウド化にあたっては、生徒児童や教職員の個人情報が外部に保存されるために、そのデータ保護は最重要課題であり、ガイドラインにおいても「重要度Ⅱ」にあたる対策を施す必要があります。(図5)その際に、前述のガイドラインにある「境界分界点別に必要なセキュリティを確認」することが、クラウド事業者の選定や利用者が追加すべきセキュリティを考える上で大切になります。

校務支援システムをクラウドで提供する事業者が、アプリケーションである校務支援システムを提供するので「SaaS型」と称している際は、ガイドラインにあるサーバ保護の「アンチウイルス対策」や「IDS/IPS(脆弱性対策)」を施しているか十分に確認する必要があります。

また、校務支援システムを、AWSやAzureなどのPaaS/IaaS上に配備する構成をした際は「パブリッククラウド」であり、同クラウド上には他の利用組織も存在し、設定によってはインターネット側からアクセスできる状態です。重要度の高い校務支援システムのセキュリティ強度を上げるために、多くのゼロトラストアクセス制御メーカーが提供している、プライベートアクセス方式を検討することが解決策の一つになります。

「プライベートコネクタ」を校務支援システムの前にグルーピングして配置することで、パブリッククラウド上の校務支援システムへのアクセスは、ゼロトラストアクセス制御(で認証された)からの通信のみを受け付けるため、理論上インターネットから隠蔽することが可能です。

先述の通り、多要素認証による突破は実例が多くあり、リスクベースの認証とこのプライベートアクセスを行うことで、重要度の高い校務支援システムなどのアクセスの強度を上げることも考えたい要素です。

運用性を考えたセキュリティログ管理

ガイドラインの各所に記載される「ログの取得」は、94ページを引用すると「ログ(アクセスログ、システム稼動ログ、障害時のシステム出力ログ)及び障害対応記録は、悪意の第三者等による不正侵入や不正操作等の情報セキュリティインシデントを検知するための重要な材料」と記載があります。

但し、ログだけを設定期間取っておいても、実際の運用時に迅速に検知、対応に活かせるようにしていなければ意味がありません。本ガイドラインに従うと多くのセキュリティ技術を利用することになり、大量のログがバラバラに発生する可能性が高く、「セキュリティセンサーの上げたアラートを攻撃に紐づけて」整理することが必要になります。そこで、XDR(eXtended Detection & Response)と呼ばれる、端末(エンドポイント)のシステム上のふるまいだけでなくメールやクラウド向けセキュリティ、ネットワークセキュリティソリューションなど各層のアラートを「相関分析」して1つの攻撃として把握することが、有事の際の迅速性・容易性の向上と運用コスト低減につながります。

また、セキュリティ運用においては、教育現場の担当者が直接行うのが難しい場合もあるでしょう。SOC(Security Operation Center)としてマネージドサービスと呼ばれる運用を専門業者に外部委託することも可能です。

SOCサービスを提供するベンダーには、「一次対応まで」もあれば、「調査・封じ込め・恒久対策」するところなど、そのサービスの範囲がベンダーにより異なります。後々、事前の契約内容と利用企業側が期待していたサービス内容にギャップがあった、などのトラブルにならないように、一括りのSOCサービスとして委託するのではなく、どこまでの範囲を委託するのか明文化して同意しておくことが大切です。

次世代校務DXを考える上で上記の構成例のように、「セキュリティにおけるあるべき姿のグラウンドデザイン」を先ず考える、という意識の改革が必要になります。今までは、校務と学習のネットワークが分離されていたので、例えばGIGA端末の調達ならその端末やWebフィルタだけの「部分最適」で選択すれば良かったものの、今後は校務と学習のネットワークが統合され、「誰が、どこからどこへアクセスしているか」を管理・制御する必要がある世界では、「常に全体を理解した上での親和性・接続性」を考慮しなければなりません。

同等のセキュリティ機能への二重投資、または各システムの接続不可などによる買い直しを避けるために、「あるべき姿」と「そのために必要な部分」を描くことから始めて、具体的施策を各年次計画に落としていくことがますます重要となってきます。

同じガイドラインに従っても、教育委員会ごとの成り立ち・課題・予算によって適切な構成は変わってきます。

利便性とセキュリティが両立した次期校務DXを構築するためにも、業界の背景やサイバーセキュリティ動向を把握したパートナー企業を見つけておくことが肝要と言えるでしょう。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)