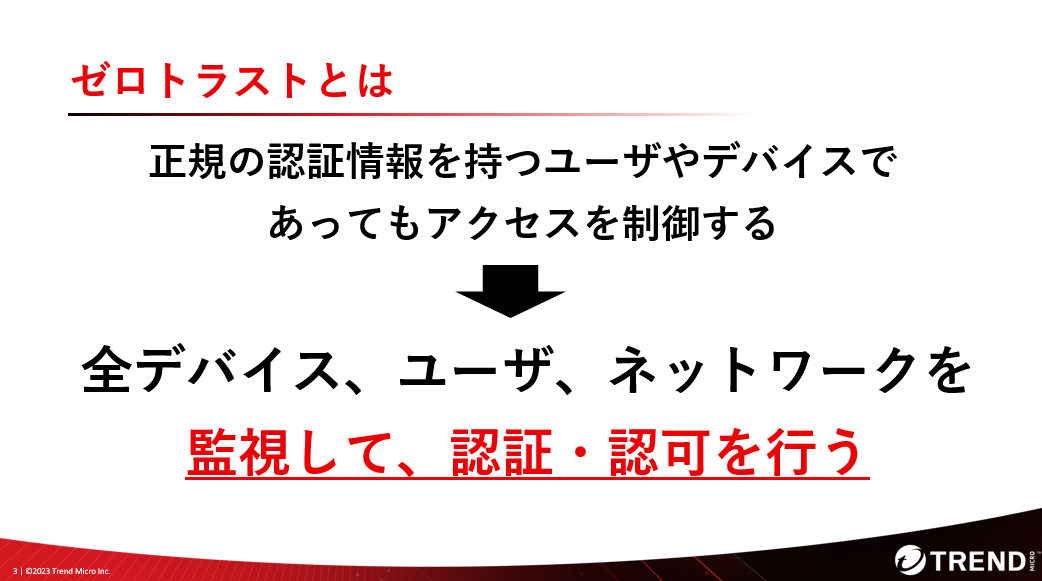

ゼロトラストとは

ゼロトラストとは、その名の通り「トラスト(Trust:信用、信頼)」が「ゼロ(Zero:何もないこと)という意味で、性悪説を前提にした考え方です。

より具体的には、法人組織の重要な資産へ正規の認証情報を持つユーザやデバイスであっても、アクセスを無条件に信⽤せず、全デバイス、ユーザ、ネットワークを監視して、認証・認可を⾏い、アクセスを制御するという対策です(図1)。

ここでポイントとなるのは「正規の認証情報を持つユーザやデバイスであっても」という部分です。昨今のサイバー攻撃において、正規ユーザのアカウントを事前に奪取し、正規アカウントを用いて不正にログインすることもあり、一度正規のユーザやデバイスと判断したとしても、乗っ取りなどにより不正な活動を行う可能性があるため、ゼロトラストの必要性が高まってきています。

アメリカでは、高度なサイバー攻撃の脅威が高まっていることを背景に、2022年1月、連邦政府から各省庁を対象としたゼロトラストセキュリティモデルへ移行する新たなサイバーセキュリティ戦略が発表されています。また、日本では2022年6月にデジタル庁によって、政府情報システムを対象に、より堅牢なシステムを構築するためにゼロトラスト適用方針が示されました。このように近年、官民双方においてゼロトラストへの気運が高まっています。

ゼロトラストが求められる背景

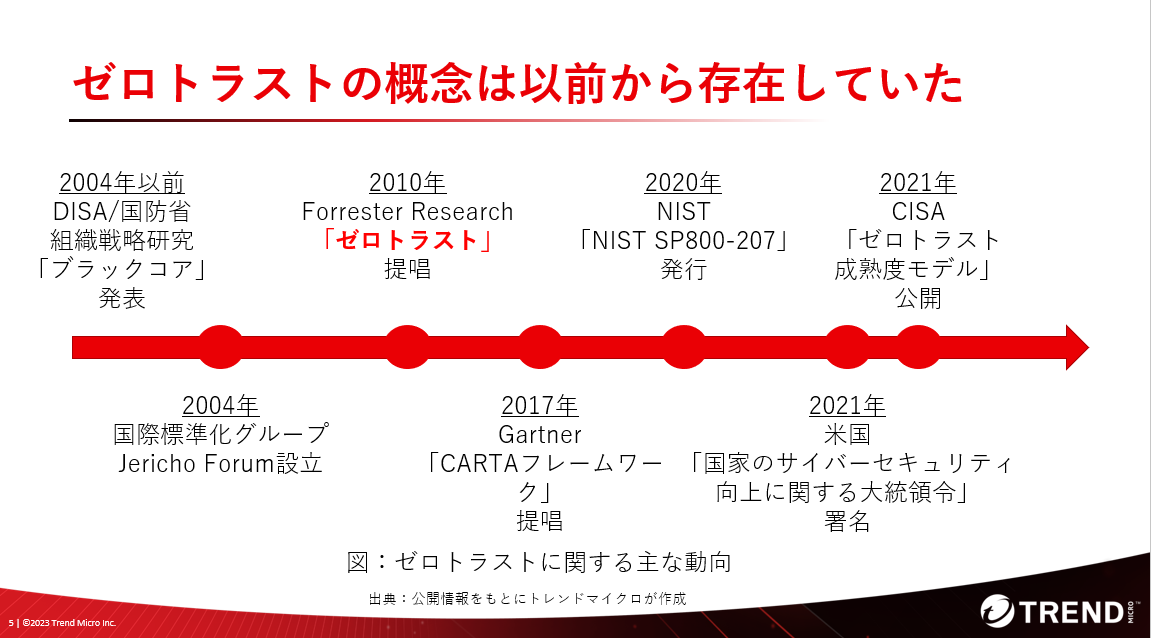

ゼロトラストは、米国の調査会社「Forrester Research」のアナリストだったジョン・キンダーバーグ(John Kindervag)氏が2010年に提唱した次世代ネットワークセキュリティの概念です。10年以上前から提唱されてきたゼロトラストですが、ここ数年でセキュリティ業界において、ゼロトラストの考え方が重要視されるようになりました。(図2)

背景として、法人組織のIT環境の多様化やサイバー攻撃の高度化が挙げられます。近年、法人組織が保護すべき資産は、様々なクラウドサービスや自社が運営するデータセンタ、支社や拠点などに分散しています。また、リモートワークの推進によって資産へアクセスするユーザやデバイスが点在しています。一方、クラウドサービスやVPNにアクセスするために必要な認証情報(ID/パスワードによるアカウント、二要素認証、端末や法人組織の固有識別番号情報など)を窃取されることで、サイバー攻撃者が正規の認証情報を用いて資産にアクセスする懸念があります。加えて、サイバー攻撃者は組織のネットワークに侵入した後も、正規のユーザやデバイスを利用して横展開や目的の情報を窃取するために侵入を拡大します。

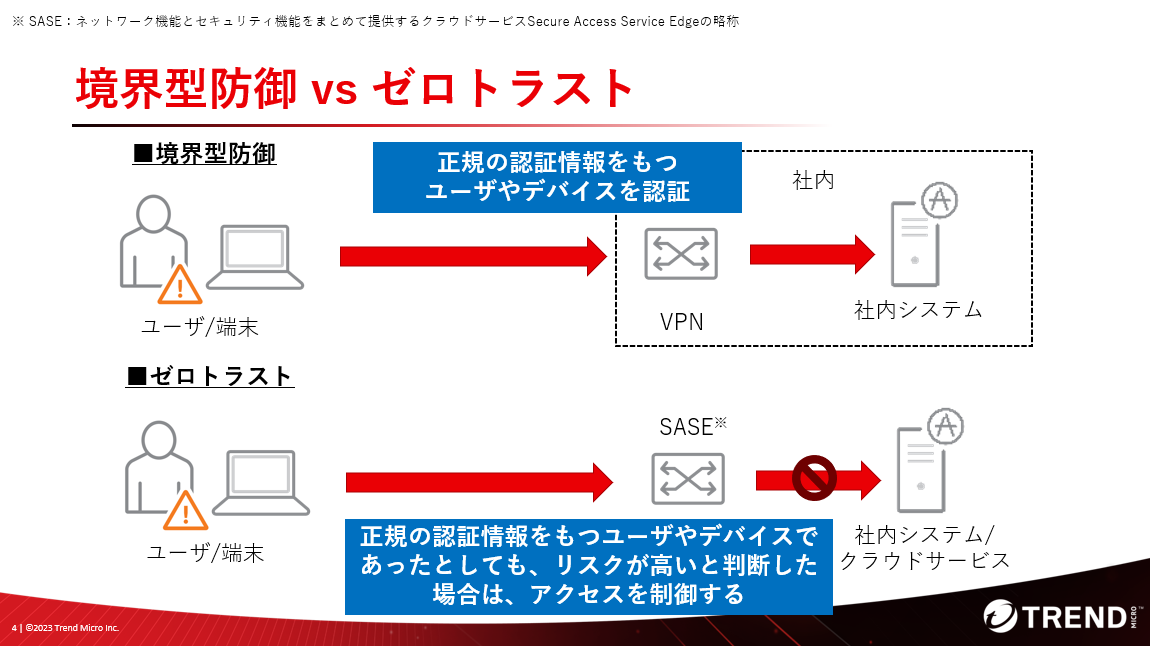

例として、図3のようにリモートユーザがVPNを経由して社内システムへ接続するような環境があるとします。リモートユーザは一度VPNの認証が通ると社内にいるのと同様にみなされ、社内システムを自由に利用できるため、VPNは利便性の観点からテレワーク環境において広く利用されています。一方で近年、攻撃者は、VPNの脆弱性や窃取した認証情報を悪用することで、VPNの認証を突破して社内ネットワークへ侵入するという手口が見受けられます。

このことから、従来のセキュリティ対策の考え方であったネットワークの内側は「信頼できる」、外側は「信頼できない」という境界型防御の守り方だけでは、社内ネットワークへ侵入して内部活動を行うような高度な攻撃に対応することが難しくなりました。そのため、境界という単位ではなく、ユーザやデバイス、ネットワークのリスクに関する状態を検証し、安全性を確認したうえで、アクセスを制御するゼロトラストの考え方が注目されてきました。(図3,4)

では、実際にゼロトラストを実現するためには、どのような点を考慮する必要があるのでしょうか。

ゼロトラストを実現するための基本的な考え方

ここから、よりゼロトラストについて理解を深めるために知っておくべき前提は「ゼロトラストは製品ではない」ということです。ゼロトラストはサイバーセキュリティの考え方です。ゼロトラストを実現するために様々なセキュリティ技術が存在します。

では、実際にゼロトラストを実現するためには、どのような点を考慮する必要があるでしょうか。

ゼロトラストの概念である「信頼できない限り一切の活動を許可しない」を理解した上で、各組織が最適なセキュリティ対策を検討する必要があります。

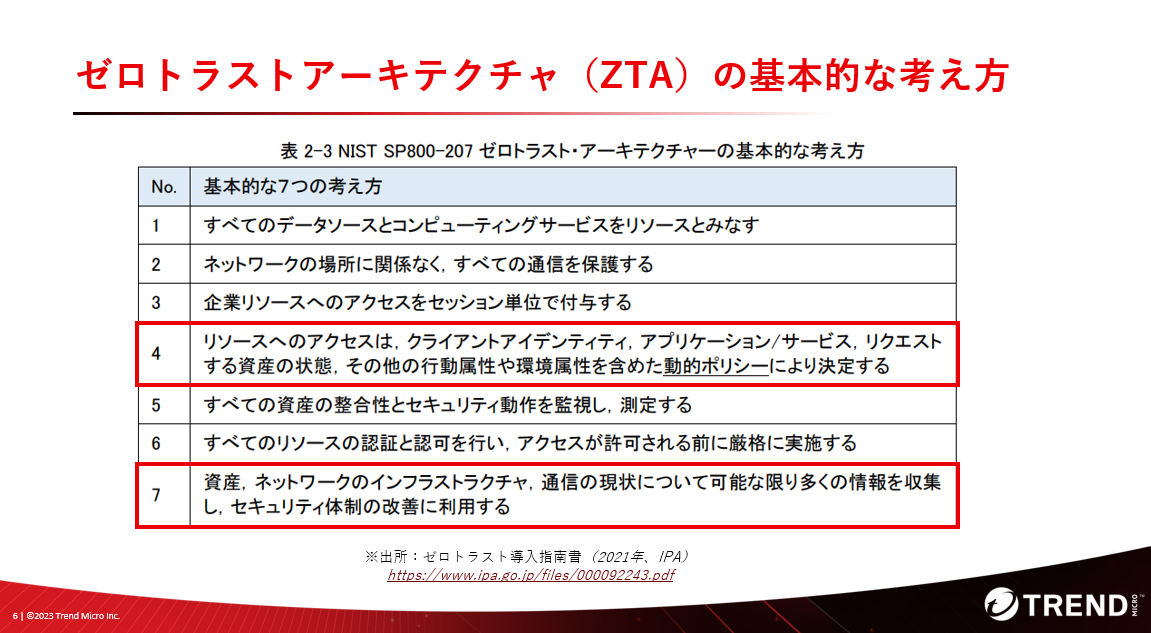

2020年8月に、米国国立標準技術研究所(NIST)が「NIST-SP800-207 Zero Trust Architecture」を発行し、ゼロトラストの基礎知識や導入手順などの基本的な考え方を整理しました。また、2021年6月に情報処理推進機構IPAが、法人組織がどのような点を考慮してゼロトラストの考え方に基づいたサイバーセキュリティ対策を実行すべきかを解説する、ゼロトラスト導入指南書を公開しました。ゼロトラストの基本的な考え方として、NIST SP800-207に7つの考え方がまとめられています。(図5)

ゼロトラストでは、組織において利用するシステムやデータ、クラウドサービスなど、すべてのアクセス先を「リソース」とみなし、そのリソースへのアクセスの試行をセッション単位で監視したうえで安全性を評価し、認証と認可を行います。そして、安全性と適切な認証・認可をリアルタイムに行う上で、ユーザやデバイスの最新の状態を把握し、その状態に適したセキュリティコントロールを行うために、No.4の「リソースへのアクセスは動的ポリシーにより決定する」という点と、No.7の「現状について可能な限り多くの情報を収集する」という点を備えた技術が重要になります。

ゼロトラストを実現するための主な構成技術

では、どのような技術要素を組み合わせて、ゼロトラストを実現することができるのでしょうか?

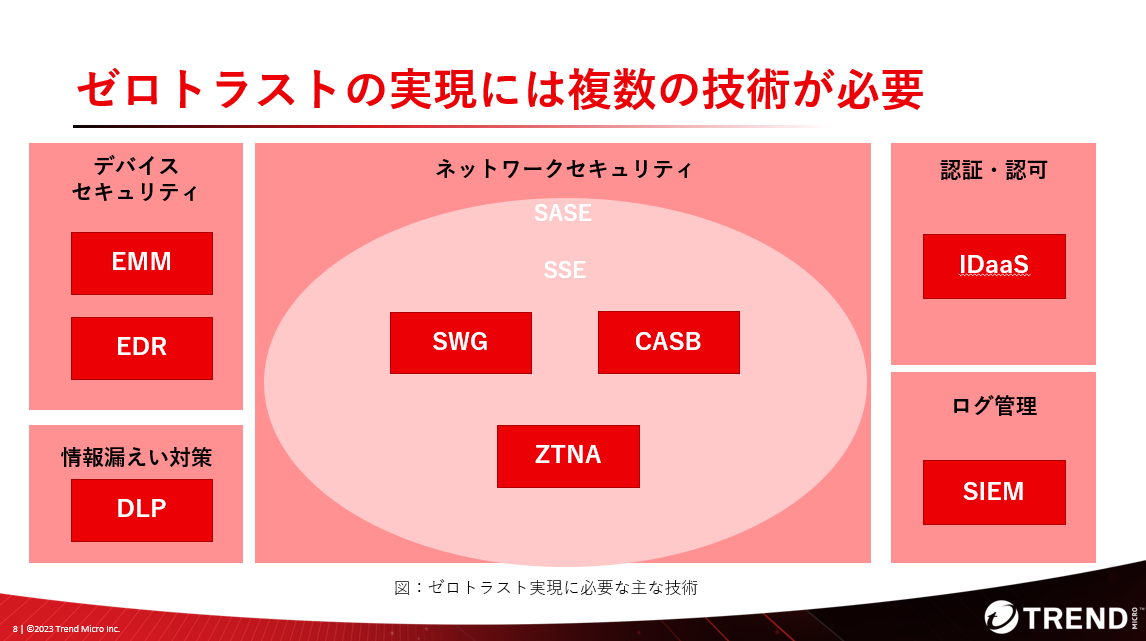

まず、覚えておくべきこととして、前述のとおりゼロトラストは7つの基本的な考え方で構成されており、これらをすべて満たす単一の技術は現在のところ存在しないため、複数技術で実現する必要があります。

ゼロトラストの基本的な考え方であるNo.4とNo.7の考え方を満たすためには、デバイスセキュリティ、情報漏洩対策、ネットワークセキュリティ、認証・認可、ログの管理等など様々な観点における技術を活用し、これらの技術を連携したネットワーク機能とセキュリティ機能をまとめて提供するクラウドサービスSecure Access Service Edge(SASE)による動的なポリシーの適用が求められます。動的なポリシーとは、セッションごとのリスクの状態を評価した結果、信用度に応じて適用するポリシーを変更することを意味します。以下はゼロトラストを構成するための主要な技術と機能の概要になります。(図6)

動的なポリシーの適用には、「セキュリティリスクの状態を把握し、リスクレベルを評価すること」と「評価されたリスクに基づきアクセス制御を行うこと」という2つのアクションが必要になります。

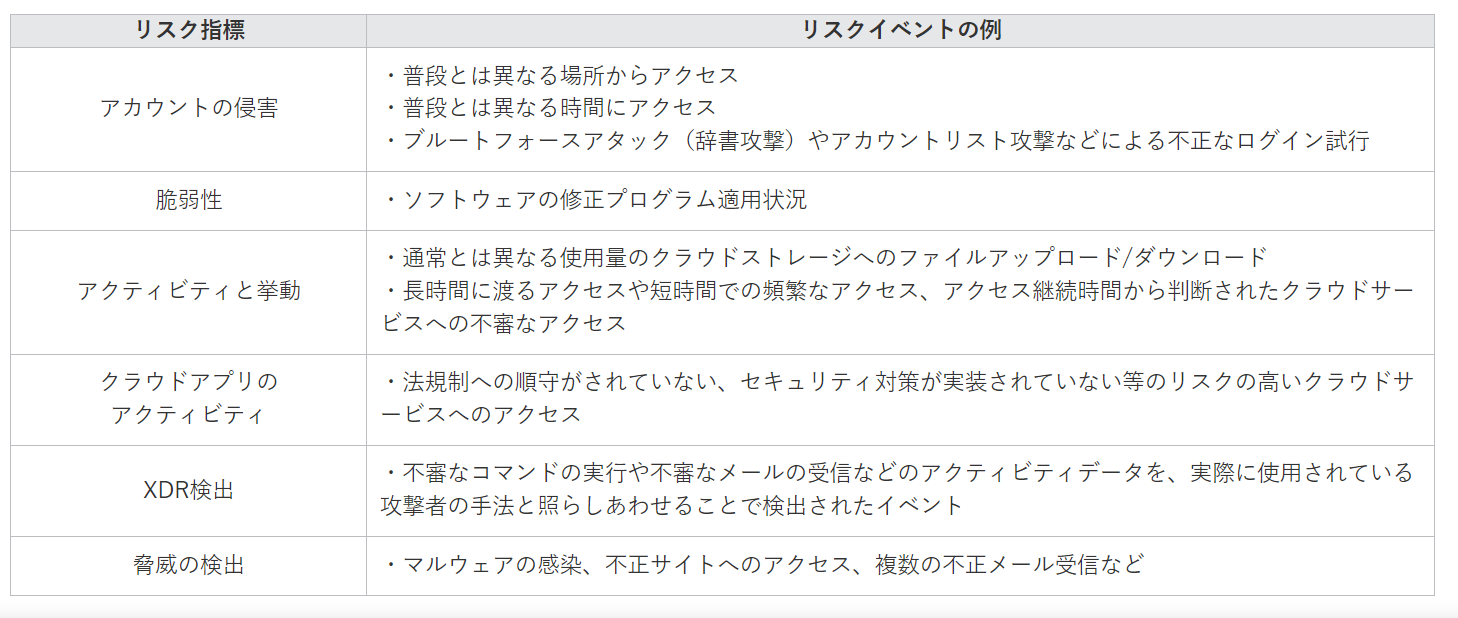

セキュリティリスクの状態を把握するためには、さまざま情報が必要になります。例えば、端末における脆弱性の状態や、脅威の検出状況などが挙げられ、これらの情報はEDR(Endpoint Detection and Response)製品を活用して収集することができます。また、ユーザのIDベースで不審なアクティビティがある場合はクラウド経由でID認証ならびIDパスワード管理、シングルサインオン(SSO)、アクセス制御などを提供するIDaaS製品が役立ちます。それぞれ製品やソリューションで、収集することが得意な情報が異なるため、各製品・ソリューションを連携することで、様々な視点での情報を収集し、どの程度のレベルのリスクがあるのか評価します。そして、リスクが高いと判断した場合は、社内外の機微な情報やクラウドサービス、アプリケーションなどの資産への接続をブロックしたり、通信を制御します。

他にも、マルウェアを検出している、侵害の兆候があるといった脅威の状況に加えて、普段とは異なる場所から/時間にアクセスを試みる、本来適用すべき修正プログラムを適用していない、一定時間内に特定のサーバへ複数回のアクセスを試行しているなど、不正とは判断しきれない複数の不審な振る舞いをもとにユーザやデバイスの信頼性を判定し、資産へのアクセスを制御します。

このように、法人組織は、ユーザ、デバイス、ネットワークの情報を、様々な製品・ソリューションを活用し、できる限り多く収集し、セキュリティリスクを判定する仕組みを実装することで、ゼロトラストを実現します。

●デバイスセキュリティ(EMM※1、EDR※2):エンドポイントにおけるセキュリティの設定・構成不備や攻撃の兆候などの情報を収集する

●ネットワークセキュリティ(SASE※3):SASEはネットワーク機能(SD-WANやWAN最適化など)とネットワークセキュリティ機能(SWG※4、CASB※5、ZTNA※6)の2つで構成される

・SWG:URLフィルタリングやアプリケーションコントロールなど外部へのWEBアクセスを安全に行う機能を提供する

・CASB:クラウドサービスの利用状況の可視化や、クラウドサービスへアクセスする際のセキュリティポリシーのコントロールを行う

・ZTNA:主に業務システムなどに対するアクセスに対して安全性を評価し、動的にセキュリティポリシーのコントロールを行う

●認証・認可(IDaaS※7):ID管理を一元的に行い、認証(多要素認証、シングルサインオン)・認可(アクセスコントロール)などの機能を提供する

●ログ管理:各種ログの統合管理と分析、検知ルールに基づいた通知などの機能を提供する

※1.EMM(Enterprise Mobility Management )

※2.EDR(Endpoint Detection and Response)

※3.SASE(Secure Access Service Edge)

※4.SWG(Secure Web Gateway)

※5.CASB(Cloud Access Security Broker)

※6.ZTNA(Zero Trust Network Access)

※7.IDaaS(Identity as a Service)

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)