EPP・EDR・XDRの違いを理解する ~サイバーセキュリティの原点回帰~

サイバー攻撃のインシデント調査で、攻撃を可視化し、根本原因を分析する役割を果たすEDR・XDR。本記事では、混同される傾向があるEPP、EDR、XDRの役割や違いを改めて解説します。

公開日:2022年11月28日

更新日:2024年11月22日

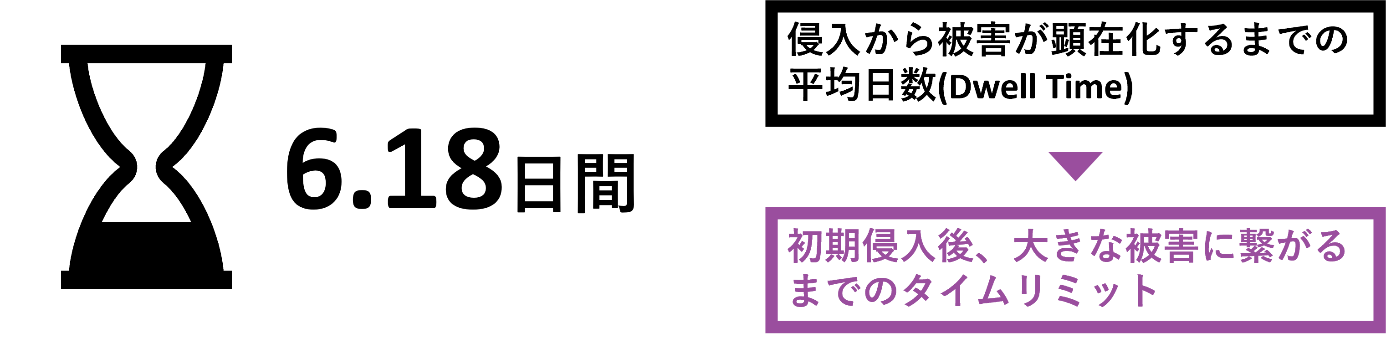

サイバー攻撃の被害は初期侵入後、平均6日間で顕在化する

昨今、法人組織を狙うサイバー攻撃において、脅威の侵入から被害が顕在化するまでの日数(Dwell Time)は平均6日間であることが分かっています(図1)。

この6日間に、法人組織は脅威の兆候を検知し、情報窃取などサイバー攻撃者の目的達成を阻止することが求められます。理想としては、サイバー攻撃の侵入口の特定と遮断、悪用されたアカウントのパスワード変更、利用されたハッキングツールの駆除等まで対応することが望ましいですが、まずは検知することが重要です。すなわち、初期侵入が発生してから、いかに攻撃を迅速にとらえるかの早期対処がサイバーセキュリティ対策において、肝要と言えます。

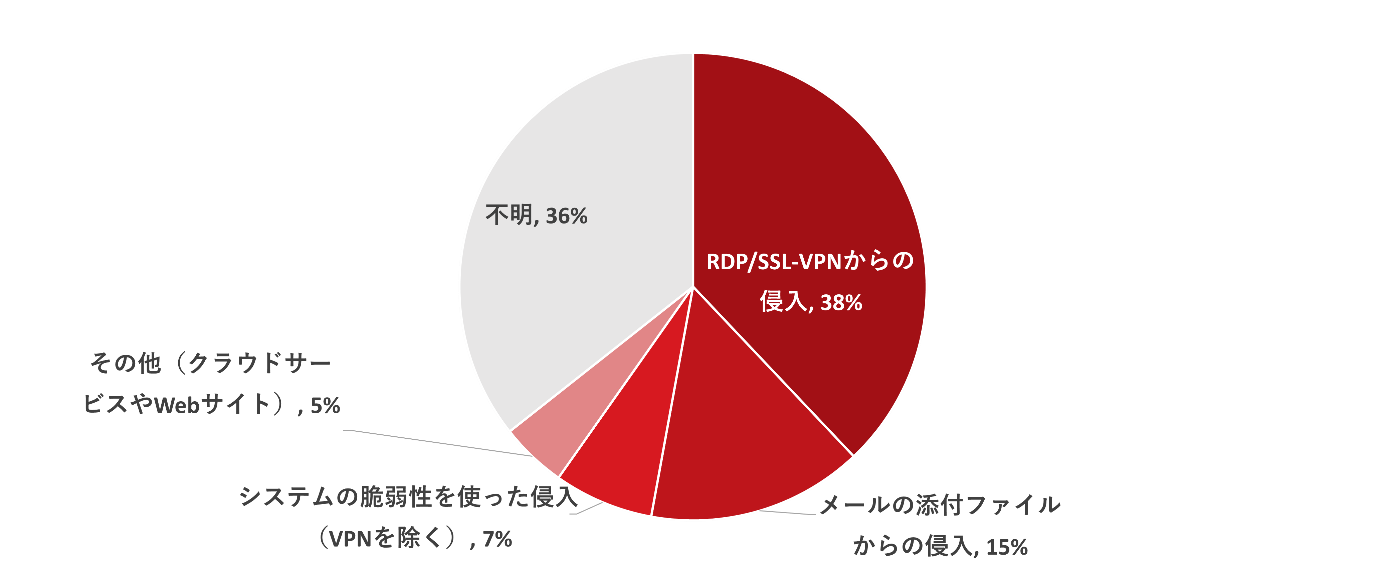

また、侵入経路はVPNやRDP、メールの添付ファイル、システムの脆弱性を悪用する攻撃など多様化しています(図2)。脅威が侵入した後は、セキュリティ対策機能の無効化や権限昇格、横展開など、様々な手法を組み合わせた複雑な攻撃が繰り広げられます。無数の脅威に対して、単一の技術だけで全てを保護できる特効薬はありません。そのため、法人組織は新旧のサイバーセキュリティ対策技術を駆使して、サイバー攻撃に対抗する必要があります。

EDR、XDRはサイバー攻撃を事前に防ぐための対策ではない

現在、エンドポイントセキュリティは大きく分けてEPP(Endpoint Protection Platform)とEDR(Endpoint Detection and Response)の2つに分類できます。

EPPはマルウェアの感染といったサイバー攻撃を「事前に防ぐ」ことを主目的としています。

一方、2015年頃より登場したEDRはサイバー攻撃を「事前に防ぐ」のではなく、サイバー攻撃の痕跡を記録し、攻撃を可視化することで、影響範囲の確認や原因を辿るインシデント調査を行う役割を担います。EDRが登場した当初は、EPPでは防げないサイバー攻撃をEDRで防ぐことができるという誤解も生まれました。最近はEPP、EDRの違いを踏まえた上で、XDR(Extended Detection and Response)という考え方も着目されています。

脅威を事前に防ぐ「EPP(Endpoint Protection Platform)」

前述のように、EPPには脅威を事前に防ぐための技術が数多く搭載されています。

マルウェアを例にすると、既知のマルウェアと、新種や亜種といった未知のマルウェアが存在しますが、それぞれに有効な検出方法は異なります。

既知のマルウェアは、「パターンマッチング」による対策が有効です。パターンマッチングとは、パターンファイルといったマルウェアの特徴的な部分を“パターン”として登録したデータベースと、検索対象のファイルを照合することで、マルウェアを検出する技術です。パターンマッチングは、精度の高さや正確性に長所があります。しかし、未知のマルウェアを検出することには向いていません。

例えば、新たに作成された“亜種”がパターンファイルに登録されていない、もしくはエンドポイントが最新のパターンファイルへ更新されていない場合などに、検出をすり抜けてしまうという短所が存在します。

一方、未知のマルウェアの検出に対しては、「AI/機械学習型検索」、「ふるまい検知(挙動監視)」、「サンドボックス分析」といった技術が効果的です。AI/機械学習型検索とは、収集した脅威情報や安全なプログラム情報を学習したデータベースと、検査対象のプログラムの特徴を比較した上で、該当のファイルやプロセスが統計的に安全なのか脅威なのかの判定を行います。

ふるまい検知は、検索対象のプログラムの挙動を解析することで、不審な挙動と定義されているルールと合致した動作をするプログラムをマルウェアとして検出します。サンドボックス分析は、動作範囲が制限された環境で、検査対象のプログラムを実行させてプログラムの挙動を分析することで、マルウェアか判定を行う技術です。

EPPは、「パターンマッチング」、「AI/機械学習型検索」、「ふるまい検知(挙動監視)」、「サンドボックス分析」等といった技術により、既知と未知の両方の脅威をとらえます。

EPPに搭載されている各技術には強みと弱みが存在し、お互いに補完し合うことで、検出精度を高められます。

そのため、EPPを活用する上で重要なことは、EPPに搭載された様々なセキュリティ技術を有効活用し、運用することです。

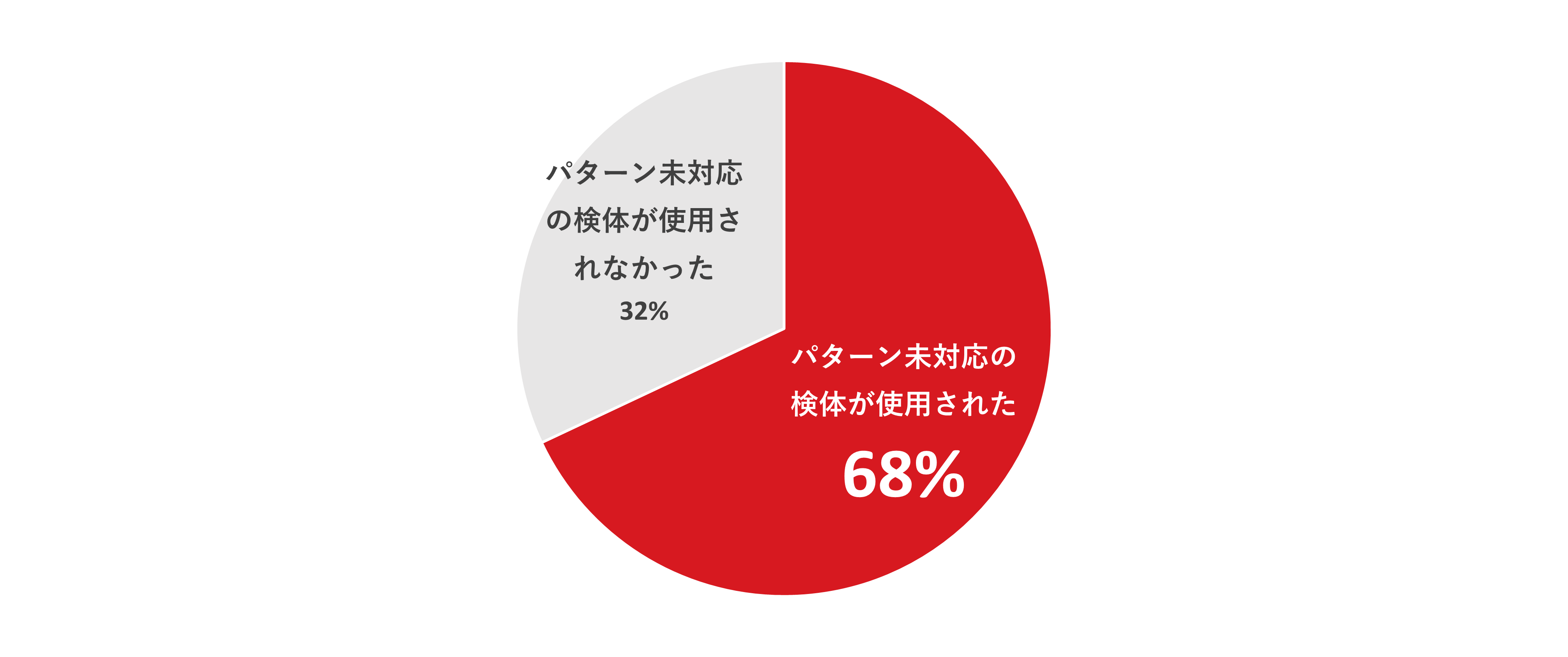

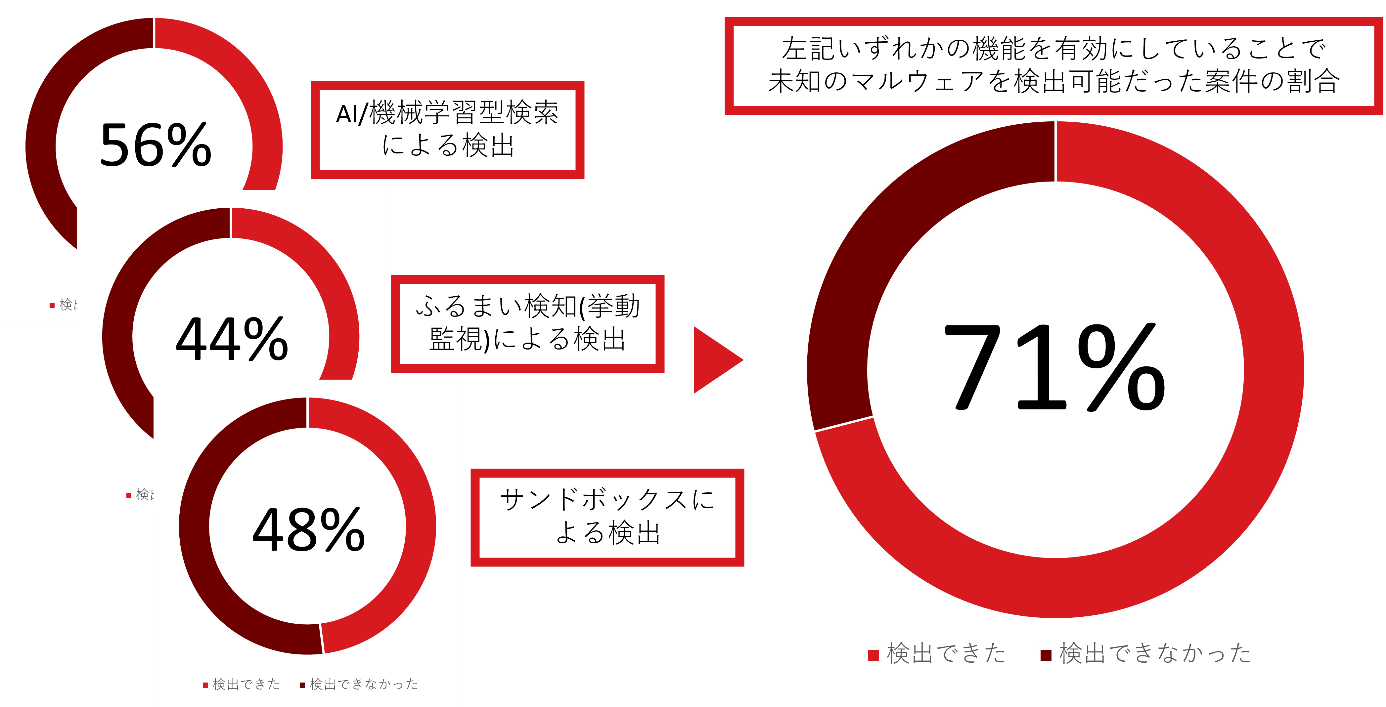

実際にトレンドマイクロのインシデントレスポンスの対応実績から、サイバー攻撃の68%でパターンファイル未対応のマルウェアが攻撃に使用されていた(インシデント対応当時)ことが分かっており、パターンマッチングによる検出だけでは、対策として不十分といえます(図3)。また、インシデント対応した案件のうち、未知のマルウェアを検出できた割合は、AI/機械学習型検索では56%、ふるまい検知(挙動監視)では44%、サンドボックス分析では48%となり、AI/機械学習型検索・ふるまい検知(挙動監視)・サンドボックス分析のいずれかの機能を有効にしていることで、未知のマルウェアを検出可能だった割合は71%となりました。(図4)これらの数値結果から分かるように、単一の技術で全ての脅威を検知することは難しく、様々な機能を有効活用し、多層的に防御することが検出精度を高めます。また、いずれかの機能で、1つでも検体を検出することができれば、サイバー攻撃の攻撃チェーンを断ち、攻撃者の最終目的達成を阻止できる可能性が高まります。(※各割合表記には、エンドポイント以外が侵害された案件も含んでいるため、正確なEPPの検知率とは差分があります)

エンドポイントにおける影響範囲の確認や原因を辿るインシデント調査を行う「EDR(Endpoint Detection and Response)」

エンドポイントセキュリティは、従来マルウェアの感染といったサイバー攻撃を「事前に防ぐ」ことを主目的とされてきました。

しかし、近年重要情報の入手を最終目標として、時間、手段、手法を問わず、目的達成に向け、特定の組織を攻撃対象として、その標的に特化して継続的に行われる標的型攻撃の増加などに伴い、攻撃手法が高度化したことで侵入を完全に防ぐことは難しいという課題と直面しました。

加えて、前述にあるように様々なEPP機能が有効化されていないため検出できなかった等、サイバー攻撃における入口の侵入で100%の確率で脅威を防ぐことは難しく、侵入を許してしまう場合があります。そこで侵入を前提とした対策、つまり内部ネットワークに侵入されても、最終的な被害が発生する前に脅威を検知して対応するという対策が注目されるようになりました。

この対策として、万が一、脅威が法人組織のユーザ環境に侵入した場合においても、脅威の侵入に気がつき、影響範囲や根本原因を特定して、対処を行い、安全宣言を出すことに貢献するEDRが登場しました。

EDRは、例えるとドライブレコーダーのような働きをします。ドライブレコーダーは運転中の映像・音声などを記録し、交通事故やトラブルが起きたときの正確な状況把握や事故原因の分析に役立ちます。EDRも同様に、エンドポイントにおける必要な解析情報を常時記録し続け、データをとりためて、過去に起きたことの証拠を保持することで、万が一、法人組織がサイバー攻撃を受けた際に、原因にたどり着くための道しるべを示す役割を担います。

標的型攻撃では、被害企業のネットワークへの侵入後の内部活動に際して、内部活動ツールのダウンロードを行い、侵入拡大のために、認証情報の窃取から内部探索、攻撃者のサーバとのコールバック通信の確立、情報の送出など多くのステップが実行されます。

そして、それらの活動は大抵の場合、セキュリティソフトからの検出回避のためにOS標準の機能や正規のツールが悪用されるLiving Off The Land攻撃が実行されるため、プログラム単体の動作だけでは検出することが難しいことがあります。そのため、正・不正問わずファイルやプロセスに対するアクティビティデータであるテレメトリを収集して、実際に使用されている攻撃者の手法と照らしあわせることで、PCのエンドポイント(端末)上の不審な挙動を検知する「EDR(Endpoint Detection and Response)」が重要となりました。

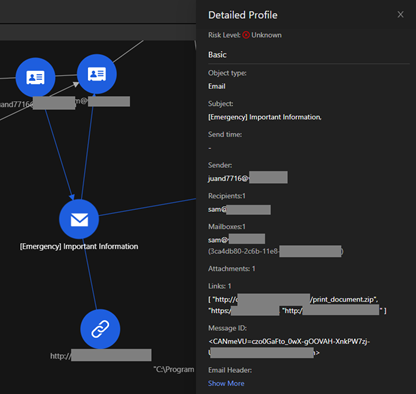

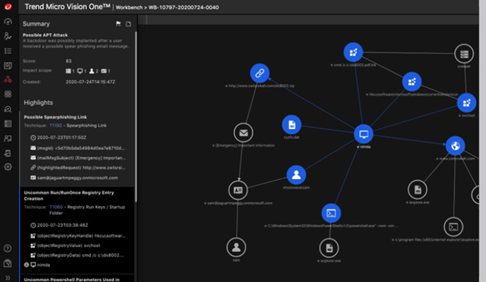

サイバー攻撃が発生した際のインシデント調査では、EDRを活用することでユーザ環境内の被害端末の状況を可視化し、被害範囲を特定します。また、多数のログの中から感染原因を特定し、脅威の侵入プロセスを視覚的に分かりやすく表示するため、原因の把握、対処が行いやすくなります。

環境全体における影響範囲の確認や原因を辿るインシデント調査を行う「XDR(Extended Detection and Response)」

EDRがエンドポイントから収集した情報をもとにインシデントの調査を実現することに対して、XDRはエンドポイントに加え、メール、サーバ、クラウドワークロード、およびネットワーク等の複数のセキュリティレイヤーから収集したテレメトリによる情報をもとに相関分析を行いインシデントの調査を実現します。

EDRは、エンドポイントのみに関する情報だけを収集するため、ログ情報には限りがあります。サイバー攻撃は、ネットワークを使って攻撃を広げること、攻撃者が求める最終ターゲットは多くの場合サーバの中にあること等から、基本的にエンドポイントのみで一連の攻撃は完結しません。よってエンドポイント以外のメールやネットワークで観測した情報を活用し分析・可視化をしてこそ、攻撃の全体像をとらえ、真の原因や影響範囲を特定できます。

例えば、メールが攻撃の起点だった場合に、EDRでは侵入経路は”メール“ということは分かるものの、それ以上の分析をすることが難しくなります。しかし、XDRではエンドポイントに加え、メールに関する詳細な情報を収集することで、メールの件名や送信者、受信者、感染のトリガーとなったファイルの特定、その他ユーザにおける受信状況などを調査し、影響を受けたデバイスの隔離や不審ファイルのブロックを行い、脅威の封じ込めと適切な復旧を実現します(図5、6)。

EDR、XDRはインシデント対応のリードタイム短縮が最大の利点

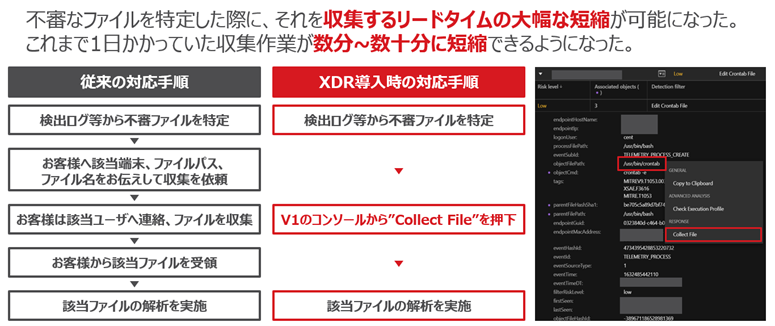

トレンドマイクロのインシデントレスポンスの対応を通して得られた知見において、“検出ログをもとにした不審ファイルの特定”から“当該不審ファイルの解析実施”までのリードタイムは従来のインシデント対応では1日~数日要していましたが、XDRを活用したインシデント対応では数分~数十分に短縮できるようになった事例があります(図7)。

短縮できた理由として、不審ファイルをリモートで収集できるようになったことが挙げられます。これまで不審ファイルの収集は、Zipファイル化した不審ファイルの本社への送付や、感染端末付近にセキュリティ人材がいないことから感染端末の本社への郵送、セキュリティ人材の現地訪問による採取など、人手や複数の工数を介していたため、時間を要していました。他にも、EDR、XDRの攻撃全体の可視化により、パターンファイルだけでは検知できない攻撃手法にいち早く気が付くことができ、アカウントの無効化やネットワーク切断をリモートから行うことができるため、インシデント対応を迅速に進めることに繋がったと考えます。

まとめ

サイバー攻撃による被害は、ビジネスの中断や破綻、サプライチェーンの供給網からの離脱、顧客離れなど、法人組織のビジネスに影響を及ぼすことは否めません。

いつ自社の身に起きるか分からないインシデントに対して、適切に予測、予防、対応、および復旧する能力である“サイバーレジリエンス”を高めることが求められます。

脅威を事前に防ぐ「EPP」と、影響範囲の確認や原因を辿るインシデント調査を行う「EDR/XDR」の両方を活用してこそ、攻撃を迅速にとらえ、被害範囲の最小化と早期対処に取り組むことができます。

関連情報[セキュリティ用語解説]

XDR とはXDR(Extended Detection and Response)は、サイバー攻撃の事後対処として、万が一脅威がユーザ環境に侵入した際に、攻撃の痕跡を検知、可視化することでインシデントの調査、原因特定、対処を行う機能です。EDR(Endpoint Detection and Response)は、エンドポイントに限定した機能ですが、XDRはエンドポイントに加えて、ネットワークやサーバ、メールなど複数レイヤの情報を相関分析することで、サイバー攻撃の全体像を可視化して対処できます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)