AWS環境で意図しないサイバーリスクを可視化・軽減するには?~AWS Summit Japan 2025セッションレポート

2025年6月25日~26日に開催されたAWS Summit Japan 2025。今回は初日6月25日に行われた当社のPlatform Solution Engineer五十嵐のセッション内容をレポートします。

2025年6月25日~26日に開催されたAWS Summit Japan 2025。当社はこのイベントに毎年出展しており、本年も多くのお客様にブースに来場いただきました。ご来場いただいた皆様、ありがとうございました。

加えて、初日6月25日のセッションでは、トレンドマイクロのPlatform Solution Engineerである五十嵐 涼(いからし・りょう)が登壇し、クラウド環境のサイバーリスクの動向と、サイバーリスクを低減するためにプロアクティブセキュリティをクラウド環境で実現する方法についてデモを交えて紹介しました。本稿では、五十嵐のセッションの内容をレポートします。

クラウド環境をめぐるサイバーリスク動向

入社以来、一貫してオンプレ・クラウド環境のサーバセキュリティの第一線で活躍してきた五十嵐は、立ち見も出た本セッション冒頭でクラウド環境の直近のサイバーリスクの動向について触れました。「特に現在のサイバー脅威の代表格であるランサムウェア攻撃。その被害は国内でも増加をし続けており、業種・組織規模関係なく被害が出続けている」とし、継続的な対策の必要性を訴えました(以下の記事では、2025年上半期のセキュリティインシデントの動向を解説していますので、合わせてご確認ください)。

(関連記事)2025年上半期の国内セキュリティインシデントを振り返る

ここまでは、オンプレ・クラウド環境問わず課題となっている脅威ですが、五十嵐は次に”74%”という数字を示しました。

これは、未管理のIT資産によるセキュリティインシデントを経験したことがあると回答した回答者の割合です(詳細は以下の記事をご覧ください)。広がり続けるアタックサーフェスに起因するサイバー攻撃は後を絶ちません。ことに、導入がますます進むAWSなどのクラウド環境においては、IT部門でその状況を可視化し、脅威の有無を監視し続けることの難しさは増すばかりです。

(参考記事)調査結果に見るアタックサーフェス管理の実状

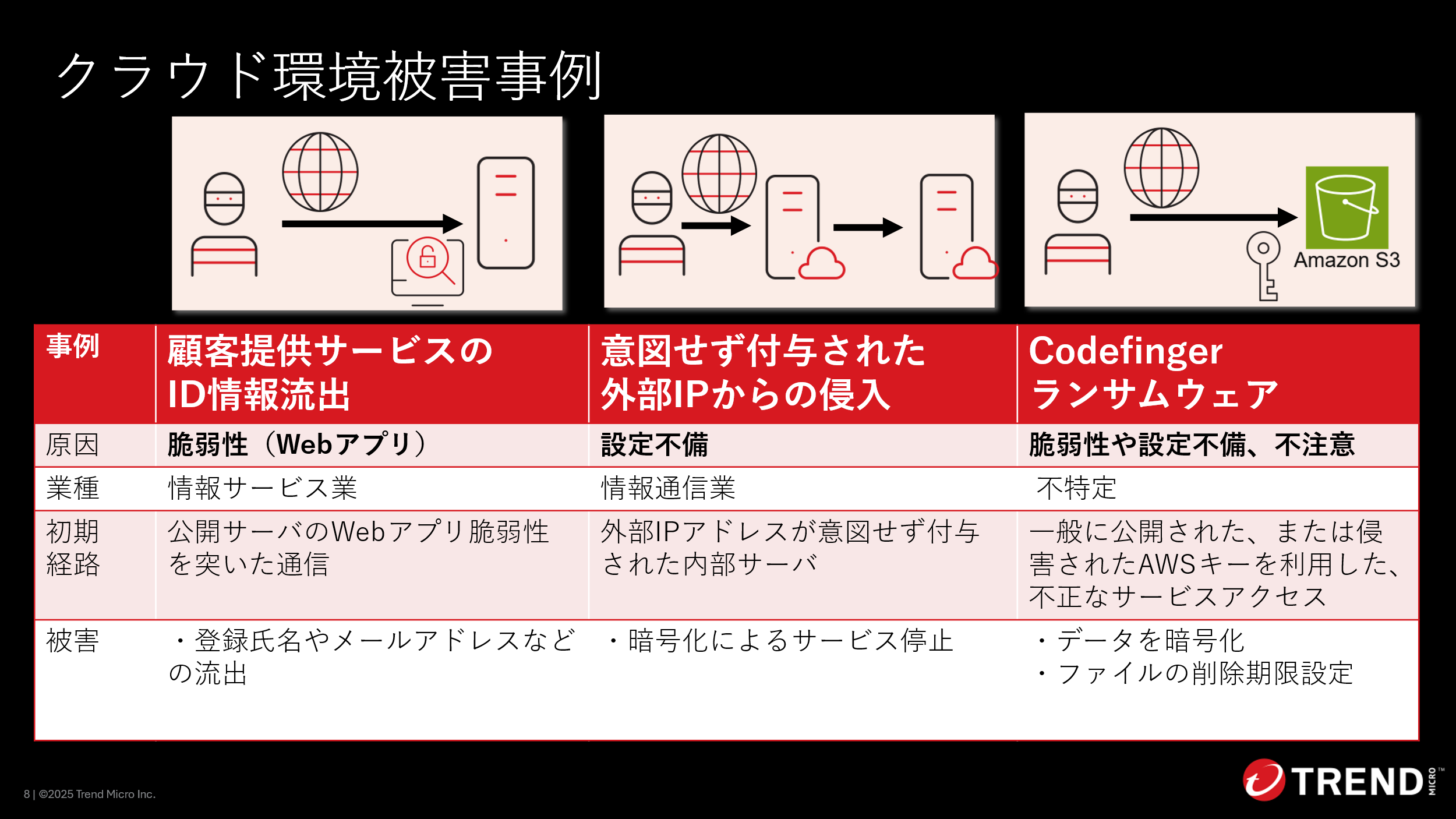

五十嵐は、直近のクラウド環境におけるサイバー脅威の被害事例を3つ挙げました。直接的な原因は、脆弱性や設定不備という違いこそあれ、五十嵐は「3つの事例に共通するのは、クラウドの情報資産管理の不十分さに起因する」と指摘します。

(関連記事)

・マルウェアを使用せずにAmazon S3上のデータを暗号化するランサム攻撃

・2025年上半期の国内セキュリティインシデントを振り返る

なぜクラウドの情報資産管理は難しいのでしょうか?五十嵐は、「ビジネスの拡大に伴うDX化の推進への対応の必要性」、「クラウド特有のアーキテクチャの理解の必要性」、「新技術の導入とそれらのダイナミックな変化への対応の必要性」といった背景があり、オンプレ環境と比較してクラウドの情報資産は急速な拡大と複雑化を招いている、と説明します。

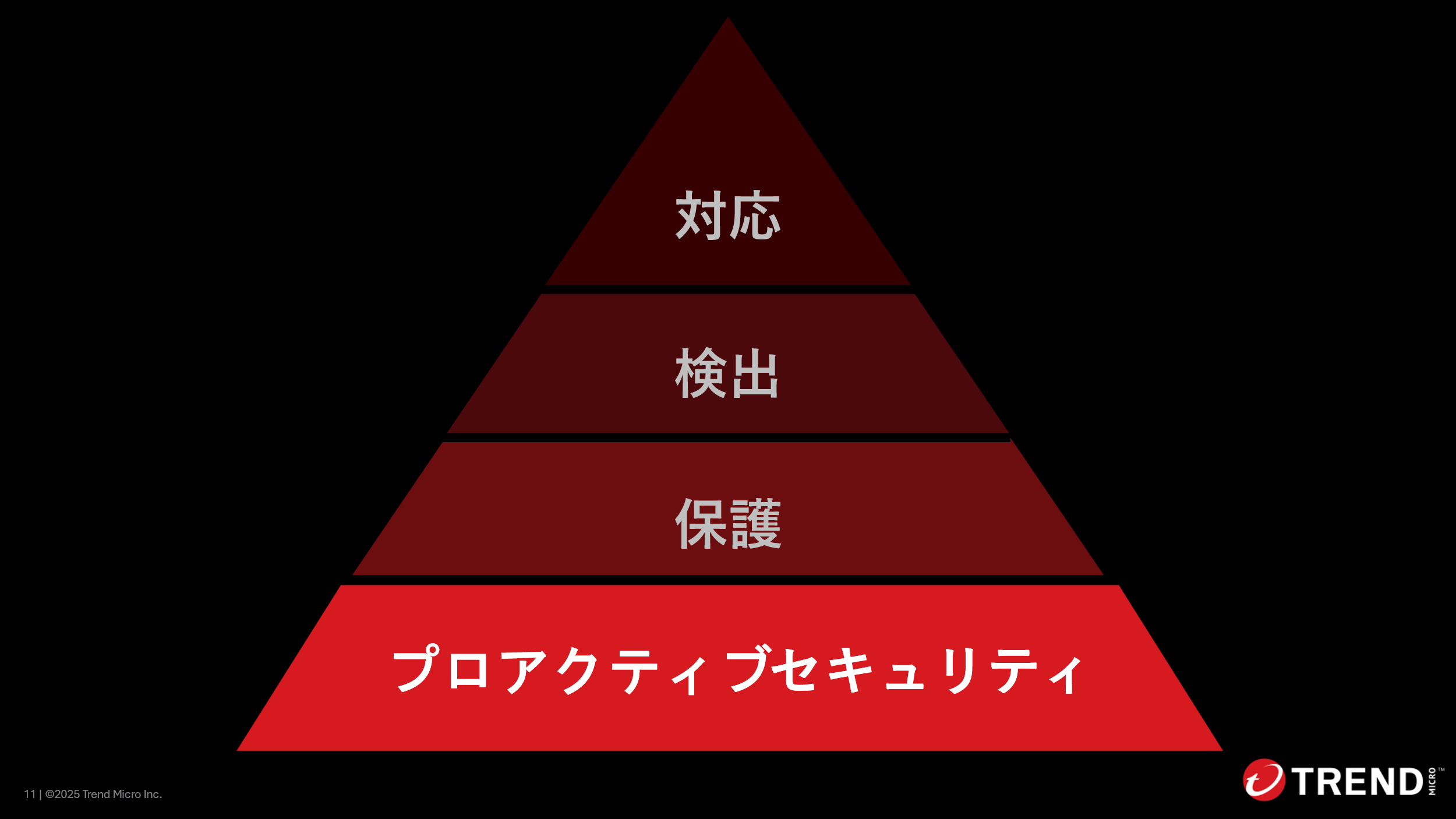

これらが結果的に、事業の継続性やブランド力の低下などビジネスインパクトを及ぼすサイバーリスクの原因となりますが、クラウドは殊にインターネットから接続しやすい場所にあるため、サイバーリスクが存在すると攻撃者にも狙われやすいという特性もあります。セキュリティ部門としては万が一の検出・対応を迅速に行うことも重要であります。しかし、サイバー攻撃の高度化と迅速化が著しい昨今、クラウド環境においては、一部の見落としが急速な被害の拡大を招きかねないため、情報資産が内包するサイバーリスクをいち早く発見して優先度順に対処する、プロアクティブセキュリティの考え方を導入すべきです。

(関連記事)AI時代に必要な”プロアクティブセキュリティ”とは?~Japan IT Week 春 2025に見るサイバーセキュリティのトレンド

「被害があってから検出・対応する」という考え方から「サイバーリスクにそもそも情報資産を晒さないようにする」ことー。この考え方へのシフトが最も重要なポイントである、ということを五十嵐は繰り返し強調します。

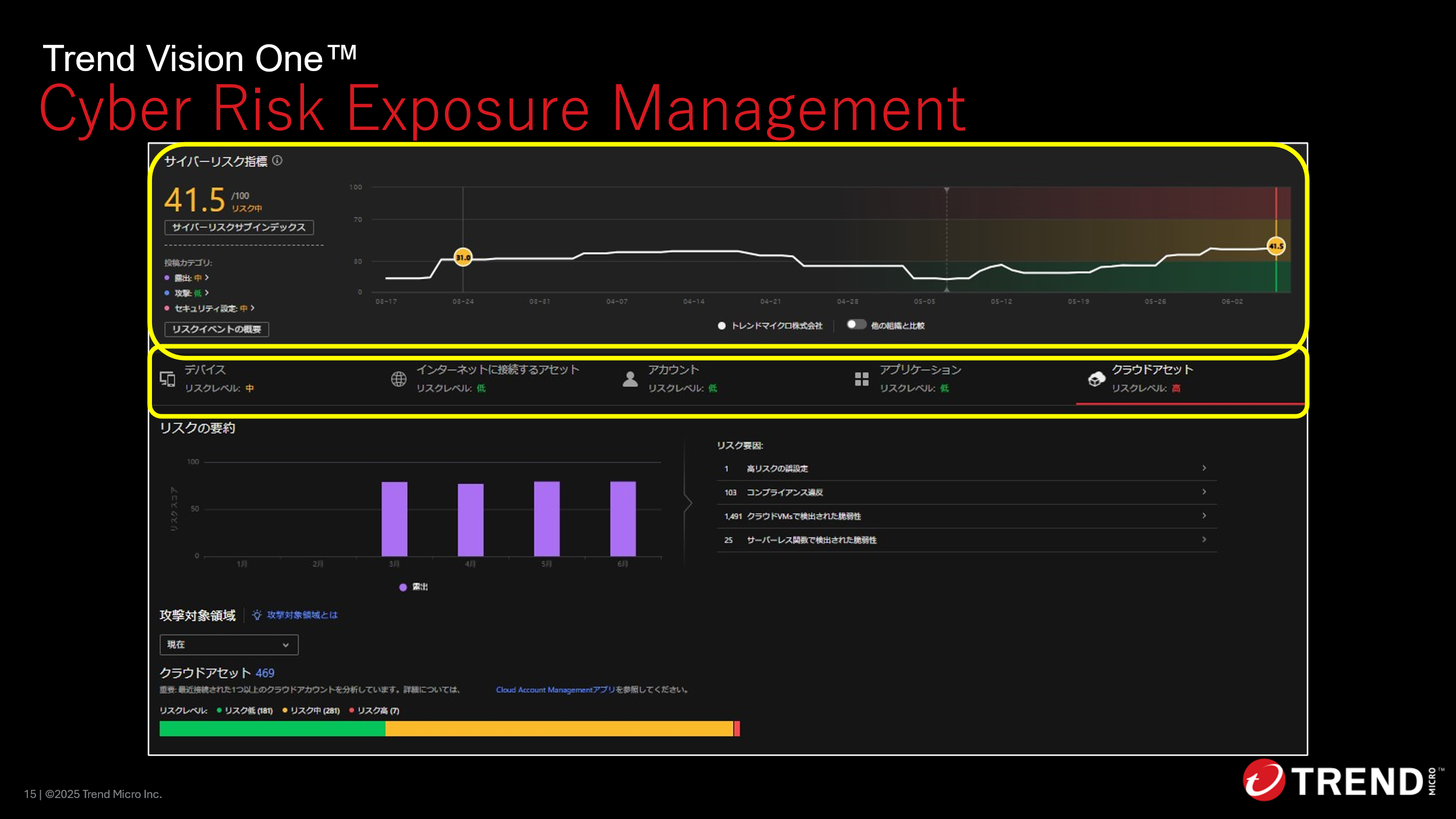

しかし、これらを手動で行うのは、複雑化したIT・クラウド環境では困難です。五十嵐は、トレンドマイクロのAgentic AIサイバーセキュリティプラットフォーム「Trend Vision OneTM 」で利用可能な、「Cyber Risk Exposure Management(CREM)」を例に、どのようにサイバーリスクの可視化・優先度付け・軽減を行うのかを説明しました。

CREMでは、クラウドの情報資産のリスク状況も含めて、組織全体のサイバーリスクをスコア化し表示します。組織で利用しているクラウド環境に特化したリスク状況を把握したい場合は、クラウド環境専用の画面も用意されており、クラウドアカウントの設定状況や脆弱性の有無、インスタンスやストレージのアクセス制御状況のリスクなどを把握することができます。

デモ:クラウド環境で被害が想定されるインシデント例

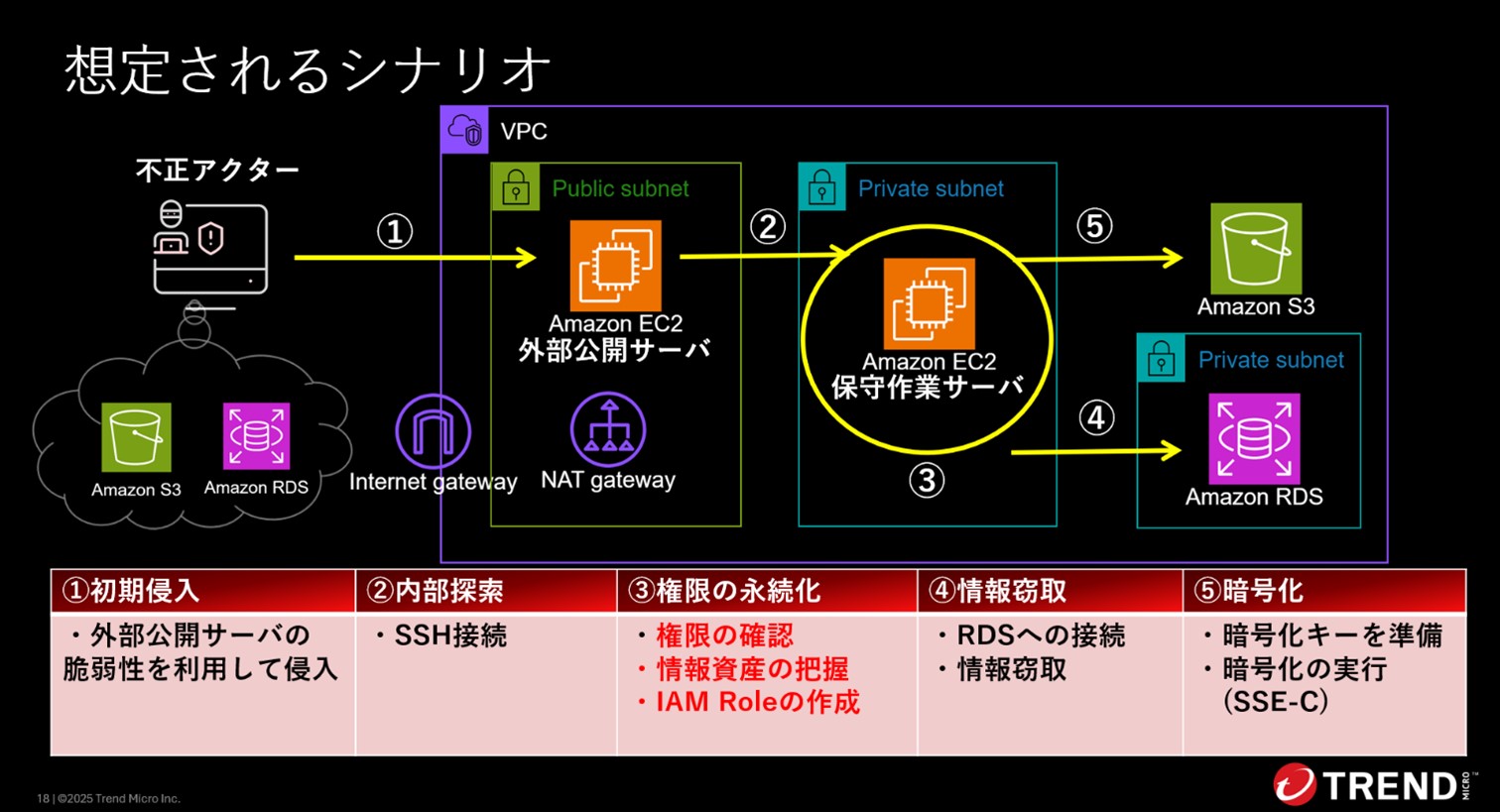

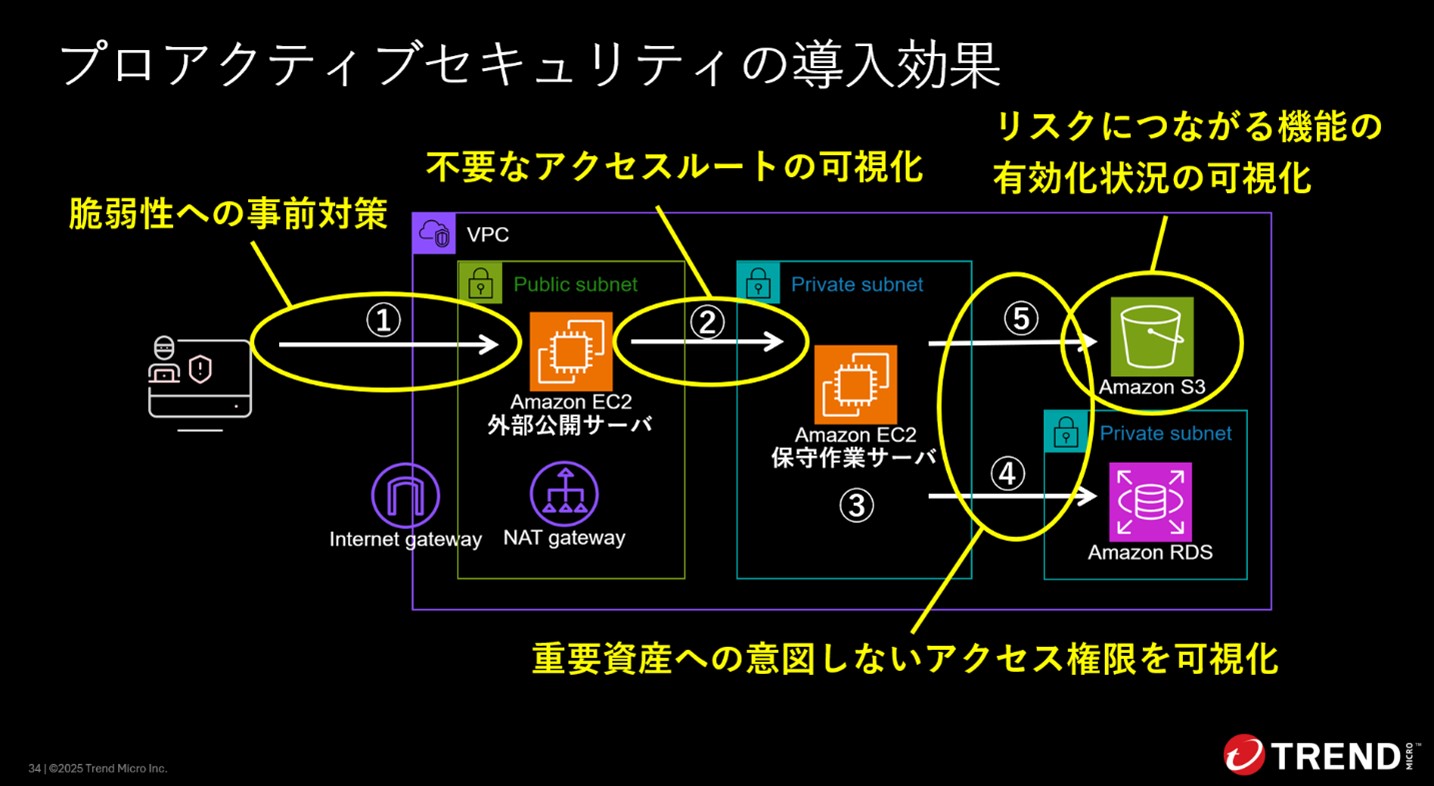

五十嵐は聴講者の理解促進のため、実例を基にした架空のクラウド環境のセキュリティインシデントを題材に、デモを交えてサイバー攻撃のリスクと、CREMのメリットを紹介しました。想定されるシナリオは以下の通りです。

⓪不正アクター(攻撃者)の標的は、Amazon RDS※(以下、RDS)の情報窃取とAmazon S3(以下、S3)の暗号化。

①初期侵入:攻撃者が外部公開サーバの脆弱性を悪用し、リバースシェルを使って自身のC&Cサーバと接続させる。

②内部探索:攻撃者が内部のEC2保守作業サーバにSSH接続する※。

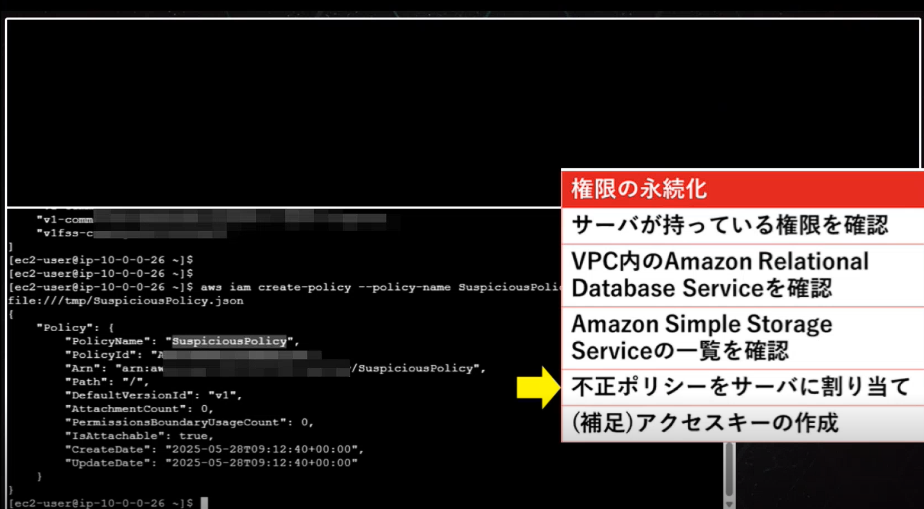

③権限の永続化:攻撃者が奪取した権限の確認、情報資産の把握、IAM Role※の作成を行う。

④情報窃取:攻撃者がRDSへの接続と情報窃取を行う。

⑤暗号化:攻撃者が暗号化キー準備し、S3の暗号化を行う。

※Amazon RDS:AWSが提供するデータベースのマネージドサービス。

※SSH接続:デモの便宜上簡略化しているが、実際の攻撃では正規ツールの悪用(PsExecやAdvanced Port Scannerなど)やAV無効化・ログ削除などの工作活動を伴う。

※IAM Role:EC2などのAWS上のリソースに対して、S3など他のAWSリソース(S3)を操作する承認を行う仕組み。

五十嵐は「このシナリオにおいては、攻撃者がIAM関連の権限を奪取しているため、『③権限の永続化』に、いか気づくことができるか?がポイントである」としました。

別の記事でも解説しましたが、このシナリオでは攻撃者が「ランサムウェア」というデータ暗号化用のマルウェアは“用いていない”のも重要な点です。このシナリオにおいて攻撃者は、AWS上のデータの操作(暗号化や削除)にはあくまで、AWSの標準機能を悪用しています。この点でも、クラウド上のマルウェアの有無を監視するより、「いかにクラウド内における意図しない操作を、被害が拡大する前に気づくことができるか」が、プロアクティブセキュリティの考え方でも重要と言えます。

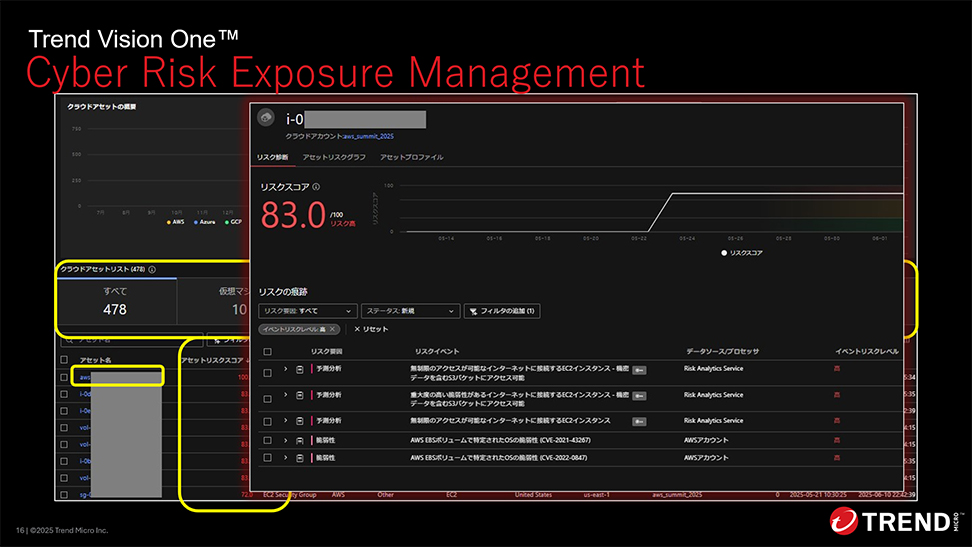

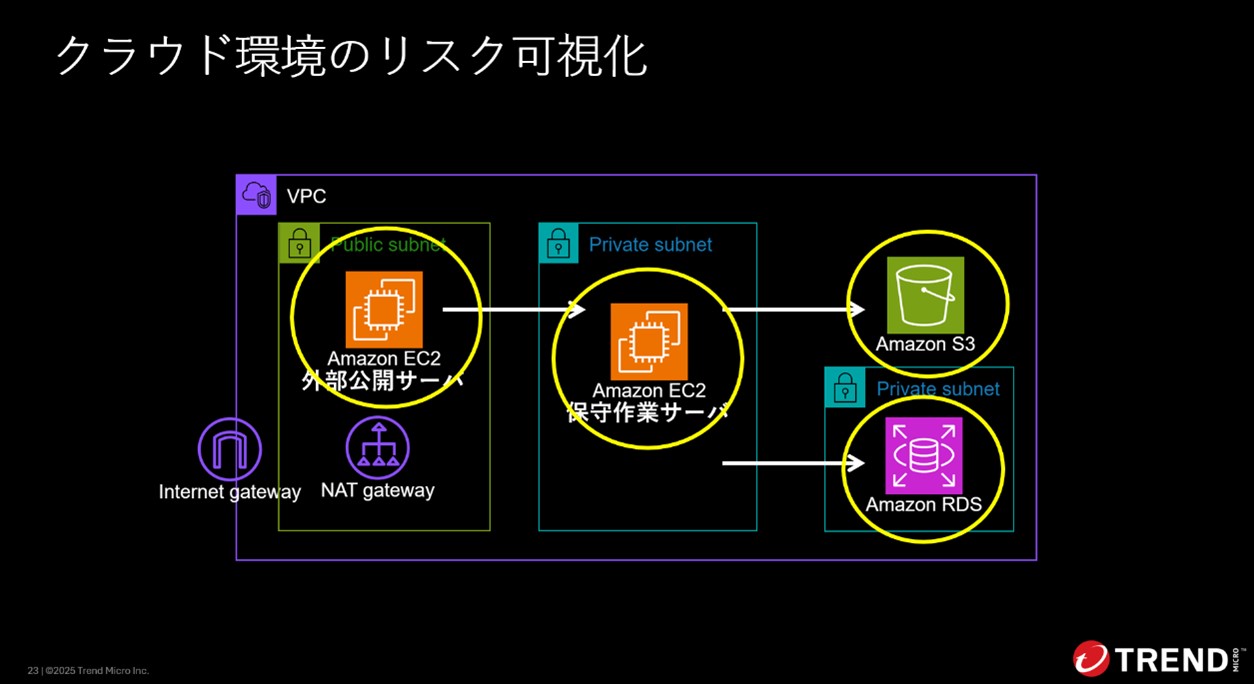

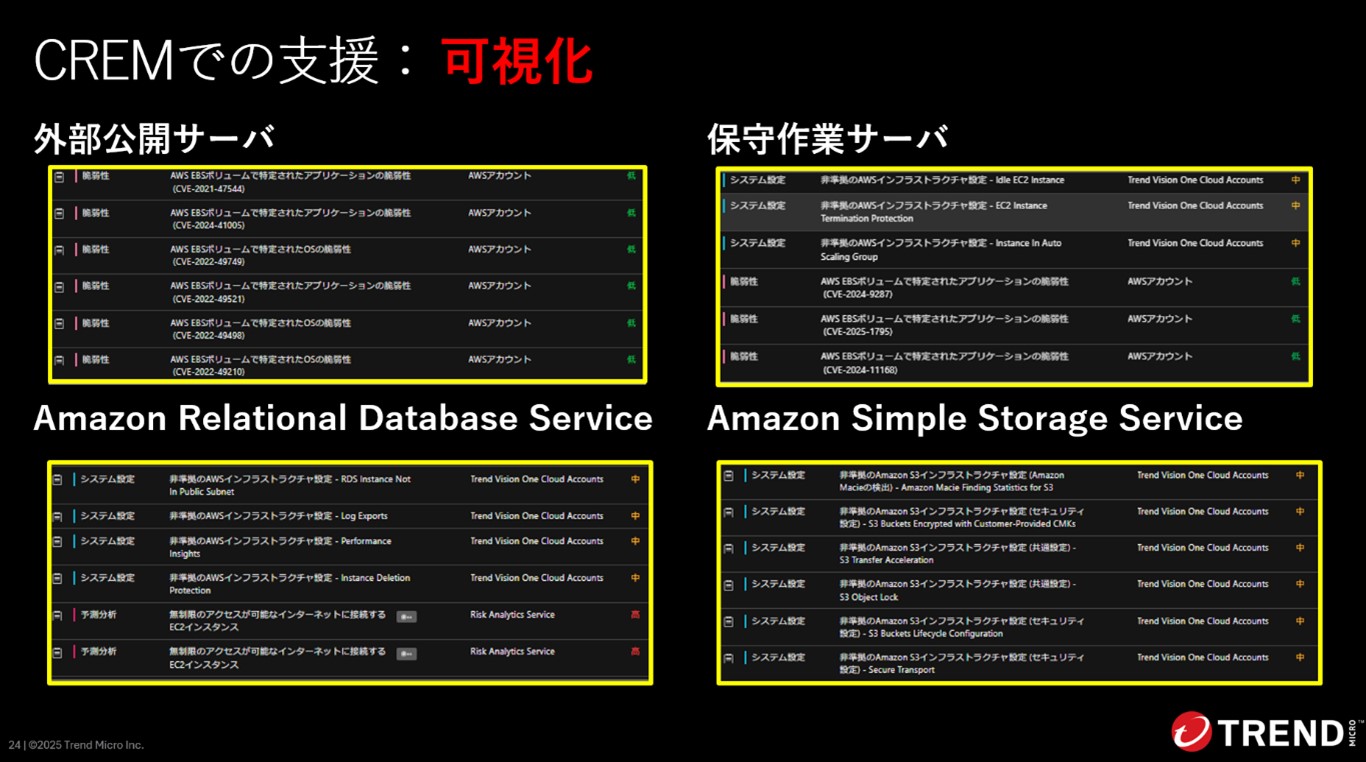

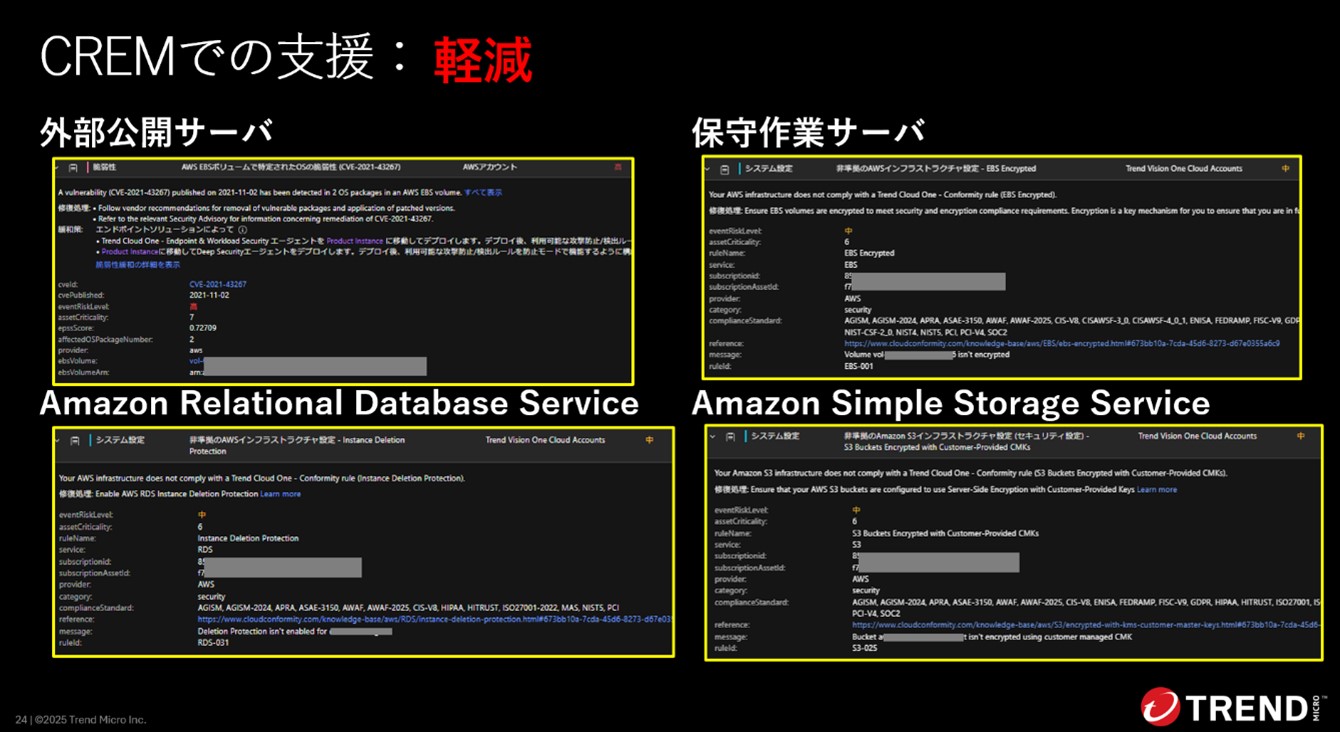

CREMで、この4つの情報資産のリスクを可視化してみましょう。画面上は以下のように、情報資産ごとにそのリスク状況が可視化でき、リスクの高さも「高・中・低」という形で自動的に優先順位付けされます。今回の攻撃シナリオを例に挙げれば、外部公開サーバ上に侵入に悪用された脆弱性が存在していたり、S3上のデータ復元機能が無効化されている状況や、今回のシナリオで利用されたServer-side-encryptionが有効化されている状況を把握することができます。

また、それぞれのリスクに対する軽減策も提示されるため、セキュリティ運用者が「具体的な対策」について、一から情報収集をする必要がなく、対応負荷を下げることができます。こうした各情報資産のサイバーリスクを下げておくことで、サイバー攻撃全体から見た場合の被害の拡大を最小化することができるのです。この例では、情報資産ごとのリスクの把握方法を説明しましたが、CREMでは、環境全体でどういったリスクがあるのかということも把握することが可能です。

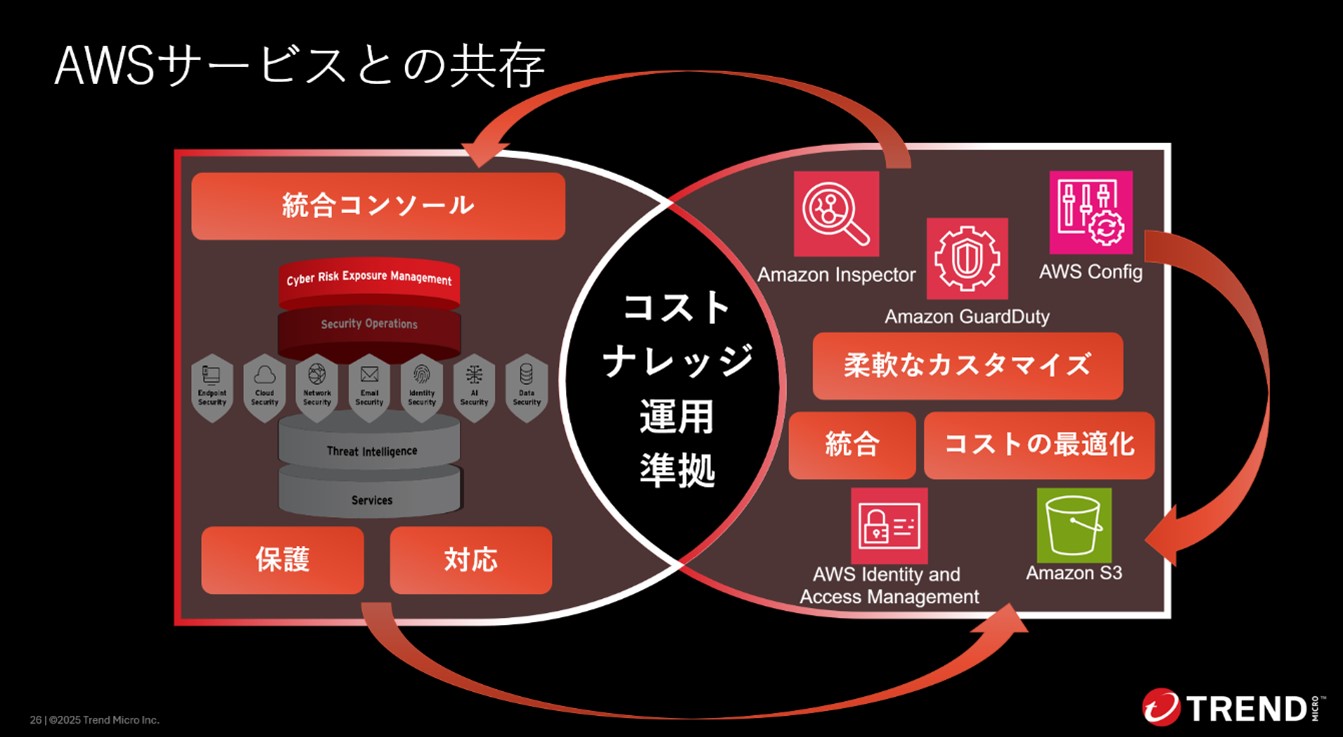

実は、AWS環境に限って言えば、サイバーリスクを可視化するサービスはAWSからも提供されています。五十嵐は「AWSのセキュリティサービスとTrend Vision Oneは、状況に応じて使い分けをすべき」と提案します。具体的には、自組織のクラウドへの依存度や運用ナレッジの蓄積状況、準拠すべき業界のガイドラインの内容などにより、必要なセキュリティ機能を選択・採用すべきです。

特に、オンプレとクラウドの混在環境の全体のリスク把握が必要なケースやマルチクラウド環境では、横断的なサイバーセキュリティ対策が必要になりますし、運用に慣れているセキュリティ製品・サービスの方が新しい環境に対応しているならば、その方がセキュリティ体制を早期に向上できる場合もあるでしょう。

五十嵐はさらに、「AWSの場合は、AWSのセキュリティサービスのログをTrend Vision Oneに集約・統合することもでき、オンプレ環境から侵入されるようなサイバー攻撃に対してもリスクを可視化することができる」と付け加えます。

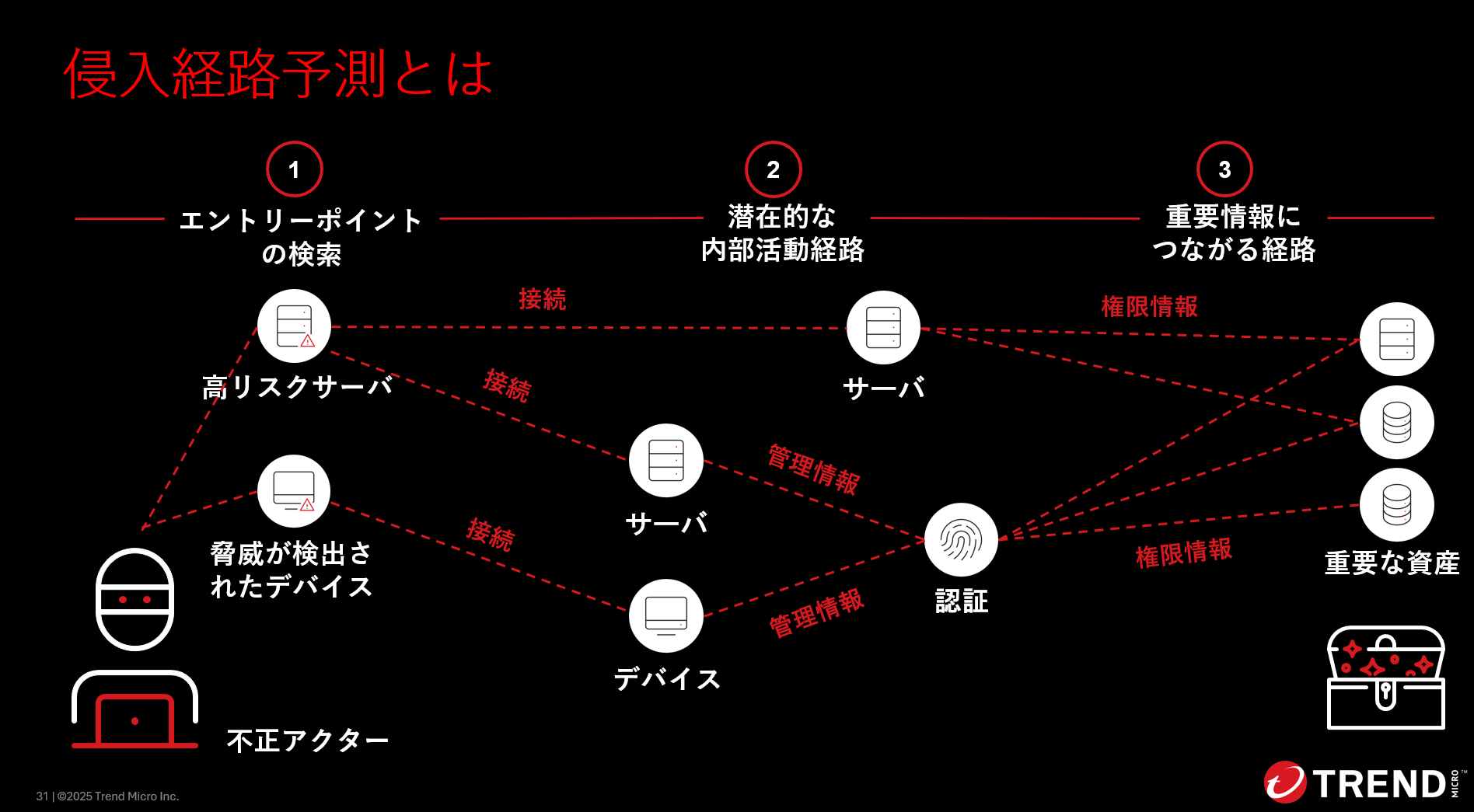

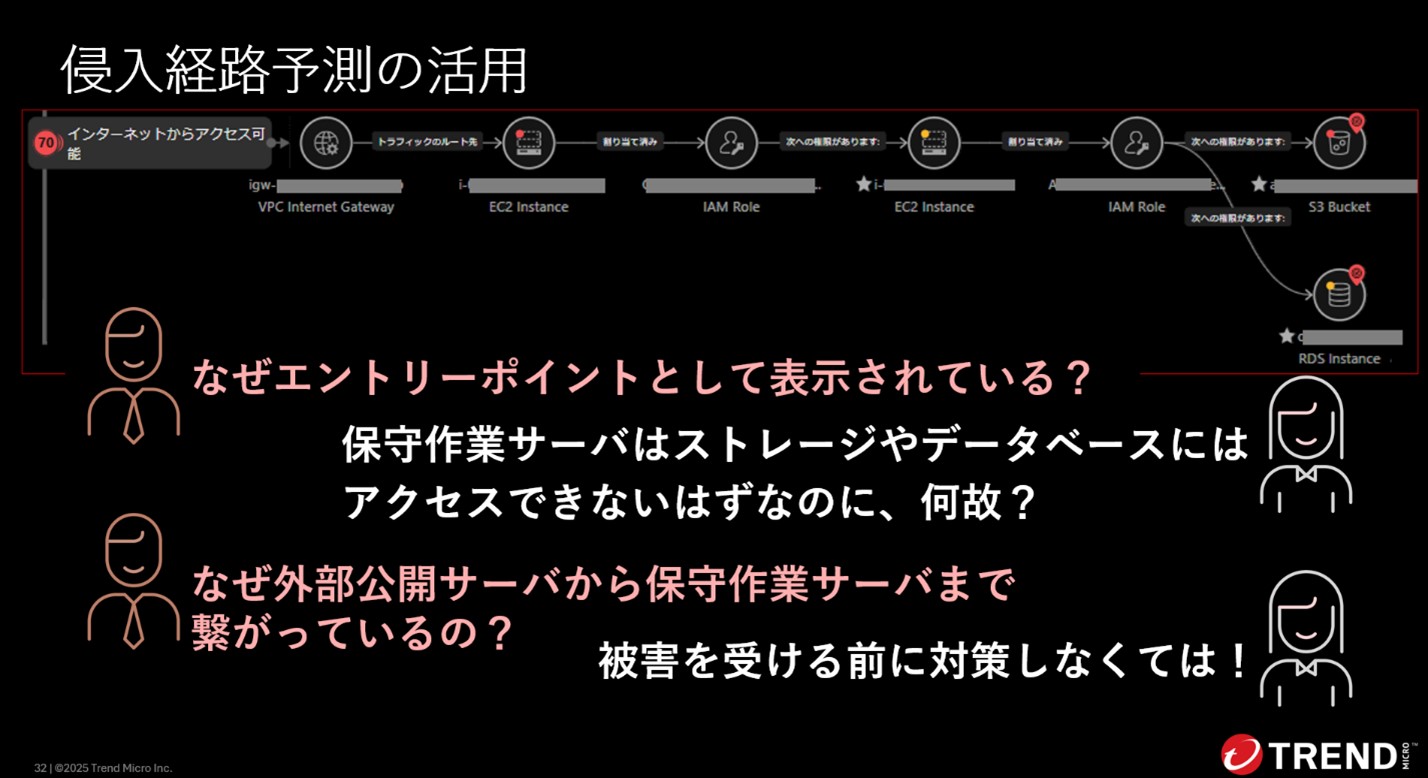

今回の攻撃シナリオにおいては、下図のように侵入経路を把握することができます。複雑なクラウド環境がゆえに、気づきにくいエントリーポイントの存在や情報資産ごとの意外なつながり(なぜ保守サーバがストレージにつながっているのか等)に事前に気づくことができ、攻撃を受ける前に対処することが可能です。

「この機能では、対策優先度の高い経路の提示や推奨される軽減策も把握することができる」、と五十嵐は説明します。情報資産ごとのリスクと意図しないアクセスルートの可視化という考え方、今回のシナリオにおいては、下図のように4つのポイントに対して可視化・優先度付け・軽減策の実施を行うことで、一覧の攻撃の妨害が可能になり、被害が拡大することを防ぐことができます。

・情報資産ごとのリスク可視化:

脆弱性の事前対策(外部公開サーバ)

リスクにつながる機能の有効化状況の可視化(S3)

・アクセスルートの可視化:

外部公開サーバから保守作業サーバへのアクセス可能な状況の可視化

重要資産への意図しないアクセス権限の可視化(保守作業サーバ→S3とRDS)

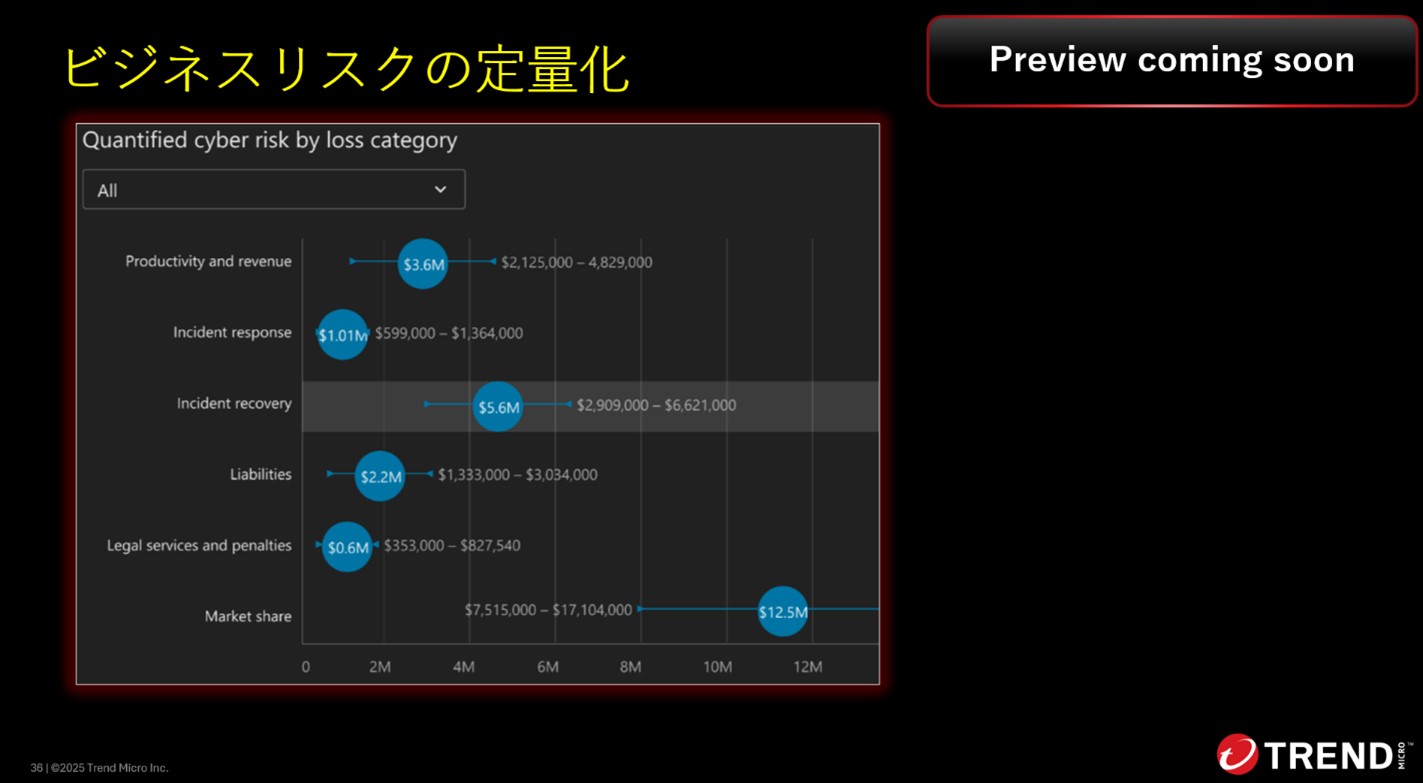

さらに、五十嵐は「実はTrend Vision Oneはさらなるリスク可視化の機能を準備している」と付け加えます。今後Trend Vision Oneで利用できるCREMには、ビジネスリスクの定量化の機能が追加される予定です(時期未定)。組織のサイバー資産にリスクがあると認識された際に、あるサイバーリスクについて、組織にとってどれだけの金額的な影響があるのか、それに対して対策費用をどれくらい投資すべきなのか?は、セキュリティ担当者が経営層と対話する際の難しいテーマでしょう。

トレンドマイクロではCyber Risk Quantification(CRQ)と呼ばれる領域の機能を今後実装予定です。ビジネスリスクを金額によって定量化するこの機能は、サイバーリスクの大きさとそれを悪用された場合の経済的ダメージを、1)脆弱性や設定ミスなどのリスクとそれに対するセキュリティ対策の実装状況と、2)インシデントレスポンスにかかる想定費用や復旧費用の掛け算から、金額として算出し提示します。

まとめ

冒頭の繰り返しになりますが、AIの利用も相まってクラウド技術は今後ますます導入が促進され、多くの組織のビジネスにとってビジネス継続の前提となる存在になっていくでしょう。それに伴い、環境の複雑化も進んでいくことが予想され、意図しないサイバーリスクについて継続的な可視化とリスク評価が可能な体制はますます重要です。

五十嵐は「これまで行っていた、保護・検出・対応といったリアクティブなアプローチが必要なくなるわけではない。ただし、今後リアクティブなアプローチのみではセキュリティ対策としてのコストが膨大になっていく。サイバーリスクを事前に可視化・評価するプロアクティブセキュリティのアプローチを土台にすることで、リアクティブな対応にかかるコストも低減し、セキュリティ対策全体のコスト効率の向上に寄与できる」として、セッションを締めくくりました。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)