サイバーリスクマネジメントで陥りやすい3つの罠

サイバーリスクマネジメントは、事業継続性へのリスクマネジメントの一環として取り組むことが必要です。一方で、その実際の推進にはいくつかの課題があります。当社がセキュリティ責任者様からお伺いした内容からその共通課題を整理し、取り組みのヒントを探りました。

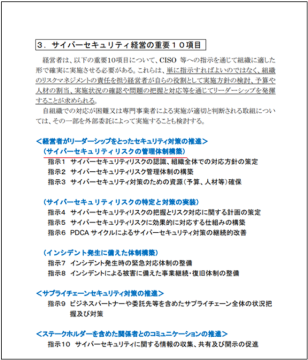

図1 「サイバーセキュリティ経営ガイドラインVer3.0(経済産業省) 」より引用

赤線はトレンドマイクロが加えたもの。(※画像タップで拡大表示)

リスクマネジメントは、組織がビジネス目標を達成するにあたってのリスクの全体像を理解し、適切なリスク対策を実施することを目的とし、直面するあらゆる種類のリスクについて、特定・評価・最適なリスク対策を策定するプロセスです。そして、サイバーリスクマネジメントはリスクマネジメントの一部であり、組織が情報セキュリティに関連するリスクに対処するための特定のアプローチと手法です。サイバーリスクマネジメントは、リスクマネジメントプロセスの一部として、リスクの特定・評価・対策およびオペレーションプロセスにまで落とし込むことが重要です。

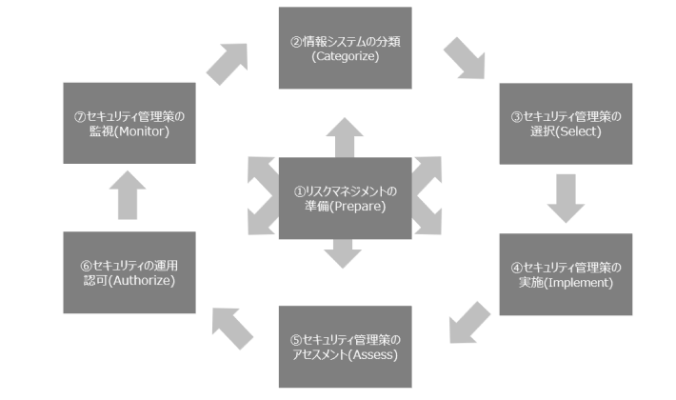

リスクマネジメントを実践する組織にとって、参考になるのがNIST(アメリカ国立標準技術研究所)が提供するリスクマネジメントフレームワーク(RMF)であるSP800-37(Rev.2)です※。SP800-37(Rev.2)は、組織における情報システムや情報セキュリティにおけるサイバーリスクのマネジメントのプロセスを1~7で整理したものです(図2)。公開当初は、米国連邦政府を対象としたものでしたが、2018年に公開された現在のRev.2で、その対象は広く一般組織へと広がったほか、おなじみのNIST サイバーセキュリティフレームワーク(CSF)の内容と関連性が明記されたことで、組織のリスクマネジメントとして情報セキュリティ運用との紐づけをより実践的に行うことができる内容になりました。さらに、CSFも本年2月に2.0に正式にアップデートされており、新たなコアとしてガバナンスが加わったことによりリスクマネジメントとの関連性を強めるものとなっています。

本書でも、経営ガイドライン同様、サイバーリスクマネジメントは全組織的に多層的なアプローチが必要であり、組織のミッションや経営目標と切り離して考えることはできないと、経営におけるその重要性を強調しています。

図2 NIST SP800-37(Rev.2)におけるリスクマネジメントフレームワーク

NIST SP800-37(Rev.2)のフレームワークを、トレンドマイクロが図版化(日本語)したもの

※NIST SP800-37(Rev.2)「Risk Management Framework for Information Systems and Organizations 」

※IPAによる翻訳「情報システム及び組織のためのリスクマネジメントフレームワーク」

組織におけるリスクマネジメントの一環として、経営や事業戦略と整合性をつけたかたちでのサイバーリスクマネジメントの体制や推進が求められる今、活動を推進するうえで、多くの組織を悩ます共通の課題があると言います。以下では、トレンドマイクロがこれまで多くのセキュリティ責任者様からお伺いした内容から、サイバーリスクマネジメントにおける共通課題として多く上がった3点を整理し、取り組みのヒントを探りました。

罠①:経営側の目的と現場での目的がすり替わってしまっている

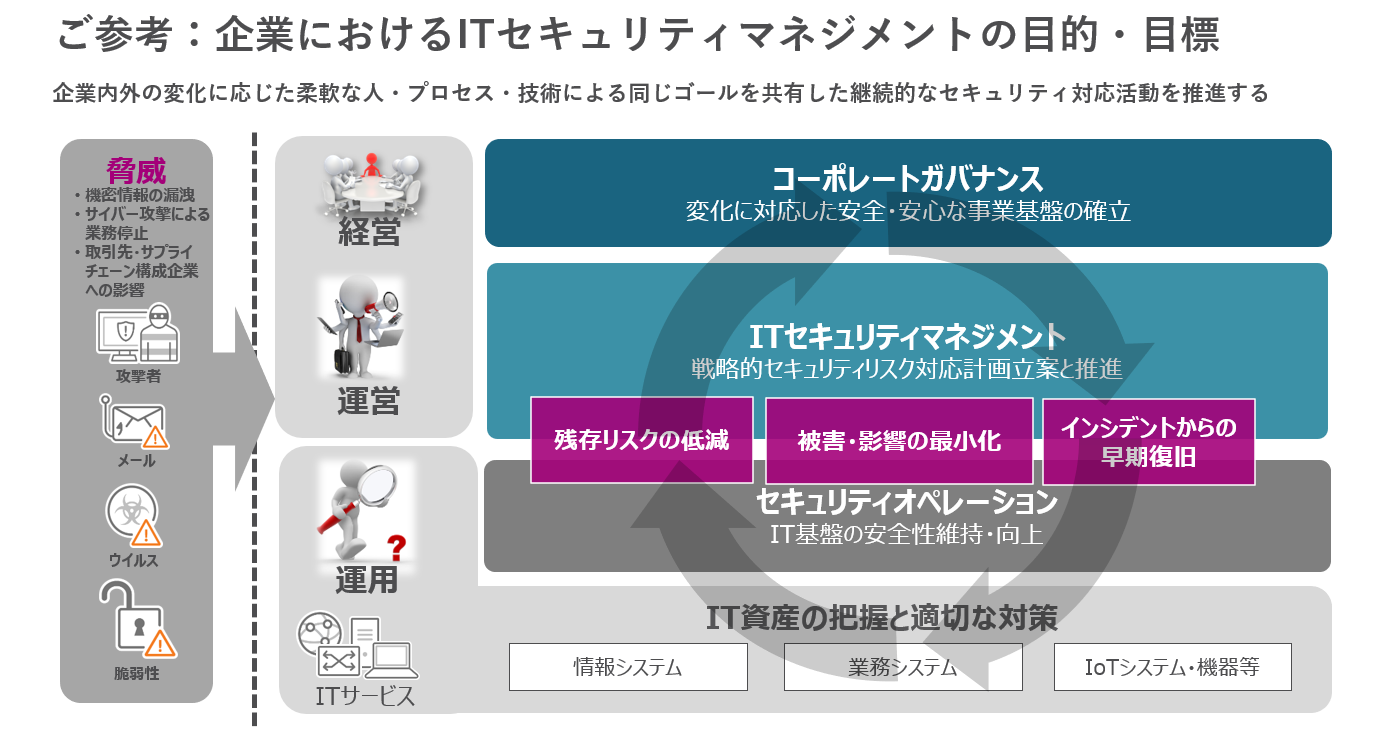

IT資産を管理しセキュリティ対策のベースラインを構築することはもちろん必須ですが、企業の経営側にとってのセキュリティ、サイバーリスクマネジメントの目的は、事業継続に影響するリスクを回避・軽減(低減)・移転することです。ITインフラや端末の管理やサイバーセキュリティ対策の導入はあくまでリスク回避・軽減の手段であり、これら防御手段の導入自体が目的化されてしまうと、本来経営側が求めている事業リスクの低減という目的のポイントとのズレが生じ、リスクマネジメントの成熟度や追加投資を含む状況の把握や判断が難しくなります。事業を守るという観点で、「自社の事業リスク低減にとって優先度の高いリスクシナリオと投資すべきキュリティ領域とはどこなのか?」を検討することが必要です(図3)。

このためには、先のNIST SP800-37(Rev.2)リスクマネジメントフレームワークなどを参考に、自社の事業にとって重要なリスクシナリオを定義し、リスクベースのアセスメントを行い自組織におけるサイバーリスクを明らかにしたうえで、リスク軽減策や投資を検討、決定していくことが重要です。

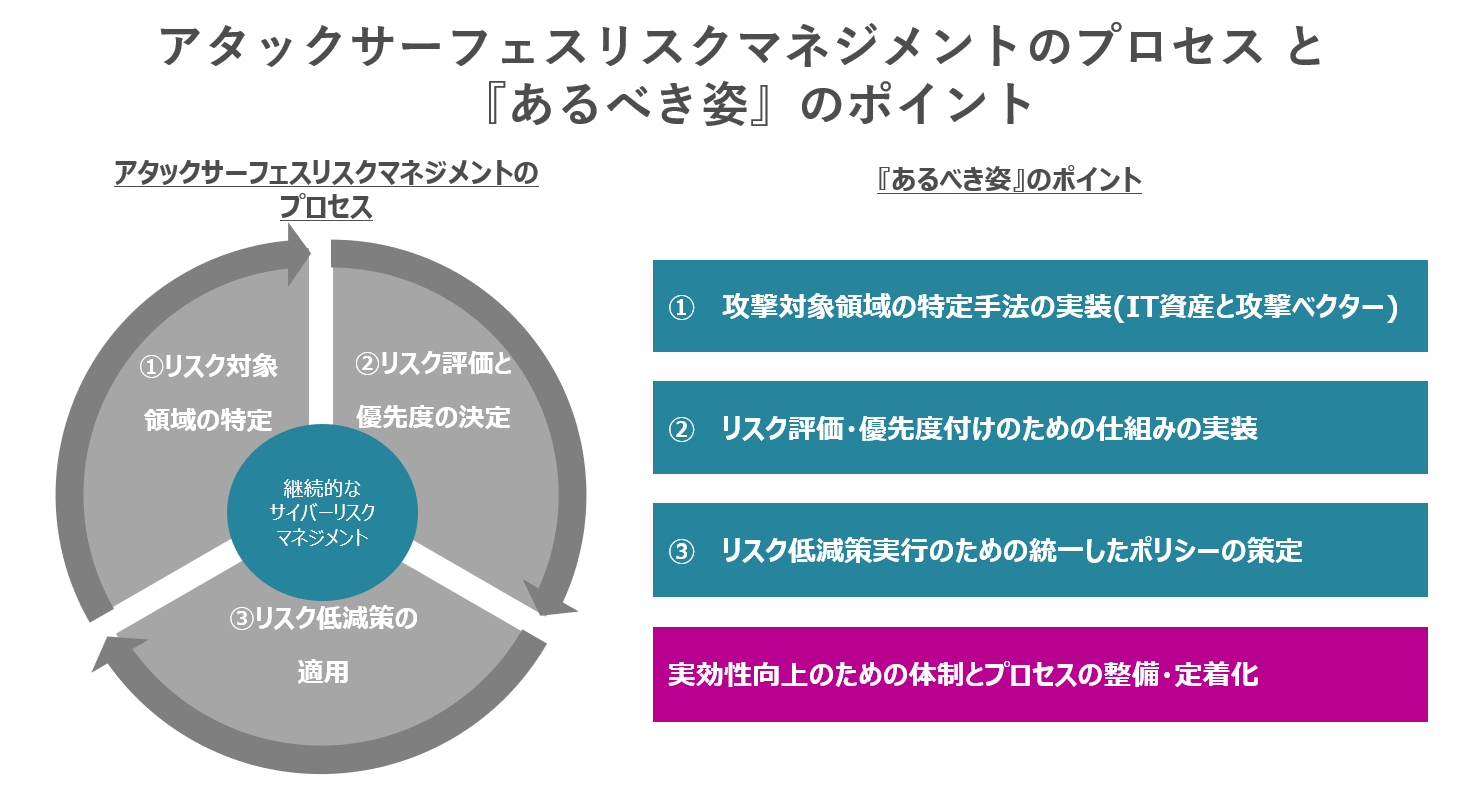

自組織のサイバ―リスクを把握、評価、軽減する一連の取り組みにはいくつかの手法がありますが、昨今のサイバーセキュリティ領域ではCyber Risk Exposure Management(CREM)と呼ばれる手法が注目されています(図4)。組織全体にまたがるサイバー脅威のアタックサーフェス(攻撃対象領域)を可視化し、多角的なインテリジェンスを用いてリスクを分析し、そのリスクスコアリングとビジネスへの影響度を紐づけて評価することで、優先的にリスクコントロールを施すべき箇所を定量的に判断することができます。CREMは突発的なセキュリティインシデントへのリアクティブな対応策ではなく、常時変化する攻撃対象領域を分析しプロアクティブに対処できるアプローチとして有効です。CREMを支援するセキュリティツールやソリューションも提供されていることから、組織全体での網羅的、継続的な監視や自動化も実装できる素地が整ってきています。

参考

NIST SP800-37(Rev.2)「Risk Management Framework for Information Systems and Organizations」

IPAによる翻訳「情報システム及び組織のためのリスクマネジメントフレームワーク」

トレンドマイクロ「Cyber Risk Exposure Management(CREM)を活用して企業のサイバーセキュリティを強化する方法」

罠②:自社事業の停止につながるサイバー脅威のリスクシナリオが未定義/未更新のまま

上述の通り、事業を守るためのセキュリティに転換するためには、事業継続性リスク(=ビジネスリスク)の視点でサイバーリスクを考え、管理することが不可欠です。

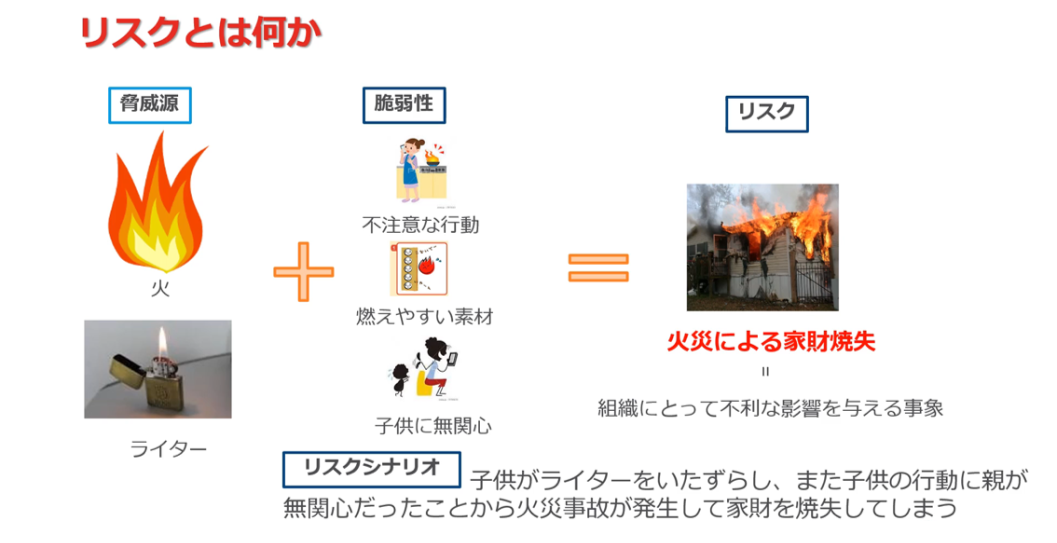

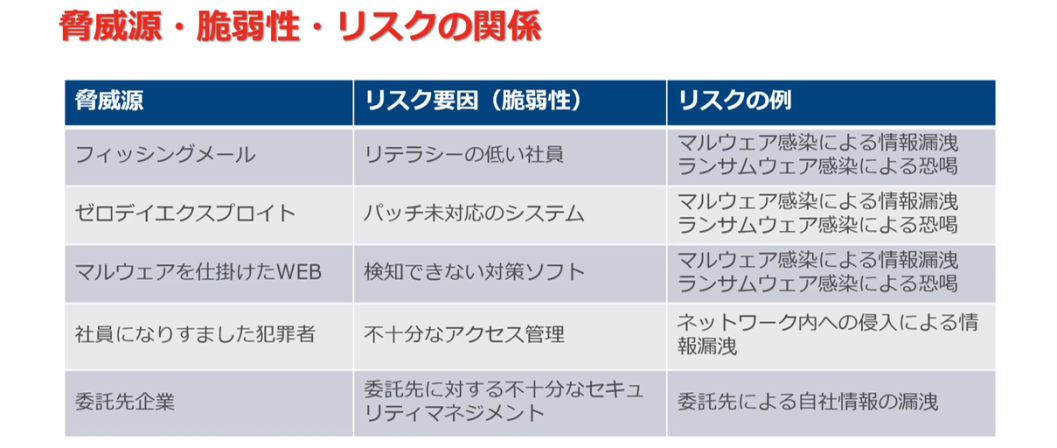

それでは、自組織にとってのサイバーリスクとは何でしょうか。サイバー攻撃は、脅威ではありますが、それ自体ではリスクではありません。サイバーリスクは、サイバー攻撃のような「脅威源」と組織の持つ脆弱性(リスク要因)から構成され、それらの要素により、発生内容や可能性そして影響度が決まります(図5、6)。このため、サイバーリスクは、組織や事業形態、地域によって異なり、それぞれで整理が必要となります。さらには、国内外の企業買収や、新規事業の拡大に伴うサイバーリスクの定義のアップデートも必要になり、自社のインフラもIT環境とOT環境ではもちろん脅威源や脆弱性も異なるため、それぞれにおけるサイバーリスクを把握することが必要です。

このように、組織には、固有に複数のサイバーリスクとリスクシナリオが存在するため、それらを把握し、ビジネスへの影響度から対応の優先度を判断することが重要です。これまでのフィッシングメール対策、脆弱性攻撃対策といった脅威源を起点にした管理から、自組織のサイバーリスク(リスクシナリオ)をベースにした管理への転換が、サイバーリスクマネジメントの前提になります。

図5 「脅威減」、「脆弱性」、「リスク」の関係性※

図6 脅威源と脆弱性から考えるサイバーリスクの例※

※図5、6は、トレンドマイクロ「セキュリティナレッジトレーニング (セキュリティ管理者向け)」コース資料より引用

サイバーリスクの洗い出しと想定されるリスクシナリオへの耐性を組織に実装することは、IT/セキュリティ部門単独の職掌で考えるのではなく、組織全体のリスクマネジメントの一環として整備されていく必要があります。いずれにせよ、ポイントは、サイバーリスクマネジメントに係る組織横断でのリーダーシップを設置し、権限と実行力をもって各事業に係るビジネス側のリーダーを巻き込むことです。

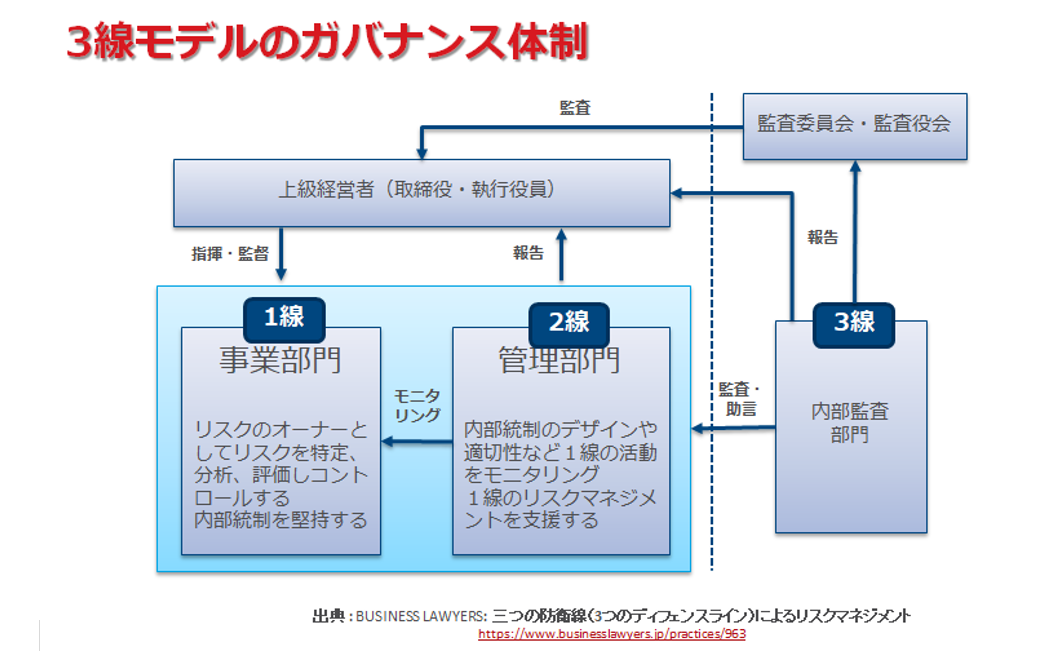

企業は、事業活動に影響を与えるリスクの一つとして、自然災害などと同様に、組織横断的に経営視点で評価、対処を検討する必要があります。こうした、活動を実現するために役立つのが、「3つのラインモデル/3線モデル(Three Lines Model)」というリスク管理・統制活動のフレームワークです(図7)。IIA(内部監査人協会)により示された考えで、組織におけるガバナンスの在り方を、3つの役割(ディフェンスライン)に整理したもので、金融機関などで広く採用されています。第1線のリスクオーナーとして事業部門が示され、リスクの特定、分析、評価しコントロールする直接的な責任があることが強調されています。この考えをサイバーリスクのマネジメントに適用することで、組織全体のサイバーリスクを適切に把握、管理することができます。

罠③:グループガイドラインによる画一的なセキュリティ統制を推進しようとしてしまう

サイバーリスクマネジメントの方針を整備し、組織全体で運用、推進するうえで課題となってくるのが、国内外に広がる事業会社・関係会社の統制です。

事業会社や関係会社の事業展開は地域やその規模によって、セキュリティにかけられるリソースや従業員のリテラシーなどは異なります。こうしたセキュリティレベルのギャップが管理をより複雑化させ、また組織の脆弱性(リスク要因)につながり、大きな事業被害(リスク)につながることも考えられます。組織や取引先の関係者になりすまし、従業員をだまして送金させるBEC(Business Email Compromise:ビジネスメール詐欺)では、商習慣の違いなどから送金プロセスの確認が比較的甘い海外拠点が被害に遭い、結果的に組織として大きな損失につながったというケースも国内企業の被害事例として顕在化しています。

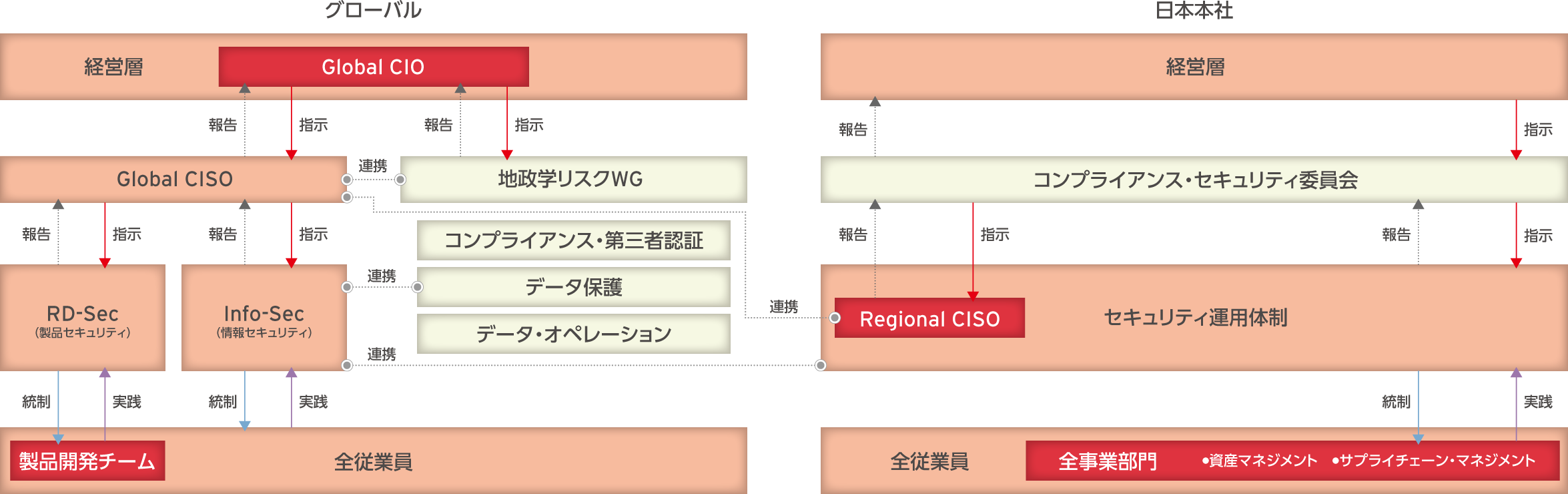

組織全体でガイドラインや従業員研修を整備し、人の脆弱性、人に起因するリスクを最小化していくことが重要です。一方で、画一的なガイドラインに基づくセキュリティオペレーションや人材研修で地域などによるセキュリティの差を埋めることは難しく、今後は、サイバーリスクの評価から優先度の高い地域、事業に対しては、その実情に沿った対応が求められるでしょう。たとえば、トレンドマイクロでは、グローバル全体のセキュリティを統括するグローバルCISOのほか、その指揮のもと、地域ごとにセキュリティチームを配置しています。グローバルセキュリティチームが全社的なポリシー策定などをリードし、そのうえで、地域のセキュリティチームが地域固有のセキュリティ要件や脅威などに対応しています。

さらに、こうした人への取り組みにくわえ、技術面からは、多角的な行動データを分析しそのコンテキストからリスクを検証する包括的なリスク分析アプローチでセキュリティ運用を高めることで、グループ全体でのセキュリティ強化がより確実なものになります。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)