国内の平均被害額5,000万円以上-BEC(ビジネスメール詐欺)被害の日本企業における実態と今求められる対策とは?

世界的に大きな脅威であるBEC(ビジネスメール詐欺)。国内組織における被害の状況や優先すべき対策とは?国内企業向けの独自調査を元に整理しました。

BEC(ビジネスメール詐欺)は英語圏のみの脅威?

米国連邦捜査局(FBI)インターネット犯罪苦情センター(IC3:Internet Crime Complaint Center)が公開した「Internet Crime Report(インターネット犯罪リポート)」によると、2022年に報告されたBEC被害は21,832 件で、被害額は27億米ドルを超えています。同レポートでは、ランサムウェアの被害は2,385件、被害額は3,430万米ドルとされていることから、被害額だけを見ればBECは実にランサムウェアの約80倍の脅威と言えます。

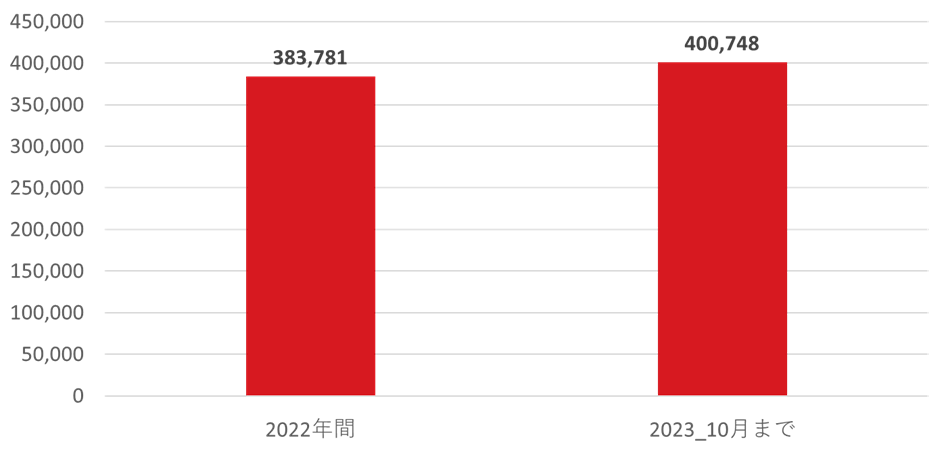

トレンドマイクロの提供する、Microsoft 365などのクラウドサービス向けのセキュリティソリューションTrend Micro Cloud App Security™(以下、CAS)で取得された世界のBECメール件数のデータで見た場合、BEC攻撃が試行された件数は、2023年10月時点ですでに2022年の総量を上回っていることから、件数だけで見ればその脅威は増加傾向にあることがわかります。

また、2022年の年間総数と、上記のFBIに報告された被害件数が約2万件であることを比較すると、実際に被害が出ているBECメールはほんの一部でありながらも、膨大なBECによるメールが送信されており、結果的に大きな被害を呼んでいることが分かります。

こうした世界的に猛威をふるうBECですが、日本国内における被害はどうでしょうか。

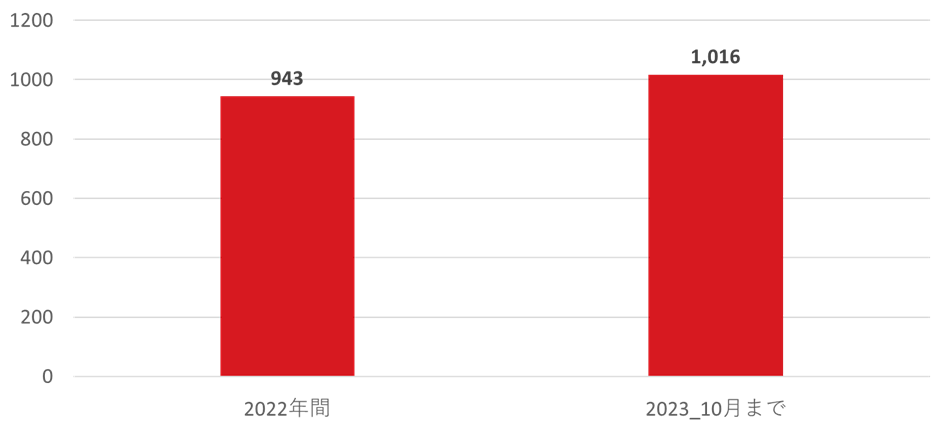

世界での総数同様、日本地域におけるCASでの検出結果を見てみます。

日本においても全世界同様に2023年10月時点の検出数が2022年の年間総数を上回っており、その脅威が増加傾向にあることがわかります。

一方で、世界全体に比べればその数量は1%以下であることから、世界に比べれば日本における脅威は小さい傾向にあります。

これは以前からも言われている通り、BECは英語圏における攻撃・被害がその大部分を占めているからであり、日本は言語的障壁に守られて被害も少ない傾向にあることが考えられます。

しかし、先日CIO Loungeとトレンドマイクロで実施した調査「セキュリティ成熟度と被害の実態 2023」において国内における被害が予想と反した結果となりました。本稿では、その調査の結果から国内におけるBECの脅威をより正確にお伝えします。

国内組織でも被害を受けた場合は5,400万円のコストが必要?

前項においてBECの国内の被害は世界と比べると小さいと述べましたが、2023年の4月頃、国内の自動車部品メーカーが保有する海外子会社にて280百万円の資金流出が発生する事件が発生するなど、日本でも大きな被害が実際に確認されています。

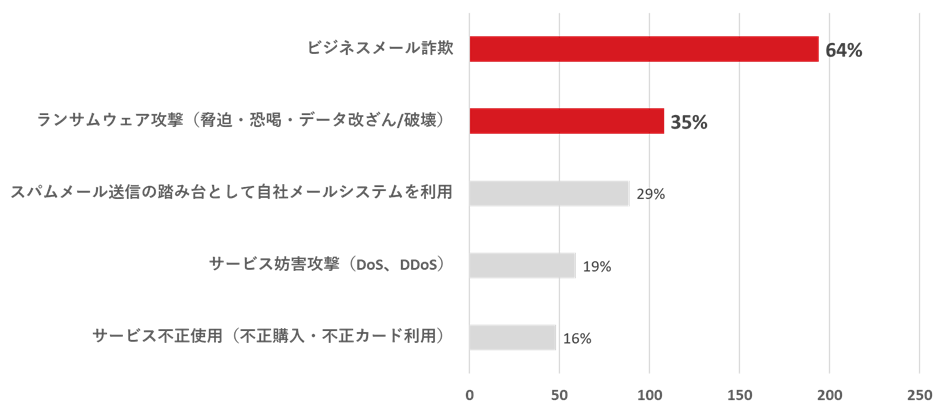

2023年6月にトレンドマイクロが実施した調査では、国内において過去3年以内にサイバー攻撃被害にあった500人以上の組織に所属するセキュリティまたはリスクマネジメントに関わる仕事に従事する部長職以上にWebアンケートを実施しました。

過去3年間で受けたサイバー攻撃について、当てはまるもの全てに回答を行う設問では、BECがランサムウェアを越えて1位となりました。

こちらの設問では、特に被害の大小や有無を確認したわけではない為、実際に被害に繋がったかは不明ですが、全体の約3人に2人近くがBECによる攻撃を被っているという事実が確認されました。メールはあらゆる業種で使用されているアプリケーションであり、必然的にメールを用いた攻撃は多くなる傾向にありますが、日本においてもこれだけ多くのBEC攻撃を被った経験のある組織が存在することは注目すべきことであると言えます。

参考記事:なぜEDRでは不十分?脅威の半数以上を占める不正メールを可視化するXDRの有効性

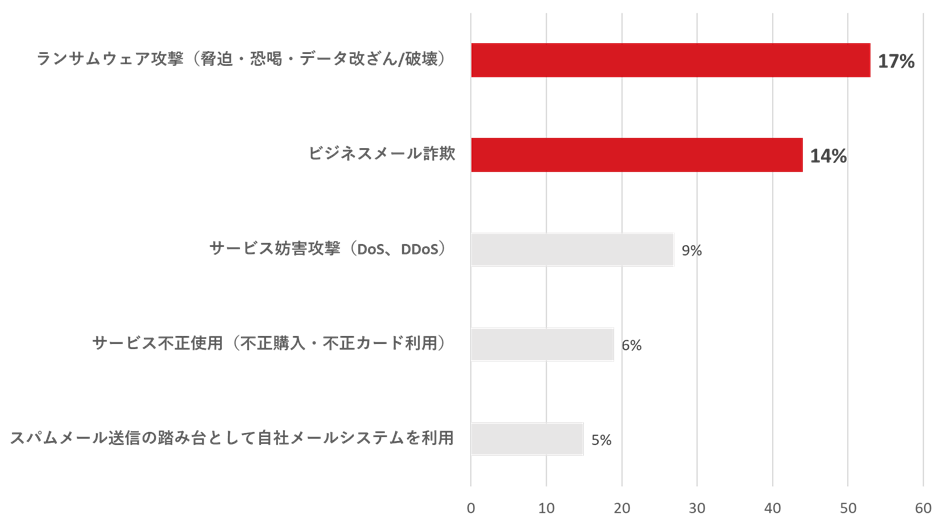

また、調査の中では3年間で受けたサイバー攻撃の内最も被害の大きかったものの種類を尋ねています。

こちらの結果では、ランサムウェアの選択率が最も高かったものの、BECも次点で被害が大きかったことが確認されました。全体の内14%の組織で過去3年間において、大きな被害コストが発生しました。

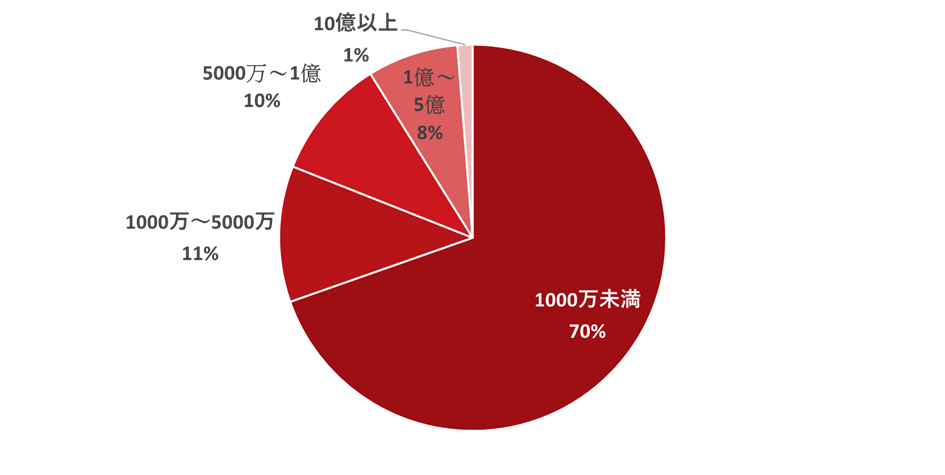

さらに、被害コストとして発生した費用の内訳は下記のグラフの通りです。

このデータでは、BECにより、1,000万円以上の被害に遭った回答者が3割に上っています。被ったサイバー攻撃の被害のうち「BECによる被害が最も大きかった」とした回答者に限定されるものの、これらの被害の1件あたりの平均金額は5,484万1,772円であり、BECの攻撃による被害金額が侮れない規模であることがわかります。

本稿冒頭のデータでは、日本国外を中心とした脅威ともとれるBECですが、攻撃の数、実際に被害が発生している確率、被害に繋がった場合の損害コストの3つの面で日本国内においてもランサムウェアに次ぐ、または同等の脅威であることが伺えます。

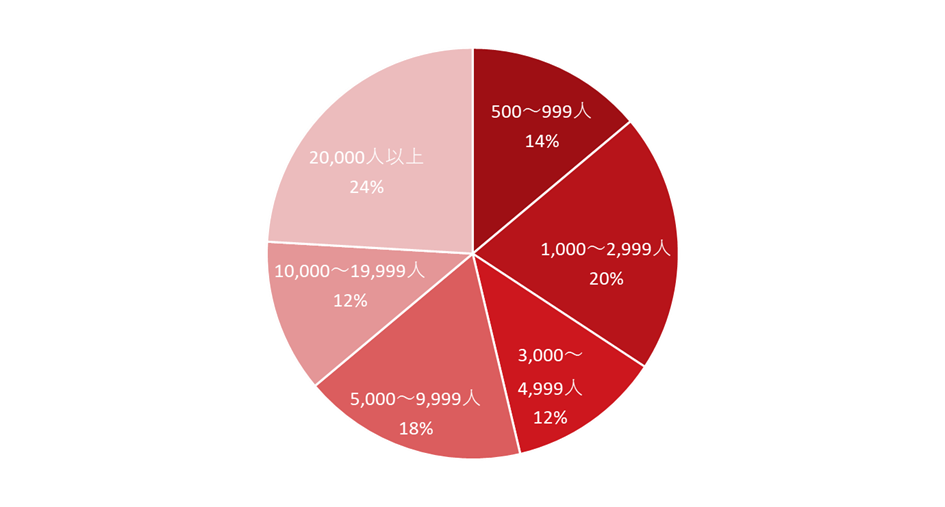

調査の結果を受けて、さらなる傾向を分析するため、BECを「過去3年間で最も被害コストの大きかったサイバー攻撃」として選択した人の組織規模別の傾向を分析しました。

結果として比較的規模の小さいまたは大きい組織においてBEC被害に遭う可能性が高い、などといった有意な傾向は特にみられませんでした。これはBEC攻撃が組織規模によらずそのターゲットとなる可能性があることを示しています。組織にとっては従業員規模を理由にBECのリスクを小さく/または大きく見積もることは実態と異なる可能性があることに留意しておくべきでしょう。

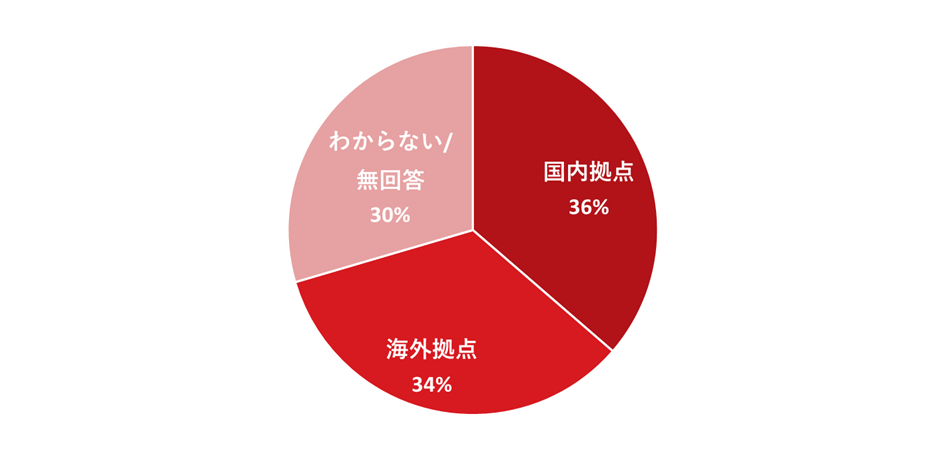

また、英語圏での攻撃が盛んであることからあくまで海外拠点などを中心としてBECの被害が発生している可能性を鑑み、国内、海外拠点のどちらでBEC攻撃が発生したかについても分析を行いました。

結果として、国内拠点、海外拠点どちらにおいても同数程度発生していたことが分かりました。今回の調査では、メールの内容が日本語であったか英語であったかなどの区分までは調査できていませんが、BECが国内においても十分発生しうる脅威であるということがこの結果からも読み取られます。

BECをとりまく環境の変化

BECの攻撃は巧妙に偽装したメールなどを駆使して、取引先や取締役などの重要人物になりすまし、攻撃者の用意した口座等に送金手続きを行わせます。この攻撃の最も厄介な点は、その偽装の巧妙さにより攻撃であると気づけない点にあります。

では、その巧妙さはどのようにして生み出されるものでしょうか。それは被害組織に関する情報収集です。

以前からトレンドマイクロではBEC攻撃の前提として、その攻撃を成立させるためには被害組織に関する十分な情報が必要不可欠であることから、事前のフィッシングやマルウェア等を用いた情報収集フェーズへの対策も重要であることを強調してきました。

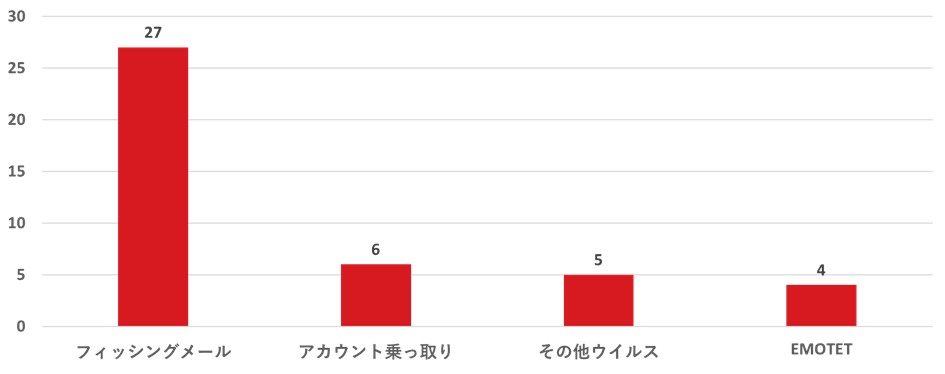

今回の調査では、被害の大きかったサイバー攻撃に関して、その攻撃で使用された攻撃手段についても尋ねています。

被害に繋がったBEC攻撃で最も使用された手段はフィッシングメールでした。また次点でアカウント乗っ取りが続くことからもアカウント情報の窃取が手段として事前に多用されていることが分かります。BEC被害に遭わないためにはこうした第一段階のアカウント情報の窃取の時点で防ぐことも重要であるということがここから読み取れます。

参考記事:未だ無視できない法人を狙う「フィッシング」を効果的に防ぐには?

また、よりBECの脅威に備える為に、クラウドメールの導入が盛んであることにも注意が必要です。

総務省が発行している令和5年版情報通信白書では、クラウドサービスを利用している企業の割合が、7割以上であること、またその5割以上がメールのクラウドサービスを利用していることが記載されています。

これらのクラウドサービスおよびメールでのクラウドサービスの利用は増加傾向にあることについても触れられていることから、BECを行う攻撃者の攻撃対象もクラウドのメールサービスに移行していることが予想されます。

組織内にメールサーバを持つ場合、メールアカウントの窃取に加えて、組織内ネットワークへの侵入や横展開など、攻撃者にとって必要な侵害手順が多段階に渡ります。しかし、クラウドのメールサービスは、セキュリティ機能をアカウント機構に依存する部分が大きい為、攻撃者がアカウントの乗っ取りにさえ成功してしまえば多数の情報が得られることとなります。

これはアクセスブローカーなどのようなサイバー犯罪者側の分業体制が構築されている現状を鑑みた場合には、高度なIT技術を持たない攻撃者においても、以前と比較すると比較的容易にBECの攻撃が行えてしまう環境が整っています。

同時に生成AIの普及により、言語障壁が下がることが多くの人にメリットをもたらすと同時に、サイバー攻撃者もその恩恵を享受している側面があり、日本語を用いた文章作成が以前よりも簡易になる事で、攻撃の試みが増加する可能性があります。

これらのBECの攻撃にまつわる環境の変化と前項までの調査結果を踏まえれば、国内におけるBEC被害のリスクも各社におけるビジネスリスクの1つとして対応を検討しておく必要があるといえるでしょう。

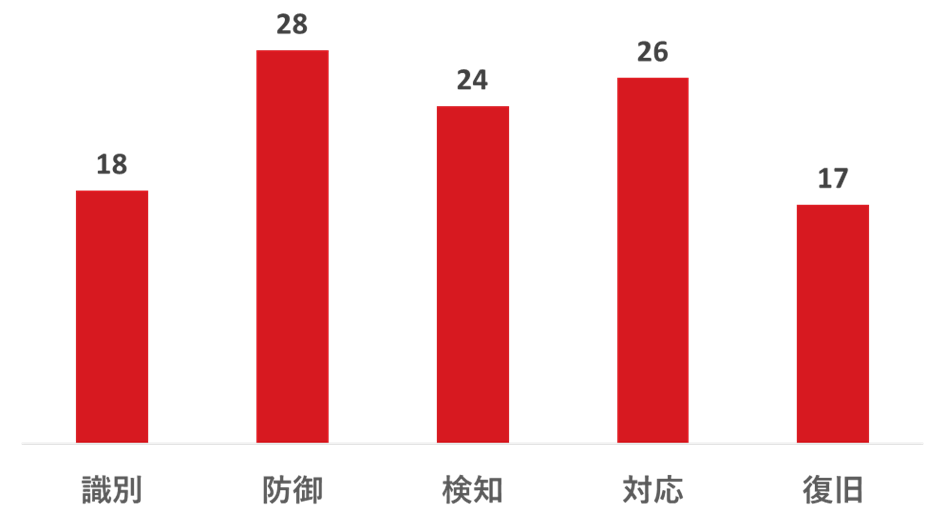

なお、セキュリティ対策と言っても様々な種類がある為、今回の調査では強化しておくべき対策がNIST CSFの5つのセキュリティ機能「識別」「防御」「検知」「対応」「復旧」のどれに該当するか、という形で質問しています。

主に「識別」は自社のリスクを特定する、「防御」はリスクの高い領域を保護する、「検知」は脅威を素早く察知する、「対応」は察知した脅威の被害を最低限に抑える、「復旧」は被害を受けた状態から通常業務に戻る、ことそれぞれを目的としたセキュリティ対策が当てはまります。

この結果を見れば、BEC被害を受けた回答者においてはBECメール自体への「防御」や攻撃を受けた後の「検知」や「対応」の重要性を強く感じたことが読み取れます。

BEC攻撃に対する「防御」としては、従来からある不正な添付ファイル、URL、スパムメールなどを検出してブロックする対策を始めとしDMARC(Domain-Based Message Authentication, Reporting, and Conformance)を用いて、メールの送信者を認証する技術が有用です。

また、BECメールの「検知」としては、模倣ドメインの検出、送信元アドレスとヘッダ記載アドレスの差異の確認、信頼性の低いMTAの判定などをAIが総合的に判断する技術も存在します。他にも、AIを用いて空白行、略語、太文字の使用頻度、文章量、よく使う言い回しなどから書き方のクセを分析し、ソーシャルエンジニアリング攻撃を検出する技術なども存在し、複数の防御技術を組み合わせて保護することでより被害に遭う可能性を低減することが可能です。

さらにBECの攻撃に対する「対応」としては、送金などの重要業務実行の際に、直接の担当者以外の承認が必要など、第三者が確認するプロセスを導入する、といった組織的対策が当てはまります。実際に、2018年に行ったトレンドマイクロの調査では、メール受信者以外の人物がきっかけで、詐欺に気づいたケースも一定数ありました。

本調査では「防御」、「検知」、「対応」に注目が集まっています。しかし、「識別」についても見落とすべきでない要素の1つです。

調査の結果からは、他の機能に比べれば強化すべきと捉えられていない機能ですが、前項でも紹介した通り、クラウドメールの利用率が増加していることも踏まえると、今後よりクラウドメールのアカウントの管理の重要性が増していくことが考えられます。またより根本的にBEC被害発生を防ぐためには、アカウントの乗っ取りの時点で攻撃に気づくことが最善と言えます。

特に送金権限などを持つ重要な従業員・経営層のアカウントについては、定期的にアカウントの利用状況を確認し、海外のIPアドレスからアクセスしている、普段使用しない時間帯に利用されているなど、通常運用で起こりづらい挙動に気づくことができれば攻撃発生の危険性について注意喚起を施すことが可能となります。

また業務提携先や使用しているサービス事業者など、自社ではない領域から様々な認証情報が流出する事例が多数発生していることから、防御レベルが十分であっても、アカウント侵害などが行われてしまうケースがあります。

そうした中で、自社が抱える資産の運用状況を定期的に確認することはBECだけでなく多くのサイバー攻撃に対する備えとして重要性を増しています。

読者の方はぜひ、BECの被害を対岸の火事であると捉えることなく、正確に自社にとってのリスクと対策優先度を把握し、その脅威の低減に向けた準備を行うことを推奨します。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)