2023年サイバー脅威総括:日本の安全保障に影響を及ぼすサイバー脅威とは?

2023年は日本の安全保障に影響を及ぼすサイバー脅威が様々なレベルで表面化してきた年と言えます。本記事では2023年の主要なサイバー脅威であるサイバーサボタージュ、サイバーエスピオナージ、インフルエンスオペレーションの3つのトピックに関する動向について解説します。

ランサムウェア攻撃によるサイバーサボタージュ

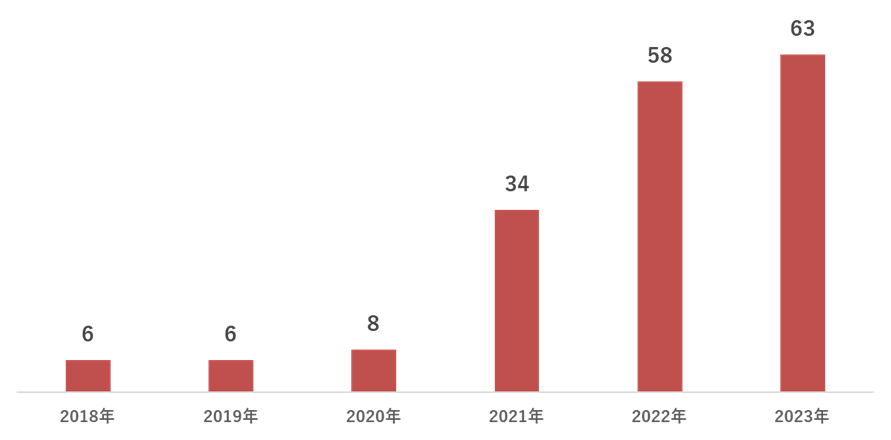

安全保障に影響を及ぼすサイバー脅威の中でも、ランサムウェア攻撃によるサイバーサボタージュは喫緊の課題と言えます。サイバーサボタージュとは、システム停止や設備の破壊など、直接的な実害を与えるサイバー攻撃を指します。ランサムウェア攻撃の目的は金銭獲得ですが、そのプロセスの中に重要なファイルやシステムの暗号化が組み込まれているため、結果的にサイバーサボタージュの側面が色濃く出ます。国内組織が公表しているランサムウェア被害件数の推移は右肩上がりで上昇しており、2023年は過去最大の63件となっています。

国内組織が公表したランサムウェア被害件数推移(海外拠点での被害も含む)※2023年は12月25日時点

※トレンドマイクロが公表内容を元に整理

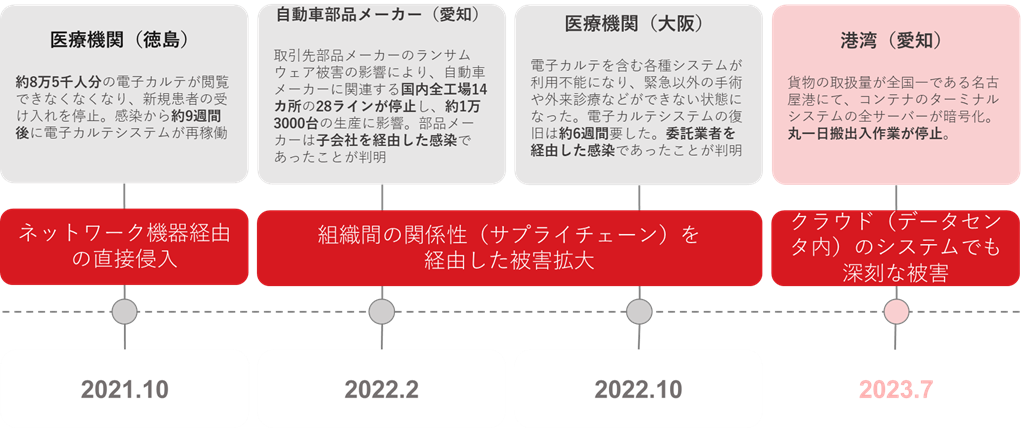

2021年からは立て続けに医療機関、自動車部品メーカー、港湾などで大規模な被害が報告されており、過去に例のないレベルの被害が短期間で発生するようになっていると言っても過言ではない状況です。また、これらの大きな被害に繋がった事例の発生原因は、ランサムウェア攻撃の変化や進化を色濃く表しています。2021年の徳島県で発生した医療機関の被害ではネットワーク機器経由での直接侵入が原因でしたが、2022年に発生した愛知県の自動車部品メーカーと大阪府の医療機関の事例では組織間の関係性(サプライチェーン)を経由した侵入が確認されるようになります。さらに、2023年の名古屋港の事例ではクラウド(データセンタ内)に侵入され、クラウドで管理していたシステムが暗号化されました。デジタル化やDXの潮流が進み、企業の情報資産が増大していく中で、ランサムウェアの侵入起点や被害を受けるポイントとなるアタックサーフェスが継続して拡大してきています。また、ランサムウェアは新たなアタックサーフェスを狙って被害を拡大させていることも、これらの事例から読み取れます。

先端技術を保有する組織を狙うサイバーエスピオナージ

サイバーエスピオナージは政府機関や企業の情報を盗み出す諜報活動を行うサイバー攻撃を指します。秘密裏に重要情報を窃取する特性上、表面化しにくい攻撃ですが、近年は警察庁から注意喚起が出るなど、日本の組織を狙った攻撃が発生しており、被害事例も確認されています。

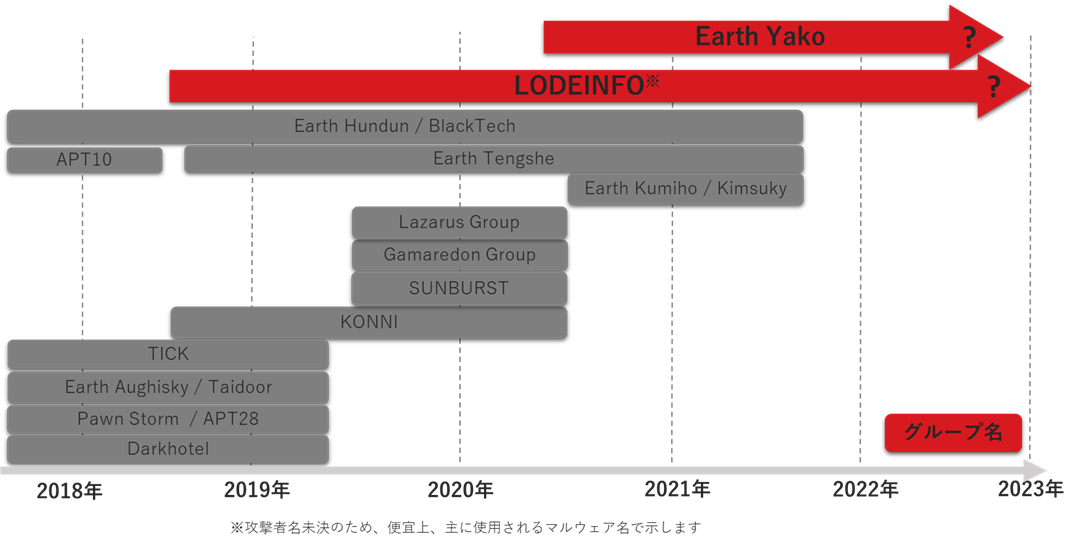

トレンドマイクロでは、日本でサイバーエスピオナージを行う標的型攻撃グループの分析を継続的に行っており、直近では『標的型攻撃グループ「Earth Yako(アース ヤコ)」による攻撃キャンペーン(別名:Operation RestyLink)とマルウェア「LODEINFO(ロードインフォ)」を用いた攻撃キャンペーン(別名:MirrorFace)の2つのキャンペーンを観測しています。

参考:標的型攻撃のターゲットは組織内から組織外の個人へ~サプライチェーンを形成する標的型攻撃~

一方で、攻撃グループの再編や攻撃インフラの共通化、攻撃対象の更新などの要因で、近年は攻撃グループの特定が難しくなってきています。

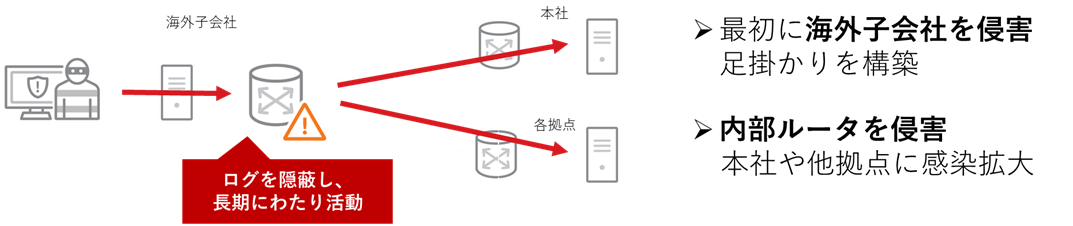

また、サイバーエスピオナージを行うような標的型攻撃グループは、攻撃手法の高度化、巧妙化を続けています。警察庁が2023年9月に注意喚起を行った「Earth Hundun(アース フンドゥン)(別名:BlackTech)」の攻撃では、最初に海外子会社に侵入した後に内部ルータを侵害することで、本社や他拠点に感染拡大を行っていることが明らかになりました。PCのような一般のコンピュータにはセキュリティソフトがインストールできるため、個別のマルウェア検出や挙動監視が可能です。しかし、ルータのようなネットワーク機器はそれ自体が侵害を受けるという認識は薄く、ほとんどの場合、個別の対策や監視の対象となっていません。このため、長期間にわたって侵入や横展開に気づかれることなく情報を盗む目的のために、ルータが踏み台として狙われたものと推察できます。

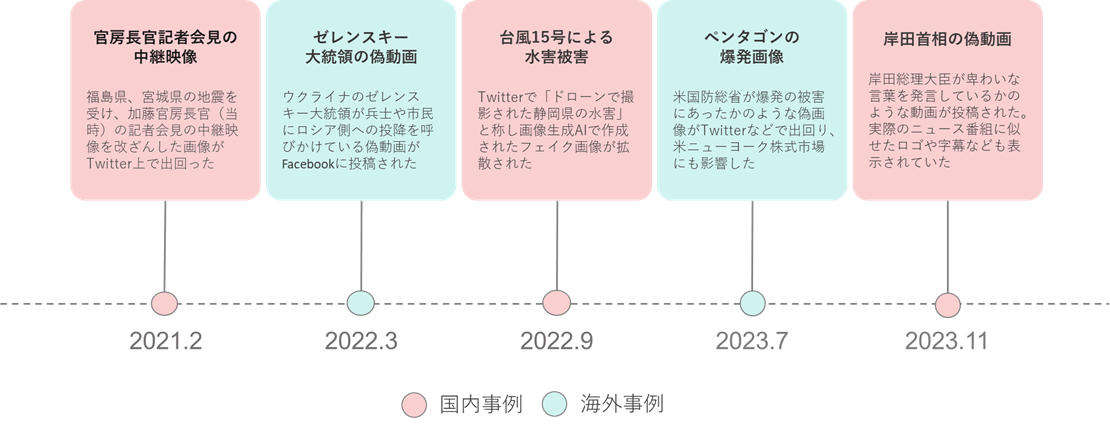

ディープフェイクを用いたインフルエンスオペレーション

インフルエンスオペレーションとは、フェイクニュースやディスインフォメーションと呼ばれる虚偽情報を拡散したり、機密情報をリークすることで、混乱と不信感を増幅させ、個人や国家の意思決定へ干渉することを狙う攻撃です。日本では「影響力工作」とも呼ばれます。2020年のアメリカ大統領選挙の際には、実際にフェイクニュースの拡散が大きな脅威となっており、FBIとCISAが共同で注意喚起を発出する事態となっています。また、近年は偽情報の拡散の手法として、ディープフェイクの悪用が大きな問題となっています。すでに、ディープフェイクの悪用で社会的に注目を集めた事例がいくつか発生しています。現時点では日本の事例はいたずら目的がほとんどですが、海外ではプロパガンダを目的とした事例や経済的なダメージを与えるような事例も出てきており、社会問題化しつつあります。

特に近年、生成AIの進化によって、容易かつ少ないデータ量でディープフェイクの作成が可能になっています。マイクロソフトが開発した音声生成AIの「VALL-E X」では3秒のサンプル音声があれば、そのサンプルの人物の声で自由に喋らせられることが可能です。学習に必要となるデータが数秒程度で十分となると、一般人がSNSに投稿しているような動画などからもディープフェイクが作成できてしまうため、今までよりも被害の対象範囲が拡大していくことが予想されます。

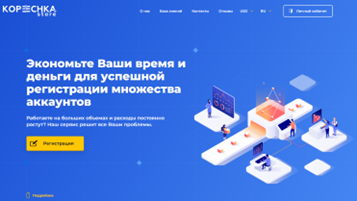

この状況に加えて、インフルエンスオペレーションを実行するための下地が整いつつあります。トレンドマイクロのリサーチでは「Kopeechka(コピーチカ)」というソーシャルメディアアカウントを自動で作成するサービスを確認しています。KopeechkaはSNSアカウントの作成に必要なメールアドレスや電話番号を用意するため、攻撃者はサービスを利用することでInstagram、Telegram、Facebook、Xのアカウントを大量に作成することができ、これらのアカウントを用いて偽情報を効果的に拡散させることが可能となります。トレンドマイクロでは、Kopeechkaがアンダーグラウンドフォーラムでサイバー犯罪者に向けて宣伝を行っていることも確認しています。

Kopeechkaのサイト

(トレンドマイクロのリサーチより)

このような状況の中で、日本として安全保障に影響を及ぼすサイバー脅威にどのように立ち向かうべきでしょうか。まず、防御側の観点に立つと「サプライチェーンの弱点」が被害の回避を困難にしていることが考えられます。ランサムウェア被害事例でも明らかになったとおり、信頼する他組織を経由した攻撃のリスクやサプライチェーンの上流で発生した被害の影響を受けるリスクがある以上、もはや1つの組織だけの対策では全てのリスクを回避することはできません。サプライチェーン全体、業界全体、ひいては国単位で、サイバー脅威に対して強靭性をいかに担保するかを考えなくてはいけないフェーズに入っていると言えます。

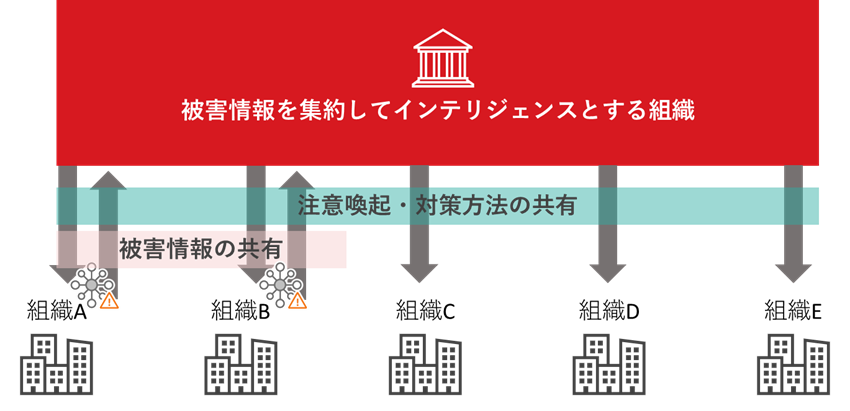

国としてサイバー脅威に対抗していくための重要なファクターの1つとして、情報共有の重要性が挙げられます。昨今はサイバー攻撃の手法が複雑化、巧妙化することによって単一組織の被害情報だけでは全体像が見えなくなっています。そのため、国全体として被害の情報を集約して活用することが求められます。各被害組織から情報を共有してもらうことで、被害組織に対してはインシデント対応の支援が行えることに加えて、まだ被害に遭っていない組織に対しても注意喚起や対策方法を周知させることができます。

一方で、被害組織の立場では、情報共有の難しさもあります。「インシデント対応が第一優先となり情報共有は後回しになる」「どの情報を、どのように共有すればいいのかわからない」「情報を公開した結果、糾弾される可能性が出てくる」といったように、現時点ではそもそも被害情報を共有するメリットが見出だせないといった組織がいることも想定されます。これに対しては被害組織が情報共有することで、どのようなメリットが得られるのかを明確化させ、被害組織の安心感に繋げられるような仕組みが達成されるべきでしょう。すでに、政府としてもサイバー攻撃の被害共有に対して「サイバー攻撃被害に係る情報の共有・公表ガイダンス」や「攻撃技術情報の取り扱い・活用手引き」などの取り組みを始めています。

最後に、サイバー安全保障の強靭化に向けた第一歩として、企業側、政府側として取り組んでいくべきことを挙げます。企業に対しては、まずは自社のセキュリティ対策を進めつつ、情報共有を前提とした経営層の理解促進とインシデント訓練の実施が重要になってくるでしょう。政府としてはセキュリティガイドラインの整備を行って各企業のセキュリティ対策を促進させるとともに、全体最適だけではなく被害組織にも個別最適になる情報共有の枠組みの検討を進めていくことが求められます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)