ランサムウェアギャングが暴露するデータとどう向き合うべきなのか?

6月初旬にランサムウェアを含む大規模なサイバー攻撃を受けた株式会社KADOKAWAは、同社保有の情報を、攻撃者組織が流出させたと主張していることを確認したと公表しました。このような暴露型ランサムウェア攻撃の被害が後を絶ちません。攻撃者が暴露サイトで公表する暴露データとどう向き合うべきなのかを考察します。

公開日:2024年1月31日

更新日:2024年7月2日

2024年6月初旬に発生したサイバー攻撃により、サービス停止に至った株式会社KADOKAWAおよび株式会社ドワンゴでは、7月2日、同社が保有する情報を流出させたと攻撃者組織が主張していることを確認したと公表しました。また、当該組織の主張内容について引き続き調査中としたうえで、流出したとされる情報に接した場合に、その拡散や共有などの行動は控えるよう、配慮を求めています。

後述するように、ランサムウェア攻撃の被害を受けた法人組織の多くが、二重脅迫を受けています。二重脅迫とは、サイバー攻撃者が被害組織のデータを暗号化して利用できなくしたうえで、再び利用できるようにする見返りに身代金を要求し、支払いに応じなければ、窃取した機密情報をリークサイトなどに公開すると脅す手口です。サイバー攻撃者のこうした「主張」、ならびに「暴露した」とされる情報やデータに対し、どのように対処すればよいでしょうか?攻撃者の増長を許さず、被害組織の不利益につながらないようにするにはどうしたらよいのかを、2023年までのデータや実例を紐解きながら考察します。

相変わらず続くデータ暴露

2023年12月末、ランサムウェアギャングの1つ「Rhysida」がある海外企業の不正アクセスに成功し盗み出したと主張するデータを、暴露サイトで公開しました。この事例のみならず、2023年はランサムウェア攻撃の猛威は勢いを増すばかりでした。

参考記事:ヘルスケア業界を標的する新たなランサムウェアRhysidaを確認

ランサムウェア「Rhysida」Windows環境への感染デモ動画

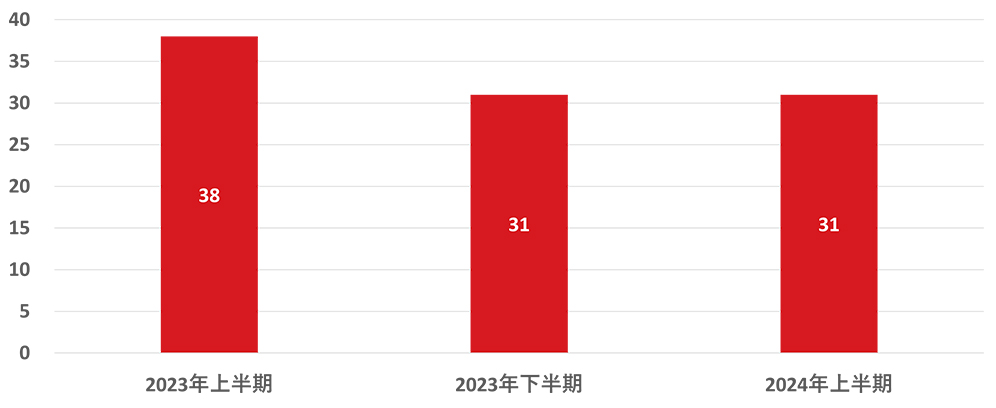

以下の記事にもある通り、国内の法人組織へのランサムウェア攻撃の被害の公表事例は現在も週に1件以上報告されている状況です。

参考記事:2024年上半期セキュリティインシデントを振り返る

ただ、本稿で述べたいのは「ランサムウェアの傾向」や「法人組織の被害状況」ではありません。

先に挙げた「Rhysida」による暴露事例では、暴露されたデータを基に、一部の海外のメディアによって、被害を受けたとされる企業名だけでなく暴露データの中身から、該当企業の「今後の計画予算」や「製品の具体的な開発計画」まで報道されたのです※。こうした事業計画に関するものは、一般的には法人組織内で機密情報として扱われるものです。だからこそランサムウェアギャングは、個人情報だけでなくこうした機密情報の「暴露」を材料に被害組織を脅迫します。

※ 該当の暴露サイトに名前が挙がっている企業や関連組織からは発表がなく、暴露データが本当に漏えいしたものかは未確認です(2024年1月26日現在)。

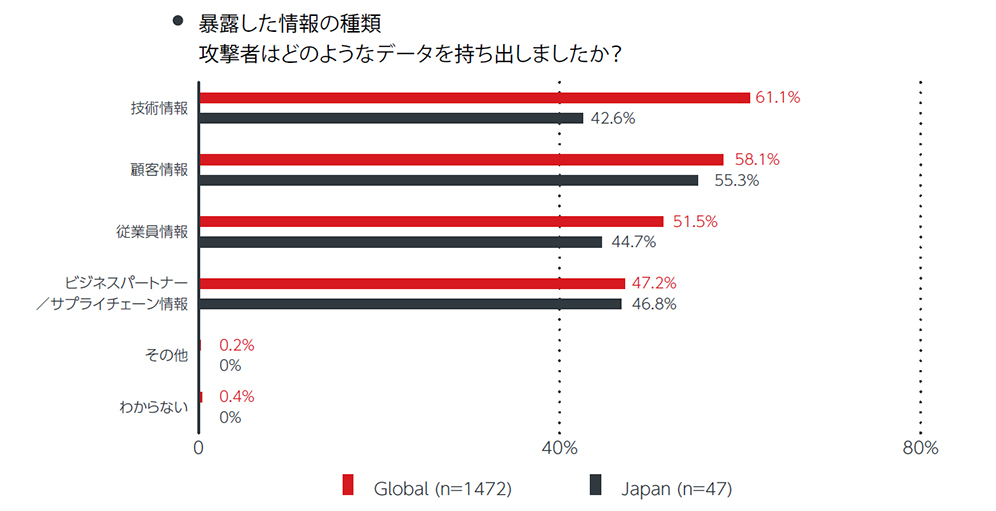

実際にトレンドマイクロが過去にグローバルを対象に行った調査でも、情報暴露を伴うランサムウェア攻撃を受けた企業において盗まれた情報として、技術情報が挙げられていました。

図:窃取情報の暴露を脅迫された企業が窃取された情報の種類

(ランサムウェア攻撃 グローバル実態調査 2022年版)

多くの法人組織のセキュリティ担当チームは、ランサムウェア攻撃をはじめとしたサイバー攻撃に対抗するため日々奔走しています。しかし、不幸にもサイバー攻撃者がつけ入る隙を見つけた場合、攻撃を受け結果としてランサムウェアギャングの暴露サイトに名前が挙がってしまうケースがあります。

暴露サイトは、ダークウェブ※に存在するものやサーフェイスウェブのような一般的にアクセス可能なWebサイトとして存在するものもあります。加えて、ランサムウェアギャングがSNSアカウントを運用しており、その「成果」を目に見える形で吹聴しているケースもあります。つまり、一般のインターネット利用者が通常のネットサーフィンをしている中で目にする機会も大いにあるわけです。

※ 匿名性保持や追跡回避を実現する技術を使用し、一般のインターネット空間上に構築されているウェブコンテンツやネット空間。ディープウェブの一部。

参考記事:「ディープウェブ」、「ダークウェブ」は危険?一般のネット利用者が知っておくべきこと

暴露されたデータとどう向き合うべきなのか?

ランサムウェアギャングというサイバー攻撃者集団が「暴露した」データと、我々はどのように向き合うべきなのでしょうか?こうしたデータを閲覧することは、被害を受けた組織やその調査を依頼された組織が被害範囲の想定や攻撃手口の調査のために行うこともあります。そのため、一概に全て「悪い」とも言い切れません。

しかし、上記のような関係者ではない人物が、暴露されたデータをそのままでなくとも、その内容についてむやみに「拡散」することは、被害組織を追い詰め、かつサイバー攻撃者が増長する手助けとなる恐れがあります。

窃取データの暴露という二重脅迫を伴う「標的型ランサムウェア攻撃」の登場以来、被害組織から被害が公表されるケースが増加している側面は否めません。「データの暗号化」だけであれば、わざわざその被害を公表する必要がなかったものの(復旧や対応について、自社の関連組織やセキュリティ会社、公的機関に相談をすれば事足りていたのです)、現在は「個人情報」の漏えいが伴うため、説明責任のために被害を公表せざるを得ないケースが増えたと思われます。

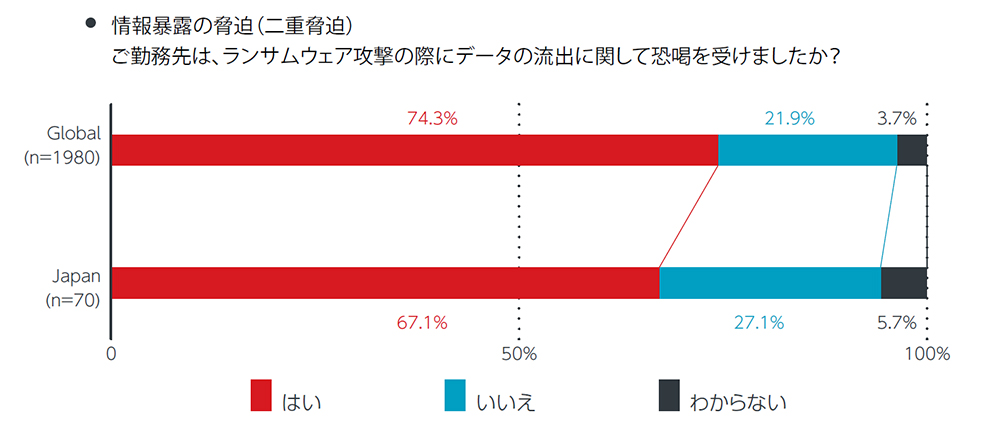

過去のトレンドマイクロの調査でもランサムウェアの攻撃を受けた組織の6~7割が情報暴露についても脅迫を受けたことがわかっており、今回の株式会社KADOKAWAの件が特別な事例ではないことを示しています。

図:窃取情報の暴露を伴うランサムウェア攻撃を受けた組織の割合

(ランサムウェア攻撃 グローバル実態調査 2022年版)

こうした被害の公表は、あくまで漏えいした「個人情報」の保有者や監督官庁への報告・説明、さらに進んだケースであれば、攻撃手口の共有による他の組織への注意喚起が主たる目的です。しかし、サイバー攻撃により漏えいした事業計画や経営計画の情報など、いわゆる「機密情報」の内容が「拡散される」ことは、サイバー攻撃者以外に何のメリットもありません。

サイバー攻撃者たちの主張を扱うべきか?

先の項では、ランサムウェア攻撃の被害を例に、サイバー攻撃者を増長させる恐れがあるという点から、暴露データやその内容を無闇に拡散すべきでないという点を述べました。これと同じことが、他のケース、特に「サイバー攻撃者の主張」をどう扱うかについても、言えるでしょう。

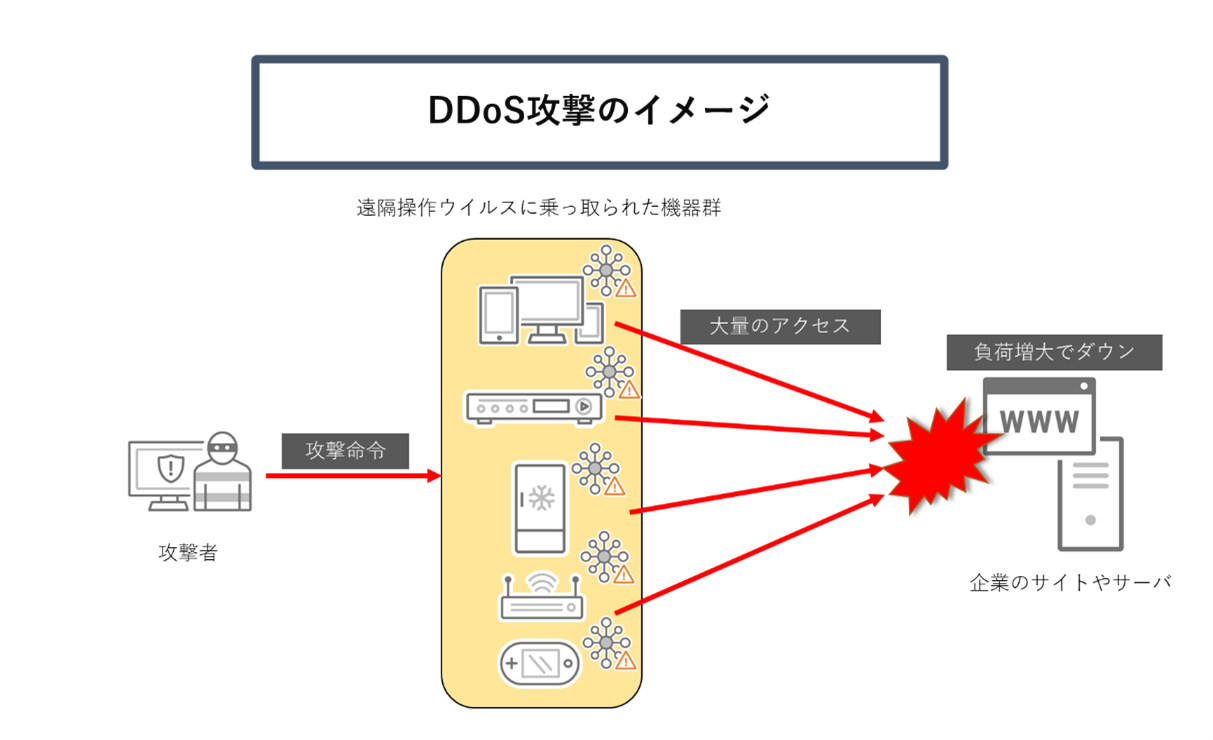

サイバー攻撃の1つに「DDoS攻撃」があります。Webサーバなどに対して、複数の発信元から大量の通信を発生させ、正常なサービス提供を妨げる行為を指しますが、多くの場合サイバー攻撃者による「特定の主張」や「予告」が伴うことが多くあります。現在は、サイバー攻撃者側で政治的な意図がある場合に、「主張」と「攻撃」がセットになった形で用いられることが多く、現在進行中(2024年1月現在)のウクライナ紛争やガザ地区の紛争においても、特定の陣営を支持するサイバー攻撃者がインターネット上でDDoS攻撃に関する投稿を行う行為を多数観測しました。

DDoS攻撃自体は、組織の事業継続性を妨害し得るものですので、その影響や対策については攻撃の規模や対象となるシステムによって、よく考慮すべきです。しかし、サイバー攻撃者側には上記のような背景があるため、「自身の行為が広く知られる(=自身の主張が広く知られる)」こと自体が目的でもあります。注意喚起のためという目的で、攻撃者側の予告内容や攻撃の行為自体を短絡的に広く拡散したり過剰に反応することは、「攻撃者の目的達成」に一役買ってしまう可能性があるため注意が必要です。サイバー攻撃者の意図や主張は、あくまで攻撃の防御側に役立つように、情報を取り扱うべきものです。

同様の件について、JPCERT/CC様では、「サイバー攻撃関連の情報発信の受信側のコスト」というテーマで、示唆に富む記事を公開されていますので、その一節を紹介させていただきます。

| DDoS攻撃はオンラインサービスの停止による影響のほか、行政や重要インフラサービスにおいて重要な情報伝達を失うなど大きな影響を伴う場合もあり、決して軽んじられない脅威ですが、他方で、前述のように攻撃の“成果”が不特定多数に見えやすい事象を引き起こせるということで、受け止め側の「反応」次第で攻撃の“成果”が実際の影響以上に増幅される可能性があります。 |

出典:JPCERT/CC Eyes「注意喚起や情報共有活動における受信者側の「コスト」の問題について ー情報発信がアリバイや成果目的の自己目的化した行為にならないためにー」

まとめ:サイバー攻撃者を増長させないために

現在のサイバー攻撃の傾向は、攻撃者の意図として大きく2つに分類に分類できるでしょう。

・長期間、被害組織に気づかれないことを重視し、被害組織の環境に潜伏し続ける攻撃(情報窃取を目的とした標的型攻撃/APT)

・攻撃の事実やそれに伴う自身の主張を広く周知し、被害組織への脅迫材料としたり、世論を動かすことを目的とした攻撃

「良かれ」と思って注意喚起のために、こうした情報の発信・拡散を行うことはままあるでしょう。しかし、特に後者の攻撃の場合は注意が必要です。啓発や対策の向上目的でTTPs(攻撃手法)やIoC(攻撃者の痕跡情報)などを扱うことはあるかと思いますが、その際にサイバー攻撃を行う攻撃者自体の特性も扱うことがあるでしょう。その際に、攻撃者の主張や被害に関する情報について発信・拡散する情報が、返ってサイバー攻撃者の利益や被害組織の不利益につながっていないか、その際にはどういった範囲に、どういった内容で発信するべきかを事前に検討することが重要と言えるでしょう。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)