データ暗号化だけではない?情報漏えいを伴うランサムウェア攻撃のリスクや対策を解説

データの暗号化に加えて、情報を盗み取るランサムウェア攻撃が数多く発生しています。本記事では、情報漏えいを伴うランサムウェアによって生じるリスクや事前に行うべき対策事項を記載します。

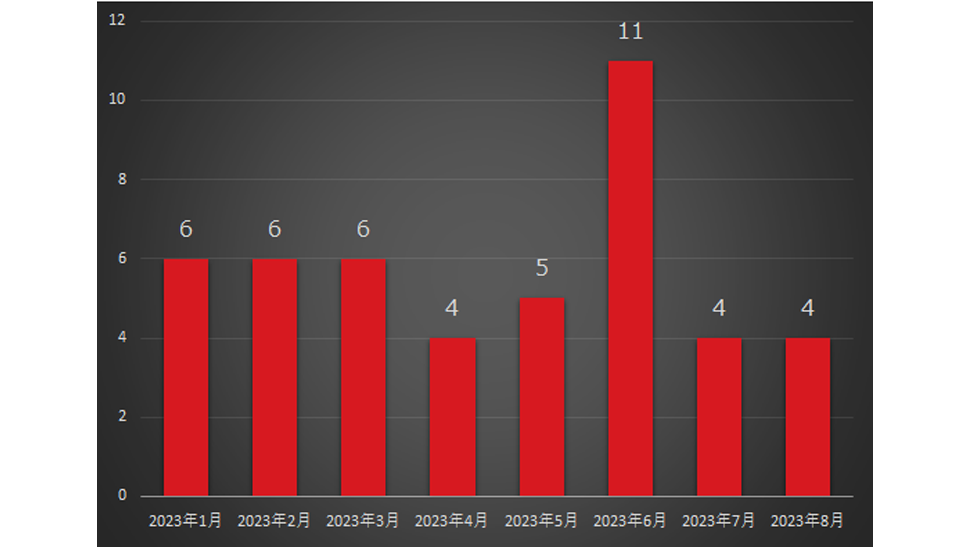

図1:公表されたインシデント件数及びランサムウェアによる被害件数の月別推移

公表された国内のインシデント事例をもとにトレンドマイクロにて集計(2023年1月~8月)

IPAが毎年選出している「情報セキュリティ10大脅威」の中でも、3年連続で組織にとって最も大きな脅威として名前を挙げられている通り、ランサムウェア攻撃は多くの企業にとって最も懸念すべきサイバー攻撃の1つと言えるでしょう。

ランサムウェアの被害というと、PC上のファイルが暗号化されることで、見慣れないアイコンが現れて開くことができなくなるなど、「データの暗号化」が印象的です。

しかしそれだけでなく、ランサムウェアの被害があった組織の公表内容には、「情報が漏えいした」や「情報漏えいの可能性が否定できない」など、情報漏えい被害に関する報告が含まれるケースが散見されます。

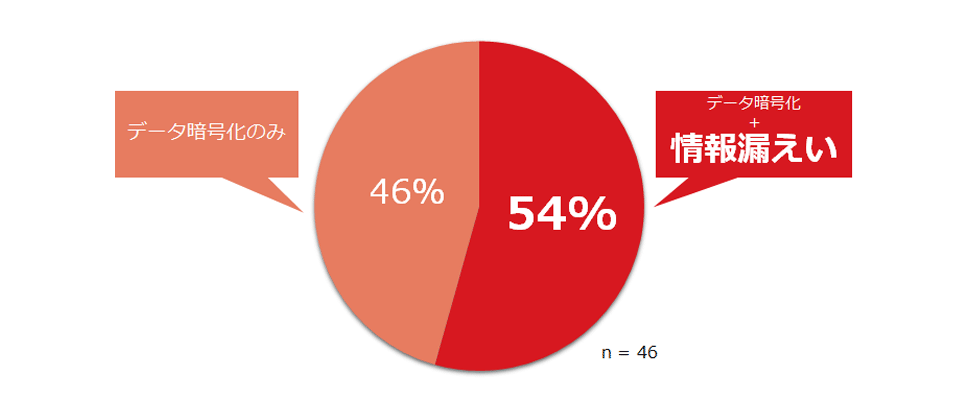

実際に、2023年以降ランサムウェアによる被害が公表された事例の内、半数以上の組織が情報漏えい被害を伴っています。

図2:ランサムウェア被害における被害種別の割合(情報漏えいの可能性が否定できないという報告も含む)

公表されたインシデント事例をもとにトレンドマイクロにて集計(2023年1月~8月)

ランサムウェア攻撃を行うサイバー攻撃者は、どのような目的で情報を盗むのでしょうか。目的の内の1つは、身代金支払いの脅迫材料を増やす狙いがあると考えられます。

この手法は、暗号化によるデータの「可用性の侵害」に加えて、情報の「機密性」も同時に人質に取るため、「二重脅迫」と呼ばれています。 「二重脅迫」を試みるサイバー攻撃者は、標的の組織がデータ暗号化による身代金要求に応じない場合に、盗んだ情報を暴露サイトなどに公開する意思を示すことで、より身代金を支払わざるを得ない状況に追い込もうとします。

二重脅迫の被害者は、データが使用できずに通常業務に復旧できないだけでなく、自社保有の個人情報や機密情報が公開されかねないというリスクを突き付けられることとなります。

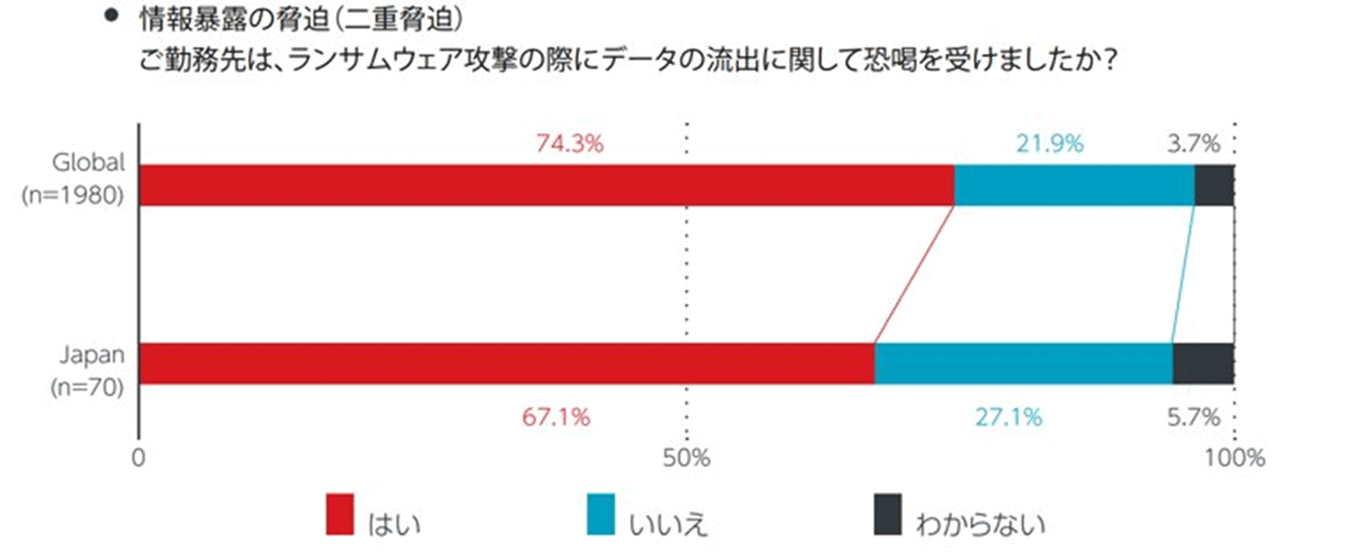

実際に昨年トレンドマイクロが、グローバルで行った調査でも、ランサムウェア被害者の内3人に2人が二重脅迫を経験したと回答しています。

公表事例の内半数以上で情報漏えい被害があったことも鑑みると、「二重脅迫」はランサムウェアを使用する攻撃者にとっての常套手段の1つとなっていることが考えられます。

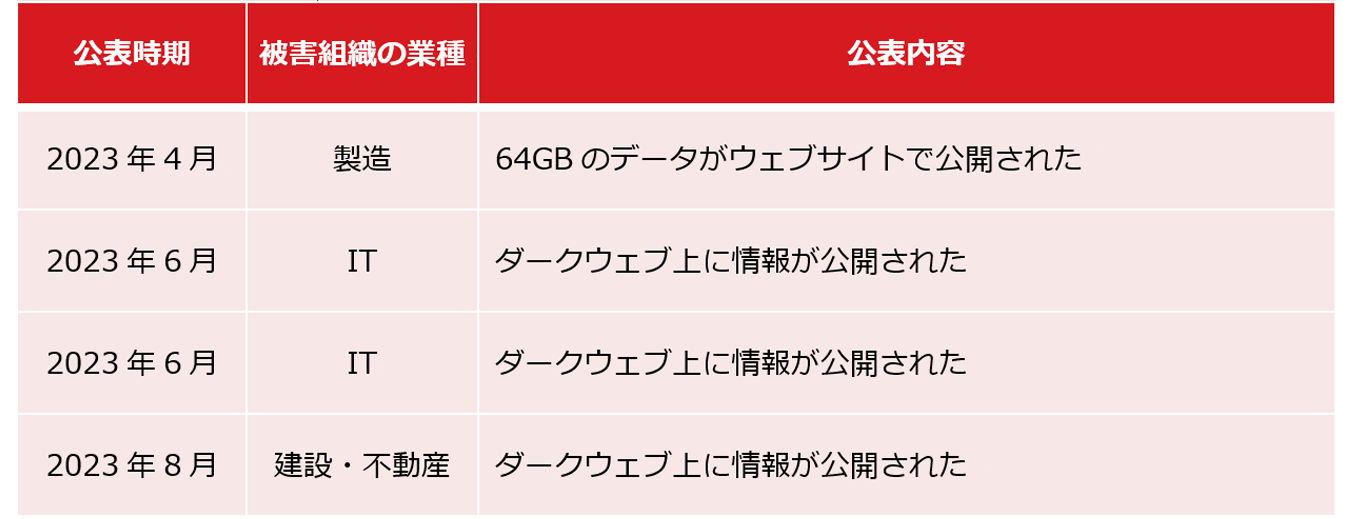

実際に、2023年に国内で公表された事例の中でも、組織が暴露サイトやダークウェブ上に情報が公開されてしまったことを報告しているケースが複数ありました。

他にもランサムウェアを使用する攻撃者が情報を盗む目的の1つとして、盗んだ情報自体を販売することで利益を得ようとする可能性が考えられます。サイバー犯罪者同士が交流するダークウェブなどのアンダーグラウンド市場では、不正アクセスのための認証情報や不正利用のためのクレジットカード情報などが売買されています。

つまりランサムウェア攻撃を仕掛けた際に取得されたデータが、他のサイバー犯罪者にとって購入する価値のあるデータであった場合には、ダークウェブ上で売買される可能性があります。攻撃者にとっては、アンダーグラウンドでの情報転売によってさらなる利益を得ようとする可能性もあるでしょう。

トレンドマイクロでは、2022年末に発行した「2023年セキュリティ脅威予測」の中でも、ランサムウェア攻撃者の攻撃手口がデータ暗号化を用いない方針に変化する可能性を指摘しています。

大規模な摘発を恐れ、不要な注目を浴びることを嫌ったランサムウェア攻撃者グループが、今後窃取情報のマネタイズに注力する可能性は十分に考えられます。

その際には、ランサムウェア攻撃の被害がデータの暗号化によるものではなく、情報漏えいと暴露の被害が中心となるため、企業や組織は情報窃取に対する十分な注意を現時点で払っておく必要があると言えるでしょう。

情報漏えいを伴うランサムウェア攻撃のリスク

情報漏えいを伴うランサムウェア攻撃の被害に遭った場合に生じるリスクはどのようなものがあるでしょうか。

前述した通り、データの暗号化は「データの可用性」が侵害され、業務上必須のデータやシステムが利用できなくなることで業務停止に陥り、一定期間の営業利益の損失や復旧人件費など大きな金銭的被害に繋がることがあります。また、医療やインフラなどの業界においては、ビジネスが人命や人々の生活に直結する為、リスクが自社に留まらず拡大する可能性があります。

関連記事:データで紐解く、病院へのランサムウェア攻撃(2023年3月更新)

これだけでも大きなリスクと言えますが、情報漏えいを伴う場合にはさらに「データの機密性」が侵害されます。

組織が管理する個人情報や機密情報の機密性が損失することで生じるリスクは様々なものが考えられます。

● 賠償による金銭的リスク

顧客情報などの自社が管理している個人情報が漏えいしてしまった場合、被害者から損害賠償請求が行われる可能性があります。

もしも自社で管理している個人情報が他社から委託された業務で使用するものであった場合には、契約内容に基づき委託元から損害賠償を請求されることとなります。

他にも、クレジットカード情報が漏えいした場合にはクレジットカード会社から、取引先の機密情報の場合には取引先から、同様に賠償を要求される可能性があります。

本稿執筆時点である2023年9月時点で、2023年のサイバー攻撃に起因する国内インシデント(トレンドマイクロが独自に集計)の内、情報漏えい被害を含むものは185件ありました。

漏えいした情報の件数を、公表されているものだけでも合計すると、のべ14,528,600件(漏えいの可能性がある、を含む)ありました。

情報漏えい被害1件あたりの平均漏えい件数は約78,533件に上ります。

加えて2021年9月に特定非営利活動法人日本ネットワークセキュリティ協会(以下JNSA)から発行された「インシデント損害額調査レポート 2021年版」では、2016~2018年の個人情報漏えい1人あたりの平均損害賠償額が3か年平均で28,308円と報告されています。

これらの数値を元に、情報漏えいインシデント一回あたりの損失額平均値を計算すると、78,533件×28,308円=2,223,112,164円(小数点以下四捨五入)となり、20億規模の金額が算出されます。

本数値は、漏えいした情報がすべて個人情報であり、かつ全ての情報漏えいの被害者から損害賠償請求があった場合を仮定した金額のため、実際よりも大きな数値が現れている可能性があります。ただ、ここで重要なことはたった一度の情報漏えいだけでも、無視できない規模の損失につながる可能性があるということです。

● 個人情報漏えいに伴う法的リスク

個人情報を漏えいした場合、上記の賠償金等に代表される民事訴訟費用に加えて、刑事罰の対象となる可能性があります。

例えば個人情報保護法においては、個人情報を漏えいすると国から是正勧告を受けます。

この勧告に従わない場合、「6ヶ月以下の懲役又は30万円以下の罰金刑」が科されます。

また窃取されたデータによっては、日本以外の国や地域の法令に抵触する可能性もあり、その場合より多額の制裁金等が課される可能性があります。

例えば欧州連合で規定される「EU一般データ保護規則」では最大で対象組織の全世界での総売上 (収益/売上高) の4%または2,000万ユーロのいずれか大きい額が制裁金として科されることになります。

特にグローバル企業やビジネス規模の大きな組織においては、自社で保有するデータに適用され得る法律や規制に関して、漏えい時の罰則や制裁を正確に把握しておくことが求められます。

● 機密情報漏えいに伴うビジネスリスク

盗まれた情報が機密情報であった場合にも、様々なリスクが懸念されます。

組織の保有する情報の機密性が侵害された場合、ビジネスの価値や社外からの信頼を喪失することに直結してしまいます。

具体的には、組織固有の営業情報や製品情報が盗まれることで、競合他社からの優位性を損失するようなケースが考えられます。

また特許を取得している技術情報などが外部に露出した場合には、ビジネス自体が成り立たなくなる可能性もあります。

他にも買収に関わる機微な情報が漏洩したことでM&Aの案件が破談となるケースなどもあり得るでしょう。

軍事関係の業務を行う組織の機密情報が漏えいすることで地政学的リスクが発生するなど、業界や保有している情報によっては個人情報同様に自社に留まらないリスクが顕在化する可能性もあります。

● 信頼性損失による長期的リスク

個人情報や機密情報に関わらず、情報を漏えいしてしまったという事実自体が組織の信頼低下を引き起こし、長期的に様々な場面で不利益を被る可能性があります。

具体的には重要情報を取り扱うビジネスにおける商談の機会を失ってしまう可能性がありますし、高い品質を強みとする企業が形成するビジネスサプライチェーンへの参加ができなくなる可能性も考えられます。

また評判が損なわれることによって投資家から投資リスクの高い企業とみなされ、株価に甚大な影響が生じる恐れがあります。顧客の商品やサービス選定の際に、情報漏えいが発生したという事実を元に候補から外されてしまう可能性もあるでしょう。

情報漏えいを伴うランサムウェア攻撃への対策

ランサムウェアの被害件数は、冒頭に図でも示した通り2023年1月~8月までの約34週間で46件発生しています。

つまりランサムウェアの被害は週で平均すると1.35件発生しており、多くの組織にとっていつ被害が発生してもおかしくない状況になっていると言えます。

標的になってしまった場合を想定して、少しでも被害を低減するために事前の準備や対策を行っておくことが重要となります。

まずは、前章にて説明した様々なリスクについて、自社へのダメージが大きそうなものを把握することが必要となります。

自社にどのような情報があるかの棚卸に加えて、それらの情報の可用性や機密性が侵害された場合のシナリオを想定し、自社が保有するリスクや被害が発生した際の影響などを把握します。

ランサムウェア攻撃を受けた際の自社のリスクを把握できていなければ、想定外のシナリオが発生し準備が無駄になってしまったり、不要な対策コストが発生したりする恐れがあります。

自社のリスクが把握できたら、そのリスクの管理方針を決定するとともに対策を実施する必要があります。

今回詳細にリスクを解説してきた情報漏えいに対する警戒を強める場合には、まずは基本的な対策が徹底されていることを再確認することが推奨されます。

基本的な対策としては、データを使用するネットワーク環境やOSやアプリケーションなどを最新にして脆弱性を解消するといった技術的な内容に加えて、データ自体の暗号化や該当データへのアクセス権の管理、PWの複雑化といった運用上の適用事項が含まれます。

トレンドマイクロでは、組織のサイバー攻撃によるインシデントへの対応を協力する活動を行っています。

それらの活動の中でも、インシデントの原因がこうした基本的事項が行われていれば防げたケースがこれまでに数多く存在しています。

基本的なセキュリティ対策を実施した上で、なおリスクが大きいと判断される場合にはさらに追加で技術的対策を施すことでリスクを低減することができます。

例えばDLP(Data Loss Prevention)の技術を採用し、機密性の高いデータの監視や取り扱い規制の強化を図ることも有効な対策の1つです。

またランサムウェアが情報を窃取する際には、その攻撃ステップのどこかで情報を攻撃者の保有するサーバーに送出するといった挙動が発生します。Webレピュテーションの技術の導入や不審なIPリストをブロックリストに登録することにより、攻撃者の保有するサーバーへの情報送出の可能性を低減することができます。

他にもリスクを抑える観点では、情報漏えいが発生したかどうか素早く確認できる技術も重要です。

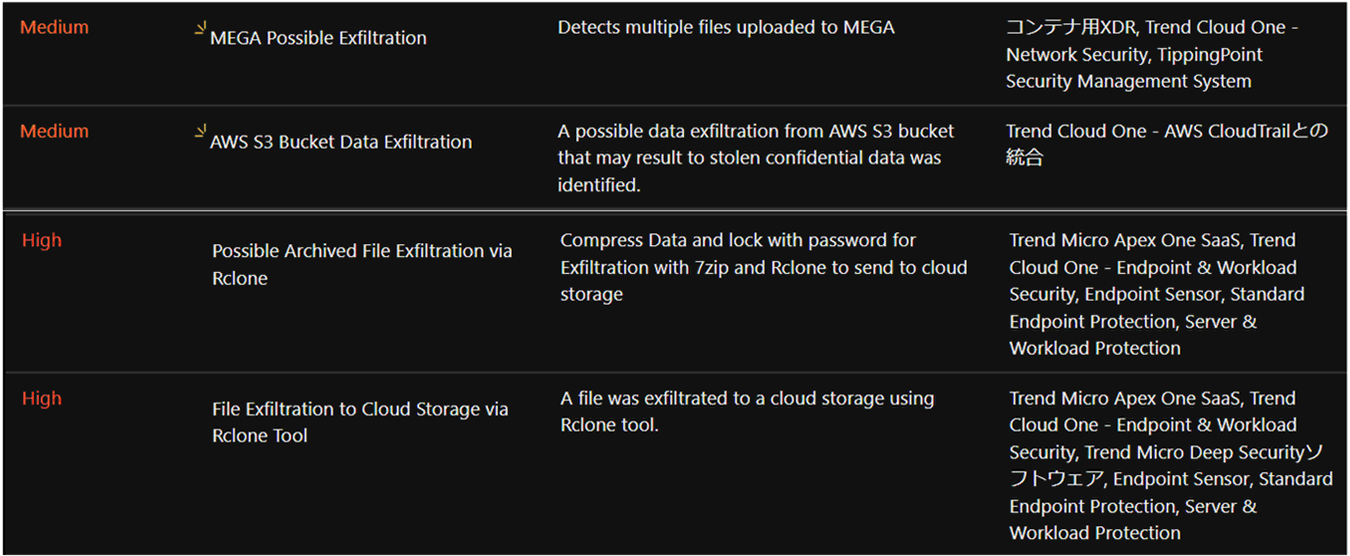

例えば、トレンドマイクロのエンタープライズサイバーセキュリティプラットフォーム「Trend Vision One」は、XDR機能により「情報送出」の挙動を検知するモデルが実装されており、組織内における不審な挙動を可視化し、迅速な対処を可能とします。インシデント対応の際に「情報送出」のログがあるかどうかでその後の1次対応の方針決定速度に大きく影響します(情報送出先の確認や関係者への通知などまで含めるかなど)。

これらの技術的な対策事項に加えて、情報漏えい被害が起きた際の対応に向けた組織的な準備を行っておくことも被害低減の観点からは重要です。

具体的な実施事項として、情報漏えいを伴うランサムウェア攻撃が発生した、などのシナリオで訓練を実施しておくことが挙げられます。

インシデント対応には、組織内の多くの関係者からの協力が必要となるため、訓練を行うにあたって各々の役割を設定しておくことで、実際に被害が発生した際の対応がスムーズになります。

一般社団法人 JPCERT コーディネーションセンターが公開しているインシデントハンドリングマニュアルでは、発見者、連絡担当、経営層、CSIRT、外部専門組織、広報担当者などがインシデントハンドリングのフロー内で役割を与えられています。

業務内容や想定するシナリオによって、役割や担当者が変化する可能性がありますが、事前に実施事項と担当者を事前に決定しておくことが重要です。

なお個人情報漏えいの被害を伴ったインシデントの場合にのみ発生する対応事項として、個人情報保護委員会への報告があります。

2022年4月に「改正個人情報保護法」が施行され、重大な情報漏えいに関しては個人情報保護委員会及び被害者本人への報告義務があります。

具体的な報告内容や報告手法に関しては個人情報保護委員会が公開しているガイドラインを参考にしてください。

ランサムウェアの脅威に対して、組織は被害者でありながらも顧客や自社の重要情報に対する責任を持つ立場にあります。

様々に手口を変化させ、ビジネスの存続を脅かすランサムウェア攻撃に対して、継続的にビジネスを行えるようセキュリティリスクを経営課題の1つとして捉え、対処していくことが重要です。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)