- About Trend Micro

- プレスリリース

- 「ランサムウェア攻撃 グローバル実態調査 2022年版」を発表

「ランサムウェア攻撃 グローバル実態調査 2022年版」を発表

~ランサムウェア攻撃を受けた国内法人組織の約7割が、

顧客やビジネスパートナーへ攻撃を知らされる四重脅迫の被害に~

2022年9月7日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、法人組織におけるIT部門の意思決定者2,958名(日本を含む26の国と地域:2,958名、日本のみ:203名)を対象に「ランサムウェア攻撃 グローバル実態調査 2022年版※1」を2022年5月~6月に実施し、調査に基づいたレポートを発表したことをお知らせします。

昨今のランサムウェア攻撃は、データを暗号化し復旧するために身代金を要求する手法から、窃取情報を暴露すると脅迫する「二重脅迫」や、サイバー攻撃者が標的組織の顧客やビジネスパートナーへ連絡し、被害組織に金銭の支払いを促す「四重脅迫」※2の手口が横行しています。本調査では、ランサムウェア攻撃による被害状況を明らかにしました。主な調査結果は以下のとおりです。

※1 調査結果のパーセンテージは、小数点第二位を四捨五入した数値です。そのため、個々の集計値の合計は必ずしも100とはならない場合があります。調査対象の組織は重複している可能性があります。

※2 単一脅迫:データ暗号化、二重脅迫:窃取情報の暴露、三重脅迫:DDoS、四重脅迫:被害者の顧客や利害関係者への連絡。脅迫は必ずしも順を追って実行されるとは限りません(例:二重脅迫から四重脅迫に直接進むこともあります)。詳細はこちらをご覧下さい。

本調査に関するレポートはこちら

「ランサムウェア攻撃 グローバル実態調査 2022年版」結果の概要

1. ランサムウェア攻撃を受けた国内法人組織の約7割が、顧客やビジネスパートナーへ攻撃を知らされる四重脅迫の被害に

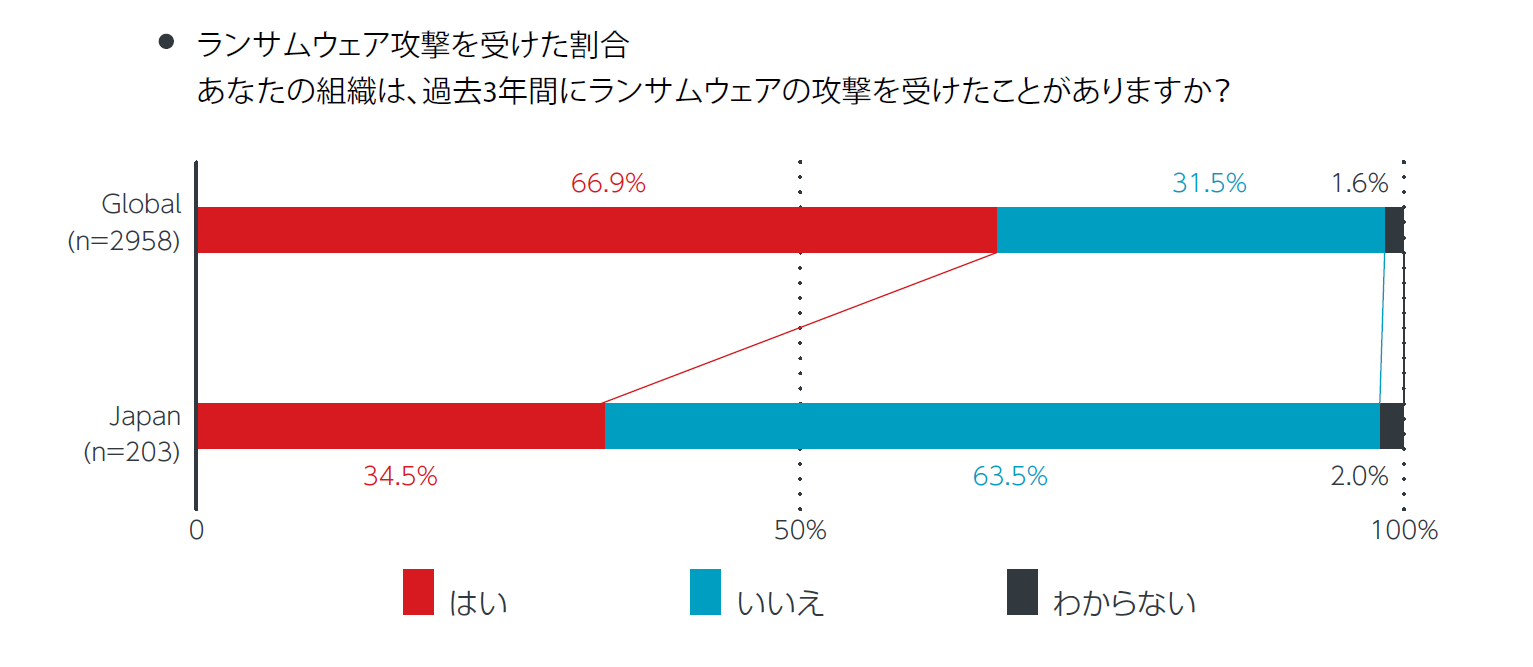

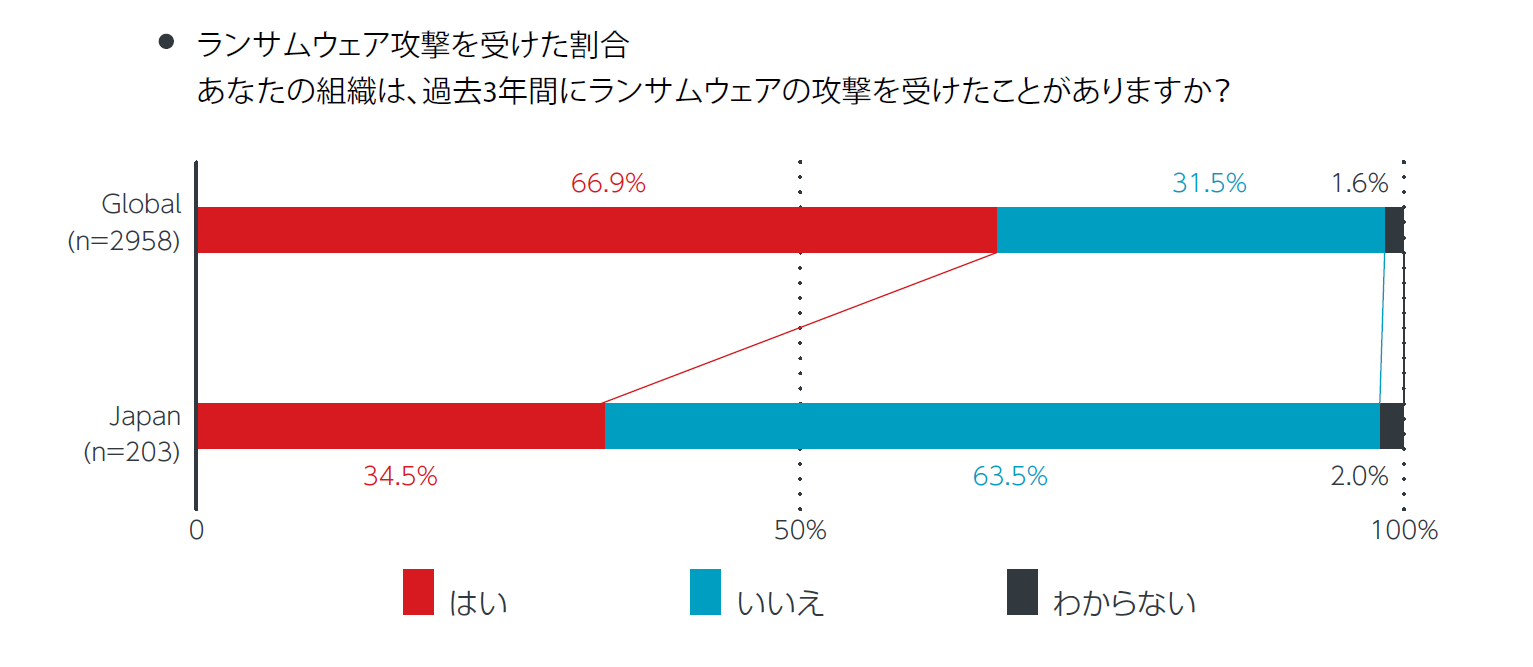

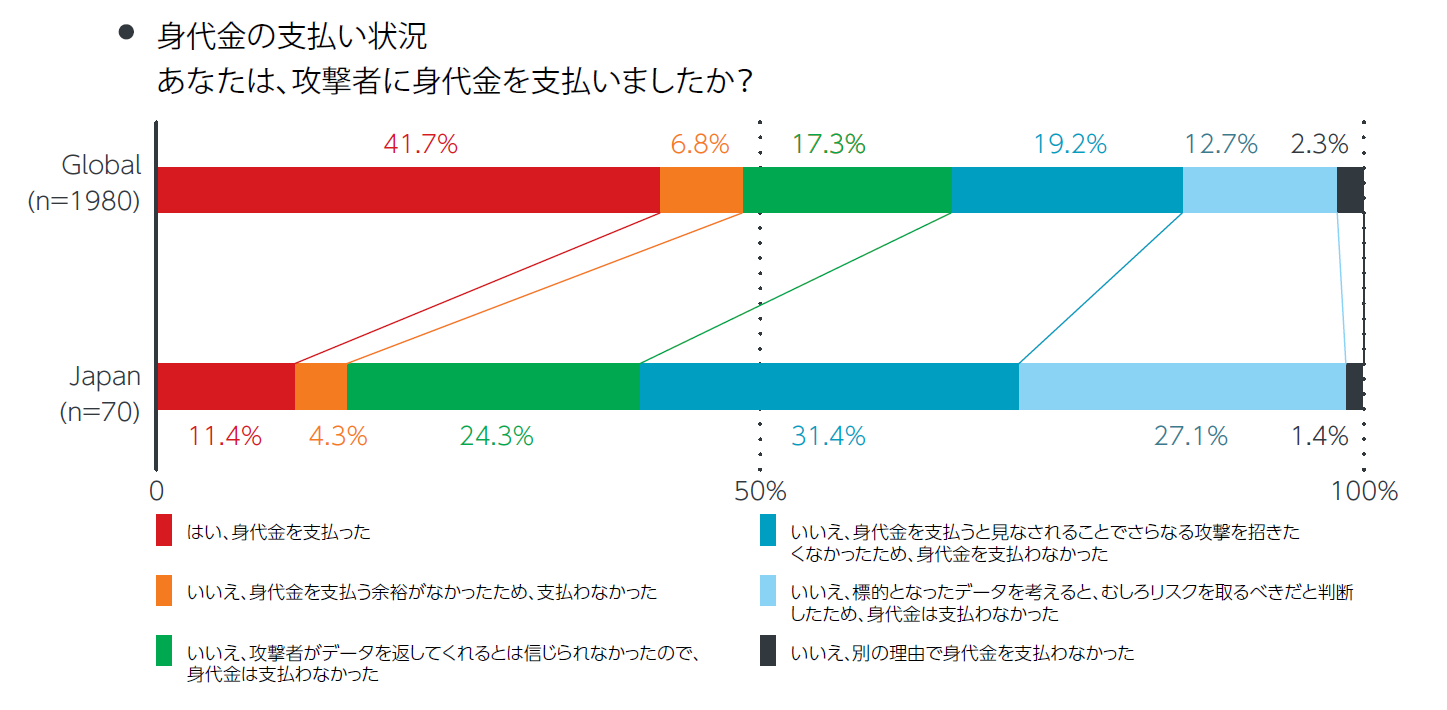

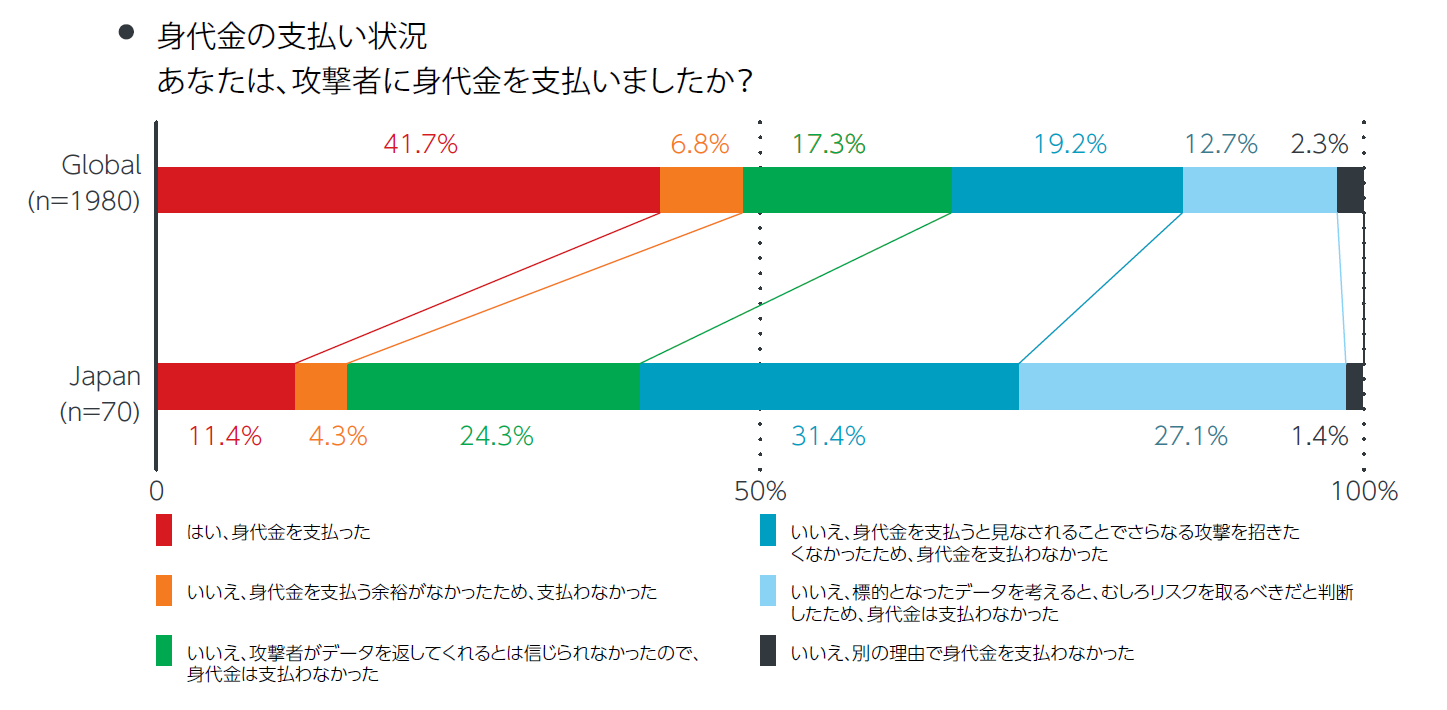

グローバル全体では、66.9%(n=2,958)の組織が「ランサムウェア攻撃を受けた」と回答しました。日本の回答者に絞ると、34.5%(n=203)となり、全26の国と地域中最も低い割合でした(図1)。加えて、ランサムウェア攻撃を受けたと回答した組織へ身代金の支払い状況を聞いたところ、グローバル全体では、41.7%(n=1,980)が「身代金を支払った」と回答した一方で、日本はわずか11.4%(n=70)に留まりました(図2)。

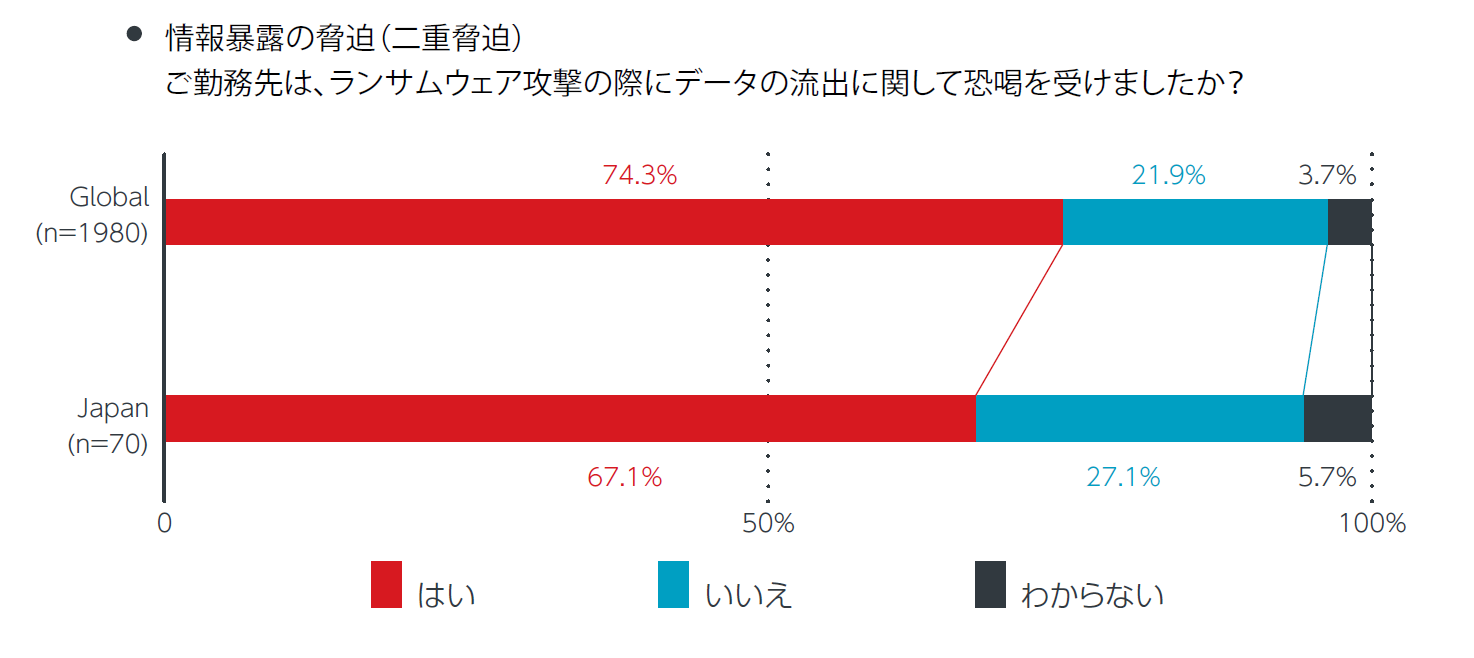

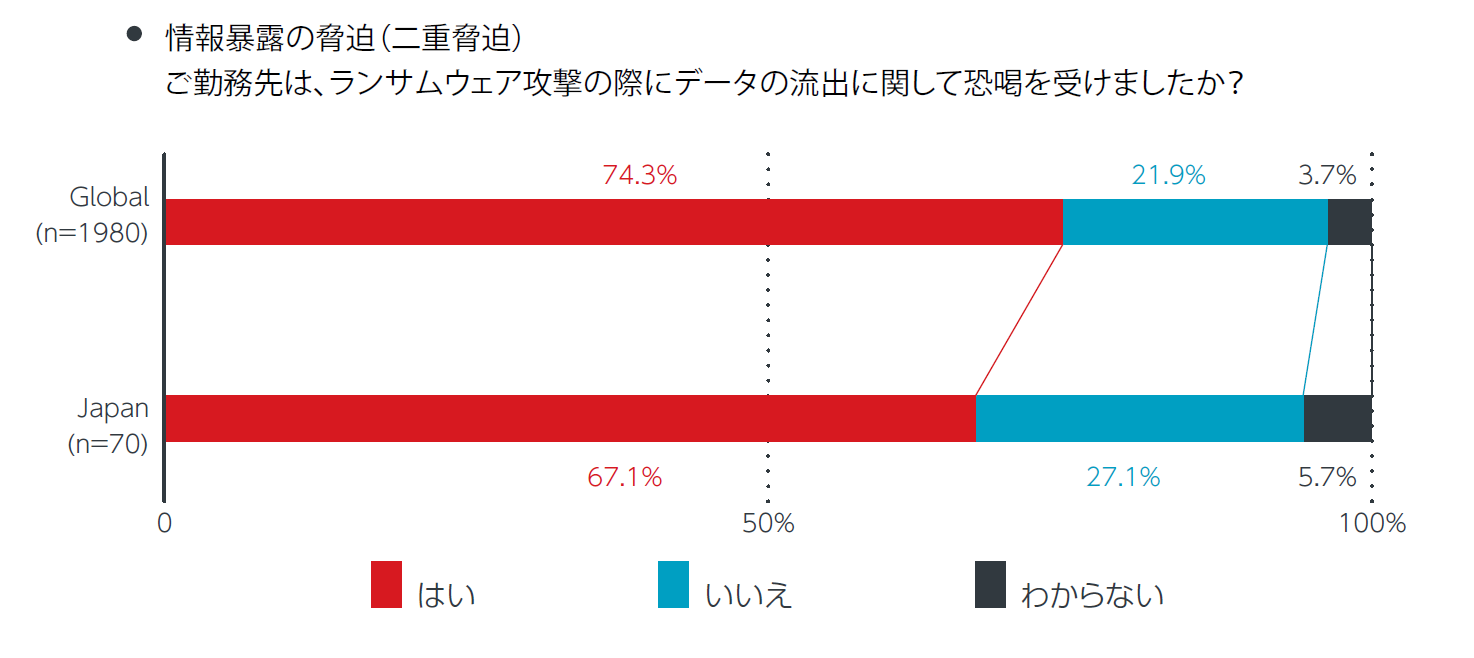

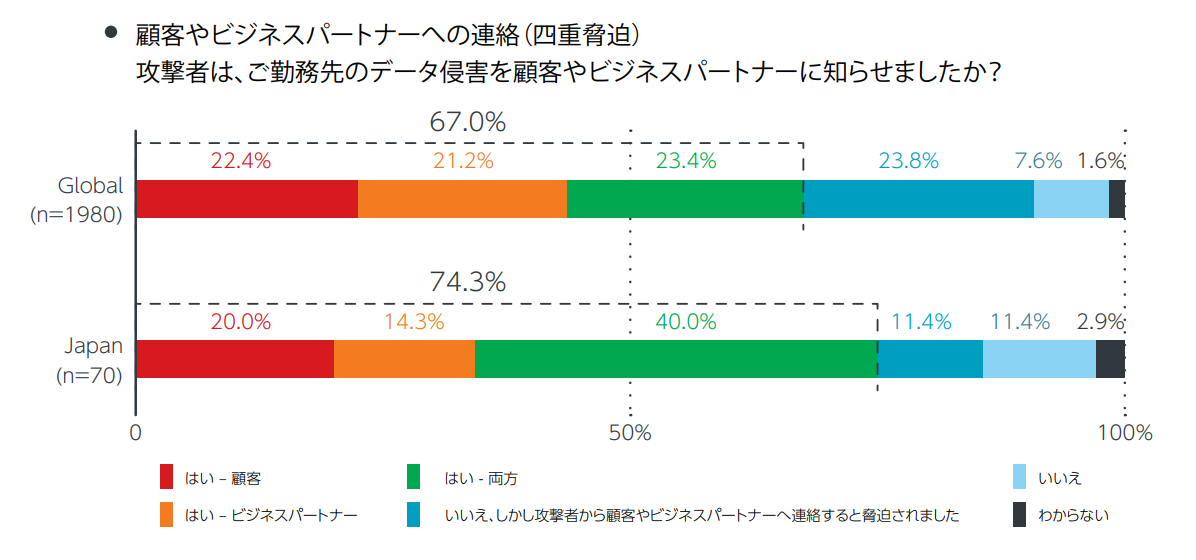

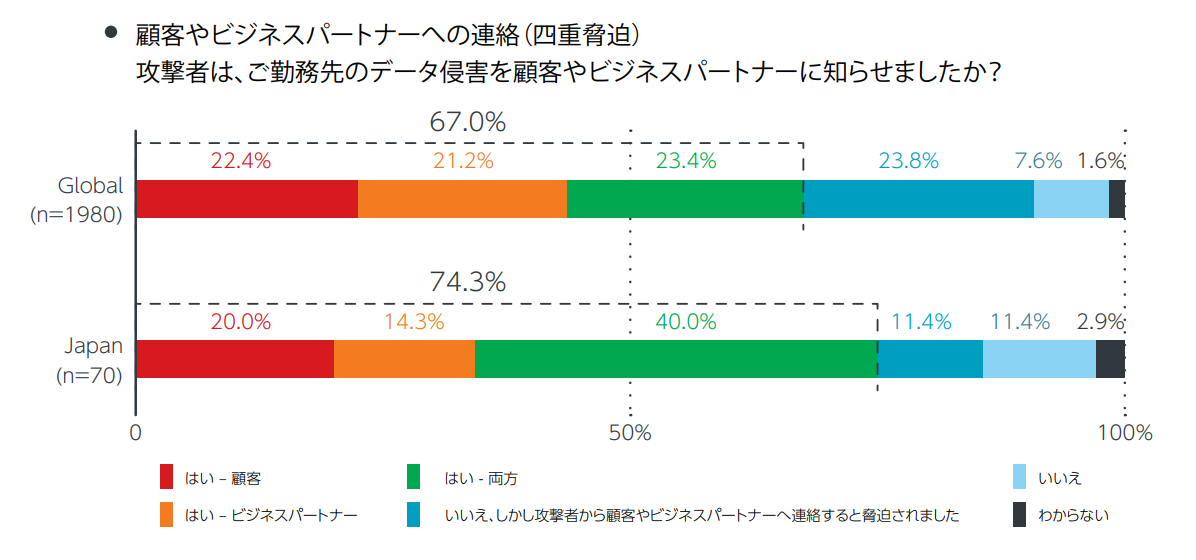

また、脅迫の被害について、グローバル全体では74.3%(n=1,980)、日本は67.1%(n=70)が窃取情報を暴露すると脅迫する「二重脅迫」の被害に(図3)、グローバル全体では67.0%(n=1,980)、日本は74.3%(n=70)がサイバー攻撃者が標的組織の顧客やビジネスパートナーへ連絡し、被害組織に金銭の支払いを促す「四重脅迫」の被害にあっていることがわかりました(図4)。

「ランサムウェア攻撃を受けた」と回答した組織は、その多くが情報の探索や窃取などの内部活動が伴う二重脅迫の被害にあっていることから「標的型ランサムウェア攻撃」によるものと推測できます。身代金を支払う割合が日本は低いという結果を踏まえると、標的型ランサムウェア攻撃を仕掛けている攻撃者にとって、日本よりも身代金を支払う可能性が高い海外の方が魅力的な攻撃対象に映っていることが考えられます。

ランサムウェア攻撃は、データが暗号化されることで生産活動や営業活動などを行えなくなり、直接的にビジネスリスクに繋がることがあります。特に二重、四重脅迫は、自社の情報だけではなく、顧客やビジネスパートナーの情報が暴露されたり、顧客やビジネスパートナーにランサムウェア攻撃にあったことが伝わるため、顧客やビジネスパートナーからの「信用失墜」につながり、最悪の場合、ビジネスの中断や破綻、サプライチェーンの供給網からの離脱、顧客離れなど、中長期的なビジネスリスクに繋がる懸念があります。

図1:ランサムウェア攻撃を受けた経験の有無

図2:身代金の支払い状況

図3:窃取情報の暴露(二重脅迫)の被害状況

図4:攻撃者による顧客やビジネスパートナーへの連絡(四重脅迫)の被害状況

2. 窃取情報の暴露(二重脅迫)で、約半数が顧客やビジネスパートナー・サプライチェーン情報が流出

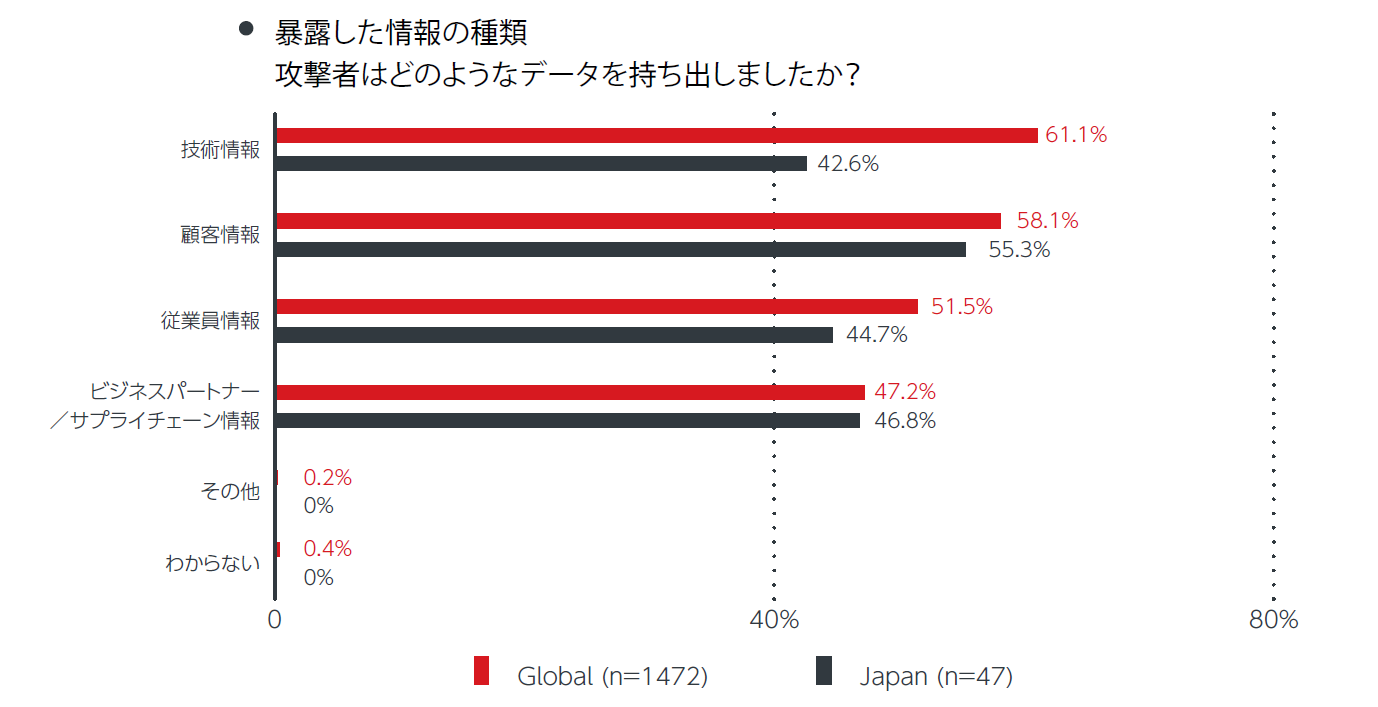

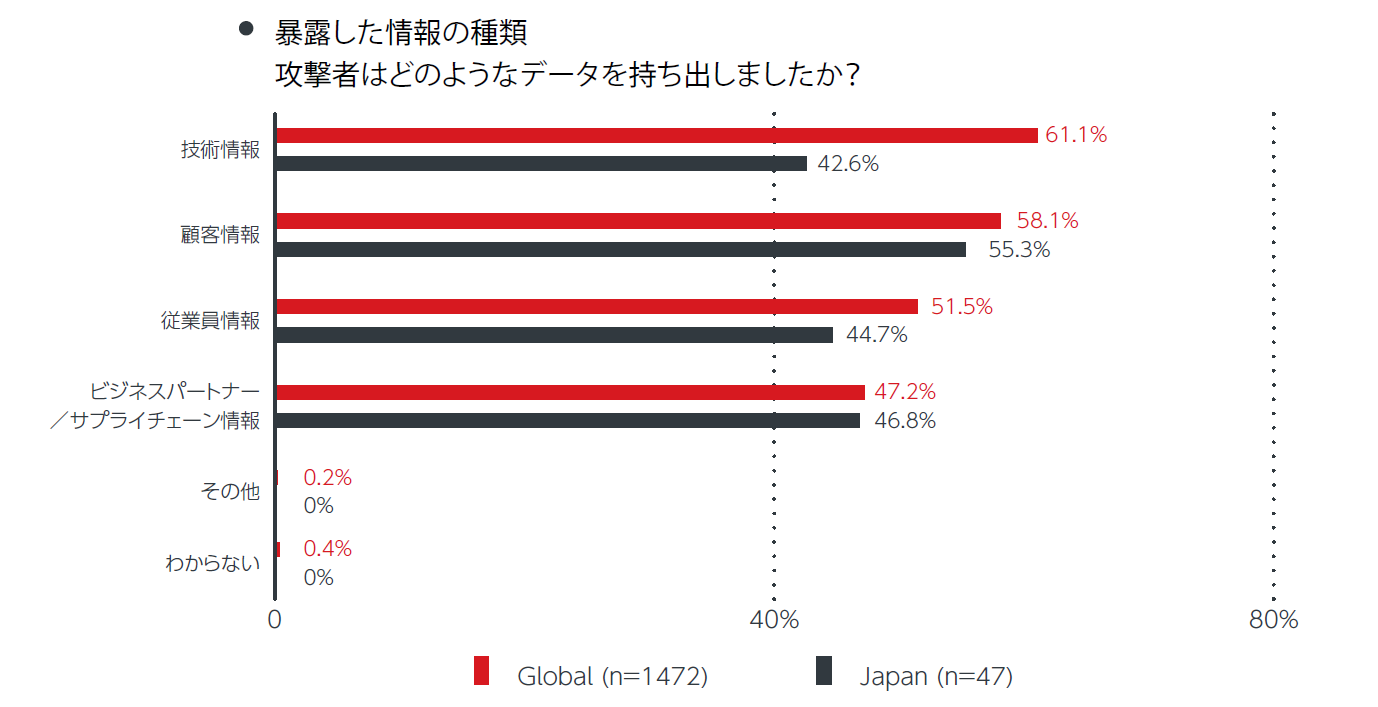

窃取情報の暴露(二重脅迫)において、流出した情報の内訳を見ると、グローバル全体では「技術情報」が最も高く、61.1%(n=1,472)、次いで「顧客情報」が58.1%(n=1,472)となりました。日本では「顧客情報」が最も高く55.3%(n=47)、次いで「ビジネスパートナー・サプライチェーン情報」が46.8%(n=47)となり、それぞれ約半数が顧客やビジネスパートナーなど、自社以外の利害関係者の情報が攻撃者によって流出された実態が明らかとなりました(図5)。

顧客やビジネスパートナー等の情報が流出した場合、自社の信用失墜に加え、損害賠償等の金銭的損失も発生する場合があります。また、攻撃の足掛かりとなり得るネットワーク情報や、取引時のメール情報等が窃取された場合、当該情報を悪用され、ビジネスパートナーが次のサイバー攻撃の標的になる等、自社を起因としたサプライチェーン攻撃が発生するリスクがあります。

図5:窃取情報の暴露(二重脅迫)を経験した場合の流出情報の種類

3. ランサムウェア実行に至る前の各攻撃プロセスの検出は低い傾向

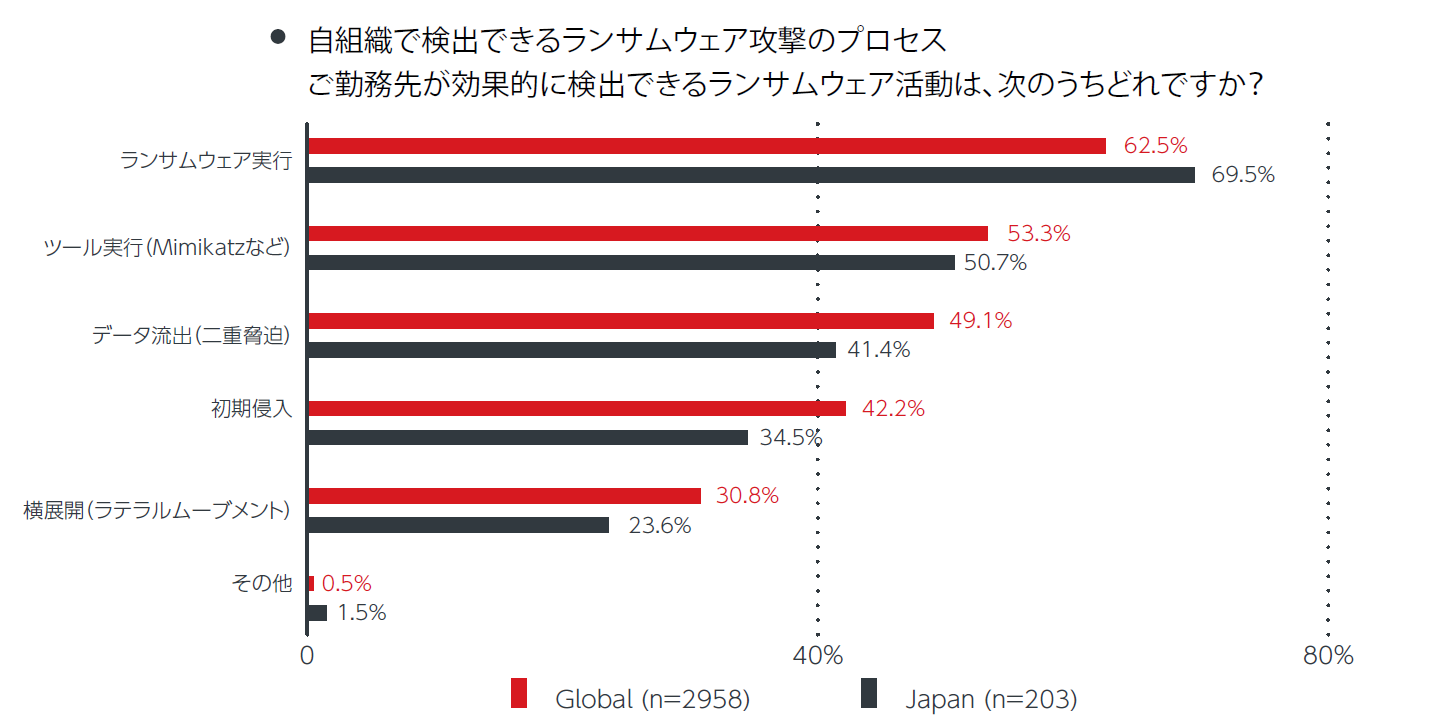

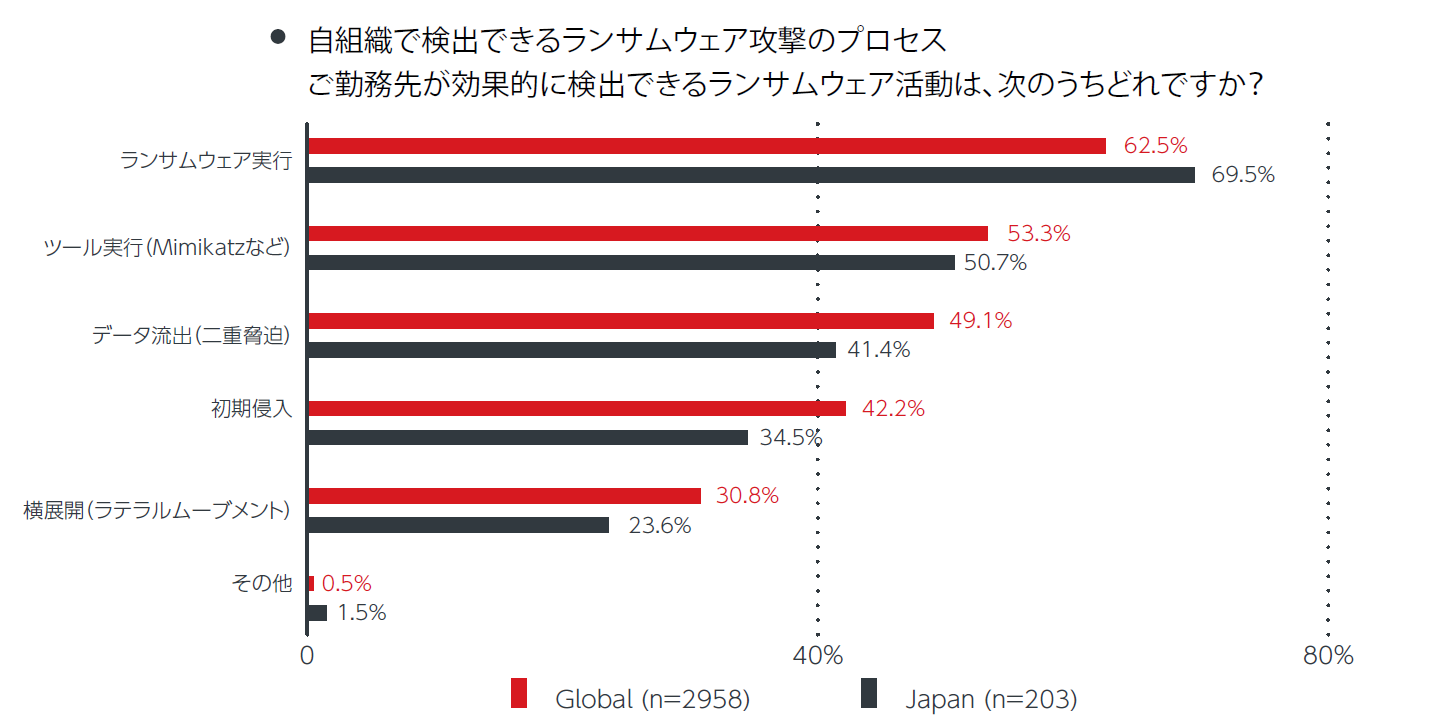

ランサムウェア攻撃の主な攻撃プロセスの対策状況を質問したところ、日本は「ランサムウェア実行」を効果的に検出できると回答した割合が最も高く69.5%(n=203)でした。一方で、「初期侵入」や「ツール実行」など、「ランサムウェア実行」を検出する前の各攻撃プロセスの検出は、低い傾向(図6)で、最も低かったのは「横展開(ラテラルムーブメント)」であり23.6%(n=203)という結果になりました。

二重脅迫を行うランサムウェア攻撃では、ランサムウェア実行前に情報窃取が発生します。つまりランサムウェア実行よりも前の段階で気づけなければ情報が流出する懸念があります。それに加え、現在のランサムウェア攻撃は、ランサムウェア実行前にセキュリティソフトを停止する手口が主流のため、「ランサムウェア実行」を検出できることだけでは十分な対策とは言えません。特に今回最も割合が低かった「横展開(ラテラルムーブメント)」は、二重脅迫に活用する情報の探索やランサムウェアを組織全体で実行するために必須となる活動であることから、検出の重要性が高い活動と言えます。企業はネットワークや端末の不審な活動を検知・対処できるEDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)」などを導入することが有効です。

加えて、データを暗号化されてしまった場合においても、生産活動の停止といったビジネスへの影響を抑えるために、定期的なバックアップと迅速な復旧ができる体制を徹底することが重要です。

図6:ランサムウェアの主な攻撃プロセスに対する検出状況

- <調査概要>

- 調査期間:2022年5月~2022年6月

- 調査対象:法人組織におけるIT部門の意思決定者 2,958名

(日本を含む26の国と地域:2,958名、日本のみ:203名) - 調査手法:インターネット調査

- 本リリースは、2022年9月7日現在の情報をもとに作成されたものです。今後、価格の変更、仕様の変更、バージョンアップ等により、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICRO、Securing Your Connected World、およびZERO DAY INITIATIVEは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。