- About Trend Micro

- プレスリリース

- トレンドマイクロ、2023年セキュリティ脅威予測を公開

トレンドマイクロ、2023年セキュリティ脅威予測を公開

~ランサムウェアのクラウド対応や窃取情報のマネタイズなど、ビジネスモデルの多様化が進む~

2022年12月26日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、2023年の国内外における脅威動向を予測したレポート「2023年セキュリティ脅威予測」を本日公開したことをお知らせします。

「2023年セキュリティ脅威予測」の全文はこちら

「2023年セキュリティ脅威予測」主なトピック

1. クラウド対応や窃取情報のマネタイズなど、ランサムウェアのビジネスモデルの多様化が進む

近年、ランサムウェア攻撃による脅威は非常に高まっています。しかし、それに伴い世界各国の法執行機関はランサムウェア攻撃者グループの取り締まりを強化しており、ランサムウェア攻撃者グループは活動障壁に直面しています。2022年にはREvilのテイクダウンやContiリークなど、悪名高いランサムウェア攻撃者グループが、最終的に活動停止に追い込まれるような事態も発生しました。このような状況において、ランサムウェア攻撃者グループはビジネスモデルや攻撃の手口を多様化することが推測できます。

具体的には、多くの組織が資産や情報をクラウドに移行している現状において、今後攻撃者はクラウド環境を狙うことが推察できます。AlertやMonsterのようなサイバー攻撃者グループは、WindowsおよびLinux双方のOSで動作するクロスプラットフォーム型のマルウェアを利用し始めています。これは、WindowsやLinuxなどのOSに依存しないクラウドサービス向けのランサムウェアが開発される前触れともいえるでしょう。

一方で、ランサムウェアにおいて、暗号化の手口を使わないビジネスモデルに変化するサイバー犯罪者が出てくる可能性があります。例えば、窃取情報のマネタイズに注力し、感染端末から窃取したクレジットカード情報や個人情報を自ら売却するサイバー犯罪者や、恐喝のみに特化したサイバー犯罪者が登場することが予想されます。

2. 組織が利用するオープンソースソフトウェアの脆弱性を悪用する攻撃が相次ぐ

2022年はオープンソースソフトウェアのリポジトリ※1に対するサイバー攻撃が相次ぎました。2023年、サイバー攻撃者はオープンソースソフトウェアの脆弱性をさらに狙うことが予測されます。オープンソースソフトウェアのゼロデイ脆弱性は、多くの産業、特に自動車のチップ、ハードウェア、ファームウェア、OS、アプリケーションに広く使用されており、今後、自動車分野に広範囲の影響を及ぼすことが予測されます。

法人組織は、理想的には厳密な脆弱性管理計画のもとで定期的にソフトウェアの構成を確認し、修正プログラムを適用して、セキュリティを強化する必要があります。また、使用するアプリケーションごとにソフトウェア部品表(SBOM)を作成することが有効です。SBOMは、法人組織がソフトウェアに関するセキュリティの強化とサプライチェーンリスクマネジメントを実践する上で不可欠な条件です。さらにSBOMは、ソフトウェアコンポーネントとの依存関係の目録のようなものであり、ソフトウェアの脆弱性が見つかった際、直ちにどのソフトウェアバージョンとシステムが影響を受けるかを法人組織が把握する上で役に立ちます。

※1 ソースコードやバージョン情報の格納場所のこと。

3. ディープフェイクなどの新たな技術により、ソーシャルエンジニアリング手口の巧妙化が進む

サイバー攻撃者は、経済や技術が絶えず変化する中、常に人間の過ちという弱点も狙っているため、ソーシャルエンジニアリングによる攻撃も決して廃れることがありません。以前より、サイバー攻撃者がメールで法人組織の幹部役員などになりすまして金銭を窃取するビジネスメール詐欺(BEC)が利用されてきましたが、2023年も引き続き、組織はBECの被害に苦しめられるでしょう。

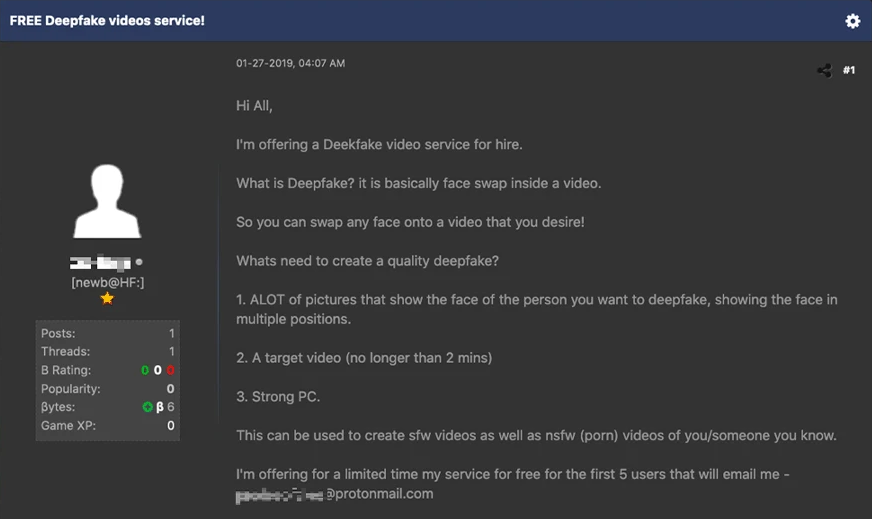

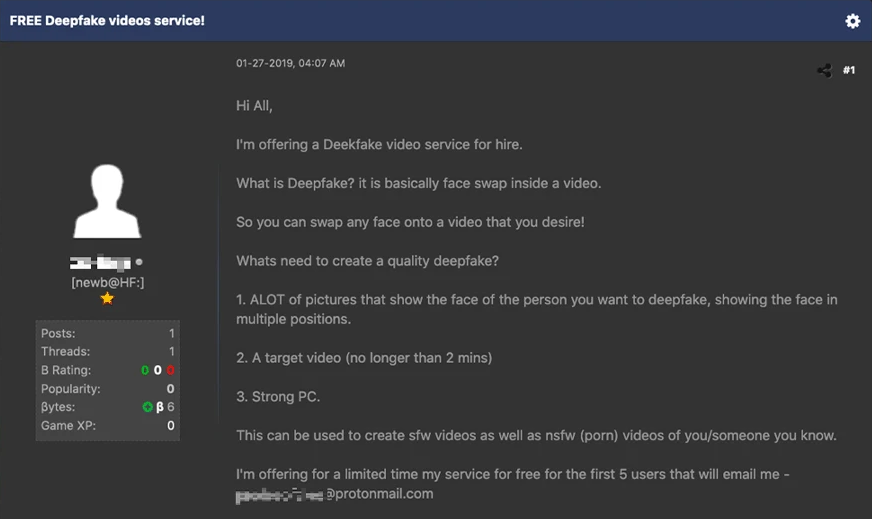

BECの活動は「BEC as a Service」といったプレイブック(条件に応じた処理の自動化を設定したスクリプト)が登場するほど成熟しています。これは、BEC技術に精通したスキルを持つサイバー犯罪者が存在することを示しているといえます。サイバー攻撃者は今後もAIや機械学習の可能性を求め続け、BEC攻撃のソーシャルエンジニアリング的側面を強化するためにディープフェイクの技術を駆使するでしょう。2023年、ディープフェイク関連の事例は、より広範に登場してくると推測できます。ディープフェイクを使った詐欺は、まだ一般的ではないですが、画像や動画のフェイクサービスを提供するアンダーグラウンドのコミュニティでは、すでにこうしたサービスが横行しています。

図1:ビジネスを開始するために5人のユーザに無償でディープフェイクサービスを提供するとしたアンダーグラウンドフォーラムへの書き込み※2

※2 トレンドマイクロ「Shifts in Underground Markets」

4. 法人組織は包括的なセキュリティ戦略への転換を迫られる

2023年には、多くの法人組織が自社のセキュリティ対策の現状を憂慮し、包括的なサイバーセキュリティ戦略への転換を図ることになるでしょう。組織は、巧妙で専門性を高めつつあるサイバー攻撃から身を守るため、個別のソリューションでの対応ではなく、より包括的に広範囲にわたってシステム上の脅威を検知する必要があります。

今後、サイバー攻撃者は個々の組織を標的とするのではなく、攻撃対象としてマネージドサービスプロバイダ(MSP)に関心を示すようになることが予想されます。多くの顧客にアクセスできるMSPのネットワークを侵害すれば、複数の法人組織のインフラを一度に攻撃することが可能となり、攻撃の影響力を最大化することができるからです。防御側は、MSPおよび顧客側のセキュリティ部門の両方が使用する多くのアプリケーションを分類して、攻撃活動の原因を特定する手間が発生します。2022年には、米国サイバーセキュリティ社会基盤安全保障庁(CISA)は、MSPを標的として顧客ネットワークに侵入し、グローバルなサプライチェーンを脅かすサイバー攻撃、特に国家が支援する標的型攻撃者グループ(APT:Advanced Persistent Threat)に対するセキュリティ体制強化について注意喚起を発表しました※3。CISAおよび同庁のパートナーは、エンドポイント検出、ネットワーク防御の監視、アプリケーションの許可リスト作成など、多くの対策を推奨しています。

このような高度なサイバー攻撃に対して、サイロ化したピンポイントのソリューションでは、対応が難しくなってきています。サイバーセキュリティ企業のサービスとサードパーティツールを統合することでアッタクサーフェス(攻撃対象領域)を特定し、資産の可視性を容易にするプラットフォームソリューションを採用することによって、対策の効率化ができるようになるでしょう。

※3 CYBERSECURITY & INFRASTRUCTURE SECURITY AGENCY 「CISA, NSA, FBI AND INTERNATIONAL CYBER AUTHORITIES ISSUE CYBERSECURITY ADVISORY TO PROTECT MANAGED SERVICE PROVIDERS (MSP) AND CUSTOMERS」

その他のトピックは以下の通りです。

・ 一貫性のないクラウド技術適用が企業にとって不利となる

・ 企業在宅間の境界線リスクは今後も拡大する

・ ブロックチェーン技術による不正活動が本格化する

・ 製造業が人材不足や新たな規制に直面する

- 本リリースに記載された内容は2022年12月26日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICROおよびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。