インシデントからの復旧には「根拠」が必要~XDRが必要なワケ

セキュリティインシデントが発生した際、速やかに復旧宣言を出すのは実は容易なことではありません。復旧宣言のための「根拠」をそろえるにはどうするか?を解説します。

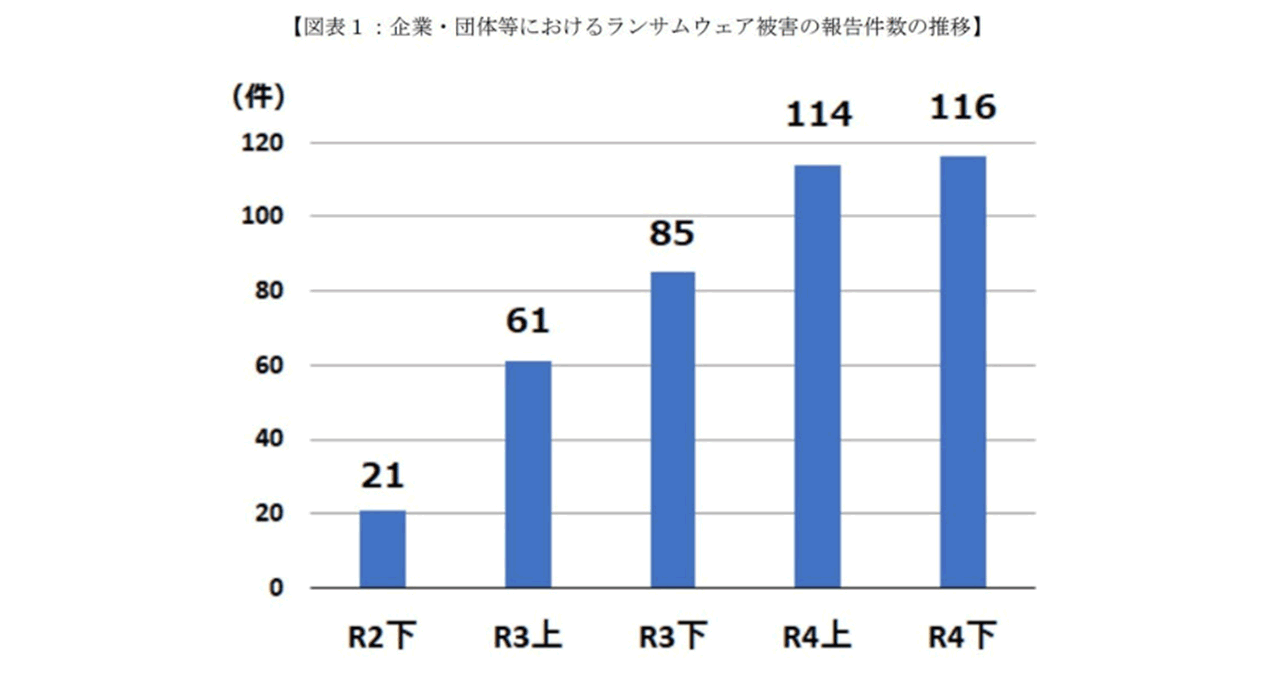

図:企業・団体等におけるランサムウェア被害の報告件数の推移

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

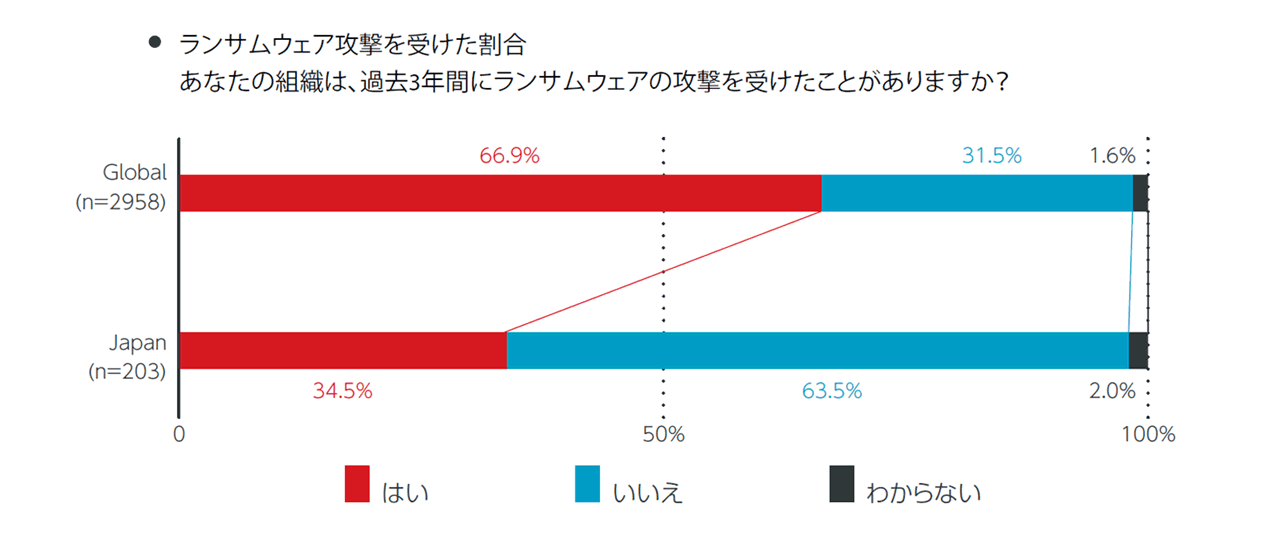

実際にトレンドマイクロが昨年グローバルを対象に実施した調査において、日本でも3人に1人以上がランサムウェア攻撃を経験していました。

図:トレンドマイクロのランサムウェア調査において攻撃を受けた経験の有無の結果

(出典:トレンドマイクロ調査「ランサムウェア攻撃 グローバル実態調査2022年版」)

もし事業継続に影響を及ぼすような、重大なセキュリティインシデントが起きてしまった場合、組織は一日でも早くシステムや設備を復旧し、通常業務を再開する必要性に迫られます。

しかし復旧しようとする際には、「脅威(マルウェアなど)が社内のネットワークに残っているのではないか?」、「一見事態が収束したように見えても、まだ攻撃者は潜伏しており、攻撃を受け続けているのではないか?」といった、社内外のステークホルダーからの疑問を払拭せねばなりません。

そのためには、インシデントの発端となった脅威を根絶できており、これ以上被害が広がらない、または再発の危険がないことを示すある程度の証明を行い、説明する必要があります。つまり、インシデントからの復旧には「根拠」が必要になるということです。

仮に根拠が不十分な状態で通常業務を再開した場合、組織内に残存していた脅威が原因ですぐにインシデントが再発したり、初回と同様の弱点を突かれて攻撃者の再侵入を許すなど、再発リスクが高まることで事業継続性が著しく低下します。さらに、もしインシデントが本当に再発してしまった場合には、ステークホルダーや顧客からの信頼が大きく低下して取引対象として不適切であると判断される、評判が悪化して株価に影響がでるなど、さらなる二次被害を招くことになるためです。

復旧の「根拠」を用意する上での3つの課題

しかし、復旧宣言の「根拠」を用意していくのはそう容易なことではありません。トレンドマイクロが、インシデントが発生した組織へ対応協力を行う中で実際に見られた課題を整理してみます。

① 時間的な課題

当然ですが、事業継続に影響が出ているような場合、いつまでもシステムやネットワークを止めておくわけにはいきません。他社との契約や顧客へのサービス水準維持などの複数の要件を加味した上で営業再開目標までの期間を設定し、その限られた時間の中で調査・対応していく必要があるため、ひっ迫した状況下で根拠となる情報を収集し、精査する必要があります。

② 膨大なログ分析の課題

組織内への侵入を伴う攻撃の場合、脅威を根絶していくためには、組織内の様々なレイヤーにおける攻撃活動を洗い出して攻撃の全体像を把握し、その影響範囲を特定することが不可欠です。そのためには、エンドポイントやメールなどのセキュリティツール、ファイヤーウォールや資産管理ツール、デバイスのログなど、多種かつ大量のログ情報を収集し、攻撃に関連する情報を抽出しつつ、各ログの相関を見ながら攻撃経路を分析していかなければなりません。

③ 視覚化の課題

攻撃者の活動がステルス化していることもあり、導入しているセキュリティ製品やログの収集状況によっては、攻撃の痕跡が一部確認できない、または攻撃かどうか判断がつかないなど、攻撃の全体像を完全に把握することが難しい中で判断を行わなければならない場合があります。また、そうした見えづらい攻撃を解析し、情報を集約して資料(レポート)として落とし込むには相応の時間がかかります。さらに、上層部などサイバーセキュリティを専門としない意思決定者への説明のために、レポートをさらにわかりやすい形に視覚化するなどの工夫も必要になるでしょう。

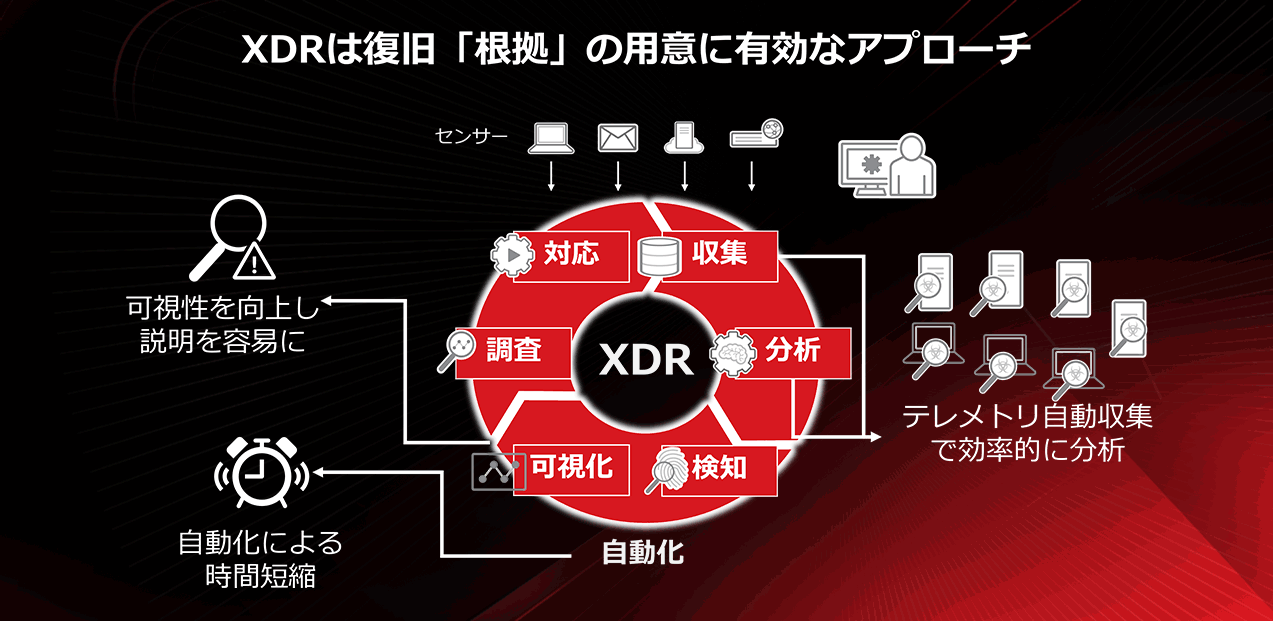

ログではなくテレメトリが自動で収集されることがポイントです。インシデント発生時には、セキュリティ担当者は手動でログを収集し、膨大なログの中から脅威や侵入の痕跡のピースを見つけ出し、今まで培った経験や勘に基づき(もしくは外部のベンダや有識者に依頼・確認しながら)相関を見つけ攻撃の全体像を把握していく、という大変かつ時間のかかる作業が要求されます。しかし、XDRによりテレメトリが自動で収集されることで、そうした作業の効率が大幅に改善されます。例えば、従来膨大なログの中から関連する要素を抜き出し、推測する必要があった各端末のイベント相関がすぐに把握できたり、ログの中に埋もれて通常運用のように見えていた挙動が、テレメトリのアクティビティデータによって、異常な挙動であると見抜けたりする、などのメリットがあります。またそもそも情報の収集を手動で行っていた場合に比べて、自動化されることで時間と手間が短縮されます。

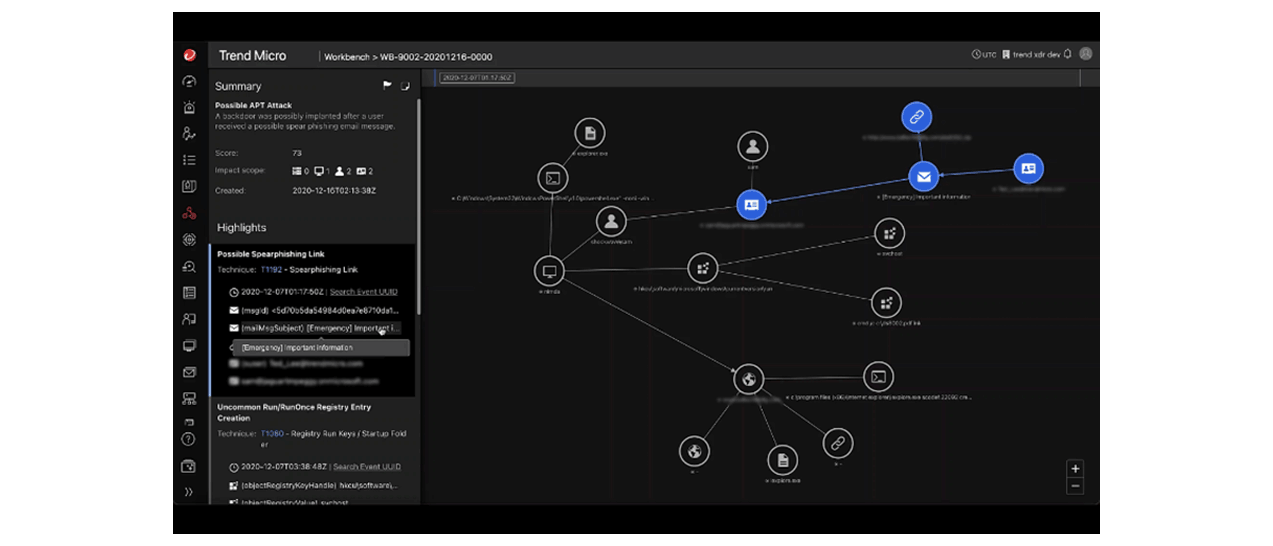

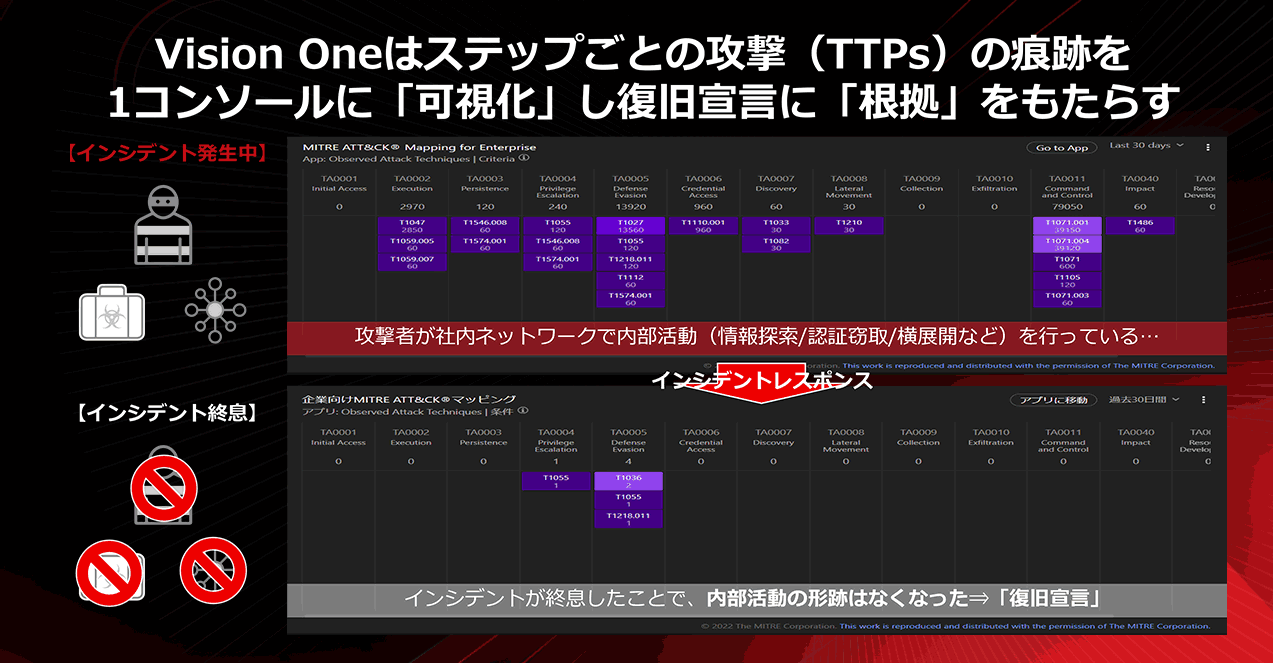

また、例えば、トレンドマイクロがXDRの機能を提供するエンタープライズサイバーセキュリティプラットフォーム「Trend Vision One」では、情報探索や認証窃取、横展開などステップごとの攻撃(TTPs)の痕跡を、MITRE ATT&CKに準拠した形でマッピングすることで1コンソールで「可視化」しています。攻撃による内部活動や、それらが復旧に向けて終息していく状況をリアルタイムかつ視覚的に確認できるため、復旧宣言の「根拠」の1つとなるでしょう。

図:Trend Vision Oneのコンソール例

攻撃の痕跡がMITRE ATT&CKのフレームワークにマッピングされ可視化されている

※正規の運用でもMITREのフレームワークに該当する挙動は、検出・表示されるため、インシデント終息後でも一定数は残存

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)